Einfache Fehlerbehebung mit Web Application Firewall-Protokollen

Bei einem Sicherheitsangriff ist es wichtig, eine detaillierte WAF-Protokollierung auf der Appliance zu erfassen. Dazu können Sie den Parameter “VerboseLogLevel” in einem Application Firewall-Profil konfigurieren.

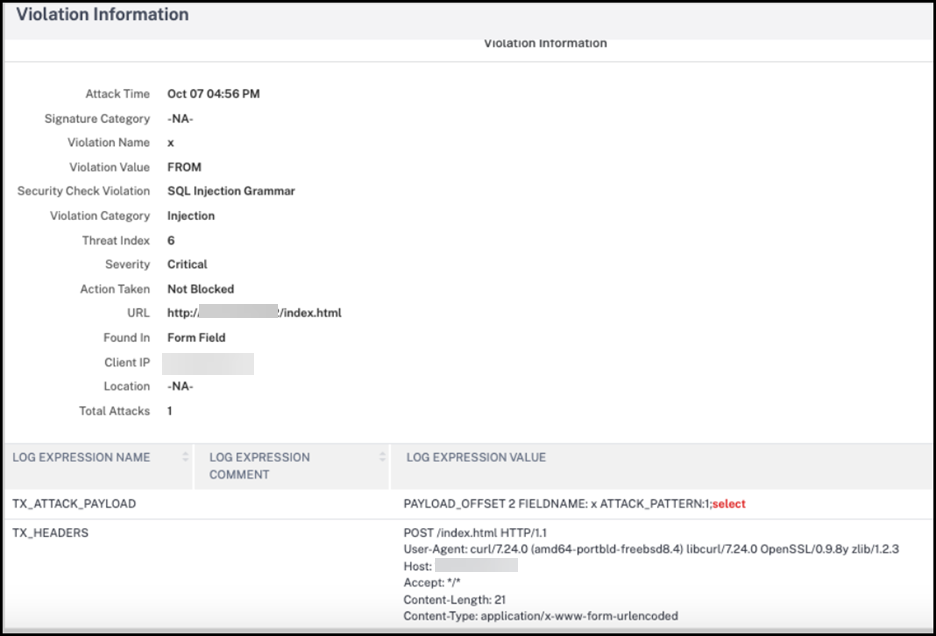

Stellen Sie sich einen Internetverkehr mit einem Sicherheitsangriff vor. Wenn die Appliance den Datenverkehr empfängt, werden Details zu Verstößen wie HTTP-Headerdetails, Protokollmuster und Musternutzlastinformationen protokolliert und an den ADM-Server gesendet. Der ADM-Server überwacht die detaillierten Protokolle und zeigt sie zu Überwachungs- und Nachverfolgungszwecken auf der Seite Security Insight an.

Ausführliche Protokollierungsstufe mit der Befehlszeilenschnittstelle konfigurieren

Konfigurieren Sie den folgenden Befehl, um detaillierte WAF-Protokolle zu erfassen. Geben Sie an der Befehlszeilenschnittstelle Folgendes ein:

set appfw profile <profile_name> -VerboseLogLevel (pattern|patternPayload|patternPayloadHeader)

Beispiel

set appfw profile profile1 –VerboseLogLevel patternPayloadHeader

Die verfügbaren Protokollebenen sind:

- Muster. Protokolliert nur Verletzungsmuster.

- Musternutzlast. Protokolliert das Verletzungsmuster und 150 Byte zusätzliche Nutzlast des Feldelements.

- Muster-Nutzlast-Header. Protokolliert das Verletzungsmuster, 150 Byte zusätzliche Nutzlast des Feldelements und HTTP-Header-Informationen.

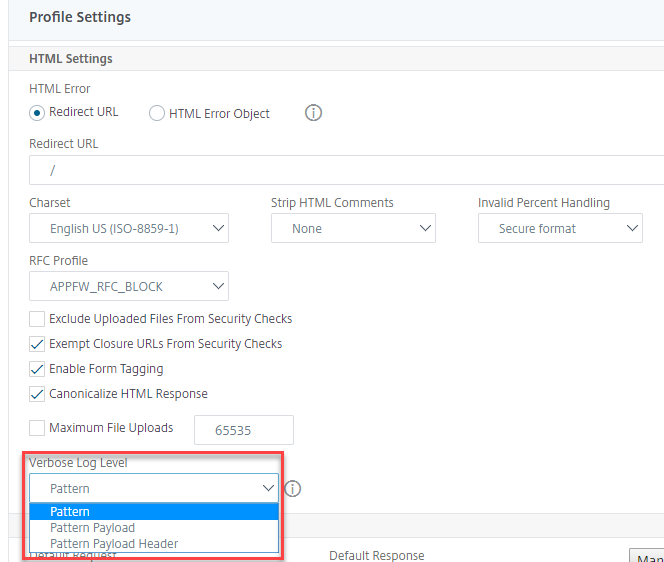

Konfigurieren der ausführlichen Protokollebene mithilfe der NetScaler GUI

Führen Sie das folgende Verfahren aus, um den ausführlichen Protokollierungsgrad im WAF-Profil zu konfigurieren.

- Navigieren Sie im Navigationsbereich zu Sicherheit > Profile.

- Klicken Sie auf der Seite Profile auf Hinzufügen.

- Klicken Sie auf der NetScaler Web App Firewall Profilseite unter ErweiterteEinstellungen auf Profileinstellungen**.

- Wählen Sie im Abschnitt Profileinstellungen die detaillierte WAF-Protokollebene im Feld Ausführlicher Protokollierungsgrad aus.

-

Klicken Sie auf OK und Fertig.

Ausführliche Protokollierung für JSON-Sicherheitsprüfungen (SQL, CMD und Cross-Site Scripting)

Wenn ein eingehender Anforderungstyp JSON ist, können Sie den Parameter für die ausführliche Protokollebene konfigurieren, um detaillierte Verletzungsprotokolle wie Muster, Musternutzlast und HTTP-Header-Informationen zu erfassen. Die Protokolldetails werden dann zur Überwachung und Behebung von JSON-Verstößen an den NetScaler Console-Server gesendet. Die ausführliche Protokollnachricht wird nicht in der Datei ns.log gespeichert. Die ausführliche Protokollierung für den Sicherheitsschutz von JSON-Inhaltstypen kann für die folgenden Arten von Verstößen konfiguriert werden:

- SQL Injection

- Cross-Site Scripting

- Befehlseinschleusung

Konfigurieren der ausführlichen Protokollierung für den JSON-Sicherheitsschutz mithilfe der CLI

Um detaillierte HTTP-Header-Informationen als Protokolle zu erfassen, können Sie den Parameter für die ausführliche Protokollierung im Web App Firewall-Profil konfigurieren. Geben Sie in der Befehlszeile Folgendes ein:

set appfw profile <profile_name> -VerboseLogLevel ( pattern | patternPayload | patternPayloadHeader )

<!--NeedCopy-->

Beispiel:

set appfw profile profile1 -VerboseLogLevel patternPayloadHeader

Die verfügbaren Protokollebenen sind:

Muster. Protokolliert nur Verletzungsmuster.

Musternutzlast. Protokolliert das Verletzungsmuster und 150 Byte zusätzliche JSON-Nutzlast.

Muster-Nutzlast-Header. Protokolliert das Verletzungsmuster, 150 Byte zusätzliche JSON-Nutzlast und HTTP-Header-Informationen.

Konfigurieren der ausführlichen Protokollebene mithilfe der NetScaler GUI

Gehen Sie wie folgt vor, um die ausführliche Protokollebene für den JSON-Sicherheitsschutz zu konfigurieren.

- Navigieren Sie im Navigationsbereich zu Sicherheit > Profile.

- Klicken Sie auf der Seite Profile auf Hinzufügen.

- Klicken Sie auf der NetScaler Web App Firewall-Profilseite unter ErweiterteEinstellungen auf Sicherheitsprüfungen.

- Wählen Sie im Abschnitt SicherheitsüberprüfungenJSONaus und klicken Sie aufAktionseinstellungen.

- Legen Sie auf der Seite JSON-Sicherheitseinstellungen den Parameter Verbose Logebene fest.

- Klicken Sie auf OK und Fertig.

Basierend auf den Details, die von NetScaler WAF JSON Verbose Logging erfasst wurden, können die folgenden Verstoßdetails auf dem NetScaler Console-Server überprüft werden.