Globale Listen verwalten, um WAF zu umgehen oder Anfragen abzulehnen

Eine Anwendung kann Anfragen von vertrauenswürdigen und nicht vertrauenswürdigen Quellen empfangen. Möglicherweise möchten Sie die NetScaler Web App Firewall für die Anfragen von einer vertrauenswürdigen Quelle umgehen. Und wenn die Anfragen von bestimmten nicht vertrauenswürdigen Quellen kommen, sollten Sie diese Anfragen strikt blockieren.

In einem NetScaler Web App Firewall-Profil können Sie globale Listen konfigurieren, um die Web App Firewall zu umgehen oder Anfragen abzulehnen. Wenn die eingehenden Anfragen mit der globalen Bypass-Liste übereinstimmen, überspringen sie die Web App Firewall in NetScaler. Wenn die eingehenden Anfragen mit der globalen Deny-Liste übereinstimmen, blockiert die NetScaler Web App Firewall diese Anfragen und wendet die definierte Aktion an.

Die Bypass- und Deny-Listen unterstützen URL-, IPv4- und IPv6-Adressen. Sie können sie mithilfe von Literalen, PCRE und Ausdrücken angeben.

Konfigurieren Sie die globale Bypass- und Deny-Liste mit der CLI

Bevor Sie beginnen, erstellen Sie ein Web App Firewall-Profil und aktivieren Sie Bypass- und Ablehnungslisten in den Profileinstellungen.

-

Erstellen Sie ein Web App Firewall-Profil.

add appfw profile <profile-name> <!--NeedCopy-->Beispiel

add appfw profile example-profile <!--NeedCopy-->Hinweis

Standardmäßig sind die Bypass-Liste und die Deny-Liste deaktiviert. Führen Sie den folgenden Befehl aus, um die Profileinstellungen anzuzeigen:

sh appfw profile <profile-name> -

Führen Sie den folgenden Befehl aus, um die Bypass-Liste und die Deny-Liste zu aktivieren.

set appfw profile <profile-name> -bypasslist on -denylist on <!--NeedCopy-->

Binden Sie das Web App Firewall-Profil an eine globale Bypass-Liste

Führen Sie den folgenden Befehl aus, um die Regeln an eine globale Bypass-Liste zu binden:

bind appfw profile <profile-name> -bypasslist <String|PCRE|Expression|IP-address> -valuetype <literal|PCRE|expression> -ruleaction log -location <url|ipv4|ipv6>

<!--NeedCopy-->

-

Beispiel-1:

bind appfw profile example-profile -bypasslist http://www.example.com -valuetype literal -ruleaction log -location url <!--NeedCopy-->In diesem Beispiel wird ein Literalwert verwendet. Wenn die URL der eingehenden Anfrage enthält

http://www.example.com, umgeht die Anfrage die WAF-Prüfungen und protokolliert ein Ereignis in der NetScaler Appliance. -

Beispiel-2:

bind appfw profile example-profile -bypasslist http://www.example[n] -valuetype PCRE -ruleaction log -location url <!--NeedCopy-->In diesem Beispiel wird ein PCRE-Wert verwendet. Wenn die URL der eingehenden Anfrage den Buchstaben enthält

http://www.exampleund darauf folgtn, umgeht die Anfrage die WAF-Prüfungen und protokolliert ein Ereignis in der NetScaler Appliance. -

Beispiel-3:

bind appfw profile example-profile -bypasslist http.req.url.contains("example") -valuetype expression -ruleaction log <!--NeedCopy-->In diesem Beispiel wird ein Ausdruck verwendet. Wenn die URL der eingehenden Anfrage eine

examplebeliebige Stelle in der URL enthält, umgeht die Anfrage die WAF-Prüfungen und protokolliert ein Ereignis in der NetScaler Appliance.Wichtig

Geben Sie den Positionswert nicht ein, wenn Sie den Ausdruckswerttyp angeben.

-

Beispiel-4:

bind appfw profile example-profile -bypasslist 10.10.10.10 -valuetype expression -ruleaction log -location ipv4 <!--NeedCopy-->In diesem Beispiel wird eine IPv4-Adresse verwendet. Wenn die URL der eingehenden Anfrage eine IP-Adresse enthält

10.10.10.10, umgeht die Anfrage die WAF-Prüfungen und protokolliert ein Ereignis in der NetScaler Appliance.In ähnlicher Weise können Sie die IPv6-Adresse angeben. Stellen Sie dazu

ipv6in diesem Befehl den Positionswert auf ein. -

Beispiel-5:

bind appfw profile example-profile -bypasslist cookie -valuetype literal -ruleaction log -location headervalue <!--NeedCopy-->In diesem Beispiel wird ein Headerwert verwendet. Wenn die eingehende Anforderung einen Headerwert als

cookieenthält, umgeht die Anforderung die Web App Firewallprüfungen und protokolliert ein Ereignis in NetScaler. -

Beispiel-6:

bind appfw profile example-profile -bypasslist token -valuetype literal -ruleaction log -location headername <!--NeedCopy-->In diesem Beispiel wird ein Headername verwendet. Wenn die URL der eingehenden Anforderung einen Headernamen als

tokenenthält, umgeht die Anforderung die Web App Firewallprüfungen und protokolliert ein Ereignis in NetScaler.

Binden Sie das Web App Firewall-Profil an eine globale Deny-Liste

Führen Sie den folgenden Befehl aus, um die Regeln an eine globale Deny-Liste zu binden:

bind appfw profile <profile-name> -bypasslist <String|PCRE|Expression|IP-address> -valuetype <literal|PCRE|expression> -ruleaction <log|none|REDIRECT|RESET> -location <url|ipv4|ipv6>

<!--NeedCopy-->

-

Beispiel-1:

bind appfw profile example-profile -denylist http://www.example.com -valuetype literal -ruleaction log -location url <!--NeedCopy-->In diesem Beispiel wird ein Literalwert verwendet. Wenn die URL der eingehenden Anfrage enthält

http://www.example.com, blockiert die NetScaler Web App Firewall die Anfrage und protokolliert ein Ereignis in der NetScaler Appliance. -

Beispiel-2:

bind appfw profile example-profile -denylist http://www.example[n] -valuetype PCRE -ruleaction none -location url <!--NeedCopy-->In diesem Beispiel wird ein PCRE-Wert verwendet. Wenn die URL der eingehenden Anfrage den Buchstaben enthält

http://www.exampleund von diesem gefolgt wirdn, blockiert die NetScaler Web App Firewall die Anfrage.- Wichtig

-

Wenn Sie das

-ruleactionals angebennone, führt die NetScaler Web App Firewall die Standardaktion aus.

-

Beispiel-3:

bind appfw profile example-profile -denylist http.req.url.contains("example") -valuetype expression -ruleaction REDIRECT <!--NeedCopy-->In diesem Beispiel wird ein Ausdruck verwendet. Wenn die URL der eingehenden Anfrage eine

examplebeliebige Stelle in der URL enthält, blockiert die NetScaler Web App Firewall die Anfrage und leitet sie weiter. -

Beispiel-4:

bind appfw profile example-profile -denylist 10.10.10.10 -valuetype expression -ruleaction RESET -location ipv4 <!--NeedCopy-->In diesem Beispiel wird eine IPv4-Adresse verwendet. Wenn die URL der eingehenden Anfrage eine IP-Adresse enthält

10.10.10.10, blockiert die NetScaler Web App Firewall die Anfrage und setzt die Verbindung zurück.In ähnlicher Weise können Sie die IPv6-Adresse angeben. Stellen Sie dazu

ipv6in diesem Befehl den Positionswert auf ein. -

Beispiel-5:

bind appfw profile example-profile -denylist cookie -valuetype literal -ruleaction log -location headervalue <!--NeedCopy-->In diesem Beispiel wird ein Headerwert verwendet. Wenn die eingehende Anforderung einen Headerwert als

cookieenthält, blockiert NetScaler Web App Firewall die Anfrage. -

Beispiel-6:

bind appfw profile example-profile -denylist token -valuetype literal -ruleaction log -location headername <!--NeedCopy-->In diesem Beispiel wird ein Headername verwendet. Wenn die eingehende Anforderung einen Headernamen als

tokenenthält, blockiert NetScaler Web App Firewall die Anfrage.

Konfigurieren Sie die globalen Bypass- und Deny-Listen mit der GUI

Bevor Sie beginnen, erstellen Sie ein Web App Firewall-Profil und aktivieren Sie Bypass- und Ablehnungslisten in den Profileinstellungen.

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Profile.

- Wählen Sie das Profil aus, für das Sie die globalen Bypass- und Deny-Listen hinzufügen möchten.

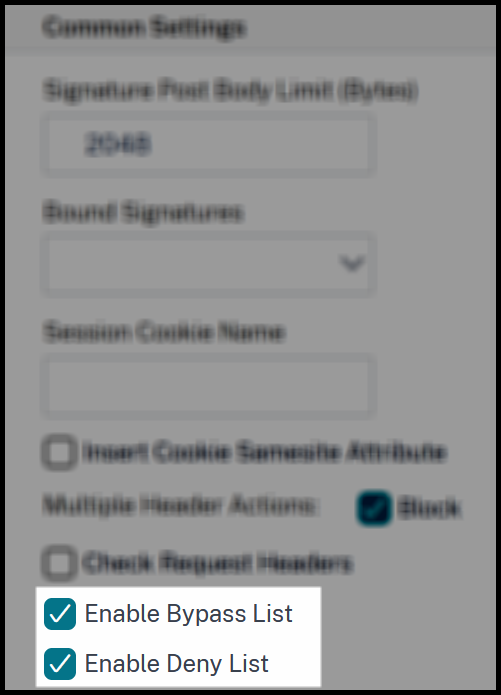

- Klicken Sie auf der NetScaler Web App Firewall Profilseite unter ErweiterteEinstellungen auf Profileinstellungen**.

-

Wählen Sie unter Allgemeine Einstellungen die folgenden Optionen aus:

- Bypass-Liste aktivieren

- Deny-Liste aktivieren

- Klicken Sie auf OK und Fertig.

Fügen Sie eine globale Bypass-Liste hinzu

Gehen Sie wie folgt vor, um eine globale Bypass-Liste hinzuzufügen:

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Profile.

- Wählen Sie das Profil aus, für das Sie eine globale Bypass-Liste hinzufügen möchten.

- Klicken Sie auf der Seite mit dem NetScaler Web App Firewall-Profil unter Erweiterte Einstellungen auf die Liste Global Bypass/Deny.

- Klicken Sie in der Globalen Bypass-Liste auf Hinzufügen.

-

Geben Sie auf der Seite AppFirewall-Bypass-Listenbindung erstellen Folgendes an:

- Bypass List Value Type: Er unterstützt Literale, PCRes und Ausdrücke.

- Bypass List Value: Geben Sie je nach Werttyp einen Wert an.

- Bypass List Action: Nachdem die Anforderung die WAF-Prüfungen umgangen hat, gilt die definierte Aktion für die Anfrage. Wenn die Aktion auf Loggesetzt ist, protokolliert sie ein Ereignis in der NetScaler Appliance.

- Bypass List Location: Legen Sie den Wert für den Speicherort fest. Wenn Sie IPv4 angeben, sucht das Profil in der eingehenden Anfrage nach der IPv4-Adresse.

- Klicken Sie auf Erstellen.

Globale Deny-Liste hinzufügen

Gehen Sie wie folgt vor, um eine globale Deny-Liste hinzuzufügen:

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Profile.

- Wählen Sie das Profil aus, für das Sie eine globale Deny-Liste hinzufügen möchten.

- Klicken Sie auf der Seite mit dem NetScaler Web App Firewall-Profil unter Erweiterte Einstellungen auf die Liste Global Bypass/Deny.

- Klicken Sie in der Global Deny List auf Hinzufügen.

-

Geben Sie auf der Seite AppFirewall Deny List Binding erstellen Folgendes an:

- Deny List Value Type: Unterstützt Literale, PCREs und Ausdrücke.

- Deny List Value: Geben Sie je nach Werttyp einen Wert an.

- Deny List Action: Nachdem die NetScaler Web App Firewall die Anfrage blockiert hat, gilt die definierte Aktion für die Anfrage. Wenn die Aktion auf Reset gesetzt ist, setzt die Web App Firewall die Verbindung zurück.

- Log: Es protokolliert ein Ereignis in der NetScaler Appliance, wenn die NetScaler Web App Firewall die Anfrage blockiert.

- Deny List Location: Legen Sie den Wert für den Speicherort fest. Wenn Sie IPv4 angeben, sucht das Profil in der eingehenden Anfrage nach der IPv4-Adresse.

- Klicken Sie auf Erstellen.