-

Konfigurationshandbuch für Citrix Virtual Apps and Desktops s-Workloads

-

On-Premises-Konfiguration von Citrix SD-WAN Orchestrator auf Citrix SD-WAN Appliance

-

Administrative Schnittstelle

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Administrative Schnittstelle

Sie können Ihre Citrix SD-WAN-Appliances mithilfe der folgenden Verwaltungsoptionen verwalten und warten:

- Benutzerkonten

- RADIUS-Server

- TACACS+ Server

- HTTPS Cert

- HTTPS-Einstellungen

- Sonstiges

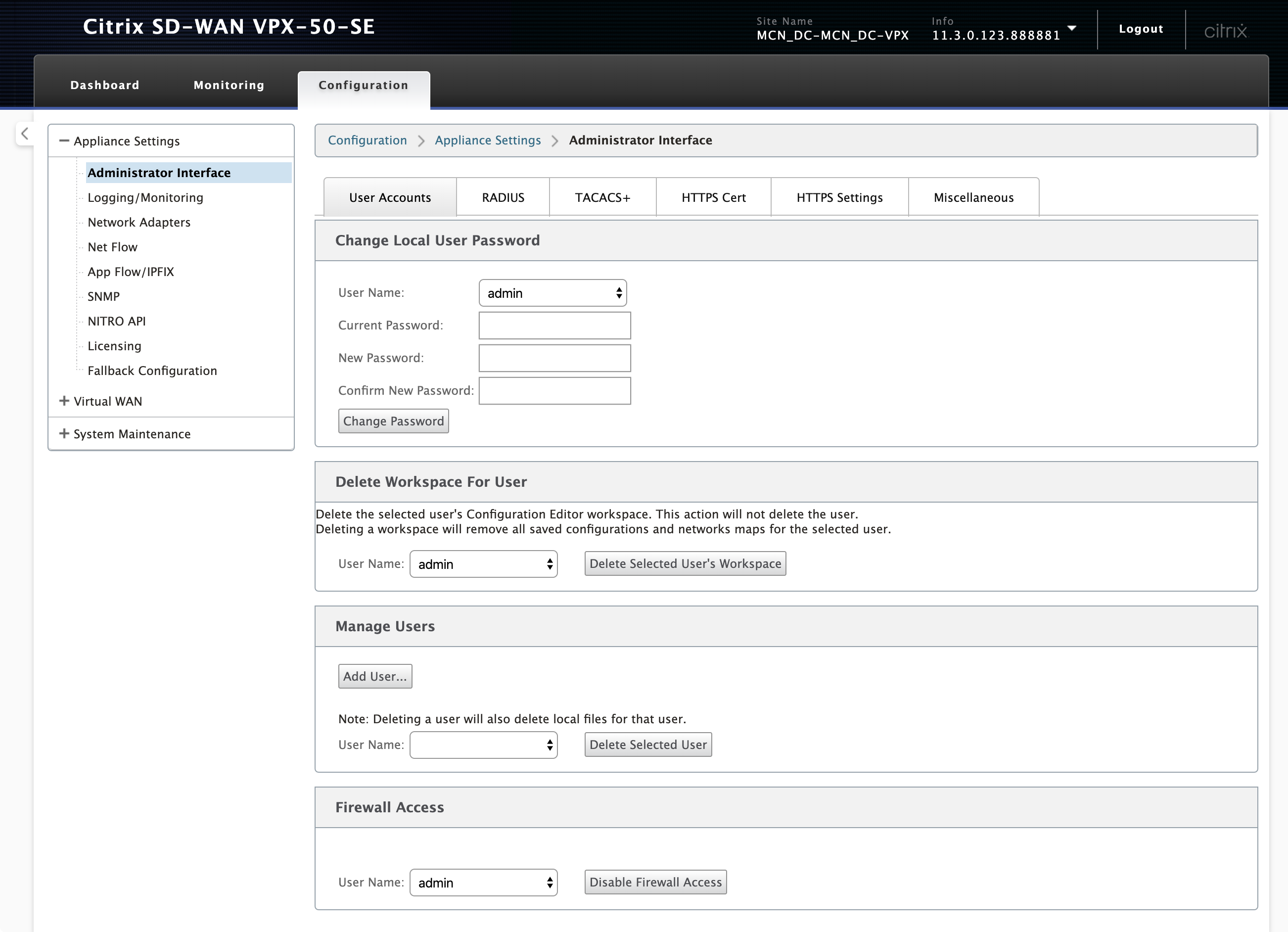

Benutzerkonten

Sie können neue Benutzerkonten hinzufügen und die vorhandenen Benutzerkonten verwalten unter Konfiguration > Appliance-Einstellungen > Seite Administratorschnittstelle > Registerkarte Benutzerkonten.

Sie können die neu hinzugefügten Benutzerkonten entweder lokal von der SD-WAN-Appliance oder remote authentifizieren. Benutzerkonten, die remote authentifiziert werden, werden über RADIUS- oder TACACS+-Authentifizierungsserver authentifiziert.

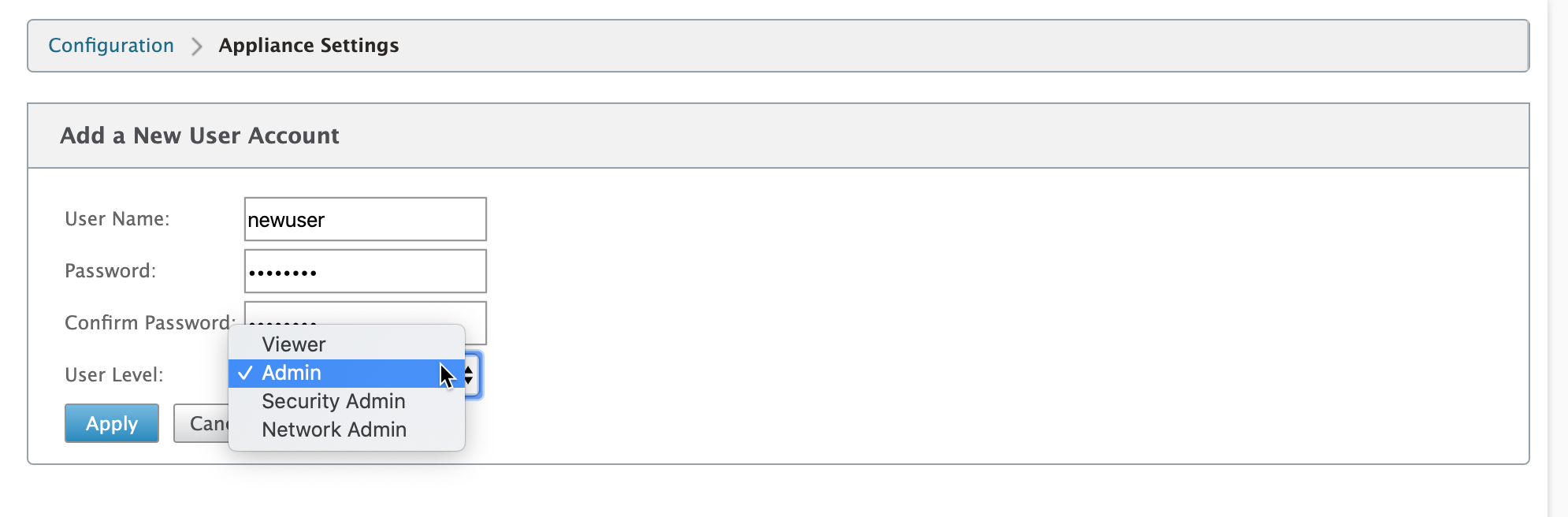

User-Rollen

Die folgenden Benutzerrollen werden unterstützt:

-

Viewer: Viewer-Konto ist ein schreibgeschütztes Konto mit Zugriff auf Dashboard, Reporting und Monitoring-Seiten.

-

Admin: Das Admin-Konto verfügt über die Administratorrechte und den Lese-/Schreibzugriff auf alle Abschnitte.

Ein Superadministrator (admin) hat die folgenden Berechtigungen:

- Kann die Konfiguration in den Posteingang zur Änderungsverwaltung exportieren, um eine Konfiguration und ein Softwareupdate im Netzwerk durchzuführen.

- Kann auch den Lese-/Schreibzugriff der Netzwerk- und Sicherheits-Admins umschalten.

- Behält sowohl Netzwerk- als auch sicherheitsbezogene Einstellungen bei.

-

Sicherheitsadministrator: Ein Sicherheitsadministrator hat den Lese-/Schreibzugriff nur für die Firewall- und sicherheitsbezogenen Einstellungen im Konfigurationseditor, während er schreibgeschützten Zugriff auf die übrigen Abschnitte hat. Der Sicherheitsadministrator hat auch die Möglichkeit, den Schreibzugriff auf die Firewall für andere Benutzer außer dem Superadministrator (Admin) zu aktivieren oder zu deaktivieren.

-

Netzwerkadministrator: Ein Netzwerkadministrator hat Lese- und Schreibberechtigungen für alle Abschnitte und kann einen Zweig mit Ausnahme der Firewall- und sicherheitsbezogenen Einstellungen im Konfigurationseditorvollständig bereitstellen. Der gehostete Firewallknoten ist für den Netzwerkadministrator nicht verfügbar. In diesem Fall muss der Netzwerkadministrator eine neue Konfiguration importieren.

Sowohl der Netzwerkadministrator als auch der Sicherheitsadministrator können Änderungen an der Konfiguration vornehmen und diese auch im Netzwerk bereitstellen.

HINWEIS

Der Netzwerkadministrator und Sicherheitsadministrator können keine Benutzerkonten hinzufügen oder löschen. Sie können nur die Kennwörter ihrer eigenen Konten bearbeiten.

Benutzer hinzufügen

Um einen Benutzer hinzuzufügen, klicken Sie im Abschnitt Benutzerverwalten auf Benutzerhinzufügen. Geben Sie den Benutzernamen und das Kennwort ein. Wählen Sie die Benutzerrolle aus der Dropdownliste Benutzerebene aus und klicken Sie auf Übernehmen.

Sie können bei Bedarf auch ein Benutzerkonto löschen. Durch das Löschen eines Benutzers werden auch die lokalen Dateien gelöscht, die diesem Benutzer gehören. Um zu löschen, wählen Sie im Abschnitt Benutzer verwalten den Benutzer aus der Dropdownliste Benutzername aus und klicken Sie auf Ausgewählten Benutzer löschen.

Kennwort eines Benutzers ändern

Die Administratorrolle kann das Kennwort eines Benutzerkontos ändern, das lokal von der SD-WAN-Appliance authentifiziert wird.

Um das Kennwort zu ändern, wählen Sie im Abschnitt Lokales Benutzerkennwort ändern den Benutzer aus der Dropdownliste Benutzername aus. Geben Sie das aktuelle Kennwort und das neue Kennwort ein. Klicken Sie auf Kennwort ändern.

Arbeitsbereich für einen Benutzer löschen

Sie können den Workspace des Konfigurationseditors für einen Benutzer löschen. Durch das Löschen des Workspace wird das Benutzerkonto nicht gelöscht. Es werden alle gespeicherten Konfigurationen und Netzwerkkarten für den ausgewählten Benutzer entfernt.

Um den Workspace für einen Benutzer zu löschen, wählen Sie im Abschnitt Workspace für Benutzer löschen den Benutzer aus der Dropdownliste Benutzername aus. Klicken Sie auf Arbeitsbereich des ausgewählten Benutzers löschen.

Deaktivieren Sie den Zugriff auf Firewall

Sie können den Firewallzugriff auf ein Benutzerkonto deaktivieren. Um dies zu deaktivieren, wählen Sie den Benutzer aus der Dropdownliste Benutzername aus und klicken Sie auf Firewallzugriff deaktivieren.

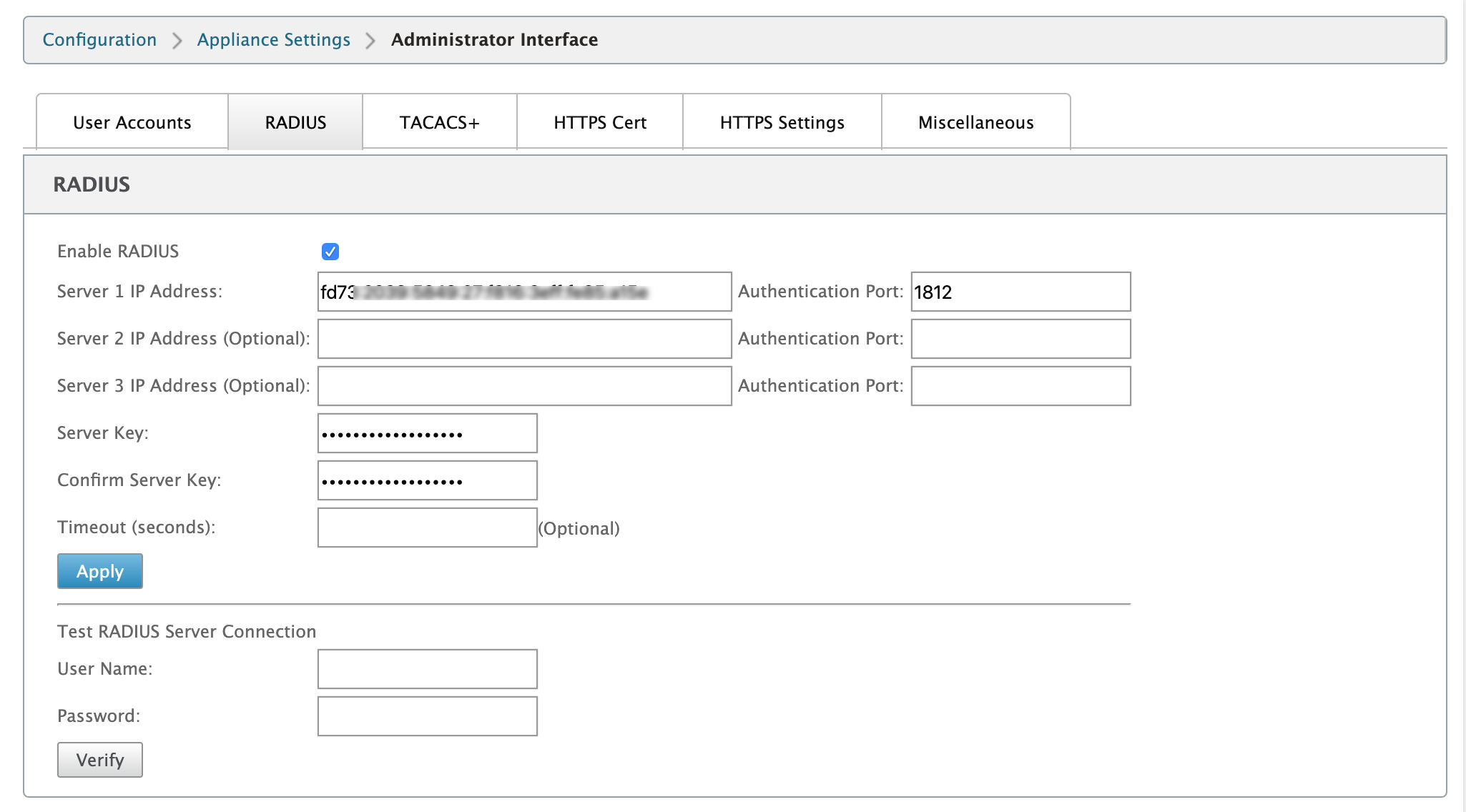

RADIUS-Server

Sie können eine SD-WAN-Appliance so konfigurieren, dass der Benutzerzugriff bei einem oder maximal drei RADIUS-Servern authentifiziert wird. Der Standardport ist 1812.

So konfigurieren Sie den RADIUS-Server:

-

Navigieren Sie zu Konfiguration > Appliance-Einstellungen > Administratorschnittstelle > RADIUS.

-

Aktivieren Sie das Kontrollkästchen Radius aktivieren.

-

Geben Sie die Server-IP-Adresse und den Authentifizierungsport ein. Es können maximal drei Server-IP-Adressen konfiguriert werden.

HINWEIS

Um eine IPv6-Adresse zu konfigurieren, stellen Sie sicher, dass der RADIUS-Server auch mit einer IPv6-Adresse konfiguriert ist.

-

Geben Sie den Server-Schlüssel ein und bestätigen Sie.

-

Geben Sie den Timeout-Wert in Sekunden ein.

-

Klicken Sie auf Speichern.

Sie können auch die RADIUS-Serververbindung testen. Geben Sie den Benutzernamen und das Kennwort ein. Klicken Sie auf Verify.

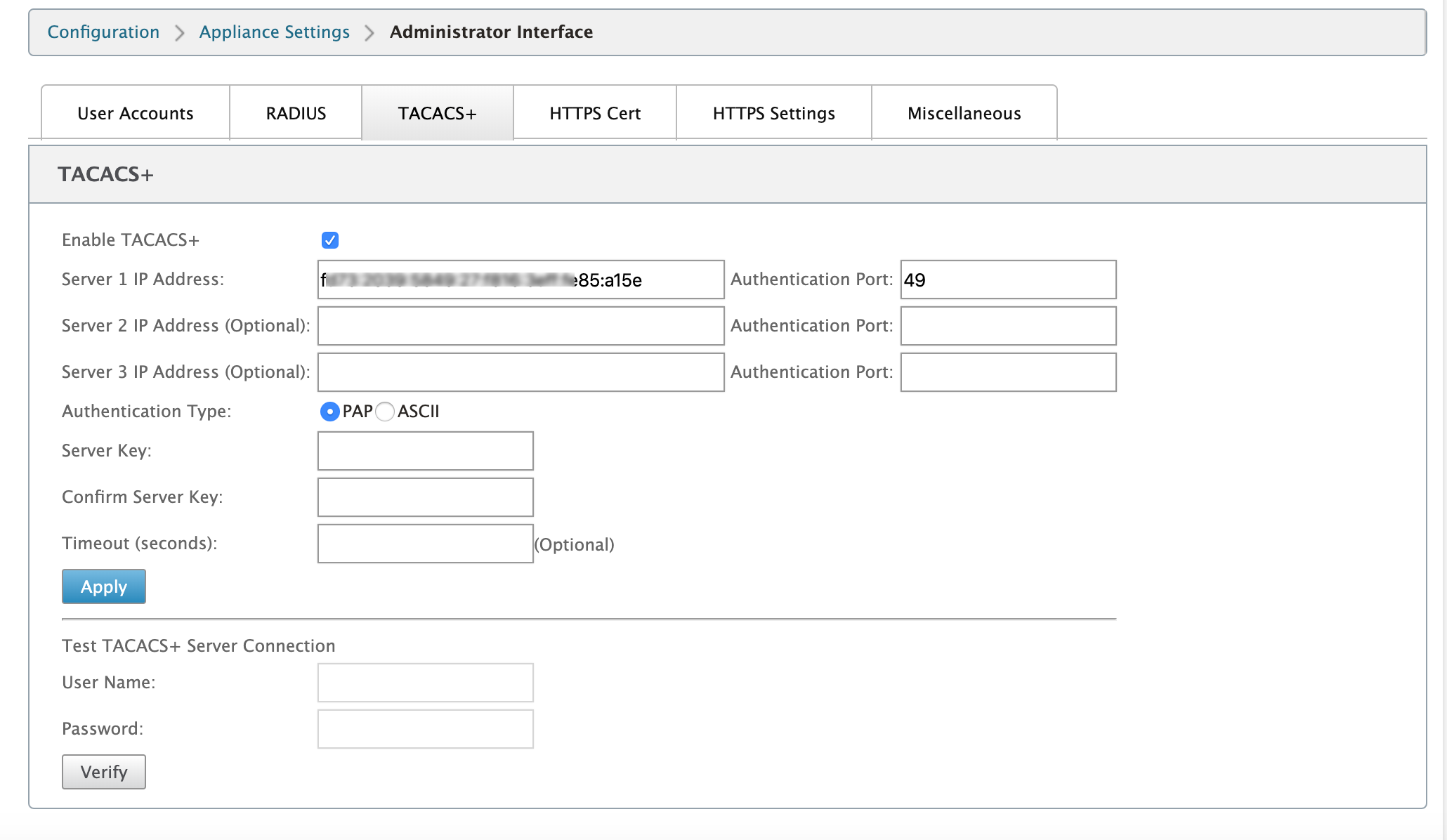

TACACS+ Server

Sie können einen TACACS+-Server für die Authentifizierung konfigurieren. Ähnlich wie bei der RADIUS-Authentifizierung verwendet TACACS+ einen geheimen Schlüssel, eine IP-Adresse und die Portnummer. Die Standardportnummer ist 49.

So konfigurieren Sie den TACACS+-Server:

-

Navigieren Sie zu Konfiguration > Appliance-Einstellungen > Administratorschnittstelle > TACACS+.

-

Aktivieren Sie das Kontrollkästchen Enable TACACS+.

-

Geben Sie die Server-IP-Adresse und den Authentifizierungsport ein. Es können maximal drei Server-IP-Adressen konfiguriert werden.

HINWEIS

Um eine IPv6-Adresse zu konfigurieren, stellen Sie sicher, dass der TACACS+-Server auch mit einer IPv6-Adresse konfiguriert ist.

-

Wählen Sie PAP oder ASCII als Authentifizierungstyp aus.

-

PAP: Verwendet PAP (Password Authentication Protocol), um die Benutzerauthentifizierung zu stärken, indem dem TACACS+-Server ein starkes gemeinsames Geheimnis zugewiesen wird.

-

ASCII: Verwendet den ASCII-Zeichensatz, um die Benutzerauthentifizierung zu stärken, indem dem TACACS+-Server ein starkes gemeinsames Geheimnis zugewiesen wird.

-

-

Geben Sie den Server-Schlüssel ein und bestätigen Sie.

-

Geben Sie den Timeout-Wert in Sekunden ein.

-

Klicken Sie auf Speichern.

Sie können auch die TACACS+-Serververbindung testen. Geben Sie den Benutzernamen und das Kennwort ein. Klicken Sie auf Verify.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.