-

Konfigurationshandbuch für Citrix Virtual Apps and Desktops s-Workloads

-

On-Premises-Konfiguration von Citrix SD-WAN Orchestrator auf Citrix SD-WAN Appliance

-

-

Sicheres Citrix SD-WAN-Web-Gateway

-

Zscaler-Integration durch Verwendung von GRE-Tunneln und IPsec-Tunneln

-

Unterstützung der Firewall-Datenverkehrsumleitung durch Verwendung von Forcepoint in Citrix SD-WAN

-

Palo Alto-Integration durch Verwendung von IPsec-Tunneln

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Palo Alto Integration mit IPsec-Tunneln

Palo Alto Netzwerke bieten cloudbasierte Sicherheitsinfrastruktur zum Schutz von Remote-Netzwerken. Es bietet Sicherheit, da Organisationen regionale, cloudbasierte Firewalls einrichten können, die die SD-WAN-Fabric schützen.

Mit dem Prisma Access Service für Remote-Netzwerke können Sie Remote-Netzwerkstandorte einbinden und den Benutzern Sicherheit bieten. Es beseitigt die Komplexität bei der Konfiguration und Verwaltung von Geräten an jedem Remotestandort. Der Service bietet eine effiziente Möglichkeit, neue Remote-Netzwerkstandorte einfach hinzuzufügen und die betrieblichen Herausforderungen zu minimieren, indem sichergestellt wird, dass die Benutzer an diesen Standorten immer verbunden und sicher sind, und ermöglicht es Ihnen, Richtlinien zentral über Panorama zu verwalten, um eine konsistente und optimierte Sicherheit für Ihr Remote-Netzwerk zu gewährleisten. Netzwerkstandorte.

Um Ihre Remote-Netzwerkstandorte mit dem Prisma Access-Dienst zu verbinden, können Sie die Palo Alto Networks Firewall der nächsten Generation oder ein IPsec-kompatibles Gerät eines Drittanbieters einschließlich SD-WAN verwenden, das einen IPsec-Tunnel für den Dienst einrichten kann.

-

Planen des Prisma Access Service für Remote-Netzwerke

-

Konfigurieren des Prisma Access Service für Remote-Netzwerke

-

Onboard-Remote-Netzwerke mit Konfigurationsimport

Die Citrix SD-WAN Lösung bot bereits die Möglichkeit, den Internetverkehr von der Zweigstelle zu trennen. Dies ist entscheidend, um eine zuverlässigere Benutzererfahrung mit geringer Latenz zu bieten und gleichzeitig die Einführung eines teuren Sicherheitsstapels in jeder Filiale zu vermeiden. Citrix SD-WAN und Palo Alto Networks bieten nun verteilten Unternehmen eine zuverlässigere und sicherere Möglichkeit, Benutzer in Zweigstellen mit Anwendungen in der Cloud zu verbinden.

Citrix SD-WAN Appliances können über IPsec-Tunnel von SD-WAN-Appliances Standorten mit minimaler Konfiguration mit dem Palo Alto Cloud-Dienst-Netzwerk (Prisma Access Service) verbunden werden. Sie können das Palo Alto-Netzwerk im Citrix SD-WAN Center konfigurieren.

Bevor Sie mit der Konfiguration des Prisma Access Service für Remote-Netzwerke beginnen, stellen Sie sicher, dass Sie über die folgende Konfiguration verfügen, um sicherzustellen, dass Sie den Dienst erfolgreich aktivieren und Richtlinien für Benutzer an Ihren Remote-Netzwerkstandorten durchsetzen können:

- Service-Verbindung— Wenn Ihre Remote-Netzwerkstandorte Zugriff auf die Infrastruktur in Ihrer Unternehmenszentrale benötigen, um Benutzer zu authentifizieren oder den Zugriff auf kritische Netzwerkressourcen zu ermöglichen, müssen Sie den Zugriff auf Ihr Unternehmensnetzwerk so einrichten, dass sich der Hauptsitz und die Remote-Netzwerkstandorte befinden verbunden.

Wenn der Remote-Netzwerkstandort autonom ist und an anderen Standorten keinen Zugriff auf die Infrastruktur benötigt, müssen Sie die Dienstverbindung nicht einrichten (es sei denn, Ihre mobilen Benutzer benötigen Zugriff).

-

Vorlage— Der Prisma Access-Dienst erstellt automatisch einen Vorlagenstapel (Remote_Network_Template_Stack) und eine Vorlage auf oberster Ebene (Remote_Network_Template) für den Prisma Access-Dienst für Remote-Netzwerke. Um den Prisma Access Service für Remote-Netzwerke zu konfigurieren, konfigurieren Sie die Vorlage auf oberster Ebene von Grund auf neu oder nutzen Ihre vorhandene Konfiguration, wenn Sie bereits eine Palo Alto Networks-Firewall vor Ort ausführen.

Die Vorlage erfordert die Einstellungen zum Einrichten der IPsec-Tunnel- und IKE-Konfiguration (Internet Key Exchange) für die Protokollaushandlung zwischen Ihrem Remote-Netzwerkstandort und dem Prisma Access-Dienst für Remote-Netzwerke, Zonen, die Sie in der Sicherheitsrichtlinie referenzieren können, und ein Protokollweiterleitungsprofil, damit Sie kann Protokolle vom Prisma Access-Dienst für Remote-Netzwerke an den Protokollierungsdienst weiterleiten.

-

Übergeordnete Gerätegruppe— Der Prisma Access-Dienst für Remote-Netzwerke erfordert, dass Sie eine übergeordnete Gerätegruppe angeben, die Ihre Sicherheitsrichtlinie, Sicherheitsprofile und andere Richtlinienobjekte (wie Anwendungsgruppen und Objekte und Adressgruppen) sowie Authentifizierungsrichtlinie enthält, damit Der Prisma Access-Dienst für Remote-Netzwerke kann Richtlinien für Datenverkehr durchsetzen, der durch den IPsec-Tunnel an den Prisma Access-Dienst für Remote-Netzwerke weitergeleitet wird. Sie müssen entweder Richtlinienregeln und -objekte in Panorama definieren oder eine vorhandene Gerätegruppe verwenden, um Benutzer am Remote-Netzwerkstandort zu schützen.

Hinweis:

Wenn Sie eine vorhandene Gerätegruppe verwenden, die auf Zonen verweist, müssen Sie die entsprechende Vorlage, die die Zonen definiert, zum Remote_Network_Template_Stack hinzufügen.

Auf diese Weise können Sie die Zonenzuordnung abschließen, wenn Sie den Prisma Access Service für Remote Networks konfigurieren.

-

IP-Subnetze— Damit der Prisma Access-Dienst Datenverkehr an Ihre Remote-Netzwerke weiterleiten kann, müssen Sie Routing-Informationen für die Teilnetze bereitstellen, die Sie mit dem Prisma Access-Dienst sichern möchten. Sie können entweder eine statische Route zu jedem Teilnetz am Remote-Netzwerkstandort definieren oder BGP zwischen den Dienstverbindungsstandorten und dem Prisma Access-Dienst konfigurieren oder eine Kombination beider Methoden verwenden.

Wenn Sie beide statischen Routen konfigurieren und BGP aktivieren, haben die statischen Routen Vorrang. Während es praktisch sein kann, statische Routen zu verwenden, wenn Sie nur wenige Teilnetze an Ihren Remote-Netzwerkstandorten haben, ermöglicht Ihnen BGP in einer großen Bereitstellung mit vielen Remote-Netzwerken mit überlappenden Subnetzen eine einfachere Skalierung.

Netzwerk Palo Alto in SD-WAN Center

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

-

Beziehen Sie die Panorama-IP-Adresse vom PRISMA ACCESS-Dienst.

-

Rufen Sie Benutzernamen und Kennwortbenutzer im PRISMA ACCESS-Service ab.

-

Konfigurieren Sie IPsec-Tunnel in der Benutzeroberfläche der SD-WAN-Appliance.

-

Stellen Sie sicher, dass die Site nicht in eine Region eingebunden ist, die bereits eine andere Site mit anderen ike/ipsec-Profilen als Citrix-IKE-Crypto-Default/Citrix-IPSec-Crypto-Standard konfiguriert hat.

-

Stellen Sie sicher, dass die Prisma Access-Konfiguration nicht manuell geändert wird, wenn die Konfiguration von SD-WAN Center aktualisiert wird.

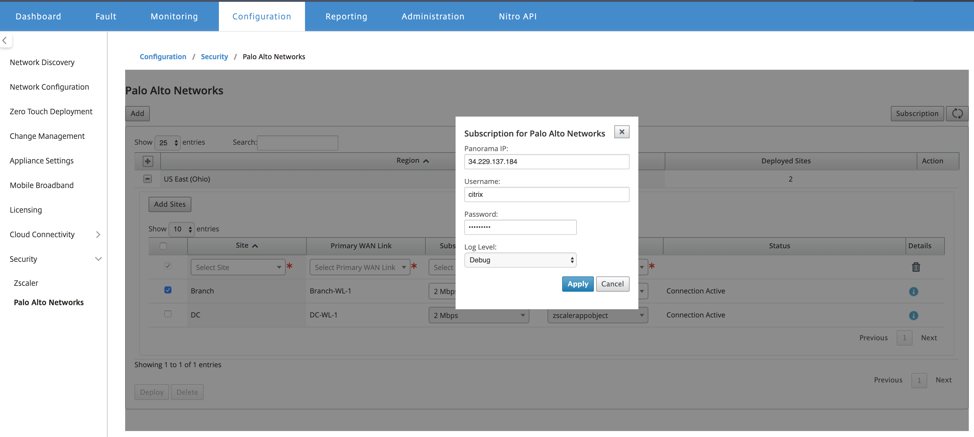

Geben Sie in der Benutzeroberfläche des Citrix SD-WAN Centers Palo Alto Abonnementinformationen an.

-

Konfigurieren Sie die Panorama-IP-Adresse. Diese IP-Adresse erhalten Sie von Palo Alto (PRISMA ACCESS-Dienst).

-

Konfigurieren Sie den Benutzernamen und das Kennwort, die im PRISMA ACCESS-Dienst verwendet werden.

Hinzufügen und Bereitstellen von Sites

-

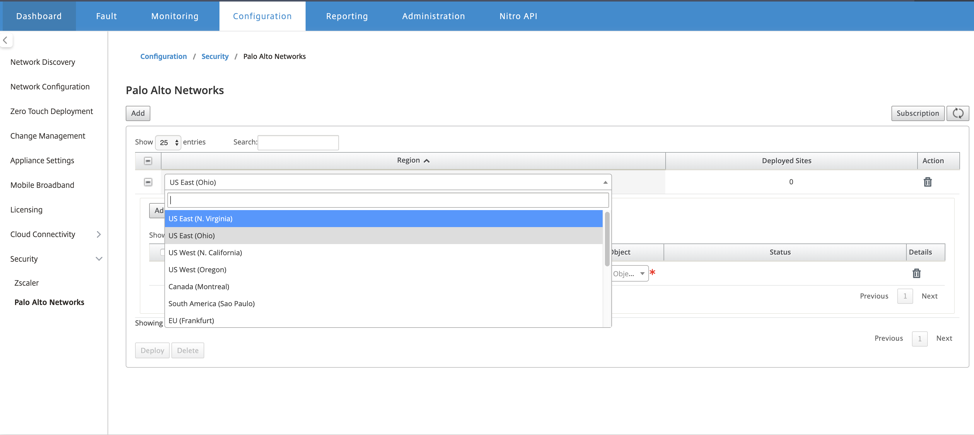

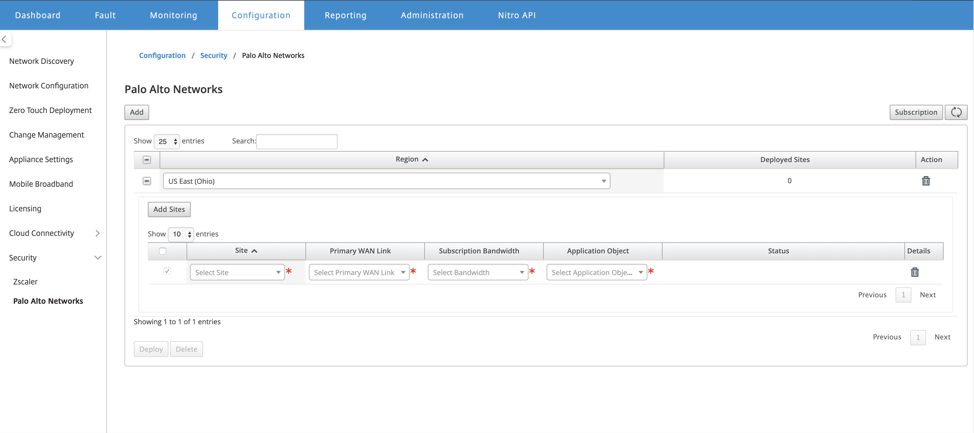

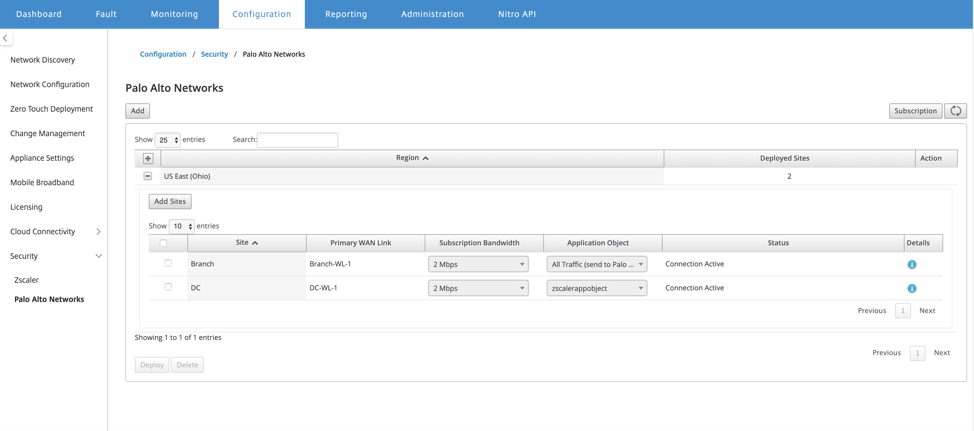

Um die Sites bereitzustellen, wählen Sie die PRISMA ACCESS-Netzwerkregion und den SD-WAN-Site aus, die für die Prisma Access-Region konfiguriert werden sollen, und wählen Sie dann die Standort-WAN-Verbindung, die Bandbreite und das Anwendungsobjekt für die Verkehrsauswahl aus.

Hinweis:

Der Verkehrsfluss wird beeinträchtigt, wenn die gewählte Bandbreite den verfügbaren Bandbreitenbereich überschreitet.

Sie können den gesamten internetgebundenen Datenverkehr an den PRISMA ACCESS-Dienst umleiten, indem Sie unter der Auswahl des Anwendungsobjekts die Option Gesamter Verkehr auswählen.

-

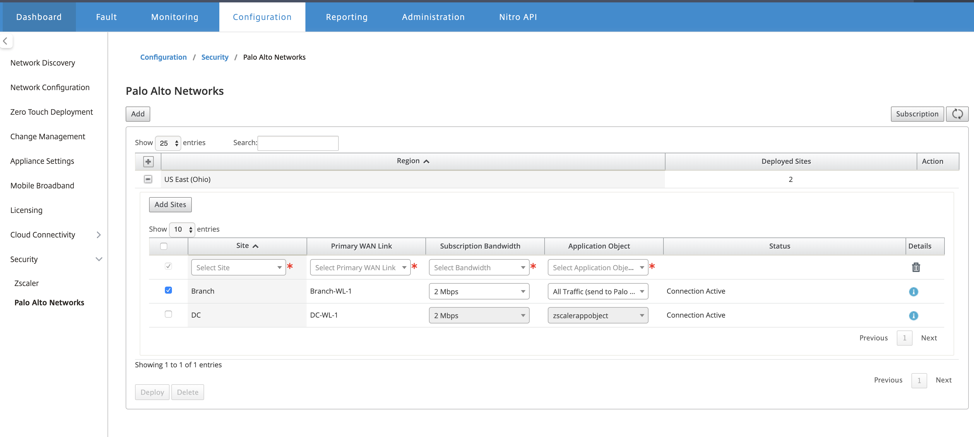

Sie können nach Bedarf weitere SD-WAN-Zweigstellen hinzufügen.

-

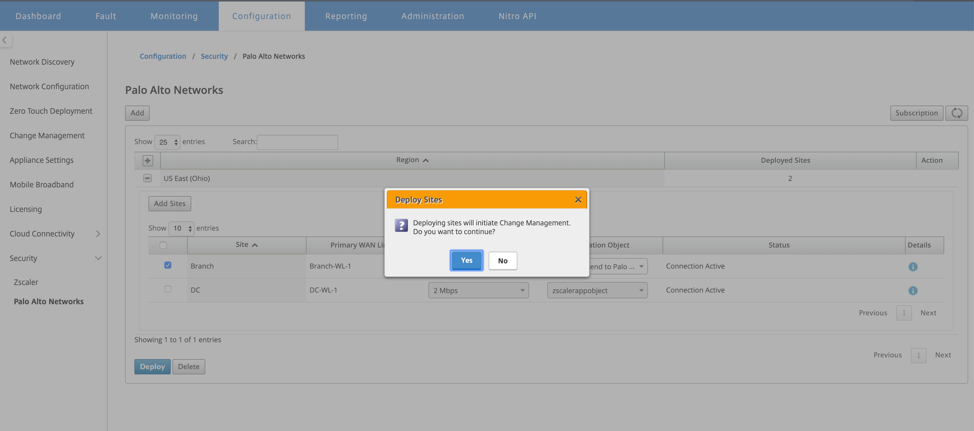

Klicken Sie auf Bereitstellen. Der Change-Management-Prozess wird eingeleitet. Klicken Sie auf Ja um fortzufahren.

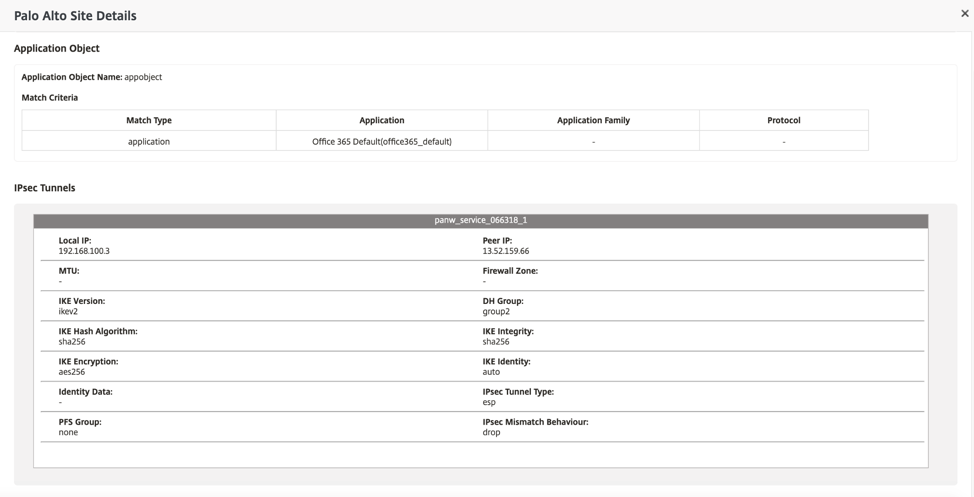

Nach der Bereitstellung ist die IPsec-Tunnelkonfiguration, die zum Einrichten der Tunnel verwendet wird, wie folgt.

Die Zielseite zeigt die Liste aller Sites an, die unter verschiedenen SD-WAN-Regionen konfiguriert und gruppiert sind.

Überprüfen Sie die End-to-End-Datenverkehrsverbindung:

-

Aus dem LAN-Subnetz der Zweigstelle, greifen Sie auf Internetressourcen zu.

-

Stellen Sie sicher, dass der Datenverkehr über den Citrix SD-WAN IPsec-Tunnel zum Palo Alto Prisma Access geht.

-

Stellen Sie sicher, dass die Sicherheitsrichtlinie von Palo Alto auf den Verkehr auf der Registerkarte Überwachung angewendet wird.

-

Überprüfen Sie, ob die Antwort von Internet zu Host in einem Zweig durchläuft.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.