Sicherheit

In diesem Artikel werden bewährte Sicherheitsmethoden für die Citrix SD-WAN-Lösung beschrieben. Es bietet allgemeine Sicherheitsrichtlinien für Citrix SD-WAN-Bereitstellungen.

Citrix SD-WAN Bereitstellungsrichtlinien

Um die Sicherheit während des Bereitstellungslebenszyklus aufrechtzuerhalten, empfiehlt Citrix die folgenden Sicherheitsüberlegungen:

- Physische Sicherheit

- Gerätesicherheit

- Netzwerksicherheit

- Verwaltung und Verwaltung

Physische Sicherheit

Bereitstellen von Citrix SD-WAN Appliances in einem sicheren Serverraum - Die Appliance oder der Server, auf dem Citrix SD-WAN installiert ist, sollte in einem sicheren Serverraum oder einer eingeschränkten Rechenzentrumseinrichtung aufgestellt werden, die die Appliance vor unbefugtem Zugriff schützt. Der Zugang sollte mindestens über einen elektronischen Kartenleser gesteuert werden. Der Zugriff auf die Appliance wird von CCTV überwacht, die kontinuierlich alle Aktivitäten zu Prüfungszwecken aufzeichnet. Bei einem Einbruch sollte das elektronische Überwachungssystem dem Sicherheitspersonal einen Alarm zur sofortigen Reaktion senden.

Schützen Sie die Frontplatte und die Konsolenanschlüsse vor unbefugtem Zugriff - Sichern Sie das Gerät in einem großen Käfig oder Rack mit einer Zugangskontrolle mit physischem Schlüssel.

Netzteil schützen - Stellen Sie sicher, dass das Gerät mit einer unterbrechungsfreien Stromversorgung (USV) geschützt ist.

Gerätesicherheit

Schützen Sie aus Sicherheitsgründen das Betriebssystem eines Servers, auf dem eine virtuelle Citrix SD-WAN Appliance (VPX) gehostet wird, führen Sie Remote-Softwareupdates durch und befolgen Sie sichere Lebenszyklusverwaltungspraktiken:

- Sichern Sie das Betriebssystem des Servers, der eine Citrix SD-WAN VPX Appliance hostet - Eine Citrix SD-WAN VPX-Appliance wird als virtuelle Appliance auf einem Standardserver ausgeführt. Der Zugriff auf den Standardserver sollte durch eine rollenbasierte Zugriffskontrolle und eine starke Kennwortverwaltung geschützt werden. Außerdem empfiehlt Citrix regelmäßige Updates des Servers mit den neuesten Sicherheitspatches für das Betriebssystem und aktueller Antivirensoftware auf dem Server.

- Durchführen von Remote-Softwareupdates - Installieren Sie alle Sicherheitsupdates, um bekannte Probleme zu beheben Auf der Webseite Security Bulletins finden Sie Informationen, um sich anzumelden und aktuelle Sicherheitswarnungen zu erhalten.

- Befolgen Sie die Secure Lifecycle Management Practices - Um eine Appliance bei der erneuten Bereitstellung oder Initiierung von RMA und der Stilllegung sensibler Daten zu verwalten, schließen Sie die Gegenmaßnahmen zur Datenerinnerung ab, indem Sie die persistenten Daten von der Appliance entfernen.

Netzwerksicherheit

Verwenden Sie für die Netzwerksicherheit nicht das Standard-SSL-Zertifikat. Verwenden Sie Transport Layer Security (TLS), wenn Sie auf die Administratorschnittstelle zugreifen, schützen Sie die nicht routbare Verwaltungs-IP-Adresse der Appliance, konfigurieren Sie ein Hochverfügbarkeits-Setup und implementieren Sie gegebenenfalls Administrations- und Verwaltungssicherungen für die Bereitstellung.

- Verwenden Sie nicht das Standard-SSL-Zertifikat - Ein SSL-Zertifikat einer seriösen Zertifizierungsstelle vereinfacht die Benutzererfahrung für Internet-Webanwendungen. Im Gegensatz zu einem selbstsignierten Zertifikat oder einem Zertifikat der seriösen Zertifizierungsstelle müssen Benutzer in Webbrowsern das Zertifikat der seriösen Zertifizierungsstelle nicht installieren, um eine sichere Kommunikation mit dem Webserver zu initiieren.

- Verwenden Sie Transport Layer Security beim Zugriff auf die Administratorschnittstelle - Stellen Sie sicher, dass die Management-IP-Adresse nicht über das Internet zugänglich ist oder zumindest durch eine gesicherte Firewall geschützt ist. Stellen Sie sicher, dass die LOM-IP-Adresse nicht über das Internet zugänglich ist oder zumindest durch eine gesicherte Firewall geschützt ist.

- Sichere Verwaltungs- und Verwaltungskonten — Erstellen Sie ein alternatives Administratorkonto, legen Sie sichere Passwörter für Admin- und Betrachterkonten fest. Wenn Sie den Remote-Kontozugriff konfigurieren, sollten Sie die Konfiguration der extern authentifizierten administrativen Verwaltung von Konten mithilfe von RADIUS und TACAS in Betracht ziehen. Ändern Sie das Standardkennwort für die Admin-Benutzerkonten, konfigurieren Sie NTP, verwenden Sie den Standard-Sitzungstimeout-Wert, verwenden Sie SNMPv3 mit SHA-Authentifizierung und AES-Verschlüsselung.

Das Citrix SD-WAN-Overlay-Netzwerk schützt Daten, die das SD-WAN-Overlay-Netzwerk durchlaufen.

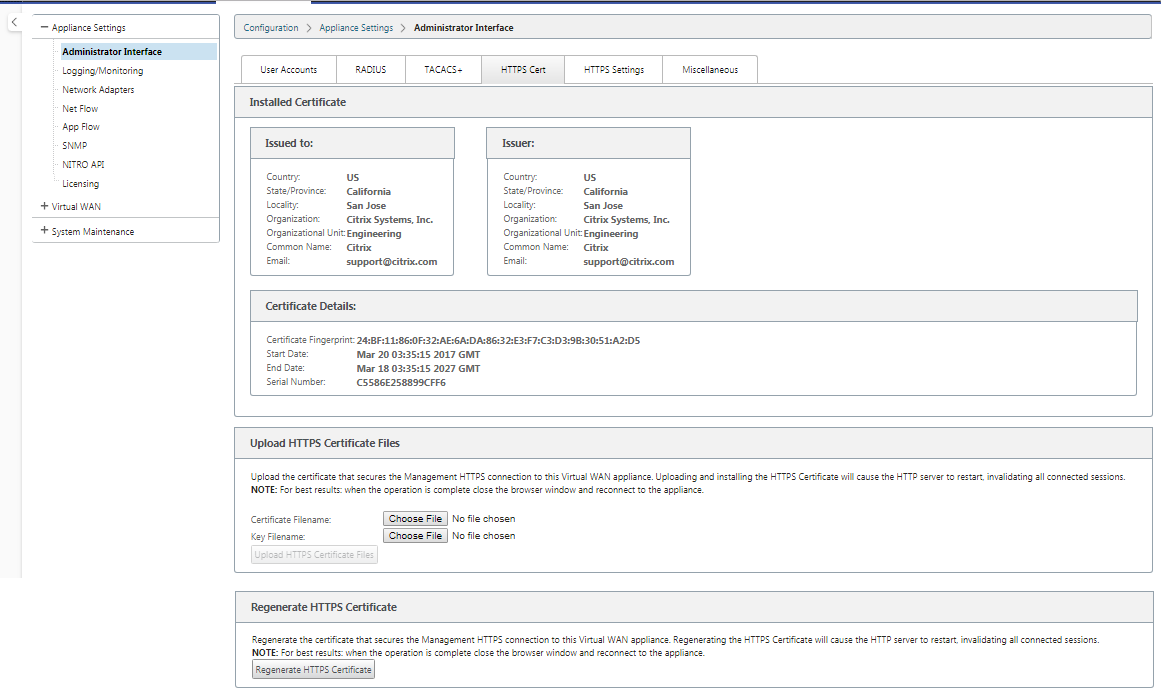

Sichere Administratoroberfläche

Ersetzen Sie für einen sicheren Zugriff auf die Webverwaltung Standardsystemzertifikate, indem Sie Zertifikate von einer seriösen Zertifizierungsstelle hochladen und installieren. Gehen Sie in der SD-WAN-Appliance-GUI zu Konfiguration> Appliance-Einstellungen> Administratorschnittstelle.

Benutzerkonten:

- Ändern Sie das lokale Benutzerkennwort

- Nutzer verwalten

HTTPS Certs:

- Zertifikat

- Key

Sonstiges:

- Timeout der Webkonsole

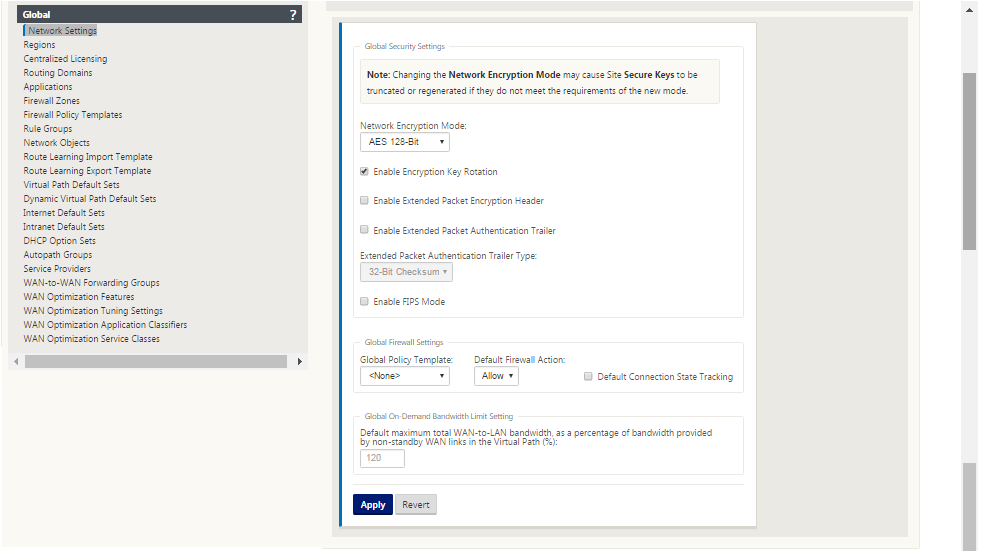

Konfigurationseditor > Global > Netzwerkeinstellungen

Globale Firewall-Einstellungen:

- Vorlage für globale Richtlinien

- Standard-Firewall-Aktionen

- Standard-Verbindungsstatus-Tracking

Globale Verschlüsselungseinstellungen für virtuelle Pfade:

- AES 128-Bit (Standard)

- Rotation des Verschlüsselungsschlüssels (Standard)

- Erweiterte Paketverschlüsselung Header

- Erweiterter Trailer zur Paketauthentifizierung

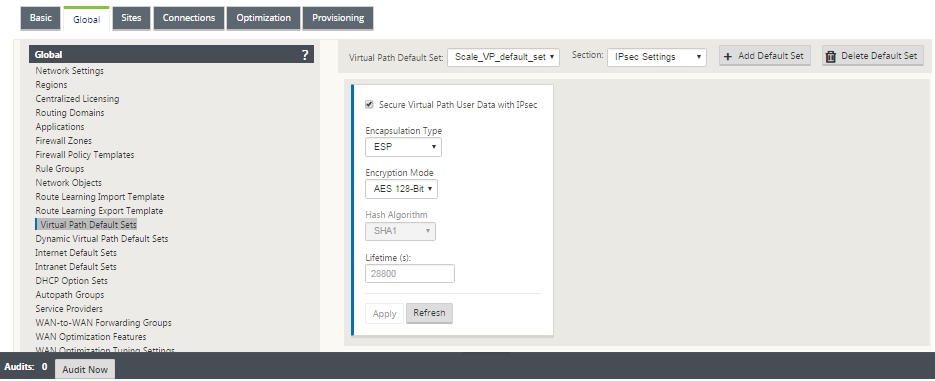

Globale Verschlüsselungseinstellungen für virtuelle Pfade

- Die AES-128-Datenverschlüsselung ist standardmäßig aktiviert. Es wird empfohlen, AES-128 oder mehr Schutz der AES-256-Verschlüsselungsstufe für die Pfadverschlüsselung zu verwenden. Stellen Sie sicher, dass “Encryption Key Rotation aktivieren” so eingestellt ist, dass die Schlüsselregeneration für jeden virtuellen Pfad mit aktivierter Verschlüsselung mithilfe eines Elliptic Curve Diffie-Hellman-Schlüsselaustauschs in Intervallen von 10-15 Minuten sichergestellt wird.

Wenn das Netzwerk zusätzlich zur Vertraulichkeit (d. h. Manipulationsschutz) eine Nachrichtenauthentifizierung erfordert, empfiehlt Citrix die Verwendung der IPsec-Datenverschlüsselung. Wenn nur Vertraulichkeit erforderlich ist, empfiehlt Citrix die Verwendung der erweiterten Header.

- Extended Packet Encryption Header ermöglicht es, einen zufällig gesetzten Zähler dem Anfang jeder verschlüsselten Nachricht voranzustellen. Bei Verschlüsselung dient dieser Zähler als zufälliger Initialisierungsvektor, der nur mit dem Verschlüsselungsschlüssel deterministisch ist. Dies randomisiert die Ausgabe der Verschlüsselung und liefert eine starke Botschaft, die nicht zu unterscheiden ist. Beachten Sie, dass diese Option bei Aktivierung den Paketaufwand um 16 Byte erhöht

- Extended Packet Authentication Trailer hängt einen Authentifizierungscode an das Ende jeder verschlüsselten Nachricht an. Dieser Trailer ermöglicht die Überprüfung, dass Pakete während des Transports nicht modifiziert werden. Denken Sie daran, dass diese Option den Paketaufwand erhöht.

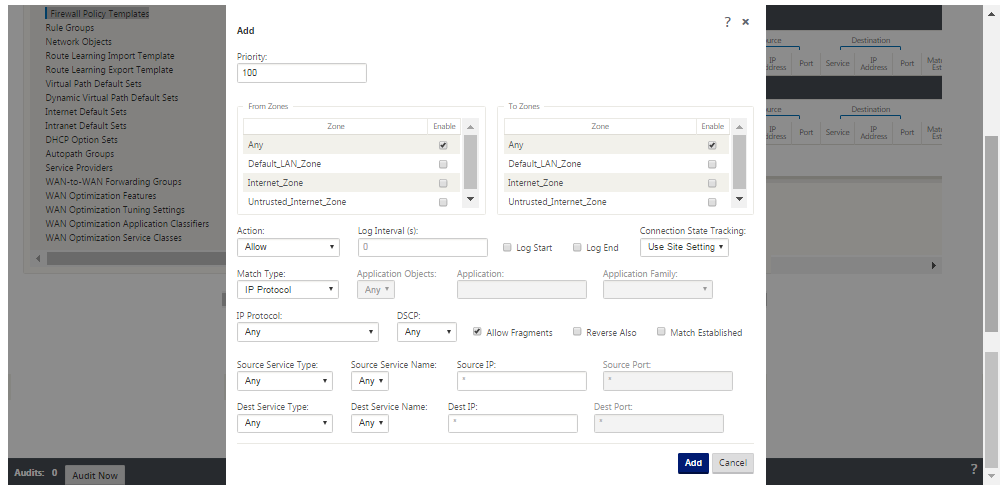

Firewall-Sicherheit

Die empfohlene Firewall-Konfiguration ist mit einer Standard-Firewall-Aktion, die zuerst alle verweigert und dann Ausnahmen hinzufügt. Dokumentieren und überprüfen Sie vor dem Hinzufügen von Regeln den Zweck der Firewall-Regel. Verwenden Sie nach Möglichkeit eine stateful Inspektion und Inspektion auf Anwendungsebene. Vereinfachen Sie die Regeln und eliminieren Sie redundante Regeln. Definieren und halten Sie einen Änderungsverwaltungsprozess ein, der Änderungen an den Firewall-Einstellungen verfolgt und überprüft. Richten Sie die Firewall für alle Appliances ein, um Verbindungen über die Appliance mithilfe der globalen Einstellungen zu verfolgen. Durch die Verfolgung von Verbindungen wird sichergestellt, dass Pakete ordnungsgemäß gebildet wurden und für den Verbindungsstatus geeignet sind. Erstellen Sie Zonen, die der logischen Hierarchie des Netzwerks oder der Funktionsbereiche der Organisation entsprechen. Denken Sie daran, dass Zonen global bedeutsam sind und es ermöglichen können, geografisch unterschiedliche Netzwerke als dieselbe Sicherheitszone zu behandeln. Erstellen Sie die spezifischsten Richtlinien, um das Risiko von Sicherheitslücken zu verringern, und vermeiden Sie die Verwendung von Any in Allow Regeln. Konfigurieren und pflegen Sie eine Vorlage für globale Richtlinien, um ein Basissicherheitsniveau für alle Appliances im Netzwerk zu schaffen. Definieren Sie Richtlinienvorlagen basierend auf den funktionalen Rollen von Appliances im Netzwerk und wenden Sie sie gegebenenfalls an. Definieren Sie Richtlinien an einzelnen Standorten nur bei Bedarf.

Globale Firewall-Vorlagen - Firewall-Vorlagen ermöglichen die Konfiguration globaler Parameter, die sich auf den Betrieb der Firewall auf einzelnen Appliances auswirken, die in der SD-WAN-Overlay-Umgebung arbeiten.

Standard-Firewall-Aktionen — Zulassen aktiviert Pakete, die keiner Filterrichtlinie entsprechen, sind zulässig. Deny ermöglicht, dass Pakete, die keiner Filterrichtlinie entsprechen, verworfen werden.

Standard-Verbindungsstatus-Tracking — Ermöglicht die bidirektionale Verfolgung des Verbindungsstatus für TCP-, UDP- und ICMP-Flows, die nicht mit einer Filterrichtlinie oder NAT-Regel übereinstimmen. Asymmetrische Flows werden blockiert, wenn dies aktiviert ist, auch wenn keine Firewall-Richtlinien definiert sind. Die Einstellungen können auf Siteebene definiert werden, wodurch die globale Einstellung außer Kraft gesetzt wird. Wenn die Möglichkeit von asymmetrischen Flüssen an einem Standort besteht, wird empfohlen, dies auf Standort- oder Richtlinienebene und nicht global zu ermöglichen.

Zonen - Firewall-Zonen definieren die logische Sicherheitsgruppierung von Netzwerken, die mit dem Citrix SD-WAN verbunden sind. Zonen können auf virtuelle Schnittstellen, Intranetdienste, GRE Tunnel und LAN IPsec-Tunnel angewendet werden.

Sicherheitszone für WAN-Verbindungen

Nicht vertrauenswürdige Sicherheitszone sollte auf WAN-Verbindungen konfiguriert werden, die direkt mit einem öffentlichen (unsicheren) Netzwerk verbunden sind. Nicht vertrauenswürdig setzt die WAN-Verbindung auf den sichersten Zustand, sodass nur verschlüsselter, authentifizierter und autorisierter Datenverkehr in der Schnittstellengruppe akzeptiert werden kann. ARP und ICMP an die virtuelle IP-Adresse sind der einzige andere zulässige Traffic-Typ. Diese Einstellung stellt auch sicher, dass nur verschlüsselter Datenverkehr von den Schnittstellen gesendet wird, die der Interfacegruppe zugeordnet sind.

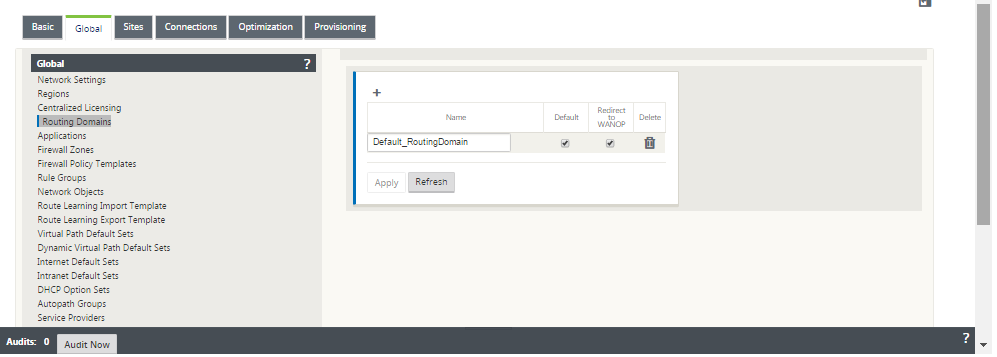

Routing-Domänen

Routingdomänen sind Netzwerksysteme, die eine Reihe von Routern enthalten, die zur Segmentierung des Netzwerkverkehrs verwendet werden. Neu erstellte Vererben werden automatisch mit der standardmäßigen Routingdomäne verknüpft.

Konfigurationseditor > Glob

Domains weiterleiten

- Default_RoutingDomain

IPsec-Tunnel

- Standard-Sets

- Sichern Sie Benutzerdaten virtueller Pfade mit IPsec

IPsec-Tunnel

IPsec-Tunnel sichern sowohl Benutzerdaten als auch Header-Informationen. Citrix SD-WAN Appliances können feste IPsec-Tunnel auf der LAN- oder WAN-Seite mit Nicht-SD-WAN-Peers aushandeln. Für IPsec-Tunnel über LAN muss eine Routingdomäne ausgewählt werden. Wenn der IPsec-Tunnel einen Intranetdienst verwendet, wird die Routingdomäne vom gewählten Intranetdienst vorab festgelegt.

Der IPsec-Tunnel wird über den virtuellen Pfad eingerichtet, bevor Daten über das SD-WAN-Overlay-Netzwerk fließen können.

- Zu den Optionen für den Kapselungstyp gehören ESP - Daten werden gekapselt und verschlüsselt, ESP+Auth - Daten werden gekapselt, verschlüsselt und mit einem HMAC validiert, AH - Daten werden mit einem HMAC validiert.

- Der Verschlüsselungsmodus ist der Verschlüsselungsalgorithmus, der verwendet wird, wenn ESP aktiviert ist.

- Hash-Algorithmus wird verwendet, um einen HMAC zu generieren.

- Die Lebensdauer ist eine bevorzugte Dauer in Sekunden für eine IPsec-Sicherheitszuordnung. 0 kann unbegrenzt verwendet werden.

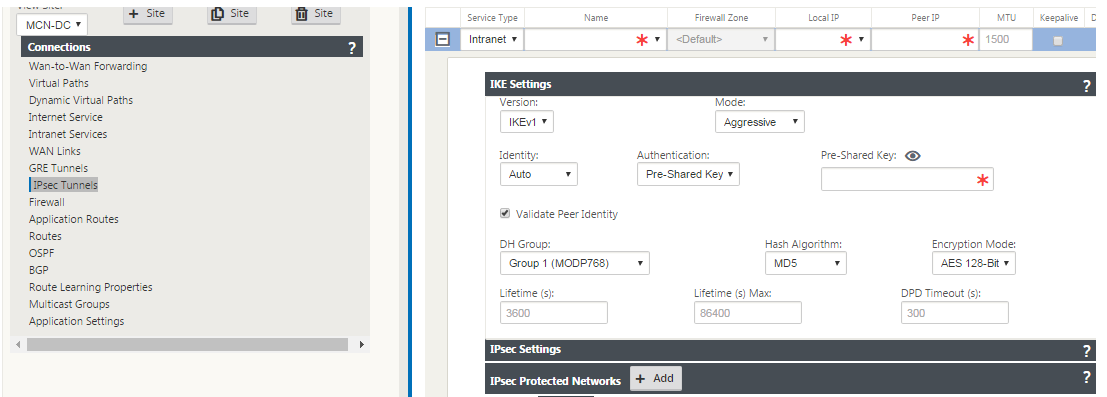

IKE-Einstellungen

Internet Key Exchange (IKE) ist ein IPsec-Protokoll, das zum Erstellen einer Sicherheitszuordnung (SA) verwendet wird. Citrix SD-WAN-Appliances unterstützen sowohl IKEv1- als auch IKEv2-Protokolle.

- Der Modus kann entweder Hauptmodus oder Aggressiv-Modus sein.

- Die Identität kann automatisch erfolgen, um Peer zu identifizieren, oder eine IP-Adresse kann verwendet werden, um die IP-Adresse des Peers manuell anzugeben.

- Die Authentifizierung ermöglicht die Pre-Shared Key-Authentifizierung oder das Zertifikat als Authentifizierungsmethode.

- Validate Peer Identity ermöglicht die Validierung der Peer-Identity des IKE, wenn der ID-Typ des Peers unterstützt wird, andernfalls aktivieren Sie diese Funktion nicht.

- Diffie-Hellman-Gruppen sind für die IKE-Schlüsselgenerierung mit Gruppe 1 bei 768 Bit, Gruppe 2 bei 1024-Bit und Gruppe 5 bei 1536-Bit-Gruppe verfügbar.

- Der Hash-Algorithmus umfasst MD5, SHA1 und SHA-256. Für IKE-Nachrichten stehen Algorithmen zur Verfügung.

- Zu den Verschlüsselungsmodi gehören AES-128, AES-192 und AES-256-Verschlüsselungsmodi, die für IKE-Nachrichten verfügbar sind.

- Zu den IKEv2-Einstellungen gehören Peer-Authentifizierung und Integritätsalgorithmus.

Konfigurieren der Firewall

Die folgenden häufigen Probleme können durch Überprüfung der Upstream-Router- und Firewall-Konfiguration identifiziert werden:

- MPLS-Warteschlangen/QoS-Einstellungen: Stellen Sie sicher, dass der in UDP eingekapselte Datenverkehr zwischen virtuellen SD-WAN IP-Adressen aufgrund von QoS-Einstellungen auf den Zwischengeräten im Netzwerk nicht leidet.

- Der gesamte Datenverkehr auf den WAN-Verbindungen, die im SD-WAN-Netzwerk konfiguriert sind, sollte von der Citrix SD-WAN-Appliance mit dem richtigen Diensttyp (virtueller Pfad, Internet, Intranet und lokal) verarbeitet werden.

- Wenn der Datenverkehr die Citrix SD-WAN-Appliance Bypass und dieselbe zugrunde liegende Verbindung verwenden muss, sollten ordnungsgemäße Bandbreitenreservierungen für SD-WAN-Verkehr auf dem Router vorgenommen werden. Außerdem sollte die Verbindungskapazität in der SD-WAN-Konfiguration entsprechend konfiguriert werden.

- Stellen Sie sicher, dass für den dazwischengeschalteten Router/die Firewall keine UDP-Flood- und/oder PPS-Grenzwerte durchgesetzt sind. Dadurch wird der Datenverkehr gedrosselt, wenn er über den virtuellen Pfad gesendet wird (UDP-gekapselt).