-

Konfigurationshandbuch für Citrix Virtual Apps and Desktops s-Workloads

-

On-Premises-Konfiguration von Citrix SD-WAN Orchestrator auf Citrix SD-WAN Appliance

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Zonen

Sie können Zonen im Netzwerk konfigurieren und Richtlinien definieren, um zu steuern, wie Verkehr Zonen ein- und verlässt. Standardmäßig werden die folgenden Zonen erstellt:

- Internet_Zone

- Gilt für Datenverkehr zu oder von einem Internetdienst über eine vertrauenswürdige Schnittstelle.

-

Untrusted_Internet_Zone

- Gilt für Datenverkehr zu oder von einem Internetdienst über eine nicht vertrauenswürdige Schnittstelle.

-

Default_LAN_Zone

- Gilt für den Datenverkehr zu oder von einem Objekt mit einer konfigurierbaren Zone, für die die Zone nicht festgelegt wurde.

Sie können eigene Zonen erstellen und den folgenden Objekttypen zuweisen:

-

Virtuelle Netzwerkschnittstellen (VNI)

-

Intranetdienste

-

GRE Tunnel

-

LAN IPsec-Tunnel

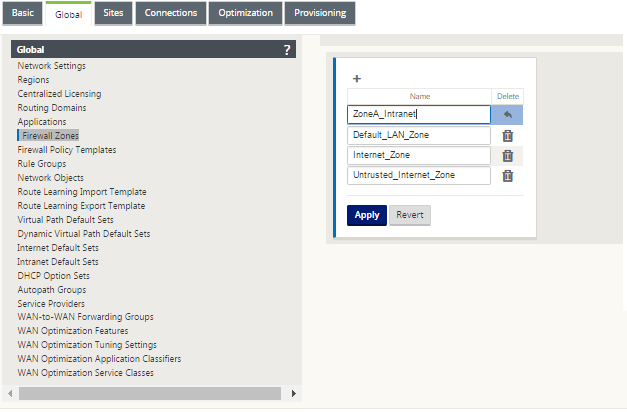

Die folgende Abbildung zeigt die drei vorkonfigurierten Zonen. Zusätzlich können Sie nach Bedarf eigene Zonen erstellen. In diesem Beispiel ist die Zone “ZoneA_Intranet” eine vom Benutzer erstellte Zone. Sie ist der virtuellen Schnittstelle des Bypass-Segments (Ports 1 und 2) der SD-WAN-Appliance zugewiesen.

Die Quellzone eines Pakets wird durch den Dienst oder die virtuelle Netzwerkschnittstelle bestimmt, auf der ein Paket empfangen wird. Die Ausnahme hiervon ist der virtuelle Pfadverkehr. Wenn der Datenverkehr in einen virtuellen Pfad eintritt, werden Pakete mit der Zone markiert, die den Datenverkehr entspringt, und diese Quellzone wird durch den virtuellen Pfad übertragen. Dadurch kann das empfangende Ende des virtuellen Pfads eine Richtlinienentscheidung basierend auf der ursprünglichen Quellzone treffen, bevor er in den virtuellen Pfad gelangt.

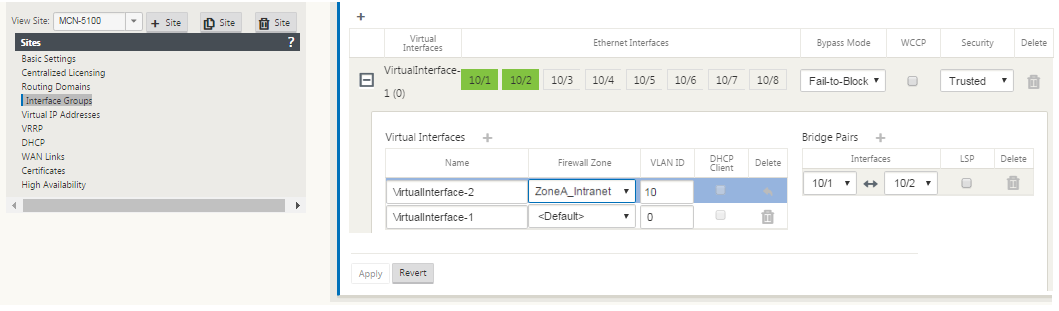

Beispielsweise möchte ein Netzwerkadministrator Richtlinien definieren, damit nur der Datenverkehr von VLAN 30 am Standort A VLAN 10 am Standort B eingeben darf. Der Administrator kann jedem VLAN eine Zone zuweisen und Richtlinien erstellen, die den Datenverkehr zwischen diesen Zonen zulassen und den Datenverkehr aus anderen Zonen blockieren. Der folgende Screenshot zeigt, wie ein Benutzer VLAN 10 die Zone ZoneA_Intranet zuweisen würde. In diesem Beispiel wurde zuvor die Zone ZoneA_Intranet vom Benutzer definiert, um sie der Virtual Interface VirtualInterface-2 zuzuweisen.

Die Zielzone eines Pakets wird basierend auf der Zielroute Übereinstimmung ermittelt. Wenn eine SD-WAN-Appliance das Zielsubnetz in der Routentabelle nachsucht, stimmt das Paket mit einer Route überein, der eine Zone zugewiesen ist.

-

Quellzone

-

Nicht-virtueller Pfad: Ermittelt durch das Paket der virtuellen Netzwerkschnittstelle wurde am empfangen.

-

Virtueller Pfad: Ermittelt durch das Feld der Quellzone im Paketfluss-Header.

-

Virtuelle Netzwerkschnittstelle - das Paket wurde am Quellstandort empfangen.

-

-

Ziellandgebiet

- Ermittelt durch Zielroute Suche nach Paketen.

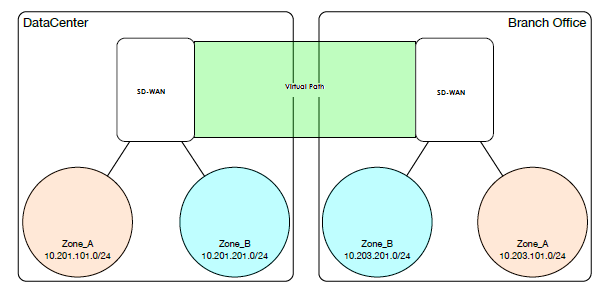

Routen, die mit Remote-Standorten im SD-WAN gemeinsam genutzt werden, verwalten Informationen über die Zielzone, einschließlich Routen, die über das dynamische Routing-Protokoll (BGP, OSPF) gelernt wurden. Mit diesem Mechanismus gewinnen Zonen globale Bedeutung im SD-WAN-Netzwerk und ermöglichen End-to-End-Filterung innerhalb des Netzwerks. Die Verwendung von Zonen bietet einem Netzwerkadministrator eine effiziente Möglichkeit, den Netzwerkverkehr basierend auf dem Kunden, der Geschäftseinheit oder der Abteilung zu segmentieren.

Die Fähigkeit der SD-WAN-Firewall ermöglicht es dem Benutzer, den Datenverkehr zwischen Diensten innerhalb einer einzigen Zone zu filtern oder Richtlinien zu erstellen, die zwischen Diensten in verschiedenen Zonen angewendet werden können (siehe Abbildung unten). Im folgenden Beispiel haben wir Zone_A und Zone_B, von denen jeder eine virtuelle LAN Netzwerkschnittstelle hat.

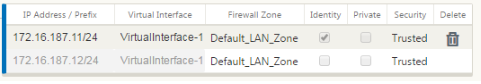

Screenshot unten zeigt die Vererbung der Zone für eine virtuelle IP (VIP) von der zugewiesenen Virtual Network Interface (VNI).

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.