セキュリティ

ネットワーク暗号化、仮想パスIPsec、ファイアウォール、ネットワーク上のすべてのアプライアンスに適用される証明書などのセキュリティ設定を構成できます。

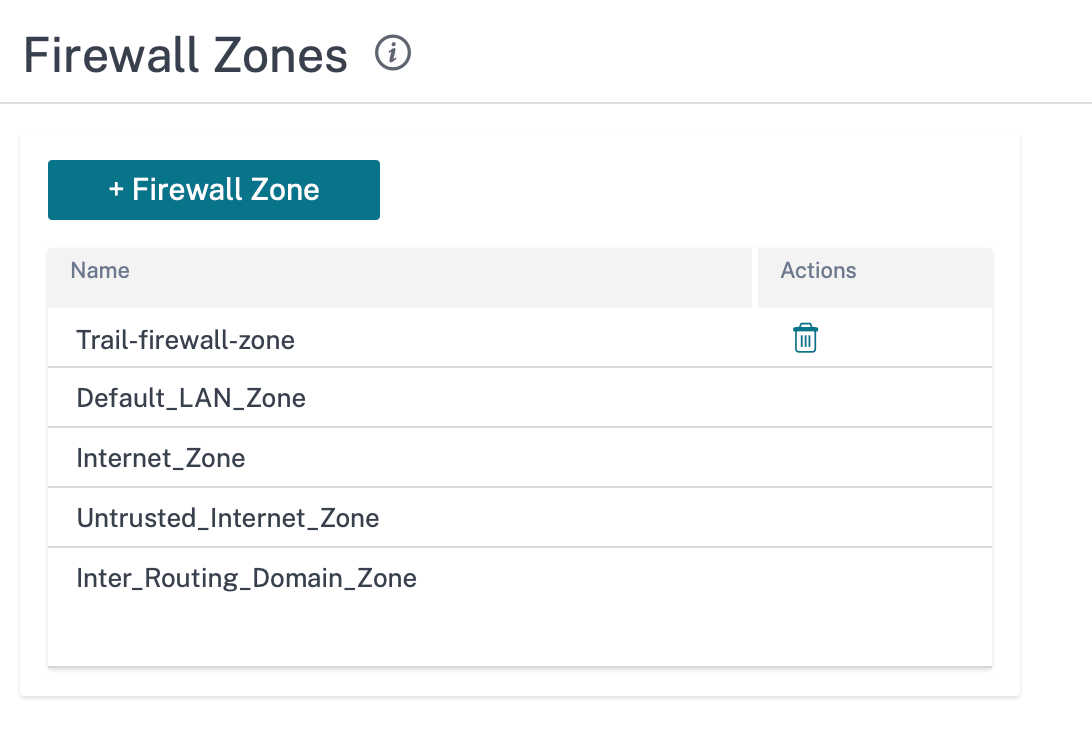

ファイアウォールゾーン

ネットワーク内にゾーンを設定し、トラフィックがゾーンに出入りする方法を制御するポリシーを定義できます。デフォルトでは、次のゾーンを使用できます。

- Default_LAN_Zone: ゾーンが設定されていない、設定可能なゾーンのあるオブジェクトで送受信されるトラフィックに適用されます。

- Internet_Zone: 信頼できるインターフェイスを使用するインターネットサービスとの間で送受信されるトラフィックに適用されます。

- Untrusted_Internet_Zone: 信頼できないインターフェイスを使用するインターネットサービスとの間で送受信されるトラフィックに適用されます。

独自のゾーンを作成して、次のタイプのオブジェクトに割り当てることもできます。

- 仮想ネットワーク インターフェイス

- イントラネットサービス

- GREトンネル

- LAN IPsec トンネル

監査エラーを確認するには、「構成を確認 」をクリックします。

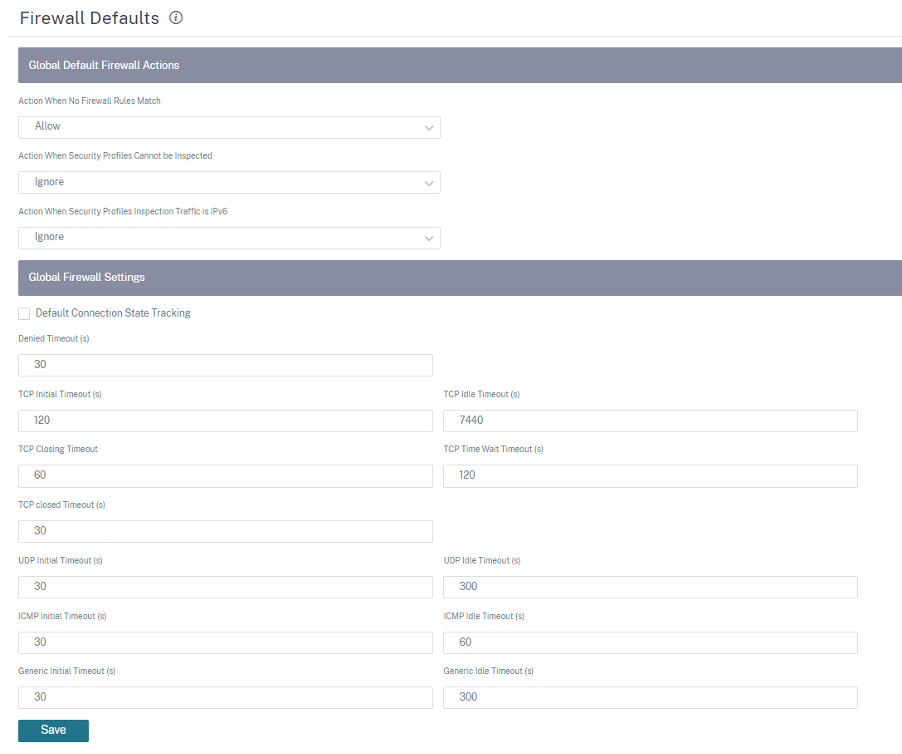

ファイアウォールのデフォルト

SD-WAN ネットワーク内のすべてのアプライアンスに適用できるグローバルなデフォルトのファイアウォールアクションとグローバルファイアウォール設定を構成できます。この設定は、グローバル設定よりも優先されるサイトレベルで定義することもできます。

-

ファイアウォールルールが一致しない場合のアクション:ファイアウォールポリシーと一致しないパケットに対するアクション ([許可] または [ドロップ]) をリストから選択します。

-

セキュリティプロファイルを検査できない場合のアクション:ファイアウォールルールに一致し、セキュリティプロファイルを適用するが、一時的に Edge Security サブシステムで検査できないパケットのアクション ([無視] または [ドロップ]) を選択します。[ 無視] を選択すると、関連するファイアウォールルールは一致しないものとして処理され、次のファイアウォール規則が順番に評価されます。[ Drop] を選択すると、関連するファイアウォールルールに一致するパケットがドロップされます。

-

デフォルトのファイアウォールアクション:ポリシーと一致しないパケットのアクション (許可/ドロップ) をリストから選択します。

-

セキュリティプロファイル検査トラフィックが IPv6 の場合のアクション:検査ファイアウォールポリシーと一致するトラフィックのオプション ([無視] または [ドロップ]) を選択します。

-

無視オプションを選択すると、Citrix SD-WANネットワーク経由のトラフィックをバイパスして、それぞれのサービスに送信できます。

-

ドロップオプションを選択すると、Inspectファイアウォールポリシーと一致するIPv6パケットがドロップされます。

注:

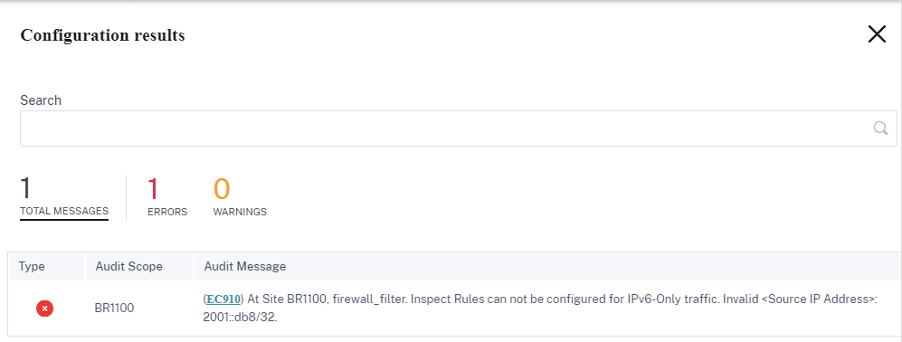

INSPECT ファイアウォールポリシーが設定されていて、一致基準に IPv6 が明示的に含まれている場合、次のスクリーンショットのように監査エラーが表示されます。

たとえば、ファイアウォールポリシーを作成して保存するときに、(IP プロトコルの)inspect アクションを使用して、送信元/宛先 IP を IPv6 として明示的に選択できます。[ 構成を確認] をクリックすると、監査エラーが表示されます。

-

-

デフォルト接続状態トラッキング:フィルタポリシーまたはNATルールと一致しないTCP、UDP、およびICMPフローの方向接続状態追跡を有効にします。

注

デフォルト接続状態追跡が有効になっていると 、ファイアウォールポリシーが定義されていない場合でも、非対称フローはブロックされます。サイトで非対称フローが発生する可能性がある場合、グローバルではなく、サイトまたはポリシーレベルで有効にすることが推奨されます。

-

拒否タイムアウト (s): 拒否された接続を閉じる前に新しいパケットを待つ時間 (秒単位)。

-

TCP 初期タイムアウト (s): 不完全な TCP セッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

TCP アイドルタイムアウト (s): アクティブな TCP セッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

TCP終了タイムアウト:終了要求後にTCPセッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

TCP Time Wait Timeouts (s): 終了した TCP セッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

TCP Closed Timeout (s): 中止された TCP セッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

UDP初期タイムアウト (秒): 両方向のトラフィックが見られなかったUDPセッションを閉じる前に、新しいパケットを待つ時間 (秒単位)。

-

UDPアイドルタイムアウト (秒): アクティブなUDPセッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

ICMP 初期タイムアウト (s): 両方向のトラフィックが見られなかった ICMP セッションを閉じる前に、新しいパケットを待つ時間 (秒単位)

-

ICMP アイドルタイムアウト (s): アクティブな ICMP セッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

-

Generic Initial Timeout (s): 両方向のトラフィックが見られなかった汎用セッションを閉じる前に、新しいパケットを待つ時間 (秒単位)。

-

汎用アイドルタイムアウト (秒): アクティブな汎用セッションを閉じる前に新しいパケットを待つ時間 (秒単位)。

監査エラーを確認するには、「構成を確認 」をクリックします。

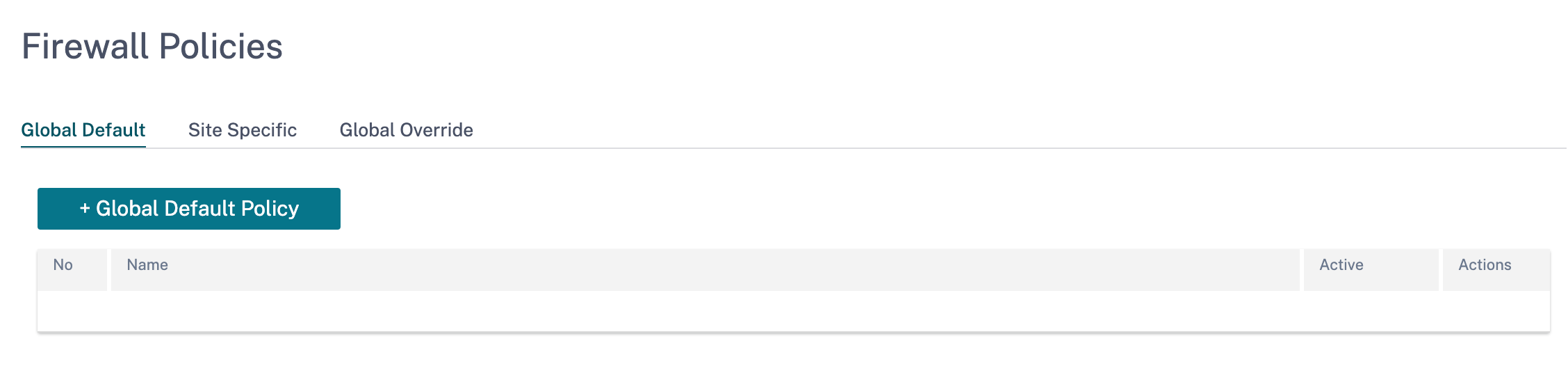

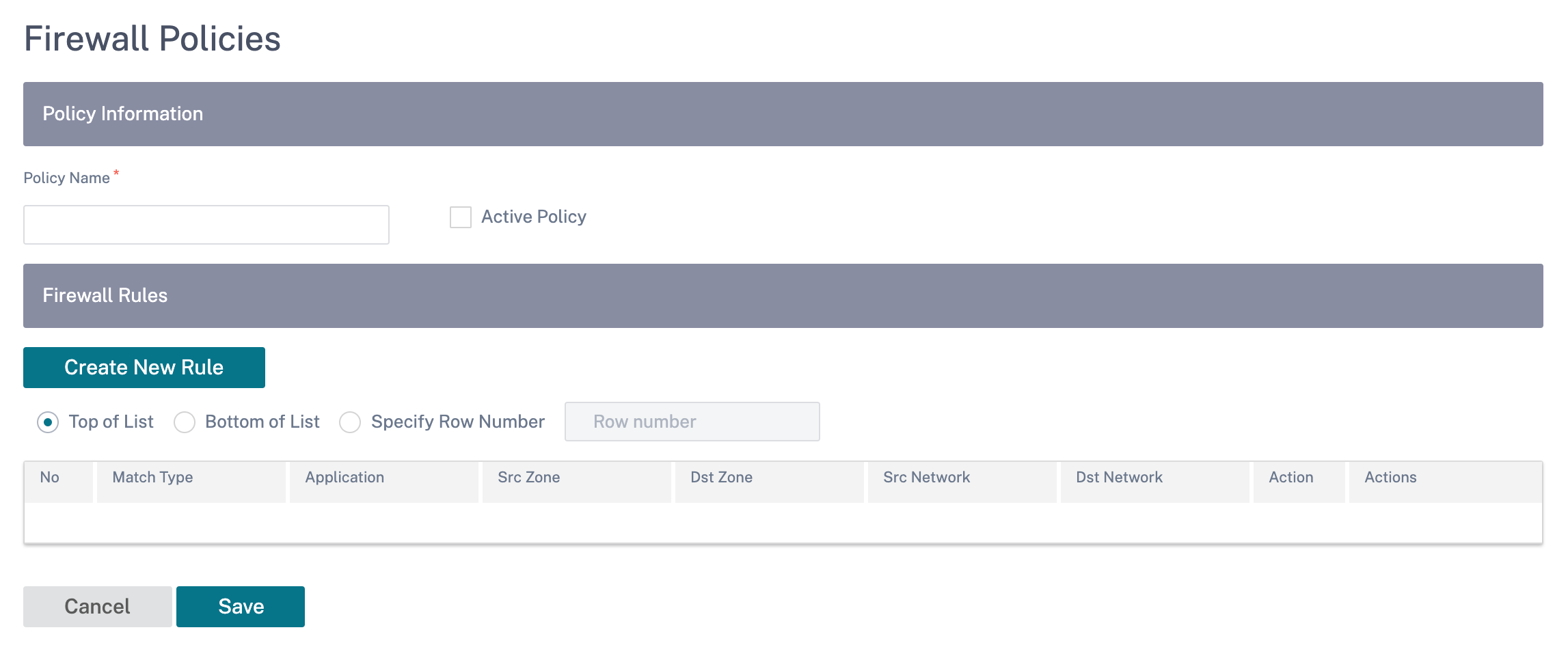

ファイアウォールポリシー

ファイアウォールポリシーは、ネットワークトラフィックが一致基準に応じて特定のファイアウォールルールのみに制限されるようにし、特定のアクションを適用することにより、セキュリティを提供します。 ファイアウォールポリシーには 3 つのセクションがあります。

- グローバルデフォルト — グローバルデフォルトポリシーは、いくつかのファイアウォールルールをまとめたものです。 グローバルデフォルトセクションで作成したポリシーは 、ネットワーク内のすべてのサイトに適用されます。

- サイト固有 — 定義済みのファイアウォールルールを特定のサイトに適用できます。

- グローバルオーバーライド — グローバルオーバーライドポリシーを使用して、 グローバルポリシーとサイト固有のポリシーの両方を上書きできます。

ファイアウォールルールを定義し、優先順位に基づいて配置できます。優先順位は、リストの上、リストの下部、または特定の行から開始するように選択できます。

アプリケーションまたはサブアプリケーションに対してより具体的なルールを上部に配置し、さらに広いトラフィックを表すルールについてはあまり具体的でないルールを設定することをお勧めします。

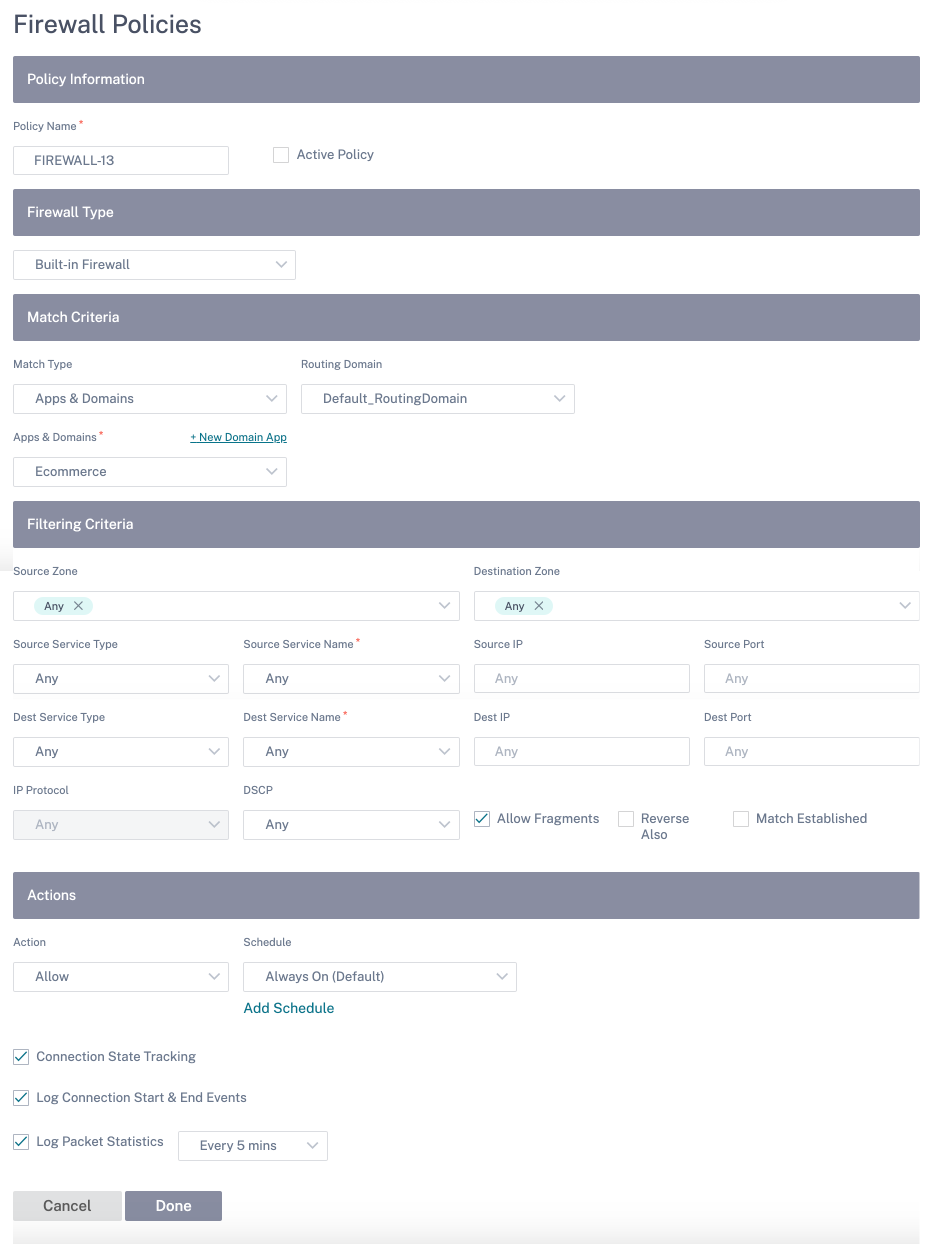

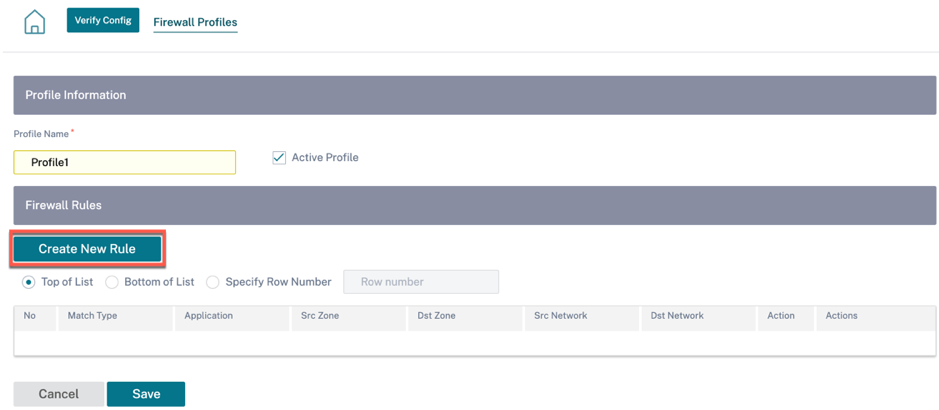

ファイアウォールルールを作成するには、[ 新しいルールを作成] をクリックします。

- すべてのファイアウォールルールを適用する場合は、 ポリシー名を入力し、アクティブポリシーチェックボックスを選択します 。

-

一致基準は、ドメイン名ベースのアプリケーション、カスタム定義アプリケーション、アプリケーショングループ、アプリケーションファミリ、IP プロトコルベースなどのルールのトラフィックを定義します。

-

フィルタ条件:

-

ソースゾーン:ソースファイアウォールゾーン。

-

宛先ゾーン:宛先ファイアウォールゾーン。

-

ソースサービスタイプ:ソースSD-WANサービスタイプ(ローカル、仮想パス、イントラネット、IPホスト、またはインターネット)はサービスタイプの例です。

-

ソースサービス名:サービスタイプに関連するサービスの名前。たとえば、ソースサービスの種類に仮想パスが選択されている場合は、特定の仮想パスの名前になります。これは必ずしも必要ではなく、選択したサービスタイプによって異なります。

-

ソースIP: ルールが照合に使用するIPアドレスとサブネットマスク。

-

ソースポート:特定のアプリケーションが使用するソースポート。

-

Dest サービスタイプ:ターゲット SD-WAN サービスタイプ (ローカル、仮想パス、イントラネット、IP ホスト、インターネット) は、サービスタイプの例です。

-

Destサービス名:サービスタイプに関連するサービスの名前。これは必ずしも必要ではなく、選択したサービスタイプによって異なります。

-

Dest IP: フィルターが照合に使用する IP アドレスとサブネットマスク。

-

宛先ポート: 特定のアプリケーションが使用する宛先ポート (つまり、TCPプロトコルのHTTP宛先ポート80)。

-

IP プロトコル:このマッチタイプを選択した場合は、ルールと一致する IP プロトコルを選択します。オプションには、任意、TCP、UDP ICMP などがあります。

-

DSCP: ユーザーが DSCP タグの設定を照合できるようにします。

-

フラグメントを許可:このルールに一致するIPフラグメントを許可します。

-

逆方向:ソースと宛先の設定を逆にした状態で、このフィルターポリシーのコピーを自動的に追加します。

-

MatchEstablished: 受信パケットを、送信パケットが許可されている接続と照合します。

-

-

一致したフローに対して、次のアクションを実行できます。

-

許可:ファイアウォールを通過するフローを許可します。

-

ドロップ:パケットをドロップして、ファイアウォールを通過するフローを拒否します。

-

拒否:ファイアウォールを通過するフローを拒否し、プロトコル固有の応答を送信します。TCP はリセットを送信し、ICMP はエラーメッセージを送信します。

-

Count and Continue: このフローのパケット数とバイト数をカウントしてから、ポリシーリストの下位に進みます。

-

実行するアクションを定義する以外に、キャプチャするログを選択することもできます。

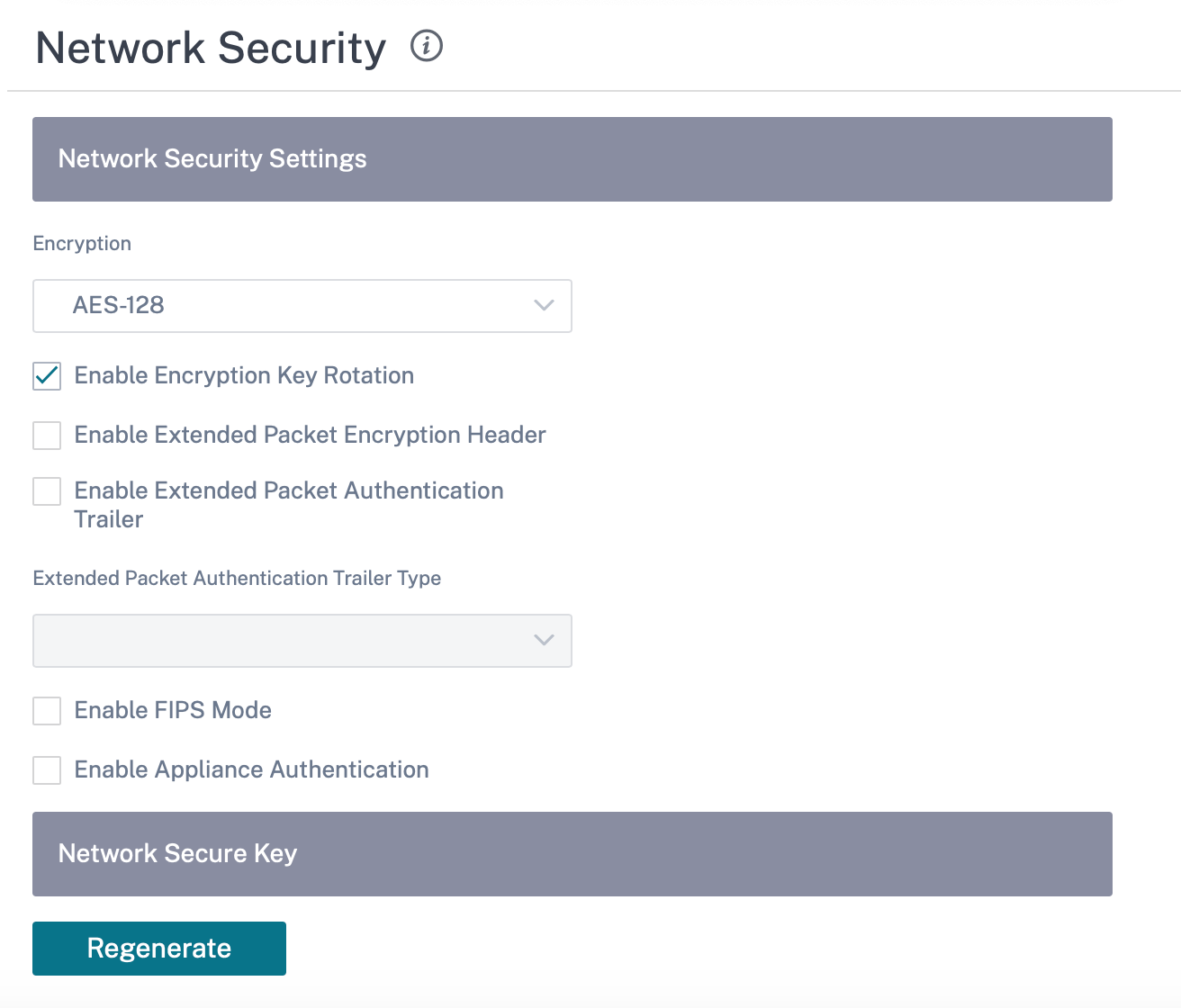

ネットワークセキュリティ

ネットワーク全体で使用する暗号化メカニズムを選択します。SD-WAN ネットワーク全体をセキュリティで保護するグローバルセキュリティ設定を構成できます。

ネットワーク暗号化モードは、SD-WAN ネットワーク内のすべての暗号化パスに使用されるアルゴリズムを定義します。暗号化されていないパスには適用されません。暗号化は、AES-128 または AES-256 に設定できます。

FIPS コンプライアンス

FIPS モードでは、ユーザーは IPSec トンネルの FIPS 準拠設定と仮想パスの IPSec 設定を構成する必要があります。

FIPS モードを有効にすると、次の機能が提供されます。

- FIPS 準拠の IKE モードを表示します。

- FIPS 準拠の IKE DH グループを表示します。このグループから、アプライアンスを FIPS 準拠モード(2,5,14 ~ 21)に設定するために必要なパラメータを選択できます。

- 仮想パスの IPSec 設定で FIPS 準拠の IPSec トンネルの種類を表示します

- IKE ハッシュおよび(IKEv2)整合性モード、IPsec 認証モード。

- FIPS ベースのライフタイム設定の監査エラーを実行します。

Citrix SD-WAN Orchestrator サービスで FIPS コンプライアンスを有効にするには:

-

[ 設定 ] > [ セキュリティ ] > [ ネットワークセキュリティ] に移動します。

-

「 ネットワークセキュリティ設定 」セクションで、「 FIPS モードを有効にする 」チェックボックスをクリックします。

FIPS モードを有効にすると、設定中にチェックが実行され、IPSec 関連のすべての設定パラメータが FIPS 標準に準拠しているかどうかが確認されます。監査エラーと警告によって、IPsec を設定するためのプロンプトが表示されます。

IPSec 構成が有効になっているときに FIPS 標準に準拠していない場合、監査エラーが発生する可能性があります。Citrix SD-WAN Orchestrator サービス UI で [ 構成の検証 ] をクリックしたときに表示される監査エラーの種類は次のとおりです。

- FIPS モードが有効で、非 FIPS 準拠オプションが選択されている場合。

- FIPS モードが有効で、誤ったライフタイム値が入力された場合。

- FIPS モードが有効で、仮想パスのデフォルトセットの IPsec 設定も有効になっていて、正しくないトンネルモードが選択されている場合 (ESP vs ESP_Auth/AH)。

- FIPS モードを有効にすると、仮想パスのデフォルトセットの IPsec 設定も有効になり、誤ったライフタイム値が入力されます。

暗号化キーのローテーションを有効にする:有効にすると、暗号化キーは 10 ~ 15 分間隔でローテーションされます。

Enable Extended Packet Encryption Header:有効にすると、16 バイトの暗号化カウンタが暗号化トラフィックの先頭に追加され、初期化ベクトルとして機能し、パケット暗号化がランダム化されます。

拡張パケット認証トレーラを有効にする:有効にすると、暗号化トラフィックのコンテンツに認証コードが追加され、メッセージが改変されずに配信されることが検証されます。

拡張パケット認証トレーラータイプ:これは、パケットの内容を検証するために使用されるトレーラーのタイプです。ドロップダウンメニューから [ 32 ビットチェックサム ] または [ SHA-256] のいずれかを選択します。

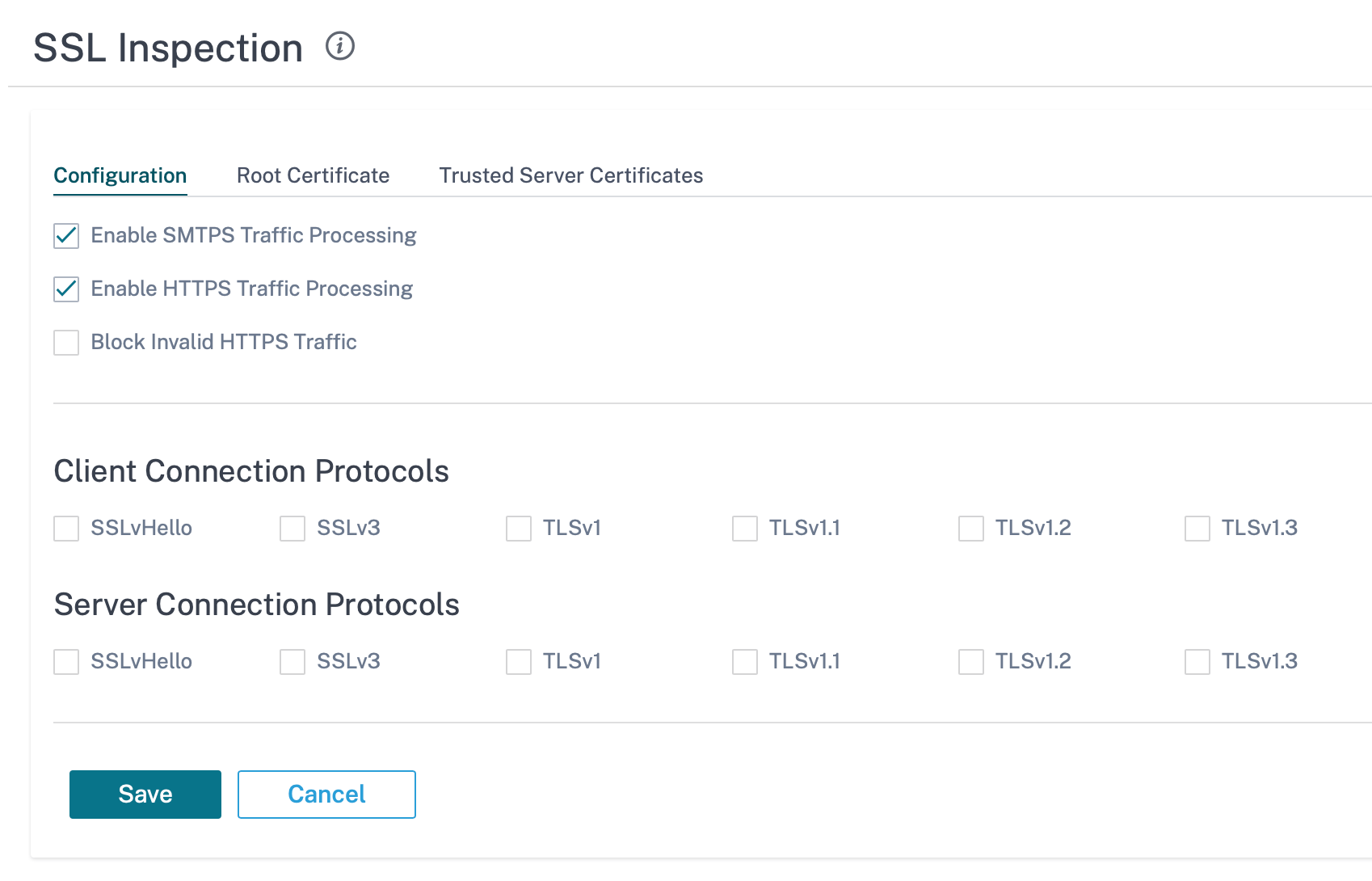

SSL インスペクション

Secure Sockets Layer (SSL) インスペクションは、HTTPS トラフィックとセキュア SMTP トラフィックを傍受、復号化、スキャンして悪意のあるコンテンツがないか調べるプロセスです。SSL インスペクションは、組織との間で送受信されるトラフィックをセキュリティで保護します。組織のルート CA 証明書を生成してアップロードし、トラフィックの中間者検査を実行できます。

注:

SSLインスペクションは、Citrix SD-WAN 11.3.0リリース以降でサポートされています。

SSL インスペクションをネットワークレベルで有効にするには、[ **設定] > [セキュリティ] > [SSL インスペクション] ** [設定] に移動し、次の SSL 設定を定義します。

- SMTPS トラフィック処理を有効にする:安全な SMTP トラフィックは SSL 検査を受けます。

- HTTPS トラフィック処理を有効にする:HTTPS トラフィックは SSL インスペクションを受けます。

- 無効な HTTPS トラフィックをブロック:デフォルトでは、 無効な HTTPS トラフィックをブロックするチェックボックスがオフになっている場合 、ポート 443 の HTTPS 以外のトラフィックは無視され、妨げられることなくフローが許可されます。 無効な HTTPS トラフィックをブロックを選択すると 、HTTPS 以外のトラフィックは SSL インスペクションの対象としてブロックされます。このオプションを有効にすると、正規のトラフィック、つまりポート 443 の HTTP トラフィックや、証明書の有効期限が切れたサイトからの HTTPS トラフィックがブロックされる可能性があります。

- クライアント接続プロトコル:必要なクライアントプロトコルを選択します。使用可能なプロトコルは、SSLvHello、SSLv3、TLSv1、TSlv1.1、TLSv1.2、および TLSv1.3 です。

- サーバー接続プロトコル:必要なサーバープロトコルを選択します。使用可能なプロトコルは、SSLvHello、SSLv3、TLSv1、TSlv1.1、TLSv1.2、および TLSv1.3 です。

注:

TLSv1.2 より古いバージョンは脆弱とみなされるため、下位互換性が重要でない限り有効にしないでください。

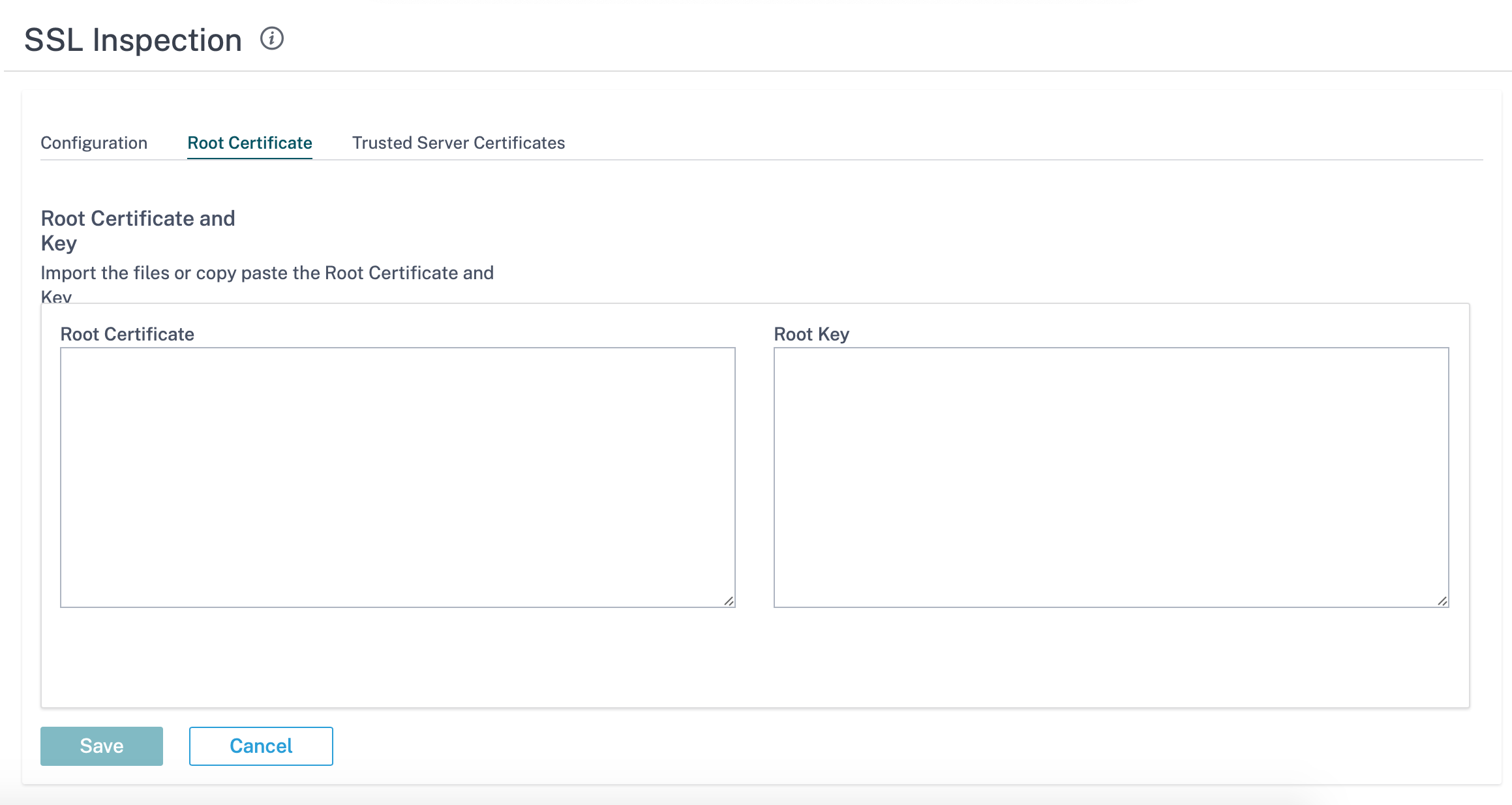

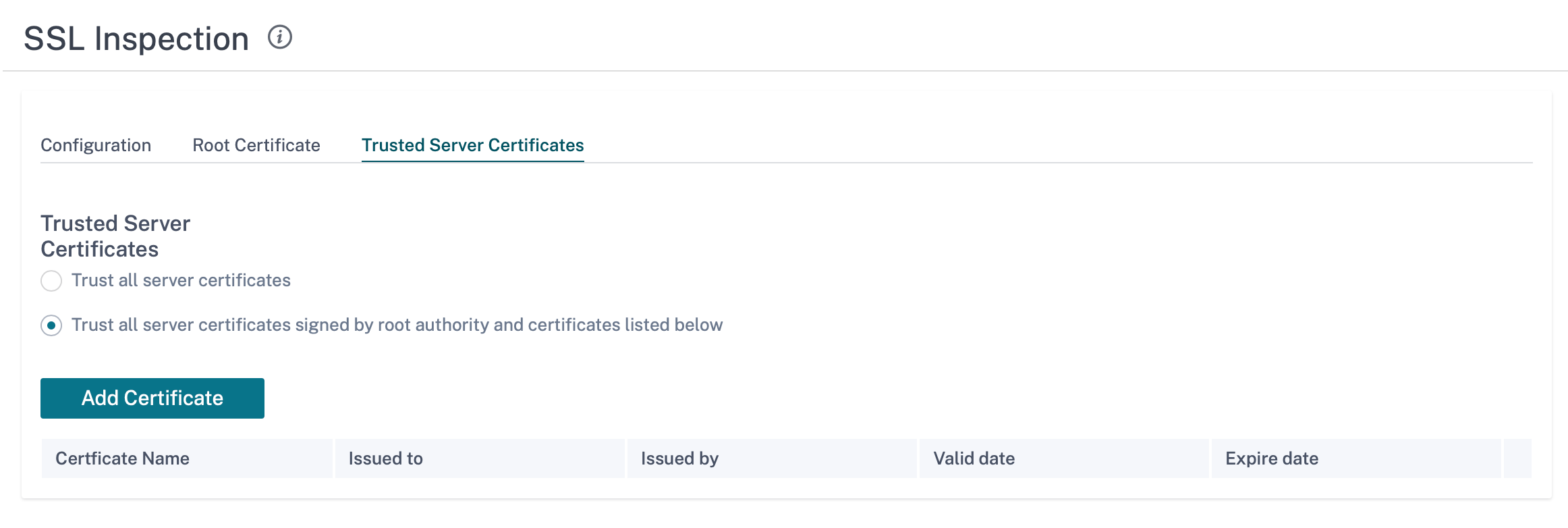

[ ルート証明書 ] タブで、組織のルート認証局 (CA) のルート証明書とキーを PKCS #8 形式でコピーして貼り付けます。SSL インスペクションを実行できるように、ルート CA を使用して元のサイトの証明書の偽造コピーを作成して署名します。ルートCA証明書は、トラフィックのSSL検査が可能なすべてのクライアントワークステーションとデバイスにインストールされていると暗黙的に想定されています。

デフォルトの [ ルート認証局によって署名されたすべてのサーバー証明書と以下にリストされている証明書を信頼する ] オプションを選択すると、SD-WAN はすべてのサーバー証明書を、以前に構成されたルート CA およびルート CA の標準リストと照合して検証します。また、証明書が無効なサーバーも破棄されます。この動作を無効にするには、 内部サーバーのSSL自己署名証明書を信頼できるサーバー証明書タブにアップロードします 。[ 証明書を追加 ] をクリックして名前を指定し、証明書を参照してアップロードします。または、「 すべてのサーバー証明書を信頼する」を選択すると、証明書の検証状況に関係なく、すべてのサーバーがCitrix SD-WANによって信頼できると見なされます。

セキュリティプロファイルの一部として、SSL ルールを作成し、SSL インスペクションを有効にすることができます。セキュリティプロファイルの SSL ルール作成の詳細については、「 Edgeセキュリティ」を参照してください。

侵入防止

侵入防止システム (IPS) は、悪意のあるアクティビティを検出し、ネットワークへの侵入を防ぎます。IPSはネットワークトラフィックを検査し、すべての受信トラフィックフローに対して自動アクションを実行します。34,000件を超えるシグネチャ検出とポートスキャン用のヒューリスティックシグネチャのデータベースが含まれているため、最も疑わしいリクエストを効果的に監視してブロックできます。

IPS はシグニチャベースの検出を使用します。この検出は、着信パケットを一意に識別可能なエクスプロイトおよび攻撃パターンのデータベースと照合します。シグニチャデータベースは、毎日自動的に更新されます。何千ものシグニチャが存在するため、シグニチャは [カテゴリ] と [クラス] タイプにグループ化されます。

IPS ルールを作成して、ネットワークに必要なシグニチャカテゴリまたはクラスタイプのみを有効にできます。侵入防止は計算上の影響を受けやすいプロセスであるため、ネットワークに関連する最小限のシグニチャカテゴリまたはクラスタイプのみを使用してください。

IPS プロファイルを作成して、IPS ルールの組み合わせを有効にできます。これらのIPSプロファイルは、ネットワーク全体にグローバルに関連付けることも、特定のサイトのみに関連付けることもできます。

各ルールは複数の IPS プロファイルに関連付けることができ、各 IPS プロファイルは複数のサイトに関連付けることができます。IPS プロファイルを有効にすると、IPS プロファイルが関連付けられているサイトのネットワークトラフィックと、そのプロファイル内で有効になっている IPS ルールが検査されます。

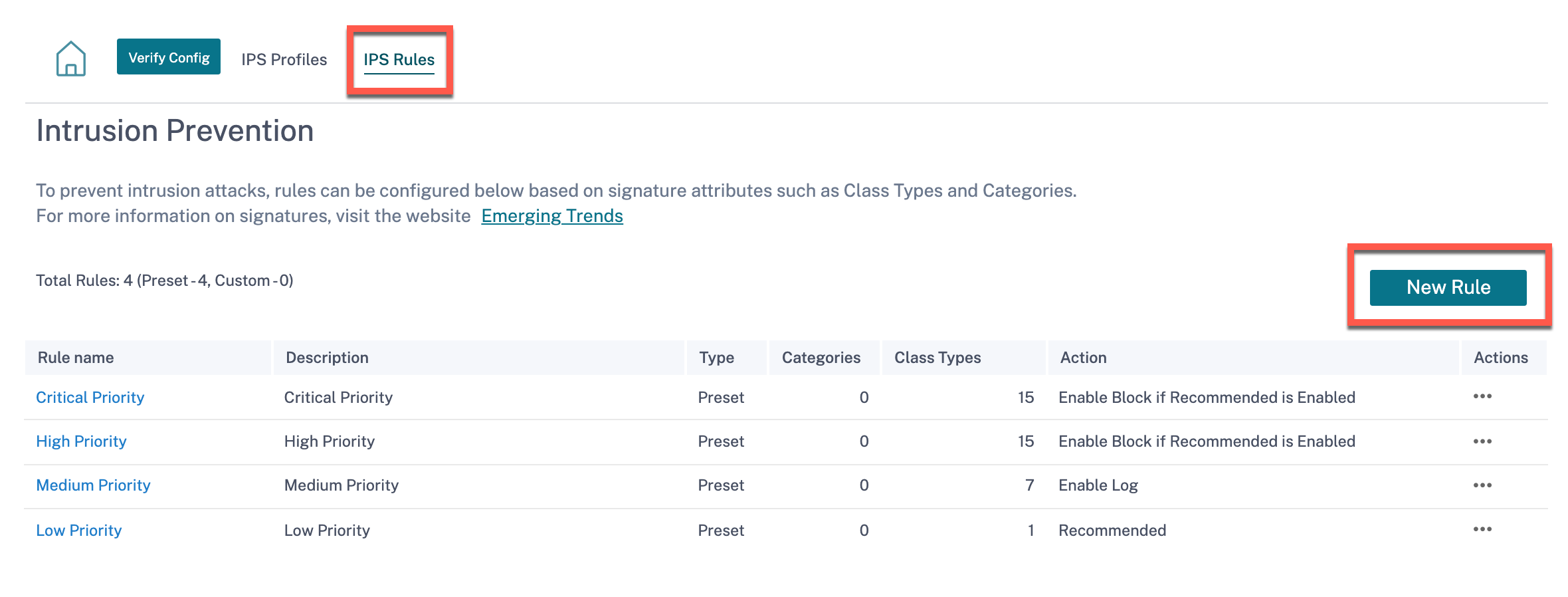

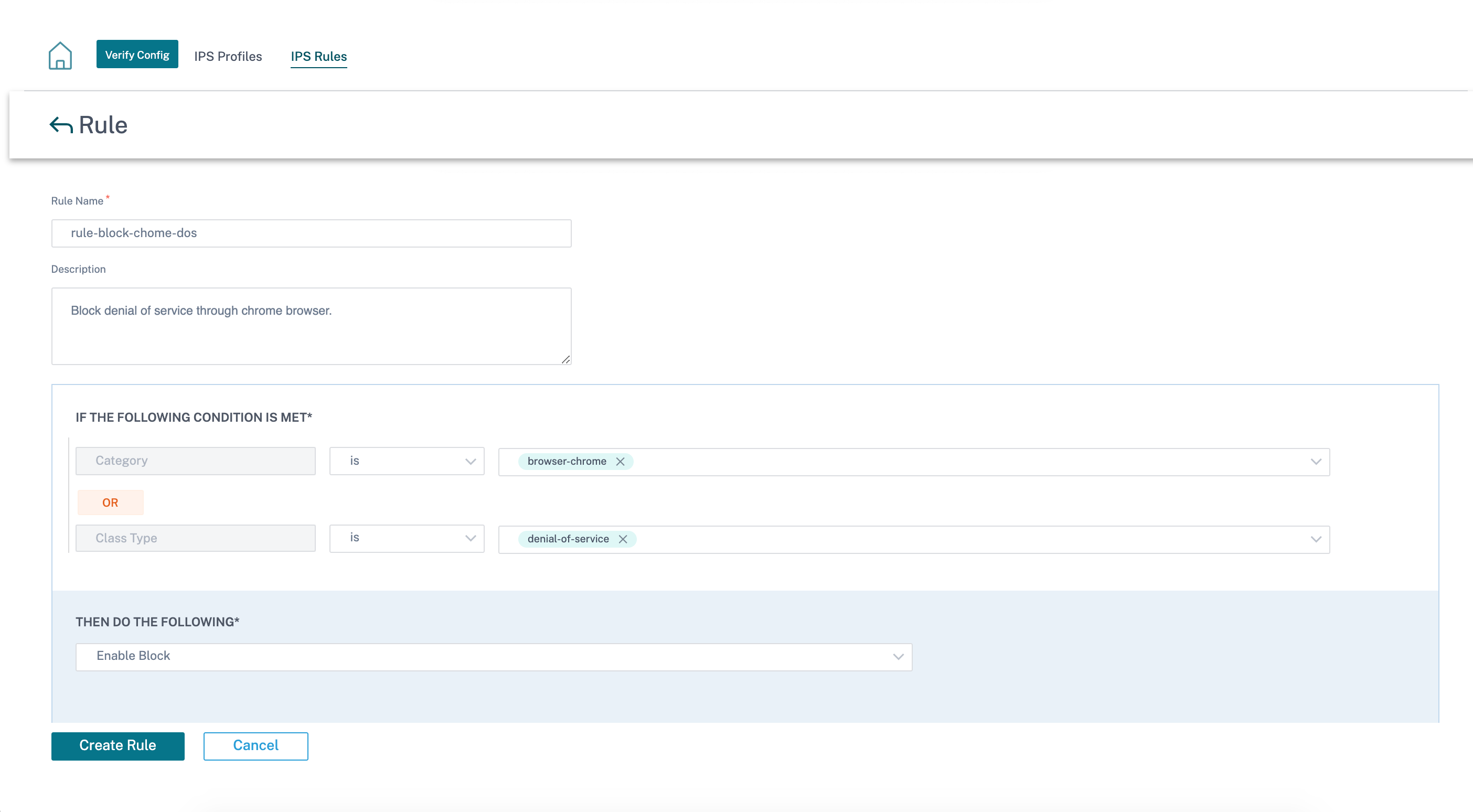

IPS ルールを作成するには、ネットワークレベルで [ 設定] > [セキュリティ] > [侵入防止] > [IPS ルール ] に移動し、[ 新しいルール] をクリックします。

ルールの名前と説明を入力します。マッチカテゴリまたはクラスタイプのシグニチャ属性を選択し、ルールのアクションを選択して有効にします。次のルールアクションから選択できます。

| ルールアクション | 機能 |

|---|---|

| 推奨 | シグニチャごとに推奨されるアクションが定義されています。シグニチャに対して推奨されるアクションを実行します。 |

| ログを有効にする | ルール内のいずれかのシグニチャに一致するトラフィックを許可し、ログに記録します。 |

| [推奨] が有効な場合はブロックを有効にする | ルールアクションが Recommended で、シグニチャの推奨アクションが Enable Logの場合は、ルール内のシグニチャのいずれかに一致するトラフィックをドロップします。 |

| ブロックを有効にする | ルール内のシグニチャのいずれかに一致するトラフィックをドロップします。 |

注

- 侵入防止は処理に影響されやすいプロセスであるため、Edgeセキュリティの導入に関連する最小限の署名カテゴリのみを使用してください。

- SD-WAN ファイアウォールは、ポート転送されず、IPS エンジンに表示されないすべての WAN L4 ポート上のトラフィックをドロップします。これにより、些細なDOS攻撃やスキャン攻撃に対する追加のセキュリティレイヤーが提供されます。

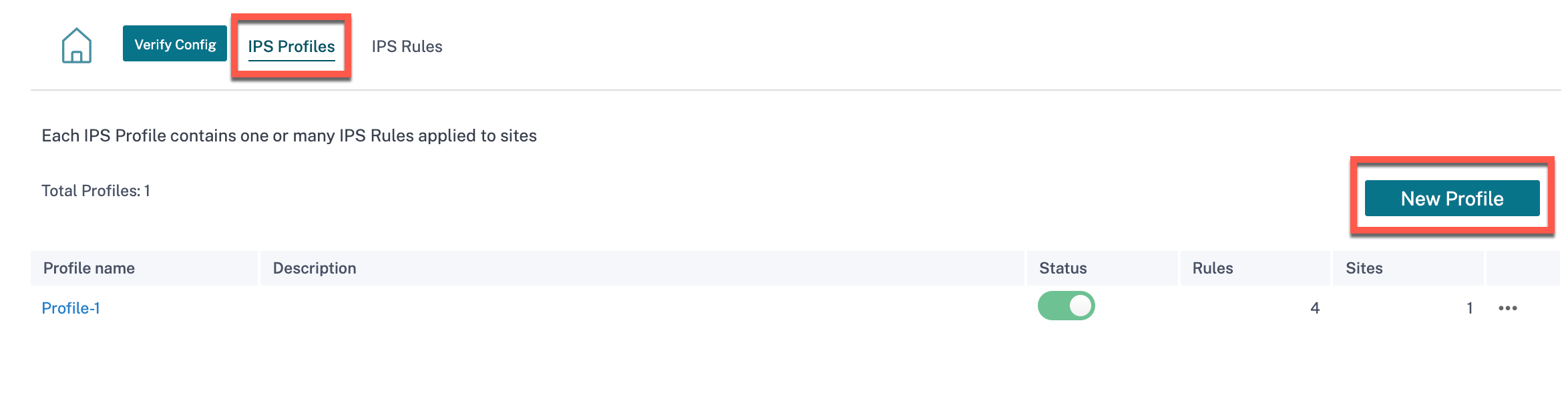

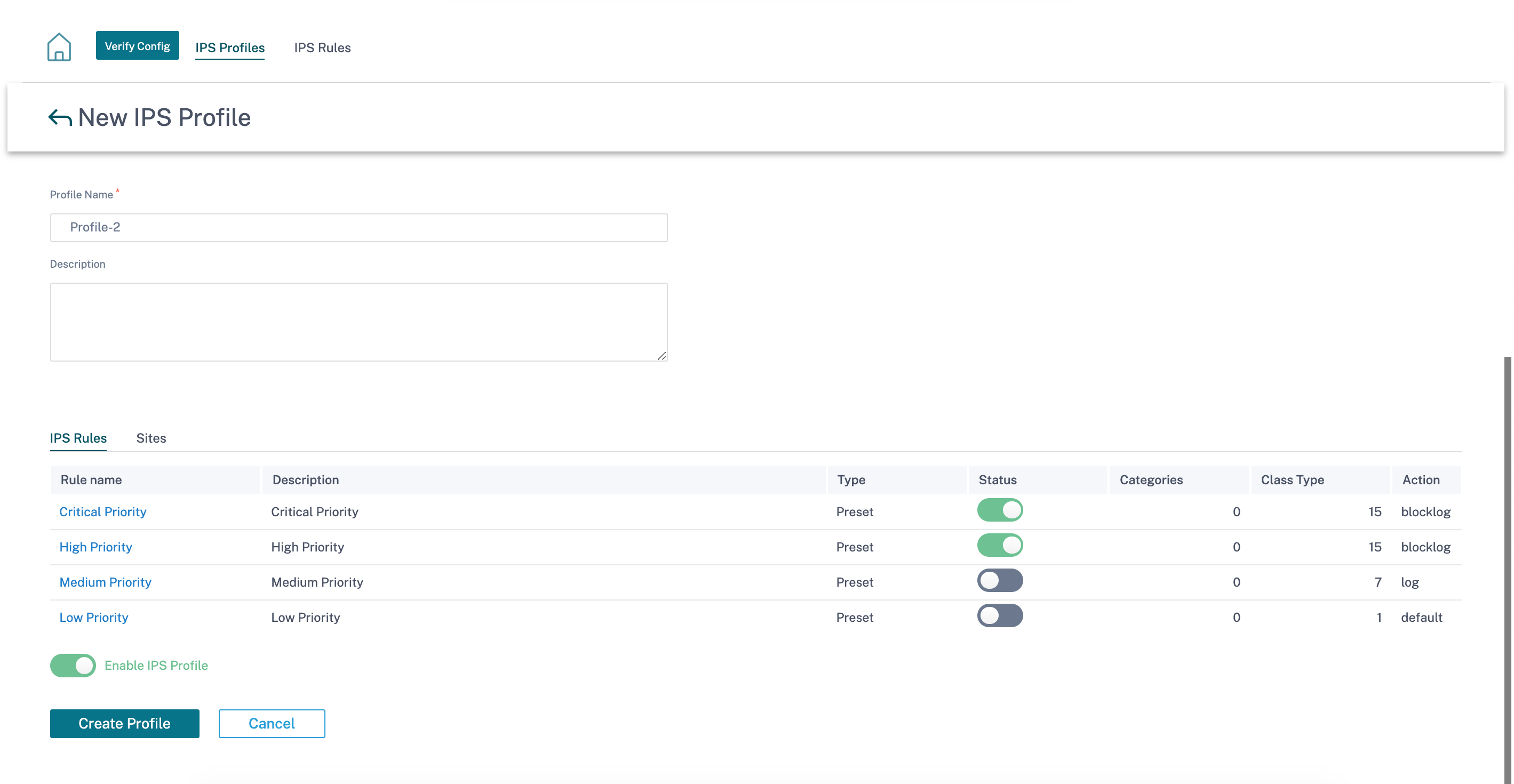

IPS プロファイルを作成するには、ネットワークレベルで [ 設定] > [セキュリティ] > [侵入防止] > [IPS プロファイル ] に移動し、[ 新しいプロファイル] をクリックします。

IPS プロファイルの名前と説明を入力します。[ IPS ルール ] タブで必要な IPS ルールを有効にし 、[ IPS プロファイルを有効にする] をオンにします。

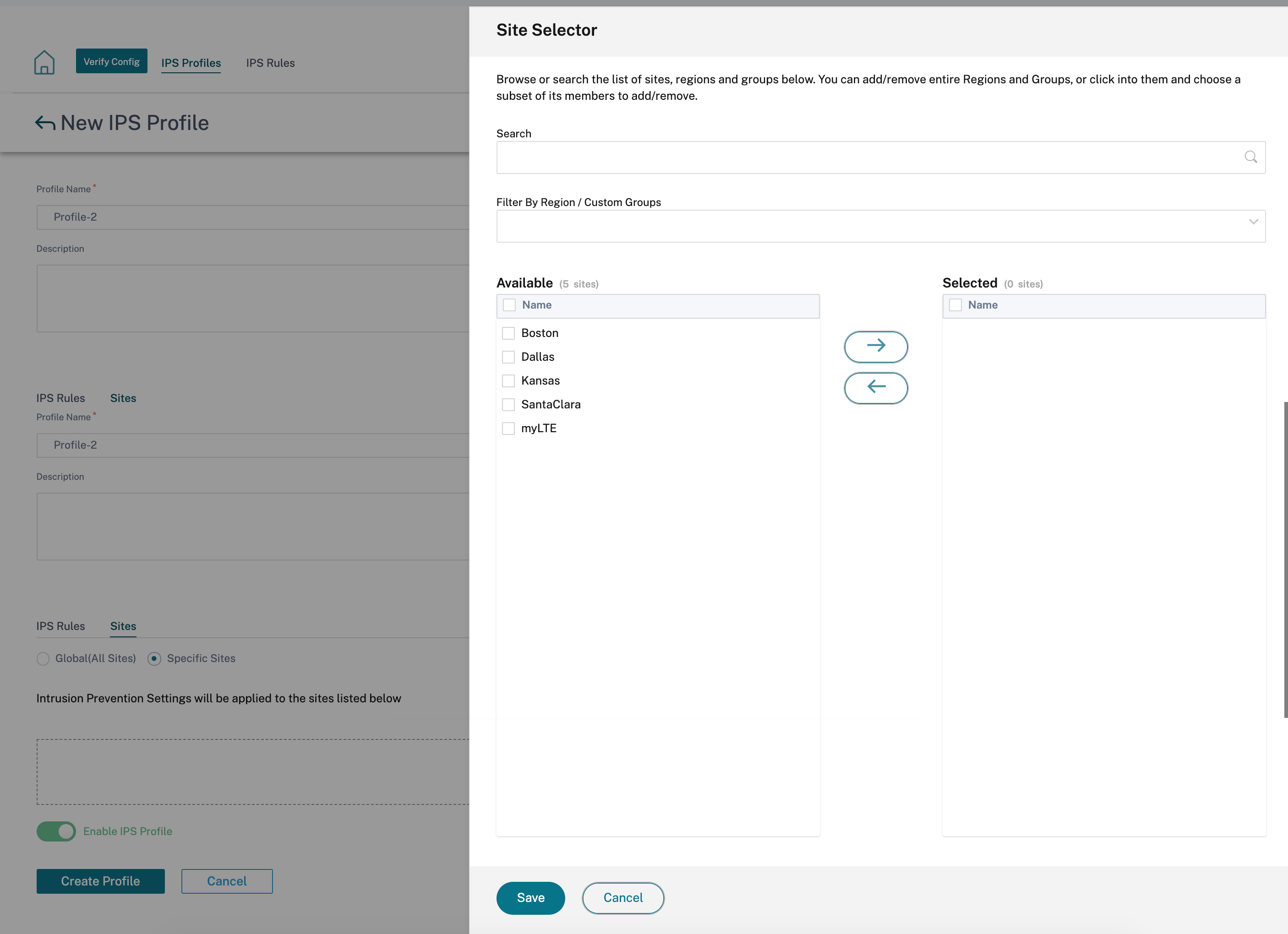

「 サイト 」タブで、「 サイトを選択」をクリックします。サイトを選択し、[ 保存] をクリックします。[ プロフィールを作成] をクリックします。

セキュリティプロファイルの作成中に、これらの IPS プロファイルを有効または無効にできます。セキュリティプロファイルは、ファイアウォールルールを作成するために使用されます。詳細については、「 セキュリティプロファイル — 侵入防止」を参照してください。

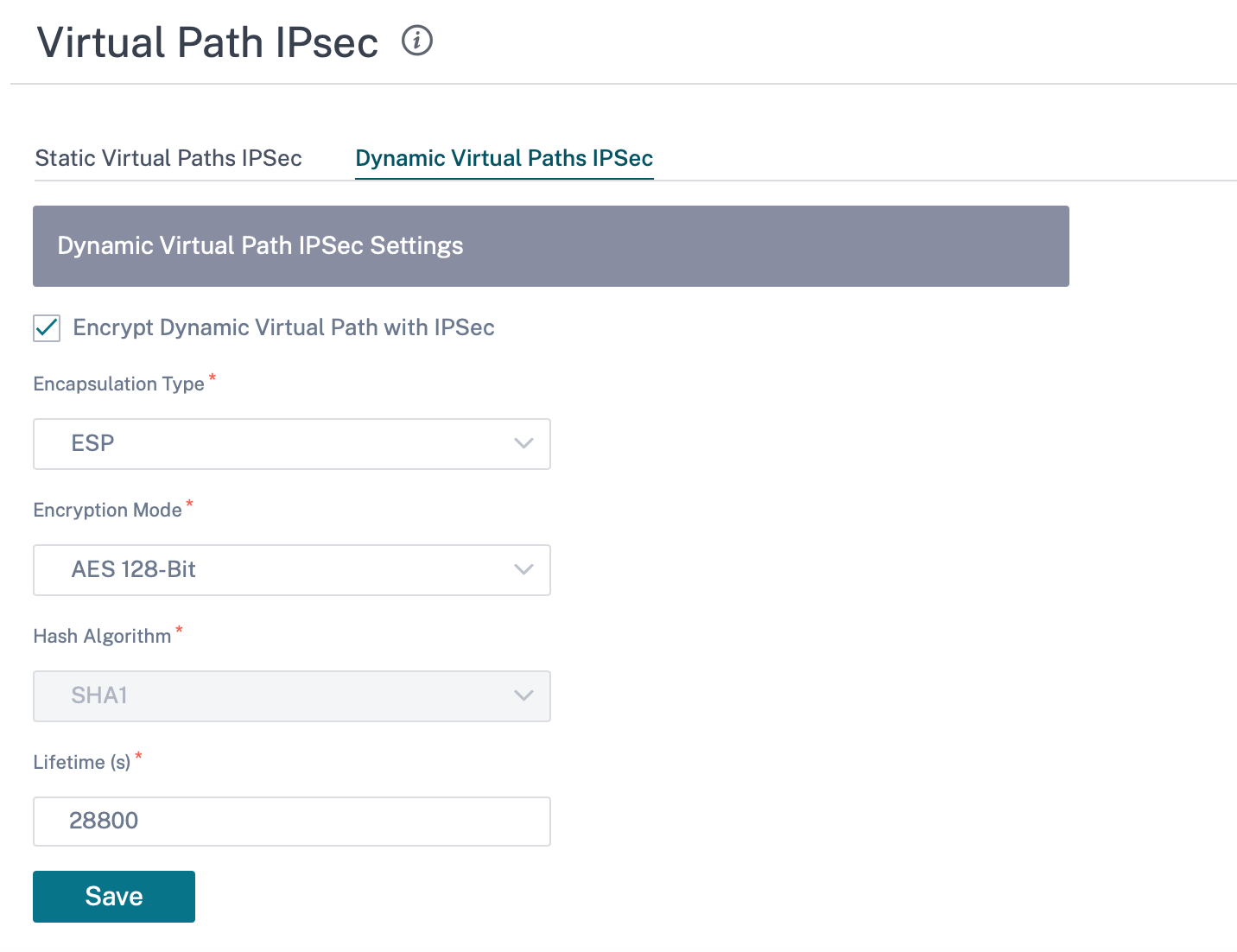

仮想パス IPsec

仮想パス IPsec は、静的仮想パスと動的仮想パスを介してデータを安全に転送するための IPsec トンネル設定を定義します。IPsec トンネル設定を定義するには、[ 静的仮想パス IPsec] タブまたは [動的仮想パス IPsec] タブを選択します。

-

カプセル化タイプ:次のセキュリティタイプのいずれかを選択します。

- ESP: データはカプセル化され、暗号化されます。

- ESP+Auth: データはHMACでカプセル化、暗号化、検証されます。

- AH: データは HMAC で検証されます。

- 暗号化モード:ESP が有効な場合に使用される暗号化アルゴリズム。

- ハッシュアルゴリズム:HMAC の生成に使用されるハッシュアルゴリズム。

- 有効期間:IPsec セキュリティアソシエーションが存在するまでの推奨期間 (秒単位)。無制限の場合は 0 を入力します。

IPsec サービスの構成については、「 IPsec サービス」を参照してください。

監査エラーを確認するには、「構成を確認 」をクリックします

証明書

証明書には、「アイデンティティ」と「信頼済み」の 2 種類があります。ID 証明書は、メッセージの内容と送信者の身元を検証するために、データの署名または暗号化に使用されます。信頼された証明書は、メッセージ署名の検証に使用されます。Citrix SD-WAN アプライアンスは、ID証明書と信頼された証明書の両方を受け入れます。管理者は、構成エディタで証明書を管理できます。

監査エラーを確認するには、「構成を確認 」をクリックします

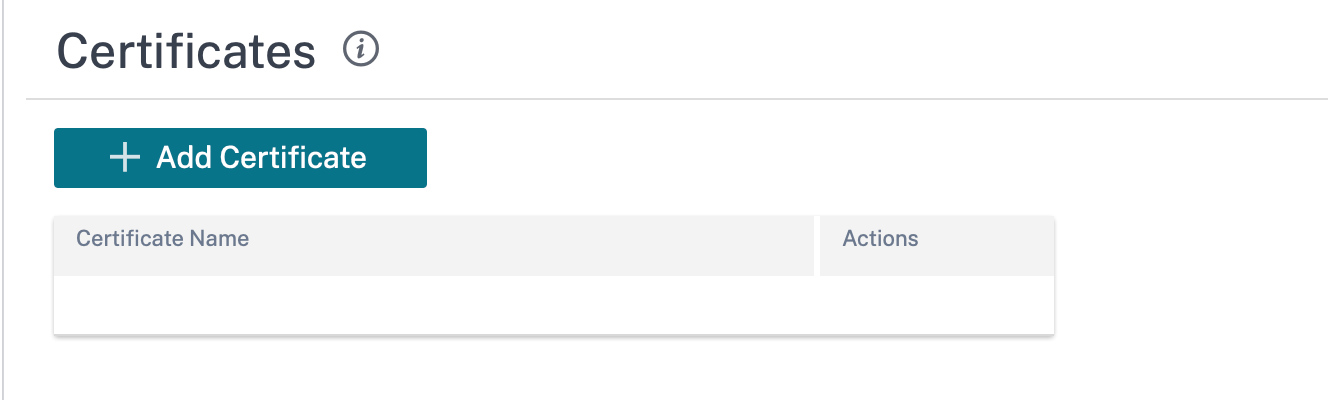

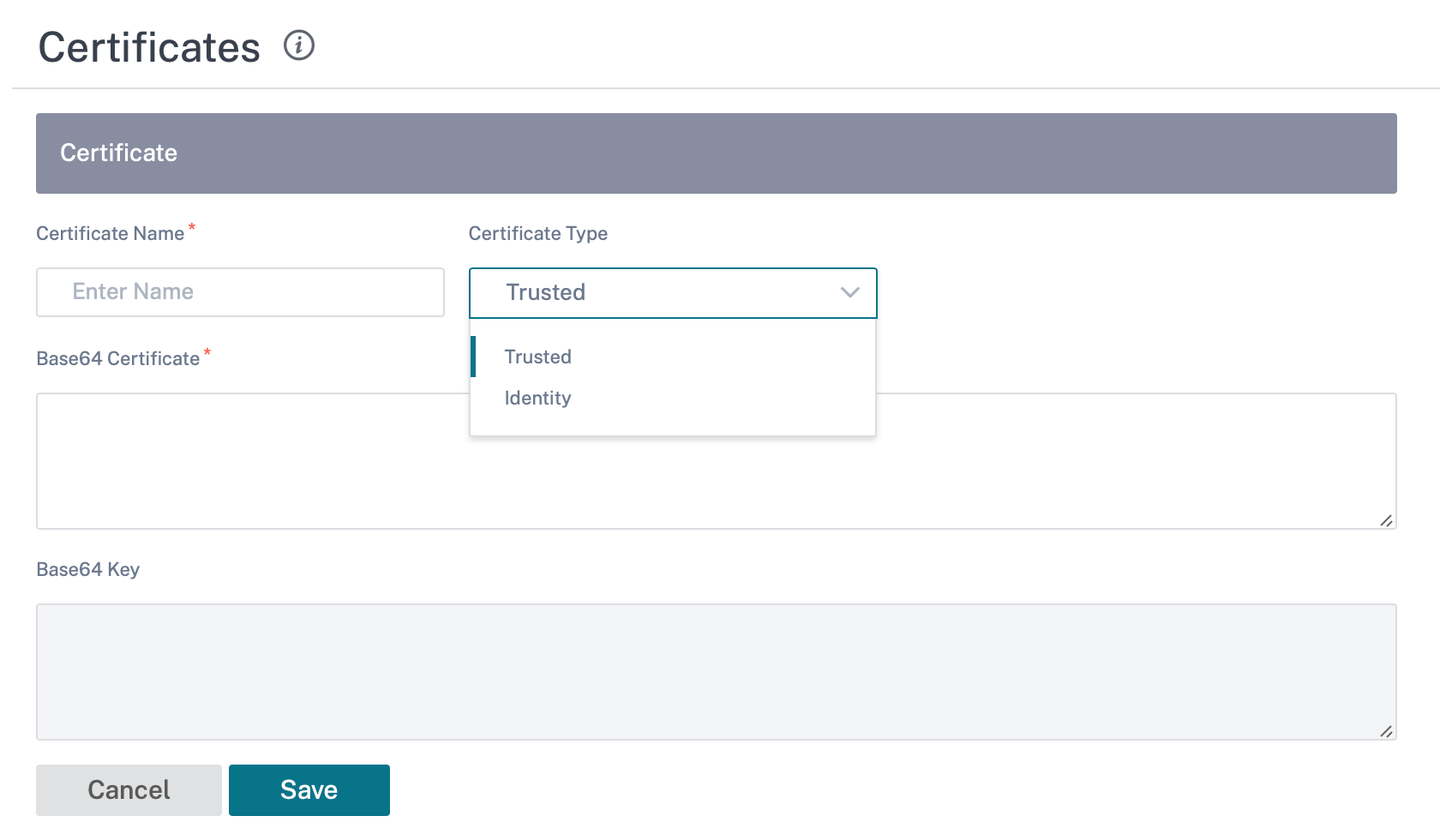

証明書を追加するには、「 証明書を追加」をクリックします。

-

証明書名:証明書の名前を入力します。

-

証明書の種類:ドロップダウンリストから証明書の種類を選択します。

-

ID 証明書:ID 証明書では、署名者が証明書の秘密鍵を利用できる必要があります。ID 送信者の内容と ID を検証するためにピアによって信頼される証明書またはその証明書チェーン。構成されたアイデンティティ証明書とそれぞれのフィンガープリントが、構成エディタに表示されます。

-

信頼できる証明書:信頼できる証明書は、ピアの身元を検証するために使用される自己署名の中間認証局 (CA) 証明書またはルートCA証明書です。信頼された証明書には秘密キーは必要ありません。構成された信頼された証明書とそれぞれのフィンガープリントがここに表示されます。

-

ホストされたファイアウォール

Citrix SD-WAN Orchestrator サービスは、次のホストされたファイアウォールをサポートします。

- Palo Alto Networks

- Check Point

Palo Alto Networks

Citrix SD-WAN Orchestrator サービスは、SD-WAN 1100 プラットフォームでのパロアルトネットワークスの次世代仮想マシン (VM) シリーズファイアウォールのホスティングをサポートします。サポートされている仮想マシンモデルは次のとおりです。

- VM 50

- VM 100

Palo Alto Networks仮想マシンシリーズのファイアウォールは、SD-WAN 1100プラットフォーム上で仮想マシンとして動作します。ファイアウォール仮想マシンは Virtual Wire モードで統合され、2 つのデータ仮想インターフェイスが接続されています。SD-WAN Orchestrator でポリシーを設定することにより、必要なトラフィックをファイアウォール仮想マシンにリダイレクトできます。

Check Point

Citrix SD-WAN Orchestrator サービスは、SD-WAN 1100 プラットフォームでのCheck Point CloudGuard Edge のホスティングをサポートします。

Check Point CloudGuard Edge は、SD-WAN 1100 プラットフォーム上で仮想マシンとして実行されます。 ファイアウォール仮想マシンはブリッジモードで統合され 、2 つのデータ仮想インターフェイスが接続されています。SD-WAN Orchestrator でポリシーを設定することにより、必要なトラフィックをファイアウォール仮想マシンにリダイレクトできます。

長所

以下は、SD-WAN 1100プラットフォームでのPalo Alto Networks統合の主な目標または利点です。

-

支店デバイスの統合:SD-WANと高度なセキュリティの両方を実行する単一のアプライアンス

-

LAN-to-LAN、LAN-インターネット、およびインターネット-LANのトラフィックを保護するオンプレムNGFW(次世代ファイアウォール)によるブランチオフィスのセキュリティ

SD-WAN Orchestrator を使用してファイアウォール仮想マシンをプロビジョニングするには、次の手順を実行します。

-

Citrix SD-WAN Orchestrator サービス GUI から、[ 構成] > [セキュリティ ] に移動し、[ ホストファイアウォール] を選択します。

-

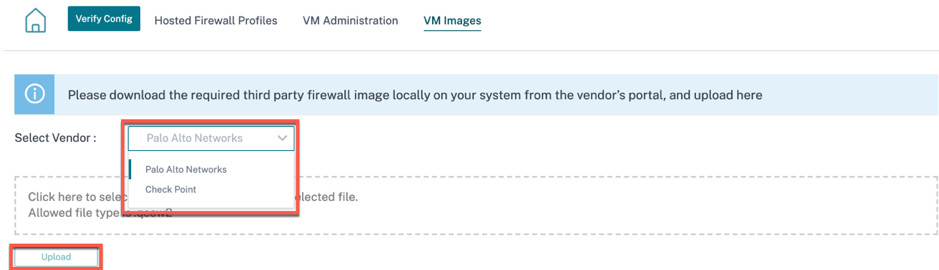

ソフトウェアイメージをアップロードするには、 VM Images タブに移動します。ドロップダウンリストからベンダー名として Palo Alto Networks/Check Point を選択します。ボックスにソフトウェアイメージファイルをクリックまたはドロップして、[ アップロード(Upload)] をクリックします。

進行中のアップロード処理を示すステータスバーが表示されます。イメージファイルが 100% アップロードされたと表示されるまで、[ Refresh ] をクリックしたり、その他のアクションを実行したりしないでください。

イメージが正常にアップロードされると、そのイメージが使用可能になり、仮想マシンのプロビジョニングを開始するときに選択できます。

-

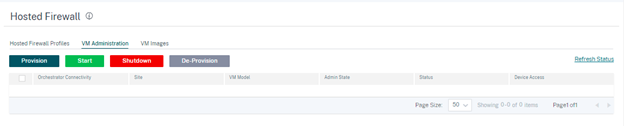

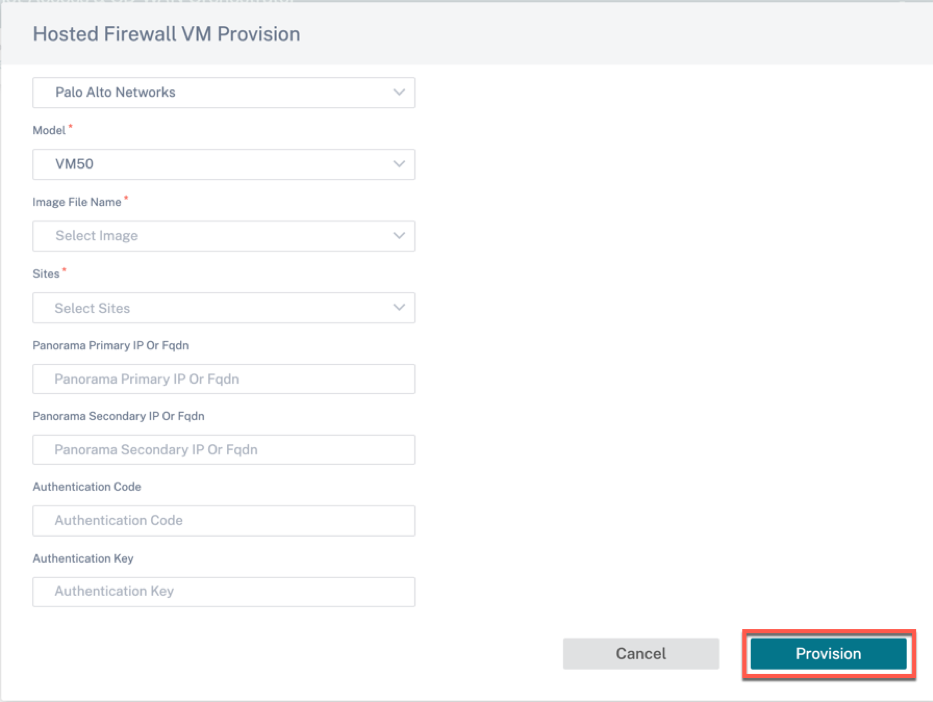

[ VM 管理 ] タブに移動し、[ プロビジョニング] をクリックします。

-

次の詳細を入力します。

-

ベンダー: ベンダー名をPalo Alto Networks/Check Pointとして選択します。

-

モデル:ドロップダウンリストから仮想マシンのモデル番号を選択します。

-

イメージファイル名:アップロードしたファイルからソフトウェアイメージを選択し、Hosted Firewall 仮想マシンをプロビジョニングします。

注:

ソフトウェアイメージはベンダー (Palo Alto Networks/Check Point) から提供されています。

-

サイト:Hosted Firewall 仮想マシンをプロビジョニングする必要があるサイトをドロップダウンリストから選択します。

-

パノラマプライマリ IP または FQDN: 管理サーバーのプライマリ IP アドレスまたは完全修飾ドメイン名を入力します (オプション)。

-

パノラマセカンダリ IP または FQDN: 管理サーバーのセカンダリ IP アドレスまたは完全修飾ドメイン名を入力します (オプション)。

-

認証コード:ライセンスに使用する仮想認証コードを入力します。

-

認証キー:管理サーバーで使用する仮想認証キーを入力します。

Palo Alto Networks仮想マシンをパノラマに自動登録するには、仮想マシン認証キーが必要です。

- [ プロビジョニング] をクリックします。

-

SD-WAN 1100 プラットフォームで仮想マシンがプロビジョニングされたら、 そのホストされたファイアウォール仮想マシンを起動、シャットダウン、または完全にプロビジョニング解除できます 。

トラフィックリダイレクト

-

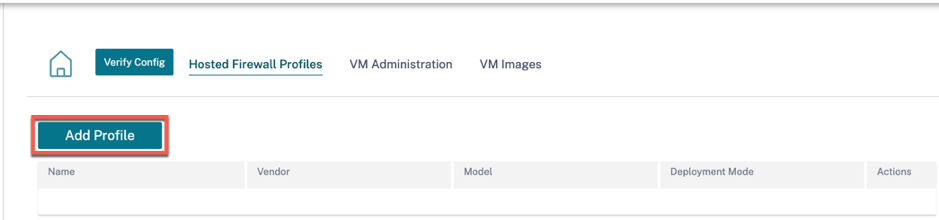

トラフィックをリダイレクトするには、 Hosted Firewall Profiles タブに移動し、[ プロファイルの追加] をクリックします。

-

Hosted Firewall テンプレートを追加するために必要な情報を入力し、[ 追加] をクリックします。

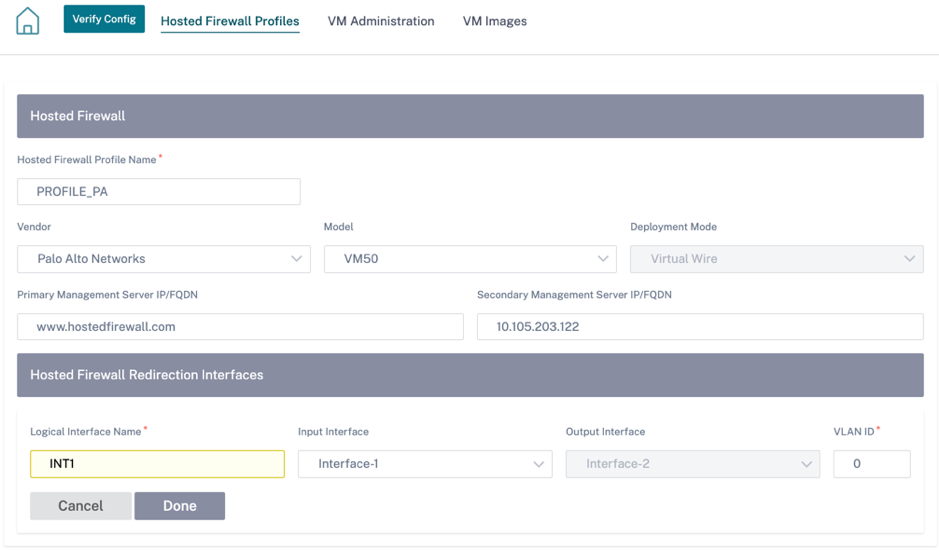

ホストファイアウォールテンプレートを使用すると 、SD-WAN Orchestrator でホストされているファイアウォール仮想マシンへのトラフィックのリダイレクトを設定できます 。テンプレートを構成するには、次の入力が必要です。

-

ホスト型ファイアウォールプロファイル名:ホスト型ファイアウォールテンプレートの名前。

-

ベンダー: ファイアウォールベンダーの名前。

-

モデル: ホストされたファイアウォールの仮想マシンモデル。仮想マシンのモデル番号を VM 50/VM 100 として選択できます。

-

デプロイモード:「デプロイモード」フィールドは自動的に入力され、グレー表示されます。Palo Alto Networks ベンダーの場合、デプロイモードはバーチャルワイヤーで、 Check Point ベンダーのデプロイモードはブリッジです。

-

プライマリ管理サーバーIP/FQDN: Panoramaのプライマリ管理サーバーIP/完全修飾ドメイン名。

-

セカンダリ管理サーバーIP/FQDN: Panoramaのセカンダリ管理サーバーIP/完全修飾ドメイン名。

-

ホスト型ファイアウォールリダイレクトインターフェイス:SD-WAN Orchestrator とホスト型ファイアウォール間のトラフィックリダイレクトに使用される論理インターフェイスです。

Interface-1、Interface-2 は、ホストされているファイアウォールの最初の 2 つのインターフェイスを指します。トラフィックリダイレクションに VLAN を使用する場合は、ホストされたファイアウォールで同じ VLAN を設定する必要があります。トラフィックのリダイレクト用に構成されたVLANは、SD-WAN Orchestratorとホストされたファイアウォールの内部にあります。

注:

リダイレクション入力インターフェイスは、接続イニシエータ方向から選択する必要があります。リダイレクションインターフェイスは、応答トラフィック用に自動的に選択されます。たとえば、発信インターネットトラフィックが Interface-1 でホストされているファイアウォールにリダイレクトされると、応答トラフィックは Interface-2 でホストされているファイアウォールに自動的にリダイレクトされます。インターネットインバウンドトラフィックがない場合は、Interface-2 は必要ありません。

Palo Alto Networksのファイアウォールをホストするために割り当てられている物理インターフェイスは2つだけで、Check Point仮想マシンには2つのデータインターフェイスが割り当てられています。

複数のゾーンからのトラフィックをホストされたファイアウォールにリダイレクトする必要がある場合は、内部 VLAN を使用して複数のサブインターフェイスを作成し、ホストされているファイアウォールのさまざまなファイアウォールゾーンに関連付けることができます。

注:

SD-WAN ファイアウォールポリシーは、ホストされたファイアウォール管理サーバーとの間のトラフィックを許可するように自動的に作成されます。これにより、ホストされたファイアウォール宛ての管理トラフィック(または)がリダイレクトされるのを回避できます。

ファイアウォール仮想マシンへのトラフィックのリダイレクトは、SD-WAN ファイアウォールポリシーを使用して実行できます。

-

-

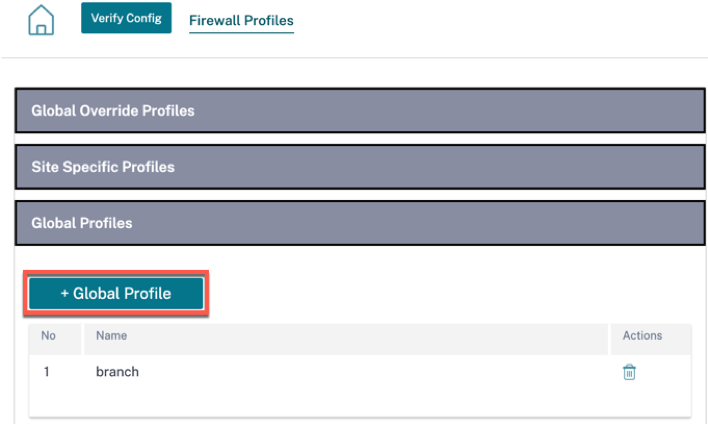

[ 設定] > [セキュリティ] > [ファイアウォールプロファイル ] に移動し、[ グローバルプロファイル ] セクションに移動します。[ + グローバルプロフィール] をクリックします。

-

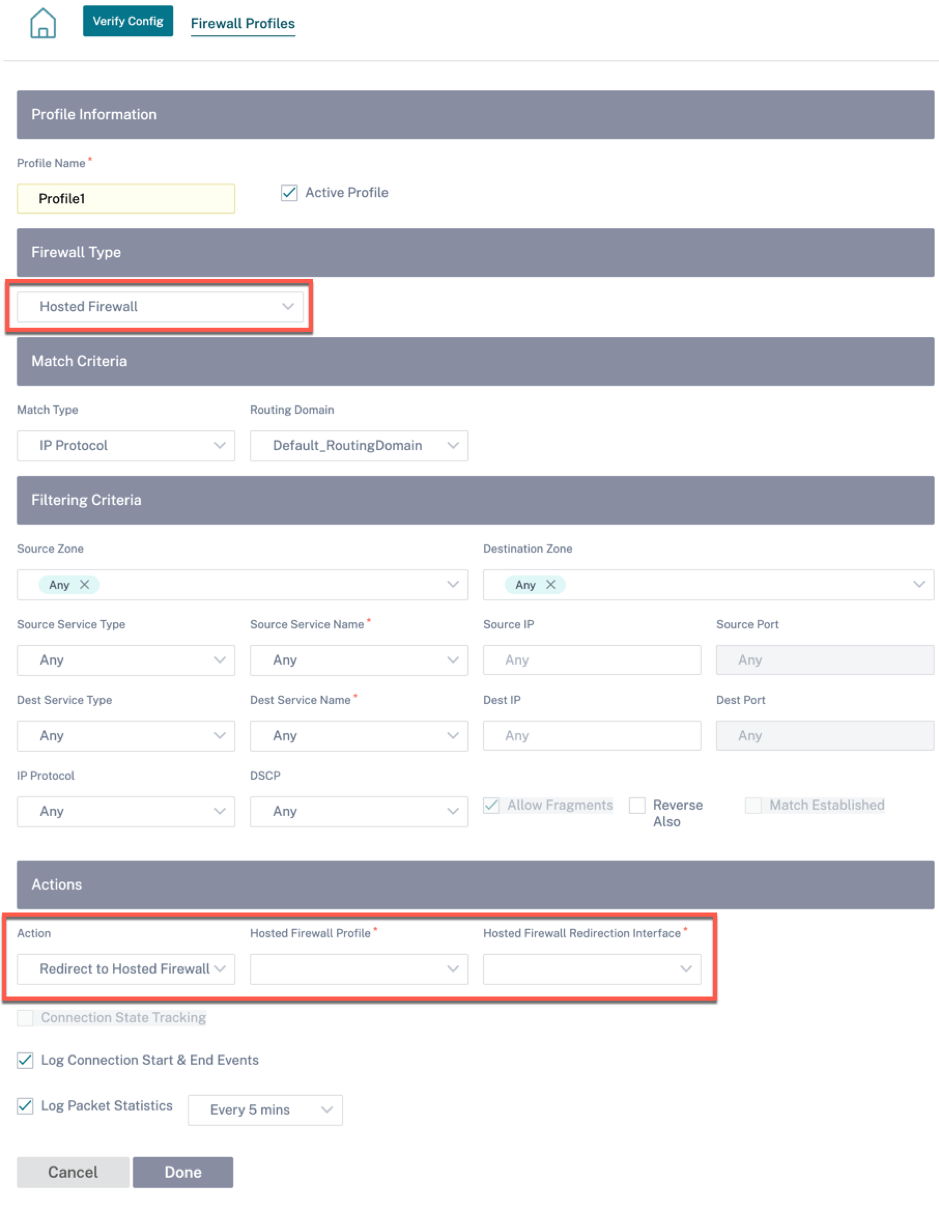

プロファイル名を入力し、「 アクティブプロファイル 」チェックボックスを選択します。[ 新しいルールを作成] をクリックします。

-

ポリシータイプを [ホストされたファイアウォール] に変更します。アクションフィールドは、「ホストファイアウォールにリダイレクト」と自動的に入力されます。 **ドロップダウンリストからホストファイアウォールプロファイルとホストファイアウォールリダイレクトインターフェイスを選択します** 。

-

必要に応じて他の一致基準を入力し、[ 完了] をクリックします。