Microsoft ADFSプロキシ StyleBook

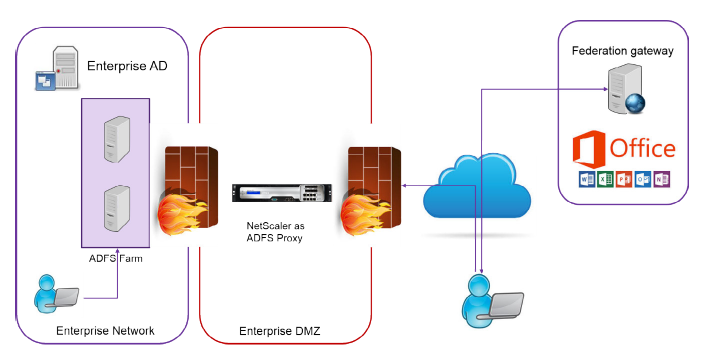

Microsoft ADFSプロキシは、内部のフェデレーション対応リソースとクラウドベースのリソースの両方にシングルサインオンアクセスを提供することで、重要な役割を果たします。クラウドベースのリソースの一例として、Office 365があります。ADFSプロキシサーバーの目的は、インターネットからアクセスできないADFSサーバーへのリクエストを受信し、転送することです。ADFSプロキシはリバースプロキシであり、通常、組織の境界ネットワーク(DMZ)に配置されます。ADFSプロキシは、リモートユーザーの接続性とアプリケーションアクセスにおいて重要な役割を果たします。

NetScalerは、セキュアな接続性、認証、およびフェデレーションIDの処理を可能にする正確なテクノロジーを備えています。NetScalerをADFSプロキシとして使用することで、DMZに追加のコンポーネントをデプロイする必要がなくなります。

NetScaler ConsoleのMicrosoft ADFSプロキシ StyleBookを使用すると、NetScalerインスタンス上にADFSプロキシサーバーを構成できます。

次の図は、NetScalerインスタンスをエンタープライズDMZ内のADFSプロキシサーバーとして展開する様子を示しています。

NetScalerをADFSプロキシとして使用する利点

- ロードバランシングとADFSプロキシの両方のニーズに対応

- 内部および外部ユーザーアクセスシナリオの両方をサポート

- 豊富な事前認証方法をサポート

- ユーザーにシングルサインオンエクスペリエンスを提供

- アクティブプロトコルとパッシブプロトコルの両方をサポート

- アクティブプロトコルアプリの例:Microsoft Outlook、Microsoft Skype for Business

- パッシブプロトコルアプリの例:Microsoft Outlook Web App、Webブラウザ

- DMZベースの展開に対応した強化デバイス

- 追加のコアNetScaler機能を使用することで価値を付加

- コンテンツスイッチング

- SSLオフロード

- リライト

- セキュリティ (NetScaler AAA)

アクティブプロトコルベースのシナリオでは、Office 365に接続して資格情報を提供できます。Microsoft Federation Gatewayは、アクティブプロトコルクライアントに代わってADFSサービス(ADFSプロキシ経由)に接続します。ゲートウェイは、基本認証(401)を使用して資格情報を送信します。NetScalerは、ADFSサービスへのアクセス前にクライアント認証を処理します。認証後、ADFSサービスはSAMLトークンをFederation Gatewayに提供します。Federation Gatewayは、クライアントアクセスを提供するために、そのトークンをOffice 365に送信します。

パッシブクライアントの場合、ADFSプロキシ StyleBookはKerberos Constrained Delegation(KCD)ユーザーアカウントを作成します。KCDアカウントは、ADFSサーバーに接続するためのKerberos SSO認証に必要です。StyleBookは、LDAPポリシーとセッションポリシーも生成します。これらのポリシーは、パッシブクライアントの認証を処理するNetScaler AAA仮想サーバーに後でバインドされます。

StyleBookは、NetScaler上のDNSサーバーがADFS用に構成されていることも保証できます。

以下の構成セクションでは、アクティブプロトコルとパッシブプロトコルの両方に基づくクライアント認証を処理するようにNetScalerを設定する方法について説明します。

構成の詳細

以下の表は、この統合を正常に展開するために必要な最小ソフトウェアバージョンを示しています。

| 製品 | 最小要件バージョン |

|---|---|

| NetScaler | 11.0、Advanced/Premiumライセンス |

以下の手順は、適切な外部および内部DNSエントリをすでに作成していることを前提としています。

NetScaler ConsoleからのMicrosoft ADFSプロキシ StyleBook構成の展開

以下の手順は、ビジネスネットワークでMicrosoft ADFSプロキシ StyleBookを実装する際に役立ちます。

Microsoft ADFSプロキシ StyleBookの展開

-

NetScaler Consoleで、Applications > StyleBooksに移動します。StyleBooksページには、NetScaler Consoleで使用できるすべてのStyleBookが表示されます。

-

スクロールダウンして、Microsoft ADFSプロキシ StyleBookを見つけます。Create Configurationをクリックします。StyleBookは、このStyleBookで定義されているすべてのパラメーターの値を入力できるユーザーインターフェイスページとして開きます。

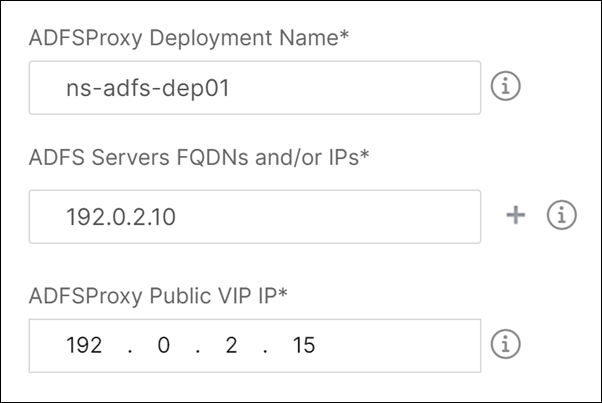

- 次のパラメーターの値を入力します。

- ADFSプロキシ展開名。ネットワークに展開されるADFSプロキシ構成の名前を選択します。

- ADFSサーバーのFQDNまたはIP。ネットワーク内のすべてのADFSサーバーのIPアドレスまたはFQDN(ドメイン名)を入力します。

- ADFSプロキシパブリックVIP IP。ADFSプロキシサーバーとして機能するNetScaler上のパブリック仮想IPアドレスを入力します。

-

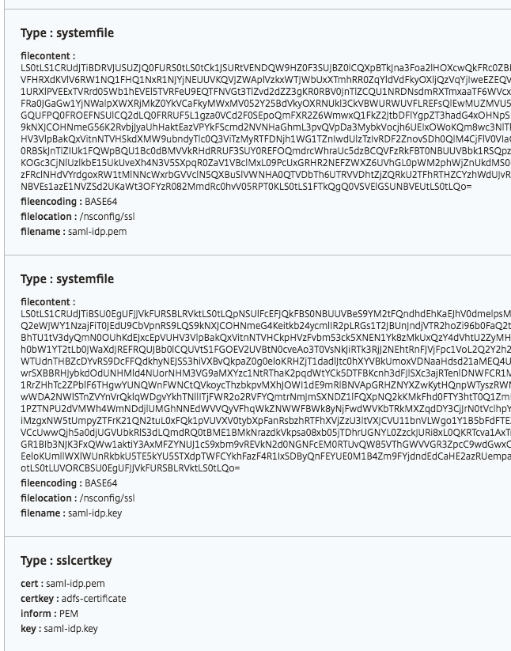

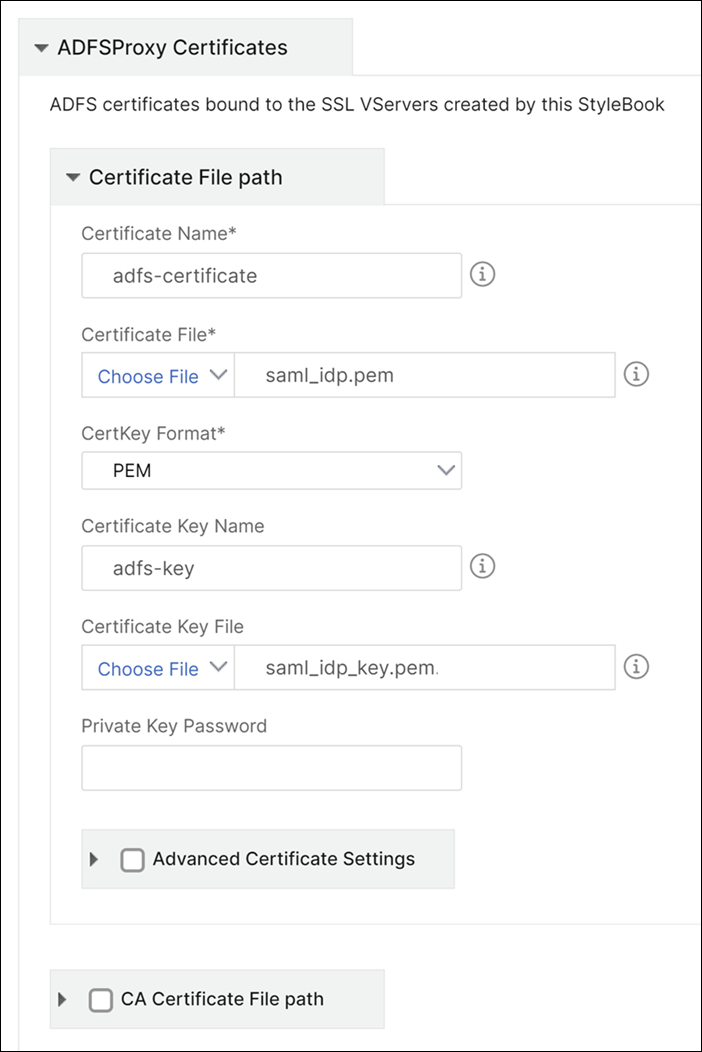

ADFSプロキシ証明書セクションで、SSL証明書と証明書キーの詳細を入力します。

このSSL証明書は、NetScalerインスタンス上に作成されたすべての仮想サーバーにバインドされます。

ローカルストレージフォルダーからそれぞれのファイルを選択します。暗号化された秘密キーを.pem形式でロードするために、秘密キーパスワードを入力することもできます。

Advanced Certificate Settingsチェックボックスを有効にすることもできます。ここでは、証明書の有効期限通知期間、証明書の有効期限モニターの有効化または無効化などの詳細を入力できます。

-

オプションで、SSL証明書がNetScalerにCA公開証明書をインストールする必要がある場合は、SSL CA Certificateチェックボックスを選択できます。Advanced Certificate SettingsセクションでIs a CA Certificateを選択していることを確認してください。

-

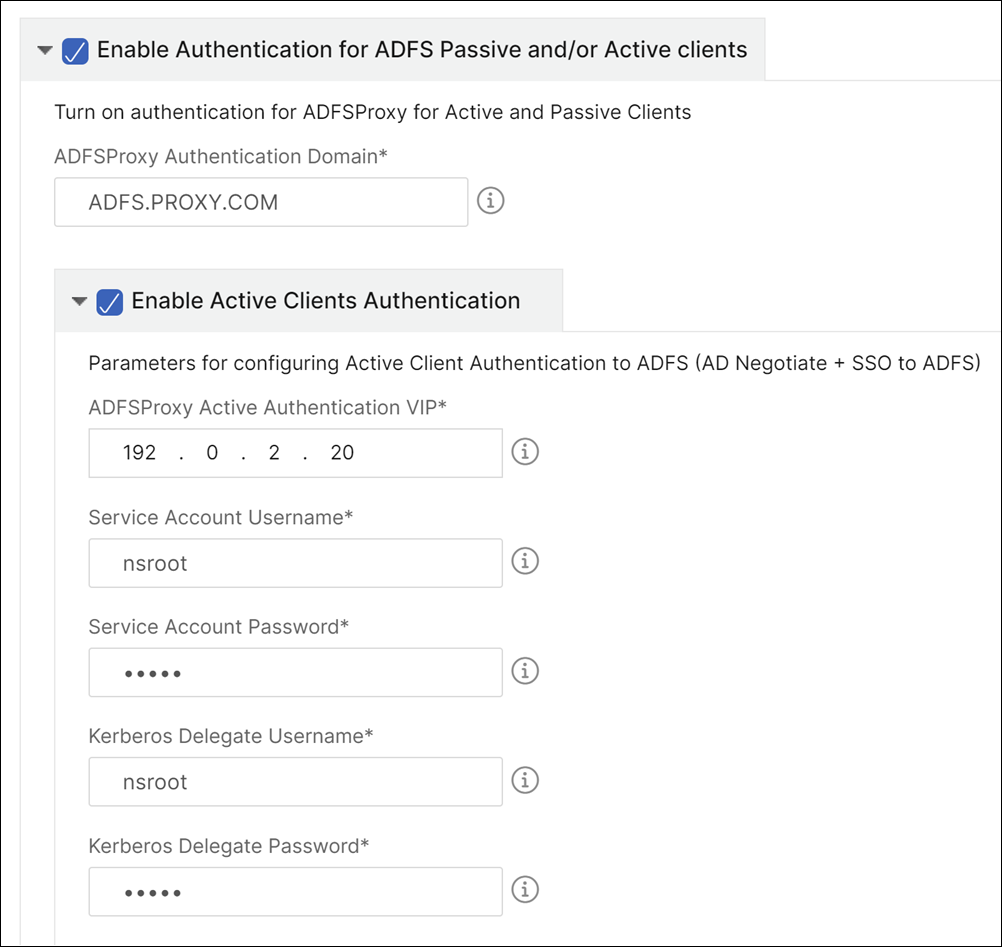

アクティブクライアントとパッシブクライアントの認証を有効にします。ユーザー認証のためにActive Directoryで使用されるDNSドメイン名を入力します。その後、アクティブクライアントまたはパッシブクライアント、あるいはその両方の認証を構成できます。

-

アクティブクライアントの認証を有効にするには、次の詳細を入力します。

注 アクティブクライアントのサポートを構成することはオプションです。

-

ADFSプロキシアクティブ認証VIP。アクティブクライアントが認証のためにリダイレクトされるNetScalerインスタンス上の仮想認証サーバーの仮想IPアドレスを入力します。

-

サービスアカウントユーザー名。NetScalerがユーザーをActive Directoryに認証するために使用するサービスアカウントユーザー名を入力します。

-

サービスアカウントパスワード。NetScalerがユーザーをActive Directoryに認証するために使用するパスワードを入力します。

-

-

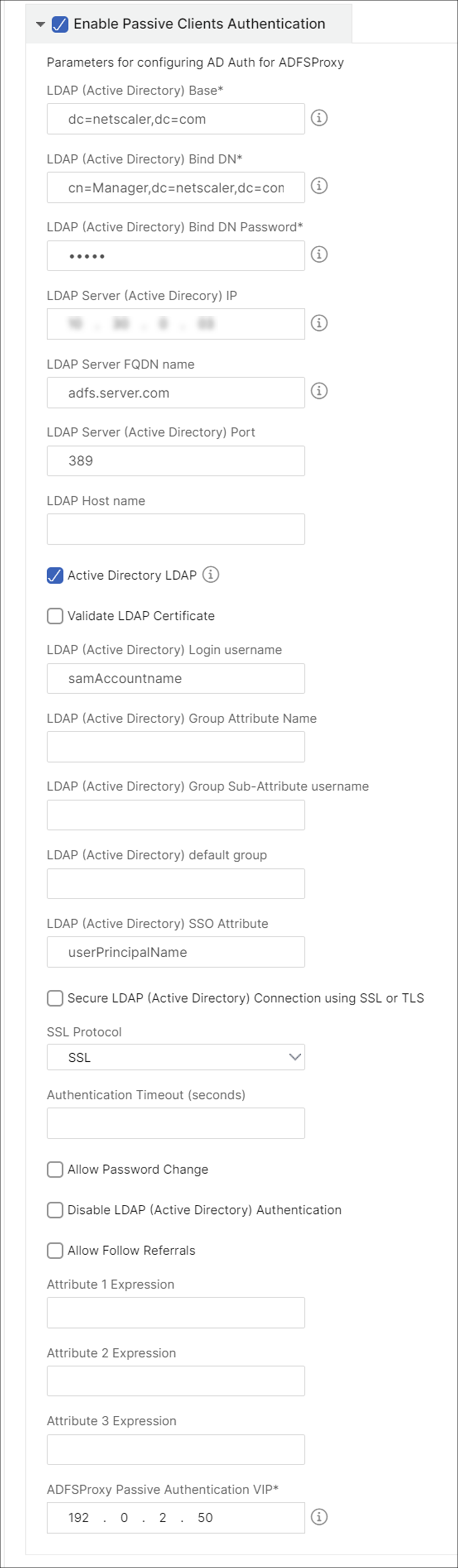

対応するオプションを有効にし、LDAP設定を構成して、パッシブクライアントの認証を構成します。

注 パッシブクライアントのサポートを構成することはオプションです。

パッシブクライアントの認証を有効にするには、次の詳細を入力します。

-

LDAP (Active Directory) ベース。認証を許可するために、ユーザーアカウントがActive Directory(AD)内に存在するドメインのベースドメイン名を入力します。例:dc=netscaler®,dc=com

-

LDAP (Active Directory) バインドDN。ADツリーを参照する権限を持つドメインアカウント(構成を容易にするためにメールアドレスを使用)を追加します。例:cn=Manager,dc=netscaler,dc=com

-

LDAP (Active Directory) バインドDNパスワード。認証用のドメインアカウントのパスワードを入力します。

このセクションで値を入力する必要があるその他のフィールドは次のとおりです。

-

LDAPサーバー (Active Directory) IP。AD認証が正しく機能するために、Active DirectoryサーバーのIPアドレスを入力します。

-

LDAPサーバーFQDN名。Active DirectoryサーバーのFQDN名を入力します。FQDN名はオプションです。ステップ1のようにIPアドレスまたはFQDN名を提供します。

-

LDAPサーバーActive Directoryポート。デフォルトでは、LDAPプロトコルのTCPおよびUDPポートは389ですが、セキュアLDAPのTCPポートは636です。

-

LDAP (Active Directory) ログインユーザー名。ユーザー名を「sAMAccountName」として入力します。

-

ADFSプロキシパッシブ認証VIP。パッシブクライアント用のADFSプロキシ仮想サーバーのIPアドレスを入力します。

注 「*」でマークされたフィールドは必須です。

-

-

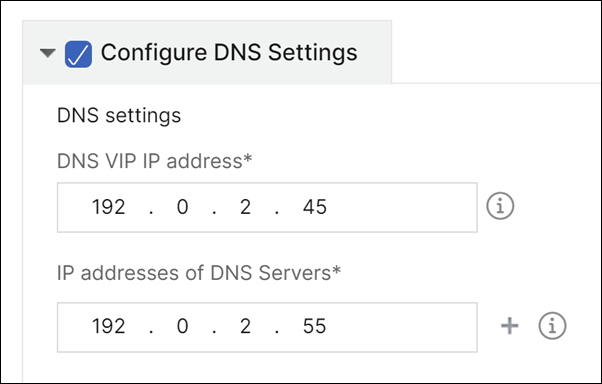

オプションで、DNSサーバーのDNS VIPを構成することもできます。

-

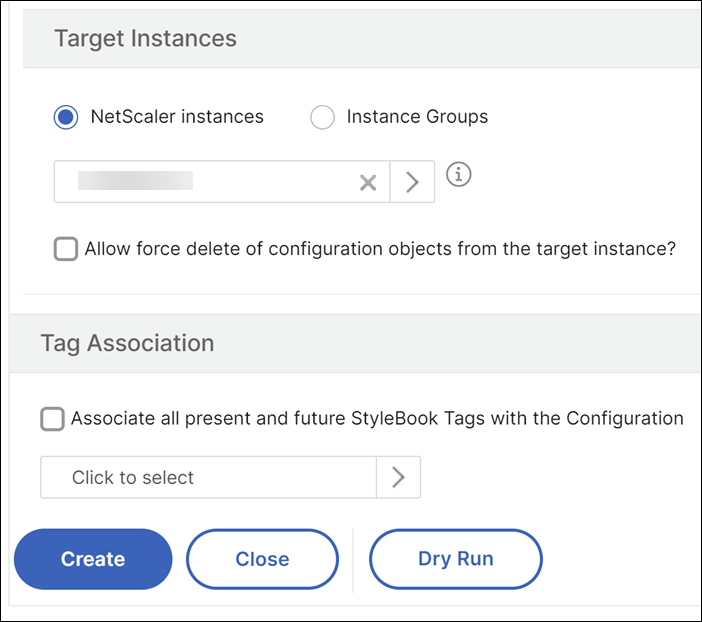

Target Instancesをクリックし、このMicrosoft ADFSプロキシ構成を展開するNetScalerインスタンスを選択します。Createをクリックして構成を作成し、選択したNetScalerインスタンスに構成を展開します。

注 実際の構成を実行する前に、Dry Runを選択することをお勧めします。まず、StyleBookによってターゲットNetScalerインスタンス上に作成される構成オブジェクトを表示できます。その後、Createをクリックして、選択したインスタンスに構成を展開できます。

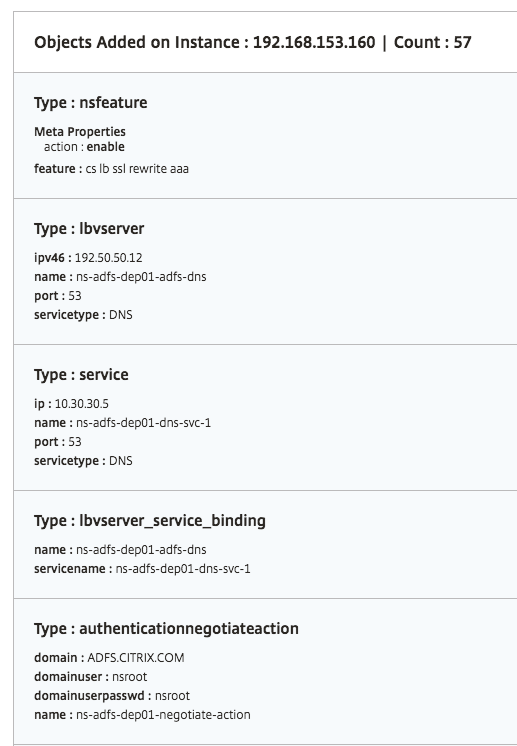

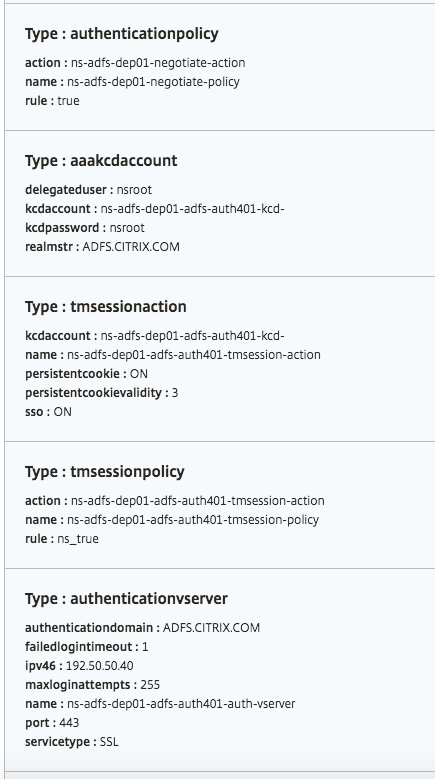

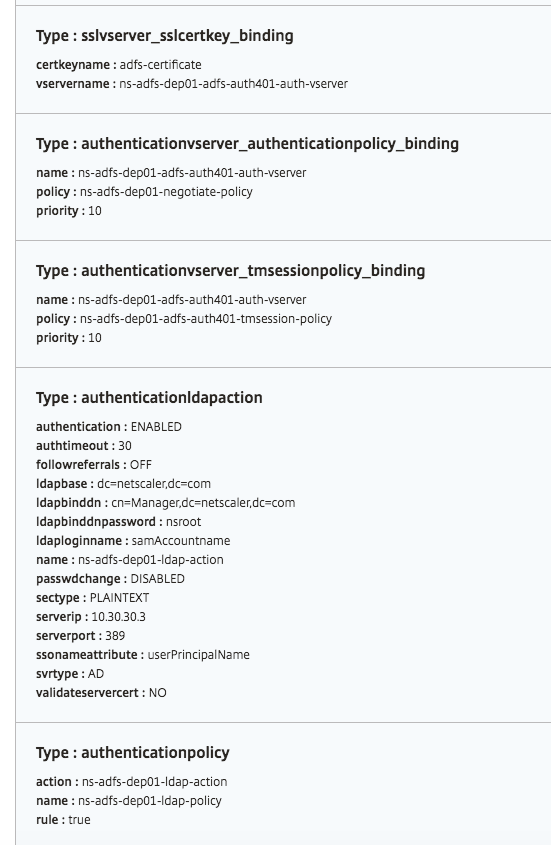

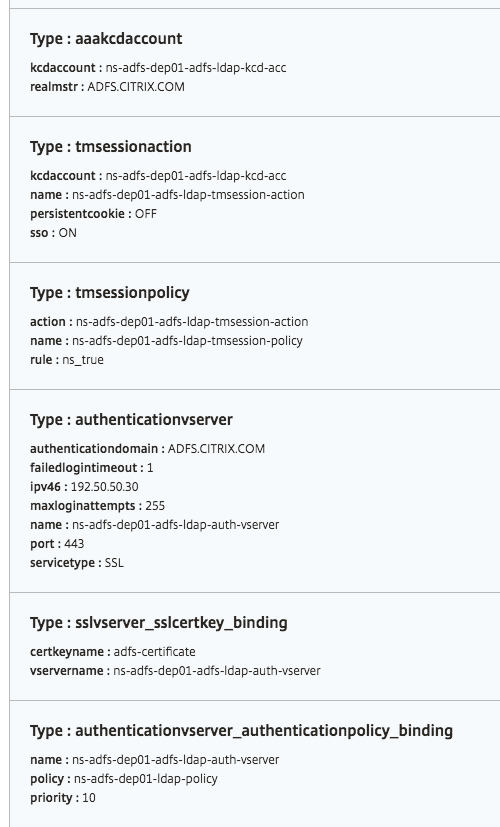

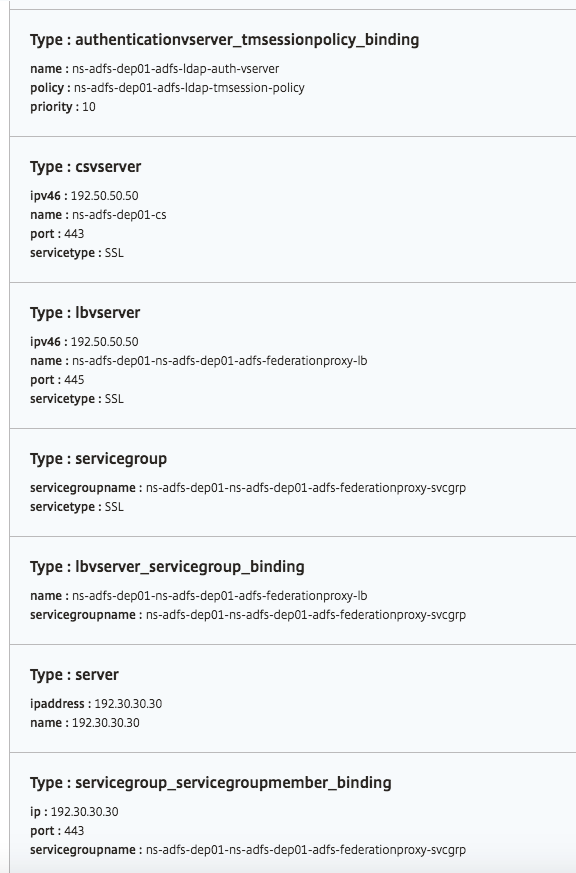

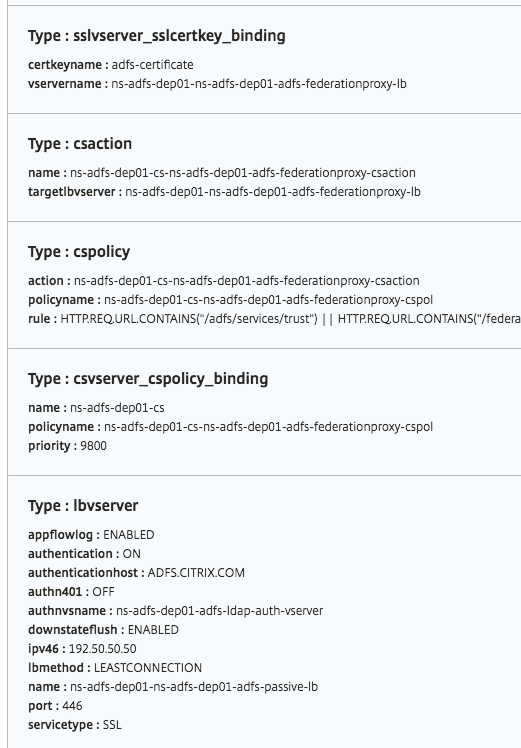

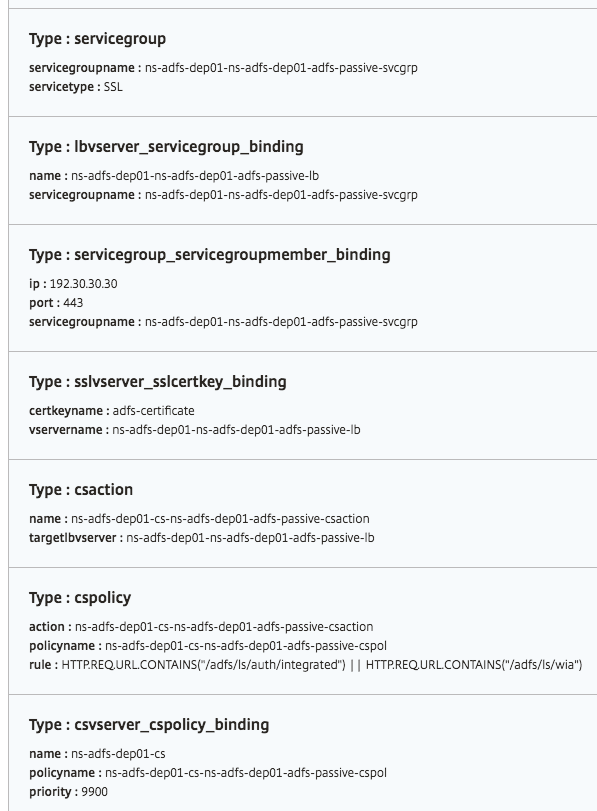

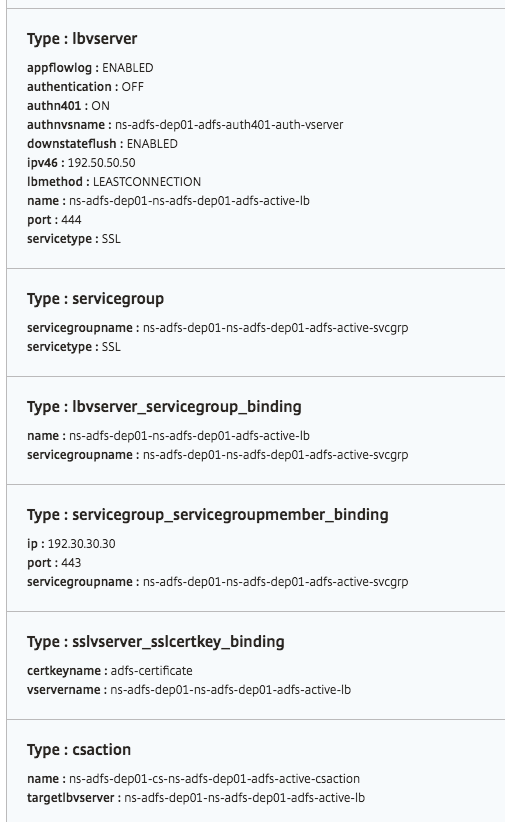

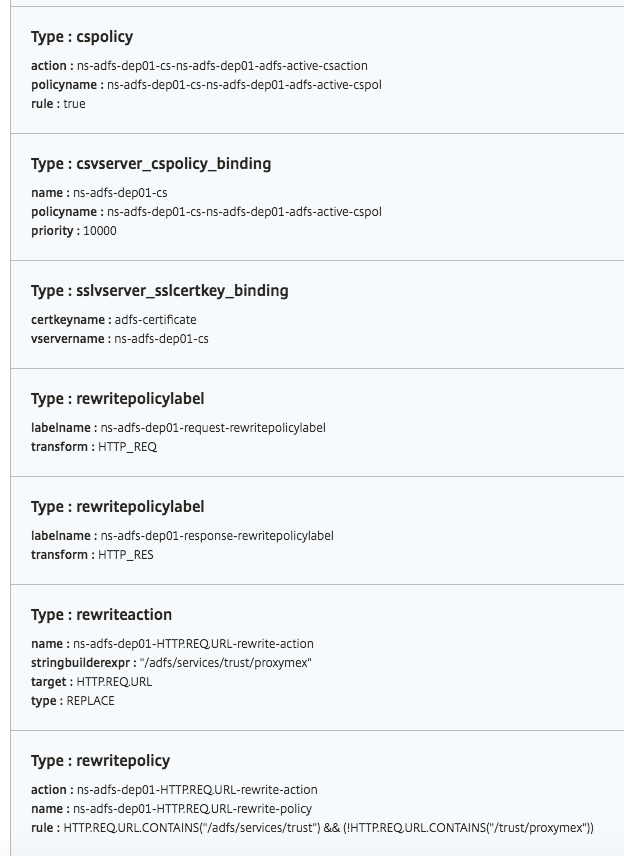

作成されたオブジェクト

ADFSプロキシ構成がNetScalerインスタンスに展開されると、いくつかの構成オブジェクトが作成されます。次の図は、作成されたオブジェクトのリストを示しています。