This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

FIPS準拠

Citrix SD-WANでは、FIPSモードでは、ユーザーはIPSecトンネルおよび仮想パスのIPSec設定にFIPS準拠の設定を構成する必要があります。

- FIPS 準拠の IKE モードを表示します。

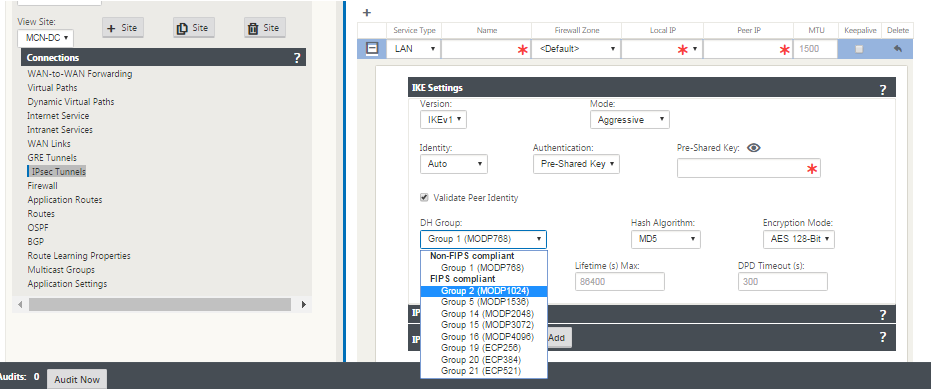

- FIPS 準拠の IKE DH グループを表示します。このグループから、アプライアンスを FIPS 準拠モード(2,5,14 ~ 21)に設定するために必要なパラメータを選択できます。

-

仮想パスの IPSec 設定で FIPS 準拠の IPSec トンネルの種類を表示します

-

IKE ハッシュおよび(IKEv2)整合性モード、IPsec 認証モード。

- FIPS ベースのライフタイム設定に対する監査エラーの実行

Citrix SD-WAN GUIを使用してFIPSコンプライアンスを有効にするには、次の手順に従います。

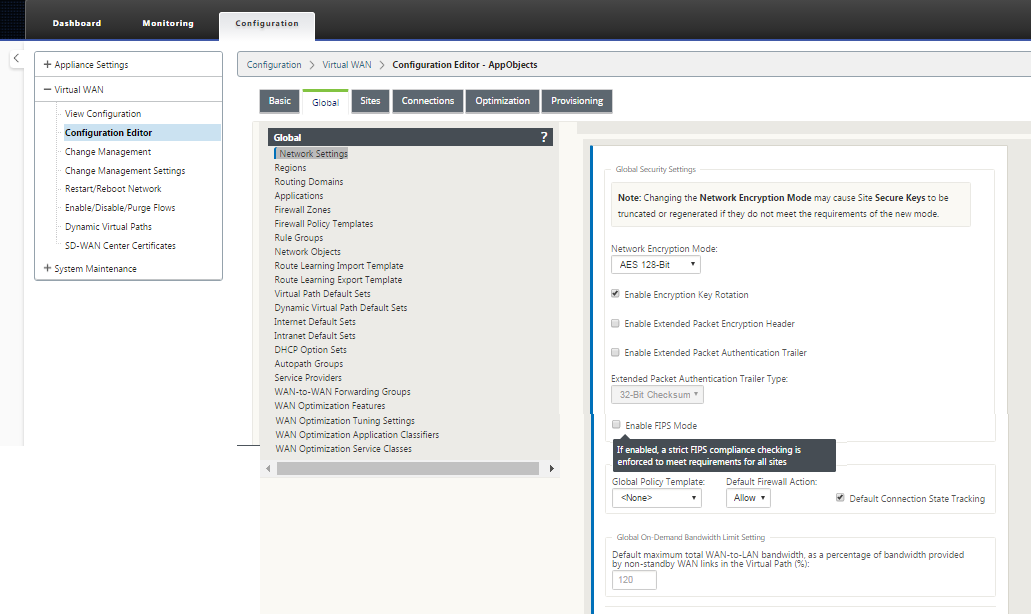

- [ 構成 ] > [ 仮想 WAN ] > [ 構成エディタ ] > [ グローバル] の順に選択し、[ FIPS モードを有効にする] を選択します。

FIPS モードを有効にすると、設定中にチェックが実行され、IPSec 関連のすべての設定パラメータが FIPS 標準に準拠しているかどうかが確認されます。IPsec を構成するには、監査エラーと警告が表示されます。

仮想パス IPsec 設定を構成するには、次の手順を実行します。

- FIPS 準拠が必要なすべての仮想パスに対して、仮想パス IPSec トンネルを有効にします。仮想パスの IPsec 設定は、デフォルトセットによって制御されます。

- IPsec モードを AH または ESP+認証に変更してメッセージ認証を構成し、FIPS 承認ハッシュ機能を使用します。SHA1 は FIPS によって受け入れられますが、SHA256 を強く推奨します。

- IPsec ライフタイムは、8 時間(28,800 秒)以下に設定する必要があります。

仮想 WAN は、事前共有キーを持つ IKE バージョン 2 を使用して、次の設定を使用して、仮想パスを経由する IPSec トンネルをネゴシエートします。

- DH グループ 19: キーネゴシエーションのための ECP256 (256 ビット楕円曲線)

- 256 ビット AES-CBC暗号化

- メッセージ認証のための SHA256 ハッシュ

- メッセージの整合性のための SHA256 ハッシュ

- DH Group 2: MODP-1024 Perfect Forward Secrecy

サードパーティの IPSec トンネルを構成するには、次の設定を使用します。

-

FIPS 承認済みの DH グループを構成します。グループ 2 と 5 は FIPS では許可されますが、グループ 14 以上を強く推奨します。

-

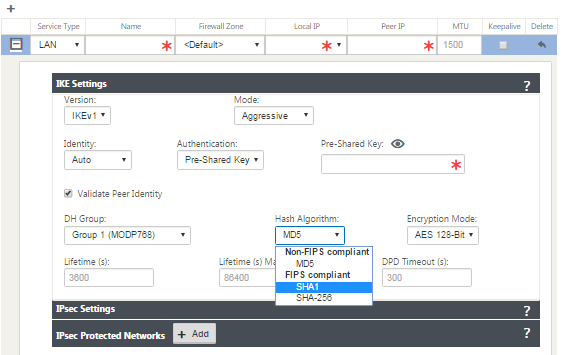

FIPS 承認ハッシュ関数を設定します。SHA1 は FIPS によって受け入れられますが、SHA256 を強くお勧めします。

-

IKEv2 を使用する場合は、FIPS 承認の整合性機能を設定します。SHA1 は FIPS によって受け入れられますが、SHA256 を強くお勧めします。

-

IKE ライフタイムおよび最大ライフタイムを 24 時間(86,400 秒)以下に設定します。

-

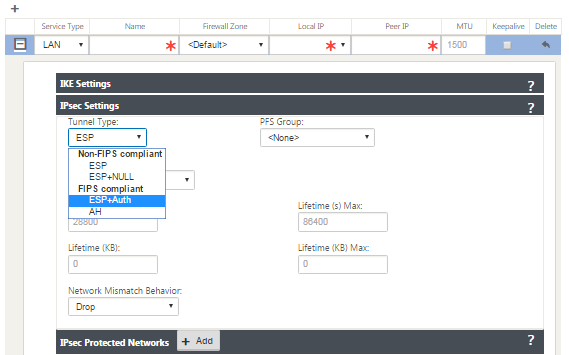

IPSec モードを AH または ESP+認証に変更して IPSec メッセージ認証を構成し、FIPS 承認ハッシュ機能を使用します。SHA1 は FIPS によって受け入れられますが、SHA256 を強く推奨します。

-

IPSec ライフタイムおよび最大ライフタイムを 8 時間(28,800 秒)以下に設定します。

IPSec トンネルを設定するには、次の手順を実行します。

-

MCN アプライアンスで、[ 構成 ] > [ 仮想 WAN ] > [ 構成エディタ] の順に選択します。既存の構成パッケージを開きます。「 接続 」>「 IPsec トンネル」の順に選択します。

-

「 接続 」>「 IPsec トンネル」の順に選択します。[ LAN ] または [ イントラネットトンネル ] を選択すると、画面で IKE 設定の FIPS 準拠のグループと非準拠のグループが区別されるため、FIPS 準拠を簡単に構成できます。

画面には、次の図に示すように、ハッシュアルゴリズムが FIPS に準拠しているかどうかも表示されます。

IPSec 設定の FIPS 準拠オプション

IPSec 構成が有効になっているときに FIPS 標準に準拠していない場合、監査エラーが発生する可能性があります。以下は、GUIに表示される監査エラーの種類です。

- の場合、FIPS モードが有効になり、非 FIPS 準拠オプションが選択されます。

- の場合、FIPS モードが有効になり、誤ったライフタイム値が入力されます。

- の場合、FIPS モードが有効になり、仮想パスのデフォルトセットの IPSec 設定も有効になり、不正なトンネルモードが選択されます (ESP 対 ESP_auth/AH)。

- FIPS モードを有効にすると、仮想パスのデフォルトセットの IPSec 設定も有効になり、誤ったライフタイム値が入力されます。

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.