This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

セキュリティ

この記事では、Citrix SD-WANソリューションのセキュリティのベストプラクティスについて説明します。Citrix SD-WAN展開に関する一般的なセキュリティガイダンスを提供します。

Citrix SD-WAN展開のガイドライン

展開ライフサイクルを通じてセキュリティを維持するには、次のセキュリティを考慮することをお勧めします。

- 物理的セキュリティ

- アプライアンスのセキュリティ

- Network Security

- 管理と管理

物理的セキュリティ

セキュアサーバールームへのCitrix SD-WANアプライアンスの展開-Citrix SD-WANがインストールされているアプライアンスまたはサーバーは、セキュアなサーバールームまたは制限付きデータセンター施設に配置する必要があります。これにより、アプライアンスが不正アクセスから保護されます。少なくとも、アクセスは電子カードリーダーによって制御される必要があります。アプライアンスへのアクセスは、監査目的ですべてのアクティビティを継続的に記録するCCTVによって監視されます。侵入した場合、電子監視システムはセキュリティ担当者にアラームを送信してすぐに対応する必要があります。

フロントパネルとコンソールポートを不正アクセスから保護-物理キーのアクセス制御により、アプライアンスを大きなケージまたはラックに保護します。

電源の保護-アプライアンスが無停電電源装置で保護されていることを確認します。

アプライアンスセキュリティ

アプライアンスのセキュリティを確保するには、Citrix SD-WAN 仮想アプライアンス(VPX)をホストするサーバーのオペレーティングシステムを保護し、リモートソフトウェアアップデートを実行し、次の安全なライフサイクル管理方法を実行します。

- Citrix SD-WAN VPXアプライアンスをホストするサーバーのオペレーティングシステムの保護-Citrix SD-WAN VPXアプライアンスは、標準サーバー上で仮想アプライアンスとして実行されます。標準サーバーへのアクセスは、ロールベースのアクセス制御と強力なパスワード管理で保護する必要があります。また、オペレーティングシステムの最新のセキュリティパッチを使用してサーバーを定期的に更新し、サーバー上の最新のウイルス対策ソフトウェアを更新することをお勧めします。

- リモートソフトウェア更新の実行-すべてのセキュリティ更新プログラムをインストールして、既知の問題を解決します。サインアップして最新のセキュリティアラートを受け取るには、セキュリティ情報 Web ページを参照してください。

- Secure Lifecycle Management Practiceに従う-RMAの再デプロイ時または開始時、機密データの廃棄時にアプライアンスを管理するには、アプライアンスから永続データを削除してデータ追従対策を完了します。

- DMZ の背後にアプライアンスの管理インターフェイスを展開し、管理インターフェイスへの直接インターネットアクセスがないことを確認します。保護を強化するには、管理ネットワークがインターネットから隔離され、承認された管理アプリケーションを持つ承認されたユーザーだけがネットワーク内で実行されていることを確認します。

Network Security

ネットワークセキュリティのために、デフォルトの SSL 証明書は使用しないでください。管理者インターフェイスにアクセスするときはトランスポート層セキュリティ (TLS) を使用し、アプライアンスのルーティング不可能な管理 IP アドレスを保護し、高可用性セットアップを構成し、展開に適した管理と管理の保護手段を実装します。

- デフォルトの SSL 証明書を使用しない-信頼できる認証局からの SSL 証明書を使用すると、インターネットに直接接続する Web アプリケーションのユーザーエクスペリエンスを簡素化できます。自己署名証明書や評判の良い証明機関からの証明書の場合とは異なり、Web ブラウザーでは、Web サーバーへの安全な通信を開始するために、ユーザーは評判の良い証明機関からの証明書をインストールする必要はありません。

- 管理者インターフェイスにアクセスするときにトランスポート層セキュリティを使用する-管理 IP アドレスがインターネットからアクセスできないか、少なくともセキュリティで保護されたファイアウォールで保護されていることを確認してください。LOM IP アドレスがインターネットからアクセスできないか、少なくともセキュリティで保護されたファイアウォールで保護されていることを確認してください。

- 管理アカウントと管理アカウントの保護 — 別の管理者アカウントを作成し、管理者アカウントとビューアのアカウントに強力なパスワードを設定します。リモートアカウントアクセスを設定する場合は、RADIUS および TACAS を使用してアカウントの外部認証管理を設定することを検討してください。admin ユーザアカウントのデフォルトパスワードの変更、NTP の設定、デフォルトのセッションタイムアウト値の使用、SNMPv3 と SHA 認証および AES 暗号化を使用します。

Citrix SD-WANオーバーレイネットワークは、SD-WANオーバーレイネットワークを通過するデータを保護します。

セキュアな管理者インタフェース

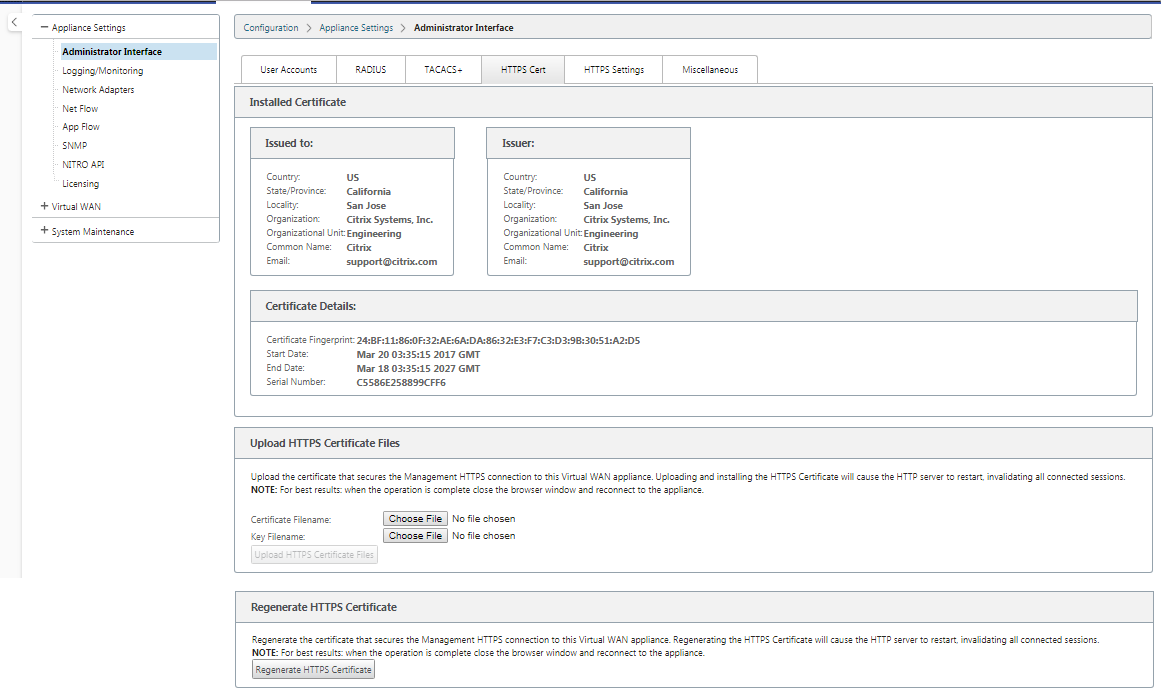

安全な Web 管理アクセスを実現するには、信頼できる認証局から証明書をアップロードおよびインストールして、デフォルトのシステム証明書を置き換えます。 SD-WAN アプライアンスの GUI で、[構成] > [アプライアンスの設定] > [管理者インターフェイス ] に移動します。

ユーザーアカウント:

- ローカルユーザーパスワードの変更

- ユーザーの管理

HTTPS 証明書:

- 証明書

- キー

その他:

- Webコンソールのタイムアウト

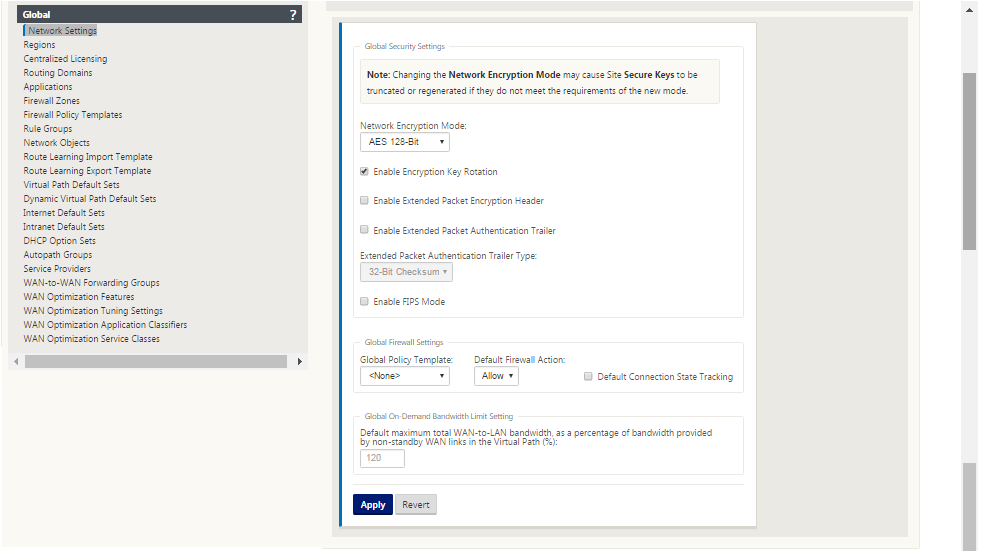

設定エディタ > グローバル > ネットワーク設定

グローバルファイアウォールの設定:

- グローバルポリシーテンプレート

- デフォルトのファイアウォールのアクション

- デフォルトの接続状態トラッキング

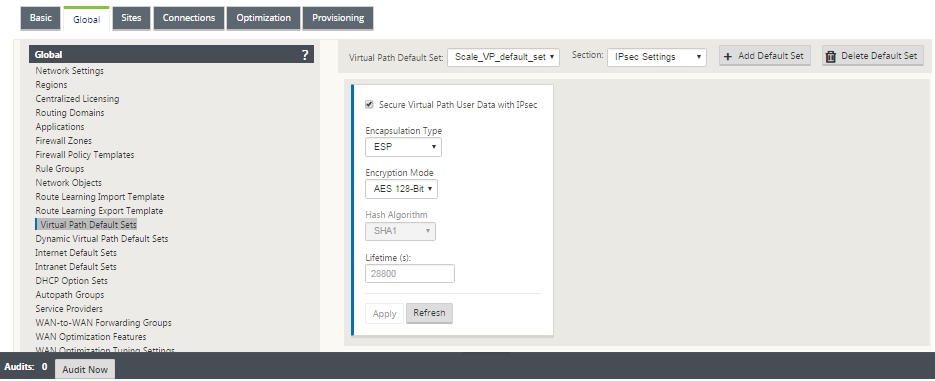

グローバル仮想パス暗号化設定:

- AES 128 ビット(デフォルト)

- 暗号化キーのローテーション (デフォルト)

- 拡張パケット暗号化ヘッダー

- 拡張パケット認証トレーラ

Citrix Web App Firewall 使用を検討する

Citrix ADCライセンスアプライアンスは、ポジティブセキュリティモデルを使用し、コマンドインジェクション、SQLインジェクション、クロスサイトスクリプティングなどの脅威から保護するために、アプリケーションの適切な動作を自動的に学習する組み込みのCitrix Web App Firewallを提供します。

Citrix Web App Firewall を使用すると、ユーザーはコードを変更することなく、構成をほとんど変更することなく、Webアプリケーションにセキュリティを強化できます。詳しくは、「 Citrix Webアプリケーションファイアウォールの概要」を参照してください。

グローバル仮想パス暗号化設定

- AES-128 データ暗号化はデフォルトで有効になっています。パス暗号化には、AES-128 以上の保護を使用して AES-256 暗号化レベルを使用することを推奨します。「Enable Encryptic Key Rotation」が設定されており、楕円曲線Diffie-Hellman鍵交換を使用して、暗号化が有効になっているすべての仮想パスに対して鍵の再生成が 10 ~ 15 分間隔で行われるようにします。

ネットワークで機密性(つまりタンパープロテクション)に加えてメッセージ認証が必要な場合は、IPsec データ暗号化することをお勧めします。機密性のみが必要な場合は、拡張ヘッダーを使用することをお勧めします。

- Extended Packet Encryption Header を使用すると、暗号化されたメッセージの先頭にランダムにシードされたカウンタを追加できるようになります。暗号化されると、このカウンタはランダムな初期化ベクトルとして機能し、暗号化キーでのみ決定論的です。これにより、暗号化の出力がランダム化され、区別がつかないほど強力なメッセージが出力されます。このオプションを有効にすると、パケットのオーバーヘッドが 16 バイト増加することに注意してください。

- 拡張パケット認証トレーラーは、暗号化されたすべてのメッセージの最後に認証コードを追加します。このトレーラを使用すると、パケットが転送中に変更されていないことを確認できます。このオプションでは、パケットのオーバーヘッドが増加することに注意してください。

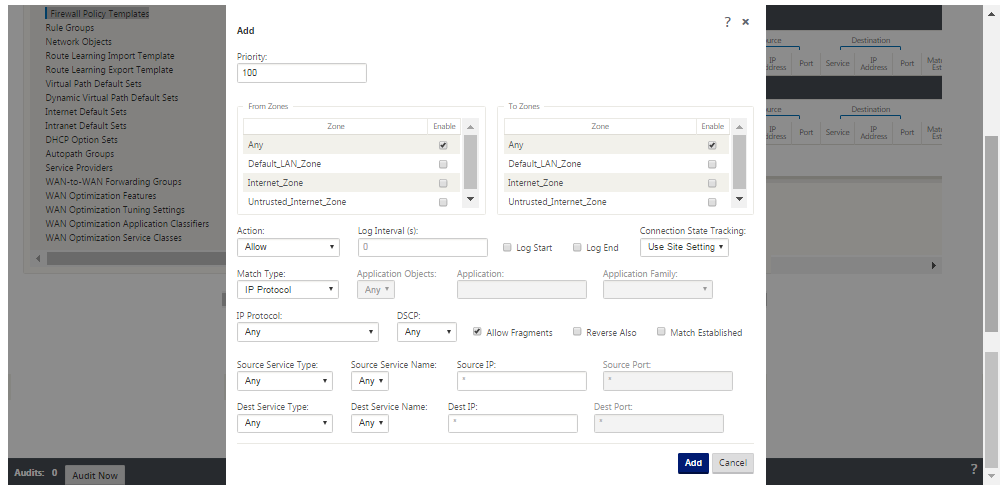

ファイアウォールのセキュリティ

推奨されるファイアウォールの構成では、まず「すべて拒否」というデフォルトのファイアウォールアクションが使用され、次に例外が追加されます。ルールを追加する前に、ファイアウォールルールの目的を文書化および確認します。可能な場合は、ステートフル検査とアプリケーションレベル検査を使用します。ルールを簡素化し、冗長なルールを排除します。 ファイアウォール設定の変更を追跡して確認できる変更管理プロセスを定義し 、遵守します。グローバル設定を使用してアプライアンスを経由する接続を追跡するように、すべてのアプライアンスのファイアウォールを設定します。接続のトラッキングは、パケットが適切に形成され、接続状態に適していることを確認します。組織のネットワークまたは機能領域の論理階層に適したゾーンを作成します。ゾーンは世界的に重要であり、地理的に異なるネットワークを同じセキュリティゾーンとして扱うことができることに注意してください。セキュリティホールのリスクを軽減する最も具体的なポリシーを作成し、許可ルールで [Any] を使用しないようにします。グローバルポリシーテンプレートを設定および管理して、ネットワーク内のすべてのアプライアンスの基本レベルのセキュリティレベルを作成します。ネットワーク内のアプライアンスの機能的役割に基づいてポリシーテンプレートを定義し、必要に応じて適用します。必要な場合のみ、個々のサイトでポリシーを定義します。

グローバルファイアウォールテンプレート -ファイアウォールテンプレートを使用すると、SD-WAN オーバーレイ環境で動作する個々のアプライアンスのファイアウォールの動作に影響を与えるグローバルパラメータを設定できます。

デフォルトのファイアウォールアクション — 許可を有効にすると、どのフィルタポリシーにも一致しないパケットが許可されます。Deny は、どのフィルタポリシーにも一致しないパケットをドロップすることを有効にします。

[デフォルトの接続状態トラッキング (Default Connection State Tracking)]:フィルタポリシーまたは NAT ルールと一致しない TCP、UDP、および ICMP フローの双方向接続状態トラッキングを有効にします。非対称フローは、ファイアウォールポリシーが定義されていない場合でも、これを有効にすると、ブロックされます。この設定は、グローバル設定よりも優先されるサイトレベルで定義できます。サイトで非対称フローが発生する可能性がある場合は、グローバルではなくサイトまたはポリシーレベルでこれを有効にすることをお勧めします。

ゾーン -ファイアウォールゾーンは、Citrix SD-WANに接続されているネットワークの論理的なセキュリティグループを定義します。ゾーンは、仮想インターフェイス、イントラネットサービス、GRE トンネル、および LAN IPsec トンネルに適用できます。

WAN リンクセキュリティゾーン

信頼できないセキュリティゾーンは、パブリック (セキュリティで保護されていない) ネットワークに直接接続された WAN リンクで構成する必要があります。Untrusted は、WAN リンクを最も安全な状態に設定し、インターフェイスグループで暗号化、認証、および許可されたトラフィックだけを許可します。仮想 IP アドレスへの ARP および ICMP は、他に許可されるトラフィックタイプだけです。この設定により、暗号化されたトラフィックだけが、Interface グループに関連付けられたインターフェイスから送信されるようになります。

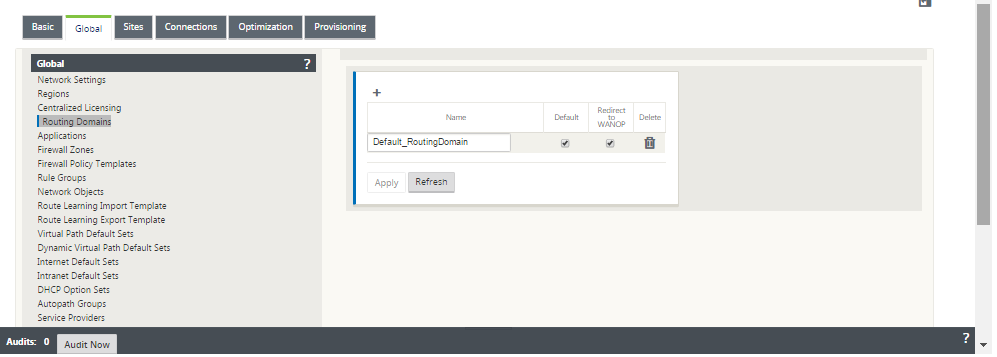

ルーティングドメイン

ルーティングドメインは、ネットワークトラフィックのセグメント化に使用される一連のルータを含むネットワークシステムです。新しく作成されたサイアーは、デフォルトのルーティングドメインに自動的に関連付けられます。

設定エディター > グローバル

ルーティングドメイン

- RoutingDomain

IPsecトンネル

- デフォルト・セット

- IPsec による仮想パスユーザデータのセキュリティ保護

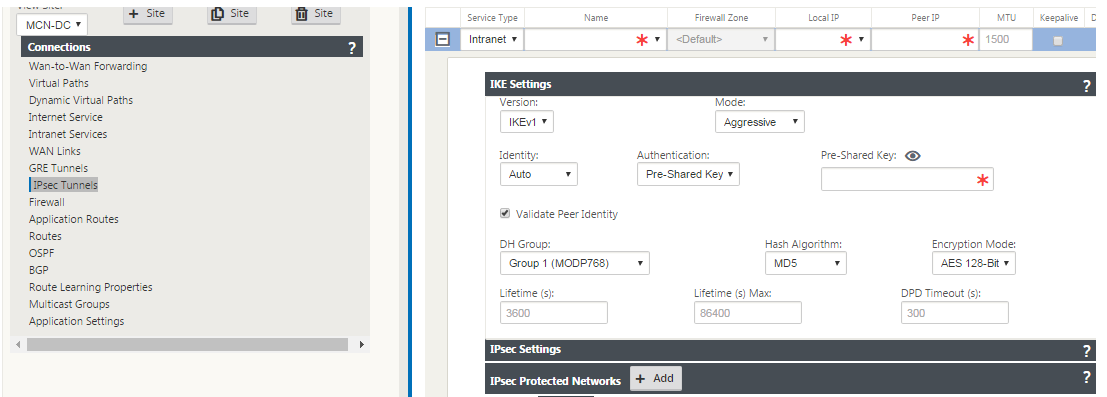

IPsecトンネル

IPsec トンネルは、ユーザデータとヘッダー情報の両方を保護します。Citrix SD-WANアプライアンスは、LANまたはWAN側の固定IPSecトンネルを非SD-WANピアとネゴシエートできます。LAN 経由の IPSec トンネルでは、ルーティングドメインを選択する必要があります。IPsec トンネルがイントラネットサービスを使用する場合、ルーティングドメインは選択されたイントラネットサービスによって事前に決定されます。

IPsec トンネルは、SD-WAN オーバーレイネットワークを介してデータが流れる前に仮想パス上に確立されます。

- [カプセル化タイプ] オプションには、ESP-データはカプセル化および暗号化、ESP+auth-データはカプセル化、暗号化、およびHMACで検証され、AH-データはHMACで検証されます。

- 暗号化モードは、ESP が有効な場合に使用される暗号化アルゴリズムです。

- ハッシュアルゴリズムは、HMACを生成するために使用されます。

- ライフタイムは、IPsec セキュリティアソシエーションが存在する場合に推奨される期間(秒単位)です。0 は無制限に使用できます。

IKE設定

インターネットキーエクスチェンジ (IKE) は、セキュリティアソシエーション (SA) の作成に使用される IPSec プロトコルです。Citrix SD-WANアプライアンスは、IKEv1とIKEv2の両方のプロトコルをサポートします。

- モードは、メインモードまたはアグレッシブモードのいずれかです。

- ID は、ピアを識別するために自動的に指定することも、IP アドレスを使用してピアの IP アドレスを手動で指定することもできます。

- 認証では、認証方法として事前共有キー認証または証明書が有効になります。

- [ピア ID の検証] は、ピアの ID タイプがサポートされている場合に IKE のピア ID の検証を有効にします。サポートされていない場合は、この機能を有効にしないでください。

- Diffie-Hellman グループは、グループ 1 が 768 ビット、グループ 2 が 1024 ビット、グループ 5 が 1536 ビットグループで IKE キー生成に使用できます。

- ハッシュアルゴリズムには、MD5、SHA1、および SHA-256 には、IKE メッセージ用のアルゴリズムが用意されています。

- 暗号化モードには、IKE メッセージに対して AES-128、AES-192、および AES-256 暗号化モードがあります。

- IKEv2 の設定には、ピア認証と整合性アルゴリズムが含まれます。

ファイアウォールの設定

アップストリームのルータとファイアウォールの設定を確認することで、次の一般的な問題を特定できます。

- MPLS キュー/QoS 設定:SD-WAN 仮想 IP アドレス間の UDP カプセル化トラフィックが、ネットワークの中間アプライアンスの QoS 設定によって影響を受けないことを確認します。

- SD-WANネットワーク上に構成されたWANリンク上のすべてのトラフィックは、適切なサービスタイプ(仮想パス、インターネット、イントラネット、ローカル)を使用してCitrix SD-WANアプライアンスによって処理される必要があります。

- トラフィックがCitrix SD-WANアプライアンスをバイパスし、同じ基になるリンクを使用する必要がある場合は、SD-WANトラフィックの適切な帯域幅予約をルーター上で行う必要があります。また、SD-WAN 構成では、それに応じてリンク容量を設定する必要があります。

- 中間ルータ/ファイアウォールに UDP フラッディングや PPS の制限が適用されていないことを確認します。これにより、仮想パス(UDP カプセル化)を介して送信されるトラフィックが抑制されます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.