Edge-Sicherheit

Die Citrix SD-WAN Edge-Sicherheitsfunktionen ermöglichen erweiterte Sicherheit auf Citrix SD-WAN Zweigstellen. Es vereinfacht das Informationssicherheitsmanagement zum Schutz des Filialnetzwerks vor Internetbedrohungen, indem es zusammen mit SD-WAN einen einzigen Verwaltungs- und Berichtsbereich für verschiedene Sicherheitsfunktionen bereitstellt. Dadurch entfällt die Notwendigkeit mehrerer Branchenlösungen, indem Routing-, SD-WAN- und Sicherheitsfunktionen auf einer einzigen Appliance konsolidiert und die Komplexität und Kosten des Netzwerks reduziert werden.

Der Edge-Sicherheits-Stack umfasst die folgenden Sicherheitsfunktionen:

- Web-Filterung

- Anti-Malware

- Intrusion Prevention

- SSL Inspektion

Die Edge-Security-Funktionalität ist auf Citrix SD-WAN Advanced Edition-Appliances verfügbar. Weitere Informationen zu Editionen finden Sie unter Citrix SD-WAN Platform Editions und Citrix SD-WAN Platform-Softwareunterstützung. Weitere Informationen zu unterstützten Appliances finden Sie im Citrix SD-WAN-Datenblatt.

Hinweis

Citrix SD-WAN 1100 SE-, SD-WAN 210 SE-, 210 SE LTE- und 410 SE-Appliances unterstützen jetzt Advanced Edge Security-Funktionen mit Advanced Security-Zusatzlizenzen. Die Advanced-Sicherheits-Add-On-Lizenz wird auf 210 Plattformen ab der Version Citrix SD-WAN 11.3.1.1000 unterstützt. Der erweiterte Sicherheitsdurchsatz hängt von Ihrer erweiterten Sicherheits-Add-on-Lizenz ab. Eine erweiterte Sicherheitsdurchsatzanforderung, die über den von Ihrer Sicherheits-Add-on-Lizenz unterstützten Durchsatz hinausgeht,

Die Advanced Edge Security-Funktionen werden im Fail-to-Wire-Bereitstellungsmodus nicht unterstützt. Es wird empfohlen, die Bereitstellungsmodi Gateway oder Fail-to-Block zu verwenden.

Da die Edge-Security-Funktion rechensensitiv ist, empfiehlt Citrix Ihnen, die Advanced Edition-Appliance nur an Zweigstellen zu verwenden, die noch keine Firewall-Lösung der nächsten Generation haben.

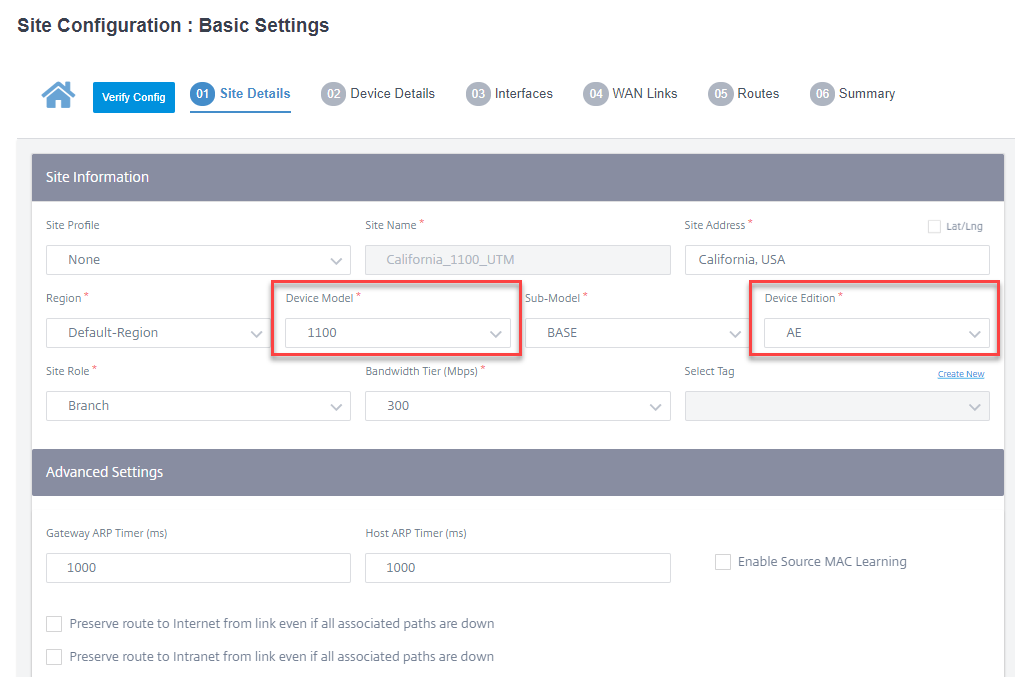

Stellen Sie beim Konfigurieren eines Zweigstandorts mit Edge-Sicherheitsfunktionen sicher, dass ein Gerätemodell ausgewählt ist, das Advanced Edition unterstützt, und dass die Device EditionAEist. Weitere Informationen zum Hinzufügen und Konfigurieren einer Site finden Sie unter Sitekonfiguration.

Mit dem Citrix SD-WAN Orchestrator Service können Sie Sicherheitsprofile für Edge-Sicherheitsfunktionen definieren und diese Sicherheitsprofile Firewallrichtlinien zuordnen. Die Firewall-Richtlinien wurden erweitert, um Sicherheitsprofilparameter zu akzeptieren, die die erweiterten Sicherheitsfunktionen angeben.

Hinweis

Sie können Sicherheitsprofile erstellen und Edge-Sicherheitsfunktionen nur über den Citrix SD-WAN Orchestrator Service konfigurieren.

Security-Profile

Ein Sicherheitsprofil besteht aus einer Reihe spezifischer Edge-Sicherheitsoptionen, die auf ein bestimmtes Verkehrssegment angewendet werden, das durch eine Firewall-Richtlinie definiert wird. Ziel ist es, den Datenverkehr vor Sicherheitsbedrohungen zu schützen. Sie können beispielsweise Sicherheitsprofile mit unterschiedlichen Sicherheits- und Zugriffsrechten für verschiedene Segmente Ihres Netzwerks definieren. Sie können die Einstellungen für Webfilter, Anti-Malware und Intrusion Prevention-Einstellungen für jedes Sicherheitsprofil aktivieren und konfigurieren.

Die Sicherheitsprofile werden dann mit Firewall-Richtlinien verknüpft, um die Kriterien für die Überprüfung des Datenverkehrs festzulegen. In einer Organisation können Sie beispielsweise verschiedene Sicherheitsprofile für Mitarbeitersubnetze und Gastfirewall-Zonen erstellen. Sie können das Sicherheitsprofil dann einer entsprechenden Firewall-Richtlinie zuweisen, die mit dem Mitarbeiter- bzw. Gastverkehr übereinstimmt.

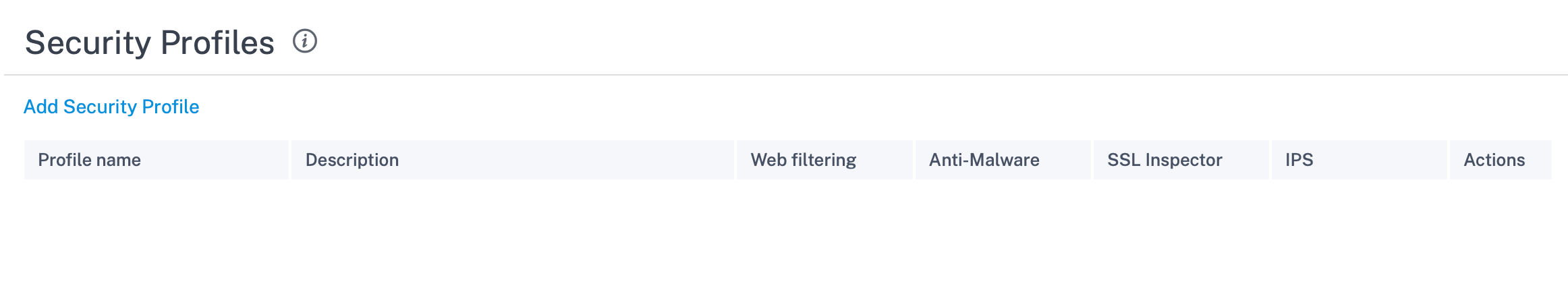

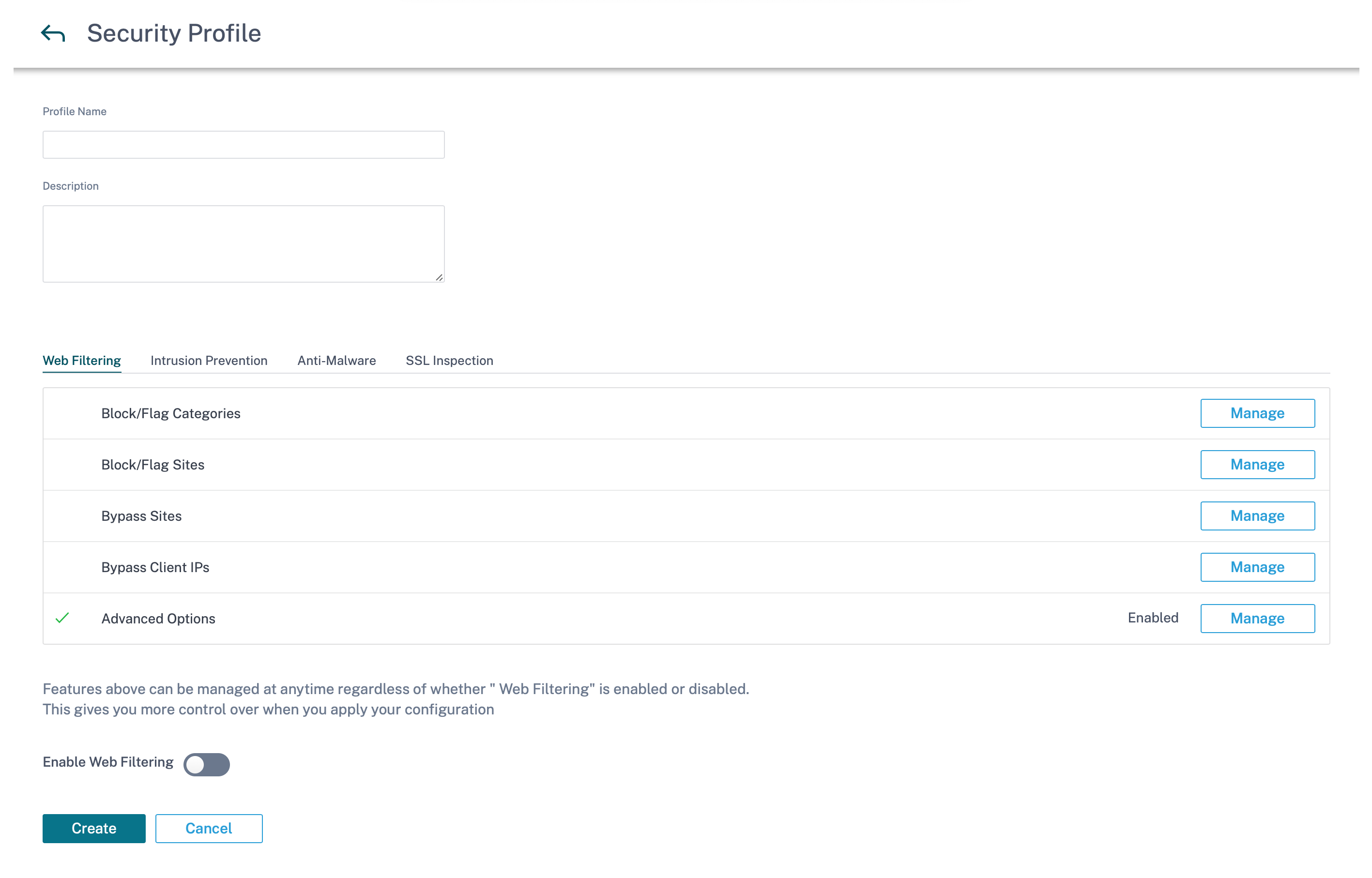

Um ein Sicherheitsprofil zu erstellen, navigieren Sie auf Netzwerkebene zu Konfiguration > Sicherheit >Sicherheitsprofil** und klicken Sie auf **Sicherheitsprofil hinzufügen.

Geben Sie einen Namen und eine Beschreibung für das Sicherheitsprofil an. Aktivieren und konfigurieren Sie die Einstellungen für Webfilterung, Anti-Malware und Intrusion Prevention nach Bedarf.

Web-Filterung

Mit der Webfilterung können Sie die Sites filtern, auf die Ihre Netzwerkbenutzer zugreifen, über eine Kategorisierungsdatenbank, die etwa 32 Milliarden URLs und 750 Millionen Domains umfasst. Es kann die Exposition gegenüber unangemessenen Sites, Spyware, Phishing, Pharming, Site-Umleitung und anderen Internetbedrohungen verhindern. Es kann auch Internetrichtlinien durchsetzen und den Zugriff auf soziale Medien, Peer-zu-Peer-Kommunikation, Glücksspiel und andere Sites, die häufig durch Unternehmensrichtlinien nicht zugelassen werden, verhindern. Web Filter überwacht den Internetverkehr in Ihrem Netzwerk und filtert ihn, indem er Webaktivitäten protokolliert und unangemessene Inhalte markiert oder blockiert.

Wenn Sie eine Site besuchen und die Webfilterung aktiviert ist, wird die URL zur Kategorisierung an eine Cloud-Datenbank gesendet.

Hinweis

Konfigurieren Sie einen gültigen DNS-Server und aktivieren Sie den HTTPS-Internetzugriff über die SD-WAN-Verwaltungsschnittstelle. Dadurch ist die Cloud-Datenbank erreichbar, damit die Webfilterung funktionieren kann.

Das Kategorisierungsergebnis wird dann auf der SD-WAN-Appliance zwischengespeichert, um die Verarbeitungsgeschwindigkeit zukünftiger Anfragen zu erhöhen. Das Ergebnis wird dann verwendet, um Sites zu kennzeichnen, zu blockieren oder zuzulassen, ohne die Ladezeit zu erhöhen. Sie können Regeln hinzufügen, um Sites zu blockieren oder zu umgehen, die entweder nicht kategorisiert oder falsch kategorisiert sind, oder um Ausnahmen zu konfigurieren. Sie können auch die Webfilterung für bestimmte Benutzer-IPs oder Subnetze umgehen.

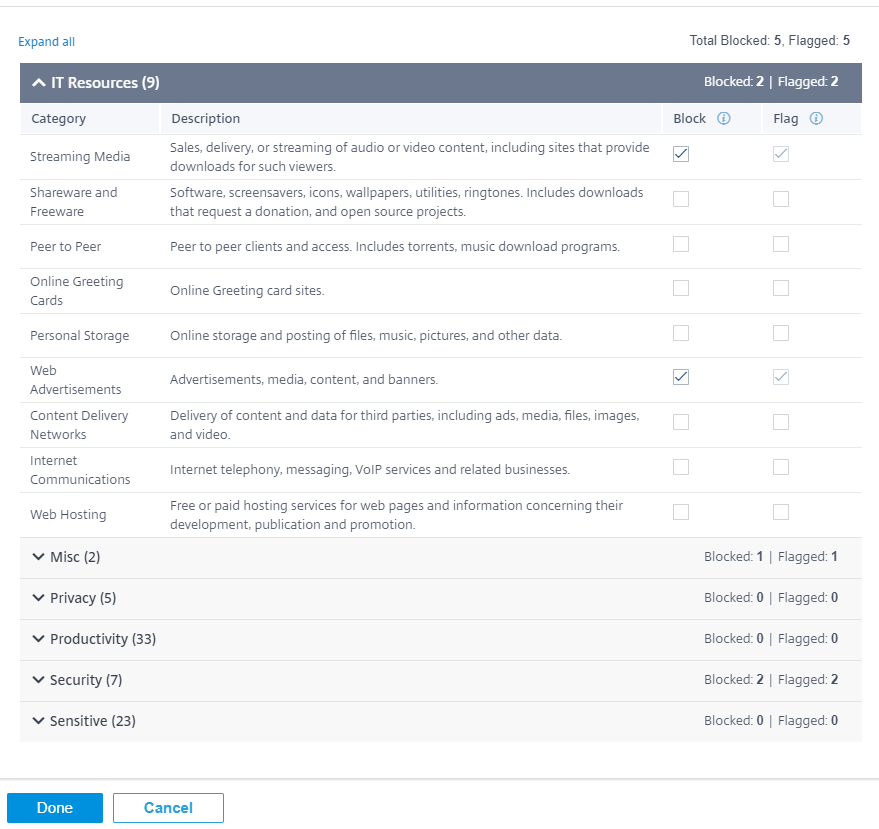

Block/Flag-Kategorie

Sie können verschiedene Kategorien von Sites kennzeichnen oder blockieren. Die Webfilterung klassifiziert URLs in sechs Kategoriegruppen: IT-Ressourcen, Verschiedenes, Datenschutz, Produktivität, Sicherheit und Vertraulich. Jede dieser Gruppen hat verschiedene URL-Kategorien. Wenn Sie die Blockierungsoption wählen, wird auch die Site implizit markiert. Wenn Sie versuchen, auf eine Site einer blockierten Kategorie zuzugreifen, wird diese als Verstoß gekennzeichnet und die Site wird gesperrt. Markierte Kategorien ermöglichen Ihnen den Zugriff auf die Sites, das Ereignis wird jedoch als Verstoß gekennzeichnet. Sie können die Details in den Sicherheitsprotokollen oder Berichtenanzeigen.

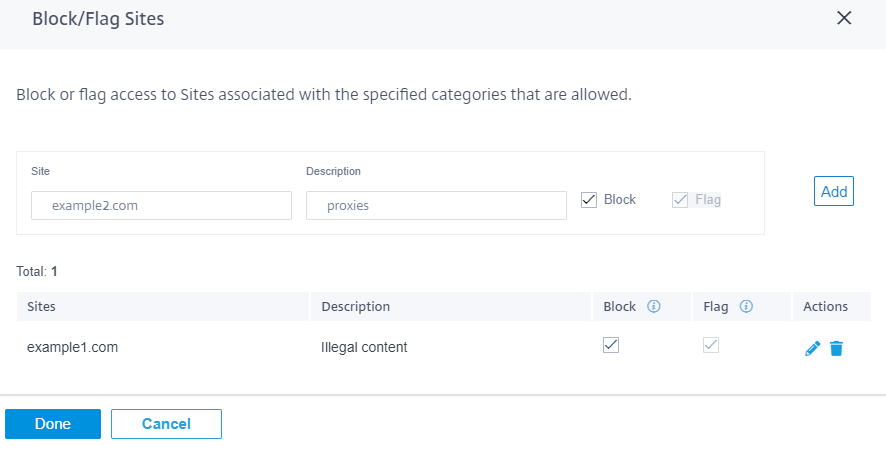

Sites blockieren/kennzeichnen

Sie können Regeln hinzufügen, um bestimmte Sites zu blockieren oder zu kennzeichnen, die durch die Einstellungen im Abschnitt Kategorien zulässig sind. Sie können auch nicht kategorisierte oder nicht kategorisierte Sites blockieren/markieren. Geben Sie den Domainnamen ein, geben Sie eine Beschreibung ein und wählen Sie Blockieren oder Mark Die Entscheidungen für URLs in der Liste Websites blockieren/kennzeichnen haben Vorrang vor Entscheidungen, die auf der Sitekategorie basieren.

Hinweis

- Sie können nur vollqualifizierte Domänennamen (FQDNs) hinzufügen, zum Beispiel - somedomain.com. Sie können keine URL-Pfade hinzufügen, z. B. somedomain.com/path/to/file.

- Jede Domäne, die zu Block/Flag-Sites hinzugefügt wird, enthält auch ihre Subdomains. Wenn Sie beispielsweise domain.com hinzufügen, werden subdomain1.domain.com, subdomain2.domain.comund subdomainlevel2.subdomainlevel1.domain.comblockiert/markiert.

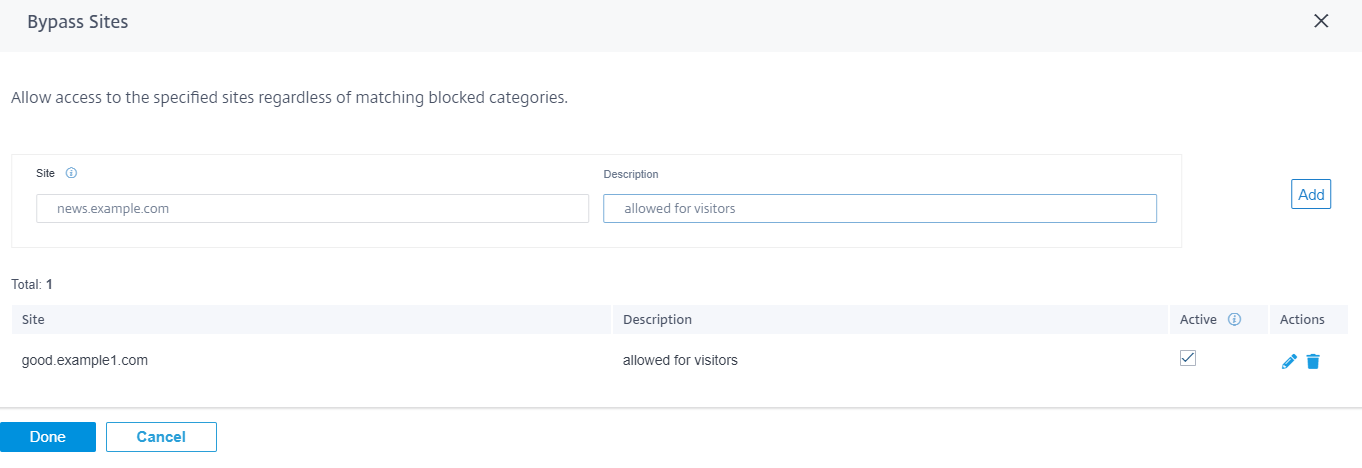

Überbrückung von Sites

Sie können Regeln hinzufügen, um bestimmte Sites innerhalb blockierter Kategorien zuzulassen. Jede Domain, die zur Liste der Bypass-Sites hinzugefügt wurde, ist zulässig, auch wenn sie nach Kategorie oder einzelner URL blockiert ist. Geben Sie den Domainnamen ein und geben Sie eine Beschreibung an. Wählen Sie Aktiv, um die URL zuzulassen

Hinweis

- Sie können nur vollqualifizierte Domänennamen (FQDNs) hinzufügen, zum Beispiel - somedomain.com. Sie können keine URL-Pfade hinzufügen, z. B. somedomain.com/path/to/file.

- Jede Domäne, die zur Umgehung von Sites hinzugefügt wird, enthält auch ihre Subdomains. Wenn Sie beispielsweise domain.com hinzufügen, werden subdomain1.domain.com, subdomain2.domain.comund subdomainlevel2.subdomainlevel1.domain.com umgangen.

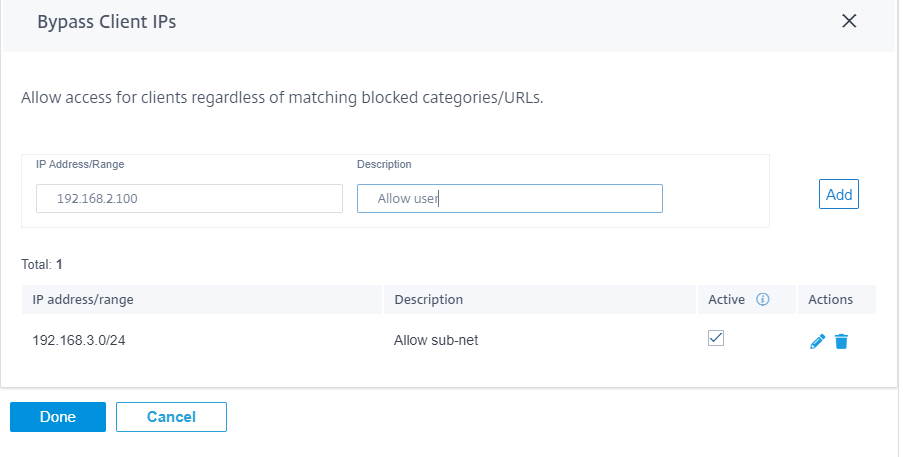

Umgehen von Client-IPs

Sie können Regeln hinzufügen, um die Webfilterung nach bestimmten IP-Adressen oder Subnetzen zu umgehen. Sie können entweder eine IP-Adress- oder Subnetz-CIDR-Notation und eine aussagekräftige Beschreibung angeben. Der Webfilter blockiert keinen Traffic, unabhängig von den blockierten Kategorien oder Sites. Wählen Sie Aktiv aus, um Datenverkehr von diesen IP-Adressen zuzulassen.

Hinweis

Da sich DHCP-IPs ändern können, verwenden Sie diese Funktion nur für Clients mit statischen IPs oder Subnetzen.

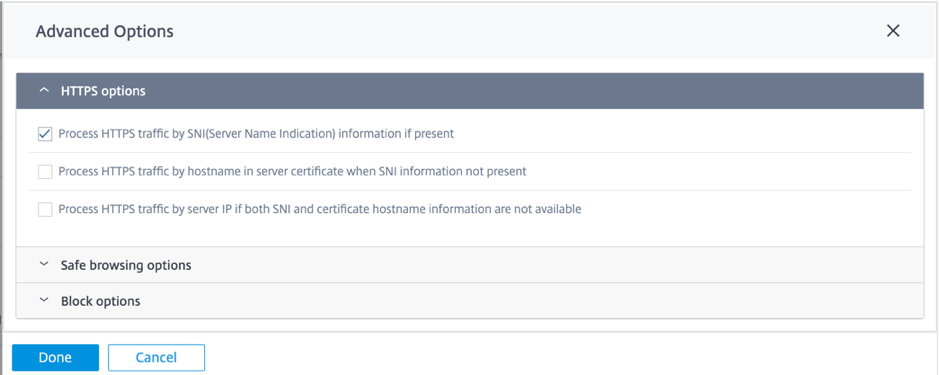

Fortgeschrittene Optionen

HTTPS-Optionen

HTTPS-Optionen werden für die Webfilterung berücksichtigt, wenn die SSL-Überprüfung nicht konfiguriert ist oder der Datenverkehr einer SSL-Inspektionsregel „Ignore SSL In diesen Fällen, obwohl die vollständige URL nicht sichtbar ist, kann die Webfilterung dennoch basierend auf der Servernamenangabe (SNI), dem Serverzertifikat oder der IP-Adresse durchgeführt werden:

-

Verarbeitung von HTTPS-Datenverkehr nach SNI (Server Name Indication) -Informationen, falls vorhanden: SNI ist eine Erweiterung des Transport Layer Security (TLS) -Protokolls, mit dem ein Client den Namen der Website angibt, zu der der Benutzer zu Beginn des Handshake-Prozesses für sichere Verbindungen eine Verbindung herstellen möchte.

Dies ermöglicht es dem Server nicht nur, das richtige Zertifikat bereitzustellen, sondern auch die SD-WAN-Appliance, die Zielsite zu identifizieren und ihre URL-Kategorie zu bestimmen, selbst wenn die End-to-End-Kommunikation verschlüsselt ist. Wenn diese Option aktiviert ist, wird HTTPS-Verkehr ggf. mit dem SNI im HTTPS-Datenstrom kategorisiert.

- Hinweis

-

Die Option HTTPS-Datenverkehr nach SNI verarbeiten ist standardmäßig aktiviert.

-

HTTPS-Datenverkehr nach Hostnamen im Serverzertifikat verarbeiten, wenn keine SNI-Informationen vorhandensind: Wenn diese Option aktiviert ist und keine SNI-Informationen vorhanden sind, wird das Zertifikat vom HTTPS-Server abgerufen und der Servername auf dem Zertifikat wird für Kategorisierungs- und Filterzwecke verwendet.

-

HTTPS-Datenverkehr nach Server-IP verarbeiten, wenn sowohl SNI- als auch Zertifikat-Hostnameninformationen nicht verfügbar sind: Wenn diese Option aktiviert ist und keine der vorherigen Optionen funktioniert hat, wird der HTTPS-Verkehr anhand der IP-Adresse kategorisiert.

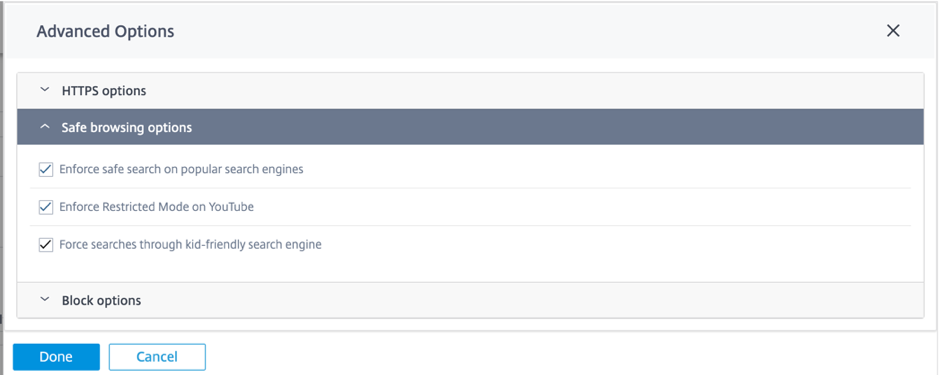

Optionen für sicheres Surfen

Unter Erweiterte Optionenwerden die folgenden sicheren Browsing-Optionen hinzugefügt, die Sie nach Bedarf auswählen/abwählen können:

-

Sichere Suche in gängigen Suchmaschinen erzwingen: Sichere Suche wird bei allen Suchen mit unterstützten Suchmaschinen durchgesetzt. Zum Beispiel Google, Yahoo! , Bing, Ask und so weiter.

-

Einschränkungsmodus auf YouTube erzwingen: Der Einschränkungsmodus wird für alle YouTube-Inhalte durchgesetzt. Der Einschränkungsmodus ist eine Option, um dein YouTube-Erlebnis absichtlich einzuschränken.

-

Suchen durch kinderfreundliche Suchmaschine erzwingen: Alle Suchanfragen in beliebten Suchmaschinen werden über kidzsearch.com umgeleitet. Kidzsearch.com ist ein Webportal, das von Google Custom Search mit akademischer Autovervollständigung betrieben wird und die Sicherheit für Kinder betont.

Hinweis:

Sicheres Surfen wird nur wirksam, wenn der zugehörige Datenverkehr der SSL-Überprüfung unterzogenwird. Stellen Sie zu diesem Zweck sicher, dass die SSL-Inspektion für das jeweilige Sicherheitsprofil aktiviert ist und die Inspect-Regeln für Suchmaschinen und YouTube nicht deaktiviert sind.

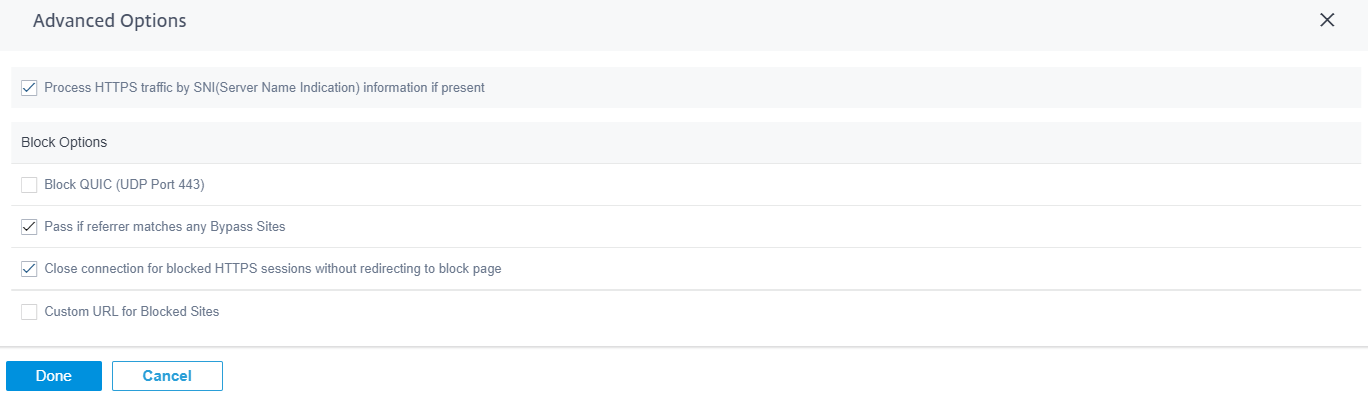

Block-Optionen

-

QUIC blockieren (UDP-Port 443): Die Firewall blockiert jegliche ausgehende Kommunikation auf dem UDP-Port 443, der normalerweise für das QUIC-Protokoll verwendet wird und vom Web-Filtermodul nicht verarbeitet werden kann. Das Blockieren von QUIC führt dazu, dass der Browser auf TCP-basierte HTTP (S) -Kommunikation zurückgeht.

-

Seiten von Nur-IP-Hosts blockieren: Benutzer, die eine IP-Adresse anstelle eines Domainnamens eingeben, werden blockiert.

-

Zulassen, wenn der Referrer mit einer Bypass-Site übereinstimmt: Wenn eine Seite mit externem Inhalt über die Bypass-URLzulässig ist, wird der externe Inhalt unabhängig von anderen Blockierungsrichtlinien übergeben.

Hinweis

Diese Option ermöglicht Ihnen zwar den Zugriff auf externe Sites, stellt jedoch ein Sicherheitsrisiko dar. Die Referrer-Option im HTTP-Header kann durch Browser-Add-Ons und Plug-Ins überschrieben werden. Citrix empfiehlt Ihnen, diese Option mit Bedacht zu nutzen.

-

Verbindung für blockierte HTTPS-Sitzungen schließen, ohne zur Blockseite umzuleiten: Die SD-WAN-Appliance gibt eine HTTP-Umleitung zu einer benutzerdefinierten Blockseite aus, falls die URL blockiert ist. Diese Umleitung ist jedoch für HTTPS-Sitzungen nicht möglich, ohne dass eine Man-in-the-Middle-Sitzung (MITM) beendet wird und eine Warnseite für einen ungültigen Zertifikatbrowser angezeigt wird. Diese Option führt dazu, dass die HTTPS-Sitzung stattdessen beendet wird, um eine falsche Warnung über einen möglichen Angriff auf die Zielsite zu verhindern.

Hinweis

Diese Option ist standardmäßig aktiviert. Wenn diese Option aktiviert ist, erhält nicht der gesamte HTTPS-Datenverkehr die SSL-Überprüfung.

-

Benutzerdefinierte URL für Block: Legen Sie einen externen Serverstandort fest, um Benutzer umzuleiten, wenn ihnen der Zugriff auf eine Website durch den Webfilter verweigert wird. Wenn eine benutzerdefinierte URL konfiguriert ist, werden die folgenden Abfragezeichenfolgenvariablen übergeben, damit das empfangende System seinen Inhalt anpassen kann.

-

reason: Der Grund, warum dem Benutzer der Zugriff verweigert wurde. Dies ist der Kategoriename webbasiert+E-Mailund eine längere Kategoriebeschreibung. Zum Beispiel Websites+Angebot+Web+basierten+E-Mail+und+E-Mail+Clients (die Leerzeichen werden durch „+“ ersetzt), falls die Site aufgrund ihrer Kategorie blockiert wurde. Andernfalls ist es leer, wenn es aufgrund von “Block-URLs” blockiert wird.

-

appname: Die Anwendung, die für die Ablehnung verantwortlich ist (Webfilterung).

-

appid: Der Anwendungsbezeichner, ein interner Bezeichner für die Webfilterung, der ignoriert werden kann).

-

host: Der Domänenname der URL, auf die dem Endbenutzer der Zugriff verweigert wurde.

-

clientAddress: Die IP-Adresse des Endbenutzers, dem der Zugriff verweigert wurde.

-

url: Die angeforderte URL, der der Zugriff verweigert wurde.

-

Hinweis

Wenn Sie keine eigene Webseite verwenden, um die Ablehnung zu verarbeiten, leitet die integrierte Verweigerung eine Umleitung an eine nicht routingfähige IP-Adresse aus.

Sie können detaillierte Webfilterungsberichte für den Citrix SD-WAN Orchestrator Service anzeigen. Weitere Informationen finden Sie unter Berichte — Webfilterung

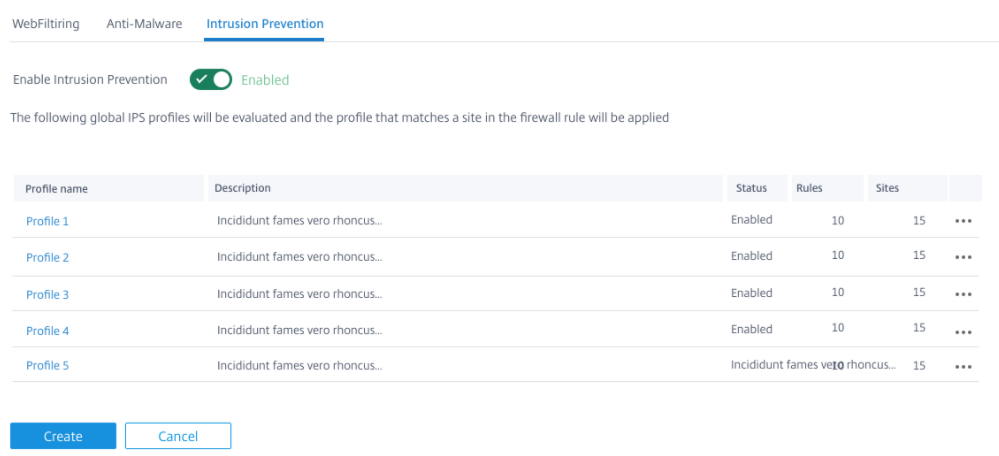

Intrusion Prevention

Intrusion Prevention erkennt und verhindert böswillige Aktivitäten in Ihrem Netzwerk. Es enthält eine Datenbank mit über 34.000 Signaturentdeckungen und heuristischen Signaturen für Port-Scans, mit denen Sie die meisten verdächtigen Anfragen effektiv überwachen und blockieren können. Sie können IPS aktivieren oder deaktivieren, während Sie ein Sicherheitsprofil definieren. Wenn Sie IPS aktivieren, überprüft es den Netzwerkverkehr anhand von Signaturen, die standortabhängig sind und durch die IPS-Profil-Site-Zuordnung bestimmt werden. Weitere Informationen zum Erstellen, Verwalten und Zuordnen von IPS-Profilen zu Sites finden Sie unter Intrusion Prevention.

Hinweis

Intrusion Prevention erkennt nur bösartigen Datenverkehr über den von den jeweiligen Firewall-Richtlinien erfassten Datenverkehr.

Sie können detaillierte Intrusion Prevention-Berichte für den Citrix SD-WAN Orchestrator Service anzeigen. Weitere Einzelheiten finden Sie unter Berichte — Intrusion Prevention.

Anti-Malware

Die Edge Security Anti-Malware scannt und beseitigt Viren, Trojaner und andere Malware. Anti-Malware kann HTTP-, FTP- und SMTP-Verkehr in Ihrem Netzwerk scannen und ihn anhand einer Datenbank bekannter Signaturen und Dateimuster auf Infektionen untersuchen. Wenn keine Infektion festgestellt wird, wird der Datenverkehr an den Empfänger gesendet. Wenn eine Infektion festgestellt wird, löscht oder isoliert Anti-Malware die infizierte Datei und benachrichtigt den Benutzer.

Anti-Malware verwendet die Engine von Bitdefender, um die heruntergeladenen Dateien mit einer Kombination aus Signaturdatenbank, Heuristiken für verdächtige Muster und dynamischer Emulatoranalyse zu scannen. Die Download-Dateien werden blockiert, wenn einer dieser Tests fehlschlägt.

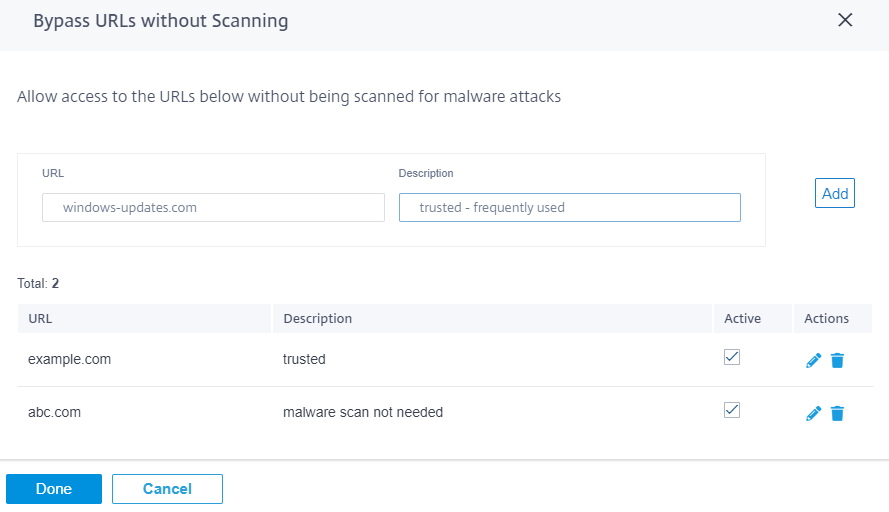

Umgehen Sie URLs ohne zu scannen

Sie können Anti-Malware-Scans nach vertrauenswürdigen internen Sites oder externen Sites umgehen, die für regelmäßige Updates verwendet werden, mehr Traffic generieren und als sicher gelten. Indem Sie zulassen, dass vertrauenswürdige Sites ohne Scannen durchlaufen werden, können Sie die für das Scannen dieser Sites aufgewendeten Ressourcen reduzieren.

Geben Sie die URLein, geben Sie eine kurze Beschreibung ein und fügen Sie die URL zur Umgehungs-URL-Liste hinzu.

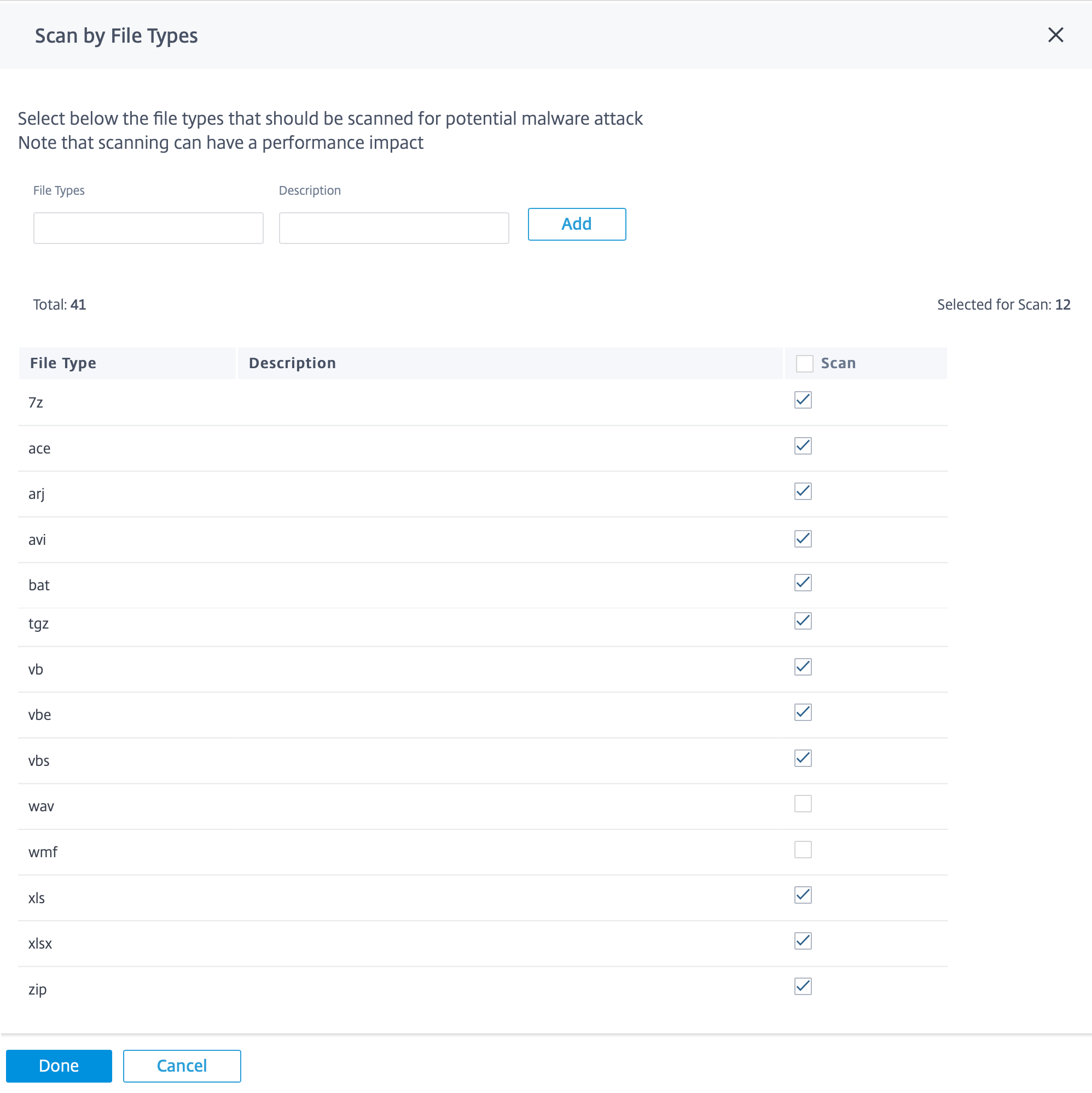

Scannen nach Dateitypen

Anti-Malware unterstützt standardmäßig das Scannen von 41 Dateierweiterungen im HTTP-Verkehr. Das Anti-Malware-Scannen beinhaltet eine eingehende Analyse durch Signaturen, Heuristiken und Emulation, was es zu einem rechensensitiven Prozess macht.

Sie können auch einen neuen Dateityp hinzufügen. Um einen neuen Dateityp hinzuzufügen, klicken Sie auf Verwalten > geben Sie Dateitypen und Beschreibung an und klicken Sie auf Hinzufügen. Aktivieren Sie das Kontrollkästchen Scannen, um den Dateityp für die Anti-Malware-Scans einzubeziehen. Deaktivieren Sie das Kontrollkästchen Scannen für Dateitypen, die nicht gescannt werden müssen. Sie können die Dateitypen bei Bedarf auch bearbeiten oder löschen.

Hinweis

Die standardmäßig ausgewählten Dateitypen stellen ein Gleichgewicht zwischen der Anti-Malware-Effektivität und der Systemleistung her. Wenn Sie mehr Dateitypen aktivieren, erhöhen Sie die Verarbeitungslast von Edge Security und beeinträchtigen die Gesamtsystemkapazität.

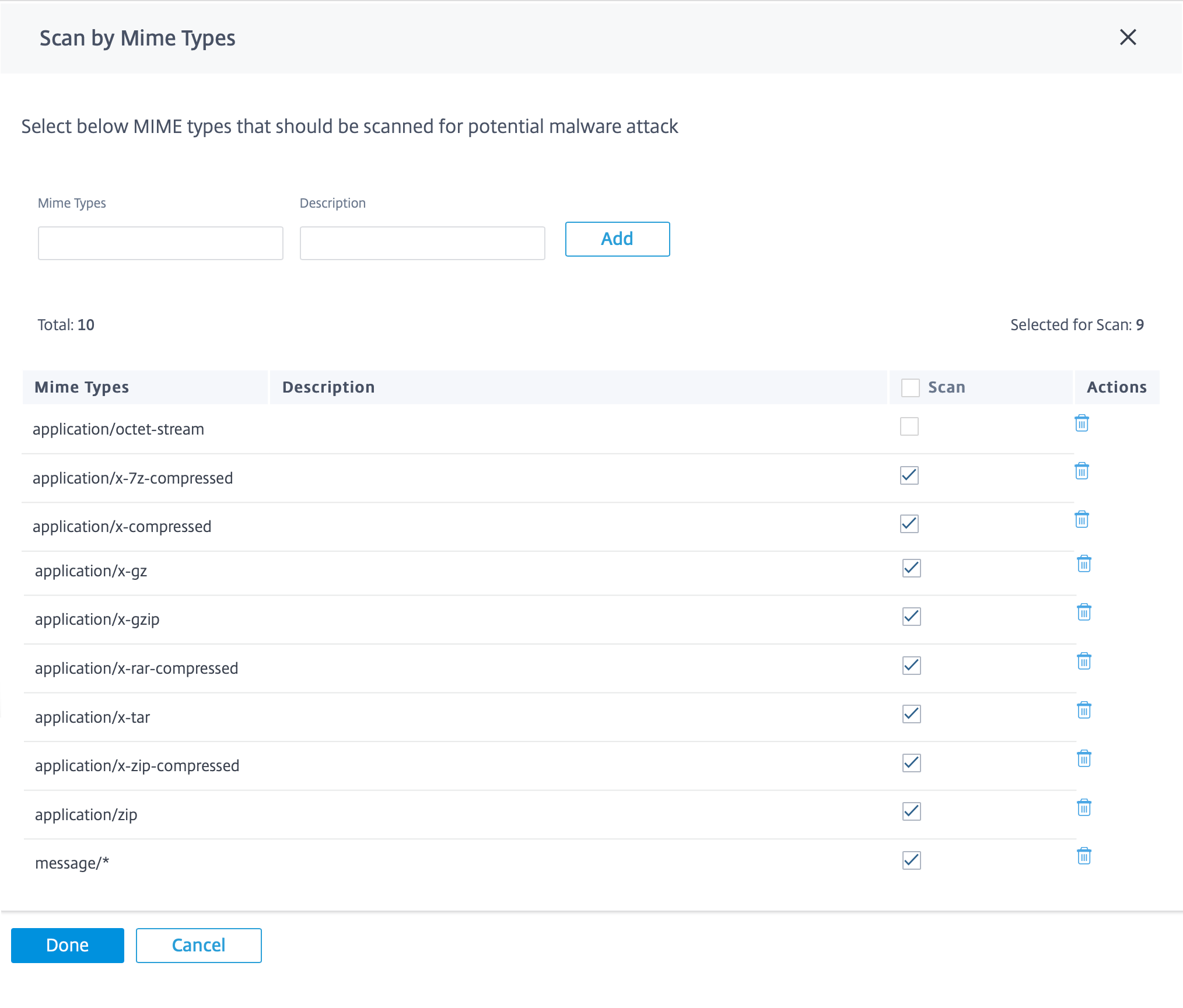

Scannen nach MIME-Typen

Ein Multipurpose Internet Mail Extension (MIME) Typ ist ein Internetstandard, der den Inhalt einer Internetdatei basierend auf der Art und dem Format beschreibt. Ähnlich wie bei Dateitypen können Sie auch bestimmte MIME-Typen hinzufügen und von der Anti-Malware-Scans ausschließen.

Um MIME-Typen hinzuzufügen, klicken Sie auf Verwalten > MIME-Typ hinzufügen im Feld MIME-Typen und geben Sie eine Beschreibung ein > klicken Sie auf Hinzufügen. Aktivieren Sie das Kontrollkästchen Scannen, um den MIME-Typ für die Anti-Malware-Scans einzubeziehen. Deaktivieren Sie das Kontrollkästchen Scannen für MIME-Typen, die nicht gescannt werden müssen. Sie können die MIME-Typen bei Bedarf auch bearbeiten oder löschen.

Hinweis:

Die standardmäßig ausgewählten MIME-Typen werden so ausgewählt, dass ein ausgewogenes Verhältnis zwischen Anti-Malware-Wirksamkeit und Systemkapazität besteht. Das Aktivieren von mehr Dateitypen erhöht die Verarbeitungslast von Edge Security und beeinträchtigt die Gesamtsystemkapazität.

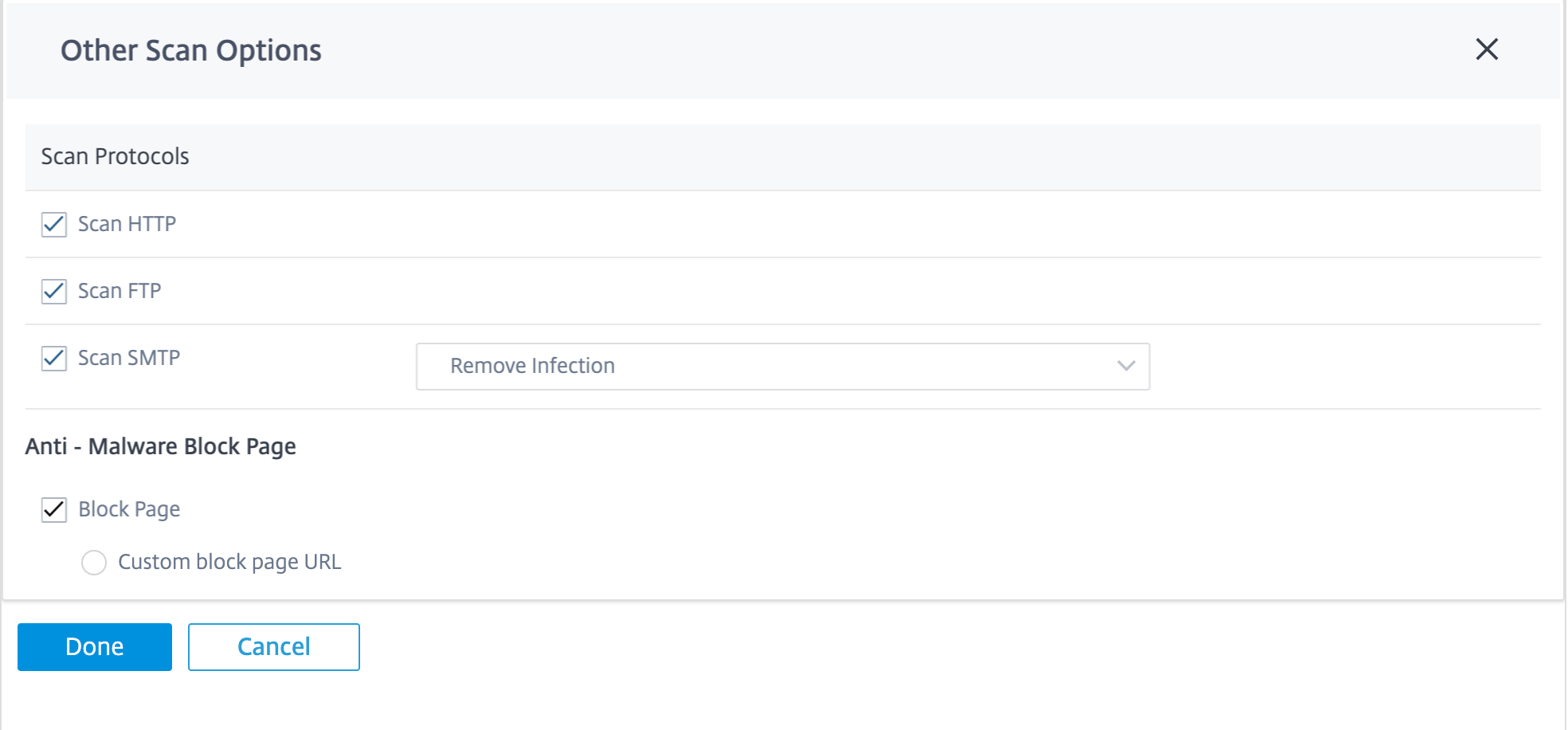

Weitere Scan-Optionen

Sie können Anti-Malware-Scans für die folgenden Internetprotokolle aktivieren oder deaktivieren:

-

HTTP scannen: Aktivieren Sie Anti-Malware-Scans für HTTP-Datenverkehr.

-

FTP scannen: Aktivieren Sie Anti-Malware-Scans bei FTP-Downloads

-

SMTP scannen: Aktivieren Sie die Anti-Malware-Scans für SMTP-Nachrichtenanhänge und wählen Sie die auszuführende Aktion aus.

-

Infektion entfernen: Der infizierte Anhang wird entfernt und die E-Mail wird an den Empfänger zugestellt.

-

Nachricht weitergeben: Die E-Mail wird mit intaktem Anhang an den Empfänger zugestellt.

Hinweis

Für die Aktionen „ Infektion entfernen “ und „ Nachricht weitergeben “ wird der Betreffzeile der E-Mail „[VIRUS]“ vorangestellt.

-

Nachricht blockieren: Die E-Mail ist blockiert und nicht an den Empfänger zugestellt.

-

Sie können einen externen Serverstandort festlegen, um Benutzer umzuleiten, wenn ihnen der Zugriff auf eine Website durch Anti-Malware verweigert wird. Aktivieren Sie das Kontrollkästchen Seite blockieren .

-

Benutzerdefinierte Blockseiten-URL: Erstellt eine benutzerdefinierte Umleitungsseite. Wenn eine benutzerdefinierte URL konfiguriert ist, werden die folgenden Abfragezeichenfolgenvariablen übergeben, damit das empfangende System seinen Inhalt anpassen kann.

- Host: Der Domänenname der URL, auf die dem Endbenutzer der Zugriff verweigert wurde.

- URL: Die angeforderte URL, der der Zugriff verweigert wurde.

HINWEIS:

Wenn Sie Ihre eigene Webseite nicht verwenden, um die Ablehnung zu verarbeiten, führt die integrierte Ablehnung eine Weiterleitung an eine nicht routbare IP-Adresse aus.

Sie können detaillierte Anti-Malware-Scanberichte für den Citrix SD-WAN Orchestrator Service anzeigen. Weitere Informationen finden Sie unter Berichte — Anti-Malware.

SSL Inspektion

Die Secure Sockets Layer (SSL) -Inspektion ist ein Prozess zum Abfangen, Entschlüsseln und Scannen des HTTPS- und sicheren SMTP-Datenverkehrs auf schädliche Inhalte. Es kann Folgendes ausführen:

- Nach Schadsoftware suchen

- Führen Sie eine URL-Filterung für den vollständigen URL-Pfad und nicht nur für die oberste Domäne durch

- Leiten Sie Benutzer auf eine benutzerdefinierte Blockseite für HTTPS-Datenverkehr um, die dem von HTTP-Verkehr ähnelt

HINWEIS:

Die SSL-Inspektion wird ab der Version Citrix SD-WAN 11.3.0 unterstützt.

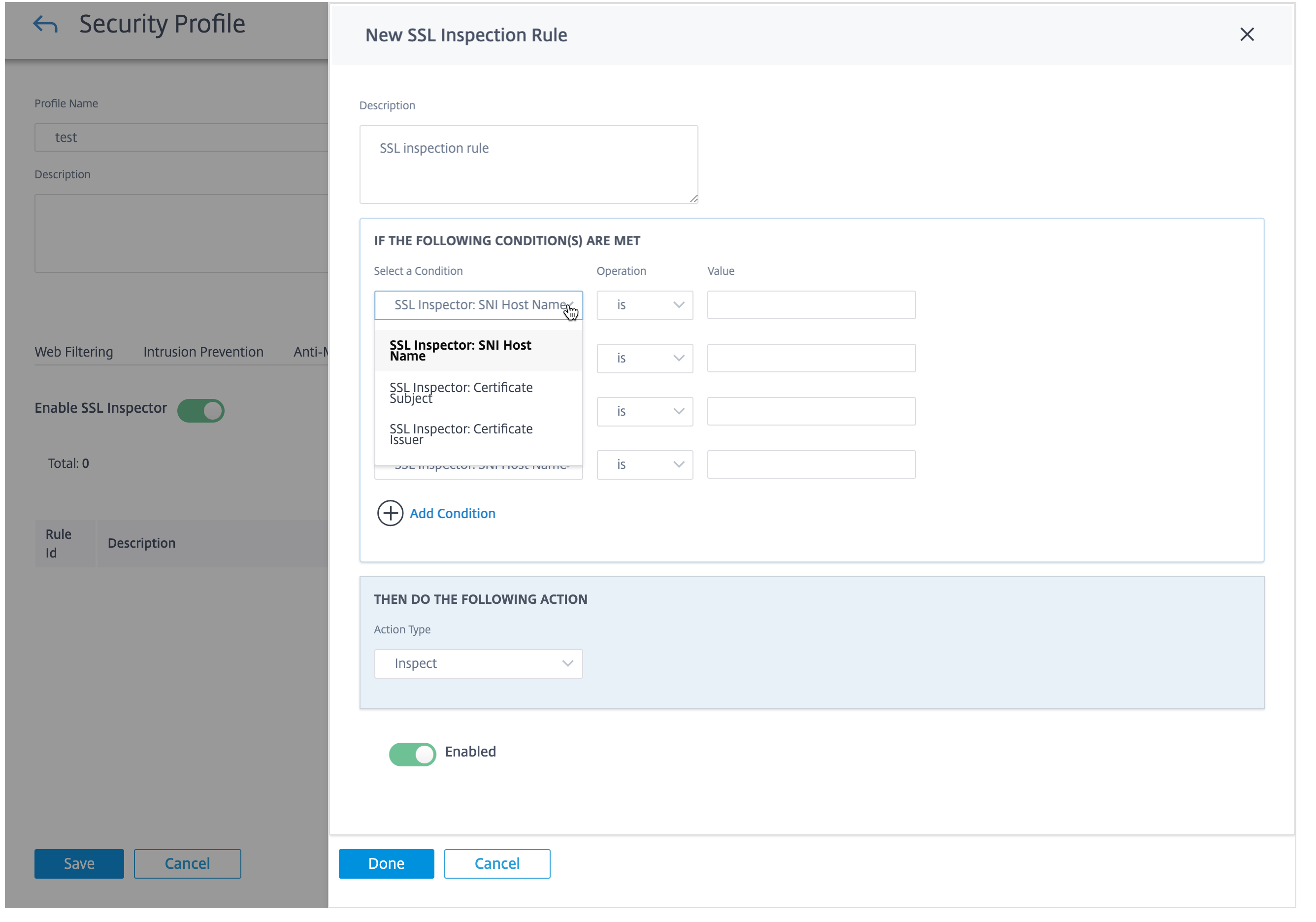

Sie können die SSL-Überprüfung aktivieren und SSL-Regeln als Teil der Sicherheitsprofile erstellen. SSL-Regeln bieten die Möglichkeit, die Bedingungen für die Verarbeitung des HTTPS und den sicheren SMTP-Datenverkehr zu definieren. Stellen Sie vor dem Konfigurieren der SSL-Regeln sicher, dass Sie die Stammzertifizierungsstelle Ihrer Organisation konfiguriert und die Stammzertifizierungsstelle auf den Clientgeräten bereitgestellt haben. Informationen zur Konfiguration der Root-CA finden Sie unter Sicherheit.

Wählen Sie auf der Registerkarte SSL-Inspektion die Option SSL-Inspektor aktivieren, um die SSL-Überprüfung zu aktivieren. Klicken Sie auf Neue Regel und geben Sie eine Beschreibung ein. Wählen Sie eine der folgenden Bedingungen:

- SSL Inspector: SNI Hostname: Definiert die SSL-Regel basierend auf dem Servernamenindikator (SNI) Hostnamen.

- SSL-Inspektor: Betreff des Zertifikats: Definiert die SSL-Regel basierend auf dem SSL-Zertifikat.

- SSL-Inspektor: Zertifikatsaussteller: Definiert die SSL-Regel basierend darauf, wer der Zertifikatsaussteller ist.

Wählen Sie die Operation aus und geben Sie einen Wert an, der der Bedingung entspricht. Wählen Sie eine der folgenden Aktionen aus:

- Prüfen: Der Datenverkehr, der die ausgewählten Regelbedingungen erfüllt, wird einer SSL-Überprüfung unterzogen.

- Ignorieren: Der Datenverkehr, der die ausgewählten Regelbedingungen erfüllt, wird nicht SSL-geprüft und darf ungehindert fließen. Grundlegende Webfilterung basierend auf dem SNI kann weiterhin durchgeführt werden.

Aktivieren Sie die Regel und klicken Sie auf Fertig

Bevor Sie die Konfiguration der SSL-Überprüfung abschließen, sollten Sie Folgendes beachten:

- Die SSL-Überprüfung ist ein rechensensitiver Vorgang, der den Edge-Sicherheitsdurchsatz um bis zu 70% reduzieren kann. Es wird empfohlen, selektiv zu prüfen, anstatt sie selektiv zu ignorieren. Die Standardkonfiguration spiegelt die selektive Überprüfung wider, indem die Option Gesamten Datenverkehr ignorieren als Fallback-Regel aktiviert ist.

- Optionen für sicheres Surfen im Internet erfordern eine SSL-Überprüfung des Suchmaschinen- und YouTube-Verkehrs. Sie dürfen die entsprechenden Standardregeln nicht deaktivieren oder löschen, wenn Sie die sicheren Browsing-Optionen verwenden möchten.

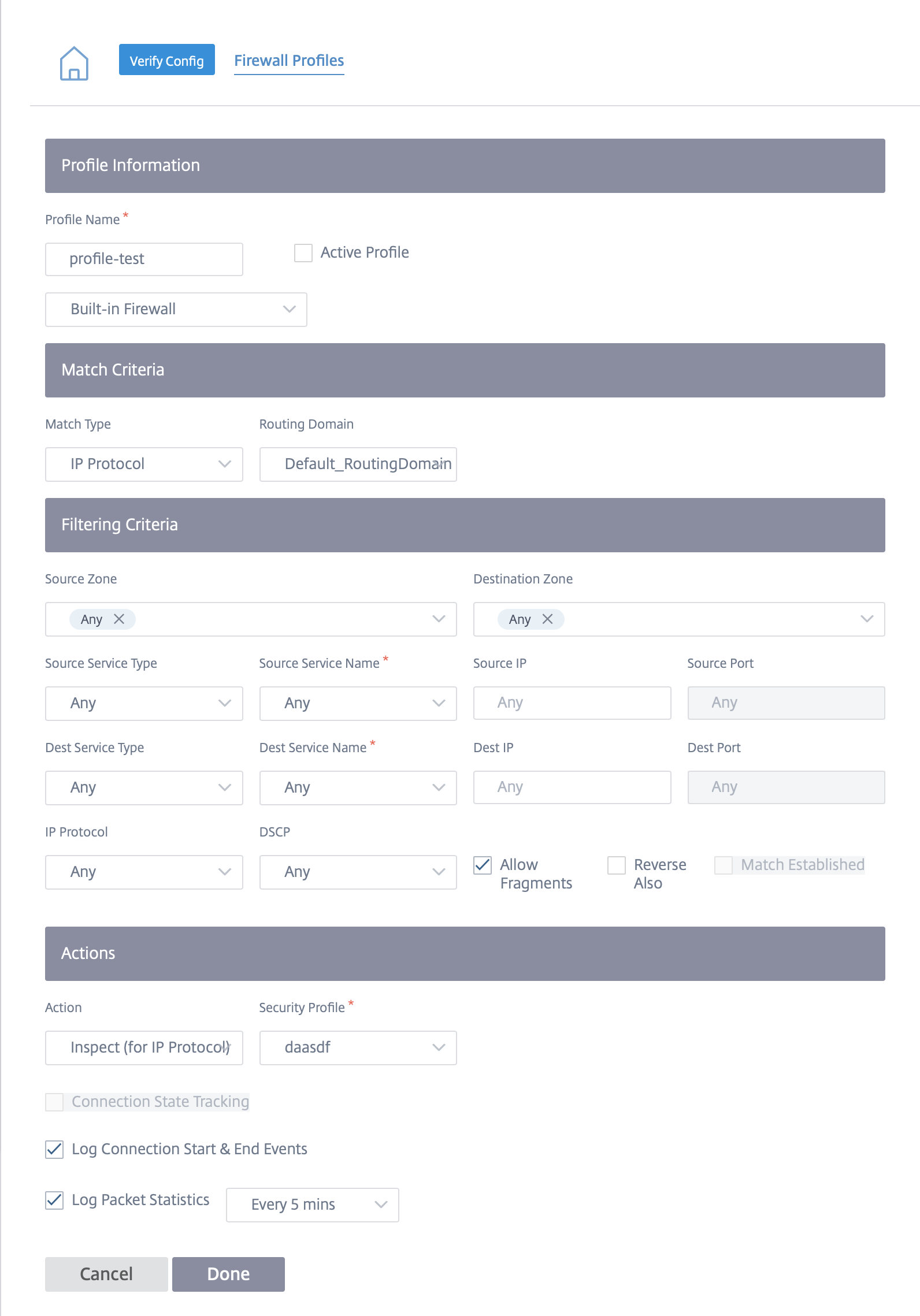

Edge-Sicherheitsfirewall-Richtlinie

Die Edge-Security-Funktionen werden mithilfe von Firewall-Richtlinien ausgelöst. Sie können eine Firewall-Richtlinie für den Übereinstimmungstyp IP-Protokoll definieren und sie einem Sicherheitsprofil zuordnen. Wenn der eingehende Datenverkehr mit den Filterkriterien übereinstimmt, wird eine Inspektionsaktion ausgelöst und die Sicherheitsfunktionen, die gemäß dem ausgewählten Sicherheitsprofil konfiguriert sind, angewendet.

Citrix SD-WAN wertet Firewall-Richtlinien auf “First-Match” -Weise aus, bei der die erste übereinstimmende Richtlinie die Aktion bestimmt. Firewall-Richtlinien müssen in der folgenden Reihenfolge konfiguriert werden:

- Richtlinien für die Firewall von IP-Protokoll, Office 365 und DNS-Apps mit Nicht-Inspektionsaktion

- Edge-Sicherheitsfirewall-Richtlinien (IP-Protokoll-Firewall-Richtlinien mit Inspect-Aktion)

- Firewall-Richtlinien für

Um eine Firewallrichtlinie zu konfigurieren und Edge-Sicherheit zu aktivieren, navigieren Sie zu Konfiguration > Sicherheit > Firewall-Profile, und fügen Sie ein Profil hinzu, das Ihren Präferenzen entspricht Klicken Sie auf Neue Regel erstellen. Wählen Sie den Übereinstimmungstyp als IP-Protokoll aus und konfigurieren Sie die Filterkriterien. Weitere Informationen finden Sie unter Firewall-Profile. Wählen Sie die Aktion Inspect (for IP Protocol) und wählen Sie ein Sicherheitsprofil aus.

Hinweis

Obwohl die Anzahl der Sicherheitsprofile, die Sie erstellen können, unbegrenzt ist, können Sie einer Site nur bis zu 32 Inspect-Firewall-Richtlinien zuweisen.

Einschränkungen

- Das Herunterladen der Appliance-Software dauert länger für Citrix SD-WAN Standard Edition-Appliances (SE), die auf Advanced Edition (AE) aktualisiert wurden. Das Edge-Security-Subsystem von AE-Appliances wird separat gebündelt, um Auswirkungen auf die Downloadgröße für SE-Appliances zu

- Die Webfilterung von Citrix SD-WAN Edge Security kann nur die Servernamenanzeige (SNI) für die HTTPS-Sites überprüfen, um zu entscheiden, ob der Datenverkehr blockiert, gekennzeichnet oder zugelassen werden soll.

- Unterstützung für externe Syslog-Server ist über den Citrix SD-WAN Orchestrator Service für Citrix SD-WAN Edge Security nicht verfügbar.