-

-

Implementar una instancia de NetScaler VPX

-

Optimice el rendimiento de NetScaler VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Mejore el rendimiento de SSL-TPS en plataformas de nube pública

-

Configurar subprocesos múltiples simultáneos para NetScaler VPX en nubes públicas

-

Instalar una instancia de NetScaler VPX en un servidor desnudo

-

Instalar una instancia de NetScaler VPX en Citrix Hypervisor

-

Instalación de una instancia de NetScaler VPX en VMware ESX

-

Configurar NetScaler VPX para usar la interfaz de red VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red SR-IOV

-

Configurar NetScaler VPX para usar Intel QAT para la aceleración de SSL en modo SR-IOV

-

Migración de NetScaler VPX de E1000 a interfaces de red SR-IOV o VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red de acceso directo PCI

-

-

Instalación de una instancia NetScaler VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler VPX en la plataforma Linux-KVM

-

Aprovisionamiento del dispositivo virtual NetScaler mediante OpenStack

-

Aprovisionamiento del dispositivo virtual NetScaler mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red SR-IOV

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red PCI Passthrough

-

Aprovisionamiento del dispositivo virtual NetScaler mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler

-

Aprovisionamiento del dispositivo virtual NetScaler con SR-IOV en OpenStack

-

-

Implementar una instancia de NetScaler VPX en AWS

-

Configurar las funciones de IAM de AWS en la instancia de NetScaler VPX

-

Implementación de una instancia independiente NetScaler VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler VPX en AWS Outposts

-

Proteja AWS API Gateway mediante el firewall de aplicaciones web de Citrix

-

Implementar NetScaler VPX en AWS

-

Configurar una instancia de NetScaler VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler VPX en Microsoft Azure

-

Configuración de varias direcciones IP para una instancia independiente NetScaler VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de NetScaler VPX para usar redes aceleradas de Azure

-

Configure los nodos HA-INC mediante la plantilla de alta disponibilidad de NetScaler con Azure ILB

-

Instalación de una instancia NetScaler VPX en la solución Azure VMware

-

Configurar una instancia independiente de NetScaler VPX en la solución Azure VMware

-

Configurar una instalación de alta disponibilidad de NetScaler VPX en la solución Azure VMware

-

Configurar el servidor de rutas de Azure con un par de alta disponibilidad de NetScaler VPX

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler VPX en Google Cloud Platform

-

Implementar un par de VPX de alta disponibilidad en Google Cloud Platform

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en Google Cloud Platform

-

Instalar una instancia de NetScaler VPX en VMware Engine de Google Cloud

-

Compatibilidad con escalado VIP para la instancia NetScaler VPX en GCP

-

-

Automatizar la implementación y las configuraciones de NetScaler

-

Actualización y degradación de un dispositivo NetScaler

-

Consideraciones de actualización para configuraciones con directivas clásicas

-

Consideraciones sobre la actualización de archivos de configuración personalizados

-

Consideraciones sobre la actualización: Configuración de SNMP

-

Compatibilidad con actualización de software en servicio para alta disponibilidad

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

-

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configurar una expresión de directiva avanzada: Cómo empezar

-

Expresiones de directiva avanzadas: trabajar con fechas, horas y números

-

Expresiones de directiva avanzadas: Análisis de datos HTTP, TCP y UDP

-

Expresiones de directiva avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de análisis de transmisiones

-

Ejemplos de tutoriales de directivas avanzadas para la reescritura

-

-

-

Protecciones de nivel superior

-

Protección basada en gramática SQL para cargas útiles HTML y JSON

-

Protección basada en gramática por inyección de comandos para carga útil HTML

-

Reglas de relajación y denegación para gestionar ataques de inyección HTML SQL

-

Compatibilidad con palabras clave personalizadas para la carga útil HTML

-

Compatibilidad con firewall de aplicaciones para Google Web Toolkit

-

Comprobaciones de protección XML

-

Caso de uso: Vincular la directiva de Web App Firewall a un servidor virtual VPN

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Descripción general del cluster

-

Administración del clúster de NetScaler

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

Configurar NetScaler como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

Caso de uso: Configurar la función de administración automática de claves de DNSSEC

-

Caso de uso: Configurar la administración automática de claves DNSSEC en la implementación de GSLB

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps and Desktops para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler

-

-

Configurar para obtener el tráfico de datos NetScaler FreeBSD desde una dirección SNIP

-

-

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

-

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler

-

Quitar y reemplazar un NetScaler en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

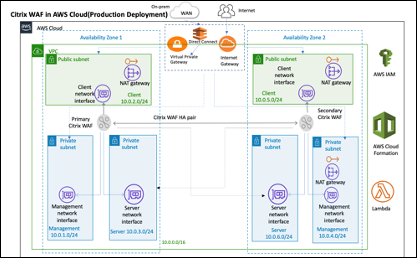

Implemente NetScaler Web App Firewall en AWS

NetScaler Web App Firewall se puede instalar como un dispositivo de red de capa 3 o como un puente de red de capa 2 entre los servidores del cliente y los usuarios de los clientes, normalmente detrás del enrutador o firewall de la empresa cliente. NetScaler Web App Firewall debe instalarse en una ubicación en la que pueda interceptar el tráfico entre los servidores web y el concentrador o conmutador a través del cual los usuarios acceden a esos servidores web. A continuación, los usuarios configuran la red para enviar solicitudes al Web Application Firewall en lugar de hacerlo directamente a sus servidores web, y las respuestas al Web Application Firewall en lugar de hacerlo directamente a sus usuarios. El Web Application Firewall filtra ese tráfico antes de reenviarlo a su destino final, utilizando tanto su conjunto de reglas internas como las adiciones y modificaciones del usuario. Bloquea o hace inofensiva cualquier actividad que detecte como dañina y, a continuación, reenvía el tráfico restante al servidor web. La imagen anterior ofrece una visión general del proceso de filtrado.

Para obtener más información, consulte Cómo funciona NetScaler Web App Firewall.

Arquitectura de NetScaler Web App Firewall en AWS para la implementación en producción

La imagen muestra una nube privada virtual (VPC) con parámetros predeterminados que crea un entorno de NetScaler Web App Firewall en la nube de AWS.

En una implementación de producción, se configuran los siguientes parámetros para el entorno de NetScaler Web App Firewall:

-

Esta arquitectura supone el uso de una plantilla de AWS CloudFormation y una guía de inicio rápido de AWS, que se pueden encontrar aquí: GitHub/AWS-Quickstart/Quickstart-Citrix-ADC-VPX.

-

Una VPC que abarca dos zonas de disponibilidad, configuradas con dos subredes públicas y cuatro privadas, de acuerdo con las prácticas recomendadas de AWS, para proporcionarle su propia red virtual en AWS con un bloque de redirección entre dominios sin clase (CIDR) /16 (una red con 65 536 direcciones IP privadas).

-

Dos instancias de NetScaler Web App Firewall (principal y secundaria), una en cada zona de disponibilidad.

-

Tres grupos de seguridad, uno para cada interfaz de red (Administración, Cliente, Servidor), que actúan como firewalls virtuales para controlar el tráfico de sus instancias asociadas.

-

Tres subredes, para cada instancia: una para la administración, otra para el cliente y otra para el servidor back-end.

-

Una puerta de enlace de Internet conectada a la VPC y una tabla de rutas de subredes públicas que está asociada a subredes públicas para permitir el acceso a Internet. El host del Web App Firewall utiliza esta puerta de enlace para enviar y recibir tráfico. Para obtener más información sobre las puertas de enlace de Internet, consulte Internet Gateways.

-

5 tablas de rutas: una tabla de rutas pública asociada a las subredes de los clientes de Web App Firewall principal y secundario. Las 4 tablas de redirección restantes se vinculan a cada una de las 4 subredes privadas (subredes de administración y del lado del servidor de WAF primario y secundario).*

-

AWS Lambda en Web App Firewall se encarga de lo siguiente:

-

Configuración de dos Web App Firewalls en cada zona de disponibilidad del modo de alta disponibilidad

-

Crear un perfil de Web App Firewall de muestra y, por lo tanto, ampliar esta configuración con respecto al Web App Firewall

-

-

AWS Identity and Access Management (IAM) para controlar de forma segura el acceso de sus usuarios a los servicios y recursos de AWS. De forma predeterminada, la plantilla de CloudFormation (CFT) crea la función de IAM necesaria. Sin embargo, los usuarios pueden proporcionar su propio rol de IAM para las instancias de NetScaler ADC.

-

En las subredes públicas, dos puertas de enlace de traducción de direcciones de red (NAT) administraron para permitir el acceso saliente a Internet para los recursos de las subredes públicas.

Nota:

La plantilla de Web App Firewall de CFT que implementa NetScaler Web App Firewall en una VPC existente omite los componentes marcados con asteriscos y solicita a los usuarios la configuración de VPC existente.

La CFT no implementa servidores backend.

Coste y licencias

Los usuarios son responsables del coste de los servicios de AWS utilizados durante la ejecución de las implementaciones de AWS. Las plantillas de AWS CloudFormation que se pueden utilizar para esta implementación incluyen parámetros de configuración que los usuarios pueden personalizar según sea necesario. Algunas de estas configuraciones, como el tipo de instancia, afectan al coste de la implementación. Para obtener estimaciones de costes, los usuarios deben consultar las páginas de precios de cada servicio de AWS que utilizan. Los precios están sujetos a cambios.

Un NetScaler Web App Firewall en AWS requiere una licencia. Para obtener la licencia de NetScaler Web App Firewall, los usuarios deben colocar la clave de licencia en un bucket de S3 y especificar su ubicación al iniciar la implementación.

Nota:

Cuando los usuarios eligen el modelo de licencia Bring your own license (BYOL), deben asegurarse de que tienen habilitada la función de AppFlow. Para obtener más información sobre las licencias BYOL, consulte: AWS Marketplace/Citrix VPX: Customer Licensed.

Las siguientes opciones de licencia están disponibles para el Citrix ADC Web App Firewall que se ejecuta en AWS. Los usuarios pueden elegir una AMI (Amazon Machine Image) en función de un solo factor, como el rendimiento.

-

Modelo de licencia: Pay as You Go (PAYG, para las licencias de producción) o Bring Your Own License (BYOL, para la AMI con licencia del cliente: capacidad agrupada de NetScaler ADC). Para obtener más información sobre la capacidad agrupada de NetScaler ADC, consulte: Capacidad agrupada de NetScaler ADC.

-

Para BYOL, hay 3 modos de licencia:

-

Configurar la capacidad agrupada de NetScaler: Configurar la capacidad agrupada de Citrix ADC

-

Licencias de registro y salida (CICO) de NetScaler VPX: Licencias de registro y salida de Citrix ADC VPX

Sugerencia:

Si los usuarios eligen licencias de CICO con el tipo de plataforma de aplicaciones VPX-200, VPX-1000, VPX-3000, VPX-5000 o VPX-8000, deben asegurarse de tener la misma licencia de rendimiento presente en su servidor de licencias de NetScaler Console.

- Licencias de CPU virtual de NetScaler: Licencias de CPU virtual de NetScaler

-

-

Nota:

Si los usuarios quieren modificar dinámicamente el ancho de banda de una instancia VPX, deben elegir una opción BYOL, por ejemplo, la capacidad agrupada de NetScaler, donde pueden asignar las licencias de NetScaler Console, o pueden desproteger las licencias de NetScaler de acuerdo con la capacidad mínima y máxima de la instancia según demanda y sin reinicio. Solo es necesario reiniciar si los usuarios quieren cambiar la edición de la licencia.

-

Rendimiento: 200 Mbps o 1 Gbps

-

Paquete: Premium

Opciones de implementación

Esta guía de implementación ofrece dos opciones de implementación:

-

La primera opción es realizar la implementación con un formato de Guía de inicio rápido y las siguientes opciones:

-

Implemente NetScaler Web App Firewall en una nueva VPC (implementación de extremo a extremo). Esta opción crea un nuevo entorno de AWS que consta de la VPC, las subredes, los grupos de seguridad y otros componentes de la infraestructura y, a continuación, implementa NetScaler Web App Firewall en esta nueva VPC.

-

Implemente NetScaler Web App Firewall en una VPC existente. Esta opción aprovisiona NetScaler Web App Firewall en la infraestructura de AWS existente del usuario.

-

-

La segunda opción es realizar la implementación mediante Web App Firewall (StyleBooks) mediante NetScaler Console

Inicio rápido de AWS

Paso 1: iniciar sesión en la cuenta de usuario de AWS

-

Inicie sesión en la cuenta de usuario de AWS: AWS con una función de usuario de IAM (gestión de identidad y acceso) que tenga los permisos necesarios para crear una cuenta de Amazon (si es necesario) o iniciar sesión en una cuenta de Amazon.

-

Utilice el selector de región de la barra de navegación para elegir la región de AWS en la que los usuarios quieren implementar la alta disponibilidad en las zonas de disponibilidad de AWS.

-

Asegúrese de que la cuenta de AWS del usuario esté configurada correctamente; consulte la sección Requisitos técnicos de este documento para obtener más información.

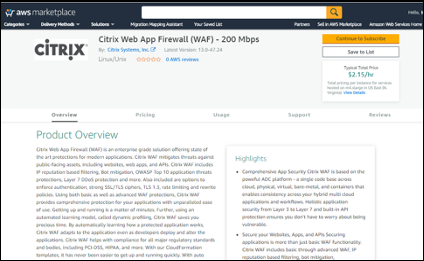

Paso 2: Suscríbirse a la AMI de NetScaler Web App Firewall

-

Esta implementación requiere una suscripción a la AMI para NetScaler Web App Firewall en AWS Marketplace.

-

Inicie sesión en la cuenta de AWS del usuario.

-

Abra la página de la oferta de NetScaler Web App Firewall seleccionando uno de los enlaces de la tabla siguiente.

- Cuando los usuarios abren la Guía de inicio rápido para implementar NetScaler Web App Firewall en el paso 3 que aparece a continuación, utilizan el parámetro de imagen de NetScaler Web App Firewall para seleccionar el paquete y la opción de procesamiento que coinciden con su suscripción de AMI. La siguiente lista muestra las opciones de la AMI y los ajustes de parámetros correspondientes. La instancia de AMI VPX requiere un mínimo de 2 CPU virtuales y 2 GB de memoria.

Nota:

Para obtener el ID de AMI, consulte la página Productos de NetScaler en AWS Marketplace en GitHub: Productos de Citrix en AWS Marketplace.

-

AMI del AWS Marketplace

-

NetScaler Web Application Firewall (Web App Firewall) - 200 Mbps: Citrix Web App Firewall (Web App Firewall) - 200 Mbps

-

NetScaler Web Application Firewall (Web App Firewall) - 1000 Mbps: Citrix Web App Firewall (Web App Firewall) - 1000 Mbps

-

-

En la página de la AMI, elija Continuar con la suscripción.

-

Revise los términos y condiciones de uso del software y, a continuación, seleccione Aceptar términos.

Nota:

Los usuarios reciben una página de confirmación y se envía una confirmación por correo electrónico al propietario de la cuenta. Para obtener instrucciones detalladas sobre la suscripción, consulte Introducción en la documentación de AWS Marketplace: Getting Started.

-

Cuando finalice el proceso de suscripción, salga de AWS Marketplace sin ninguna acción adicional. No aprovisione el software de AWS Marketplace; los usuarios implementarán la AMI con la Guía de inicio rápido.

Paso 3: Iniciar el Quick Start de AWS

-

Inicie sesión en la cuenta de AWS del usuario y elija una de las siguientes opciones para lanzar la plantilla de AWS CloudFormation. Para obtener ayuda para elegir una opción, consulte las opciones de implementación anteriormente en esta guía.

-

Implemente NetScaler VPX en una nueva VPC de AWS mediante una de las plantillas de AWS CloudFormation que se encuentran aquí:

-

Implemente NetScaler Web App Firewall en una VPC nueva o existente en AWS mediante la plantilla AWS Quickstart que se encuentra aquí: AWS-Quickstart/Quickstart-Citrix-ADC- Web App Firewall

-

Importante:

Si los usuarios implementan NetScaler Web App Firewall en una VPC existente, deben asegurarse de que su VPC abarque dos zonas de disponibilidad, con una subred pública y dos privadas en cada zona de disponibilidad para las instancias de carga de trabajo, y de que las subredes no se compartan. Esta guía de implementación no admite subredes compartidas, consulte Working with Shared VPC: Working with Shared VPC. Estas subredes requieren puertas de enlace NAT en sus tablas de redirección para permitir que las instancias descarguen paquetes y software sin exponerlas a Internet. Para obtener más información acerca de las puertas de enlace NAT, consulte: Puertas de enlace NAT. Configure las subredes para que no haya superposición de subredes.

Además, los usuarios deben asegurarse de que la opción de nombre de dominio en las opciones de DHCP esté configurada como se explica en la documentación de Amazon VPC que se encuentra aquí: Conjuntos de opciones de DHCP: Conjuntos de opciones de DHCP. Se solicita a los usuarios la configuración de la VPC cuando inician la Guía de inicio rápido.

-

Cada implementación tarda unos 15 minutos en completarse.

-

Compruebe la región de AWS que se muestra en la esquina superior derecha de la barra de navegación y cámbiela si es necesario. Aquí es donde se construirá la infraestructura de red para Citrix Web App Firewall. La plantilla se lanza en la región EE.UU. Este (Ohio) de forma predeterminada.

Nota:

Esta implementación incluye NetScaler Web App Firewall, que actualmente no es compatible en todas las regiones de AWS. Para obtener una lista actualizada de las regiones admitidas, consulte AWS Service Endpoints: AWS Service Endpoints.

-

En la página Seleccionar plantilla, mantenga la configuración predeterminada para la URL de la plantilla y, a continuación, haga clic en Siguiente.

-

En la página Especificar detalles, especifique el nombre de la pila según la conveniencia del usuario. Revise los parámetros de la plantilla. Proporcione valores para los parámetros que requieren entrada. Para todos los demás parámetros, revise la configuración predeterminada y personalícela según sea necesario.

-

En la siguiente tabla, los parámetros se enumeran por categoría y se describen por separado para la opción de implementación:

-

Parámetros para implementar NetScaler Web App Firewall en una VPC nueva o existente (opción de implementación 1)

-

Cuando los usuarios terminen de revisar y personalizar los parámetros, deben elegir Siguiente.

Parámetros para implementar NetScaler Web App Firewall en una nueva VPC

Configuración de red de VPC

Para obtener información de referencia sobre esta implementación, consulte la plantilla CFT aquí: AWS-Quickstart/Quickstart-Citrix-ADC-Web App Firewall/Templates.

| Etiqueta de parámetro (nombre) | Valor predeterminado | Descripción |

|---|---|---|

| Zona de disponibilidad principal (PrimaryAvailabilityZone) | Requiere entrada | La zona de disponibilidad para la implementación principal de NetScaler Web App Firewall |

| Zona de disponibilidad secundaria (SecondaryAvailabilityZone) | Requiere entrada | La zona de disponibilidad para la implementación secundaria de NetScaler Web App Firewall |

| CIDR DE VPC (VPCCIDR) | 10.0.0.0/16 | El bloque CIDR de la VPC. Debe ser un intervalo de IP CIDR válido con el formato x.x.x.x/x. |

| IP de CIDR SSH remoto (administración) (SSHCIDR restringido) | Requiere entrada | El intervalo de direcciones IP que puede enviar SSH a la instancia EC2 (puerto: 22). |

| IP de CIDR HTTP remoto (cliente) (WebAppCIDR restringido) | 0.0.0.0/0 | El intervalo de direcciones IP que puede enviar HTTP a la instancia EC2 (puerto: 80) |

| IP de CIDR HTTP remoto (cliente) (WebAppCIDR restringido) | 0.0.0.0/0 | El intervalo de direcciones IP que puede enviar HTTP a la instancia EC2 (puerto: 80) |

| CIDR de subred privada de administración primaria (PrimaryManagementPrivateSubnetCIDR) | 10.0.1.0/24 | El bloque CIDR para la subred de administración primaria ubicada en la zona de disponibilidad 1. |

| IP privada de administración primaria (PrimaryManagementPrivateIP) | — | IP privada asignada a la ENI de administración primaria (el último octeto debe estar entre 5 y 254) desde el CIDR de la subred de administración primaria. |

| CIDR de subred pública del cliente principal (PrimaryClientPublicSubnetCIDR) | 10.0.2.0/24 | El bloque CIDR para la subred del cliente principal ubicada en la zona de disponibilidad 1. |

| IP privada del cliente principal (PrimaryClientPrivateIP) | — | IP privada asignada al ENI del cliente principal (el último octeto debe estar entre 5 y 254) desde la IP del cliente principal del CIDR de la subred del cliente principal. |

| CIDR de subred privada del servidor principal (PrimaryServerPrivateSubnetCIDR) | 10.0.3.0/24 | El bloque CIDR para el servidor principal ubicado en la zona de disponibilidad 1. |

| IP privada del servidor principal (PrimaryServerPrivateIP) | — | IP privada asignada a la ENI del servidor primario (el último octeto debe estar entre 5 y 254) desde el CIDR de la subred del servidor primario. |

| CIDR de subred privada de administración secundaria (SecondaryManagementPrivateSubnetCIDR) | 10.0.4.0/24 | El bloque CIDR para la subred de administración secundaria ubicada en la zona de disponibilidad 2. |

| IP privada de administración secundaria (SecondaryManagementPrivateIP) | — | IP privada asignada al ENI de gestión secundaria (el último octeto debe estar entre 5 y 254). Asignaría la IP de administración secundaria desde el CIDR de la subred de administración secundaria. |

| CIDR de subred pública de cliente secundario (SecondaryClientPublicSubnetCIDR) | 10.0.5.0/24 | El bloque CIDR para la subred de cliente secundaria ubicada en la zona de disponibilidad 2. |

| IP privada de cliente secundario (SecondaryClientPrivateIP) | — | IP privada asignada al ENI del cliente secundario (el último octeto debe estar entre 5 y 254). Asignaría la IP del cliente secundario desde el CIDR de la subred del cliente secundario. |

| CIDR de subred privada del servidor secundario (SecondaryServerPrivateSubnetCIDR) | 10.0.6.0/24 | El bloque CIDR para la subred del servidor secundario ubicada en la zona de disponibilidad 2. |

| IP privada del servidor secundario (SecondaryServerPrivateIP) | — | IP privada asignada a la ENI del servidor secundario (el último octeto debe estar entre 5 y 254). Asignaría la IP del servidor secundario desde el CIDR de la subred del servidor secundario. |

Atributo de tenencia de VPC (VPCTenancy) |

default | La tenencia permitida de las instancias lanzadas en la VPC. Elija Arrendamiento dedicado para lanzar instancias de EC2 dedicadas a un solo cliente. |

Configuración de host Bastion

| Etiqueta de parámetro (nombre) | Valor predeterminado | Descripción |

|---|---|---|

| Se requiere Bastion Host (LinuxBastionHostEIP) | No | De forma predeterminada, no se configurará ningún host bastión. Pero si los usuarios quieren optar por la implementación de sandbox, seleccione sí en el menú, lo que implementaría un host Bastion de Linux en la subred pública con un EIP que daría a los usuarios acceso a los componentes de la subred pública y privada. |

Configuración de NetScaler Web App Firewall

| Etiqueta de parámetro (nombre) | Valor predeterminado | Descripción |

|---|---|---|

| Nombre del par de claves (keypairName) | Requiere entrada | Un par de claves pública/privada, que permite a los usuarios conectarse de forma segura a la instancia de usuario después de su lanzamiento. Este es el par de claves que los usuarios crearon en su región de AWS preferida; consulte la sección Requisitos técnicos. |

| Tipo de instancia de NetScaler (CitrixADCINstanceType) | m4.xlarge | El tipo de instancia de EC2 que se va a usar para las instancias de ADC. Asegúrese de que el tipo de instancia por el que se optó coincide con los tipos de instancias disponibles en el mercado de AWS o, de lo contrario, la CFT podría fallar. |

| ID de AMI de NetScaler ADC (Citrix ADCImageID) | — | La AMI de AWS Marketplace que se utilizará para la implementación de NetScaler Web App Firewall. Debe coincidir con los usuarios de AMI suscritos en el paso 2. |

Rol de NetScaler ADC VPX IAM (iam:GetRole) |

— | Esta plantilla: AWS-Quickstart/Quickstart-Citrix-ADC-VPX/Templates crea la función de IAM y el perfil de instancia necesarios para NetScaler VPX. Si se deja vacío, CFT crea la función de IAM requerida. |

| IP pública del cliente (EIP) (IP pública del cliente) | No | Seleccione “Sí” si los usuarios desean asignar una EIP pública a la interfaz de red de cliente del usuario. De lo contrario, incluso después de la implementación, los usuarios seguirán teniendo la opción de asignarla más adelante si es necesario. |

Configuración de licencias agrupadas

| Etiqueta de parámetro (nombre) | Valor predeterminado | Descripción |

|---|---|---|

| Licencias agrupadas de NetScaler Console | No | Si elige la opción BYOL para la licencia, seleccione sí en la lista. Esto permite a los usuarios cargar sus licencias ya compradas. Antes de empezar, los usuarios deben configurar la capacidad agrupada de NetScaler ADC para asegurarse de que las licencias agrupadas de NetScaler Console estén disponibles; consulte Configurar la capacidad agrupada de NetScaler |

| NetScaler Console accesible/IP del agente de NetScaler Console | Requiere entrada | En el caso de la opción con licencia de cliente, independientemente de si los usuarios implementan NetScaler Console de forma local o un agente en la nube, asegúrese de tener una IP de NetScaler Console accesible que luego se utilizará como parámetro de entrada. |

|

Modo de licencia

|

Opcional

|

Los usuarios pueden elegir entre los 3 modos de licencia

|

| Ancho de banda de licencia en Mbps | 0 Mbps | Solo si el modo de licencia es Licencias agrupadas, este campo aparece en la imagen. Asigna un ancho de banda inicial de la licencia en Mbps que se asignará después de que se creen los ADC BYOL. Debe ser un múltiplo de 10 Mbps. |

| Edición de licencia | Premium | La edición de licencia para el modo de licencia de capacidad agrupada es Premium. |

| Tipo de plataforma de dispositivo | Opcional | Elija el tipo de plataforma de dispositivo requerido, solo si los usuarios optan por el modo de licencia CICO. Los usuarios obtienen las opciones enumeradas: VPX-200, VPX-1000, VPX-3000, VPX-5000, VPX-8000. |

| Edición de licencia | Premium | La edición de licencia para licencias basadas en vCPU es Premium. |

Configuración de AWS Quick Start

Nota:

Recomendamos que los usuarios mantengan la configuración predeterminada para los dos parámetros siguientes, a menos que estén personalizando las plantillas de la Guía de inicio rápido para sus propios proyectos de implementación. Al cambiar la configuración de estos parámetros, se actualizarán automáticamente las referencias de código para que apunten a una nueva ubicación de la Guía de inicio rápido. Para obtener más información, consulte la Guía del colaborador de la Guía de inicio rápido de AWS que se encuentra aquí: AWS Quick Starts/Option 1 - Adopt a Quick Start.

| Etiqueta de parámetro (nombre) | Valor predeterminado | Descripción |

|---|---|---|

| Guía de inicio rápidoNombre del bucketS3 (QSS3bucketName) | aws-quickstart |

Los usuarios del bucket de S3 que crearon para su copia de los recursos de la Guía de inicio rápido, si los usuarios deciden personalizar o ampliar la Guía de inicio rápido para su propio uso. El nombre del depósito puede incluir números, letras minúsculas, mayúsculas y guiones, pero no debe empezar ni terminar con un guion. |

| Prefijo de clave S3 de la Guía de inicio rápido (QSS3KeyPrefix) | inicio rápido-citrix-adc-vpx/ | El prefijo del nombre de clave S3, de Object Key and Metadata: Object Key and Metadata, se utiliza para simular una carpeta para la copia del usuario de los recursos de la Guía de inicio rápido, si los usuarios deciden personalizar o ampliar la Guía de inicio rápido para su propio uso. Este prefijo puede incluir números, letras minúsculas, mayúsculas, guiones y barras inclinadas. |

-

En la página Opciones, los usuarios pueden especificar una etiqueta de recurso o un par clave-valor para los recursos de la pila y establecer opciones avanzadas. Para obtener más información sobre las etiquetas de recursos, consulte: Etiqueta de recursos. Para obtener más información sobre cómo configurar las opciones de pila de AWS CloudFormation, consulte: Setting AWS CloudFormation Stack Options Cuando los usuarios terminen, deben elegir Siguiente.

-

En la página Revisar, revisa y confirma la configuración de la plantilla. En Capacidades, active las dos casillas de verificación para confirmar que la plantilla crea recursos de IAM y que puede requerir la capacidad de expandir automáticamente las macros.

-

Elija Crear para implementar la pila.

-

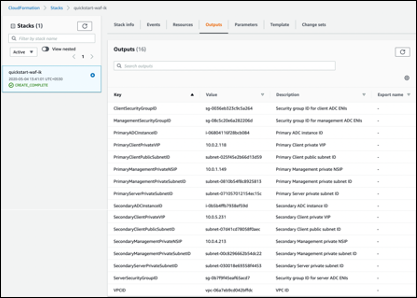

Supervise el estado de la pila. Cuando el estado es CREATE_COMPLETE, la instancia de NetScaler Web App Firewall está lista.

-

Utilice las URL que se muestran en la ficha Resultados de la pila para ver los recursos que se crearon.

Paso 4: Probar la implementación

Nos referimos a las instancias de esta implementación como primarias y secundarias. Cada instancia tiene diferentes direcciones IP asociadas. Cuando Quick Start se ha implementado correctamente, el tráfico pasa por la instancia principal de NetScaler Web App Firewall configurada en la zona de disponibilidad 1. Durante las condiciones de conmutación por error, cuando la instancia principal no responde a las solicitudes de los clientes, la instancia secundaria de Web App Firewall toma el control.

La dirección IP elástica de la dirección IP virtual de la instancia principal migra a la instancia secundaria, que pasa a ser la nueva instancia principal.

En el proceso de conmutación por error, NetScaler Web App Firewall hace lo siguiente:

-

NetScaler Web App Firewall comprueba los servidores virtuales que tienen conjuntos de IP conectados.

-

NetScaler Web App Firewall busca la dirección IP que tiene una dirección IP pública asociada en las dos direcciones IP que escucha el servidor virtual. Uno que se conecta directamente al servidor virtual y otro que se conecta a través del conjunto de IP.

-

NetScaler Web App Firewall vuelve a asociar la dirección IP elástica pública a la dirección IP privada que pertenece a la nueva dirección IP virtual principal.

Para validar la implementación, realice lo siguiente:

- Conectarse a la instancia principal

Por ejemplo, con un servidor proxy, un host de salto (una instancia de Linux/Windows/FW que se ejecuta en AWS o el host bastión) u otro dispositivo accesible para esa VPC o Direct Connect si se trata de conectividad local.

- Realiza una acción de activación para forzar la conmutación por error y comprobar si la instancia secundaria se hace cargo.

Consejo:

Para seguir validando la configuración con respecto a NetScaler Web App Firewall, ejecute el siguiente comando después de conectarse a la instancia principal de NetScaler Web App Firewall:

Sh appfw profile QS-Profile

Conéctese al par de alta disponibilidad de NetScaler Web App Firewall mediante un host bastión

Si los usuarios optan por la implementación de Sandbox (por ejemplo, como parte de CFT, los usuarios optan por configurar un host bastión), un host bastión de Linux implementado en una subred pública se configurará para acceder a las interfaces del Web App Firewall.

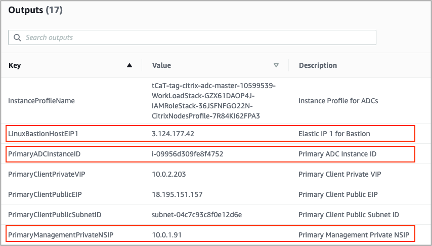

En la consola de AWS CloudFormation, a la que se accede iniciando sesión aquí: Inicie sesión, elija la pila maestra y, en la ficha Outputs, busque el valor de LinuxBastionHostEIP1.

-

Valor de la clave PrivateManagementPrivateNSIP y PrimaryADCInstanceID que se utilizará en los pasos posteriores para SSH en el ADC.

-

Elige Servicios.

-

En la ficha Computación, seleccione EC2.

-

En Recursos, elija Running Instances.

-

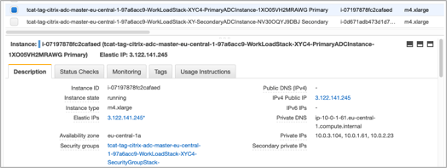

En la ficha Descripción de la instancia principal de Web App Firewall, anote la dirección IP pública de IPv4. Los usuarios necesitan esa dirección IP para crear el comando SSH.

-

- Para guardar la clave en el llavero del usuario, ejecute el comando

ssh-add -K [your-key-pair].pem

En Linux, es posible que los usuarios deban omitir la marca -K.

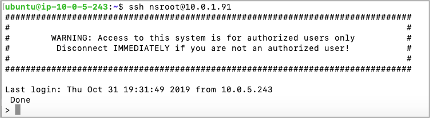

- Inicie sesión en el host bastión con el siguiente comando, con el valor de LinuxBastionHostEIP1 que los usuarios anotaron en el paso 1.

ssh -A ubuntu@[LinuxBastionHostEIP1]

- Desde el host bastión, los usuarios pueden conectarse a la instancia principal de Web App Firewall mediante SSH.

ssh nsroot@[Primary Management Private NSIP]

Contraseña: [ID de instancia de ADC principal]

Ahora los usuarios están conectados a la instancia principal de NetScaler Web App Firewall. Para ver los comandos disponibles, los usuarios pueden ejecutar el comando help. Para ver la configuración de alta disponibilidad actual, los usuarios pueden ejecutar el comando show HA node.

NetScaler Console

El servicio de administración de entrega de aplicaciones de NetScaler proporciona una solución fácil y escalable para administrar las implementaciones de NetScaler que incluyen NetScaler MPX, NetScaler VPX, NetScaler Gateway, NetScaler Secure Web Gateway, NetScaler SDX, NetScaler ADC CPX y dispositivos SD-WAN de NetScaler que se implementan de forma local o en la nube.

La documentación del servicio NetScaler Console Service incluye información sobre cómo empezar a utilizar el servicio, una lista de las funciones compatibles con el servicio y la configuración específica de esta solución de servicio.

Para obtener más información, consulte Descripción general de NetScaler Console.

Implementación de instancias de NetScaler VPX en AWS mediante NetScaler Console

Cuando los clientes trasladan sus aplicaciones a la nube, los componentes que forman parte de su aplicación aumentan, se distribuyen más y se deben administrar de forma dinámica.

Para obtener más información, consulte Aprovisionamiento de instancias de NetScaler VPX en AWS.

NetScaler Web App Firewall y OWASP Top 10 – 2017

El Open Web Application Security Project: OWASP publicó el Top 10 de OWASP para 2017 para la seguridad de aplicaciones web. Esta lista documenta las vulnerabilidades más comunes de las aplicaciones web y es un excelente punto de partida para evaluar la seguridad web. Aquí detallamos cómo configurar NetScaler Web App Firewall (Web App Firewall) para mitigar estos fallos. Web App Firewall está disponible como un módulo integrado en NetScaler (Premium Edition), así como en una gama completa de dispositivos.

Para obtener más información, consulte NetScaler Web App Firewall y OWASP top ten–2021.

El documento completo de OWASP Top 10 está disponible en OWASP Top Ten.

Las firmas ofrecen las siguientes opciones de implementación para ayudar a los usuarios a optimizar la protección de las aplicaciones de los usuarios:

-

Modelo de seguridad negativo: con el modelo de seguridad negativo, los usuarios emplean un amplio conjunto de reglas de firma preconfiguradas para aplicar el poder de la coincidencia de patrones para detectar ataques y protegerse contra las vulnerabilidades de las aplicaciones. Los usuarios bloquean solo lo que no quieren y permiten el resto. Los usuarios pueden agregar sus propias reglas de firma, en función de las necesidades de seguridad específicas de las aplicaciones de usuario, para diseñar sus propias soluciones de seguridad personalizadas.

-

Modelo de seguridad híbrido: además de usar firmas, los usuarios pueden usar comprobaciones de seguridad positivas para crear una configuración ideal para las aplicaciones de usuario. Usa firmas para bloquear lo que los usuarios no quieren y usa controles de seguridad positivos para hacer cumplir lo permitido.

Para proteger las aplicaciones de usuario mediante el uso de firmas, los usuarios deben configurar uno o más perfiles para usar su objeto de firmas. En una configuración de seguridad híbrida, los patrones de inyección de SQL y scripting entre sitios y las reglas de transformación de SQL del objeto de firmas de usuario se utilizan no solo en las reglas de firma, sino también en las comprobaciones de seguridad positivas configuradas en el perfil de Web Application Firewall que utiliza el objeto signatures.

El Web Application Firewall examina el tráfico a los sitios web y servicios web protegidos por el usuario para detectar el tráfico que coincide con una firma. Una coincidencia se activa solo cuando cada patrón de la regla coincide con el tráfico. Cuando se produce una coincidencia, se invocan las acciones especificadas para la regla. Los usuarios pueden mostrar una página de error o un objeto de error cuando se bloquea una solicitud. Los mensajes de registro pueden ayudar a los usuarios a identificar los ataques que se están lanzando contra las aplicaciones Si los usuarios habilitan las estadísticas, Web Application Firewall mantiene datos sobre las solicitudes que coinciden con una firma o comprobación de seguridad de Web Application Firewall.

Si el tráfico coincide tanto con una firma como con una comprobación de seguridad positiva, se aplicará la más restrictiva de las dos acciones. Por ejemplo, si una solicitud coincide con una regla de firma para la que está inhabilitada la acción de bloqueo, pero la solicitud también coincide con una comprobación de seguridad positiva de SQL Injection para la que la acción es bloque, la solicitud se bloquea. En este caso, la infracción de firma puede registrarse como [no bloqueada], aunque la comprobación de inyección SQL bloquea la solicitud.

Personalización: si es necesario, los usuarios pueden agregar sus propias reglas a un objeto de firmas. Los usuarios también pueden personalizar los patrones de SQL/XSS. La opción de agregar sus propias reglas de firma, en función de las necesidades de seguridad específicas de las aplicaciones de los usuarios, brinda a los usuarios la flexibilidad de diseñar sus propias soluciones de seguridad personalizadas. Los usuarios bloquean solo lo que no quieren y permiten el resto. Un patrón de coincidencia rápida específico en una ubicación específica puede reducir significativamente la sobrecarga de procesamiento para optimizar el rendimiento. Los usuarios pueden agregar, modificar o eliminar patrones de inyección SQL y scripting entre sitios. Los editores de expresiones regulares y expresiones integrados ayudan a los usuarios a configurar los patrones de usuario y verificar su precisión.

Web App Firewall NetScaler

Web App Firewall es una solución de nivel empresarial que ofrece protecciones de última generación para aplicaciones modernas. NetScaler Web App Firewall mitiga las amenazas contra los activos públicos, incluidos los sitios web, las aplicaciones web y las API. NetScaler Web App Firewall incluye filtrado basado en la reputación de IP, mitigación de bots, protección OWASP contra las 10 principales amenazas a las aplicaciones, protección contra DDoS de capa 7 y más. También se incluyen opciones para aplicar la autenticación, cifrados SSL/TLS fuertes, TLS 1.3, directivas de limitación de velocidad y reescritura. Al utilizar protecciones de Web App Firewall básicas y avanzadas, NetScaler Web App Firewall proporciona una protección integral para sus aplicaciones con una facilidad de uso sin igual. Ponerse en marcha es cuestión de minutos. Además, al utilizar un modelo de aprendizaje automatizado, denominado creación de perfiles dinámicos, NetScaler Web App Firewall ahorra a los usuarios un tiempo precioso. Al aprender automáticamente cómo funciona una aplicación protegida, Web App Firewall se adapta a la aplicación incluso cuando los desarrolladores implementan y modifican las aplicaciones. NetScaler Web App Firewall ayuda a cumplir con las principales normas y organismos reguladores, incluidos PCI-DSS, HIPAA y más. Con nuestras plantillas de CloudFormation, nunca ha sido tan fácil ponerse en marcha rápidamente. Con el escalado automático, los usuarios pueden estar seguros de que sus aplicaciones permanecen protegidas incluso a medida que aumenta el tráfico.

Estrategia de implementación de Web App Firewall

El primer paso para implementar el firewall de aplicaciones web es evaluar qué aplicaciones o datos específicos necesitan la máxima protección de seguridad, cuáles son menos vulnerables y aquellos para los que se puede omitir la inspección de seguridad de manera segura. Esto ayuda a los usuarios a crear una configuración óptima y a diseñar directivas y puntos de enlace adecuados para segregar el tráfico. Por ejemplo, es posible que los usuarios deseen configurar una directiva para omitir la inspección de seguridad de las solicitudes de contenido web estático, como imágenes, archivos MP3 y películas, y configurar otra directiva para aplicar comprobaciones de seguridad avanzadas a las solicitudes de contenido dinámico. Los usuarios pueden usar varias directivas y perfiles para proteger diferentes contenidos de la misma aplicación.

El siguiente paso es hacer una línea base de la implementación. Comience por crear un servidor virtual y ejecute tráfico de prueba a través de él para tener una idea de la velocidad y la cantidad de tráfico que fluye a través del sistema del usuario.

A continuación, implemente Web App Firewall. Utilice la consola de NetScaler y el StyleBook de Web App Firewall para configurar el Web App Firewall. Consulte la sección StyleBook que aparece a continuación en esta guía para obtener más información.

Tras implementar y configurar el Web App Firewall con Web App Firewall StyleBook, el siguiente paso útil sería implementar NetScaler ADC Web App Firewall y OWASP Top 10.

Por último, tres de las protecciones del Web App Firewall son especialmente eficaces contra los tipos comunes de ataques web y, por lo tanto, se utilizan con más frecuencia que cualquiera de las demás. Por lo tanto, deben implementarse en la implementación inicial.

Para obtener más información, consulte Implementar NetScaler Web App Firewall en Azure.

NetScaler Console

La consola de NetScaler proporciona una solución escalable para gestionar las implementaciones de NetScaler ADC que incluyen NetScaler ADC MPX, NetScaler ADC VPX, NetScaler Gateway, NetScaler Secure Web Gateway, NetScaler ADC SDX, NetScaler ADC CPX y dispositivos SD-WAN de NetScaler que se implementan de forma local o en la nube.

Funciones de administración y análisis de aplicaciones de la consola de NetScaler

Las funciones que admite la consola de NetScaler son fundamentales para el rol de NetScaler Console en la seguridad de las aplicaciones.

Para obtener más información sobre las funciones, consulte Funciones y soluciones.

Requisitos previos

Antes de intentar crear una instancia VPX en AWS, los usuarios deben asegurarse de que se cumplen los requisitos previos. Para obtener más información, consulte Requisitos previos:

Limitaciones y pautas de uso

Las limitaciones y pautas de uso que están disponibles en Limitaciones y pautas de uso se aplican al implementar una instancia de Citrix ADC VPX en AWS.

Requisitos técnicos

Antes de que los usuarios inicien la Guía de inicio rápido para poner en marcha una implementación, la cuenta de usuario debe configurarse tal como se especifica en la siguiente tabla de recursos. De lo contrario, la implementación podría fallar.

Recursos

Si es necesario, inicie sesión en la cuenta de Amazon del usuario y solicite un aumento del límite de servicio para los siguientes recursos aquí: AWS/Sign in. Es posible que tenga que hacerlo si ya tiene una implementación existente que usa estos recursos y cree que puede superar los límites predeterminados con esta implementación. Para conocer los límites predeterminados, consulte las cuotas de servicio de AWS en la documentación de AWS: Cuotas de servicio de AWS.

AWS Trusted Advisor, que se encuentra aquí: AWS/Sign in, ofrece una comprobación de límites de servicio que muestra el uso y los límites de algunos aspectos de algunos servicios.

| Recurso | Esta implementación usa |

|---|---|

| VPC | 1 |

| Direcciones IP elásticas | 0/1 (para host Bastion) |

| Grupos de seguridad de IAM | 3 |

| Funciones de IAM | 1 |

| Subredes | 6 (3/zona de disponibilidad) |

| Puerta de enlace de Internet | 1 |

| Tablas de redirecciones | 5 |

| Instancias VPX de Web App Firewall | 2 |

| Anfitrión bastión | 0/1 |

| Puerta de enlace NAT | 2 |

Regiones

NetScaler Web App Firewall en AWS no es compatible actualmente en todas las regiones de AWS. Para obtener una lista actualizada de las regiones admitidas, consulte AWS Service Endpoints en la documentación de AWS: AWS Service Endpoints.

Para obtener más información sobre las regiones de AWS y por qué es importante la infraestructura de nube, consulte: Global Infrastructure.

Par de claves

Asegúrese de que exista al menos un par de claves de Amazon EC2 en la cuenta de usuario de AWS en la región en la que los usuarios planean implementar mediante la Guía de inicio rápido. Tome nota del nombre del par de claves. Se solicita a los usuarios esta información durante la implementación. Para crear un par de claves, siga las instrucciones para los pares de claves de Amazon EC2 y las instancias de Linux en la documentación de AWS: Amazon EC2 Key Pairs and Linux Instances.

Si los usuarios implementan la Guía de inicio rápido con fines de prueba o prueba de concepto, se recomienda que creen un nuevo par de claves en lugar de especificar un par de claves que ya esté siendo utilizado por una instancia de producción.

Referencias

Compartir

Compartir

En este artículo

- Arquitectura de NetScaler Web App Firewall en AWS para la implementación en producción

- Coste y licencias

- Opciones de implementación

- Inicio rápido de AWS

- NetScaler Console

- Implementación de instancias de NetScaler VPX en AWS mediante NetScaler Console

- NetScaler Web App Firewall y OWASP Top 10 – 2017

- Web App Firewall NetScaler

- Estrategia de implementación de Web App Firewall

- NetScaler Console

- Requisitos previos

- Limitaciones y pautas de uso

- Requisitos técnicos

- Referencias

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.