Déployer Citrix SD-WAN sur des avant-postes AWS

AWS Outposts est un service entièrement géré qui offre l’infrastructure AWS, les services AWS, les API et les outils à pratiquement n’importe quel datacenter, espace de co-implantation ou installation sur site pour une expérience cloud hybride cohérente. Les services AWS tels que les services de calcul, de stockage, de base de données et d’autres services s’exécutent localement sur les Outposts, et vous pouvez accéder à toute la gamme de services AWS disponibles dans la région pour créer, gérer et mettre à l’ échelle votre à l’aide des services et outils AWS familiers.

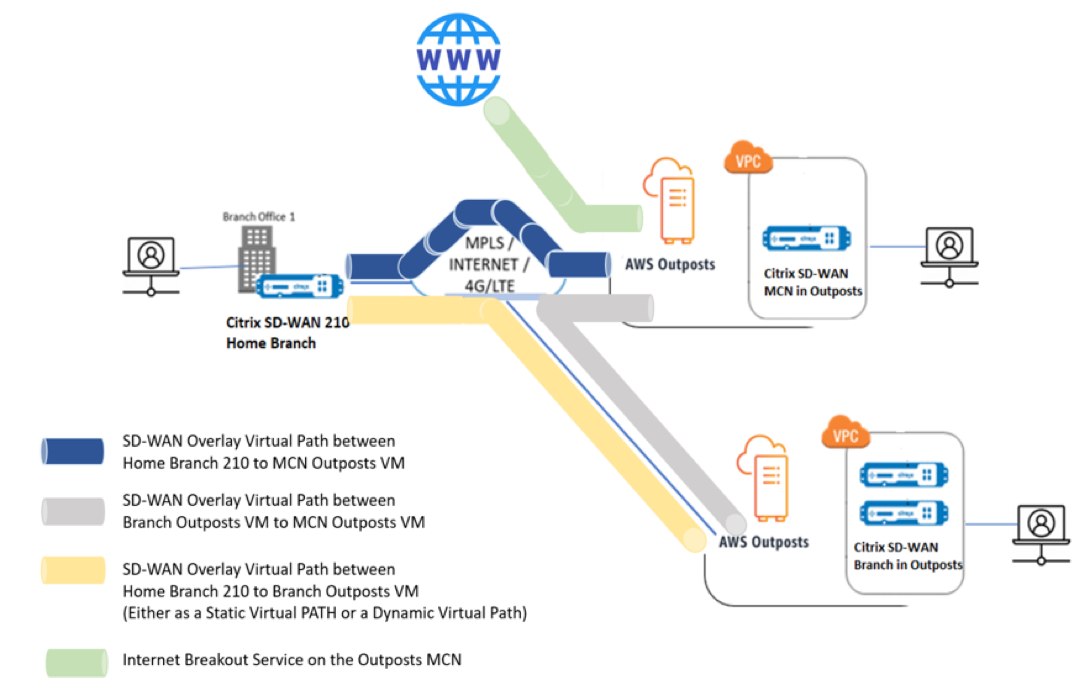

Avec l’ajout d’avant-postes AWS à l’offre AWS, les clients Citrix SD-WAN peuvent désormais utiliser la solution de cloud hybride de Citrix SD-WAN pour connecter facilement les instances AWS Outposts à leur infrastructure WAN existante. Grâce à cette intégration, les clients pourront gérer la connectivité SD-WAN depuis les succursales vers le cloud AWS et les avant-postes à l’aide des outils de gestion Citrix SD-WAN.

- Une licence BYOL pour Citrix SD-WAN VPX

- Stockage minimum de 40 Go pour VPX et 200 Go minimum pour la configuration VPX-L

- Disponibilité des instances m5 et c5

- Quelques adresses IP élastiques (pour l’ interface WAN et l’interface de gestion respectivement)

REMARQUE

Vous pouvez choisir de ne pas héberger l’interface de gestion sur une adresse IP publique.

Validation de la solution topologie/architecture réseau

Vous trouverez ci-dessous le guide de configuration étape par étape pour provisionner une appliance SD-WAN dans AWS Outposts.

Conditions préalables

- Connectez-vous au compte AWS des avant-postes.

- Avoir accès à l’AMI Citrix SD-WAN depuis le marché des Outposts AWS.

Remarque

Tous les instantanés de la console AWS Outpost fournis dans le guide de configuration sont effectués avec la nouvelle console lancée par AWS et peuvent ne pas être exactement identiques si une interface utilisateur héritée est sélectionnée.

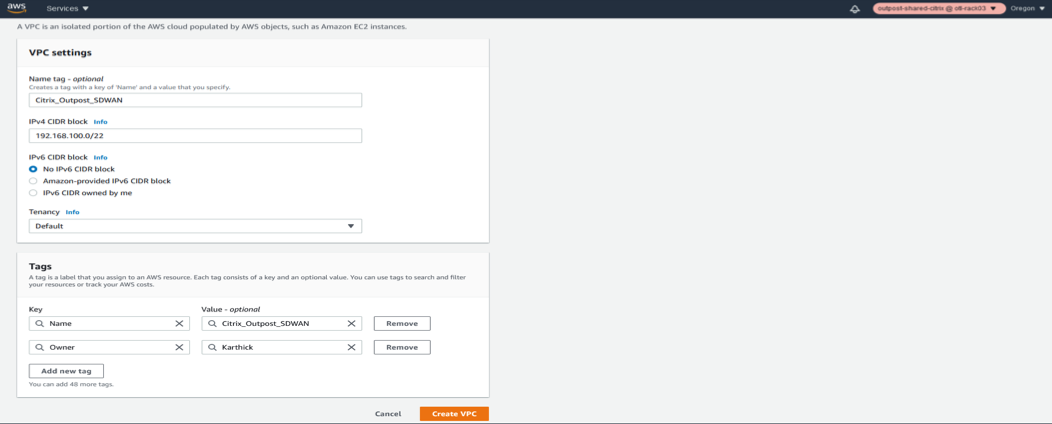

Création de VPC sur des avant-postes pour l’appliance Citrix SD-WAN (type VPXL)

- Fournissez un bloc CIDR pour AWS Outpost VPC. Pour cette configuration, nous utilisons un CIDR de 192.168.100.0/22.

- Laissez tous les autres attributs par défaut.

-

Indiquez les noms des balises si nécessaire pour identifier l’appliance à partir de la liste des instances pour l’avenir.

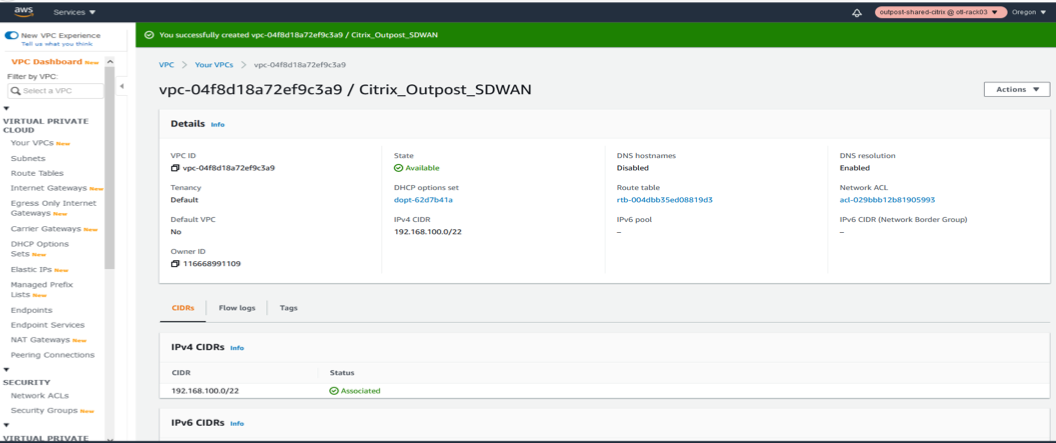

- Vérifiez que le VPC est créé et que les détails CIDR IPv4 sont mis à jour et qu’un ID VPC est obtenu pour la ressource créée.

-

Le statut doit être associé.

-

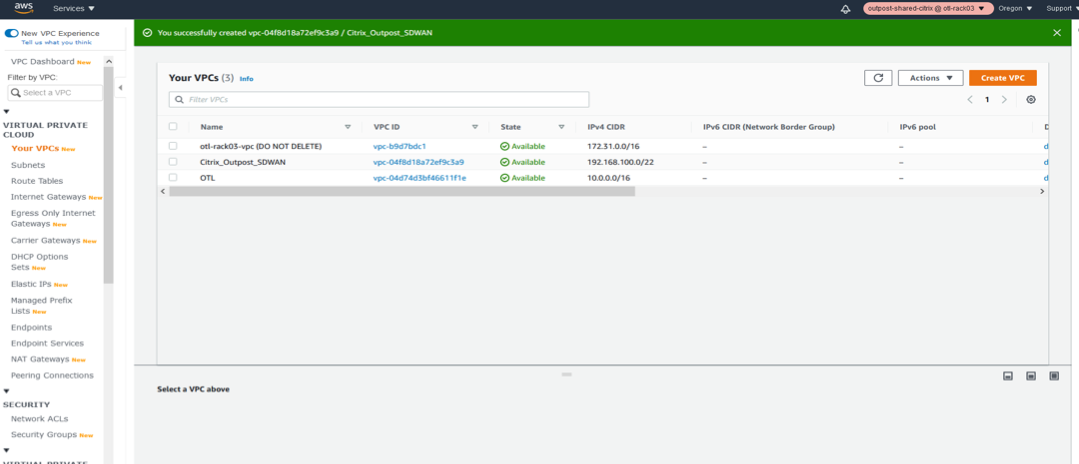

Une fois le VPC créé, la liste des VPC doit afficher le nouveau VPC créé avec les détails CIDR dans la section Vos VPC du service avant-posts de VPC AWS.

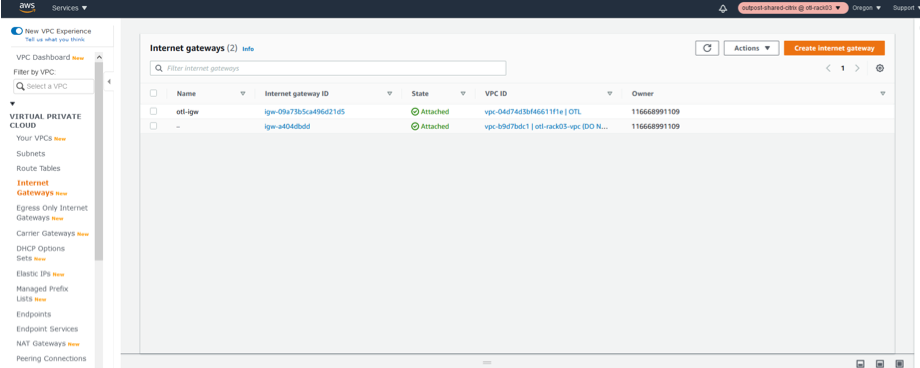

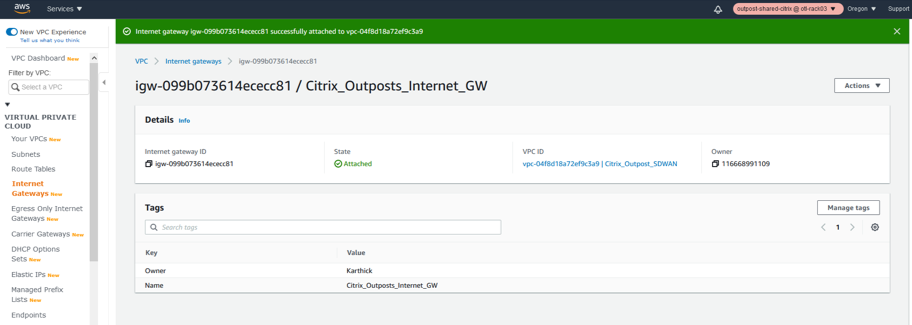

Création de passerelle Internet et associé à VPC (accès Internet pour WAN et interface de gestion du SD-WAN)

La passerelle Internet est créée pour le VPC SD-WAN afin de garantir que nous disposons de la connectivité de gestion sur Internet et pour que la liaison WAN de l’appliance SD-WAN puisse former le chemin virtuel sur Internet (puisque l’instance Azure héberge une liaison Internet)

-

Nous créons une seule instance Internet Gateway pour le VPC à l’aide de la section « passerelles Internet » du service VPC AWS Outpost.

-

Cliquez sur Créer une passerelle Internet.

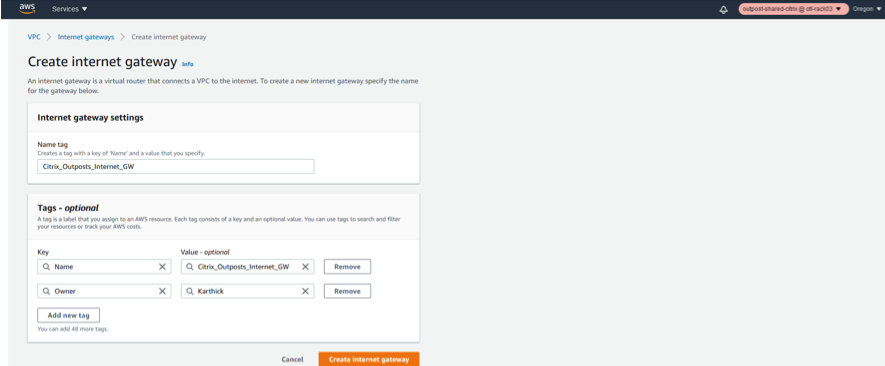

Créer la passerelle Internet pour le VPC

-

La passerelle Internet n’est qu’une création de ressources et n’a rien de spécial à configurer. Si nécessaire, assurez-vous de configurer la balise name et les balises de ressource pertinentes pour rechercher la ressource parmi les IGW dans la liste à l’avenir.

-

Cliquez sur Créer une passerelle Internet.

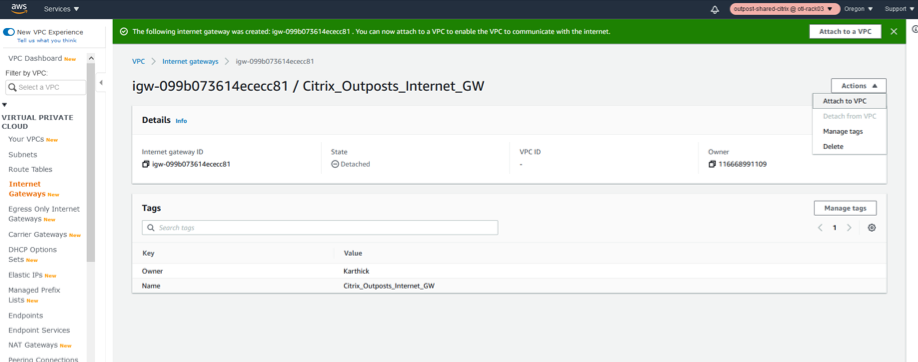

Une fois la passerelle Internet créée, associez la passerelle Internet à un VPC spécifique que nous venons de créer.

-

Cliquez sur la ressource IGW et dans le champ Actions sélectionnez Attacher au VPC.

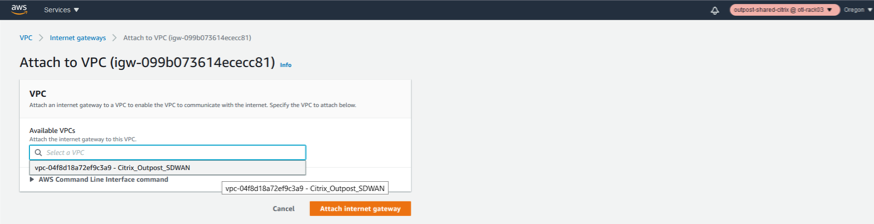

- Une fois que l’attachement au VPC est cliqué, sélectionnez le VPC que nous avons créé à l’étape 1 qui est pour le SD-WAN.

- Cliquez sur la liste déroulante du VPC disponible et sélectionnez le VPC SD-WAN créé.

- Cliquez sur Joindre la passerelle Internet.

Associer le VPC à la passerelle Internet

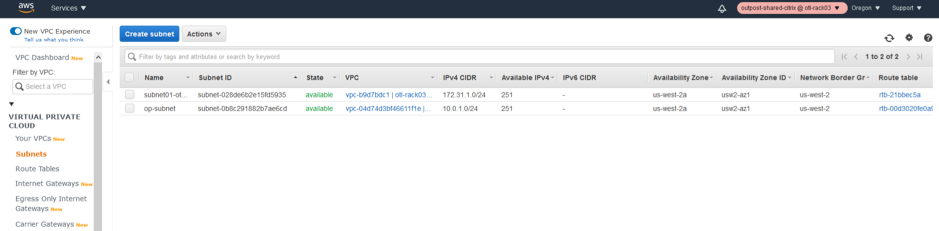

Création de sous-réseaux LAN, WAN et MGMT pour l’appliance Citrix SD-WAN VPXL

L’appliance autonome SD-WAN héberge 3 interfaces en général.

- Interface de gestion

- Interface LAN

- Interface WAN

L’ordre d’association des interfaces est également important et la première interface qui est associée est la gestion, suivie par LAN puis le sous-réseau WAN.

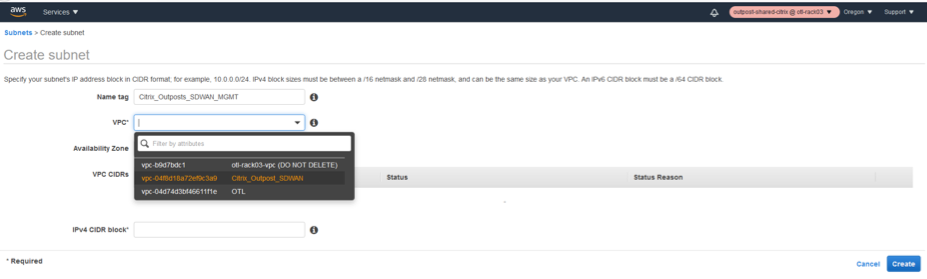

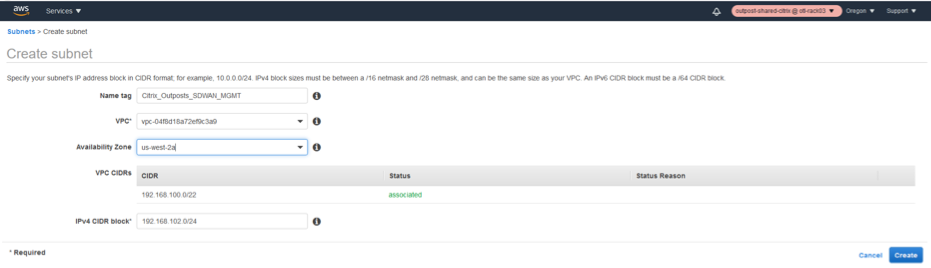

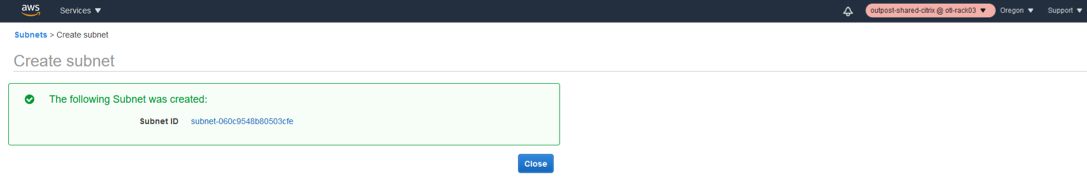

Sous-réseau de gestion

- Cliquez sur Sous-réseaux sous VPC

- Cliquez sur Créer un sous-réseau

- Dans la fenêtre de création de sous-réseau, sélectionnez le VPC créé pour SD-WAN comme à l’étape 1 et associez.

- Sélectionnez la zone de disponibilité de votre choix.

- Fournissez à l’interface de gestion un préfixe de sous-réseau du VPC CIDR.

- Pour ce guide de configuration, l’interface de gestion sera configurée avec 192.168.102.0/24.

- Cliquez sur Créer.

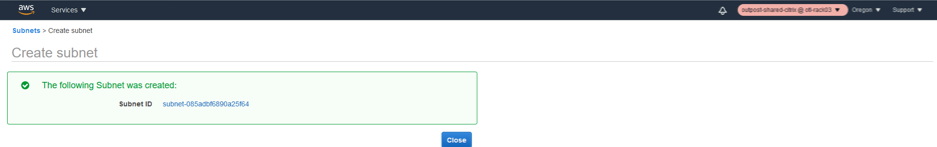

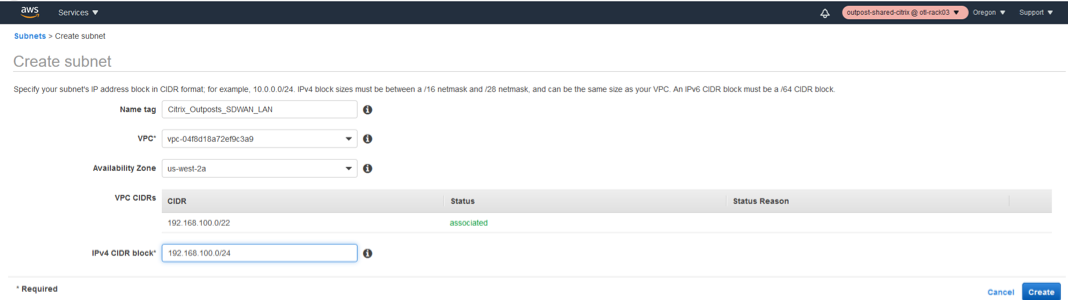

Sous-réseau LAN

- Dans la fenêtre de création de sous-réseau, sélectionnez le VPC créé pour SD-WAN comme à l’étape 1 et associez.

- Sélectionnez la zone de disponibilité de votre choix.

- Fournissez à l’interface LAN un préfixe de sous-réseau du VPC CIDR.

- Pour ce guide de configuration, l’interface LAN sera configurée avec 192.168.100.0/24.

-

Cliquez sur Créer.

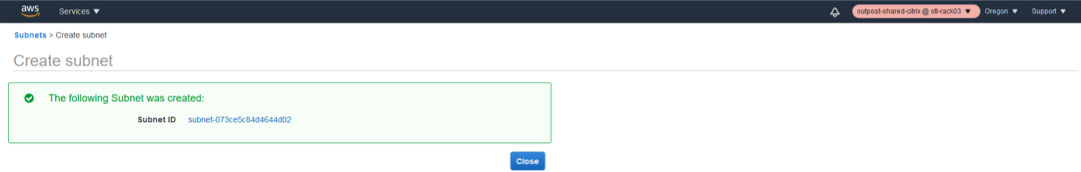

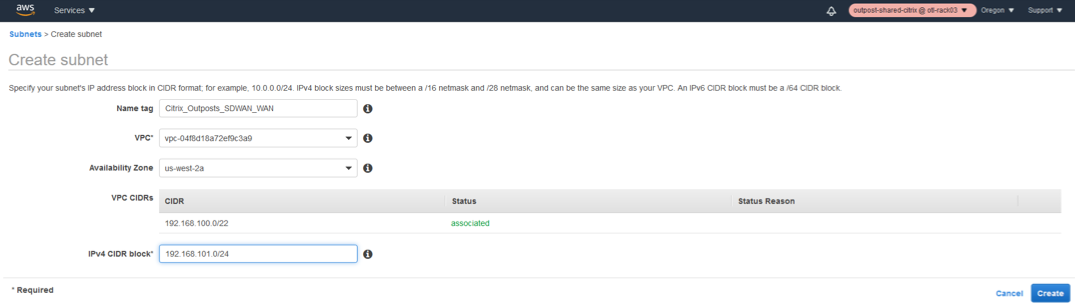

Sous-réseau WAN

- Dans la fenêtre de création de sous-réseau, sélectionnez le VPC créé pour SD-WAN comme à l’étape 1 et associez.

- Sélectionnez la zone de disponibilité de votre choix.

- Fournissez à l’interface LAN un préfixe de sous-réseau du VPC CIDR.

- Pour ce guide de configuration, l’interface WAN sera configurée avec 192.168.101.0/24.

-

Cliquez sur Créer.

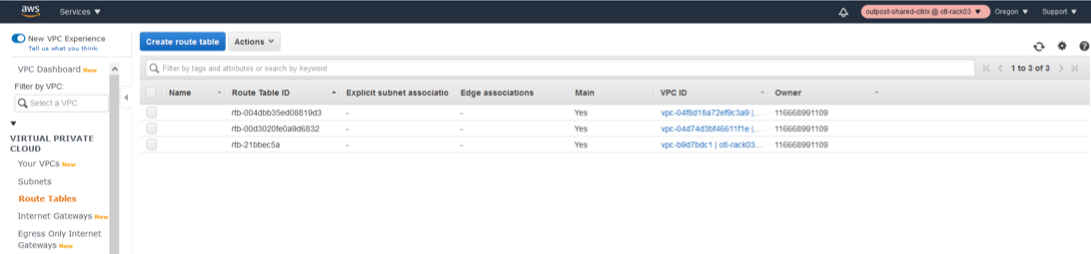

Définir des tables de routage pour le sous-réseau LAN/WAN/MGMT

Les tables de routage sont utiles pour signifier le routage pour chaque sous-réseau et nous devons créer les tables de routage pour la table Gestion et WAN afin que l’accès Internet et les autres routes associées puissent être configurés avec la passerelle Internet configurée.

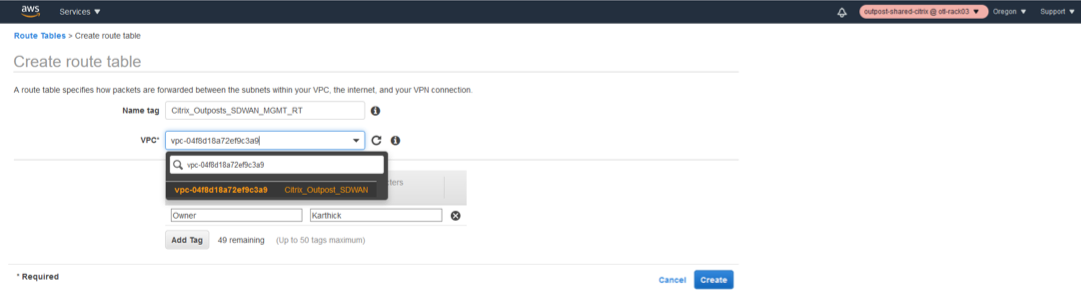

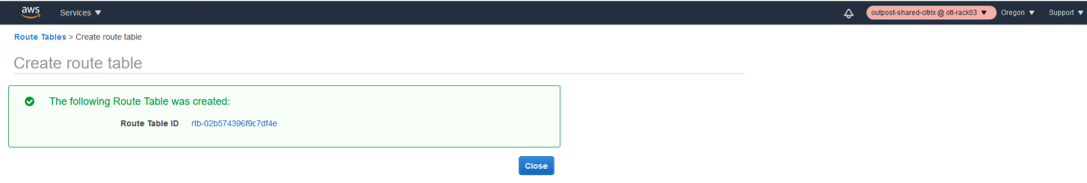

Table de routage de sous-réseau de gestion

- Cliquez sur Router les tables sous VPC.

- Cliquez sur Créer une table de routage.

- Sélectionnez le VPC créé pour SD-WAN à l’étape 1.

- Cliquez sur Créer.

-

Créez la table de routage Management.

-

Associez le VPC à la table de routage de gestion.

L’étape suivante consiste à associer la table de routage au sous-réseau Management créé.

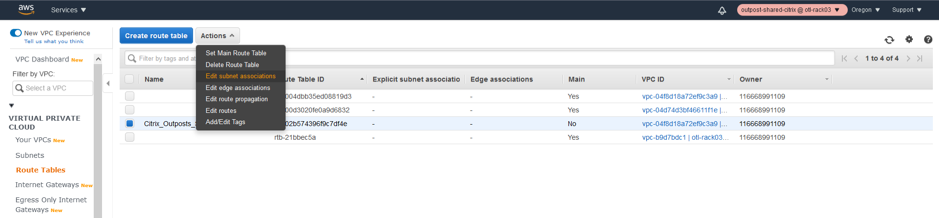

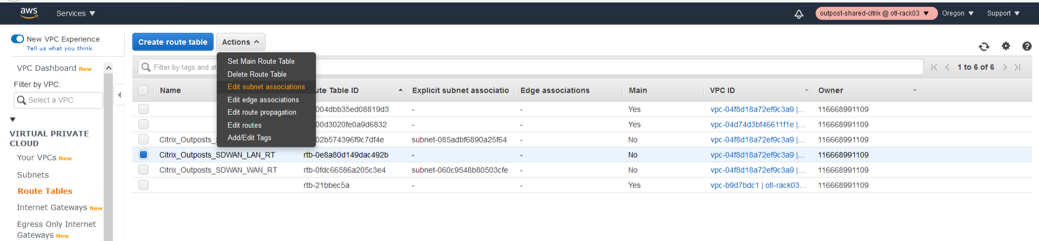

- Sélectionnez la table de routage Management dans la liste.

- Cliquez sur la liste déroulante Actions.

- Sélectionnez Modifier les associations de sous-réseaux.

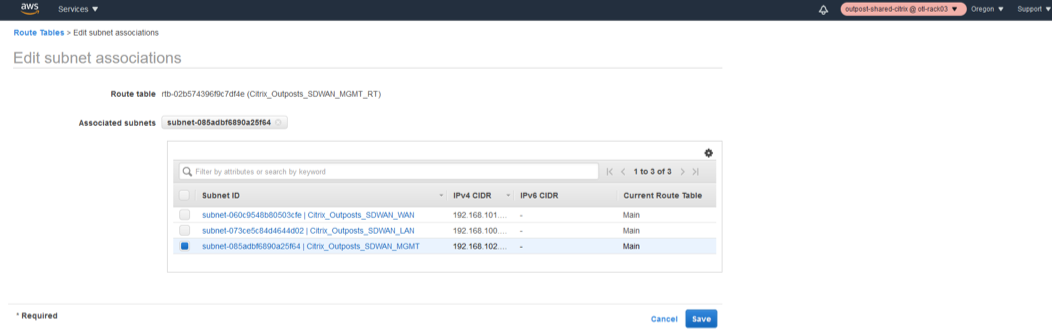

- Associez le sous-réseau de gestion à la table de routage qui héberge l’adresse IP 192.168.102.0/24.

-

Modifier les associations de sous-réseaux pour la gestion de la table de routage.

-

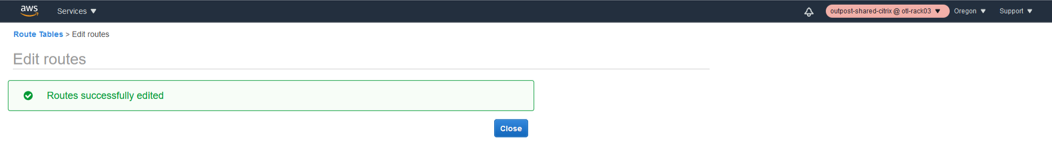

Ajouter des routes pour le sous-réseau de gestion (par défaut via IGW).

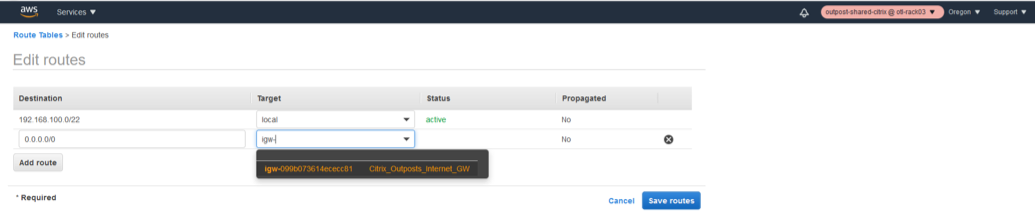

L’étape suivante consiste à ajouter l’itinéraire à la gestion pour atteindre l’Internet pour l’accès public.

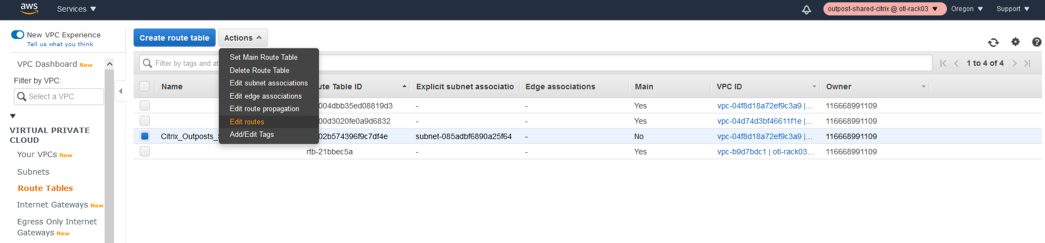

- Sélectionnez la table de routage de gestion.

- Cliquez sur Modifier les itinéraires.

- Fournir une nouvelle route DEFAULT 0.0.0.0/0 via l’instance IGW que nous avons créée à l’étape 2.

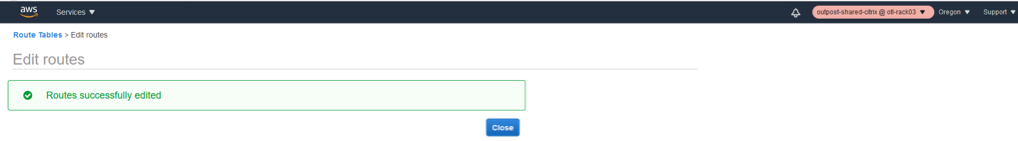

- Enregistrer les itinéraires.

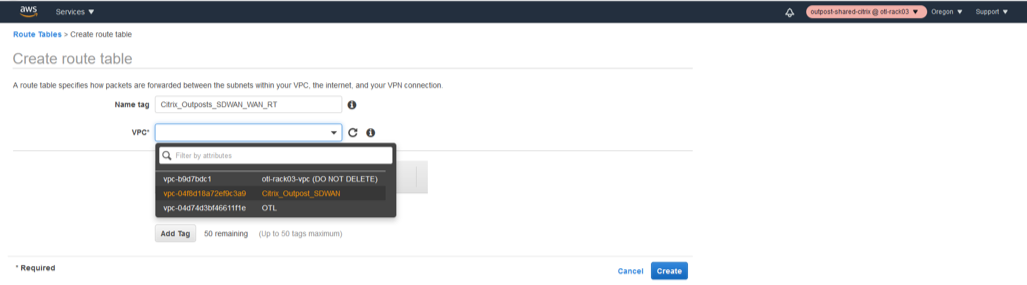

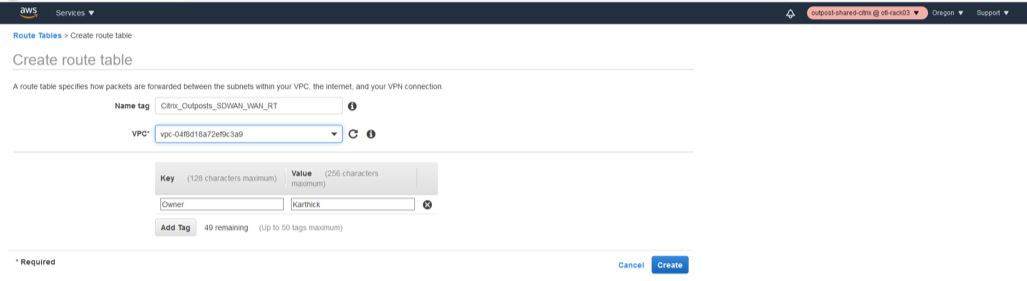

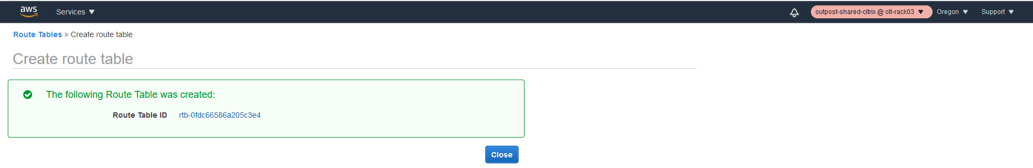

Définir des tables de routage pour le sous-réseau WAN

-

Créer la table de routage pour l’interface WAN

- Cliquez sur Router les tables sous VPC.

- Cliquez sur Créer une table de routage.

- Sélectionnez le VPC créé pour SD-WAN à l’étape 1.

- Cliquez sur Créer.

-

Associez le VPC à la table de routage WAN.

-

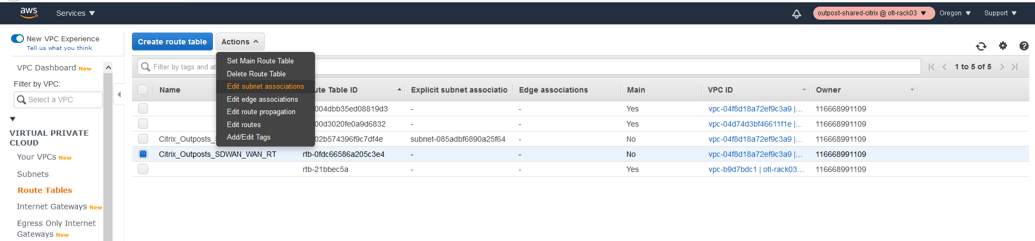

Modifier les associations de sous-réseaux pour la table de routage WAN.

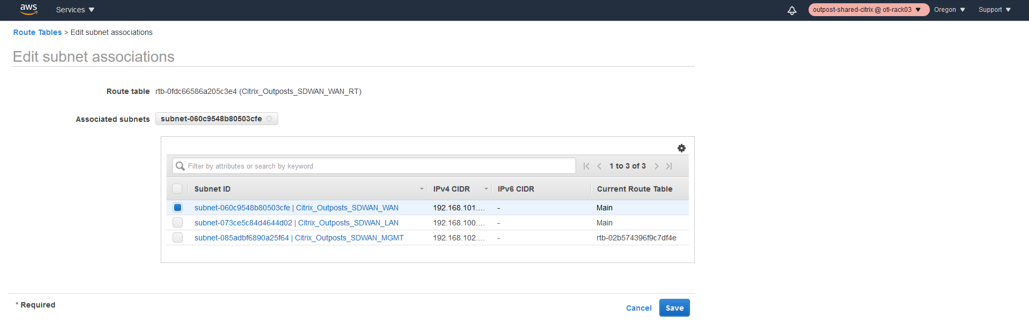

L’étape suivante consiste à associer la table de routage au sous-réseau WAN créé.

- Sélectionnez la table de routage WAN dans la liste.

- Cliquez sur la liste déroulante Actions.

- Sélectionnez Modifier les associations de sous-réseaux.

- Associez le sous-réseau WAN à la table de routage qui héberge l’IP 192.168.101.0/24.

-

Ajouter des routes pour le sous-réseau WAN (par défaut via IGW).

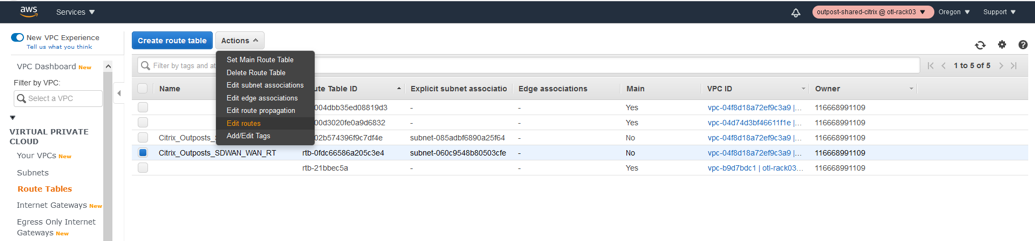

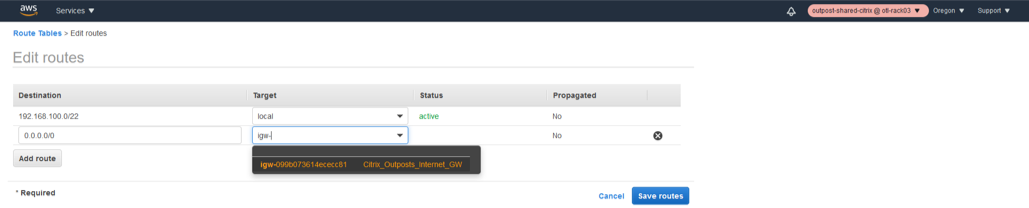

L’étape suivante consiste à ajouter la route vers le WAN pour accéder à Internet pour un accès public.

- Sélectionnez la table de routage WAN.

- Cliquez sur Modifier les itinéraires.

- Fournir une nouvelle route DEFAULT 0.0.0.0/0 via l’instance IGW que nous avons créée à l’étape 2.

- Enregistrer les itinéraires.

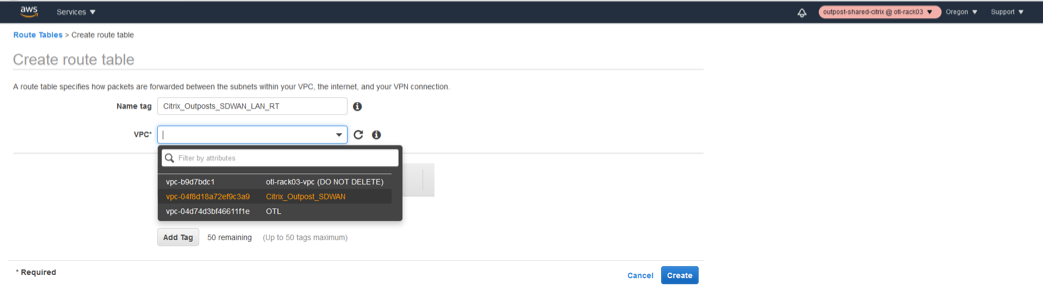

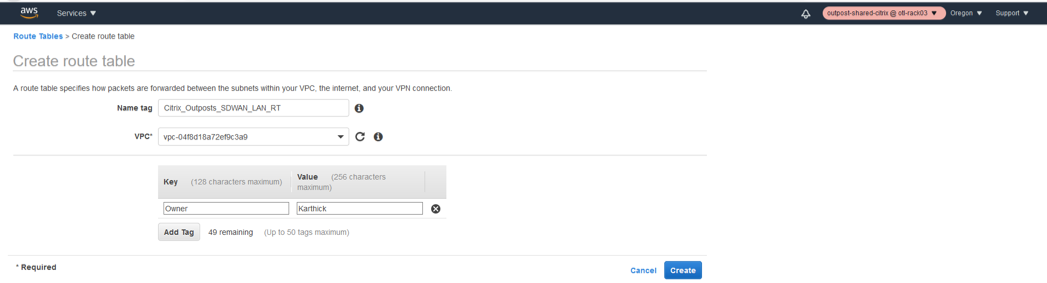

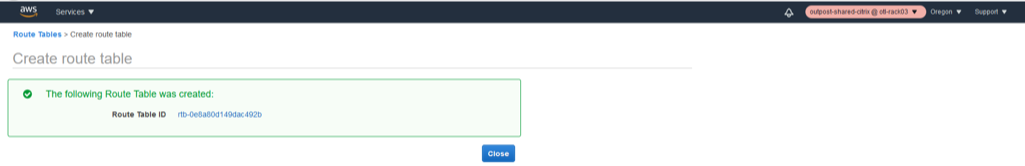

Définir des tables de routage pour le sous-réseau LAN

-

Créer la table de routage pour l’interface LAN

- Cliquez sur Router les tables sous VPC.

- Cliquez sur Créer une table de routage.

- Sélectionnez le VPC créé pour SD-WAN à l’étape 1.

- Cliquez sur Créer.

-

Associez la table de routage LAN au VPC.

-

Modifier les associations de sous-réseaux pour la table de routage LAN.

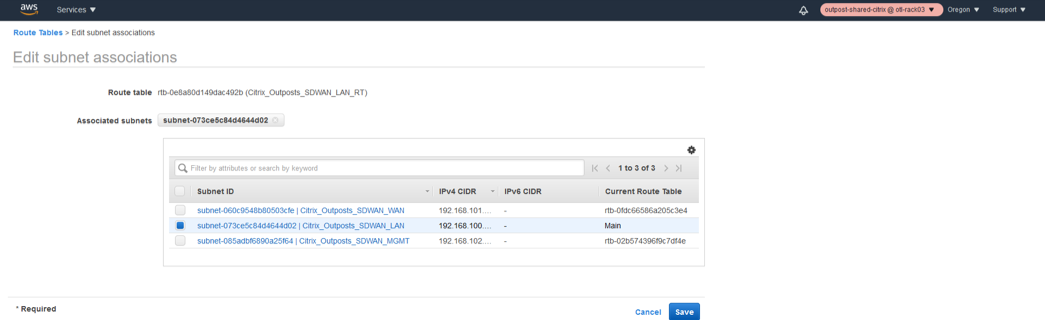

L’étape suivante consiste à associer la table de routage au sous-réseau LAN créé.

- Sélectionnez la table de routage WAN dans la liste.

- Cliquez sur la liste déroulante Actions.

- Sélectionnez Modifier les associations de sous-réseaux.

- Associez le sous-réseau LAN à la table de routage qui héberge l’adresse IP 192.168.100.0/24.

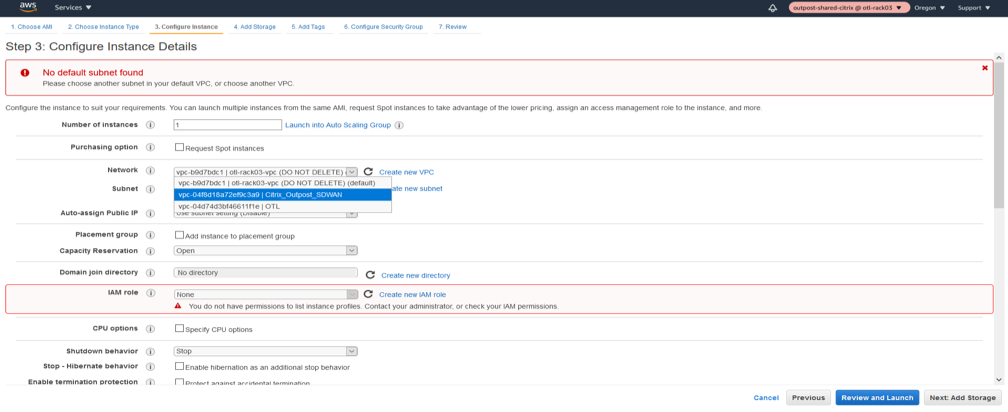

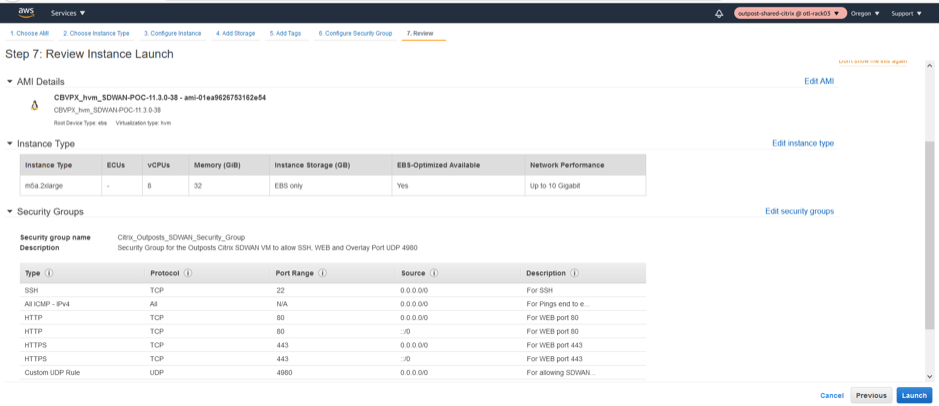

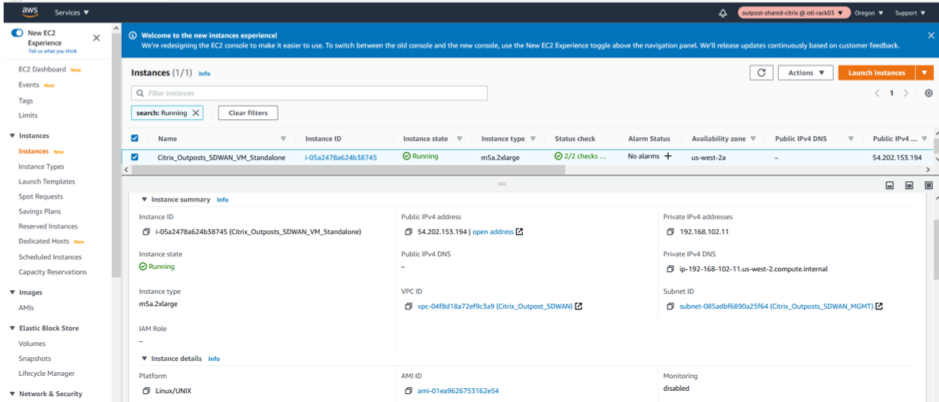

Provisionnement/déploiement d’instance AMI d’avant-poste

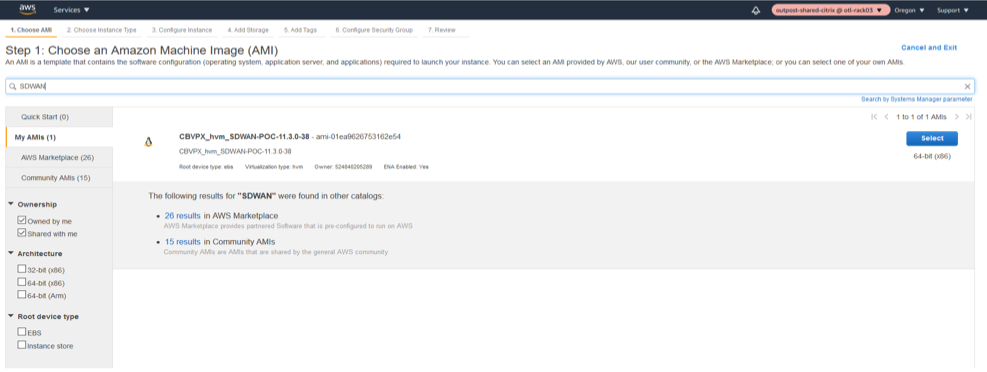

Lancement de l’instance AMI (privée)

-

Choisissez l’AMI privée en chargeant l’AMI partagée dans des avant-posts (si elle n’est pas encore publiée sur Marketplace).

-

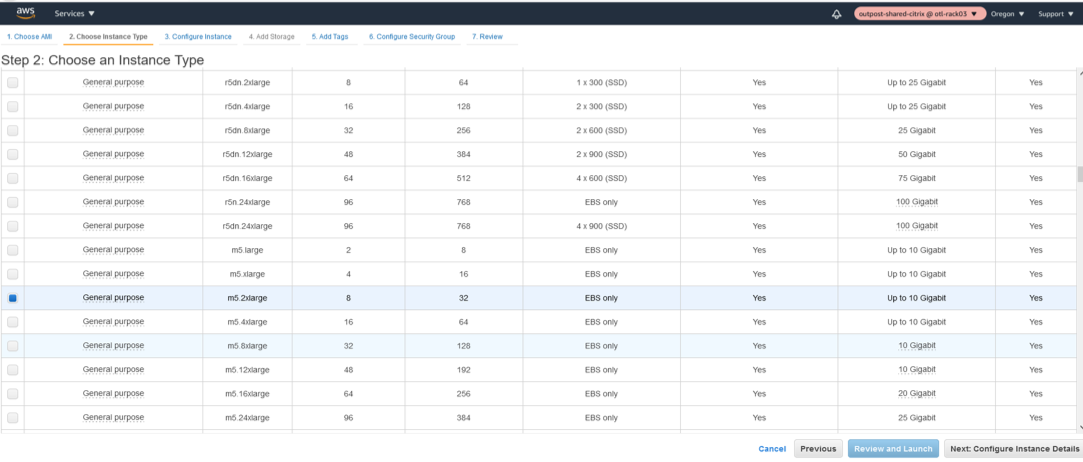

Sélectionnez le bon type d’instance (VPXL — M5.2xLarge).

- Configurez les détails de l’instance comme le réseau VPC, Sous-réseau.

- Sélectionnez le VPC créé pour l’instance dans le réseau.

- Sélectionnez le sous-réseau MGMT comme interface principale.

- Sélectionnez Activé pour Affecter automatiquement l’adresse IP publique.

- Fournissez également une adresse IP privée personnalisée pour l’interface de gestion au bas de la page des détails de l’instance.

-

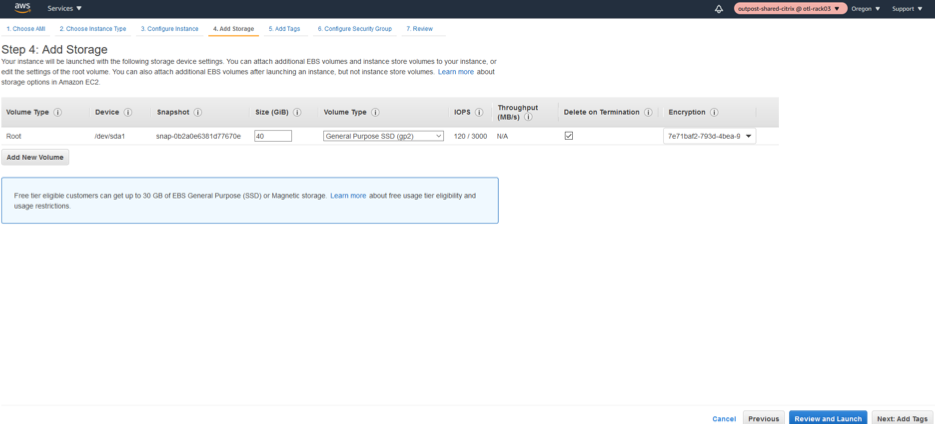

Sélectionnez Stockage par défaut.

-

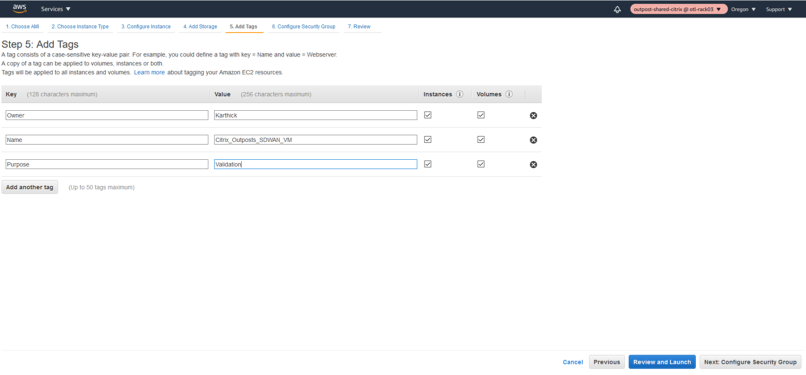

Ajoutez des balises pertinentes pour la recherche/indexation par exemple ultérieurement.

-

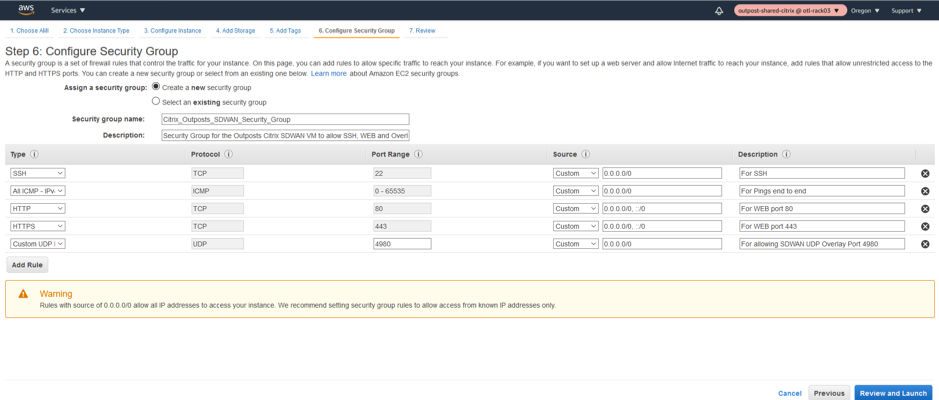

Définissez le groupe de sécurité approprié pour l’instance.

-

Résumé du groupe de sécurité réseau de l’instance d’avant-poste Citrix SD-WAN.

-

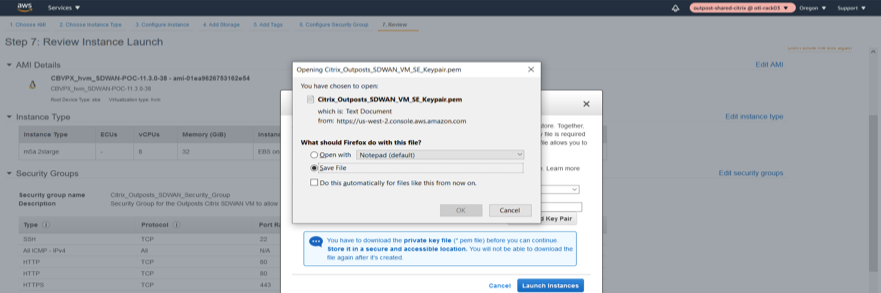

Téléchargez le Keypair pour le lancement de l’instance via SSH pour une utilisation ultérieure.

-

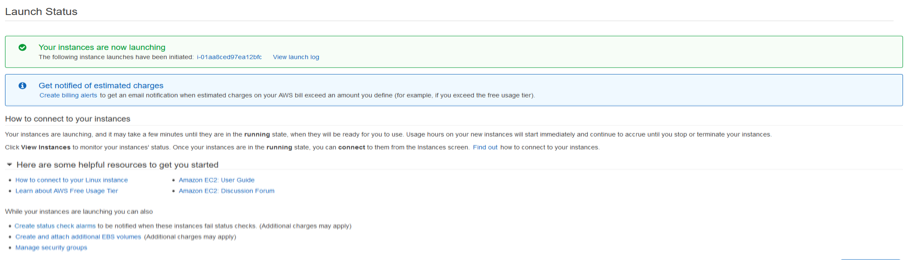

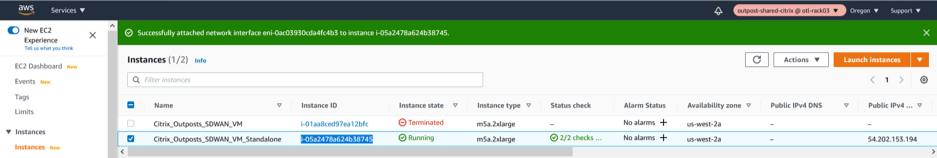

Lancez le LANCEMENT de l’instance.

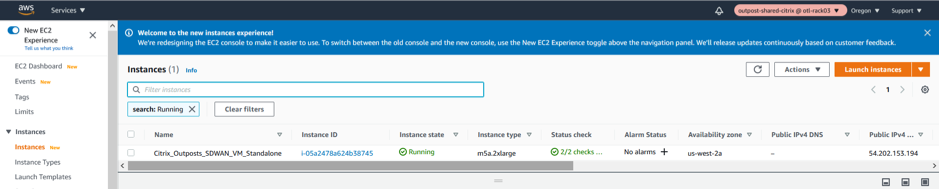

-

Vérifiez l’état de l’instance et son contrôle d’intégrité dans le tableau de bord EX2 après lancement.

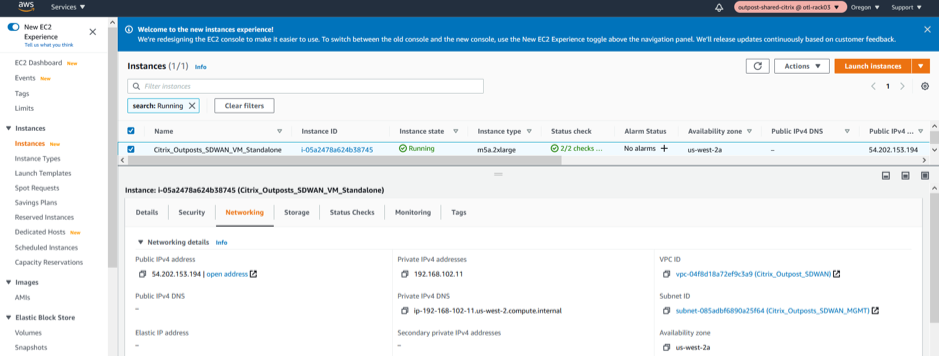

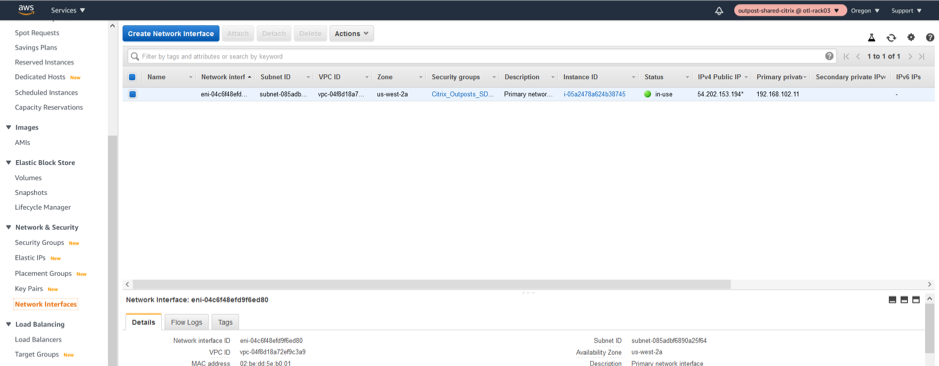

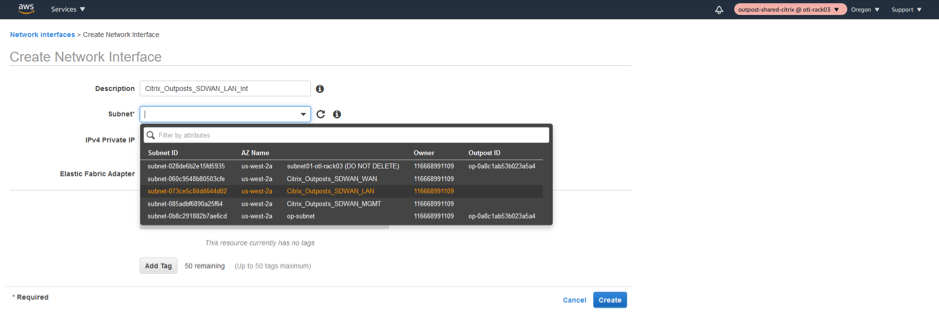

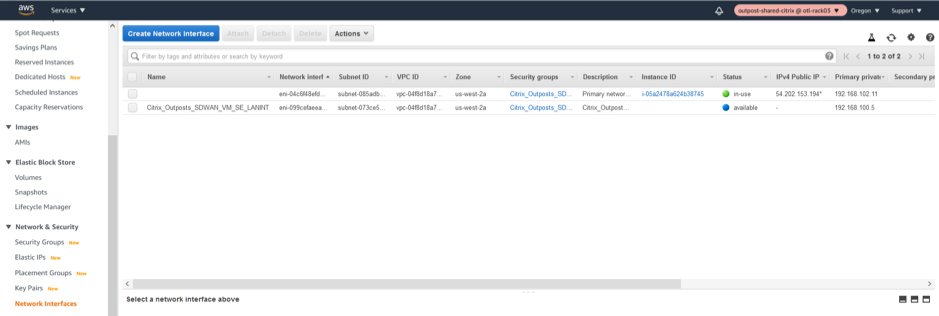

Création d’interfaces réseau LAN/WAN et d’association

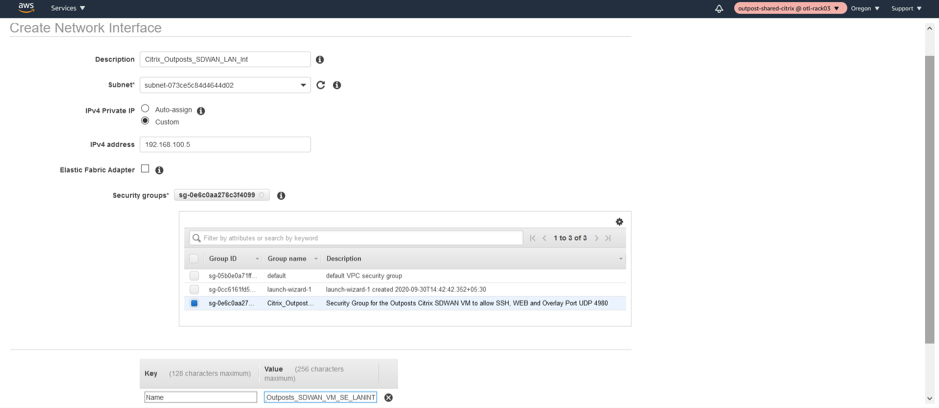

Interface réseau LAN

-

Créez l’interface réseau LAN.

-

Associez le sous-réseau associé à l’interface LAN.

-

Associez une IP privée LAN personnalisée 192.168.100.5 et associez le NSG (Network Security Group).

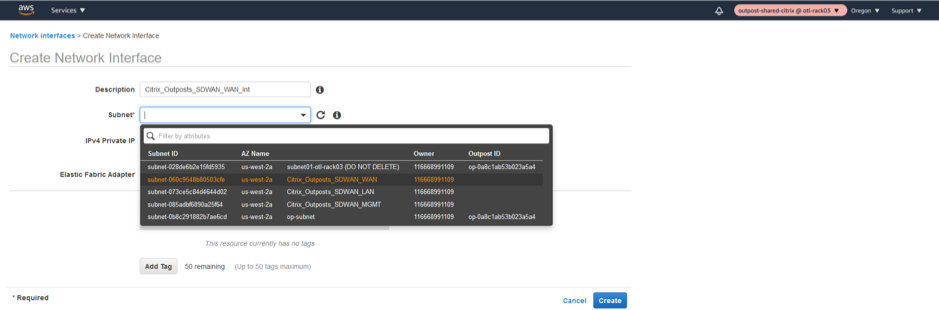

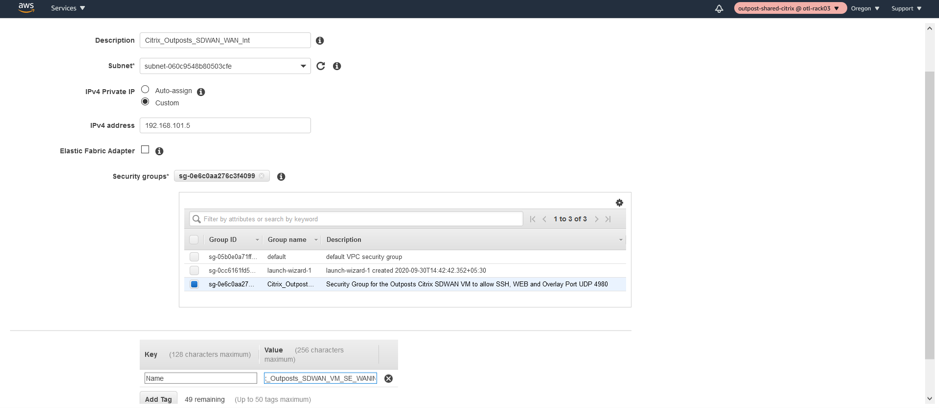

Interface réseau WAN

-

Créez l’interface réseau WAN.

-

Associez le sous-réseau WAN à l’interface réseau.

-

Fournissez une adresse IP WAN personnalisée privée en tant que 192.168.101.5 et associez le groupe de sécurité réseau.

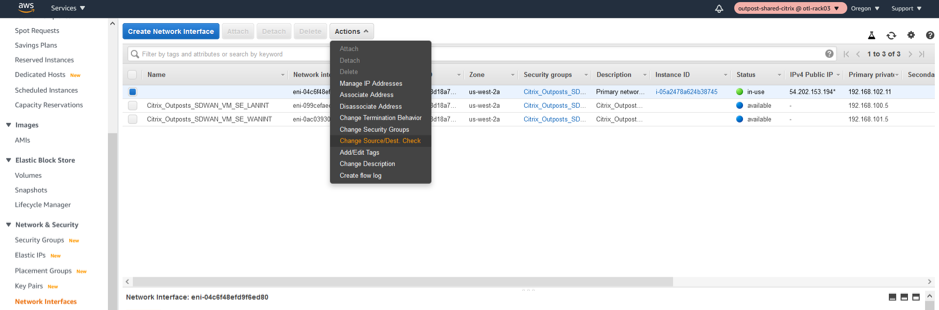

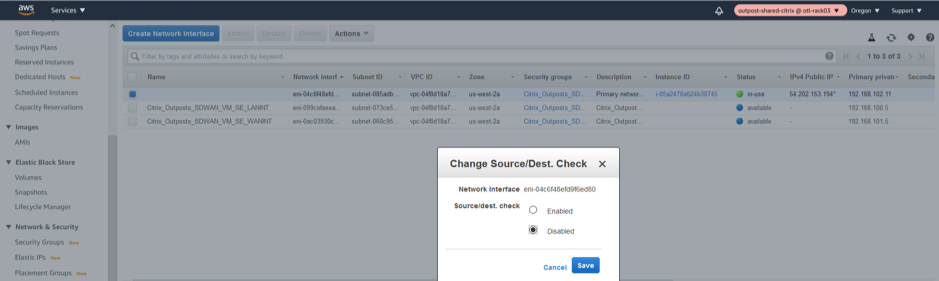

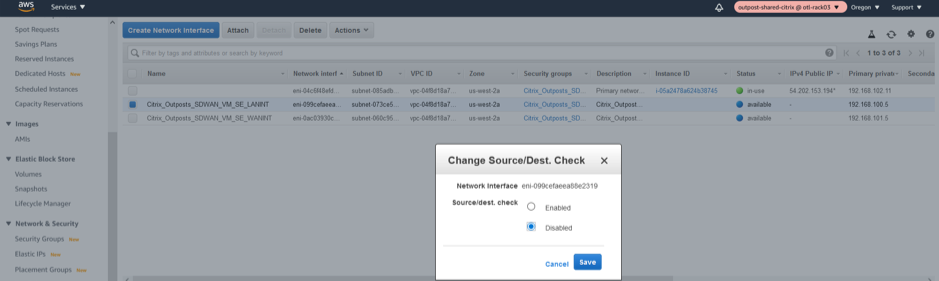

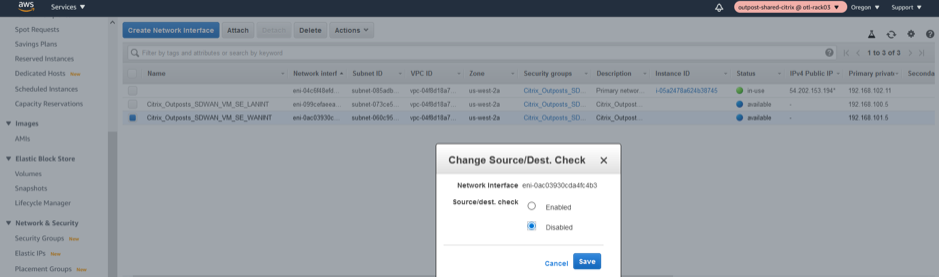

Changer la source et la vérification DEST sur les interfaces LAN/WAN/gestion

Désactivation de la source/Dest. L’attribut Check permet à l’interface de gérer le trafic réseau qui n’est pas destiné à l’instance EC2. Comme l’AMI SD-WAN NetScaler agit comme un intermédiaire pour le trafic réseau, la Source/Dest. L’attribut Check doit être désactivé pour un bon fonctionnement.

Interface de gestion désactivation de la vérification SRC/DEST

Interface LAN désactive la vérification SRC/DEST

Interface WAN désactive la vérification SRC/DEST

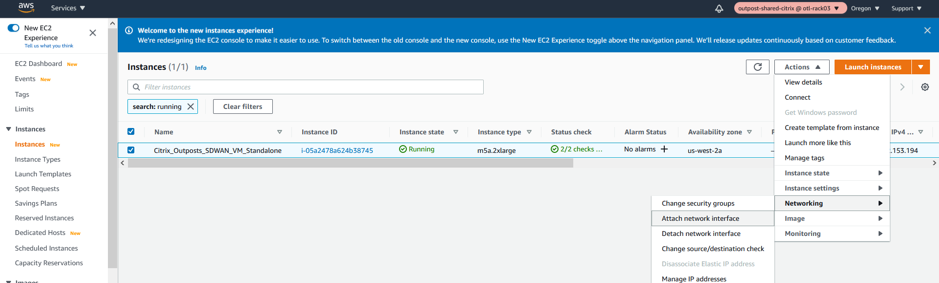

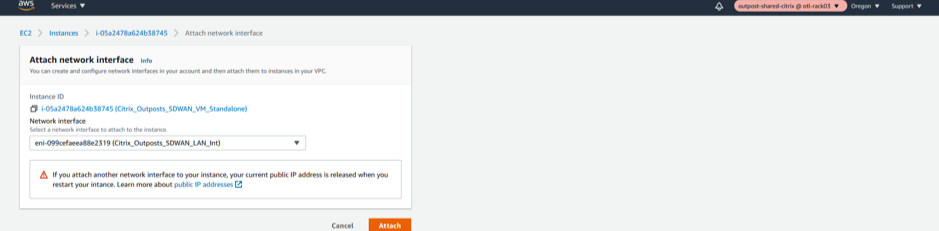

Joindre les interfaces réseau LAN/WAN à l’avant-poste Citrix SD-WAN

Association de l’interface LAN

- Connectez l’interface réseau LAN au SD-WAN.

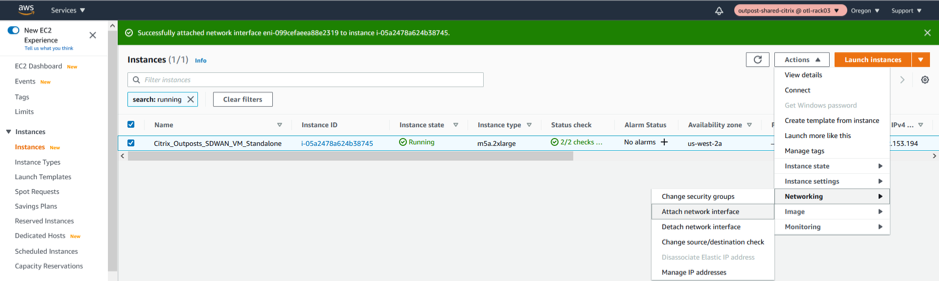

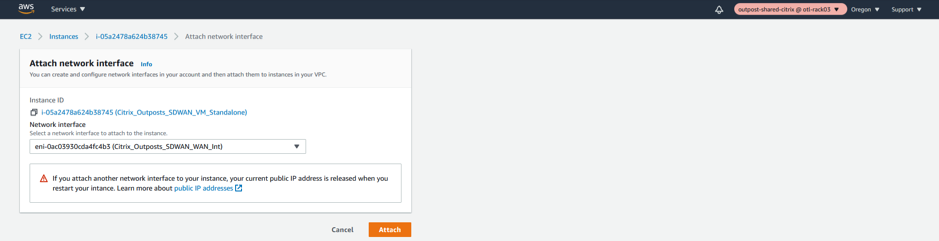

Association de l’interface WAN

- Connectez l’interface réseau WAN au SD-WAN.

Remarque

L’attachement de la gestion, du réseau local et du WAN dans cet ordre s’attache à eth0, eth1, eth2 dans l’AMI SD-WAN. Cela s’harmonise avec le mappage de l’AMI provisionnée et garantit que les interfaces ne sont pas réaffectées de manière incorrecte en cas de redémarrage de l’AMI.

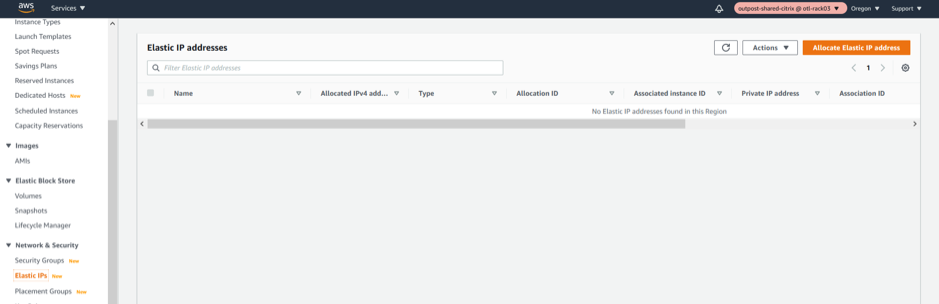

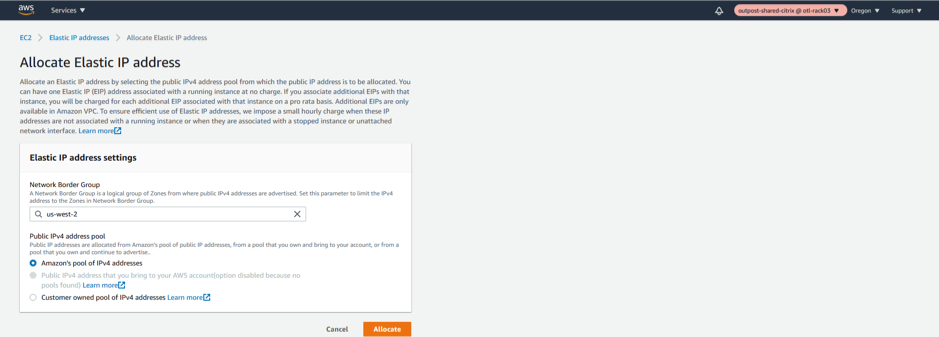

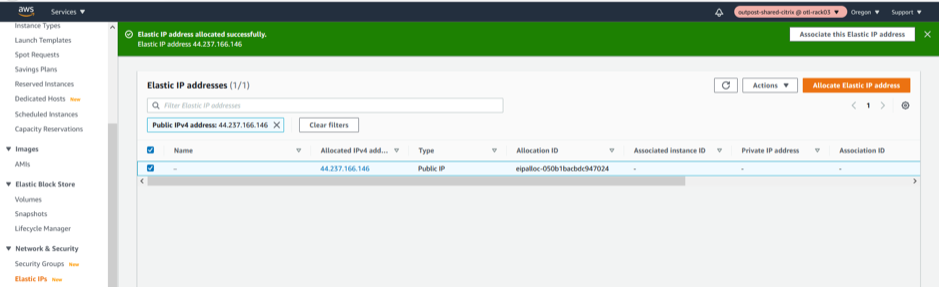

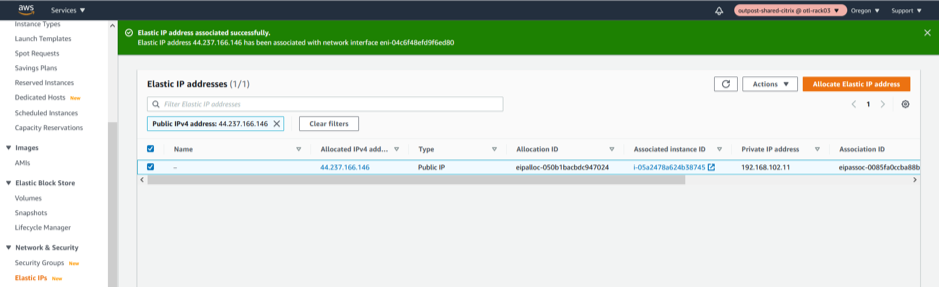

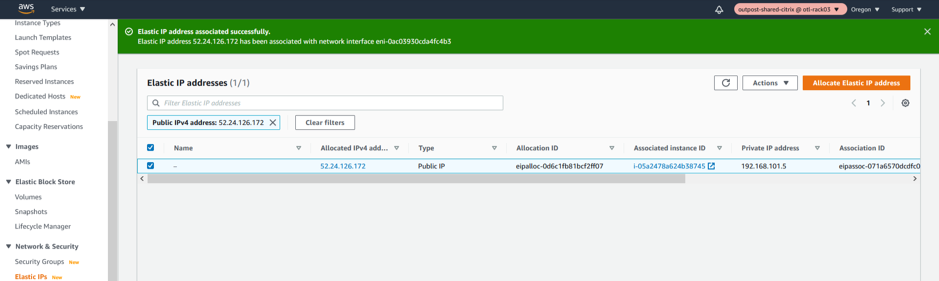

Création et association d’adresses IP ELASTIC aux interfaces MGMT et WAN d’avant-poste Citrix SD-WAN

IP de gestion IP Elastic

-

Allouer une nouvelle adresse IP ELASTIC pour l’interface MGMT.

-

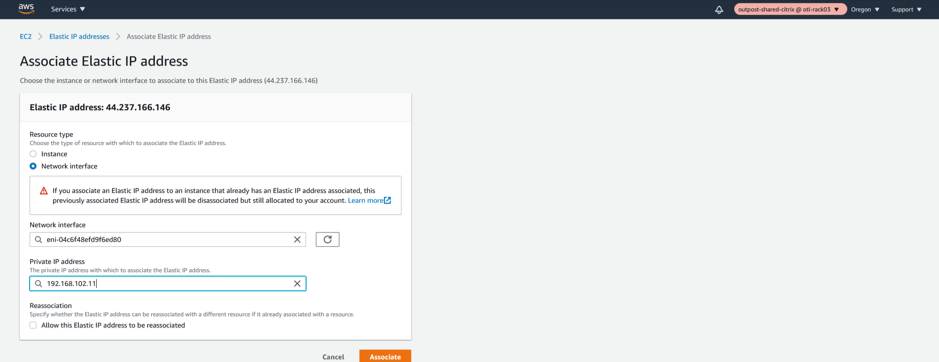

Associez l’IP ELASTIC nouvellement créée à l’interface de gestion.

L’IP Management Elastic est nécessaire pour la navigation SSH/UI sur 80/443 de l’appliance Citrix SD-WAN basée sur Outpost. Cela rend la gestion plus simple.

Nous relierons spécifiquement l’IP élastique à l’interface réseau de gestion et plus précisément à la propriété IP privée associée au sous-réseau de gestion qui est « 192.168.102.11 ».

- Sélectionner l’interface réseau

- Sélectionnez l’interface réseau de gestion

- Attribuer une adresse IP privée « 192.168.102.11 »

- Associé

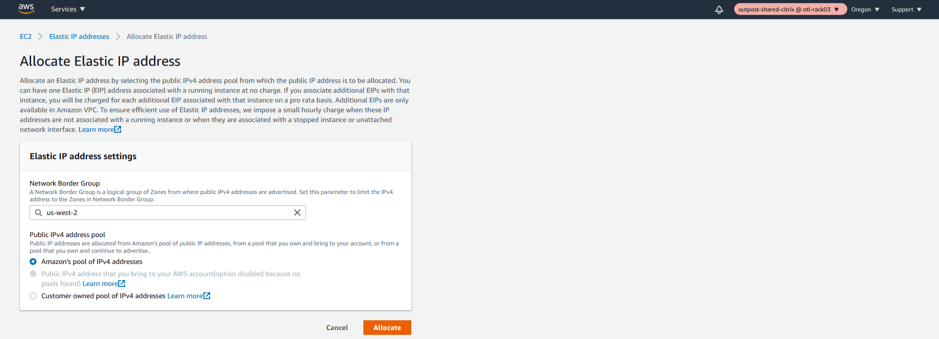

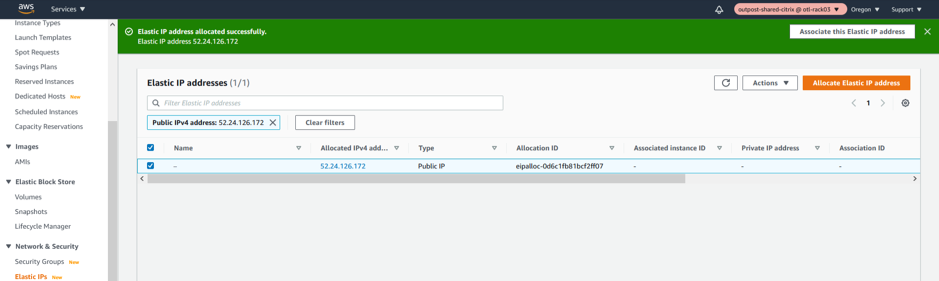

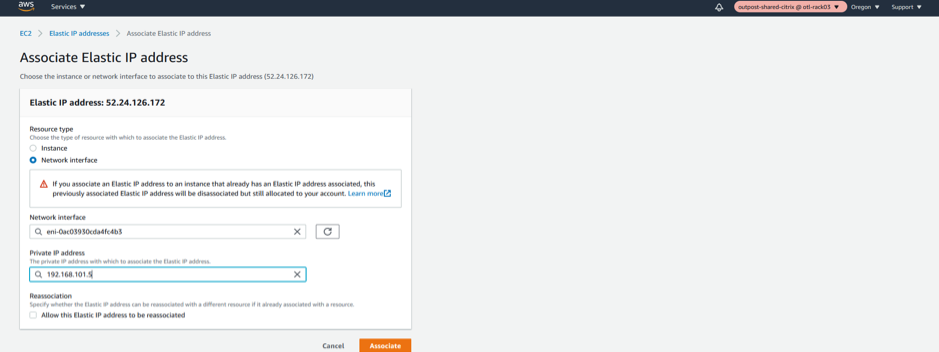

Interface WAN IP élastique

-

Allouer une nouvelle adresse IP ELASTIC pour l’interface WAN

-

Associez l’IP ELASTIC nouvellement créée à l’interface WAN.

L’IP WAN Elastic est nécessaire pour activer la communication de superposition entre différents sites avec l’appliance Citrix SD-WAN basée sur Outpost et avoir la connectivité IP vers le monde externe. Il s’agirait de l’IP publique de la liaison WAN que nous fournirons pour un MCN ou une succursale. Cette IP doit essentiellement être connue de tous les appareils distants/pairs pour aider à avoir un établissement de contrôle de superposition ou de canal de données. Nous relierons spécifiquement l’IP élastique à l’interface réseau WAN et plus précisément à l’IP privée associée au sous-réseau WAN qui est « 192.168.102.11 ».

- Sélectionner l’interface réseau

- Sélectionnez l’interface réseau WAN

- Attribuer une adresse IP privée « 192.168.101.5 »

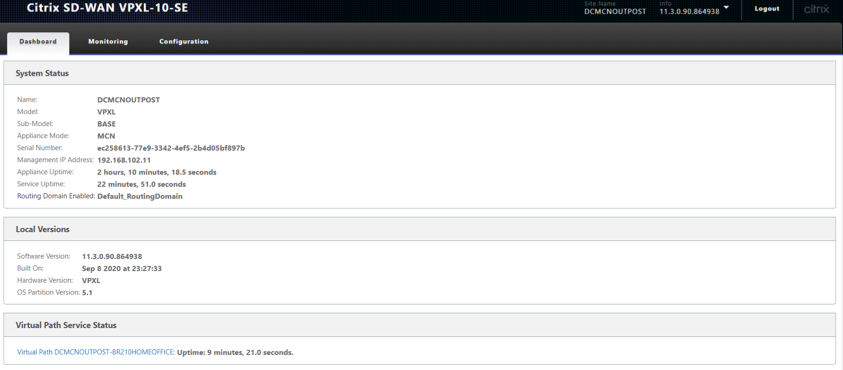

VM SD-WAN d’avant-poste VPXL en tant que MCN

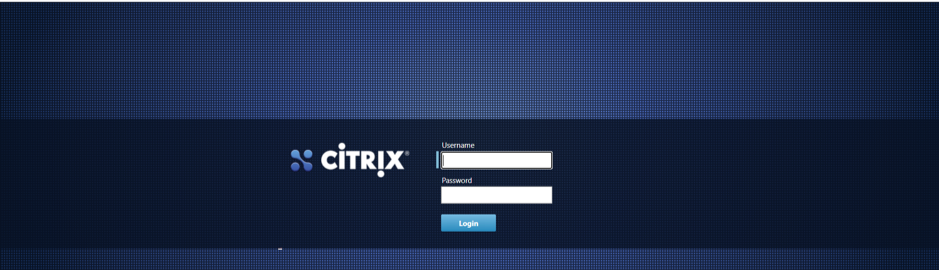

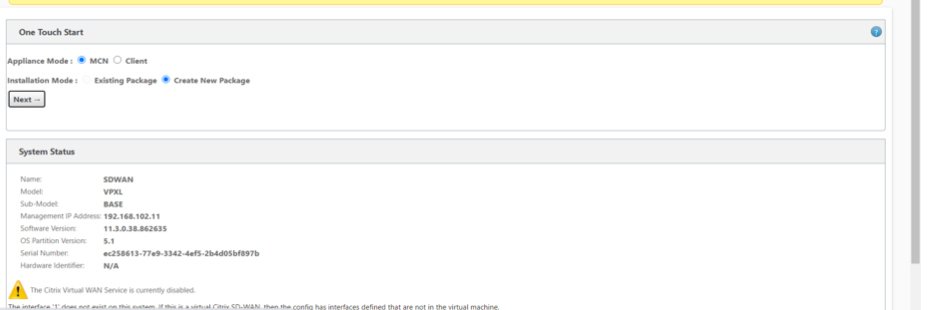

Accéder/configurer l’Outpost Citrix SD-WAN en tant que MCN

-

Accès IP de l’interface MGMT.

Notez l’adresse IP élastique de l’interface de gestion et saisissez

https://<elastic_ip_mgmt_interface>pour accéder à l’interface utilisateur SD-WAN.

-

S’authentifier avec les informations d’identification d’administrateur.

Le nom d’utilisateur est admin et le mot de passe est l’ID INSTANCE (surligné ci-dessous)

-

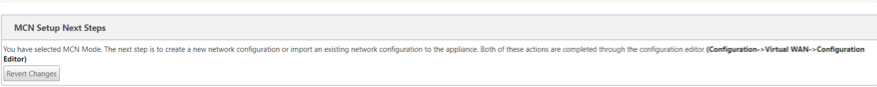

Faire le rôle de la machine virtuelle Outpost Citrix SD-WAN en tant que MCN (nœud de contrôle maître)

-

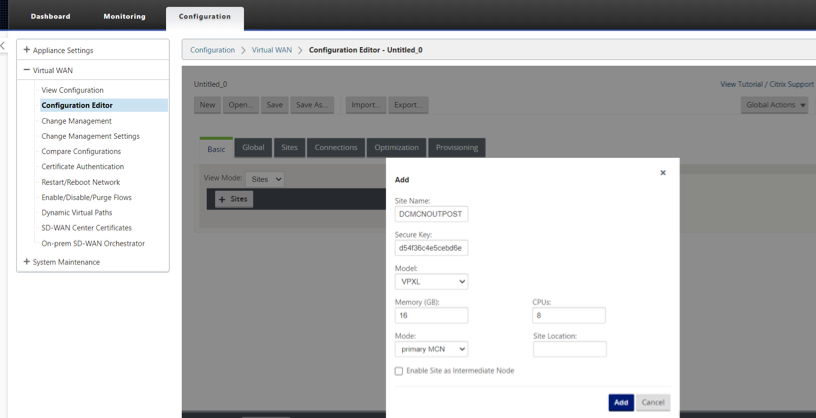

Ajoutez un nouveau site pour le MCN (Outpost SD-WAN).

-

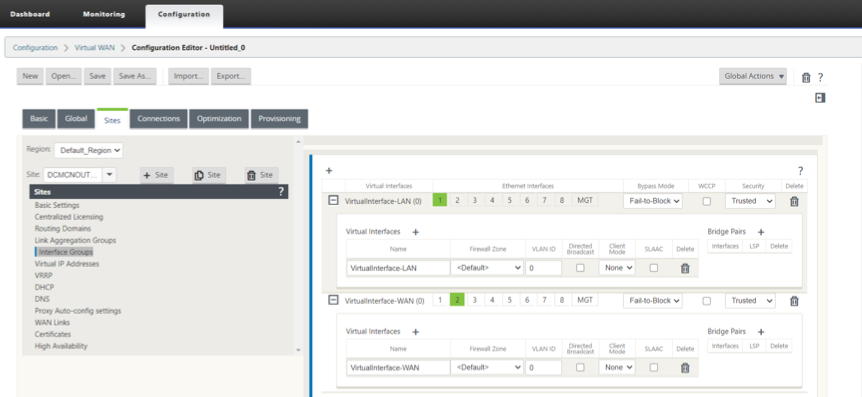

Configurez les groupes d’interface réseau MCN (Outpost VM) pour LAN et WAN.

-

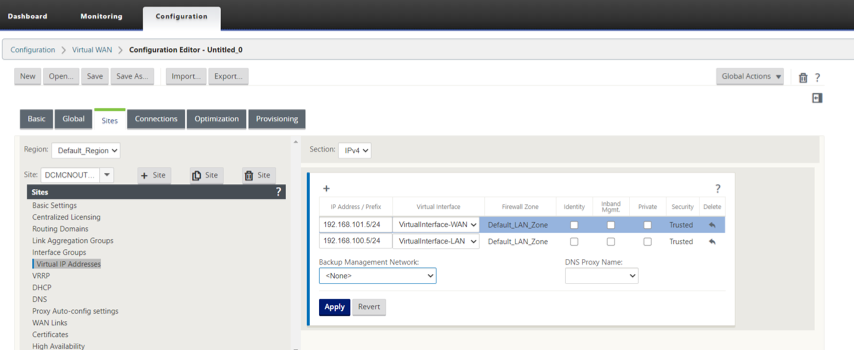

Configurez les adresses IP virtuelles (VIP) de l’Outpost VM (MCN) pour LAN et WAN.

-

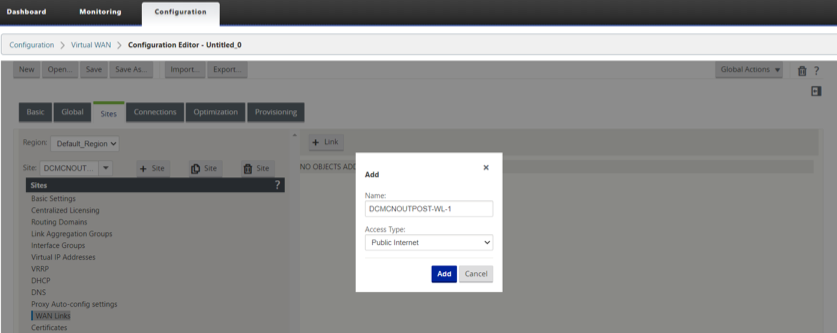

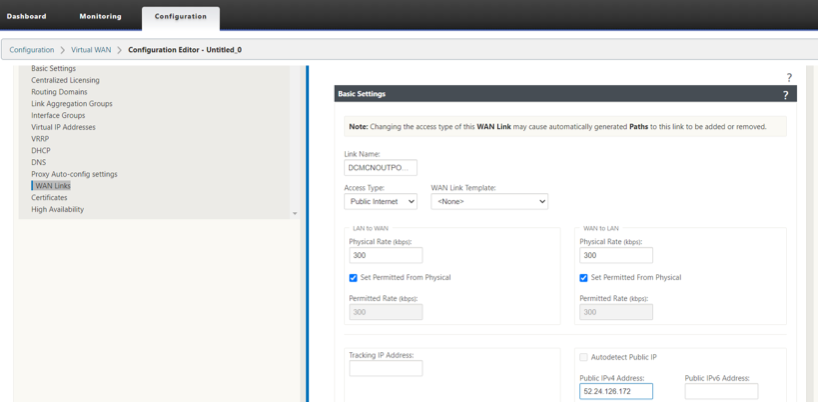

Configurez la liaison WAN Outpost VM (MCN).

-

TÉLÉCHARGEMENT/TÉLÉCHARGEMENT des définitions de capacité sur la liaison WAN.

-

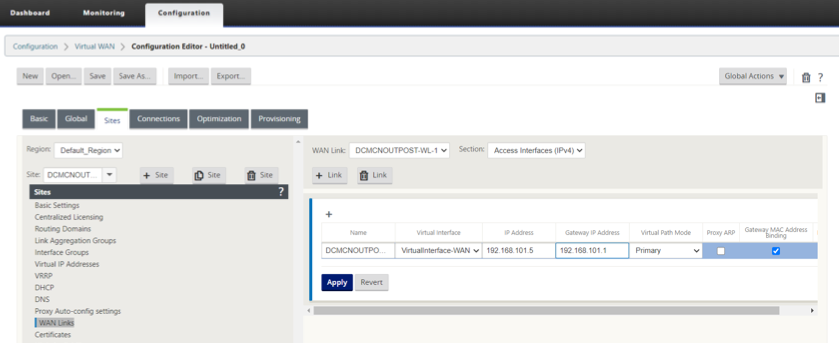

Configurez l’interface d’accès et l’adresse IP de la passerelle de la liaison WAN.

-

Citrix SD-WAN 210 en tant que succursale utilisateur à domicile SD-WAN

Configurer le 210 Citrix SD-WAN en tant que BRANCH

-

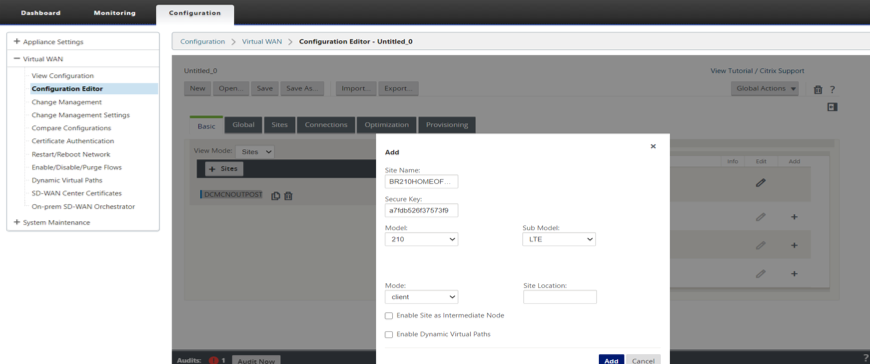

Ajoutez un site 210 en tant que succursale en mode Client.

-

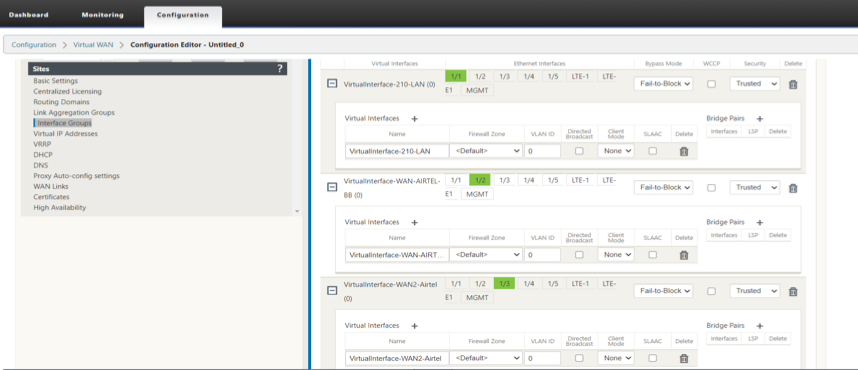

Configurez les 210 groupes d’interface réseau de la branche HOME OFFICE pour LAN et WAN.

-

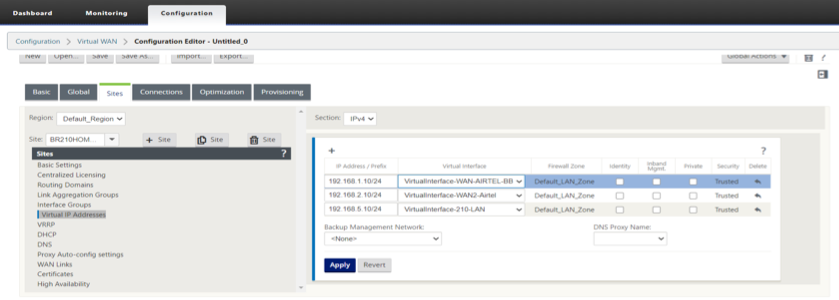

Configurez les 210 adresses IP virtuelles (VIP) de la branche HOME OFFICE pour LAN et WAN.

-

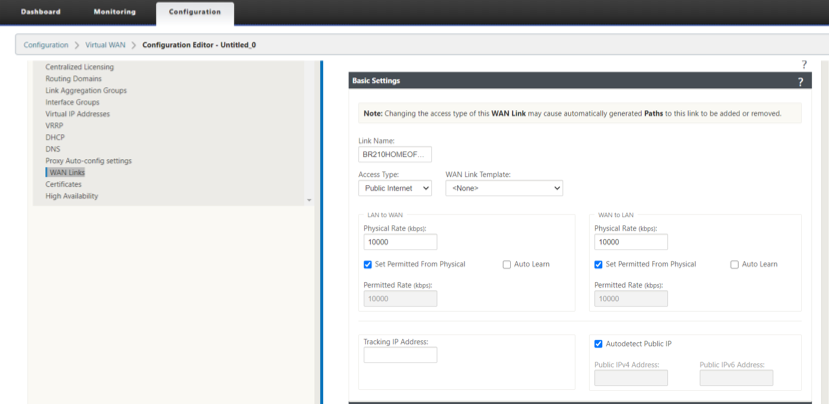

Configurez la liaison WAN 210 de la succursale HOME OFFICE.

-

TÉLÉCHARGEMENT/TÉLÉCHARGEMENT des définitions de capacité sur la liaison WAN.

-

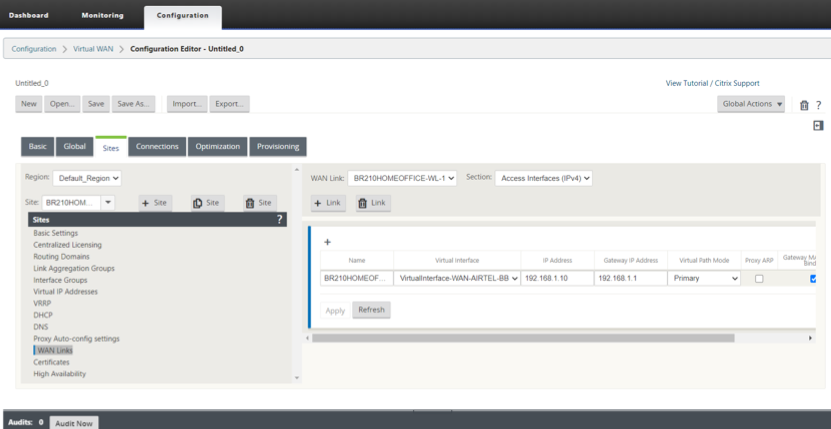

Configurez l’interface d’accès et l’adresse IP de la passerelle de la liaison WAN.

-

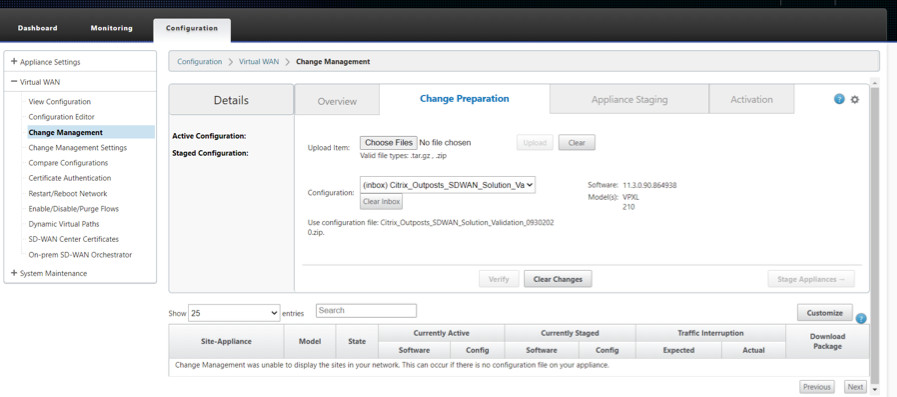

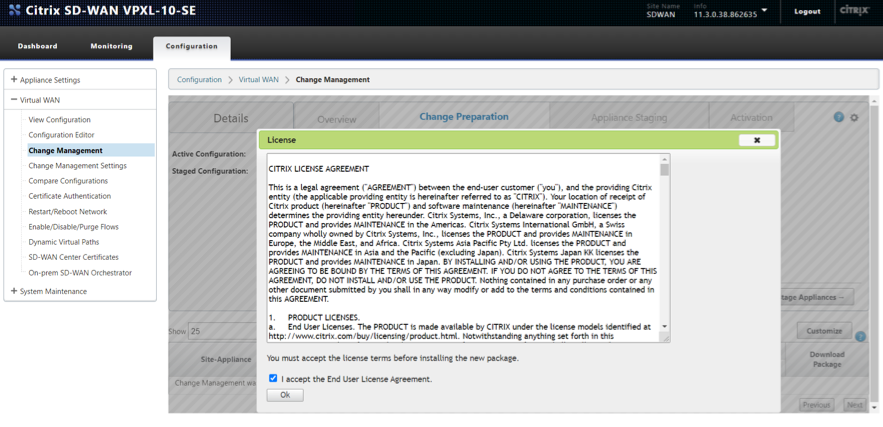

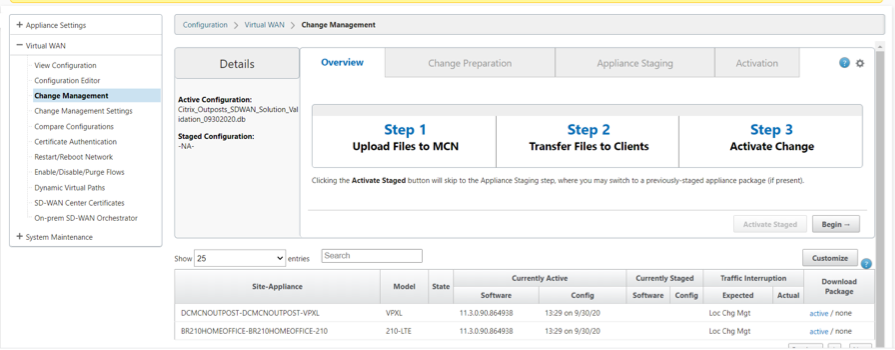

Exécution de la gestion des modifications et mise en scène de la configuration sur les appliances

Activer la configuration

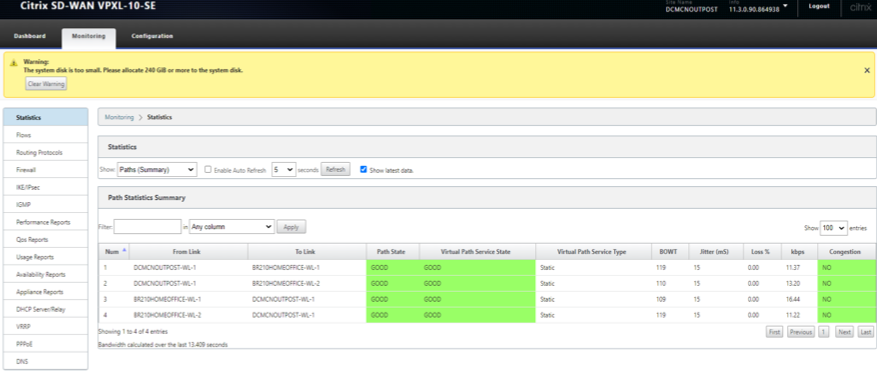

Vérifier la création du PATH virtuel

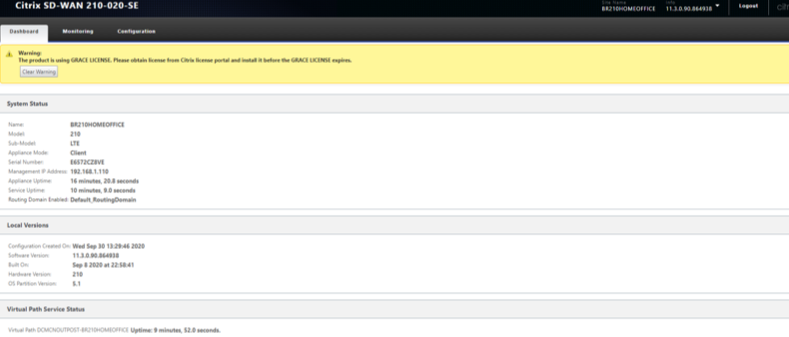

Sur la machine virtuelle MCN de l’avant-poste

Sur la 210 Home Branch

Valider le trafic sur le chemin virtuel entre la machine virtuelle d’avant-poste et la branche 210.

- Étape 1 — Lancer le ping entre la branche 210 et le MCN des avant-postes

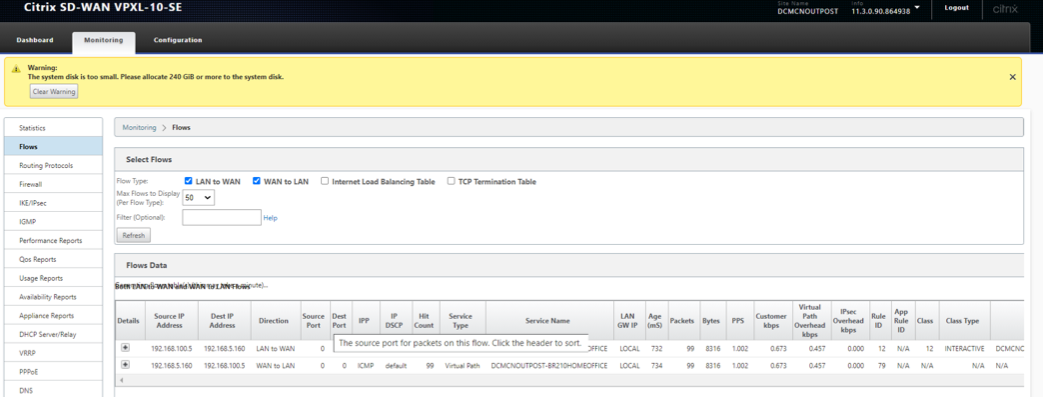

- Étape 2 — Vérifier les flux sur les machines virtuelles 210 et MCN dans le sens de chargement et de téléchargement et vérifier le SIP, le DIP, le protocole IP et le service utilisé pour traiter le trafic

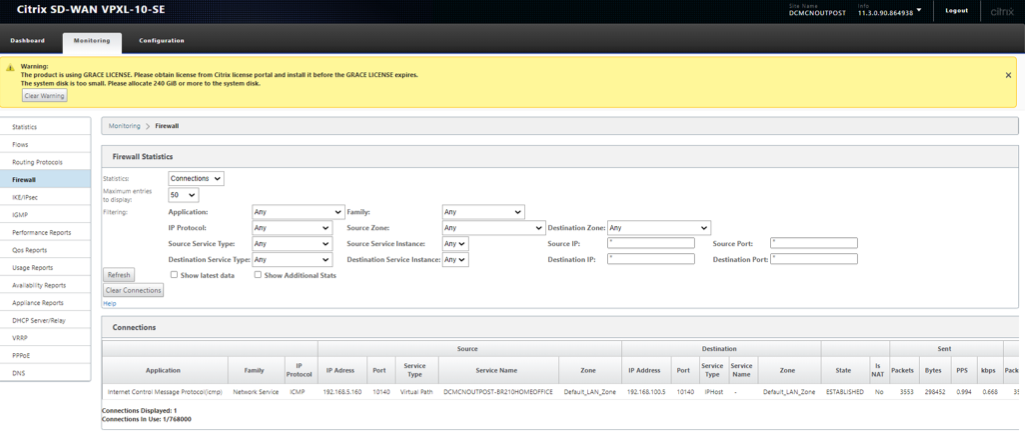

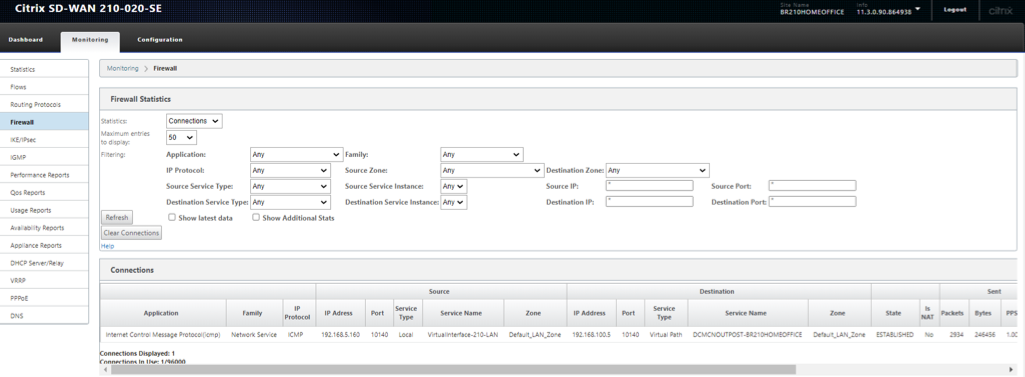

- Étape 3 — Vérifier la connexion du pare-feu sur le MCN Outpost et le 210 pour le trafic ICMP entre les 2 sites

-

Vérifiez que le trafic Ping initié entre la branche 210 et le MCN des avant-postes est traité via le chemin virtuel

-

Les flux doivent indiquer les flux via le bon type de service en tant que chemin virtuel

- Vérifier les flux sur MCN d’avant-poste : le protocole SIP, DIP, IP doit correspondre, y compris Service en tant que chemin virtuel

- Vérifiez les chemins dans le flux pour le meilleur chemin utilisé — Devrait être l’un des meilleurs chemins dans la liste des chemins disponibles

-

Vérifier les flux sur la branche 210 - SIP, DIP, IP Protocol doit correspondre, y compris Service en tant que chemin virtuel

- Vérifiez les chemins dans le flux pour le meilleur chemin utilisé — Devrait être l’un des meilleurs chemins dans la liste des chemins disponibles

-

Vérifiez le pare-feu pour vérifier la connexion

- Vérifiez le pare-feu sur le MCN Outpost doit avoir les informations de connexion avec l’application en tant que ICMP pour la réponse. Devrait avoir SIP-SPORT (MCN), DIP-DPORT (210) incluant le service source et le service Dest en tant que chemin local et virtuel respectivement

- Source

- Vérifiez le pare-feu sur la branche 210 devrait avoir les informations de connexion avec l’application comme ICMP pour la demande. Devrait avoir SIP-SPORT (210), DIP-DPORT (MCN) incluant le service source et le service Dest en tant que chemin local et virtuel respectivement

-

Lancer le PING depuis l’ordinateur portable d’extrémité jusqu’à 192.168.100.5 (VIP côté LAN des Outposts SD-WAN)

- Commande — ping 192.168.100.5

- Adresse IP source de l’ordinateur portable initiateur — 192.168.5.160

- Ce trafic est destiné à traverser le chemin virtuel en raison de la table de routage installée sur la branche avec le 192.168.100.0/24 installé en tant que préfixe accessible sur VP

Lancer le PING depuis l’ordinateur portable d’extrémité vers 192.168.100.5 (VIP côté LAN du SD-WAN)

Vérifiez que les entrées de direction LAN vers WAN et WAN vers LAN sont visibles à la fois dans le MCN (Outpost VM) et la branche 210

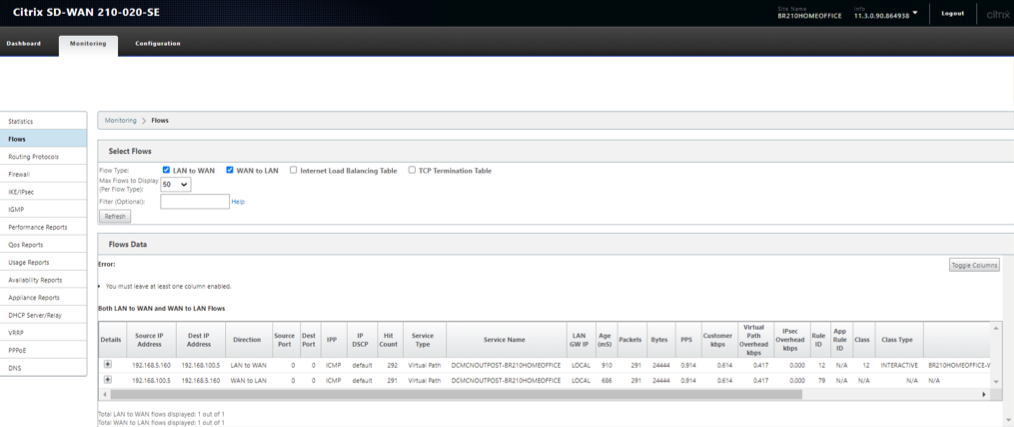

Vérifier FLOWS sur la 210 Home Branch

Sur la succursale d’accueil

LAN vers WAN (De la succursale vers MCN)

- Adresse IP source — 192.168.5.160

- Dest IP — 192.168.100.5

- Proto/IPP — ICMP

WAN au réseau local (du MCN vers la succursale)

- Dest IP — 192.168.5.160

- Adresse IP source — 192.168.100.5

- Proto/IPP — ICMP

-

Vérifiez que le service utilisé est Virtual Path et que le nom du service est celui si entre le MCN (Outpost VM) à la Branch 210

-

Vérifiez également que le chemin affichera le meilleur chemin actuel qui prend le trafic ICMP à travers le chemin virtuel (qui est WL1 sur le 210 à la seule liaison existante du côté MCN)

Remarque

Vérifiez le chemin actuel dans la colonne « Chemin » dans l’instantané ci-dessous.

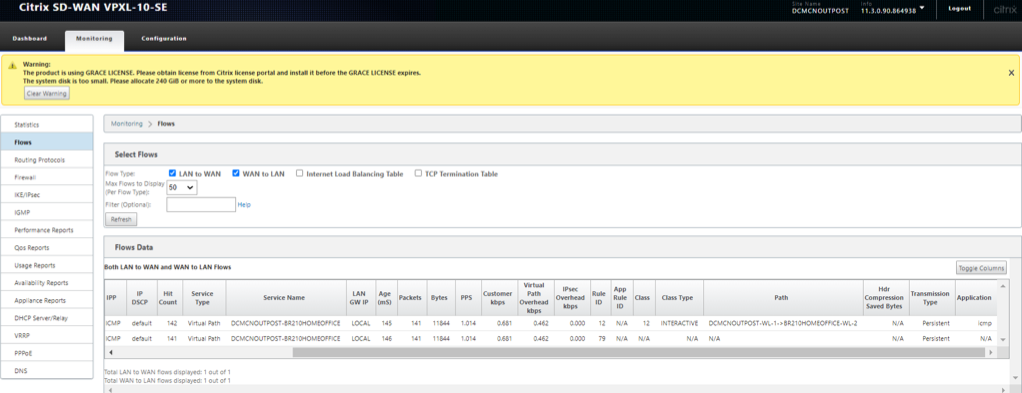

Vérifier sur le MCN (Outposts VM)

Côté VM de l’avant-poste MCN

WAN vers LAN (De la succursale vers MCN)

- Adresse IP source — 192.168.5.160

- Dest IP — 192.168.100.5

- Proto/IPP — ICMP

LAN vers WAN (De MCN vers la succursale)

- Dest IP — 192.168.5.160

- Adresse IP source — 192.168.100.5

- Proto/IPP — ICMP

-

Vérifiez que le service utilisé est Virtual Path et que le nom du service est celui si entre le MCN (Outpost VM) à la Branch 210

-

Vérifiez également que le chemin affichera le meilleur chemin actuel qui prend le trafic ICMP à travers le chemin virtuel (qui est WL1 sur le 210 à la seule liaison existante du côté MCN)

Vérifier les détails du pare-feu sur le MCN (Outposts VM)

Les détails ci-dessous sont validés pour le flux au MCN (Outposts VM)

- Application — ICMP

- Service source — Chemin virtuel (le trafic est venu via VP du côté de la succursale)

- Service de destination — IPHOST (Parce que nous sommes en train de pinger sur l’IP du SD-WAN et est destiné à l’appareil)

- État - Établi

Pour plus d’informations sur les stratégies de support, consultez soutien et services

Vérifier les détails du pare-feu sur 210 Home Branch

Les détails ci-dessous sont validés pour le débit du côté 210 Branche.

- Application — ICMP

- Service source — Local (initié à partir d’un hôte derrière la succursale 210)

- Service de destination — Chemin virtuel (Parce que nous effectuons un ping à l’IP du SD-WAN et est destiné à l’appareil et est transporté via Virtual Path)

- État - Établi

Pour plus d’informations sur les stratégies de support, consultez soutien et services

Dans cet article

- Validation de la solution topologie/architecture réseau

- Création de VPC sur des avant-postes pour l’appliance Citrix SD-WAN (type VPXL)

- Création de passerelle Internet et associé à VPC (accès Internet pour WAN et interface de gestion du SD-WAN)

- Création de sous-réseaux LAN, WAN et MGMT pour l’appliance Citrix SD-WAN VPXL

- Définir des tables de routage pour le sous-réseau LAN/WAN/MGMT

- Définir des tables de routage pour le sous-réseau WAN

- Définir des tables de routage pour le sous-réseau LAN

- Provisionnement/déploiement d’instance AMI d’avant-poste

- Création d’interfaces réseau LAN/WAN et d’association

- Changer la source et la vérification DEST sur les interfaces LAN/WAN/gestion

- Joindre les interfaces réseau LAN/WAN à l’avant-poste Citrix SD-WAN

- Création et association d’adresses IP ELASTIC aux interfaces MGMT et WAN d’avant-poste Citrix SD-WAN

- VM SD-WAN d’avant-poste VPXL en tant que MCN

- Citrix SD-WAN 210 en tant que succursale utilisateur à domicile SD-WAN

- Exécution de la gestion des modifications et mise en scène de la configuration sur les appliances

- Activer la configuration

- Vérifier la création du PATH virtuel

- Lancer le PING depuis l’ordinateur portable d’extrémité jusqu’à 192.168.100.5 (VIP côté LAN des Outposts SD-WAN)

- Lancer le PING depuis l’ordinateur portable d’extrémité vers 192.168.100.5 (VIP côté LAN du SD-WAN)

- Vérifier FLOWS sur la 210 Home Branch

- Vérifier sur le MCN (Outposts VM)

- Vérifier les détails du pare-feu sur 210 Home Branch