This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

GREトンネルとIPsecトンネルを使用したZscaler統合

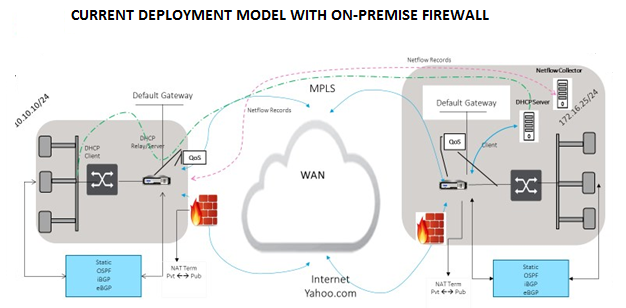

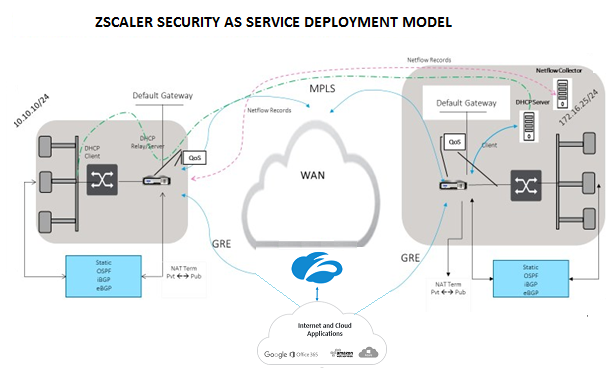

Zscaler Cloud Security Platformは、世界中の100以上のデータセンターで一連のセキュリティチェックの投稿として機能します。インターネットトラフィックをZscalerにリダイレクトするだけで、店舗、支店、遠隔地をすぐに保護できます。Zscalerはユーザーとインターネットを接続し、暗号化または圧縮されている場合でも、トラフィックのすべてのバイトを検査します。

Citrix SD-WAN アプライアンスは、お客様のサイトのGREトンネルを介してZscalerクラウドネットワークに接続できます。SD-WANアプライアンスを使用したZscalerの展開では、次の機能がサポートされています。

- すべてのGREトラフィックをZscalerに転送することで、直接インターネットブレイクアウトが可能になります。

- 顧客サイトごとにZscalerを使用した直接インターネットアクセス(DIA)。

- 一部のサイトでは、DIAにオンプレミスのセキュリティ機器を提供し、Zscalerを使用しない場合があります。

- 一部のサイトでは、インターネットアクセス用に別の顧客サイトへのトラフィックのバックホールを選択する場合があります。

- 仮想ルーティングと転送の展開。

- インターネットサービスの一部としての1つのWANリンク。

Zscalerはクラウドサービスです。サービスとして設定し、基になるWANリンクを定義する必要があります。

- データセンターでインターネットサービスを設定し、GRE 経由でブランチします。

- 信頼できるパブリックインターネットリンクを、データセンターおよびブランチサイトで構成します。

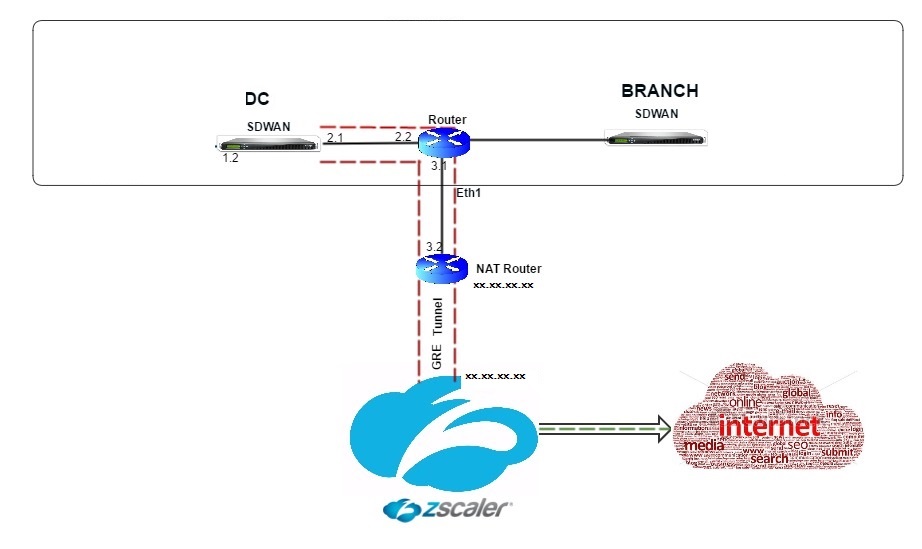

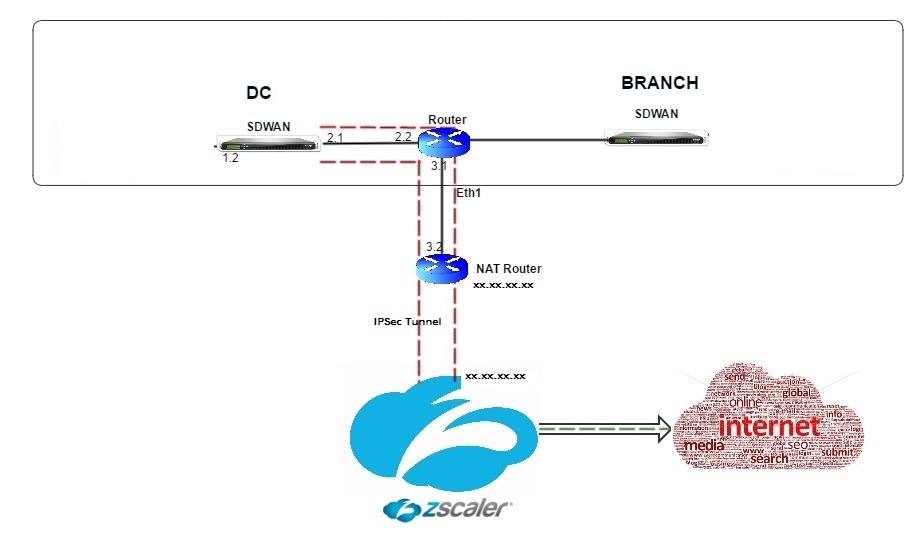

トポロジ

GRE トンネルまたは IPsec トンネルトラフィック転送を使用するには、次の手順を実行します。

-

Zscalerヘルプポータルにログインします https://help.zscaler.com/submit-ticket。

-

チケットを発行し、GRE トンネルまたは IPsec トンネルの送信元 IP アドレスとして使用する静的パブリック IP アドレスを指定します。

Zscaler は、送信元 IP アドレスを使用してカスタマーの IP アドレスを識別します。送信元 IP はスタティックパブリック IP である必要があります。ZScalerは、トラフィックを送信する2つのZEN IPアドレス(プライマリとセカンダリ)で応答します。GRE キープアライブメッセージを使用して、トンネルの健全性を判断できます。

Zscaler は、送信元 IP アドレス値を使用してカスタマーの IP アドレスを識別します。この値は、静的なパブリック IP アドレスである必要があります。Zscaler は、トラフィックのリダイレクト先となる 2 つの ZEN IP アドレス [DR1] で応答します。GRE キープアライブメッセージを使用して、トンネルの健全性を判断できます。

サンプル IP アドレス

プライマリ

内部ルータの IP アドレス:172.17.6.241/30 内部 ZEN IP アドレス:172.17.6.242/30

セカンダリ

内部ルーターIPアドレス:172.17.6.245/30 内部ZEN IPアドレス:172.17.6.246/30

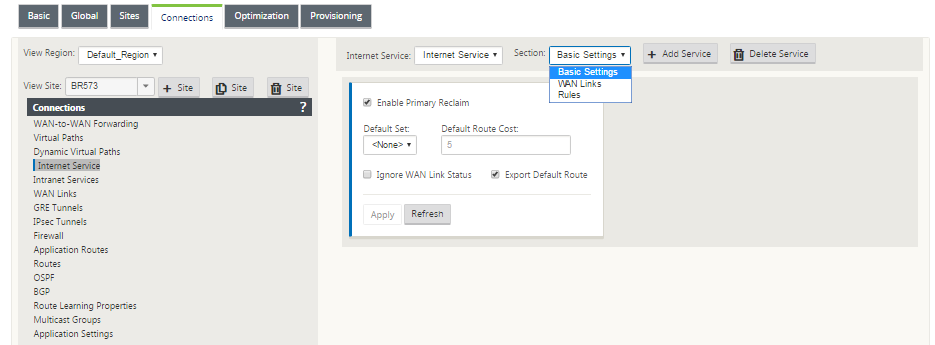

インターネットサービスの設定

インターネットサービスを構成するには、次の操作を行います。

-

[ 接続]-[ インターネットサービス] に移動します。インターネットサービスを構成します。

-

[ + サービス ] を選択し、必要に応じて設定 (基本設定、WAN リンク、およびルール) を有効にします。

-

[適用] を選択します。

サイトのインターネットサービスを有効にする方法の詳細については、「 統合ファイアウォールを使用したブランチでの直接インターネットブレイクアウト」を参照してください。

インターネットサービスでは、次の設定を構成できます。

基本設定

ファイアウォールゾーンの設定は、インターネットサービスには構成できません。インターネットサービスが信頼されている場合は、 Internet_Zoneに割り当てられます。インターネットサービスが信頼されていない場合は、 Untrusted_Internet_Zoneに割り当てられます。

構成可能な基本設定は次のとおりです。

-

プライマリ再利用を有効にする:有効にすると、WAN リンク上のこのサービスに関連付けられている(使用 = プライマリ)使用状況は、その WAN リンク上のアクティブサービスとして強制的にステータスを再利用します。

-

デフォルトセット:サイトのインターネットサービスのルールを設定するインターネットのデフォルトセットの名前。

-

デフォルトルートコスト:デフォルト(0.0.0.0/0)インターネットルートに関連付けられたルートコスト。

-

WAN リンクステータスを無視:有効にすると、このサービス宛てのパケットは、このサービスのすべての WAN リンクが利用できない場合でも、このサービスを選択します。

-

デフォルトルートのエクスポート:有効にすると、WAN-to-WAN 転送が有効になっている場合、インターネットサービスのデフォルトルート 0.0.0.0/0 が他のサイトにエクスポートされます。

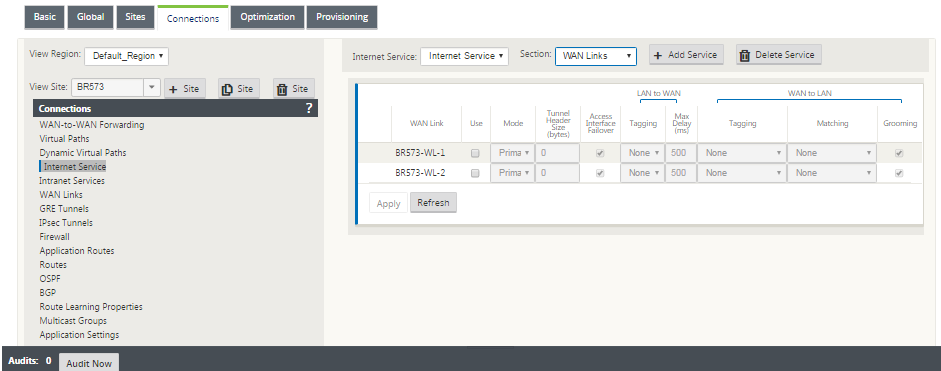

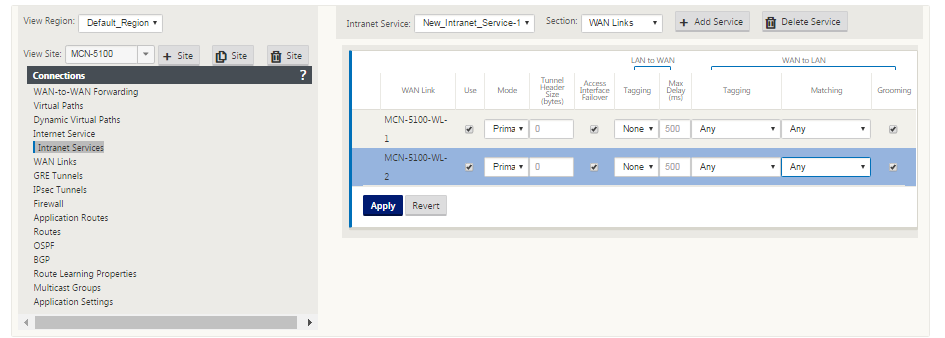

WAN リンク

設定可能な WAN リンクの設定は次のとおりです。

- 使用:サービスにこの WAN リンクの使用を許可します。[使用] (Use) が無効になっていると、他のすべてのオプションは使用できなくなります。

- Mode:トラフィックの冗長性または負荷分散のためのサービスモード(プライマリ、セカンダリ、またはバランス)。

- トンネルヘッダーサイズ (バイト): トンネルヘッダーのサイズ(バイト単位)(該当する場合)。

- アクセスインターフェイスフェールオーバー:有効にした場合、VLAN が一致しないインターネットまたはイントラネットパケットは引き続きサービスを使用できます。

LANからWAN

- タグ付け:サービス上の LAN から WAN へのパケットに適用する DSCP タグ。

- Max Delay (ms): WAN リンクの帯域幅を超えたときにパケットをバッファリングする最大時間(ミリ秒単位)。

WANからLANへ

-

タグ付け:サービス上の WAN から LAN へのパケットに適用する DSCP タグ。

-

一致:このタグに一致するインターネット WAN から LAN へのパケットがサービスに割り当てられます。

-

グルーミング:有効にすると、WAN から LAN へのトラフィックがサービスのプロビジョニングされた帯域幅を超えないように、パケットはランダムにドロップされます。

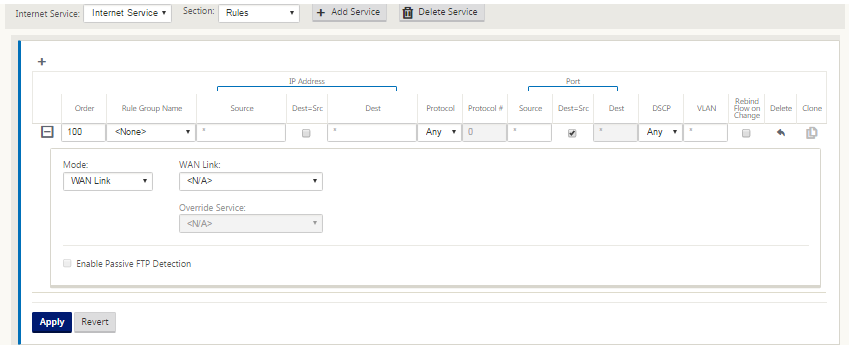

規則

インターネットトラフィックは、定義されたルールに基づいて識別されます。ルール定義は、特定のトラフィックフローを照合するために使用されます。一致したら、トラフィックフローに適用するアクションを定義する必要があります。

使用可能なルールのリストは次のとおりです。

- 順序:ルールが適用され、自動的に再配布される順序。

- ルールグループ名:ルール統計の表示時にグループ単位で集計できるようにするルールに付けられる名前。同じルールグループ名を持つルールのすべての統計情報をまとめて表示できます。

- 送信元:ルールと一致する送信元 IP アドレスとサブネットマスク。

- Dest-Src:有効にすると、送信元 IP アドレスが宛先 IP アドレスとしても使用されます。

- Dest: ルールと一致する宛先 IP アドレスとサブネットマスク。

- プロトコル:フィルタと一致するプロトコル名。

- Protocol #: フィルタと一致するプロトコル番号。

- DSCP: ルールと一致する IP ヘッダー内の DSCP タグ。

使用可能なアクションのリストを以下に示します。

-

WAN リンク:インターネット負荷分散が有効な場合に、ルールに一致するフローによって使用される WAN リンク。

-

Override Service: ルールに一致するフローの宛先サービス。

-

Discard: トラフィックをドロップします。

-

パススルー:フローをパススルーにマッピングし、トラフィックが変更されずにアプライアンスを通過できるようにします。

-

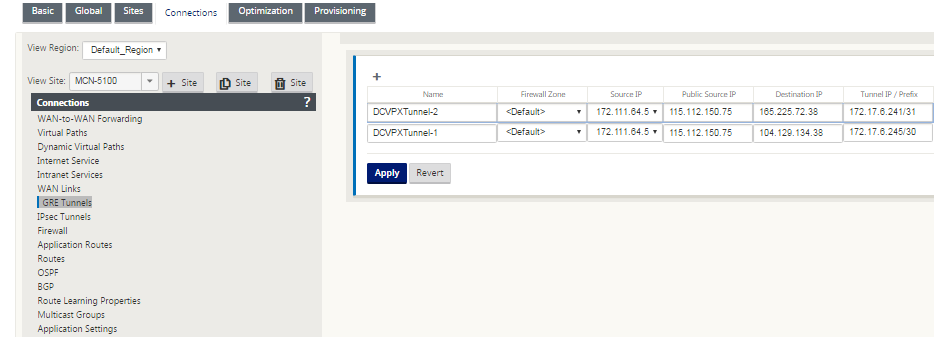

GRE トンネルの設定

-

送信元 IP アドレスは、トンネルの送信元 IP アドレスです。トンネル送信元 IP アドレスが NATted の場合、別の中間デバイスで NATted されている場合でも、パブリック送信元 IP アドレスはパブリックトンネル送信元 IP アドレスになります。

-

宛先IPアドレスは、ZScalerが提供するZEN IPアドレスです。

-

元のペイロードがカプセル化されている場合、送信元 IP アドレスと宛先 IP アドレスはルータ GRE ヘッダーです。

-

トンネル IP アドレスおよびプレフィックスは、GRE トンネル自体の IP アドレッシングです。これは、GRE トンネル経由でトラフィックをルーティングする場合に便利です。トラフィックには、この IP アドレスがゲートウェイアドレスとして必要です。

GRE トンネルを設定するには、次の手順を実行します。

-

構成エディタで、[ 接続 ] > [ サイト ] > [ GRE トンネル] に移動し、インターネットプレフィックスサービスを Zscaler GRE トンネルに転送するルートを設定します。

送信元 IP アドレスは、信頼できるリンクの仮想ネットワークインターフェイスからのみ選択できます。 GRE トンネルの設定方法を参照してください。

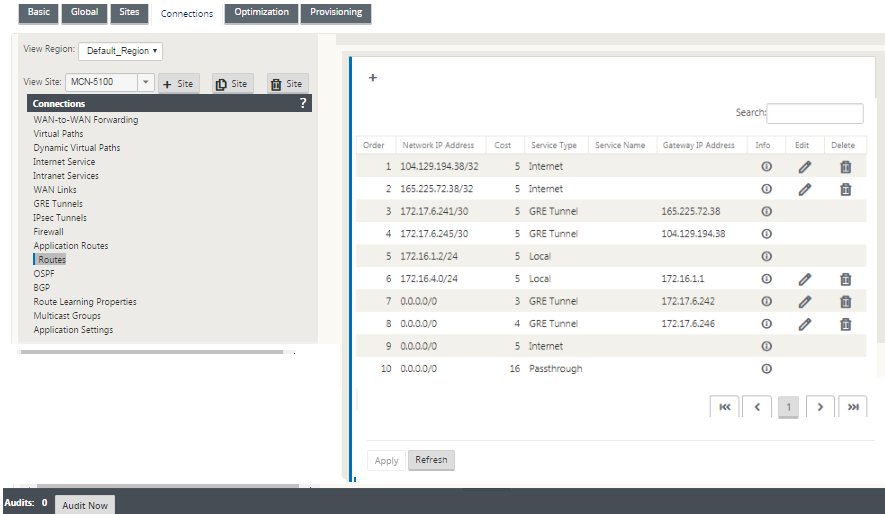

GRE トンネルのルートの設定

インターネットプレフィックスサービスを Zscaler GRE トンネルに転送するルートを設定します。

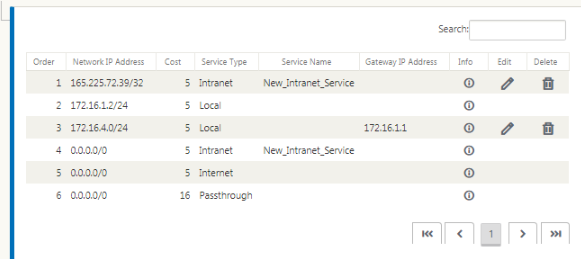

- ZEN IP アドレス(トンネルの宛先 IP、上の図の 104.129.194.38)は、サービスタイプインターネットに設定する必要があります。これは、Zscaler宛てのトラフィックがインターネットサービスから計上されるようにするために必要です。

- Zscaler 宛てのすべてのトラフィックは、デフォルトルート 0/0 と一致し、GRE トンネルを介して送信される必要があります。[DR1] GRE トンネルに使用される 0/0 ルートが、パススルーまたは他のサービスタイプよりも低コストであることを確認します。

- 同様に、Zscaler へのバックアップ GRE トンネルのコストは、プライマリ GRE トンネルのコストよりも高い必要があります。

- ZEN IP アドレスの非再帰ルートが存在することを確認します。

GRE トンネルのルートを設定するには、次の手順を実行します。

-

[ 接続 ] > [ サイト ] > [ ルート] に移動し、ルートの作成手順については、 ルートの設定で説明されている手順に従います 。

注

Zscaler IP アドレスに特定のルートがない場合は、ZEN IP アドレスと一致するようにルートプレフィクス 0.0.0.0/0 を設定し、GRE トンネルのカプセル化ループを介してルーティングします。この設定では、アクティブバックアップモードでトンネルを使用します。上の図に示す値を使用すると、トラフィックはGateway IP アドレス 172.17.6.242 のトンネルに自動的に切り替わります。必要に応じて、バックホール仮想パスルートを設定します。それ以外の場合は、バックアップトンネルのキープアライブ間隔をゼロに設定します。これにより、Zscalerへのトンネルが両方とも失敗しても、サイトへの安全なインターネットアクセスを可能にします。

GRE キープアライブメッセージがサポートされています。 GRE送信元アドレスのNATアドレスを提供するパブリックソースIPという新しいフィールドが 、Citrix SD-WAN GUIインターフェイスに追加されます(SD-WANアプライアンスのトンネルソースが中間デバイスによってNAT接続されている場合)。Citrix SD-WAN GUIには、パブリックソースIPというフィールドが含まれています。このフィールドには、Citrix SD-WANアプライアンスのトンネルソースが中間デバイスによってNAT変換されたときに、GREソースアドレスのNATアドレスを提供します。

制限事項

- 複数の VRF 配置はサポートされていません。

- プライマリバックアップ GRE トンネルは、高可用性設計モードでのみサポートされます。

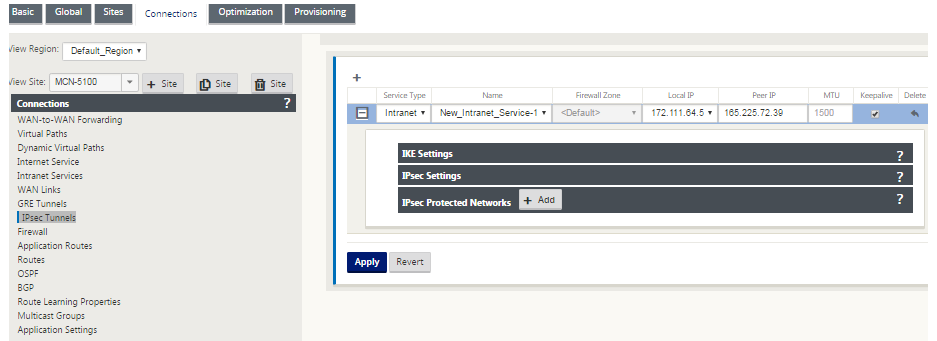

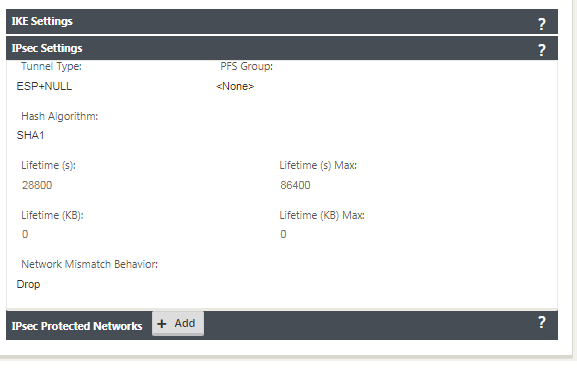

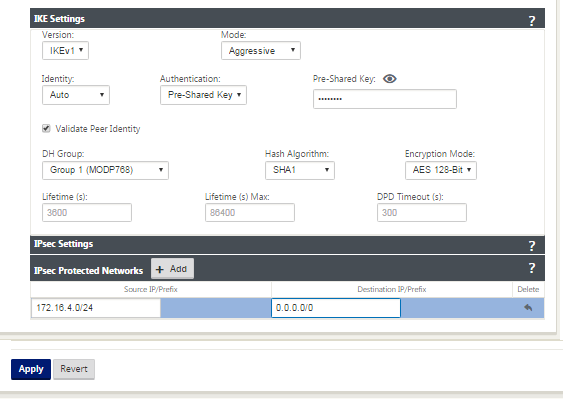

IPSec トンネルを構成する

Citrix SD-WANアプライアンスGUIでイントラネットまたはLANサービス用のIPsecトンネルを構成するには、以下の手順に従ってください。

-

設定エディタで、[ 接続 ] > [SiteName] > [ IPsec トンネル ] に移動し、サービスタイプ(LAN またはイントラネット)を選択します。

-

サービス・タイプ の「 名前」を入力します。イントラネットサービスの種類では、構成されたイントラネットサーバーによって、使用できるローカル IP アドレスが決まります。

-

使用可能なローカル IP アドレスを選択し、リモートピアへの仮想パスのピア IP アドレスを入力します。

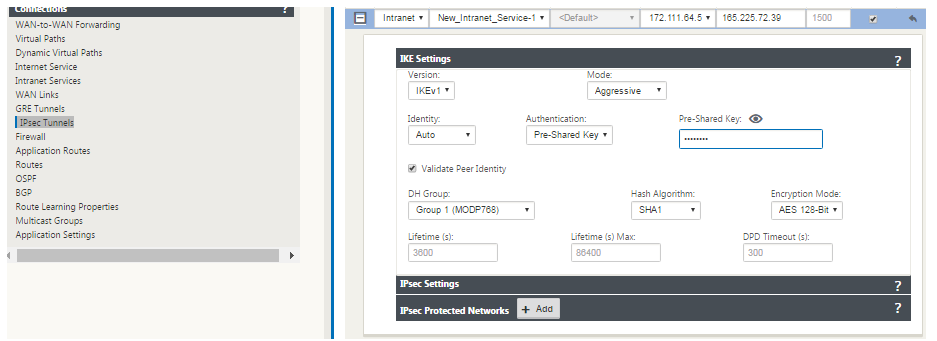

-

IKE 設定で [ **IKEv1**] を選択します。ZscalerはIKEv1のみをサポートしています。

-

[IPsec 設定] で、[ トンネルの種類 ] に [ ESP-NULL] を選択し、IPsec トンネルを介してトラフィックを Zscaler にリダイレクトします。IPsec トンネルはトラフィックを暗号化しません。

-

インターネットトラフィックはリダイレクトされるため、宛先 IP/プレフィックスには任意の IP アドレスを使用できます。

Citrix SD-WAN Webインターフェイスを使用したIPSecトンネルの構成の詳細については、「 IPSecトンネル 」トピックを参照してください。

IPsec トンネルのルートの設定

IPSec ルートを設定するには、次の手順を実行します。

- [ 接続 ] > [ DC ] > [ ルート ] に移動し、ルートの作成手順については、 ルートの設定で説明されている手順に従います 。

GRE および IPsec トンネルの統計情報をモニタするには、次の手順を実行します。

| SD-WAN Webインターフェイスでは、 モニタリング > 統計情報 > [GRE トンネルにナビゲートして下さい | IPsec トンネル]。 |

詳細については、を参照してください。 IPsec トンネルのモニタリングおよびGRE トンネルのトピック 。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.