-

-

Tráfico de equilibrio de carga en un dispositivo NetScaler ADC

-

Tráfico seguro con equilibrio de carga mediante SSL

-

Implementar una instancia de NetScaler ADC VPX

-

Optimice el rendimiento de NetScaler ADC VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Instalar una instancia de NetScaler ADC VPX en un servidor desnudo

-

Instalar una instancia de NetScaler ADC VPX en Citrix Hypervisor

-

Instalación de una instancia NetScaler ADC VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler ADC VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler ADC VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler ADC VPX en la plataforma Linux-KVM

-

Aprovisionamiento de NetScaler ADC Virtual Appliance mediante OpenStack

-

Aprovisionamiento de NetScaler ADC Virtual Appliance mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler ADC para utilizar la interfaz de red SR-IOV

-

Aprovisionamiento de NetScaler ADC Virtual Appliance mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler ADC

-

Aprovisionamiento de NetScaler ADC Virtual Appliance con SR-IOV, en OpenStack

-

-

Implementar una instancia de NetScaler ADC VPX en AWS

-

Implementación de una instancia independiente NetScaler ADC VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler ADC VPX en AWS Outposts

-

Configurar una instancia de NetScaler ADC VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler ADC VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler ADC VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler ADC VPX en Microsoft Azure

-

Configuración de una instancia independiente de NetScaler ADC

-

Configuración de varias direcciones IP para una instancia independiente NetScaler ADC VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de Citrix ADC VPX para usar redes aceleradas de Azure

-

Configurar nodos HA-INC mediante la plantilla de alta disponibilidad de Citrix con Azure ILB

-

Instalación de una instancia NetScaler ADC VPX en la solución Azure VMware

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler ADC VPX en Google Cloud Platform

-

Automatizar la implementación y las configuraciones de NetScaler ADC

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

Optimización TCP de NetScaler ADC

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler ADC como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configuración de la expresión de directiva avanzada: Introducción

-

Expresiones de directivas avanzadas: trabajo con fechas, horas y números

-

Expresiones de directivas avanzadas: análisis de datos HTTP, TCP y UDP

-

Expresiones de directivas avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de Stream Analytics

-

Expresiones de referencia: expresiones de directivas avanzadas

-

Resumen de ejemplos de expresiones y directivas de sintaxis predeterminadas

-

Ejemplos de aprendizaje de directivas de sintaxis predeterminadas para reescritura

-

Migración de las reglas mod_rewrite de Apache a la sintaxis predeterminada

-

-

-

-

Comprobaciones de protección XML

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Compatibilidad de configuración de NetScaler ADC en un clúster

-

Descripción general del cluster

-

Administración del clúster de NetScaler ADC

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

-

Configurar NetScaler ADC como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler ADC

-

-

Configurar para obtener el tráfico de datos NetScaler ADC FreeBSD desde una dirección SNIP

-

-

Compatibilidad con protocolos TLSv1.3 tal como se define en RFC 8446

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

-

-

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler ADC

-

Quitar y reemplazar un NetScaler ADC en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Seguridad del tráfico balanceado de carga mediante SSL

La función de descarga de Citrix ADC SSL mejora de forma transparente el rendimiento de los sitios web que realizan transacciones SSL. Al descargar tareas de cifrado y descifrado SSL que requieren mucha CPU desde el servidor web local al dispositivo, la descarga SSL garantiza la entrega segura de aplicaciones web sin la penalización de rendimiento incurrida cuando el servidor procesa los datos SSL. Una vez que el tráfico SSL se descifra, puede ser procesado por todos los servicios estándar. El protocolo SSL funciona perfectamente con varios tipos de datos HTTP y TCP y proporciona un canal seguro para las transacciones que utilizan dichos datos.

Para configurar SSL, primero debe habilitarlo. A continuación, configure los servicios HTTP o TCP y un servidor virtual SSL en el dispositivo y vincule los servicios al servidor virtual. También debe agregar un par de claves de certificado y vincularlo al servidor virtual SSL. Si utiliza servidores de Outlook Web Access, debe crear una acción para habilitar la compatibilidad con SSL y una directiva para aplicar la acción. Un servidor virtual SSL intercepta el tráfico cifrado entrante y lo descifra mediante un algoritmo negociado. A continuación, el servidor virtual SSL reenvía los datos descifrados a las demás entidades del dispositivo para su procesamiento adecuado.

Para obtener información detallada sobre la descarga SSL, consulte Descarga y aceleración de SSL.

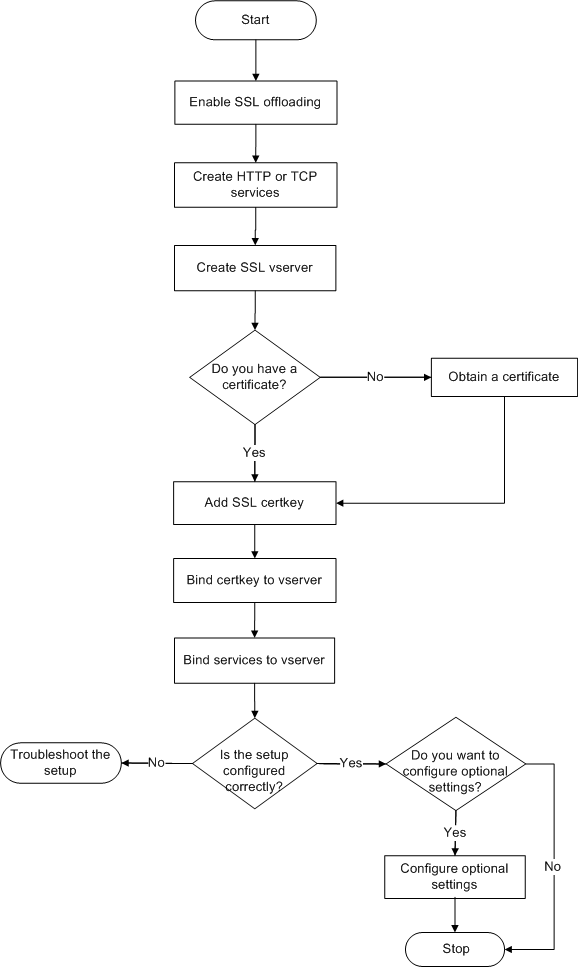

Secuencia de tareas de configuración SSL

Para configurar SSL, primero debe habilitarlo. A continuación, debe crear un servidor virtual SSL y servicios HTTP o TCP en el dispositivo Citrix ADC. Por último, se debe enlazar un certificado SSL válido y los servicios configurados al servidor virtual SSL.

Un servidor virtual SSL intercepta el tráfico cifrado entrante y lo descifra mediante un algoritmo negociado. A continuación, el servidor virtual SSL reenvía los datos descifrados a las demás entidades del dispositivo Citrix ADC para su procesamiento adecuado.

El siguiente diagrama de flujo muestra la secuencia de tareas para configurar una configuración básica de descarga SSL.

Ilustración 1. Secuencia de tareas para configurar la descarga SSL

Habilitar descarga SSL

Primero habilite la función SSL. Puede configurar entidades basadas en SSL en el dispositivo sin habilitar la función SSL, pero no funcionarán hasta que habilite SSL.

Habilitar SSL mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para habilitar la descarga SSL y verificar la configuración:

- enable ns feature SSL

- show ns feature

<!--NeedCopy-->

Ejemplo:

> enable ns feature ssl

Done

> show ns feature

Feature Acronym Status

------- ------- ------

1) Web Logging WL ON

2) SurgeProtection SP OFF

3) Load Balancing LB ON . . .

9) SSL Offloading SSL ON

10) Global Server Load Balancing GSLB ON . .

Done >

<!--NeedCopy-->

Habilitar SSL mediante la interfaz gráfica de usuario

Siga estos pasos:

- En el panel de navegación, expanda Sistemay, a continuación, haga clic en Configuración.

- En el panel de detalles, en Modos y funciones, haga clic en Cambiar funciones básicas.

- Active la casilla de verificación Descarga SSL y, a continuación, haga clic en Aceptar.

- ¿En las Funciones Activar/Desactivar?, haga clic en Sí.

Crear servicios HTTP

Un servicio del dispositivo representa una aplicación en un servidor. Una vez configurados, los servicios están inhabilitados hasta que el dispositivo pueda llegar al servidor de la red y supervisar su estado. En este tema se describen los pasos para crear un servicio HTTP.

Nota: Para el tráfico TCP, realice los siguientes procedimientos, pero cree servicios TCP en lugar de servicios HTTP.

Agregar un servicio HTTP mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para agregar un servicio HTTP y verificar la configuración:

- add service <name> (<IP> | <serverName>) <serviceType> <port>

- show service <name>

<!--NeedCopy-->

Ejemplo:

> add service SVC_HTTP1 10.102.29.18 HTTP 80

Done

> show service SVC_HTTP1

SVC_HTTP1 (10.102.29.18:80) - HTTP

State: UP

Last state change was at Wed Jul 15 06:13:05 2009

Time since last state change: 0 days, 00:00:15.350

Server Name: 10.102.29.18

Server ID : 0 Monitor Threshold : 0

Max Conn: 0 Max Req: 0 Max Bandwidth: 0 kbits

Use Source IP: NO

Client Keepalive(CKA): NO

Access Down Service: NO

TCP Buffering(TCPB): NO

HTTP Compression(CMP): YES

Idle timeout: Client: 180 sec Server: 360 sec

Client IP: DISABLED

Cacheable: NO

SC: OFF

SP: OFF

Down state flush: ENABLED

1) Monitor Name: tcp-default

State: UP Weight: 1

Probes: 4 Failed [Total: 0 Current: 0]

Last response: Success - TCP syn+ack received.

Response Time: N/A

Done

<!--NeedCopy-->

Agregar un servicio HTTP mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración de Tráfico > Descarga SSL > Servicios.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Crear servicio, escriba el nombre del servicio, la dirección IP y el puerto (por ejemplo, SVC_HTTP1, 10.102.29.18 y 80).

- En la lista Protocolo, seleccione el tipo de servicio (por ejemplo, HTTP).

- Haga clic en Crear y, a continuación, en Cerrar. El servicio HTTP configurado aparece en la página Servicios.

- Compruebe que los parámetros configurados estén configurados correctamente seleccionando el servicio y viendo la sección Detalles en la parte inferior del panel.

Agregar un servidor virtual basado en SSL

En una configuración básica de descarga SSL, el servidor virtual SSL intercepta el tráfico cifrado, lo descifra y envía los mensajes de texto sin cifrar a los servicios que están enlazados al servidor virtual. La descarga del procesamiento SSL intensivo de la CPU al dispositivo permite que los servidores back-end procesen un mayor número de solicitudes.

Agregar un servidor virtual basado en SSL mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para crear un servidor virtual basado en SSL y compruebe la configuración:

- add lb vserver <name> <serviceType> [<IPAddress> <port>]

- show lb vserver <name>

<!--NeedCopy-->

Precaución: para garantizar conexiones seguras, debe enlazar un certificado SSL válido al servidor virtual basado en SSL antes de habilitarlo.

Ejemplo:

> add lb vserver vserver-SSL-1 SSL 10.102.29.50 443

Done

> show lb vserver vserver-SSL-1

vserver-SSL-1 (10.102.29.50:443) - SSL Type: ADDRESS

State: DOWN[Certkey not bound] Last state change was at Tue Jun 16 06:33:08 2009 (+176 ms)

Time since last state change: 0 days, 00:03:44.120

Effective State: DOWN Client Idle Timeout: 180 sec

Down state flush: ENABLED

Disable Primary Vserver On Down : DISABLED

No. of Bound Services : 0 (Total) 0 (Active)

Configured Method: LEASTCONNECTION Mode: IP

Persistence: NONE

Vserver IP and Port insertion: OFF

Push: DISABLED Push VServer: Push Multi Clients: NO Push Label Rule: Done

<!--NeedCopy-->

Agregue un servidor virtual basado en SSL mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración de Tráfico > Descarga SSL > Servidores virtuales.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Crear servidor virtual (descarga SSL), escriba el nombre del servidor virtual, la dirección IP y el puerto.

- En la lista Protocolo, seleccione el tipo de servidor virtual, por ejemplo, SSL.

- Haga clic en Crear y, a continuación, en Cerrar.

- Compruebe que los parámetros configurados están configurados correctamente seleccionando el servidor virtual y viendo la sección Detalles en la parte inferior del panel. El servidor virtual está marcado como DOWN porque un par de claves de certificado y servicios no se han enlazado a él.

Precaución: para garantizar conexiones seguras, debe enlazar un certificado SSL válido al servidor virtual basado en SSL antes de habilitarlo.

Vincular servicios al servidor virtual SSL

Después de descifrar los datos entrantes, el servidor virtual SSL reenvía los datos a los servicios que ha enlazado al servidor virtual.

La transferencia de datos entre el dispositivo y los servidores se puede cifrar o en texto sin cifrar. Si la transferencia de datos entre el dispositivo y los servidores está cifrada, toda la transacción estará segura de extremo a extremo. Para obtener más información sobre cómo configurar el sistema para la seguridad integral, consulte Descarga y aceleración SSL.

Enlazar un servicio a un servidor virtual mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para enlazar un servicio al servidor virtual SSL y comprobar la configuración:

- bind lb vserver <name> <serviceName>

- show lb vserver <name>

<!--NeedCopy-->

Ejemplo:

> bind lb vserver vserver-SSL-1 SVC_HTTP1

Done

> show lb vserver vserver-SSL-1 vserver-SSL-1 (10.102.29.50:443) - SSL Type:

ADDRESS State: DOWN[Certkey not bound]

Last state change was at Tue Jun 16 06:33:08 2009 (+174 ms)

Time since last state change: 0 days, 00:31:53.70

Effective State: DOWN Client Idle

Timeout: 180 sec

Down state flush: ENABLED Disable Primary Vserver On Down :

DISABLED No. of Bound Services : 1 (Total) 0 (Active)

Configured Method: LEASTCONNECTION Mode: IP Persistence: NONE Vserver IP and

Port insertion: OFF Push: DISABLED Push VServer: Push Multi Clients: NO Push Label Rule:

1) SVC_HTTP1 (10.102.29.18: 80) - HTTP

State: DOWN Weight: 1

Done

<!--NeedCopy-->

Enlazar un servicio a un servidor virtual mediante la interfaz gráfica de usuario

- Vaya a Administración de Tráfico > Descarga SSL > Servidores virtuales.

- En el panel de detalles, seleccione un servidor virtual y haga clic en Open.

- En la ficha Servicios, en la columna Activo, active las casillas de verificación situadas junto a los servicios que quiere enlazar al servidor virtual seleccionado.

- Haga clic en Aceptar.

- Compruebe que el contador Número de servicios enlazados en la sección Detalles de la parte inferior del panel se incrementa en el número de servicios enlazados al servidor virtual.

Agregar un par de claves de certificado

Un certificado SSL es un elemento integral del proceso de cifrado y descifrado de claves SSL. El certificado se utiliza durante un protocolo de enlace SSL para establecer la identidad del servidor SSL. Puede utilizar un certificado SSL válido existente que tenga en el dispositivo Citrix ADC o puede crear su propio certificado SSL. El dispositivo admite certificados RSA de hasta 4096 bits.

Se admiten certificados ECDSA con las curvas siguientes:

- prime256v1 (P_256 en el ADC)

- secp384r1 (P_384 en el ADC)

- secp521r1 (P_521 en el ADC; solo compatible con VPX)

- secp224r1 (P_224 en el ADC; solo compatible con VPX)

Nota: Citrix recomienda utilizar un certificado SSL válido emitido por una entidad emisora de certificados de confianza. Los certificados no válidos y los certificados creados por sí mismos no son compatibles con todos los clientes SSL.

Antes de que se pueda utilizar un certificado para el procesamiento SSL, debe vincularlo con su clave correspondiente. El par de claves de certificado se vincula al servidor virtual y se utiliza para el procesamiento SSL.

Agregar un par de claves de certificado mediante la CLI

Nota: Para obtener información sobre la creación de un par de claves de certificado ECDSA, consulte Crear un par de claves de certificado ECDSA.

En el símbolo del sistema, escriba los siguientes comandos para crear un par de claves de certificado y verificar la configuración:

- add ssl certKey <certkeyName> -cert <string> [-key <string>]

- show sslcertkey <name>

<!--NeedCopy-->

Ejemplo:

> add ssl certKey CertKey-SSL-1 -cert ns-root.cert -key ns-root.key

Done

> show sslcertkey CertKey-SSL-1

Name: CertKey-SSL-1 Status: Valid,

Days to expiration:4811 Version: 3

Serial Number: 00 Signature Algorithm: md5WithRSAEncryption Issuer: C=US,ST=California,L=San

Jose,O=Citrix ANG,OU=NS Internal,CN=de fault

Validity Not Before: Oct 6 06:52:07 2006 GMT Not After : Aug 17 21:26:47 2022 GMT

Subject: C=US,ST=California,L=San Jose,O=Citrix ANG,OU=NS Internal,CN=d efault Public Key

Algorithm: rsaEncryption Public Key

size: 1024

Done

<!--NeedCopy-->

Agregar un par de claves de certificado mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración del tráfico > SSL > Certificados.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Instalar certificado, en el cuadro de texto Nombre del par de claves de certificado, escriba un nombre para el par de claves de certificado que quiere agregar, por ejemplo, CertKey-SSL-1.

- En Detalles, en Nombre de archivo de certificado, haga clic en Examinar (Dispositivo) para buscar el certificado. Tanto el certificado como la clave se almacenan en la carpeta /nsconfig/ssl/ del dispositivo. Para utilizar un certificado presente en el sistema local, seleccione Local.

- Seleccione el certificado que quiera utilizar y, a continuación, haga clic en Seleccionar.

- En Nombre de archivo de clave privada, haga clic en Examinar (Dispositivo) para localizar el archivo de clave privada. Para utilizar una clave privada presente en el sistema local, seleccione Local.

- Seleccione la clave que quiera utilizar y haga clic en Seleccionar. Para cifrar la clave utilizada en el par de claves de certificado, escriba la contraseña que se utilizará para el cifrado en el cuadro de texto Contraseña.

- Haga clic en Instalar.

- Haga doble clic en el par de claves de certificado y, en la ventana Detalles del certificado, compruebe que los parámetros se han configurado y guardado correctamente.

Enlazar un par de claves de certificado SSL al servidor virtual

Después de emparejar un certificado SSL con su clave correspondiente, vincule el par de claves de certificado al servidor virtual SSL para que pueda utilizarse para el procesamiento SSL. Las sesiones seguras requieren establecer una conexión entre el equipo cliente y un servidor virtual basado en SSL del dispositivo. El procesamiento SSL se lleva a cabo en el tráfico entrante en el servidor virtual. Por lo tanto, antes de habilitar el servidor virtual SSL en el dispositivo, debe vincular un certificado SSL válido al servidor virtual SSL.

Enlazar un par de claves de certificado SSL a un servidor virtual mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para enlazar un par de claves de certificado SSL a un servidor virtual y compruebe la configuración:

- bind ssl vserver <vServerName> -certkeyName <string>

- show ssl vserver <name>

<!--NeedCopy-->

Ejemplo:

> bind ssl vserver Vserver-SSL-1 -certkeyName CertKey-SSL-1

Done

> show ssl vserver Vserver-SSL-1

Advanced SSL configuration for VServer Vserver-SSL-1:

DH: DISABLED

Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 120 seconds

Cipher Redirect: ENABLED

SSLv2 Redirect: ENABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SSLv2: DISABLED SSLv3: ENABLED TLSv1: ENABLED

1) CertKey Name: CertKey-SSL-1 Server Certificate

1) Cipher Name: DEFAULT

Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

Enlazar un par de claves de certificado SSL a un servidor virtual mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración de Tráfico > Descarga SSL > Servidores virtuales.

- Seleccione el servidor virtual al que quiere enlazar el par de claves de certificado, por ejemplo, VServer-SSL-1, y haga clic en Abrir.

- En el cuadro de diálogo Configurar servidor virtual (descarga SSL), en la ficha Configuración de SSL, en Disponibles, seleccione el par de claves de certificado que quiere enlazar al servidor virtual. A continuación, haga clic en Agregar.

- Haga clic en Aceptar.

- Compruebe que el par de claves de certificado seleccionado aparece en el área Configurada.

Configurar la compatibilidad con el acceso web de Outlook

Si utiliza servidores de Outlook Web Access (OWA) en el dispositivo Citrix ADC, debe configurar el dispositivo para que inserte un campo de encabezado especial, FRONT-END-HTTPS: ON, en las solicitudes HTTP dirigidas a los servidores OWA, de modo que los servidores generen vínculos URL como https:// en lugar de http://.

Nota: Solo puede habilitar la compatibilidad con OWA para servidores y servicios virtuales SSL basados en HTTP. No puede aplicarlo para servidores y servicios virtuales SSL basados en TCP.

Para configurar la compatibilidad con OWA, haga lo siguiente:

- Cree una acción SSL para habilitar el soporte OWA.

- Cree una directiva SSL.

- Enlace la directiva al servidor virtual SSL.

Crear una acción SSL para habilitar el soporte de OWA

Antes de habilitar la compatibilidad con Outlook Web Access (OWA), debe crear una acción SSL. Las acciones SSL se vinculan a las directivas SSL y se activan cuando los datos entrantes coinciden con la regla especificada por la directiva.

Cree una acción SSL para habilitar el soporte de OWA mediante la CLI

En el símbolo del sistema, escriba los comandos siguientes para crear una acción SSL para habilitar la compatibilidad con OWA y verificar la configuración:

- add ssl action <name> -OWASupport ENABLED

- show SSL action <name>

<!--NeedCopy-->

Ejemplo:

> add ssl action Action-SSL-OWA -OWASupport enabled

Done

> show SSL action Action-SSL-OWA

Name: Action-SSL-OWA

Data Insertion Action: OWA

Support: ENABLED

Done

<!--NeedCopy-->

Cree una acción SSL para habilitar el soporte de OWA mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración de Tráfico > SSL > Directivas.

- En el panel de detalles, en la ficha Acciones, haga clic en Agregar.

- En el cuadro de diálogo Crear acción SSL, en el cuadro de texto Nombre, escriba Acción-SSL-OWA.

- En Outlook Web Access, seleccione Habilitado.

- Haga clic en Crear y, a continuación, en Cerrar.

- Compruebe que Acción-SSL-OWA aparece en la página Acciones SSL.

Crear directivas SSL

Las directivas SSL se crean mediante la infraestructura de directivas. Cada directiva SSL tiene una acción SSL vinculada a ella, y la acción se lleva a cabo cuando el tráfico entrante coincide con la regla que se ha configurado en la directiva.

Crear una directiva SSL mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para configurar una directiva SSL y verificar la configuración:

- add ssl policy <name> -rule <expression> -reqAction <string>

- show ssl policy <name>

<!--NeedCopy-->

Ejemplo:

> add ssl policy Policy-SSL-1 -rule ns_true -reqaction Action-SSL-OWA

Done

> show ssl policy Policy-SSL-1

Name: Policy-SSL-1 Rule: ns_true

Action: Action-SSL-OWA Hits: 0

Policy is bound to following entities

1) PRIORITY : 0

Done

<!--NeedCopy-->

Crear una directiva SSL mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración de Tráfico > SSL > Directivas.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Crear directiva SSL, en el cuadro de texto Nombre, escriba el nombre de la directiva SSL (por ejemplo, Policy-SSL-1).

- En Acción de solicitud, seleccione la acción SSL configurada que quiere asociar a esta directiva (por ejemplo, Acción-SSL-OWA). La expresión general ns_true aplica la directiva a todo el tráfico de protocolo SSL correcto. Sin embargo, para filtrar respuestas específicas, puede crear directivas con un nivel más alto de detalle. Para obtener más información sobre la configuración de expresiones de directivas granulares, consulte Acciones y directivas SSL.

- En Expresiones con nombre, elija la expresión general integrada ns_true y haga clic en Agregar expresión. La expresión ns_true aparece ahora en el cuadro de texto Expresión.

- Haga clic en Crear y, a continuación, en Cerrar.

- Compruebe que la directiva está configurada correctamente seleccionando la directiva y viendo la sección Detalles en la parte inferior del panel.

Enlazar la directiva SSL al servidor virtual SSL

Después de configurar una directiva SSL para Outlook Web Access, vincule la directiva a un servidor virtual que interceptará el tráfico entrante de Outlook. Si los datos entrantes coinciden con alguna de las reglas configuradas en la directiva SSL, se activa la directiva y se lleva a cabo la acción asociada.

Enlazar una directiva SSL a un servidor virtual SSL mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para enlazar una directiva SSL a un servidor virtual SSL y compruebe la configuración:

- bind ssl vserver <vServerName> -policyName <string>

- show ssl vserver <name>

<!--NeedCopy-->

Ejemplo:

> bind ssl vserver Vserver-SSL-1 -policyName Policy-SSL-1

Done

> show ssl vserver Vserver-SSL-1

Advanced SSL configuration for VServer Vserver-SSL-1:

DH: DISABLED

Ephemeral RSA: ENABLED

Refresh Count: 0

Session Reuse: ENABLED

Timeout: 120 seconds

Cipher Redirect: ENABLED

SSLv2 Redirect: ENABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SSLv2: DISABLED SSLv3: ENABLED TLSv1: ENABLED

1) CertKey Name: CertKey-SSL-1 Server Certificate

1) Policy Name: Policy-SSL-1 Priority: 0

1) Cipher Name: DEFAULT Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

Enlazar una directiva SSL a un servidor virtual SSL mediante la interfaz gráfica de usuario

Siga estos pasos:

- Vaya a Administración de Tráfico > Descarga SSL > Servidores virtuales.

- En el panel de detalles, seleccione el servidor virtual (por ejemplo, vServer-SSL-1) y, a continuación, haga clic en Abrir.

- En el cuadro de diálogo Configurar servidor virtual (descarga SSL), haga clic en Insertar directivay, a continuación, seleccione la directiva que quiere enlazar al servidor virtual SSL. Si lo quiere, puede hacer doble clic en el campo Prioridad y escribir un nuevo nivel de prioridad.

- Haga clic en Aceptar.

Compartir

Compartir

En este artículo

- Secuencia de tareas de configuración SSL

- Habilitar descarga SSL

- Crear servicios HTTP

- Agregar un servidor virtual basado en SSL

- Vincular servicios al servidor virtual SSL

- Agregar un par de claves de certificado

- Enlazar un par de claves de certificado SSL al servidor virtual

- Configurar la compatibilidad con el acceso web de Outlook

- Crear una acción SSL para habilitar el soporte de OWA

- Crear directivas SSL

- Enlazar la directiva SSL al servidor virtual SSL

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.