-

-

Implementar una instancia de NetScaler VPX

-

Optimice el rendimiento de NetScaler VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Mejore el rendimiento de SSL-TPS en plataformas de nube pública

-

Configurar subprocesos múltiples simultáneos para NetScaler VPX en nubes públicas

-

Instalar una instancia de NetScaler VPX en un servidor desnudo

-

Instalar una instancia de NetScaler VPX en Citrix Hypervisor

-

Instalación de una instancia de NetScaler VPX en VMware ESX

-

Configurar NetScaler VPX para usar la interfaz de red VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red SR-IOV

-

Configurar NetScaler VPX para usar Intel QAT para la aceleración de SSL en modo SR-IOV

-

Migración de NetScaler VPX de E1000 a interfaces de red SR-IOV o VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red de acceso directo PCI

-

-

Instalación de una instancia NetScaler VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler VPX en la plataforma Linux-KVM

-

Aprovisionamiento del dispositivo virtual NetScaler mediante OpenStack

-

Aprovisionamiento del dispositivo virtual NetScaler mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red SR-IOV

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red PCI Passthrough

-

Aprovisionamiento del dispositivo virtual NetScaler mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler

-

Aprovisionamiento del dispositivo virtual NetScaler con SR-IOV en OpenStack

-

-

Implementar una instancia de NetScaler VPX en AWS

-

Configurar las funciones de IAM de AWS en la instancia de NetScaler VPX

-

Implementación de una instancia independiente NetScaler VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler VPX en AWS Outposts

-

Proteja AWS API Gateway mediante el firewall de aplicaciones web de Citrix

-

Configurar una instancia de NetScaler VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler VPX en Microsoft Azure

-

Configuración de varias direcciones IP para una instancia independiente NetScaler VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de NetScaler VPX para usar redes aceleradas de Azure

-

Configure los nodos HA-INC mediante la plantilla de alta disponibilidad de NetScaler con Azure ILB

-

Instalación de una instancia NetScaler VPX en la solución Azure VMware

-

Configurar una instancia independiente de NetScaler VPX en la solución Azure VMware

-

Configurar una instalación de alta disponibilidad de NetScaler VPX en la solución Azure VMware

-

Configurar el servidor de rutas de Azure con un par de alta disponibilidad de NetScaler VPX

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler VPX en Google Cloud Platform

-

Implementar un par de VPX de alta disponibilidad en Google Cloud Platform

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en Google Cloud Platform

-

Instalar una instancia de NetScaler VPX en VMware Engine de Google Cloud

-

Compatibilidad con escalado VIP para la instancia NetScaler VPX en GCP

-

-

Automatizar la implementación y las configuraciones de NetScaler

-

Actualización y degradación de un dispositivo NetScaler

-

Consideraciones de actualización para configuraciones con directivas clásicas

-

Consideraciones sobre la actualización de archivos de configuración personalizados

-

Consideraciones sobre la actualización: Configuración de SNMP

-

Compatibilidad con actualización de software en servicio para alta disponibilidad

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

-

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configurar una expresión de directiva avanzada: Cómo empezar

-

Expresiones de directiva avanzadas: trabajar con fechas, horas y números

-

Expresiones de directiva avanzadas: Análisis de datos HTTP, TCP y UDP

-

Expresiones de directiva avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de análisis de transmisiones

-

Ejemplos de tutoriales de directivas avanzadas para la reescritura

-

-

-

Protecciones de nivel superior

-

Protección basada en gramática SQL para cargas útiles HTML y JSON

-

Protección basada en gramática por inyección de comandos para carga útil HTML

-

Reglas de relajación y denegación para gestionar ataques de inyección HTML SQL

-

Compatibilidad con palabras clave personalizadas para la carga útil HTML

-

Compatibilidad con firewall de aplicaciones para Google Web Toolkit

-

Comprobaciones de protección XML

-

Caso de uso: Vincular la directiva de Web App Firewall a un servidor virtual VPN

-

-

-

Detección de bot

-

Artículos de alertas de firmas de bots

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Descripción general del cluster

-

Administración del clúster de NetScaler

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

Configurar NetScaler como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

Caso de uso: Configurar la función de administración automática de claves de DNSSEC

-

Caso de uso: Configurar la administración automática de claves DNSSEC en la implementación de GSLB

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps and Desktops para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler

-

-

Configurar para obtener el tráfico de datos NetScaler FreeBSD desde una dirección SNIP

-

-

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

-

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler

-

Quitar y reemplazar un NetScaler en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Detección de bot

El sistema de administración de bots de NetScaler utiliza varias técnicas para detectar el tráfico de bots entrantes. Las técnicas se utilizan como reglas de detección para detectar el tipo de bot. Las técnicas son las siguientes:

Nota:

La administración de bots admite un máximo de 32 entidades de configuración para las técnicas de lista de bloqueo, lista de permitidos y limitación de velocidad.

Lista de bots permitidos: Lista personalizada de direcciones IP (IPv4 e IPv6), subredes (IPv4 e IPv6) y expresiones de directivas que se pueden omitir como lista de permitidos.

Lista de bots bloqueados: Lista personalizada de direcciones IP (IPv4 e IPv6), subredes (IPv4 e IPv6) y expresiones de directivas a las que se debe bloquear el acceso a las aplicaciones web.

Reputación IP: Esta regla detecta si el tráfico de bots entrante proviene de una dirección IP maliciosa.

Huella digital del dispositivo: Esta regla detecta si el tráfico de bots entrante tiene el ID de huella digital del dispositivo en el encabezado de la solicitud entrante y los atributos de navegador de un tráfico de bot de cliente entrante.

Limitación:

- JavaScript debe estar habilitado en el explorador del cliente.

- No funciona para las respuestas XML.

Expresión de registro de bots: La técnica de detección le permite capturar información adicional como mensajes de registro. Los datos pueden ser el nombre del usuario que solicitó la URL, la dirección IP de origen y el puerto de origen desde el que el usuario envió la solicitud o los datos generados a partir de una expresión.

Límite de velocidad: Esta regla limita la velocidad de varias solicitudes provenientes del mismo cliente.

Trampa de bots: Detecta y bloquea los bots automatizados anunciando una URL de trampa en la respuesta del cliente. La URL parece invisible y no se puede acceder a ella si el cliente es un usuario humano. La técnica de detección es eficaz para bloquear los ataques de bots automatizados.

TPS: Detecta el tráfico entrante como bots si el número máximo de solicitudes y el aumento porcentual de las solicitudes superan el intervalo de tiempo configurado.

CAPTCHA: Esta regla usa un CAPTCHA para mitigar los ataques de bots. Un CAPTCHA es una validación de respuesta al desafío para determinar si el tráfico entrante proviene de un usuario humano o de un bot automatizado. La validación ayuda a bloquear los bots automatizados que causan infracciones de seguridad en las aplicaciones web. Puede configurar CAPTCHA como acción bot en las técnicas de reputación IP y detección de huellas dactilares del dispositivo.

Ahora, veamos cómo puede configurar cada técnica para detectar y administrar el tráfico de su bot.

Cómo actualizar el dispositivo a la configuración de administración de bots basada en CLI de NetScaler

Si va a actualizar el dispositivo desde una versión anterior (versión 13.0 de NetScaler versión 58.32 o anterior), primero debe convertir manualmente la configuración de administración de bots existente a la configuración de administración de bots basada en la CLI de NetScaler una sola vez. Complete los siguientes pasos para convertir manualmente la configuración de administración de bots.

-

Después de actualizar a la última versión, conéctese a la herramienta de actualización “upgrade_bot_config.py” mediante el siguiente comando

En la línea de comandos, escriba:

shell "/var/python/bin/python /netscaler/upgrade_bot_config.py > /var/bot_upgrade_commands.txt" -

Ejecute la configuración mediante el siguiente comando.

En la línea de comandos, escriba:

batch -f /var/bot_upgrade_commands.txt -

Guarda la configuración actualizada.

save ns config

Configurar la administración de bots basada en CLI de NetScaler

La configuración de administración de bots permite vincular una o más técnicas de detección de bots a un perfil de bot específico. Debe realizar los siguientes pasos para configurar la administración de bots basada en NetScaler:

- Habilitar administración de bots

- Importar firma de bot

- Agregar perfil de bot

- Enlazar perfil bot

- Agregar directiva de bot

- Directiva de bots de enlace

- Configurar los parámetros del bot

Nota:

Si va a actualizar el dispositivo desde una versión anterior, primero debe convertir manualmente la configuración de administración de bots existente. Para obtener más información, consulte la sección Cómo actualizar a la configuración de administración de bots basada en CLI de NetScaler.

Habilitar administración de bots

Antes de empezar, asegúrese de que la función Administración de bots esté habilitada en el dispositivo. Si tiene un NetScaler o VPX nuevo, debe habilitar la función antes de configurarla. Si va a actualizar un dispositivo NetScaler de una versión anterior a la versión actual, debe habilitar la función antes de configurarla. En la línea de comandos, escriba:

enable ns feature Bot

Importar firma de bot

Puede importar el archivo bot de firma predeterminado y vincularlo al perfil del bot. En la línea de comandos, escriba:

import bot signature [<src>] <name> [-comment <string>] [-overwrite]

Donde:

src - Nombre de ruta local o URL (protocolo, host, ruta y nombre de archivo). Longitud máxima: 2047.

> Nota:

>

> La importación falla si el objeto que se va a importar se encuentra en un servidor HTTPS que requiere la autenticación con certificado de cliente para acceder.

name - Nombre del objeto del archivo de firma del bot. Se trata de un argumento obligatorio. Longitud máxima: 31.

comment - Descripción del objeto del archivo de firma. Longitud máxima: 255.

overwrite - Acción que sobrescribe el archivo existente.

> Nota:

>

> Utilice la opción overwrite para actualizar el contenido del archivo de firma. Como alternativa, utilice el comando update bot signature <name> para actualizar el archivo de firma en el dispositivo NetScaler.

Ejemplo

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

Nota:

Puede utilizar la opción sobrescribir para actualizar el contenido del archivo de firma. Además, puede utilizar el comando

update bot signature <name>para actualizar el archivo de firma en el dispositivo NetScaler.

Agregar perfil de bot

Un perfil de bot es un conjunto de parámetros de perfil para configurar la administración de bots en el dispositivo. Puede configurar los parámetros para realizar la detección de bots.

En la línea de comandos, escriba:

add bot profile <name> [-signature <string>] [-errorURL <string>] [-trapURL <string>] [-whiteList ( ON | OFF )] [-blackList ( ON | OFF )] [-rateLimit ( ON | OFF )] [-deviceFingerprint ( ON | OFF )] [-deviceFingerprintAction ( none | log | drop | redirect | reset | mitigation )] [-ipReputation ( ON | OFF )] [-trap ( ON | OFF )]

Ejemplo:

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

Enlazar perfil bot

Después de crear un perfil de bot, debes enlazar el mecanismo de detección de bots al perfil.

En la línea de comandos, escriba:

bind bot profile <name> | (-ipReputation [-category <ipReputationCategory>] [-enabled ( ON | OFF )] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>]

Ejemplo:

El siguiente ejemplo sirve para vincular la técnica de detección de reputación IP a un perfil de bot específico.

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

Agregar directiva de bot

Debe agregar la directiva de bots para evaluar el tráfico de bots.

En la línea de comandos, escriba:

add bot policy <name> -rule <expression> -profileName <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

Donde:

Name- Nombre de la directiva de bots. Debe comenzar con una letra, un número o un carácter de guión bajo (_) y debe contener solo letras, números y guión (-), punto (.), almohadilla (#), espacio ( ), en (@), igual a (=), dos puntos (:) y guión bajo. Se puede cambiar después de agregar la directiva de bots.

Rule- Expresión que usa la directiva para determinar si se debe aplicar el perfil de bot a la solicitud especificada. Se trata de un argumento obligatorio. Longitud máxima: 1499

profileName- Nombre del perfil de bot que se aplicará si la solicitud coincide con esta directiva de bots. Se trata de un argumento obligatorio. Longitud máxima: 127

undefAction- Acción a realizar si el resultado de la evaluación de la directiva no está definido (UNDEF). Un evento UNDEF indica una condición de error interno. Longitud máxima: 127

Comment- Descripción de esta directiva de bots. Longitud máxima: 255

logAction - Nombre de la acción de registro que se utilizará para las solicitudes que coincidan con esta directiva. Longitud máxima: 127

Ejemplo:

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

Enlazar directiva de bots global

En la línea de comandos, escriba:

bind bot global -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-type ( REQ_OVERRIDE | REQ_DEFAULT )] [-invoke (-labelType ( vserver | policylabel ) -labelName <string>) ]

Ejemplo:

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Enlazar la directiva bot a un servidor virtual

En la línea de comandos, escriba:

bind lb vserver <name>@ ((<serviceName>@ [-weight <positive_integer>] ) | <serviceGroupName>@ | (-policyName <string>@ [-priority <positive_integer>] [-gotoPriorityExpression <expression>]

Ejemplo:

bind lb vserver lb-server1 –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Configurar los parámetros del bot

Si es necesario, puede personalizar la configuración predeterminada. En la línea de comandos, escriba:

set bot settings [-defaultProfile <string>] [-javaScriptName <string>] [-sessionTimeout <positive_integer>] [-sessionCookieName <string>] [-dfpRequestLimit <positive_integer>] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <URL>] [-proxyServer <ip_addr|ipv6_addr|\*>] [-proxyPort <port|\*>]

<!--NeedCopy-->

Donde:

defaultProfile - Perfil para usar cuando una conexión no coincide con ninguna directiva. La configuración predeterminada es “ “, que envía conexiones no coincidentes al NetScaler sin intentar filtrarlas más. Longitud máxima: 31

javaScriptName - Nombre del código JavaScript que la función BotNet utiliza en respuesta. Debe comenzar con una letra o un número y puede constar de 1 a 31 letras, números y los símbolos de guión (-) y guión bajo (_). El siguiente requisito se aplica únicamente a la CLI de NetScaler: Si el nombre incluye uno o más espacios, escriba el nombre entre comillas dobles o simples (por ejemplo, “nombre de mi cookie” o “nombre de mi cookie”). Longitud máxima: 31

sessionTimeout - Se agota el tiempo de espera de la sesión, en segundos, tras lo cual se termina la sesión de un usuario.

Minimum value - 1, valor máximo: 65535

sessionCookieName - Nombre de la cookie de sesión que la función BotNet utiliza para rastrear. Debe comenzar con una letra o un número y puede constar de 1 a 31 letras, números y los símbolos de guión (-) y guión bajo (_). El siguiente requisito se aplica únicamente a la CLI de NetScaler: Si el nombre incluye uno o más espacios, escriba el nombre entre comillas dobles o simples (por ejemplo, “nombre de mi cookie” o “nombre de mi cookie”). Longitud máxima: 31

dfpRequestLimit - Número de solicitudes que se pueden permitir sin la cookie de sesión del bot si la huella digital del dispositivo está habilitada. Valor mínimo: 1, Valor máximo: 4294967295

signatureAutoUpdate - Bandera utilizada para habilitar/inhabilitar la actualización automática de firmas de bots. Valores posibles: ON, OFF.

Valor por defecto: OFF

signatureUrl - URL para descargar el archivo de mapeo de firmas del bot desde el servidor. Valor predeterminado: https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json. Longitud máxima: 2047

proxyServer - IP del servidor proxy para obtener firmas actualizadas de AWS.

proxyPort - Puerto de servidor proxy para obtener firmas actualizadas de AWS. Valor por defecto: 8080

proxyUsername - Nombre de usuario para autenticarse en el servidor proxy para descargar las actualizaciones de firmas.

proxyPassword — Contraseña para autenticarse en el servidor proxy para descargar las actualizaciones de firmas.

Ejemplo:

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session -proxyServer 10.102.30.112 -proxyPort 3128 -proxyUsername defaultuser -proxyPassword defaultPassword

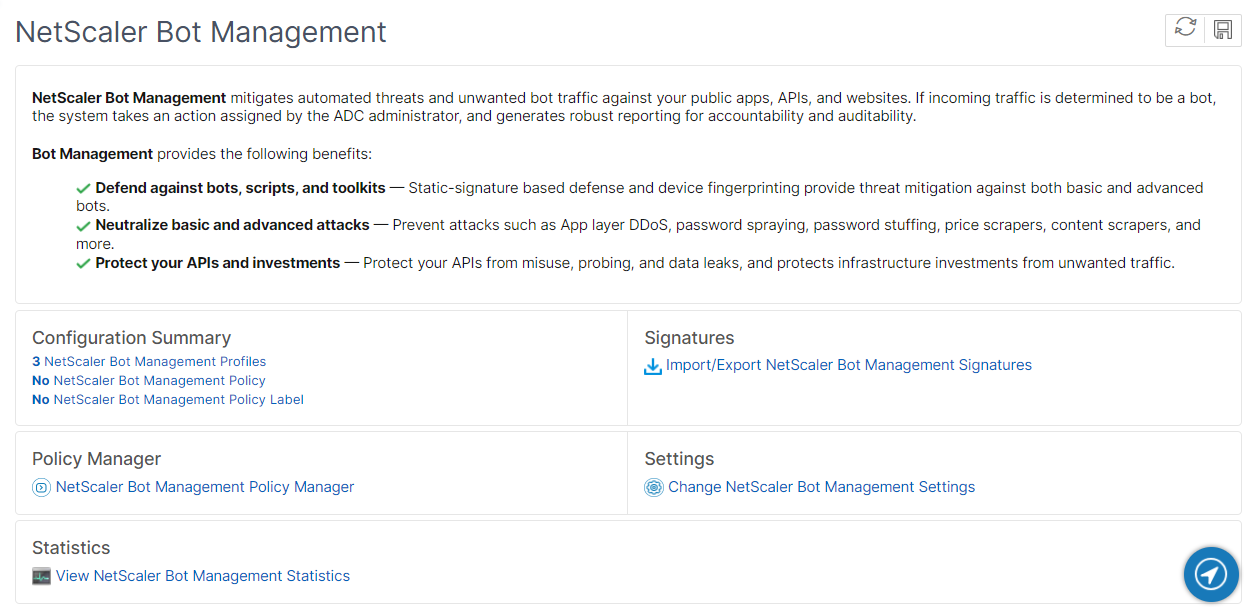

Configuración de la administración de bots mediante la GUI de NetScaler

Puede configurar la administración de bots de NetScaler habilitando primero la función en el dispositivo. Una vez habilitada, puede crear una directiva de bots para evaluar el tráfico entrante como bot y enviar el tráfico al perfil del bot. A continuación, crea un perfil de bot y, a continuación, enlaza el perfil a una firma de bot. Como alternativa, también puede clonar el archivo de firma de bot predeterminado y usar el archivo de firma para configurar las técnicas de detección. Después de crear el archivo de firma, puede importarlo al perfil del bot.

- Activar función de administración de bots

- Configurar parámetros de administración de bots

- Clone la firma predeterminada del bot NetScaler

- Importar la firma del bot de NetScaler

- Configurar el perfil del bot y los ajustes de firma

- Crear perfil de bot

- Crear directiva de bots

Activar función de administración de bots

Complete los siguientes pasos para habilitar la administración de bots:

- En el panel de navegación, expanda Sistema y, a continuación, haga clic en Configuración > Configurar funciones avanzadas .

- En la página Configurar funciones avanzadas , seleccione la casilla NetScaler Bot Management.

- Haga clic en Aceptar.

Configurar parámetros de administración de bots

Complete el siguiente paso para configurar la técnica de huellas dactilares del dispositivo:

- Vaya a Seguridad > Administración de bots de NetScaler.

- En el panel de detalles, en Configuración, haga clic en Cambiar configuración de administración de bots de NetScaler.

-

En Configurar opciones de administración de bots de NetScaler, defina los siguientes parámetros.

- Perfil predeterminado. Seleccione un perfil de bot.

- Nombre JavaScript. Nombre del archivo JavaScript que utiliza la administración de bots en su respuesta al cliente.

- Tiempo de espera de sesión. Tiempo de espera en segundos tras el cual finaliza la sesión del usuario.

- Cookie de sesión. Nombre de la cookie de sesión que utiliza el sistema de gestión de bots para realizar el seguimiento.

- Límite de solicitud de huellas digitales del dispositivo. Número de solicitudes que se permiten sin una cookie de sesión de bot, si la huella digital del dispositivo está habilitada.

- Servidor proxy: dirección IP del servidor proxy desde donde se cargan las firmas más recientes.

- Puerto proxy: número de puerto de la máquina desde la que se cargan las firmas más recientes.

- Nombre de usuario del proxy: nombre de usuario para la autenticación del servidor proxy

- Contraseña de proxy: contraseña para la autenticación del servidor proxy.

Nota:

Los campos Nombre de usuario del proxy y Contraseña del proxy están habilitados si están configurados los campos Servidor proxy y Puerto proxy.

- Haga clic en Aceptar.

Clonar archivo de firma de bot

Complete el siguiente paso para clonar el archivo de firma del bot:

- Vaya a Seguridad > Administración de bots de NetScaler y Firmas.

- En la página Firmas de la administración de bots de NetScaler, seleccione el registro de firmas de bots predeterminado y haga clic en Clonar.

- En la página Clonar firma de bot, introduzca un nombre y modifique los datos de firma.

- Haga clic en Crear.

Importar archivo de firma bot

Si tiene su propio archivo de firma, puede importarlo como archivo, texto o URL. Realice los siguientes pasos para importar el archivo de firma del bot:

- Vaya a Seguridad > Administración de bots de NetScaler y Firmas.

- En la página de firmas de NetScaler Bot Management, importe el archivo como URL, archivo o texto.

- Haga clic en Continuar.

- En la página Importar la firma de NetScaler Bot Management, defina los siguientes parámetros.

- Nombre: nombre del archivo de firma del bot.

- Comentario: breve descripción del archivo importado.

- Sobrescribir: seleccione la casilla de verificación para permitir la sobrescritura de datos durante la actualización del archivo.

- Datos de firma: modificar los parámetros de firma

- Haga clic en Listo.

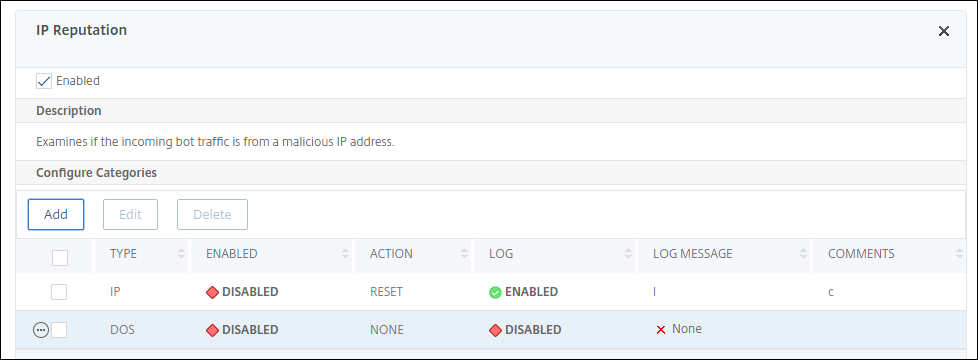

Configurar la reputación de IP

La técnica del bot de reputación IP utiliza la base de datos de reputación IP de Webroot y la base de datos de proveedores de servicios en la nube para verificar si una solicitud de un cliente es una dirección IP maliciosa o una dirección IP de nube pública. Como parte de las categorías de bots se configura y luego se le asocia una acción de bot. Complete los siguientes pasos para configurar la reputación de IP de Webroot y las categorías de base de datos de proveedores de servicios en la nube.

- Vaya a Seguridad > Administración de bots de NetScaler y Perfiles.

- En la página Perfiles de administración de bots de NetScaler, seleccione un perfil y haga clic en Modificar.

- En la página Perfil de administración de bots de NetScaler, vaya a la sección Configuración del perfil y haga clic en Reputación IP.

- En la sección Reputación IP, defina los siguientes parámetros:

- Habilitada. Seleccione la casilla de verificación para validar el tráfico de bots entrante como parte del proceso de detección.

- Configurar categorías. Puede utilizar la técnica de reputación de IP para el tráfico de bots entrante en diferentes categorías. Según la categoría configurada, puede eliminar o redirigir el tráfico del bot. Haga clic en Agregar para configurar una categoría de bot malintencionado.

-

En la página Configurar enlace de reputación IP del perfil de NetScaler bot Management, defina los siguientes parámetros:

-

Categoría. Seleccione una categoría de bot de reputación IP de Webroot para validar una solicitud de cliente como una dirección IP malintencionada.

- IP_BASED: Esta categoría comprueba si la dirección IP del cliente (IPv4 e IPv6) es maliciosa o no.

- BOTNET: Esta categoría incluye canales de Botnet C&C y máquinas zombis infectadas controladas por Bot master.

- SPAM_SOURCES: Esta categoría incluye la tunelización de mensajes de spam a través de un proxy, las actividades SMTP anómalas y las actividades de spam del foro.

- ESCÁNERES: Esta categoría incluye todos los reconocimientos, como sondas, escaneo de host, escaneo de dominio y ataque de fuerza bruta de contraseña.

- DOS: Esta categoría incluye DOS, DDOS, inundación de sincronización anómala y detección de tráfico anómalo.

- REPUTACIÓN: Esta categoría deniega el acceso desde direcciones IP (IPv4 e IPv6) que actualmente se sabe que están infectadas con malware. Esta categoría también incluye direcciones IP con una puntuación media baja del Índice de Reputación de Webroot. Al habilitar esta categoría se evita el acceso desde las fuentes identificadas a los puntos de distribución de malware de contacto.

- PHISHING: Esta categoría incluye las direcciones IP (IPv4 e IPv6) que alojan sitios de phishing y otros tipos de actividades fraudulentas, como el fraude de clics en anuncios o el fraude de juegos.

- PROXY: Esta categoría incluye las direcciones IP (IPv4 e IPv6) que proporcionan servicios de proxy.

- RED: IP que brindan servicios de proxy y anonimización, incluido The Onion Router, también conocido como TOR o dark net.

- MOBILE_THREATS: Esta categoría comprueba la dirección IP del cliente (IPv4 e IPv6) con la lista de direcciones perjudiciales para los dispositivos móviles.

-

Categoría. Seleccione una categoría de proveedor de servicios de nube pública de Webroot para validar que la solicitud de un cliente es una dirección IP de nube pública.

- AWS: Esta categoría comprueba la dirección IP del cliente con una lista de direcciones de nube pública de AWS.

- GCP: Esta categoría comprueba la dirección IP del cliente con una lista de direcciones de nube pública de Google Cloud Platform.

- AZURE: Esta categoría comprueba la dirección del cliente con una lista de direcciones de nube pública de Azure.

- ORACLE: Esta categoría comprueba la dirección IP del cliente con una lista de direcciones de nube pública de Oracle

- IBM: Esta categoría comprueba la dirección IP del cliente con una lista de direcciones de nube pública de IBM.

- SALESFORCE: Esta categoría comprueba la dirección IP del cliente con una lista de direcciones de nube pública de Salesforce.

Valores posibles para la categoría de bot de reputación IP de Webroot: IP, BOTNETS, SPAM_SOURCES, SCANNERS, DOS, REPUTATION, PHISHING, PROXY, NETWORK, MOBILE_THREATS.

Valores posibles para la categoría de proveedor de servicios de nube pública de Webroot: AWS, GCP, AZURE, ORACLE, IBM, SALESFORCE.

- Habilitada. Seleccione la casilla de verificación para validar la detección de firmas de reputación IP.

- Acción de bot. Según la categoría configurada, no puede asignar ninguna acción, rechazo, redirección o acción de mitigación.

- Registrar. Seleccione la casilla de verificación para almacenar las entradas de registro.

- Registrar mensaje. Breve descripción del registro.

- Comentarios. Breve descripción de la categoría bot.

-

- Haga clic en Aceptar.

- Haga clic en Update.

-

Haga clic en Listo.

Nota:

Si inhabilita la reputación IP, asegúrate de detener sus descargas. Complete los siguientes pasos para detener las descargas de reputación IP:

- Vaya a Seguridad > Administración de bots de NetScaler > Cambiar la configuración de administración de bots de NetScaler

- Cambie el perfil no intrusivo predeterminado a BOT_BYPASS.

Para obtener más información sobre la configuración del perfil, consulte Configurar la configuración del perfil del bot

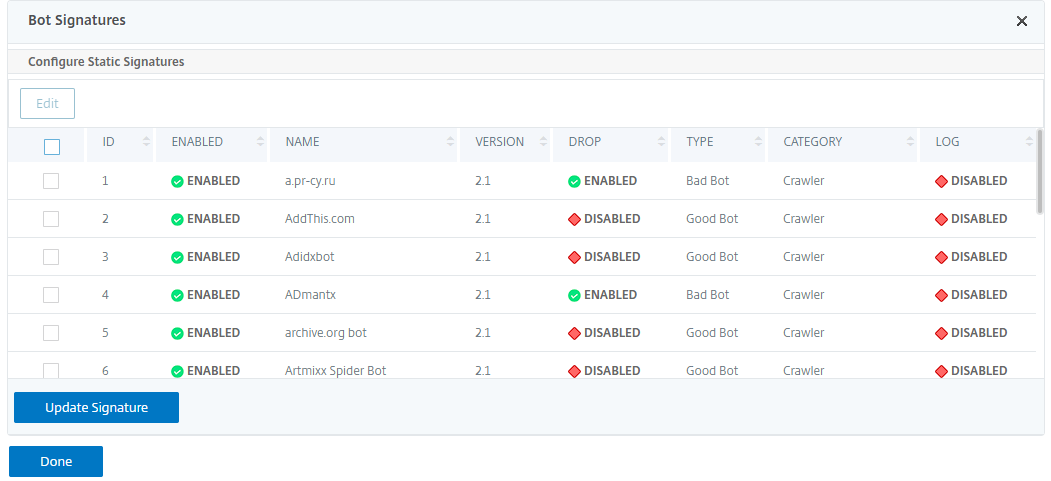

Configurar firmas estáticas de bot

Esta técnica de detección permite identificar la información del agente de usuario a partir de los detalles del explorador. En función de la información del agente de usuario, el bot se identifica como un bot malo o bueno y luego se le asigna una acción de bot.

Realice los siguientes pasos para configurar la técnica de firma estática:

- En el panel de navegación, amplíe Seguridad > Administración de bots de NetScaler > Firmas.

- En la página Firmas de administración de bots de NetScaler, seleccione un archivo de firma y haga clic en Modificar.

- En la página Firma de NetScaler bot Management, vaya a la sección Configuración de firmasy haga clic en Firmas de bot.

- En la sección Firmas de bot, defina los siguientes parámetros:

- Configurar firmas estáticas. En esta sección se incluye una lista de registros de firmas estáticas de bot. Puede seleccionar un registro y hacer clic en Modificar para asignarle una acción de bot.

- Haga clic en Aceptar.

- Haga clic en Actualizar firma.

- Haga clic en Listo.

Delineación de firma estática de bot

La administración de bots de NetScaler protege su aplicación web contra los bots. Las firmas estáticas de bots ayudan a identificar bots buenos y malos en función de parámetros de solicitud, como el agente de usuario en la solicitud entrante.

La lista de firmas en el archivo es enorme y también se agregan nuevas reglas y las obsoletas se eliminan periódicamente. Como administrador, es posible que quiera buscar una firma específica o una lista de firmas en una categoría. Para filtrar las firmas fácilmente, la página de firma de bots proporciona una capacidad de búsqueda mejorada. La función de búsqueda permite buscar reglas de firma y configurar su propiedad en función de uno o varios parámetros de firma como acción, ID de firma, desarrollador y nombre de firma.

Acción: seleccione una acción de bot que prefiera configurar para una categoría específica de reglas de firma. A continuación se presentan los tipos de acción disponibles:

- Habilitar lo seleccionado: habilita todas las reglas de firma seleccionadas.

- Desactivar lo seleccionado: inhabilita todas las reglas de firmas seleccionadas.

- Eliminar lo seleccionado: selecciona la acción “Eliminar” para todas las reglas de firma seleccionadas.

- Redirigir lo seleccionado: aplique la acción “Redirigir” a todas las reglas de firma seleccionadas.

- Restablecer lo seleccionado: aplica la acción “Restablecer” a todas las reglas de firma seleccionadas.

- Registrar seleccionado: aplique la acción “Registrar” a todas las reglas de firma seleccionadas.

- Eliminar eliminar elementos seleccionados: desactiva la acción de eliminación de todas las reglas de firma seleccionadas.

- Eliminar el redireccionamiento seleccionado: desactiva la acción de redireccionamiento de todas las reglas de firma seleccionadas.

- Eliminar restablecimiento seleccionado: desactiva la acción de restablecimiento de todas las reglas de firma seleccionadas.

- Eliminar registro seleccionado: anula la acción de registro de todas las reglas de firma seleccionadas.

Categoría: seleccione una categoría para filtrar las reglas de firma en consecuencia. A continuación se presenta la lista de categorías disponibles para ordenar las reglas de firma.

- Acción: ordena en función de la acción del bot.

- Categoría: ordena según la categoría del bot.

- Desarrollador: ordene según el editor de la empresa anfitriona.

- Habilitado: ordene en función de las reglas de firma que están habilitadas.

- ID: ordene según el ID de la regla de firma.

- Registro: ordene en función de las reglas de firma que tienen el registro habilitado.

- Nombre: ordene según el nombre de la regla de firma.

- Tipo: ordene según el tipo de firma.

- Versión: ordene según la versión de la regla de firma.

Buscar reglas de firma estática de bot basadas en tipos de acciones y categorías mediante la GUI de NetScaler

- Vaya a Seguridad > Administración de bots de NetScaler > Firma.

- En la página de detalles, haga clic en Agregar.

- En la página de firmas de NetScaler Bot Management, haga clic en modificar en la sección Firma estática.

- En la sección Configurar firma estática, seleccione una acción de firma de la lista desplegable.

- Utilice la función de búsqueda para seleccionar una categoría y filtrar las reglas según corresponda.

- Haga clic en Update.

Modificar la propiedad de regla de firma estática del bot mediante la GUI de NetScaler

- Vaya a Seguridad > Administración de bots de NetScaler > Firma.

- En la página de detalles, haga clic en Agregar.

- En la página de firmas de NetScaler Bot Management, haga clic en modificar en la sección Firma estática.

- En la sección Configurar firma estática, seleccione una acción de la lista desplegable.

- Utilice la función de búsqueda para seleccionar una categoría y filtrar las reglas según corresponda.

- En la lista de firmas estáticas, seleccione una firma para modificar su propiedad.

- Haga clic en Aceptar para confirmar.

Para obtener más información sobre la configuración del perfil, consulta Configurar la configuración de la firma del bot

Crear perfil de administración de bots

Un perfil de bot es un conjunto de configuraciones de administración de bots que se utilizan para detectar el tipo de bot. En un perfil, determina cómo aplica Web App Firewall cada uno de sus filtros (o comprobaciones) al tráfico de bots a sus sitios web y las respuestas de ellos.

Complete los siguientes pasos para configurar el perfil del bot:

- Vaya a Seguridad > Administración de bots de NetScaler > Perfiles.

- En el panel de detalles, haga clic en Agregar.

-

En la página Crear perfil de administración de bots de NetScaler, defina los siguientes parámetros.

- Nombre. Nombre del perfil del bot.

- Firma. Nombre del archivo de firma del bot.

- URL de error. URL para redirecciones.

- Comentario. Breve descripción del perfil.

- Haga clic en Crear y Cerrar.

Crear directiva de bots

La directiva de bots controla el tráfico que va al sistema de administración de bots y también controla los registros de bots enviados al servidor de auditlog. Siga el procedimiento para configurar la directiva de bots.

- Vaya a Seguridad > Administración de bots de NetScaler > Directivas debots**.

- En el panel de detalles, haga clic en Agregar.

- En la página Crear una directiva de administración de bots de NetScaler, defina los siguientes parámetros.

- Nombre. Nombre de la directiva de bots.

- Expresión. Escriba la expresión o regla de directiva directamente en el área de texto.

- Perfil de bot. Perfil de bot para aplicar la directiva de bots.

- Acción indefinida. Seleccione la acción que prefiera asignar.

- Comentario. Breve descripción de la directiva.

- Acción de registro. Acción de mensaje de registro de auditoría para registrar el tráfico de bots. Para obtener más información sobre la acción del registro de auditoría, consulte el tema Registro de auditoría.

- Haga clic en Crear y Cerrar.

Encabezados de solicitud descartados por NetScaler bot Management

Muchos de los encabezados de solicitud relacionados con el almacenamiento en caché se eliminan para ver cada solicitud en el contexto de una sesión. Del mismo modo, si la solicitud incluye un encabezado de codificación para permitir que el servidor web envíe respuestas comprimidas, la administración de bots elimina este encabezado para que la administración de bots inspeccione el contenido de la respuesta del servidor sin comprimir para insertar el JavaScript.

La administración de bots elimina los siguientes encabezados de solicitud:

Rango: se usa para recuperarse de una transferencia de archivos fallida o parcial.

If-Range: permite a un cliente recuperar un objeto parcial cuando ya contiene una parte de ese objeto en su caché (GET condicional).

If-Modified-Since: si el objeto solicitado no se modifica desde la hora especificada en este campo, el servidor no devuelve una entidad. Aparece un error HTTP 304 no modificado.

If-None-Match: permite actualizaciones eficientes de la información almacenada en caché con una sobrecarga mínima.

Aceptar codificación: qué métodos de codificación están permitidos para un objeto en particular, como gzip.

Compartir

Compartir

En este artículo

- Cómo actualizar el dispositivo a la configuración de administración de bots basada en CLI de NetScaler

- Configurar la administración de bots basada en CLI de NetScaler

- Configuración de la administración de bots mediante la GUI de NetScaler

- Encabezados de solicitud descartados por NetScaler bot Management

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.