-

-

Quelle est la place d'une appliance NetScaler dans le réseau ?

-

Comment un NetScaler communique avec les clients et les serveurs

-

Accélérez le trafic équilibré de charge en utilisant la compression

-

-

Déployer une instance NetScaler VPX

-

Optimisez les performances de NetScaler VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Prise en charge de l'augmentation de l'espace disque NetScaler VPX

-

Améliorez les performances SSL-TPS sur les plateformes de cloud public

-

Configurer le multithreading simultané pour NetScaler VPX sur les clouds publics

-

Installation d'une instance NetScaler VPX sur un serveur bare metal

-

Installation d'une instance NetScaler VPX sur Citrix Hypervisor

-

Installation d'une instance NetScaler VPX sur VMware ESX

-

Configurer NetScaler VPX pour utiliser l'interface réseau VMXNET3

-

Configurer NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer NetScaler VPX pour utiliser Intel QAT pour l'accélération SSL en mode SR-IOV

-

Migration du NetScaler VPX de E1000 vers les interfaces réseau SR-IOV ou VMXNET3

-

Configurer NetScaler VPX pour utiliser l'interface réseau PCI passthrough

-

-

Installation d'une instance NetScaler VPX sur le cloud VMware sur AWS

-

Installation d'une instance NetScaler VPX sur des serveurs Microsoft Hyper-V

-

Installation d'une instance NetScaler VPX sur la plateforme Linux-KVM

-

Provisioning de l'appliance virtuelle NetScaler à l'aide d'OpenStack

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du Virtual Machine Manager

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau PCI Passthrough

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du programme virsh

-

Provisioning de l'appliance virtuelle NetScaler avec SR-IOV sur OpenStack

-

Déployer une instance NetScaler VPX sur AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Protégez AWS API Gateway à l'aide du pare-feu d'applications Web NetScaler

-

Configurer une instance NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance NetScaler VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance NetScaler VPX sur Microsoft Azure

-

Architecture réseau pour les instances NetScaler VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome NetScaler VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Déployez une paire de haute disponibilité NetScaler sur Azure avec ALB en mode IP flottant désactivé

-

Configurer une instance NetScaler VPX pour utiliser le réseau accéléré Azure

-

Configurez les nœuds HA-INC à l'aide du modèle de haute disponibilité NetScaler avec Azure ILB

-

Installation d'une instance NetScaler VPX sur la solution Azure VMware

-

Configurer une instance autonome NetScaler VPX sur la solution Azure VMware

-

Configurer une configuration de haute disponibilité NetScaler VPX sur la solution Azure VMware

-

Configurer le serveur de routage Azure avec la paire NetScaler VPX HA

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Configurer des pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance NetScaler VPX sur Google Cloud Platform

-

Déployer une paire haute disponibilité VPX sur Google Cloud Platform

-

Déployer une paire VPX haute disponibilité avec des adresses IP privées sur Google Cloud Platform

-

Installation d'une instance NetScaler VPX sur Google Cloud VMware Engine

-

Support de dimensionnement VIP pour l'instance NetScaler VPX sur GCP

-

-

Automatisez le déploiement et les configurations de NetScaler

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

Optimisation du protocole TCP avec NetScaler

-

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

NetScaler en tant que proxy du service de fédération Active Directory

-

NetScaler Gateway sur site en tant que fournisseur d'identité pour Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configurer une expression de stratégie avancée : pour démarrer

-

Expressions de stratégie avancées : utilisation de dates, d'heures et de chiffres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de politique avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, identifiants VLAN

-

Expressions politiques avancées : fonctions d'analyse des flux

-

Exemples didacticiels de politiques avancées pour la réécriture

-

-

-

-

-

Protection basée sur la grammaire SQL pour les charges utiles HTML et JSON

-

Protection basée sur la grammaire par injection de commandes pour la charge utile HTML

-

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

-

Prise en charge du pare-feu d'application pour Google Web Toolkit

-

Vérifications de protection XML

-

Cas d'utilisation - Liaison de la stratégie Web App Firewall à un serveur virtuel VPN

-

Articles sur les alertes de signatures

-

-

Détection de robot

-

Articles d'alerte de signature de bot

-

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration de NetScaler dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer NetScaler en tant que résolveur de stubs non validant et sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

Cas d'utilisation : configuration de la fonction de gestion automatique des clés DNSSEC

-

Cas d'utilisation : comment révoquer une clé active compromise

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance NetScaler

-

-

-

Configuration pour générer le trafic de données NetScaler FreeBSD à partir d'une adresse SNIP

-

-

-

Déchargement et accélération SSL

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification basée sur une clé SSH pour les administrateurs NetScaler

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages Heartbeat à haute disponibilité sur une appliance NetScaler

-

Supprimer et remplacer un NetScaler dans une configuration de haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

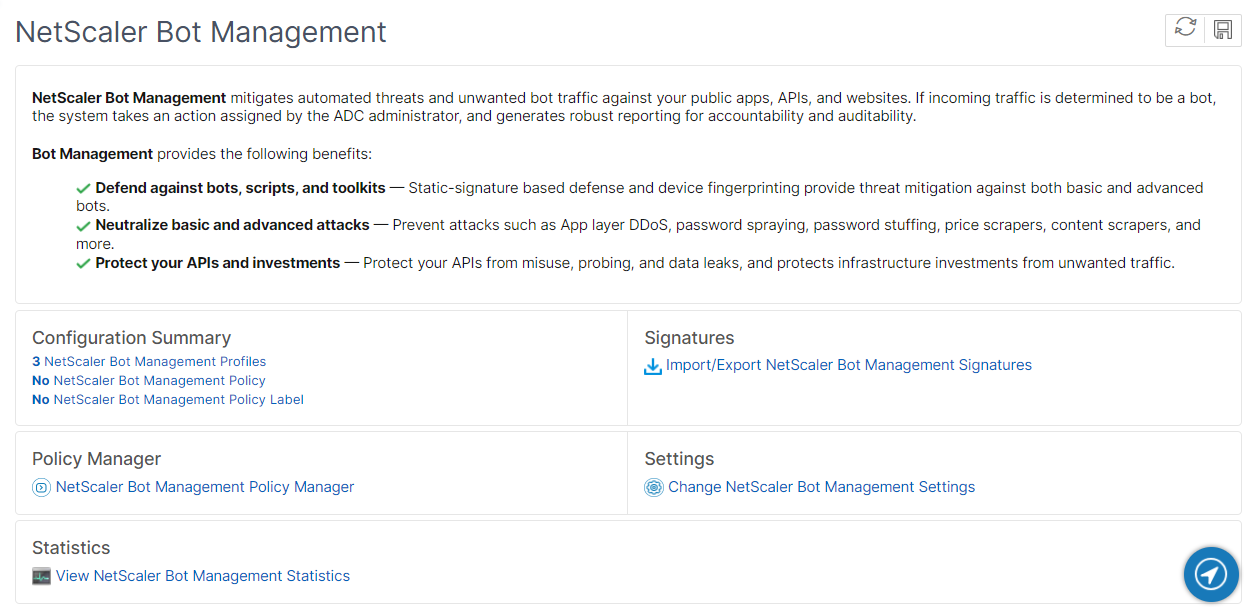

Détection de bot

Le système de gestion des bots NetScaler utilise différentes techniques pour détecter le trafic de bots entrant. Les techniques sont utilisées comme règles de détection pour détecter le type de bot. Les techniques sont les suivantes :

Remarque :

La gestion des bots prend en charge un maximum de 32 entités de configuration pour les techniques de liste de blocage, de liste d’autorisation et de limitation de débit.

Liste derobots autorisés : liste personnalisée d’adresses IP (IPv4 et IPv6), de sous-réseaux (IPv4 et IPv6) et d’expressions de stratégie qui peuvent être ignorées en tant que liste autorisée.

Liste de robots bloqués : liste personnalisée d’adresses IP (IPv4 et IPv6), de sous-réseaux (IPv4 et IPv6) et d’expressions de stratégie dont l’accès à vos applications Web doit être bloqué.

Réputation IP : cette règle détecte si le trafic entrant du bot provient d’une adresse IP malveillante.

Empreinte de l’appareil : cette règle détecte si le trafic bot entrant contient l’identifiant de l’empreinte digitale de l’appareil dans l’en-tête de la demande entrante et les attributs de navigateur d’un trafic bot client entrant.

Limitation :

- JavaScript doit être activé dans le navigateur client.

- Ne fonctionne pas pour les réponses XML.

Expression du journal des robots : la technique de détection vous permet de capturer des informations supplémentaires sous forme de messages de journal. Les données peuvent être le nom de l’utilisateur qui a demandé l’URL, l’adresse IP source et le port source à partir duquel l’utilisateur a envoyé la demande ou les données générées à partir d’une expression.

Limite de débit - Cette règle limite le taux de plusieurs demandes provenant du même client.

Trap de robots : détecte et bloque les robots automatisés en publiant une URL de piège dans la réponse du client. L’URL apparaît invisible et n’est pas accessible si le client est un utilisateur humain. La technique de détection est efficace pour bloquer les attaques de robots automatisés.

TPS - Détecte le trafic entrant sous forme de robots si le nombre maximum de demandes et le pourcentage d’augmentation des demandes dépassent l’intervalle de temps configuré.

CAPTCHA - Cette règle utilise un CAPTCHA pour atténuer les attaques de robots. Un CAPTCHA est une validation de question-réponse pour déterminer si le trafic entrant provient d’un utilisateur humain ou d’un robot automatisé. La validation permet de bloquer les bots automatisés qui causent des violations de sécurité aux applications Web. Vous pouvez configurer CAPTCHA en tant qu’action de bot dans les techniques de réputation IP et de détection des empreintes digitales de l’appareil.

Voyons maintenant comment configurer chaque technique pour détecter et gérer le trafic de votre bot.

Comment mettre à niveau votre appliance vers une configuration de gestion des bots basée sur NetScaler CLI

Si vous mettez à niveau votre appliance à partir d’une version plus ancienne (NetScaler version 13.0 build 58.32 ou antérieure), vous devez d’abord convertir manuellement la configuration de gestion des bots existante en configuration de gestion des bots basée sur NetScaler CLI une seule fois. Suivez les étapes suivantes pour convertir manuellement votre configuration de gestion des bots.

-

Après la mise à niveau vers la dernière version, connectez-vous à l’outil de mise à niveau “upgrade_bot_config.py” à l’aide de la commande suivante

À l’invite de commandes, tapez :

shell "/var/python/bin/python /netscaler/upgrade_bot_config.py > /var/bot_upgrade_commands.txt" -

Exécutez la configuration à l’aide de la commande suivante.

À l’invite de commandes, tapez :

batch -f /var/bot_upgrade_commands.txt -

Enregistrez la configuration mise à niveau.

save ns config

Configurer la gestion des bots basée sur NetScaler CLI

La configuration de la gestion des bots vous permet de lier une ou plusieurs techniques de détection de bots à un profil de bot spécifique. Vous devez suivre les étapes suivantes pour configurer la gestion des bots basée sur NetScaler :

- Enable bot management

- Import bot signature

- Add bot profile

- Bind bot profile

- Add bot policy

- Bind bot policy

- Configure bot settings

Remarque :

Si vous mettez à niveau votre appliance à partir d’une version antérieure, vous devez d’abord convertir manuellement la configuration existante de gestion des robots. Pour plus d’informations, consultez la section Comment effectuer une mise à niveau vers la configuration de la gestion des bots basée sur NetScaler CLI .

Enable bot management

Avant de commencer, assurez-vous que la fonctionnalité de gestion des bots est activée sur l’appliance. Si vous possédez un nouveau NetScaler ou VPX, vous devez activer la fonctionnalité avant de la configurer. Si vous mettez à niveau un dispositif NetScaler d’une version antérieure vers la version actuelle, vous devez activer la fonctionnalité avant de la configurer. À l’invite de commandes, tapez :

enable ns feature Bot

Import bot signature

Vous pouvez importer le fichier bot de signature par défaut et le lier au profil de robot. À l’invite de commandes, tapez :

import bot signature [<src>] <name> [-comment <string>] [-overwrite]

Où :

src - Nom du chemin local ou URL (protocole, hôte, chemin et nom de fichier). Longueur maximale : 2047.

> Remarque :

>

> L’importation échoue si l’objet à importer se trouve sur un serveur HTTPS qui nécessite l’authentification par certificat client pour y accéder.

name - Nom de l’objet du fichier de signature du bot. Il s’agit d’un argument obligatoire. Longueur maximale : 31.

comment - Description de l’objet du fichier de signature. Longueur maximale : 255.

overwrite - Action qui remplace le fichier existant.

> Remarque :

>

> Utilisez l’option overwrite pour mettre à jour le contenu du fichier de signature. Vous pouvez également utiliser la update bot signature <name> commande pour mettre à jour le fichier de signature sur l’appliance NetScaler.

Exemple

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

Remarque :

Vous pouvez utiliser l’option de remplacement pour mettre à jour le contenu du fichier de signature. Vous pouvez également utiliser la

update bot signature <name>commande pour mettre à jour le fichier de signature dans l’appliance NetScaler.

Add bot profile

Un profil de bot est un ensemble de paramètres de profil permettant de configurer la gestion des bots sur l’appliance. Vous pouvez configurer les paramètres pour effectuer la détection des bots.

À l’invite de commandes, tapez :

add bot profile <name> [-signature <string>] [-errorURL <string>] [-trapURL <string>] [-whiteList ( ON | OFF )] [-blackList ( ON | OFF )] [-rateLimit ( ON | OFF )] [-deviceFingerprint ( ON | OFF )] [-deviceFingerprintAction ( none | log | drop | redirect | reset | mitigation )] [-ipReputation ( ON | OFF )] [-trap ( ON | OFF )]

Exemple :

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

Bind bot profile

Après avoir créé un profil de bot, vous devez lier le mécanisme de détection des bots au profil.

À l’invite de commandes, tapez :

bind bot profile <name> | (-ipReputation [-category <ipReputationCategory>] [-enabled ( ON | OFF )] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>]

Exemple :

L’exemple suivant concerne la liaison de la technique de détection de réputation IP à un profil de bot spécifique.

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

Add bot policy

Vous devez ajouter la stratégie de bot pour évaluer le trafic des robots.

À l’invite de commandes, tapez :

add bot policy <name> -rule <expression> -profileName <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

Où,

Name- Nom de la stratégie relative aux robots. Doit commencer par une lettre, un chiffre ou le caractère de soulignement (_) et ne doit contenir que des lettres, des chiffres et le trait d’union (-), le point (.), la livre (#), l’espace (), à (@), égal à (=), deux-points (:) et les caractères de soulignement. Peut être modifié après l’ajout de la stratégie de bot.

Rule- Une expression que la stratégie utilise pour déterminer s’il convient d’appliquer le profil de bot à la demande spécifiée. Il s’agit d’un argument obligatoire. Longueur maximale : 1499

profileName- Nom du profil de bot à appliquer si la demande correspond à cette stratégie de bot. Il s’agit d’un argument obligatoire. Longueur maximale : 127

undefAction- Action à effectuer si le résultat de l’évaluation de la stratégie n’est pas défini (UNDEF). Un événement UNDEF indique une condition d’erreur interne. Longueur maximale : 127

Comment- Description de cette stratégie en matière de bots. Longueur maximale : 255

logAction - Nom de l’action de journalisation à utiliser pour les demandes qui correspondent à cette stratégie. Longueur maximale : 127

Exemple :

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

Bind bot policy global

À l’invite de commandes, tapez :

bind bot global -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-type ( REQ_OVERRIDE | REQ_DEFAULT )] [-invoke (-labelType ( vserver | policylabel ) -labelName <string>) ]

Exemple :

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Bind bot policy to a virtual server

À l’invite de commandes, tapez :

bind lb vserver <name>@ ((<serviceName>@ [-weight <positive_integer>] ) | <serviceGroupName>@ | (-policyName <string>@ [-priority <positive_integer>] [-gotoPriorityExpression <expression>]

Exemple :

bind lb vserver lb-server1 –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Configure bot settings

Vous pouvez personnaliser les paramètres par défaut si nécessaire. À l’invite de commandes, tapez :

set bot settings [-defaultProfile <string>] [-javaScriptName <string>] [-sessionTimeout <positive_integer>] [-sessionCookieName <string>] [-dfpRequestLimit <positive_integer>] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <URL>] [-proxyServer <ip_addr|ipv6_addr|\*>] [-proxyPort <port|\*>]

<!--NeedCopy-->

Où,

defaultProfile - Profil à utiliser lorsqu’une connexion ne correspond à aucune stratégie. Le paramètre par défaut est « », qui renvoie les connexions non correspondantes au NetScaler sans essayer de les filtrer davantage. Longueur maximale : 31

javaScriptName - Nom du code JavaScript que la fonctionnalité BotNet utilise en réponse. Doit commencer par une lettre ou un chiffre et peut être composé de 1 à 31 lettres, chiffres et symboles de trait d’union (-) et de trait de soulignement (_). L’exigence suivante s’applique uniquement à la CLI NetScaler : si le nom inclut un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, « mon nom de cookie » ou « mon nom de cookie »). Longueur maximale : 31

sessionTimeout - Expiration de la session, en secondes, après quoi la session utilisateur est interrompue.

Minimum value - 1, valeur maximale : 65535

sessionCookieName - Nom du SessionCookie que la fonctionnalité BotNet utilise pour le suivi. Doit commencer par une lettre ou un chiffre et peut être composé de 1 à 31 lettres, chiffres et symboles de trait d’union (-) et de trait de soulignement (_). L’exigence suivante s’applique uniquement à la CLI NetScaler : si le nom inclut un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, « mon nom de cookie » ou « mon nom de cookie »). Longueur maximale : 31

dfpRequestLimit - Nombre de demandes à autoriser sans cookie de session de bot si l’empreinte digitale de l’appareil est activée. Valeur minimale : 1, Valeur maximale : 4294967295

signatureAutoUpdate - Indicateur utilisé pour activer/désactiver les signatures de mise à jour automatique des robots. Valeurs possibles : ON, OFF.

Valeur par défaut : OFF

signatureUrl - URL pour télécharger le fichier de mappage des signatures du bot depuis le serveur. Valeur par défaut : https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json. Longueur maximale : 2047

proxyServer - IP du serveur proxy pour obtenir des signatures mises à jour depuis AWS.

proxyPort - Port du serveur proxy pour obtenir des signatures mises à jour depuis AWS. Valeur par défaut : 8080

proxyUsername - Nom d’utilisateur permettant de s’authentifier auprès du serveur proxy pour télécharger les mises à jour des signatures.

proxyPassword — Mot de passe pour s’authentifier auprès du serveur proxy afin de télécharger les mises à jour des signatures.

Exemple :

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session -proxyServer 10.102.30.112 -proxyPort 3128 -proxyUsername defaultuser -proxyPassword defaultPassword

Configuration de la gestion des bots à l’aide de l’interface graphique NetScaler

Vous pouvez configurer la gestion des robots NetScaler en activant d’abord la fonctionnalité sur l’appliance. Une fois que vous l’avez activée, vous pouvez créer une stratégie de bot pour évaluer le trafic entrant en tant que bot et envoyer le trafic vers le profil de bot. Ensuite, vous créez un profil de bot, puis vous liez le profil à une signature de bot. Vous pouvez également cloner le fichier de signature du bot par défaut et utiliser le fichier de signature pour configurer les techniques de détection. Après avoir créé le fichier de signature, vous pouvez l’importer dans le profil du bot.

- Activer la fonctionnalité de gestion des robots

- Configuration des paramètres de gestion des bots

- Cloner la signature par défaut du bot NetScaler

- Importer la signature du bot NetScaler

- Configuration du profil du bot et des paramètres de signature

- Créer un profil de bot

- Créer une stratégie de bot

Activer la fonctionnalité de gestion des robots

Pour activer la gestion des bots, procédez comme suit :

- Dans le volet de navigation, développez Système , puis cliquez sur Paramètres > Configurer les fonctionnalités avancées .

- Sur la page Configurer les fonctionnalités avancées , cochez la case NetScaler Bot Management.

- Cliquez sur OK.

Configuration des paramètres de gestion des bots

Pour configurer la technique d’empreinte digitale de l’appareil, procédez comme suit :

- Accédez à Sécurité > Gestion des robots NetScaler.

- Dans le volet de détails, sous Paramètres, cliquez sur Modifier les paramètresde gestion des bots NetScaler.

-

Dans la section Configurer les paramètres de gestion des bots NetScaler, définissez les paramètressuivants.

- Profil par défaut. Sélectionnez un profil de bot.

- Nom JavaScript. Nom du fichier JavaScript utilisé par la gestion des robots dans sa réponse au client.

- Délai d’expiration de session. Délai d’expiration en secondes après lequel la session utilisateur est interrompue.

- Cookie de session. Nom du cookie de session utilisé par le système de gestion des robots pour le suivi.

- Limite de demande d’empreinte digitale du périphérique Nombre de demandes à autoriser sans cookie de session du bot, si l’empreinte digitale de l’appareil est activée.

- Serveur proxy : adresse IP du serveur proxy à partir de laquelle les dernières signatures sont téléchargées.

- Port proxy : numéro de port de la machine à partir de laquelle les dernières signatures sont téléchargées.

- Nom d’utilisateur du proxy : nom d’utilisateur pour l’authentification du serveur proxy

- Mot de passe proxy : mot de passe pour l’authentification du serveur proxy.

Remarque :

Les champs Nom d’utilisateur proxy et Mot de passe proxy sont activés si les champs Serveur proxy et Port proxy sont configurés.

- Cliquez sur OK.

Fichier de signature de robot clone

Pour cloner le fichier de signature du bot, procédez comme suit :

- Accédez à Sécurité > Gestion des robots NetScaler et signatures.

- Sur la page NetScaler Bot Management Signatures, sélectionnez l’enregistrement de signatures de bot par défaut et cliquez sur Cloner.

- Dans la page Signature du robot clone, saisissez un nom et modifiez les données de signature.

- Cliquez sur Créer.

Importer le fichier de signature de bot

Si vous possédez votre propre fichier de signature, vous pouvez l’importer sous forme de fichier, de texte ou d’URL. Effectuez les étapes suivantes pour importer le fichier de signature du bot :

- Accédez à Sécurité > Gestion des robots NetScaler et signatures.

- Sur la page NetScaler Bot Management Signatures, importez le fichier sous forme d’URL, de fichier ou de texte.

- Cliquez sur Continuer.

- Sur la page Importer la signature de gestion des robots NetScaler, définissez les paramètres suivants.

- Nom : nom du fichier de signature du bot.

- Commentaire : brève description du fichier importé.

- Remplacer : cochez la case pour autoriser le remplacement des données lors de la mise à jour du fichier.

- Données de signature - Modifier les paramètres de signature

- Cliquez sur Terminé.

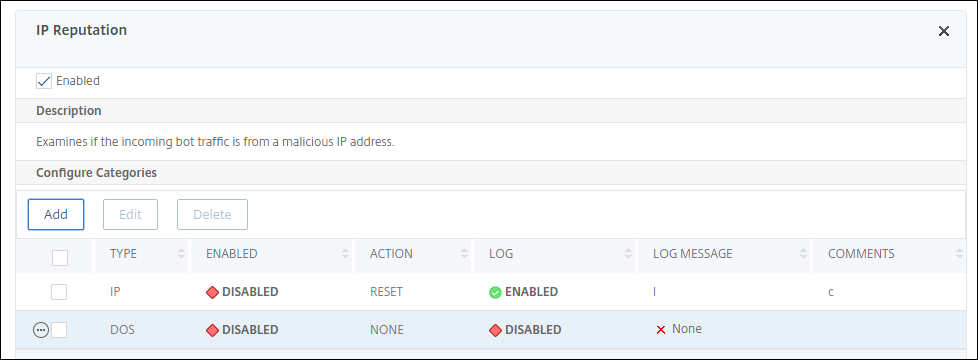

Configuration de la réputation IP

La technique du bot de réputation IP utilise la base de données de réputation IP et la base de données des fournisseurs de services cloud de Webroot pour vérifier si une demande client est une adresse IP malveillante ou une adresse IP de cloud public. Dans le cadre des catégories de robots est configurée, puis une action de bot y est associée. Suivez les étapes ci-dessous pour configurer la réputation IP Webroot et les catégories de bases de données des fournisseurs de services cloud.

- Accédez à Sécurité > NetScaler bot Management et Profiles.

- Sur la page Profils de gestion des bots NetScaler, sélectionnez un profil et cliquez sur Modifier.

- Sur la page du profil de gestion des robots NetScaler, accédez à la section Paramètres du profil et cliquez sur Réputation IP.

- Dans la section Réputation IP, définissez les paramètres suivants :

- Activé. Cochez la case pour valider le trafic entrant des robots dans le cadre du processus de détection.

- Configurer les catégories. Vous pouvez utiliser la technique de réputation IP pour le trafic entrant des robots dans différentes catégories. En fonction de la catégorie configurée, vous pouvez supprimer ou rediriger le trafic du bot. Cliquez sur Ajouter pour configurer une catégorie de robots malveillants.

-

Sur la page Configurer la liaison de réputation IP du profil de gestion des robots NetScaler, définissez les paramètres suivants :

-

Catégorie. Sélectionnez une catégorie de bot de réputation IP Webroot pour valider une demande client en tant qu’adresse IP malveillante.

- IP_BASED - Cette catégorie vérifie si l’adresse IP du client (IPv4 et IPv6) est malveillante ou non.

- BOTNET - Cette catégorie comprend les canaux C&C de botnet et les machines zombies infectées contrôlées par Bot Master.

- SPAM_SOURCES - Cette catégorie comprend le tunneling des messages de spam via un proxy, les activités SMTP anormales et les activités de spam sur les forums.

- SCANNERS - Cette catégorie comprend toutes les reconnaissances telles que les sondes, l’analyse de l’hôte, l’analyse de domaine et l’attaque par force brute par mot de passe

- DOS - Cette catégorie comprend DOS, DDOS, inondation de synchronisation anormale et détection de trafic anormal.

- RÉPUTATION - Cette catégorie interdit l’accès à partir d’adresses IP (IPv4 et IPv6) actuellement connues pour être infectées par des logiciels malveillants. Cette catégorie comprend également les adresses IP dont le score d’indice de réputation Webroot est faible en moyenne. L’activation de cette catégorie empêche l’accès des sources identifiées pour contacter les points de distribution de logiciels malveillants.

- HAMEÇONNAGE - Cette catégorie comprend les adresses IP (IPv4 et IPv6) hébergeant des sites d’hameçonnage et d’autres types d’activités frauduleuses telles que la fraude au clic publicitaire ou la fraude au jeu.

- PROXY - Cette catégorie comprend les adresses IP (IPv4 et IPv6) fournissant des services proxy.

- RÉSEAU - IP fournissant des services de proxy et d’anonymisation, y compris The Onion Router aka TOR ou dark net.

- MOBILE_THREATS - Cette catégorie vérifie l’adresse IP du client (IPv4 et IPv6) avec la liste des adresses dangereuses pour les appareils mobiles.

-

Catégorie. Sélectionnez une catégorie de fournisseur de services de cloud public Webroot pour valider qu’une demande client est une adresse IP de cloud public.

- AWS - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public d’AWS.

- GCP - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses cloud publiques de Google Cloud Platform.

- AZURE - Cette catégorie vérifie l’adresse du client avec la liste des adresses de cloud public d’Azure.

- ORACLE - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public d’Oracle

- IBM - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public d’IBM.

- SALESFORCE - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public de Salesforce.

Valeurs possibles pour la catégorie de robots Webroot IP Reputation : IP, BOTNETS, SPAM_SOURCES, SCANNERS, DOS, REPUTATION, PHISHING, PROXY, NETWORK, MOBILE_THREATS.

Valeurs possibles pour la catégorie de fournisseur de services de cloud public Webroot : AWS, GCP, AZURE, ORACLE, IBM, SALESFORCE.

- Activé. Cochez la case pour valider la détection des signatures de réputation IP.

- Action du bot. En fonction de la catégorie configurée, vous ne pouvez affecter aucune action, aucune baisse, redirection ou action d’atténuation.

- Journal. Cochez la case pour enregistrer les entrées du journal.

- Message du journal. Brève description du journal.

- Commentaires. Brève description de la catégorie de robots.

-

- Cliquez sur OK.

- Cliquez sur Update.

-

Cliquez sur Terminé.

Remarque

Si vous désactivez la réputation IP, veillez à arrêter ses téléchargements. Procédez comme suit pour arrêter les téléchargements liés à la réputation IP :

- Accédez à Sécurité > Gestion des robots NetScaler > Modifier les paramètres de gestion des robots NetScaler

- Modifiez le profil non intrusif par défaut en BOT_BYPASS.

Pour plus d’informations sur les paramètres de profil, voir Configurer les paramètres de profil du bot

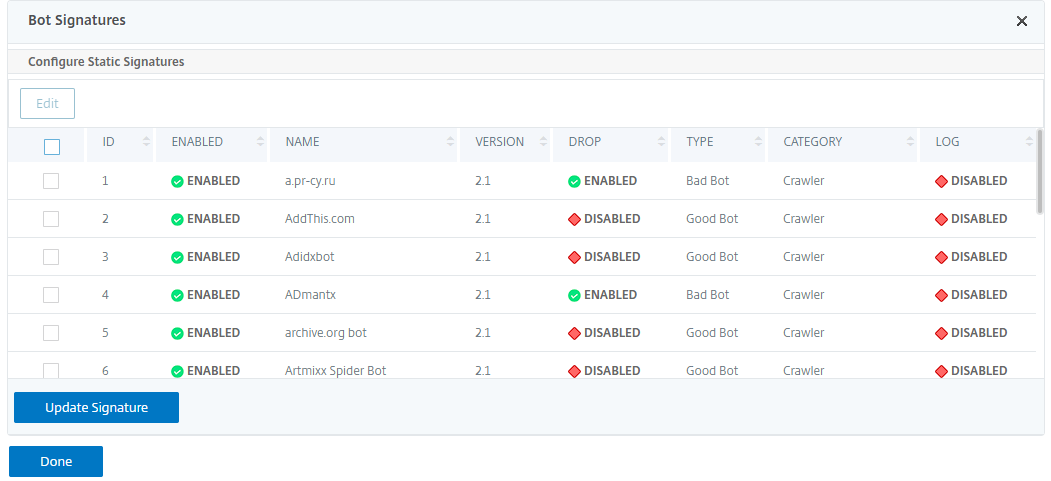

Configurer les signatures statiques des robots

Cette technique de détection vous permet d’identifier les informations de l’agent utilisateur à partir des détails du navigateur. Sur la base des informations de l’agent utilisateur, le bot est identifié comme un bot mauvais ou bon, puis vous lui attribuez une action de bot.

Procédez comme suit pour configurer la technique de signature statique :

- Dans le volet de navigation, ouvrez Security > NetScaler Bot Management > Signatures.

- Sur la page NetScaler Bot Management Signatures, sélectionnez un fichier de signature et cliquez sur Modifier.

- Sur la page NetScaler Bot Management Signature, accédez à la section Paramètres de signature et cliquez sur Signatures de bot.

- Dans la section Bot Signatures, définissez les paramètres suivants :

- Configurez les signatures statiques. Cette section contient une liste d’enregistrements de signatures statiques de robots. Vous pouvez sélectionner un enregistrement et cliquer sur Modifier pour lui attribuer une action de robot.

- Cliquez sur OK.

- Cliquez sur Mettre à jour la signature.

- Cliquez sur Terminé.

Délimitation des signatures statiques

La gestion des robots NetScaler protège votre application Web contre les robots. Les signatures statiques des bots aident à identifier les robots bons et défectueux en fonction de paramètres de requête tels que l’agent utilisateur dans la demande entrante.

La liste des signatures dans le fichier est énorme et de nouvelles règles sont ajoutées et les règles périmées sont supprimées périodiquement. En tant qu’administrateur, il se peut que vous souhaitiez rechercher une signature spécifique ou une liste de signatures sous une catégorie. Pour filtrer facilement les signatures, la page de signature du bot offre une fonctionnalité de recherche améliorée. La fonction de recherche vous permet de trouver des règles de signature et de configurer sa propriété en fonction d’un ou de plusieurs paramètres de signature tels que l’action, l’ID de signature, le développeur et le nom de la signature.

Action : sélectionnez une action de robot que vous préférez configurer pour une catégorie spécifique de règles de signature. Les types d’action disponibles sont les suivants :

- Activer la sélection : active toutes les règles de signature sélectionnées.

- Désactiver la sélection : désactive toutes les règles de signatures sélectionnées.

- Supprimer la sélection : sélectionnez l’action « Supprimer » dans toutes les règles de signature sélectionnées.

- Redirection sélectionnée : appliquez l’action « Rediriger » à toutes les règles de signature sélectionnées.

- Réinitialiser la sélection - Appliquez l’action « Réinitialiser » à toutes les règles de signature sélectionnées.

- Journal sélectionné : appliquez l’action « Enregistrer » à toutes les règles de signature sélectionnées.

- Supprimer la suppression sélectionnée : désactivez l’action de dépôt sur toutes les règles de signature sélectionnées.

- Supprimer la redirection sélectionnée : désactivez l’action de redirection vers toutes les règles de signature sélectionnées.

- Supprimer la réinitialisation sélectionnée : désactivez l’action de réinitialisation de toutes les règles de signature sélectionnées.

- Supprimer le journal sélectionné : désactivez l’action de journalisation sur toutes les règles de signature sélectionnées.

Catégorie : sélectionnez une catégorie pour filtrer les règles de signature en conséquence. Vous trouverez ci-dessous la liste des catégories disponibles pour le tri des règles de signature.

- Action : triez en fonction de l’action du robot.

- Catégorie : triez en fonction de la catégorie du robot.

- Développeur : triez en fonction de l’éditeur de la société hôte.

- Activé : triez en fonction des règles de signature activées.

- Id : permet de trier en fonction de l’ID de la règle de signature.

- Journal : triez en fonction des règles de signature pour lesquelles la journalisation est activée.

- Nom : permet de trier en fonction du nom de la règle de signature.

- Type : permet de trier en fonction du type de signature.

- Version : triez en fonction de la version de la règle de signature.

Recherchez les règles de signature statique des robots en fonction des types d’actions et de catégories à l’aide de l’interface graphique NetScaler

- Accédez à Sécurité > Gestion des robots NetScaler > Signature.

- Dans la page de détails, cliquez sur Ajouter.

- Sur la page NetScaler Bot Management Signatures, cliquez sur Modifier dans la section Signature statique .

- Dans la section Configurer la signature statique, sélectionnez une action de signature dans la liste déroulante.

- Utilisez la fonction de recherche pour sélectionner une catégorie et filtrer les règles en conséquence.

- Cliquez sur Update.

Modifiez la propriété de la règle de signature statique du bot à l’aide de l’interface graphique NetScaler

- Accédez à Sécurité > Gestion des robots NetScaler > Signature.

- Dans la page de détails, cliquez sur Ajouter.

- Sur la page NetScaler Bot Management Signatures, cliquez sur Modifier dans la section Signature statique .

- Dans la section Configurer la signature statique, sélectionnez une action dans la liste déroulante.

- Utilisez la fonction de recherche pour sélectionner une catégorie et filtrer les règles en conséquence.

- Dans la liste de signatures statiques, sélectionnez une signature pour modifier sa propriété.

- Cliquez sur OK pour confirmer.

Pour plus d’informations sur les paramètres de profil, voir Configurer les paramètres de signature du bot

Créer un profil de gestion des bots

Un profil de bot est un ensemble de paramètres de gestion des bots utilisés pour détecter le type de bot. Dans un profil, vous déterminez comment le Web App Firewall applique chacun de ses filtres (ou vérifications) au trafic des robots vers vos sites Web, ainsi que les réponses de ceux-ci.

Pour configurer le profil de bot, procédez comme suit :

- Accédez à Sécurité > NetScaler Bot Management > Profils.

- Dans le volet d’informations, cliquez sur Ajouter.

-

Sur la page Créer un profil de gestion de robots NetScaler, définissez les paramètres suivants.

- Nom. Nom du profil du bot.

- Signature. Nom du fichier de signature du bot.

- URL d’erreur. URL pour les redirections.

- Commentaire. Brève description du profil.

- Cliquez sur Créer et Fermer.

Créer une stratégie de bot

La stratégie de bot contrôle le trafic acheminé vers le système de gestion des bots et contrôle également les journaux de bots envoyés au serveur de journaux d’audit. Suivez la procédure pour configurer la stratégie de bot.

- Accédez à Sécurité > Gestion des robots NetScaler > Stratégies relatives aux robots.

- Dans le volet d’informations, cliquez sur Ajouter.

- Sur la page Créer une stratégie de gestion des robots NetScaler, définissez les paramètres suivants.

- Nom. Nom de la stratégie Bot.

- Expression. Tapez l’expression ou la règle de stratégie directement dans la zone de texte.

- Profil de bot. Profil de bot pour appliquer la stratégie de bot.

- Action non définie. Sélectionnez une action que vous préférez attribuer.

- Commentaire. Brève description de la stratégie.

- Action de journalisation. Action de message du journal d’audit pour la journalisation du trafic des robots. Pour plus d’informations sur l’action du journal d’audit, consultez la rubrique Journalisation d’audit.

- Cliquez sur Créer et Fermer.

En-têtes de requête supprimés par NetScaler Bot Management

La plupart des en-têtes de demande liés à la mise en cache sont supprimés pour afficher chaque demande dans le contexte d’une session. De même, si la demande inclut un en-tête de codage permettant au serveur Web d’envoyer des réponses compressées, la direction du bot supprime cet en-tête afin que le contenu de la réponse du serveur non compressée soit inspecté par la direction du bot pour insérer le code JavaScript.

La gestion des robots supprime les en-têtes de demande suivants :

Plage : utilisée pour effectuer une restauration après un transfert de fichier partiel ou ayant échoué.

If-Range - Permet à un client de récupérer un objet partiel lorsqu’il contient déjà une partie de cet objet dans son cache (GET conditionnel).

If-Modified-Since - Si l’objet demandé n’est pas modifié depuis l’heure spécifiée dans ce champ, aucune entité n’est renvoyée par le serveur. Vous obtenez une erreur HTTP 304 non modifiée.

If-None-Match : permet des mises à jour efficaces des informations mises en cache avec un minimum de surcharge.

Accept-Encoding - Quelles méthodes de codage sont autorisées pour un objet particulier, tel que gzip.

Partager

Partager

Dans cet article

- Comment mettre à niveau votre appliance vers une configuration de gestion des bots basée sur NetScaler CLI

- Configurer la gestion des bots basée sur NetScaler CLI

- Configuration de la gestion des bots à l’aide de l’interface graphique NetScaler

- En-têtes de requête supprimés par NetScaler Bot Management

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.