Bot-Erkennung

Das NetScaler Bot-Managementsystem verwendet verschiedene Techniken, um den eingehenden Bot-Verkehr zu erkennen. Die Techniken werden als Erkennungsregeln verwendet, um den Bot-Typ zu erkennen. Die Techniken lauten wie folgt:

Hinweis:

Das Bot-Management unterstützt maximal 32 Konfigurationsentitäten für Blocklisten-, Zulassungslisten- und Ratenbegrenzungstechniken.

Liste zugelassener Bots — Eine benutzerdefinierte Liste von IP-Adressen (IPv4 und IPv6), Subnetzen (IPv4 und IPv6) und Richtlinienausdrücken, die als zulässige Liste umgangen werden können.

Bot-Blockliste — Eine benutzerdefinierte Liste von IP-Adressen (IPv4 und IPv6), Subnetzen (IPv4 und IPv6) und Richtlinienausdrücken, die für den Zugriff auf Ihre Webanwendungen gesperrt werden müssen.

IP-Reputation — Diese Regel erkennt, ob der eingehende Bot-Verkehr von einer bösartigen IP-Adresse stammt.

Gerätefingerabdruck — Diese Regel erkennt, ob der eingehende Bot-Verkehr die Geräte-Fingerabdruck-ID im Header der eingehenden Anfrage und in den Browserattributen eines eingehenden Client-Bot-Traffics enthält.

Einschränkung:

- JavaScript muss im Client-Browser aktiviert sein.

- Funktioniert nicht für XML-Antworten.

Bot-Log-Ausdruck — Die Erkennungstechnik ermöglicht es Ihnen, zusätzliche Informationen als Protokollnachrichten zu erfassen. Bei den Daten kann es sich um den Namen des Benutzers handeln, der die URL angefordert hat, die Quell-IP-Adresse und den Quellport, von dem aus der Benutzer die Anfrage gesendet hat, oder um Daten, die aus einem Ausdruck generiert wurden.

Ratenlimit — Diese Regelrate begrenzt mehrere Anfragen, die von demselben Client kommen.

Bot-Trap — Erkennt und blockiert automatisierte Bots, indem in der Kundenantwort eine Trap-URL angegeben wird. Die URL erscheint unsichtbar und nicht zugänglich, wenn der Client ein menschlicher Benutzer ist. Die Erkennungstechnik ist wirksam, um Angriffe durch automatisierte Bots zu blockieren.

TPS — Erkennt eingehenden Traffic als Bots, wenn die maximale Anzahl von Anfragen und der prozentuale Anstieg der Anfragen das konfigurierte Zeitintervall überschreiten.

CAPTCHA — Diese Regel verwendet ein CAPTCHA zur Abwehr von Bot-Angriffen. Ein CAPTCHA ist eine Challenge-Response-Validierung, um festzustellen, ob der eingehende Verkehr von einem menschlichen Benutzer oder einem automatisierten Bot stammt. Die Validierung hilft dabei, automatisierte Bots zu blockieren, die Sicherheitsverletzungen an Webanwendungen verursachen. Sie können CAPTCHA als Bot-Aktion in den Techniken zur IP-Reputation und zur Erkennung von Gerätefingerabdrücken konfigurieren.

Lassen Sie uns nun sehen, wie Sie die einzelnen Techniken konfigurieren können, um Ihren Bot-Traffic zu erkennen und zu verwalten.

So aktualisieren Sie Ihre Appliance auf die NetScaler CLI-basierte Bot-Management-Konfiguration

Wenn Sie Ihre Appliance von einer älteren Version (NetScaler Release 13.0 Build 58.32 oder früher) aktualisieren, müssen Sie die vorhandene Bot-Management-Konfiguration zunächst nur einmal manuell in die NetScaler CLI-basierte Bot-Management-Konfiguration konvertieren. Führen Sie die folgenden Schritte aus, um Ihre Bot-Management-Konfiguration manuell zu konvertieren.

-

Stellen Sie nach dem Upgrade auf die neueste Version mithilfe des folgenden Befehls eine Verbindung zum Upgrade-Tool “upgrade_bot_config.py” her

Geben Sie in der Befehlszeile Folgendes ein:

shell "/var/python/bin/python /netscaler/upgrade_bot_config.py > /var/bot_upgrade_commands.txt" -

Führen Sie die Konfiguration mit dem folgenden Befehl aus.

Geben Sie in der Befehlszeile Folgendes ein:

batch -f /var/bot_upgrade_commands.txt -

Speichern Sie die aktualisierte Konfiguration.

save ns config

NetScaler CLI-basiertes Bot-Management konfigurieren

Die Bot-Management-Konfiguration ermöglicht es Ihnen, eine oder mehrere Bot-Erkennungstechniken an ein bestimmtes Bot-Profil zu binden. Sie müssen die folgenden Schritte ausführen, um die NetScaler-basierte Bot-Verwaltung zu konfigurieren:

- Bot-Management aktivieren

- Bot-Signatur importieren

- Bot-Profil hinzufügen

- Bot-Profil binden

- Bot-Richtlinie hinzufügen

- Bot-Richtlinie binden

- Bot-Einstellungen konfigurieren

Hinweis:

Wenn Sie Ihre Appliance von einer älteren Version aktualisieren, müssen Sie zuerst die bestehende Bot-Management-Konfiguration manuell konvertieren. Weitere Informationen finden Sie unter Aktualisieren auf NetScaler CLI-basierte Bot-Verwaltungskonfiguration.

Bot-Management aktivieren

Bevor Sie beginnen können, stellen Sie sicher, dass die Bot-Management-Funktion auf der Appliance aktiviert ist. Wenn Sie einen neuen NetScaler oder VPX haben, müssen Sie die Funktion aktivieren, bevor Sie sie konfigurieren. Wenn Sie eine NetScaler-Appliance von einer früheren Version auf die aktuelle Version aktualisieren, müssen Sie die Funktion aktivieren, bevor Sie sie konfigurieren. Geben Sie in der Befehlszeile Folgendes ein:

enable ns feature Bot

Bot-Signatur importieren

Sie können die Standard-Signatur-Bot-Datei importieren und an das Bot-Profil binden. Geben Sie in der Befehlszeile Folgendes ein:

import bot signature [<src>] <name> [-comment <string>] [-overwrite]

Ort:

src - Lokaler Pfadname oder URL (Protokoll, Host, Pfad und Dateiname). Maximale Länge: 2047.

> Hinweis:

>

> Der Import schlägt fehl, wenn sich das zu importierende Objekt auf einem HTTPS-Server befindet, für dessen Zugriff eine Client-Zertifikatsauthentifizierung erforderlich ist.

name - Name des Bot-Signaturdateiobjekts. Dies ist ein obligatorisches Argument. Maximale Länge: 31

comment - Beschreibung des Signaturdateiobjekts. Maximale Länge: 255

overwrite - Aktion, die die bestehende Datei überschreibt.

> Hinweis:

>

> Verwenden Sie die Option overwrite, um den Inhalt der Signaturdatei zu aktualisieren. Verwenden Sie alternativ den Befehl update bot signature <name>, um die Signaturdatei auf der NetScaler-Appliance zu aktualisieren.

Beispiel

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

Hinweis:

Sie können die Option zum Überschreiben verwenden, um den Inhalt in der Signaturdatei zu aktualisieren. Sie können den Befehl

update bot signature <name>auch verwenden, um die Signaturdatei in der NetScaler-Appliance zu aktualisieren.

Bot-Profil hinzufügen

Ein Bot-Profil ist eine Sammlung von Profileinstellungen zur Konfiguration der Bot-Verwaltung auf der Appliance. Sie können die Einstellungen so konfigurieren, dass die Bot-Erkennung durchgeführt wird.

Geben Sie in der Befehlszeile Folgendes ein:

add bot profile <name> [-signature <string>] [-errorURL <string>] [-trapURL <string>] [-whiteList ( ON | OFF )] [-blackList ( ON | OFF )] [-rateLimit ( ON | OFF )] [-deviceFingerprint ( ON | OFF )] [-deviceFingerprintAction ( none | log | drop | redirect | reset | mitigation )] [-ipReputation ( ON | OFF )] [-trap ( ON | OFF )]

Beispiel:

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

Bot-Profil binden

Nachdem Sie ein Bot-Profil erstellt haben, müssen Sie den Bot-Erkennungsmechanismus an das Profil binden.

Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <name> | (-ipReputation [-category <ipReputationCategory>] [-enabled ( ON | OFF )] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>]

Beispiel:

Das folgende Beispiel dient der Bindung der IP-Reputationserkennungstechnik an ein bestimmtes Bot-Profil.

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

Bot-Richtlinie hinzufügen

Sie müssen die Bot-Richtlinie für die Auswertung des Bot-Traffics hinzufügen.

Geben Sie in der Befehlszeile Folgendes ein:

add bot policy <name> -rule <expression> -profileName <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

Hierbei gilt:

Name- Name für die Bot-Richtlinie. Muss mit einem Buchstaben, einer Zahl oder dem Unterstrich (_) beginnen und darf nur Buchstaben, Zahlen und Bindestrich (-), Punkt (.), Pfund (#), Leerzeichen (), At (@), Gleichheitszeichen (=), Doppelpunkt (:) und Unterstriche enthalten. Kann geändert werden, nachdem die Bot-Richtlinie hinzugefügt wurde.

Rule— Ein Ausdruck, anhand dessen die Richtlinie bestimmt, ob das Bot-Profil auf die angegebene Anfrage angewendet werden soll. Dies ist ein obligatorisches Argument. Maximale Länge: 1499

profileName— Name des Bot-Profils, das angewendet werden soll, wenn die Anfrage dieser Bot-Richtlinie entspricht. Dies ist ein obligatorisches Argument. Maximale Länge: 127

undefAction- Aktion, die ausgeführt werden muss, wenn das Ergebnis der Politikbewertung nicht definiert ist (UNDEF). Ein UNDEF-Ereignis weist auf eine interne Fehlerbedingung hin. Maximale Länge: 127

Comment- Beschreibung dieser Bot-Richtlinie. Maximale Länge: 255

logAction — Name der Protokollaktion, die für Anfragen verwendet werden soll, die dieser Richtlinie entsprechen. Maximale Länge: 127

Beispiel:

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

Bot-Richtlinie global binden

Geben Sie in der Befehlszeile Folgendes ein:

bind bot global -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-type ( REQ_OVERRIDE | REQ_DEFAULT )] [-invoke (-labelType ( vserver | policylabel ) -labelName <string>) ]

Beispiel:

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Binden Sie die Bot-Richtlinie an einen virtuellen Server

Geben Sie in der Befehlszeile Folgendes ein:

bind lb vserver <name>@ ((<serviceName>@ [-weight <positive_integer>] ) | <serviceGroupName>@ | (-policyName <string>@ [-priority <positive_integer>] [-gotoPriorityExpression <expression>]

Beispiel:

bind lb vserver lb-server1 –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Bot-Einstellungen konfigurieren

Sie können die Standardeinstellungen bei Bedarf anpassen. Geben Sie in der Befehlszeile Folgendes ein:

set bot settings [-defaultProfile <string>] [-javaScriptName <string>] [-sessionTimeout <positive_integer>] [-sessionCookieName <string>] [-dfpRequestLimit <positive_integer>] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <URL>] [-proxyServer <ip_addr|ipv6_addr|*>] [-proxyPort <port|*>]

<!--NeedCopy-->

Hierbei gilt:

defaultProfile — Profil, das verwendet werden soll, wenn eine Verbindung keiner Richtlinie entspricht. Die Standardeinstellung ist “„, wodurch nicht übereinstimmende Verbindungen zurück an NetScaler gesendet werden, ohne zu versuchen, sie weiter zu filtern. Maximale Länge: 31

javaScriptName - Name des JavaScripts, das die BotNet-Funktion als Antwort verwendet. Muss mit einem Buchstaben oder einer Zahl beginnen und kann aus 1 bis 31 Buchstaben, Zahlen und den Symbolen Bindestrich (-) und Unterstrich (_) bestehen. Die folgende Anforderung gilt nur für die NetScaler CLI: Wenn der Name ein oder mehrere Leerzeichen enthält, setzen Sie den Namen in doppelte oder einfache Anführungszeichen (z. B. „mein Cookie-Name“ oder „mein Cookie-Name“). Maximale Länge: 31

sessionTimeout - Sitzungs-Timeout in Sekunden, nach deren Ablauf eine Benutzersitzung beendet wird.

Minimum value - 1, Maximalwert: 65535

sessionCookieName - Name des SessionCookies, den die BotNet-Funktion für das Tracking verwendet. Muss mit einem Buchstaben oder einer Zahl beginnen und kann aus 1 bis 31 Buchstaben, Zahlen und den Symbolen Bindestrich (-) und Unterstrich (_) bestehen. Die folgende Anforderung gilt nur für die NetScaler CLI: Wenn der Name ein oder mehrere Leerzeichen enthält, setzen Sie den Namen in doppelte oder einfache Anführungszeichen (z. B. „mein Cookie-Name“ oder „mein Cookie-Name“). Maximale Länge: 31

dfpRequestLimit — Anzahl der Anfragen, die ohne Bot-Sitzungscookie zugelassen werden sollen, wenn der Gerätefingerabdruck aktiviert ist. Minimalwert: 1, Maximalwert: 4294967295

signatureAutoUpdate - Flagge, die verwendet wird, um Bot-Signaturen für automatische Aktualisierungen zu aktivieren/deaktivieren. Mögliche Werte: ON, OFF.

Standardwert: OFF

signatureUrl - URL zum Herunterladen der Bot-Signaturzuordnungsdatei vom Server. Vorgabewert: https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json. Maximale Länge: 2047

proxyServer - Proxy-Server-IP zum Abrufen aktualisierter Signaturen von AWS.

proxyPort - Proxy-Server-Port zum Abrufen aktualisierter Signaturen von AWS. Standardwert: 8080

proxyUsername - Benutzername zur Authentifizierung beim Proxyserver für das Herunterladen von Signaturaktualisierungen.

proxyPassword — Kennwort zur Authentifizierung beim Proxyserver für das Herunterladen von Signaturaktualisierungen.

Beispiel:

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session -proxyServer 10.102.30.112 -proxyPort 3128 -proxyUsername defaultuser -proxyPassword defaultPassword

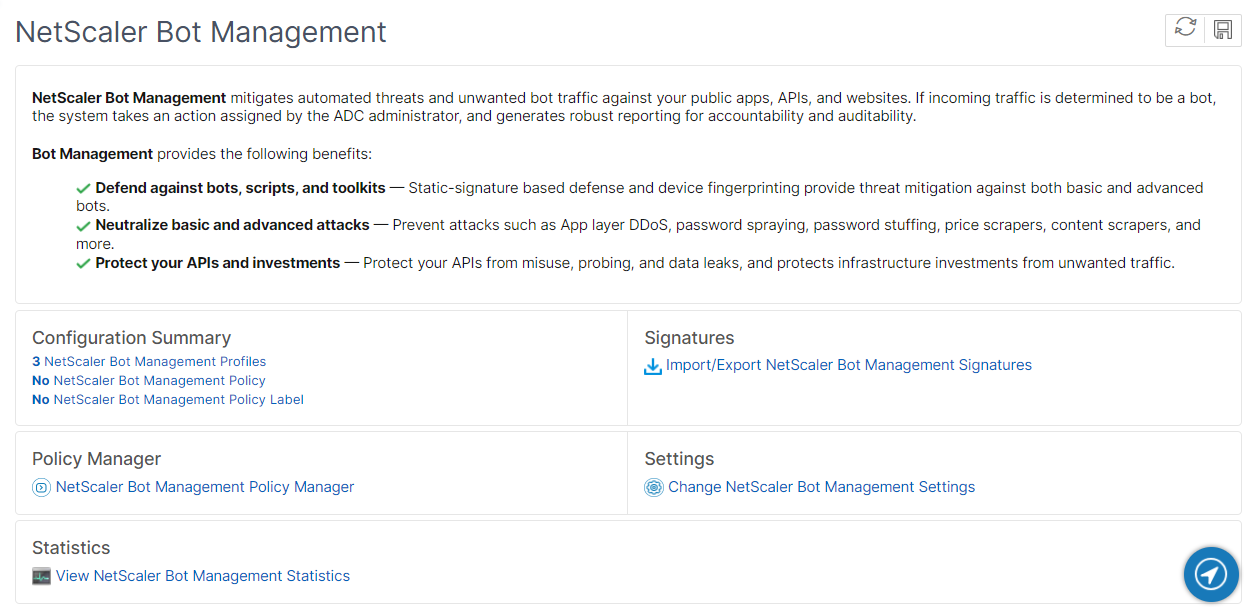

Konfiguration des Bot-Managements mithilfe der NetScaler GUI

Sie können das NetScaler-Bot-Management konfigurieren, indem Sie zuerst die Funktion auf der Appliance aktivieren. Nach der Aktivierung können Sie eine Bot-Richtlinie erstellen, um den eingehenden Traffic als Bot zu bewerten und den Traffic an das Bot-Profil zu senden. Anschließend erstellen Sie ein Bot-Profil und binden das Profil dann an eine Bot-Signatur. Als Alternative können Sie auch die standardmäßige Bot-Signaturdatei klonen und die Signaturdatei verwenden, um die Erkennungstechniken zu konfigurieren. Nachdem Sie die Signaturdatei erstellt haben, können Sie sie in das Bot-Profil importieren.

- Bot-Verwaltungsfunktion aktivieren

- Einstellungen für die Bot-Verwaltung konfigurieren

- NetScaler Bot-Standardsignatur klonen

- NetScaler-Bot-Signatur importieren

- Einstellungen für Bot-Signaturen konfigurieren

- Bot-Profil erstellen

- Bot-Richtlinie erstellen

Bot-Verwaltungsfunktion aktivieren

Gehen Sie wie folgt vor, um die Bot-Verwaltung zu aktivieren:

- Erweitern Sie im Navigationsbereich System und klicken Sie dann auf Einstellungen > Erweiterte Funktionen konfigurieren.

- Wählen Sie auf der Seite „ Erweiterte Funktionen konfigurieren “ das Kontrollkästchen NetScaler Bot Management aus.

- Klicken Sie auf OK.

Konfigurieren Sie die Bot-Verwaltungseinstellungen für die Gerätefingerabdrucktechnik

Gehen Sie wie folgt vor, um die Fingerabdrucktechnik des Geräts zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management.

- Klicken Sie im Detailbereich unter Einstellungen auf NetScaler bot Management-Einstellungen ändern.

-

Legen Sie in den NetScaler bot-Verwaltungseinstellungen konfigurieren die folgenden Parameter fest.

- Standardprofil. Wähle ein Bot-Profil aus.

- JavaScript-Name Name der JavaScript-Datei, die das Bot-Management in seiner Antwort an den Client verwendet.

- Sitzungstimeout. Timeout in Sekunden, nach dem die Benutzersitzung beendet wird.

- Sitzungs-Cookie. Name des Sitzungscookies, das das Bot-Managementsystem zur Verfolgung verwendet.

- Limit für Geräte-Fingerabdruckanfragen. Anzahl der Anfragen, die ohne Bot-Sitzungscookie zugelassen werden sollen, wenn der Gerätefingerabdruck aktiviert ist.

- Proxyserver — IP-Adresse des Proxyservers, von dem die neuesten Signaturen hochgeladen werden.

- Proxy-Port — Portnummer des Computers, von dem die neuesten Signaturen hochgeladen werden.

- Proxy-Benutzername — Benutzername für die Authentifizierung des Proxy-Servers

- Proxy-Passwort - Passwort für die Authentifizierung des Proxyservers.

Hinweis:

Die Felder Proxybenutzername und Proxy-Kennwort sind aktiviert, wenn die Felder Proxy-Server und Proxy-Port konfiguriert sind.

- Klicken Sie auf OK.

Bot-Signaturdatei klonen

Gehen Sie wie folgt vor, um die Bot-Signaturdatei zu klonen:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management und Signatures.

- Wählen Sie auf der Seite NetScaler Bot Management Signatures den Standard-Bot-Signaturdatensatz aus und klicken Sie auf Klonen.

- Geben Sie auf der Seite Bot-Signatur klonen einen Namen ein und bearbeiten Sie die Signaturdaten.

- Klicken Sie auf Erstellen.

Bot-Signaturdatei importieren

Wenn Sie eine eigene Signaturdatei haben, können Sie sie als Datei, Text oder URL importieren. Gehen Sie wie folgt vor, um die Bot-Signaturdatei zu importieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management und Signatures.

- Importieren Sie die Datei auf der Seite NetScaler Bot Management Signatures als URL, Datei oder Text.

- Klicken Sie auf Weiter.

- Stellen Sie auf der Seite NetScaler Bot Management-Signatur importieren die folgenden Parameter ein.

- Name — Name der Bot-Signaturdatei.

- Kommentar — Kurzbeschreibung der importierten Datei.

- Überschreiben — Aktivieren Sie das Kontrollkästchen, um das Überschreiben von Daten während der Dateiaktualisierung zuzulassen.

- Signaturdaten — Signaturparameter ändern

- Klicken Sie auf Fertig.

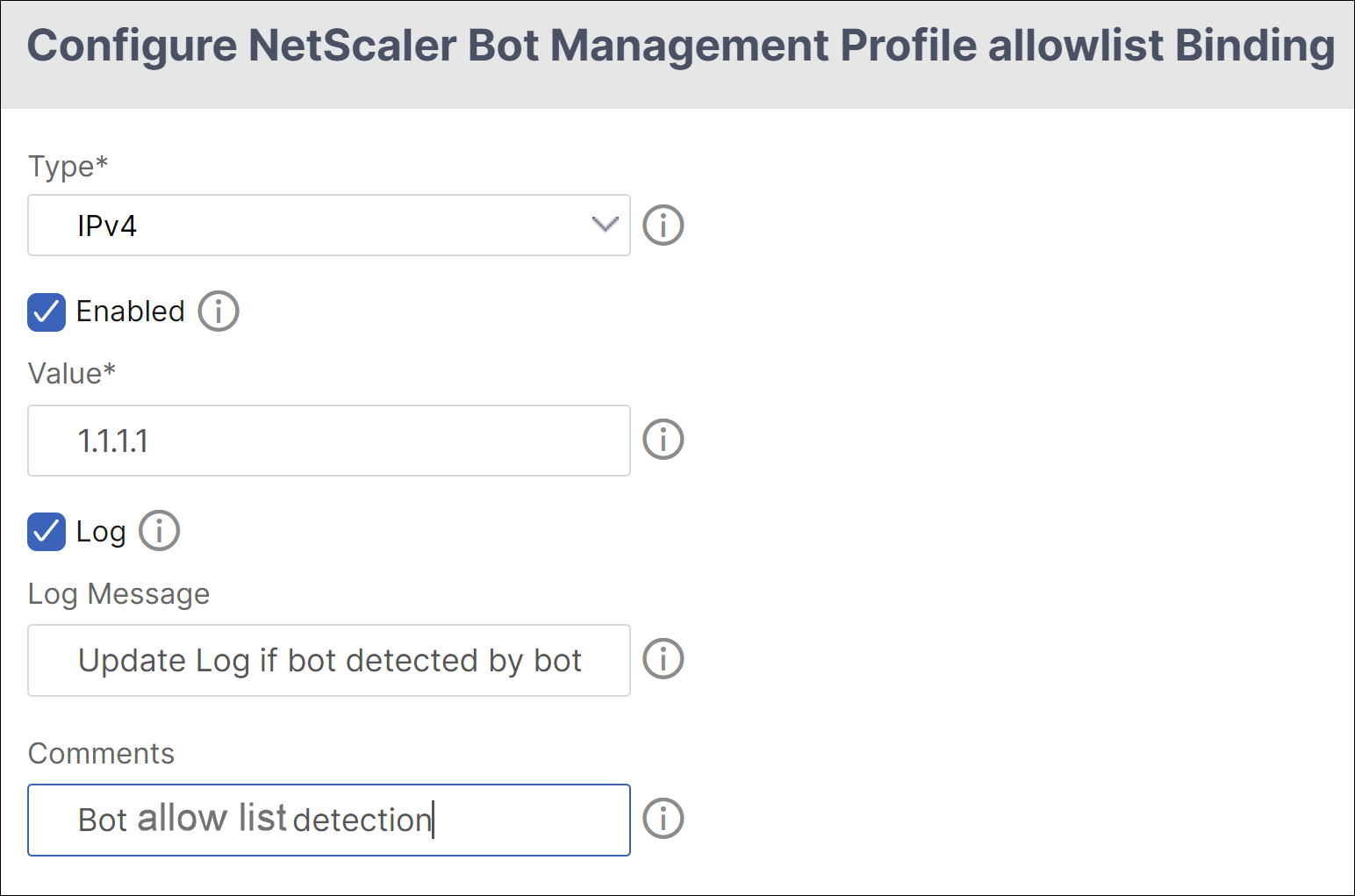

Konfigurieren Sie die Bot-Zulassungsliste mithilfe der NetScaler-GUI

Mit dieser Erkennungstechnik können Sie URLs Bypass, für die Sie eine zulässige URL konfiguriert haben. Gehen Sie wie folgt vor, um eine URL für die Zulassungsliste zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles eine Datei aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf der Seite mit dem NetScaler Bot Management-Profil zum Abschnitt Signatureinstellungen und klicken Sie auf Positivliste.

- Stellen Sie im Abschnitt Positivliste die folgenden Parameter ein:

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um die URLs der Zulassungsliste im Rahmen des Erkennungsprozesses zu validieren.

- Konfigurieren Sie Typen. Konfigurieren Sie eine URL für Positivlisten Die URL wird bei der Bot-Erkennung umgangen. Klicken Sie auf Hinzufügen, um der Bot-Zulassungsliste eine URL hinzuzufügen.

- Stellen Sie auf der Seite Configure NetScaler Bot Management Profile Whitelist Binding die folgenden Parameter ein:

- Typ. Der URL-Typ kann eine IPv4-Adresse, eine Subnetz-IP-Adresse oder eine IP-Adresse sein, die einem Richtlinienausdruck entspricht.

- Aktiviert. Wählen Sie das Kontrollkästchen aus, um die URL zu validieren.

- Wert. URL-Adresse.

- Loggen. Wählen Sie das Kontrollkästchen aus, um Protokolleinträge zu speichern.

- Nachricht protokollieren. Kurzbeschreibung des Protokolls.

- Kommentare. Kurze Beschreibung der URL der Positivliste.

- Klicken Sie auf OK.

- Klicken Sie auf Update.

- Klicken Sie auf Fertig.

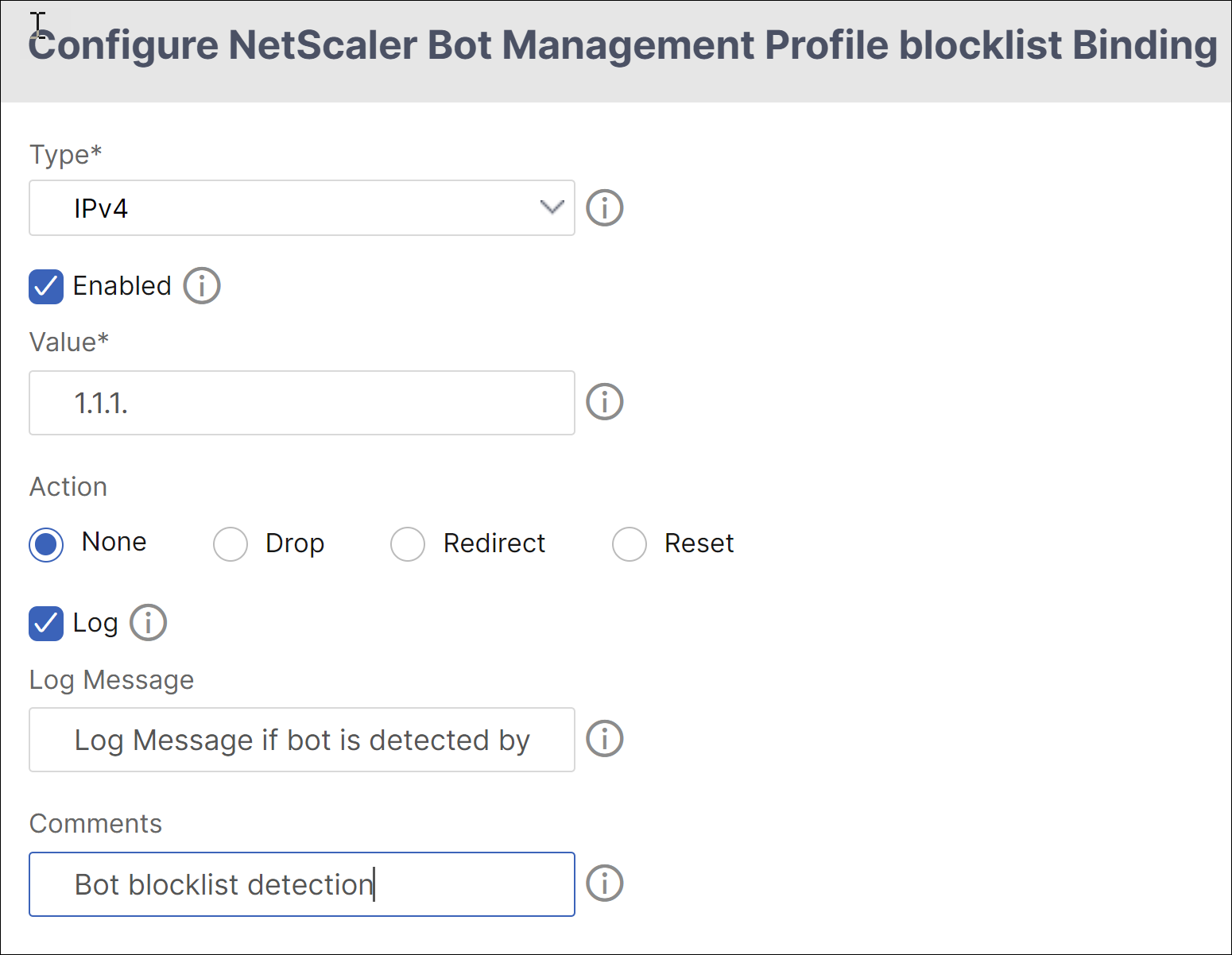

Konfigurieren Sie die Bot-Blockliste mithilfe der NetScaler GUI

Mit dieser Erkennungstechnik können Sie die URLs löschen, die Sie als blockierte URLs konfiguriert haben. Führen Sie den folgenden Schritt aus, um eine Blocklisten-URL zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles eine Signaturdatei aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf der Seite mit dem NetScaler Bot Management-Profil zum Abschnitt Signatureinstellungen und klicken Sie auf Sperrliste.

-

Stellen Sie im Abschnitt Black List die folgenden Parameter ein:

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um Blocklisten-URLs im Rahmen des Erkennungsprozesses zu validieren.

- Konfigurieren Sie Typen. Konfigurieren Sie eine URL, um Teil des Erkennungsprozesses für Bot-Sperrlisten zu sein. Diese URLs werden während der Bot-Erkennung gelöscht. Klicken Sie auf Hinzufügen, um der Bot-Blockliste eine URL hinzuzufügen

-

Stellen Sie auf der Seite Configure NetScaler Bot Management Profile Blacklist Binding die folgenden Parameter ein.

- Typ. Der URL-Typ kann eine IPv4-Adresse, eine Subnetz-IP-Adresse oder eine IP-Adresse sein.

- Aktiviert. Wählen Sie das Kontrollkästchen aus, um die URL zu validieren.

- Wert. URL-Adresse.

- Loggen. Wählen Sie das Kontrollkästchen aus, um Protokolleinträge zu speichern.

- Nachricht protokollieren. Kurzbeschreibung des Logins.

- Kommentare. Kurze Beschreibung über die Sperrlisten-URL.

- Klicken Sie auf OK.

- Klicken Sie auf Update.

- Klicken Sie auf Fertig.

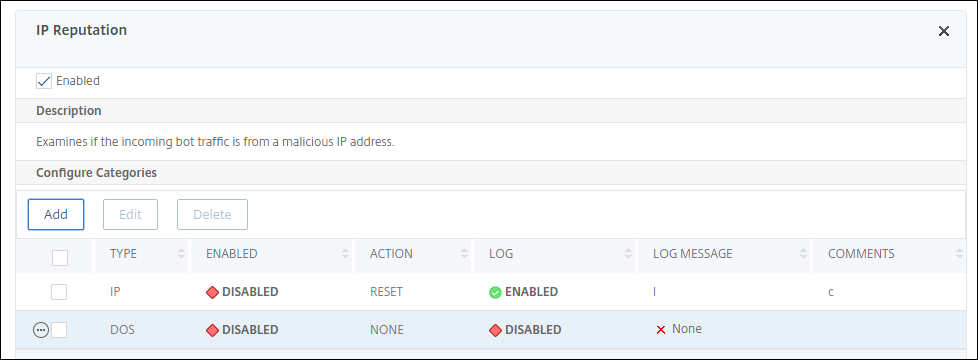

IP-Reputation mithilfe der NetScaler GUI konfigurieren

Die IP-Reputations-Bot-Technik verwendet die IP-Reputationsdatenbank und die Cloud-Serviceanbieter-Datenbank von Webroot, um zu überprüfen, ob es sich bei einer Client-Anfrage um eine bösartige IP-Adresse oder eine Public-Cloud-IP-Adresse handelt. Als Teil der Bot-Kategorien wird konfiguriert und anschließend eine Bot-Aktion damit verknüpft. Führen Sie die folgenden Schritte aus, um die Webroot IP-Reputation- und Cloud-Dienstanbieter-Datenbankkategorien zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler bot-Verwaltung und Profile.

- Wählen Sie auf der Seite NetScaler bot Management-Profile ein Profil aus, und klicken Sie auf Bearbeiten.

- Gehen Sie auf der Seite mit dem NetScaler bot Management Profile zum Abschnitt Profile Settings und klicken Sie auf IP Reputation.

- Stellen Sie im Abschnitt IP-Reputation die folgenden Parameter ein:

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um den eingehenden Bot-Verkehr im Rahmen des Erkennungsprozesses zu validieren.

- Kategorien konfigurieren. Sie können die IP-Reputationstechnik für eingehenden Bot-Verkehr in verschiedenen Kategorien verwenden. Basierend auf der konfigurierten Kategorie können Sie den Bot-Verkehr löschen oder umleiten. Klicken Sie auf Hinzufügen, um eine schädliche Bot-Kategorie zu konfigurieren.

-

Legen Sie auf der Seite IP-Reputationsbindung des NetScaler bot-Verwaltungsprofils konfigurieren die folgenden Parameter fest:

-

Kategorie. Wählen Sie eine Webroot IP-Reputation-Bot-Kategorie aus, um eine Clientanfrage als schädliche IP-Adresse zu validieren.

- IP_BASED — Diese Kategorie prüft, ob die Client-IP-Adresse (IPv4 und IPv6) bösartig ist oder nicht.

- BOTNET — Diese Kategorie umfasst Botnet-C&C-Kanäle und infizierte Zombie-Maschinen, die vom Bot-Master gesteuert werden.

- SPAM_SOURCES — Diese Kategorie umfasst das Tunneln von Spam-Nachrichten über einen Proxy, anomale SMTP-Aktivitäten und Spam-Aktivitäten im Forum.

- SCANNER — Diese Kategorie umfasst alle Arten von Informationen wie Sonden, Host-Scans, Domain-Scans und Brute-Force-Angriffe mit Passwörtern.

- DOS — Zu dieser Kategorie gehören DOS, DDOS, anomale Synchronisationsflut und Erkennung von anomalem Datenverkehr.

- REPUTATION — In dieser Kategorie wird der Zugriff von IP-Adressen (IPv4 und IPv6) verweigert, von denen derzeit bekannt ist, dass sie mit Malware infiziert sind. Zu dieser Kategorie gehören auch IP-Adressen mit einem durchschnittlichen niedrigen Wert im Webroot Reputation Index. Die Aktivierung dieser Kategorie verhindert den Zugriff von identifizierten Quellen zur Kontaktaufnahme mit Malware-Verteilungspunkten.

- PHISHING — Zu dieser Kategorie gehören IP-Adressen (IPv4 und IPv6), auf denen Phishing-Websites gehostet werden, und andere Arten von Betrugsaktivitäten wie Werbeklickbetrug oder Spielbetrug.

- PROXY — Diese Kategorie umfasst IP-Adressen (IPv4 und IPv6), die Proxydienste bereitstellen.

- NETZWERK — IPs, die Proxy- und Anonymisierungsdienste bereitstellen, darunter The Onion Router, auch bekannt als TOR oder Dark Net.

- MOBILE_THREATS — Diese Kategorie überprüft die Client-IP-Adresse (IPv4 und IPv6) anhand der Liste der Adressen, die für mobile Geräte schädlich sind.

-

Kategorie. Wählen Sie eine Kategorie eines Webroot-Public-Cloud-Dienstanbieters aus, um zu überprüfen, ob es sich bei einer Client-Anfrage um eine Public-Cloud-IP-Adresse handelt.

- AWS — In dieser Kategorie wird die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von AWS geprüft.

- GCP — In dieser Kategorie wird die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von der Google Cloud Platform überprüft.

- AZURE — Diese Kategorie überprüft die Clientadresse anhand einer Liste von Public-Cloud-Adressen von Azure.

- ORACLE — Diese Kategorie überprüft die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von Oracle

- IBM — Diese Kategorie überprüft die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von IBM.

- SALESFORCE — In dieser Kategorie wird die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von Salesforce geprüft.

Mögliche Werte für die Bot-Kategorie Webroot IP-Reputation: IP, BOTNETS, SPAM_SOURCES, SCANNERS, DOS, REPUTATION, PHISHING, PROXY, NETWORK, MOBILE_THREATS.

Mögliche Werte für die Kategorie Webroot Public Cloud Service Provider: AWS, GCP, AZURE, ORACLE, IBM, SALESFORCE.

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um die Erkennung der IP-Reputationssignatur zu validieren.

- Bot-Aktion. Basierend auf der konfigurierten Kategorie können Sie keine Aktion, keine Drop-, Umleitung- oder Minderungsaktion zuweisen.

- Loggen. Wählen Sie das Kontrollkästchen aus, um Protokolleinträge zu speichern.

- Nachricht protokollieren. Kurzbeschreibung des Protokolls.

- Kommentare. Kurze Beschreibung der Bot-Kategorie.

-

- Klicken Sie auf OK.

- Klicken Sie auf Update.

-

Klicken Sie auf Fertig.

Hinweis:

Wenn Sie die IP-Reputationdeaktivieren, stellen Sie sicher, dass die Downloads gestoppt werden. Gehen Sie wie folgt vor, um die IP-Reputation-Downloads zu stoppen:

- Navigieren Sie zu Security > NetScaler bot Management > Change NetScaler bot Management Settings.

- Ändern Sie das Default Nonintrusive Profile in BOT_BYPASS.

Technik zur Begrenzung der Bot-Rate konfigurieren

Mit der Bot-Rate-Limit-Technik können Sie den Bot-Traffic innerhalb eines bestimmten Zeitrahmens basierend auf dem Standort Geolocation der Client-IP-Adresse, der Sitzung, dem Cookie oder der konfigurierten Ressource (URL) einschränken. Durch die Konfiguration der Bot-Rate-Limit-Technik können Sie Folgendes sicherstellen:

- Blockieren Sie böswillige Bot-Aktivitäten.

- Reduzieren Sie die Belastung des Webservers durch den Datenverkehr.

Konfigurieren Sie das Bot-Ratenlimit mithilfe der NetScaler CLI

Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <name>... -ratelimit -type <type> Geolocation -countryCode <countryName> -rate <positive_integer> -timeSlice <positive_integer> [-action <action> ...] [-limitType ( BURSTY | SMOOTH )] [-condition <expression>] [-enabled ( ON | OFF )]

<!--NeedCopy-->

Hierbei gilt:

*SOURCE_IP - Ratenbegrenzung basierend auf der Client-IP-Adresse.

*SESSION - Ratenbegrenzung basierend auf dem konfigurierten Cookie-Namen.

*URL - Ratenbegrenzung basierend auf der konfigurierten URL.

*GEOLOCATION - Ratenbegrenzung basierend auf dem konfigurierten Ländernamen.

Possible values - SITZUNG, QUELL-IP, URL, GEOLOKALISIERUNG

Beispiel:

bind bot profile geo_prof -ratelimit -type Geolocation -countryCode IN -rate 100 -timeSlice 1000 -limitType SMOOTH -condition HTTP.REQ.HEADER("User-Agent").contains("anroid") -action log,drop -enabled on

<!--NeedCopy-->

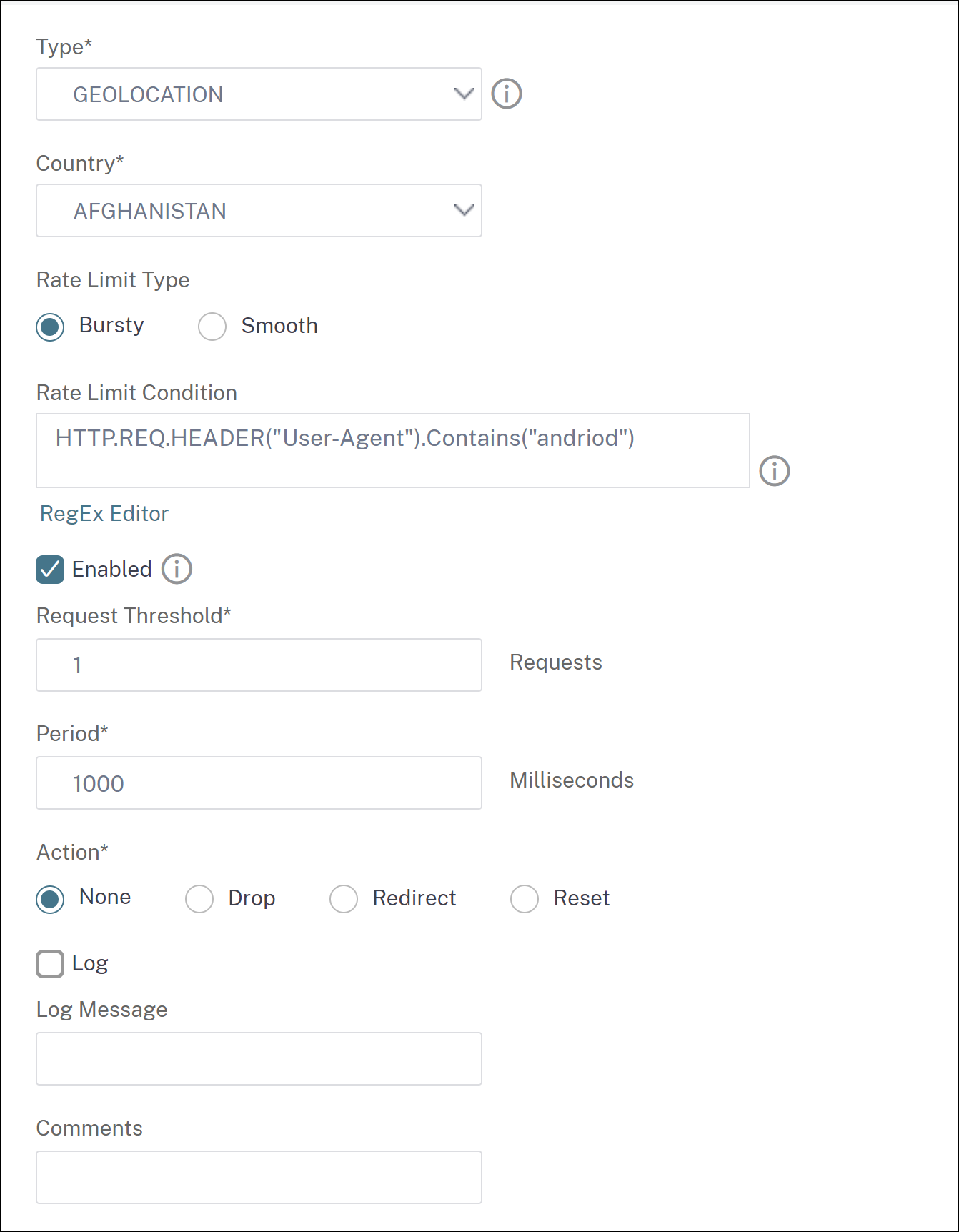

Konfigurieren Sie das Bot-Ratenlimit mithilfe der NetScaler GUI

Gehen Sie wie folgt vor, um die Technik zur Erkennung von Bot-Ratenlimits zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles ein Profil aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf der NetScaler Bot Management-Profilseite zum Abschnitt Profileinstellungen und klicken Sie auf Rate Limit.

-

Stellen Sie im Abschnitt Rate Limit die folgenden Parameter ein:

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um den eingehenden Bot-Verkehr im Rahmen des Erkennungsprozesses zu validieren.

- Klicken Sie auf Hinzufügen, um Ratenlimit-Bindungen zu konfigurieren.

-

Stellen Sie auf der Seite Configure NetScaler Bot Management Rate Limit die folgenden Parameter ein.

-

Typ — Ratenbegrenzung des Bot-Traffics auf der Grundlage der folgenden Parameter:

- Geolokalisierung — Ratenlimit basierend auf dem geografischen Standort des Benutzers.

- source_IP — Ratenbegrenzung des Datenverkehrs basierend auf der Client-IP-Adresse.

- Sitzung — Ratenbegrenzung des Bot-Traffics basierend auf dem Sitzungs- oder Cookie-Namen.

- URL — Ratenbegrenzung für Bot-Traffic basierend auf der konfigurierten URL.

- Land — Wählen Sie eine Geolocation als Land oder Region aus.

- Art des Ratenlimits — Schränkt die Art des Datenverkehrs auf der Grundlage der folgenden Typen ein.

- Bursty — Leitet alle Anfragen weiter, die innerhalb des festgelegten Schwellenwerts und des angegebenen Zeitraums liegen.

- Reibungslos — Leitet die Anfragen gleichmäßig über den angegebenen Zeitraum weiter.

- Verbindung mit Ratenbegrenzung — Ermöglicht es Ihnen, mehrere Regeln für eine Bedingung zu erstellen.

- Aktiviert — Wählen Sie das Kontrollkästchen aus, um den eingehenden Bot-Verkehr zu validieren.

- Schwellenwert für Anfragen — Maximale Anzahl von Anfragen, die innerhalb eines bestimmten Zeitraums zulässig sind.

- Zeitraum — Zeitrahmen in Millisekunden.

- Aktion — Wählen Sie eine Bot-Aktion für die ausgewählte Kategorie aus.

- Protokoll — Aktivieren Sie das Kontrollkästchen, um Protokolleinträge zu speichern.

- Protokollnachricht — Kurze Beschreibung des Protokolls.

- Kommentare — Kurzbeschreibung der Bot-Kategorie.

-

- Klicken Sie auf OK.

- Klicken Sie auf Update.

- Klicken Sie auf Fertig.

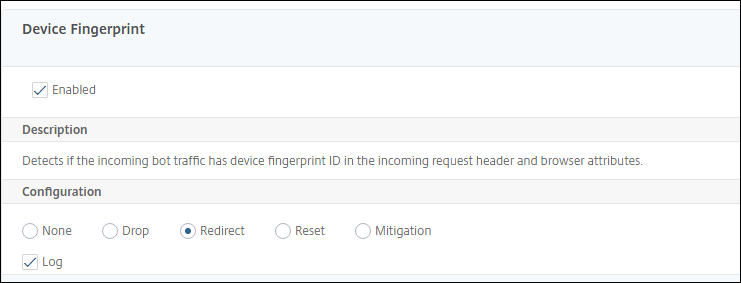

Konfigurieren Sie die Gerätefingerabdrucktechnik mithilfe der NetScaler GUI

Diese Erkennungstechnik sendet eine Java-Script-Anfrage an den Client und extrahiert die Geräteinformationen. Basierend auf Geräteinformationen unterbricht oder umgeht die Technik den Bot-Traffic. Folgen Sie den Schritten, um die Erkennungstechnik zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles eine Signaturdatei aus und klicken Sie auf Bearbeiten.

-

Gehen Sie auf der Seite mit dem NetScaler Bot Management-Profil zum Abschnitt Signatureinstellungen und klicken Sie auf Device Fingerprint. ** Stellen Sie im Abschnitt Gerätefingerabdruck die folgenden Parameter ein:

- Enabled - Select to enable the rule.

- Configuration - Select one of the following options:

- None - Allows the traffic.

- Drop - Drops the traffic.

- Redirect - Redirects the traffic to error URL.

-

Mitigation, or CAPTCHA - Validates and allows the traffic.

Note:

During session replay attacks using the device fingerprint cookies, requests are dropped even if the device fingerprint configuration is set to Mitigation.

- Klicken Sie auf Update.

- Klicken Sie auf Fertig.

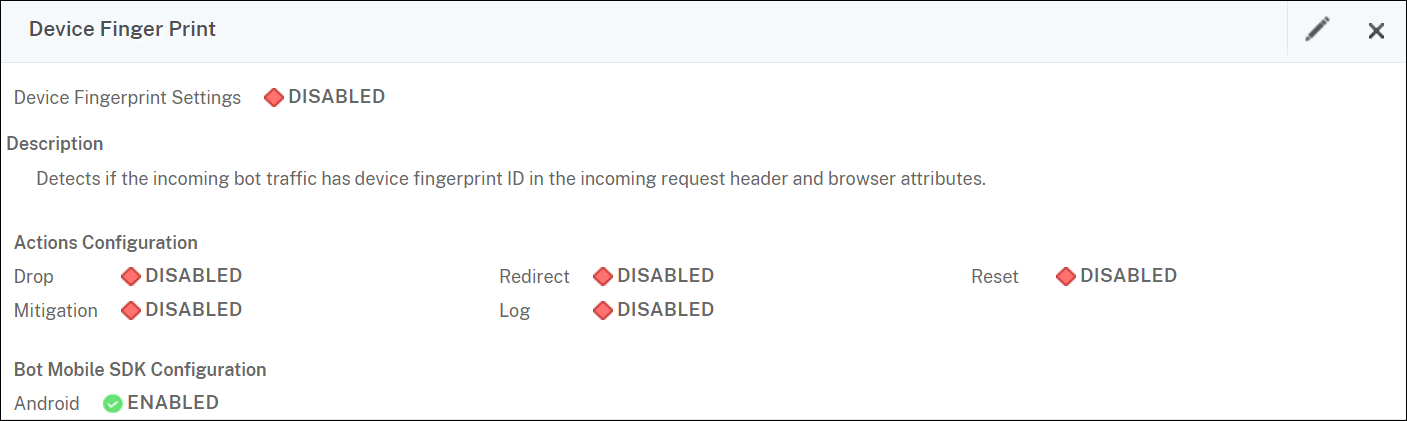

Konfigurieren Sie die Gerätefingerabdrucktechnik für mobile (Android) Anwendungen

Die Gerätefingerabdrucktechnik erkennt eingehenden Datenverkehr als Bot, indem ein JavaScript-Skript in die HTML-Antwort an den Client eingefügt wird. Wenn das JavaScript-Skript vom Browser aufgerufen wird, sammelt es Browser- und Clientattribute und sendet eine Anfrage an die Appliance. Die Attribute werden untersucht, um festzustellen, ob es sich bei dem Traffic um einen Bot oder einen Menschen handelt.

Die Erkennungstechnik wurde weiter ausgebaut, um Bots auf einer mobilen Plattform (Android) zu erkennen. Im Gegensatz zu Webanwendungen gilt im mobilen Verkehr (Android) die auf JavaScript-Skripten basierende Bot-Erkennung nicht. Um Bots in einem Mobilfunknetz zu erkennen, verwendet die Technik ein Bot Mobile SDK, das clientseitig in mobile Anwendungen integriert ist. Das SDK fängt den mobilen Datenverkehr ab, sammelt Gerätedetails und sendet die Daten an die Appliance. Auf der Appliance-Seite untersucht die Erkennungstechnik die Daten und stellt fest, ob die Verbindung von einem Bot oder einem Menschen stammt.

So funktioniert die Geräte-Fingerabdrucktechnik für die mobile Anwendung

In den folgenden Schritten wird der Workflow zur Bot-Erkennung erläutert, mit dem festgestellt wird, ob eine Anfrage von einem Mobilgerät von einem Menschen oder einem Bot stammt.

- Wenn ein Benutzer mit einer mobilen Anwendung interagiert, zeichnet das Bot-SDK für Mobilgeräte das Verhalten des Geräts auf.

- Der Client sendet eine Anfrage an die NetScaler Appliance.

- Beim Senden der Antwort fügt die Appliance ein Bot-Sitzungscookie mit Sitzungsdetails und Parametern zum Sammeln von Client-Parametern ein.

- Wenn die mobile Anwendung die Antwort empfängt, validiert das NetScaler Bot SDK, das in die mobile Anwendung integriert ist, die Antwort, ruft die aufgezeichneten Gerätefingerabdruckparameter ab und sendet sie an die Appliance.

- Die Technik zur Erkennung von Geräte-Fingerabdrücken auf der Geräteseite validiert die Gerätedetails und aktualisiert das Bot-Sitzungscookie, ob es sich um einen mutmaßlichen Bot handelt oder nicht.

- Wenn das Cookie abgelaufen ist oder der Fingerabdruckschutz des Geräts es vorzieht, Geräteparameter regelmäßig zu überprüfen und zu sammeln, wird der gesamte Vorgang oder die Aufforderung wiederholt.

Vorraussetzung

Um mit der NetScaler-Technik zur Erkennung von Gerätefingerabdrücken für mobile Anwendungen zu beginnen, müssen Sie das Bot Mobile SDK herunterladen und in Ihrer mobilen Anwendung installieren.

Konfigurieren Sie die Technik der Fingerabdruckerkennung für mobile (Android) -Anwendungen mithilfe der CLI

Geben Sie in der Befehlszeile Folgendes ein:

set bot profile <profile name> -deviceFingerprintMobile ( NONE | Android )

Beispiel:

set bot profile profile 1 –deviceFingerprintMobile Android

Konfigurieren Sie die Technik der Geräte-Fingerabdruckerkennung für mobile (Android) -Anwendungen über die GUI

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles eine Datei aus und klicken Sie auf Bearbeiten.

- Klicken Sie auf der Seite mit dem NetScaler Bot Management-Profil unter Profileinstellungen auf Device Fingerprint.

- Wählen Sie im Abschnitt Configure Bot Mobile SDK den Typ des mobilen Clients aus.

- Klicken Sie auf Aktualisieren und Fertig.

Bot-Log-Ausdruck konfigurieren

Wenn der Client als Bot identifiziert wird, können Sie mit der NetScaler-Botverwaltung zusätzliche Informationen als Protokollnachrichten erfassen. Bei den Daten kann es sich um den Namen des Benutzers handeln, der die URL angefordert hat, die Quell-IP-Adresse und den Quellport, von dem aus der Benutzer die Anfrage gesendet hat, oder um Daten, die aus einem Ausdruck generiert wurden. Um eine benutzerdefinierte Protokollierung durchzuführen, müssen Sie einen Protokollausdruck im Bot-Management-Profil konfigurieren.

Binden Sie den Protokollausdruck im Bot-Profil mithilfe der CLI

Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <name> (-logExpression -name <string> -expression <expression> [-enabled ( ON | OFF )]) -comment <string>

<!--NeedCopy-->

Beispiel:

bind bot profile profile1 –logExpression exp1 –expression HTTP.REQ.URL –enabled ON -comment "testing log expression"

Binden Sie den Protokollausdruck mithilfe der GUI an das Bot-Profil

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Profile.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles im Abschnitt Profileinstellungen die Option Bot Log Expressions aus.

- Klicken Sie im Abschnitt Einstellungen für Bot Log Expression Settings* auf **Hinzufügen.

- Stellen Sie auf der Seite Configure NetScaler Bot Management Profile Bot Log Expression Binding die folgenden Parameter ein.

- Name des Protokollausdrucks Name des Protokollausdrucks.

- Expression. Geben Sie den Log-Ausdruck ein.

- Aktiviert. Aktivieren oder deaktivieren Sie die Bindung des Logausdrucks.

- Kommentare. Eine kurze Beschreibung zur Bindung des Bot-Log-Ausdrucks.

- Klicken Sie aufOK und Fertig.

Bot-Trap-Technik konfigurieren

Die NetScaler Bot-Trap-Technik fügt nach dem Zufallsprinzip oder in regelmäßigen Abständen eine Trap-URL in die Serverantwort ein. Sie können auch eine Trap-URL-Liste erstellen und URLs dafür hinzufügen. Die URL erscheint unsichtbar und nicht zugänglich, wenn der Client ein menschlicher Benutzer ist. Wenn der Client jedoch ein automatisierter Bot ist, ist die URL zugänglich, und wenn darauf zugegriffen wird, wird der Angreifer als Bot eingestuft und jede nachfolgende Anfrage des Bot wird blockiert. Die Trap-Technik ist wirksam, um Angriffe von Bots zu blockieren.

Die Trap-URL ist eine alphanumerische URL mit konfigurierbarer Länge und wird in konfigurierbaren Intervallen automatisch generiert. Mit dieser Technik können Sie auch eine URL zum Einfügen von Traps für am häufigsten besuchte Websites oder häufig besuchte Websites konfigurieren. Auf diese Weise können Sie den Zweck des Einfügens der Bot-Trap-URL für Anfragen festlegen, die mit der URL zum Einfügen von Traps übereinstimmen.

Hinweis:

Obwohl die Bot-Trap-URL automatisch generiert wird, können Sie mit der NetScaler-Botverwaltung dennoch eine benutzerdefinierte Trap-URL im Bot-Profil konfigurieren. Dies geschieht, um die Bot-Erkennungstechnik zu stärken und Angreifern den Zugriff auf die Trap-URL zu erschweren.

Um die Bot-Trap-Konfiguration abzuschließen, müssen Sie die folgenden Schritte ausführen.

- Bot-Trap-URL aktivieren

- Bot-Trap-URL im Bot-Profil konfigurieren

- URL zum Einfügen von Bot-Traps an das Bot-Profil binden

- Konfigurieren Sie die Länge und das Intervall der Bot-Trap-URL in den Bot-Einstellungen

Bot-Trap-URL-Schutz aktivieren

Bevor Sie beginnen können, müssen Sie sicherstellen, dass der Bot-Trap-URL-Schutz auf der Appliance aktiviert ist. Geben Sie in der Befehlszeile Folgendes ein:

enable ns feature Bot

Bot-Trap-URL im Bot-Profil konfigurieren

Sie können die Bot-Trap-URL konfigurieren und eine Trap-Aktion im Bot-Profil angeben.

Geben Sie in der Befehlszeile Folgendes ein:

add bot profile <name> -trapURL <string> -trap ( ON | OFF ) -trapAction <trapAction>

Hierbei gilt:

-

trapURList die URL, die der Bot-Schutz als Trap-URL verwendet. Maximale Länge: 127 -

trapdient dazu, die Bot-Trap-Erkennung zu aktivieren. Mögliche Werte: ON, OFF. Standardwert: OFF -

trapActionist eine Aktion, die auf der Grundlage der Bot-Erkennung ergriffen werden muss. Mögliche Werte: NONE, LOG, DROP, REDIRECT, RESET, MITIGATION. Standardwert: NONE

Beispiel:

add bot profile profile1 -trapURL www.bottrap1.com trap ON -trapAction RESET

URL zum Einfügen von Bot-Traps an das Bot-Profil binden

Sie können die URL zum Einfügen von Bot-Traps konfigurieren und sie an das Bot-Profil binden. Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <profile_name> trapInsertionURL –url <url> -enabled ON|OFF -comment <comment>

Hierbei gilt:

URL — Das Regex-Muster der Anforderungs-URL, für das die Bot-Trap-URL eingefügt wird. Maximale Länge: 127

Beispiel:

bind bot profile profile1 trapInsertionURL –url www.example.com –enabled ON –comment insert a trap URL randomly

Konfigurieren Sie die Länge und das Intervall der Bot-Trap-URL in den Bot-Einstellungen

Sie können die Länge der Bot-Trap-URL konfigurieren und auch das Intervall für die automatische Generierung der Bot-Trap-URL festlegen. Geben Sie in der Befehlszeile Folgendes ein:

set bot settings -trapURLAutoGenerate ( ON | OFF ) –trapURLInterval <positive_integer> -trapURLLength <positive_integer>

Hierbei gilt:

-

trapURLIntervalist die Zeit in Sekunden, nach der die Bot-Trap-URL aktualisiert wird. Standardwert: 3600, Mindestwert: 300, Maximalwert: 86400 -

trapURLLength. Länge der automatisch generierten Bot-Trap-URL. Standardwert: 32, Mindestwert: 10, Maximalwert: 255

Beispiel:

set bot settings -trapURLAutoGenerate ON –trapURLInterval 300 -trapURLLength 60

Konfigurieren Sie die Bot-Trap-URL mit der GUI

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Profile.

- Klicken Sie auf der Seite NetScaler Bot Management Profiles auf Bearbeiten, um die Bot-Trap-URL-Technik zu konfigurieren.

- Geben Sie auf der Seite NetScaler Bot Management-Profil erstellen im Abschnitt Allgemein die Bot-Trap-URL ein.

- Klicken Sie auf der NetScaler Bot Management-Profilseite in den Profileinstellungenauf Bot Trap.

-

Stellen Sie im Abschnitt Bot-Trap die folgenden Parameter ein.

- Aktiviert. Markieren Sie das Kontrollkästchen, um die Bot-Trap-Erkennung zu aktivieren

- Beschreibung. Kurze Beschreibung der URL.

- Stellen Sie im Abschnitt Aktion konfigurieren die folgenden Parameter ein.

1. Action. Action to be taken for bot detected by bot trap access. 1. Log. Enable or disable logging for bot trap binding. - Klicken Sie im Abschnitt Trap-Einfügungs-URLs konfigurieren auf Hinzufügen.

-

Stellen Sie auf der Seite Configure NetScaler Bot Management Profile Bot Trap Binding die folgenden Parameter ein.

- Trap-URL. Geben Sie die URL ein, die Sie als Bot-Trap-Einfüge-URL bestätigen möchten.

- Aktiviert. Aktiviert oder deaktiviert die URL zum Einfügen von Bot-Traps.

- Kommentar. Eine kurze Beschreibung der URL zum Einfügen von Traps.

- Klicken Sie auf Aktualisieren und Fertig.

Bot-Trap-URL-Einstellungen konfigurieren

Gehen Sie wie folgt vor, um die Bot-Trap-URL-Einstellungen zu konfigurieren:

- Navigieren Sie zu Security > NetScaler Bot Management.

- Klicken Sie im Detailbereich unter Einstellungen auf NetScaler Bot Management-Einstellungen ändern.

-

Stellen Sie unter Configure NetScaler Bot Management Settingsdie folgenden Parameter ein.

- Trap-URL-Intervall. Zeit in Sekunden, nach der die Bot-Trap-URL aktualisiert wird.

- Länge der Trap-URL. Länge der automatisch generierten Bot-Trap-URL.

- Klicken Sie auf OK und Fertig.

Client-IP-Richtlinienausdruck für die Bot-Erkennung

Mit der NetScaler-Botverwaltung können Sie jetzt einen erweiterten Richtlinienausdruck konfigurieren, um die Client-IP-Adresse aus einem HTTP-Anforderungsheader, einem HTTP-Anforderungstext, einer HTTP-Anforderungs-URL oder mithilfe eines erweiterten Richtlinienausdrucks zu extrahieren. Die extrahierten Werte werden von einem Bot-Erkennungsmechanismus (wie TPS, Bot-Trap oder Ratenlimit) verwendet, um zu erkennen, ob es sich bei der eingehenden Anfrage um einen Bot handelt.

Hinweis:

Wenn Sie keinen Client-IP-Ausdruck konfiguriert haben, wird die standardmäßige oder die vorhandene Quell-Client-IP-Adresse für die Bot-Erkennung verwendet. Wenn ein Ausdruck konfiguriert ist, liefert das Auswertungsergebnis die Client-IP-Adresse, die für die Bot-Erkennung verwendet werden kann.

Sie können den Client-IP-Ausdruck konfigurieren und verwenden, um die tatsächliche Client-IP-Adresse zu extrahieren, wenn die eingehende Anfrage über einen Proxyserver kommt und wenn die Client-IP-Adresse im Header vorhanden ist. Durch Hinzufügen dieser Konfiguration kann die Appliance den Bot-Erkennungsmechanismus nutzen, um Software-Clients und -Servern mehr Sicherheit zu bieten.

Konfigurieren Sie den Client-IP-Richtlinienausdruck im Bot-Profil mithilfe der CLI

Geben Sie in der Befehlszeile Folgendes ein:

add bot profile <name> [-clientIPExpression <expression>]

<!--NeedCopy-->

Beispiel:

add bot profile profile1 –clientIPExpression 'HTTP.REQ.HEADER("X-Forwarded-For") ALT CLIENT.IP.SRC.TYPECAST_TEXT_T'

add bot profile profile1 –clientIPExpression 'HTTP.REQ.HEADER("X-Forwarded-For") ALT CLIENT.IPv6.SRC.TYPECAST_TEXT_T'

Konfigurieren Sie den Client-IP-Richtlinienausdruck im Bot-Profil mithilfe der GUI

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Profile.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Stellen Sie auf der Seite NetScaler Bot Management-Profil erstellen den Client-IP-Ausdruck ein.

-

Klicken Sie auf Erstellen und Schließen.

CAPTCHA für IP-Reputation und Gerätefingerabdruckerkennung konfigurieren

CAPTCHA ist ein Akronym, das für „Completely Automated Public Turing test to tell Computers and Humans Apart“ steht. CAPTCHA wurde entwickelt, um zu testen, ob ein eingehender Datenverkehr von einem menschlichen Benutzer oder einem automatisierten Bot stammt. CAPTCHA hilft dabei, automatisierte Bots zu blockieren, die Sicherheitsverletzungen an Webanwendungen verursachen. Im NetScaler verwendet CAPTCHA das Challenge-Response-Modul, um festzustellen, ob der eingehende Verkehr von einem menschlichen Benutzer und nicht von einem automatisierten Bot stammt.

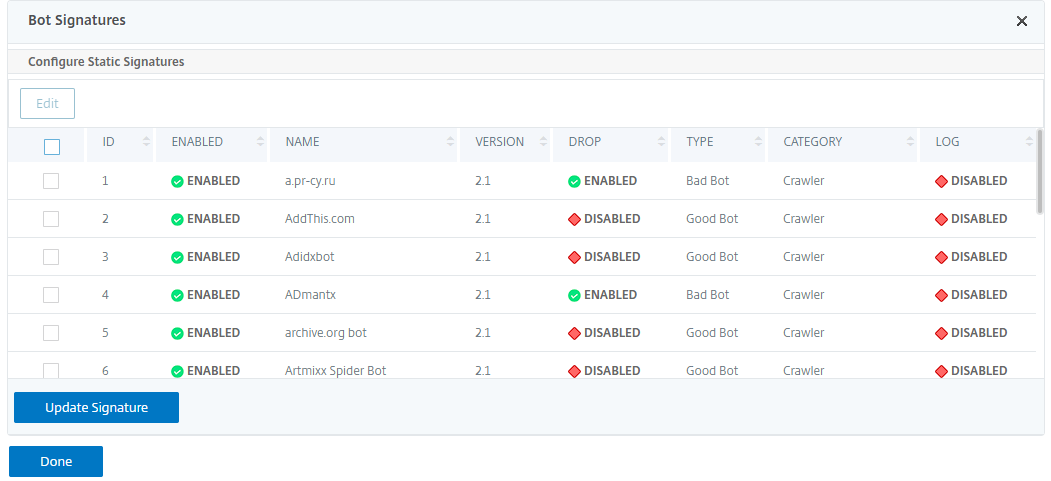

Statische Bot-Signaturen konfigurieren

Diese Erkennungstechnik ermöglicht es Ihnen, die User-Agent-Informationen anhand der Browserdetails zu identifizieren. Basierend auf den Informationen des Benutzeragenten wird der Bot als schlechter oder guter Bot identifiziert, und Sie weisen ihm dann eine Bot-Aktion zu.

Gehen Sie wie folgt vor, um die statische Signaturtechnik zu konfigurieren:

- Erweitern Sie im Navigationsbereich Sicherheit > NetScaler Bot ManagementSignaturen.

- Wählen Sie auf der Seite NetScaler Bot Management Signatures eine Signaturdatei aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf der NetScaler Bot Management Signaturseite zum Abschnitt Signatureinstellungen und klicken Sie auf Bot-Signaturen.

- Stellen Sie im Abschnitt Bot-Signaturen die folgenden Parameter ein:

- Konfigurieren Sie statische Signaturen. Dieser Abschnitt enthält eine Liste von statischen Bot-Signaturdatensätzen. Sie können einen Datensatz auswählen und auf Bearbeiten klicken, um ihm eine Bot-Aktion zuzuweisen.

- Klicken Sie auf OK.

- Klicken Sie auf Signatur aktualisieren.

- Klicken Sie auf Fertig.

Abgrenzung der statischen Bot-Signatur

NetScaler Bot Management schützt Ihre Webanwendung vor Bots. Statische Bot-Signaturen helfen dabei, gute und schlechte Bots basierend auf Anforderungsparametern wie User-Agent in der eingehenden Anforderung zu identifizieren.

Die Liste der Signaturen in der Datei ist riesig und es werden auch neue Regeln hinzugefügt und abgestandene werden regelmäßig entfernt. Als Administrator möchten Sie möglicherweise nach einer bestimmten Signatur oder einer Liste von Signaturen in einer Kategorie suchen. Um Signaturen einfach zu filtern, bietet die Bot-Signaturseite eine verbesserte Suchfunktion. Mit der Suchfunktion können Sie Signaturregeln finden und ihre Eigenschaft anhand eines oder mehrerer Signaturparameter wie Aktion, Signatur-ID, Entwickler und Signaturname konfigurieren.

Aktion — Wählen Sie eine Bot-Aktion aus, die Sie für eine bestimmte Kategorie von Signaturregeln konfigurieren möchten. Im Folgenden sind die verfügbaren Aktionstypen aufgeführt:

- Ausgewählte aktivieren — Aktiviert alle ausgewählten Signaturregeln.

- Ausgewählte deaktivieren — Deaktiviert alle ausgewählten Signaturregeln.

- Ausgewählte löschen — Wählen Sie die Aktion „Löschen“ für alle ausgewählten Signaturregeln aus.

- Ausgewählte Weiterleitung — Wendet die Aktion „Umleiten“ auf alle ausgewählten Signaturregeln an.

- Ausgewählte zurücksetzen — Wendet die Aktion „Zurücksetzen“ auf alle ausgewählten Signaturregeln an.

- Ausgewählte protokollieren — Wendet die Aktion „Protokoll“ auf alle ausgewählten Signaturregeln an.

- Ausgewählte löschen — Deaktiviert die Löschaktion für alle ausgewählten Signaturregeln.

- Ausgewählte Umleitung entfernen — Deaktiviert die Umleitungsaktion für alle ausgewählten Signaturregeln.

- Ausgewählte zurücksetzen entfernen — Deaktiviert die Aktion zum Zurücksetzen auf alle ausgewählten Signaturregeln.

- Ausgewähltes Protokoll entfernen — Deaktiviert die Protokollaktion auf alle ausgewählten Signaturregeln.

Kategorie — Wählen Sie eine Kategorie aus, um die Signaturregeln entsprechend zu filtern. Im Folgenden finden Sie eine Liste der Kategorien, die für die Sortierung von Signaturregeln verfügbar sind.

- Aktion — Sortiert basierend auf der Bot-Aktion.

- Kategorie — Sortiert nach Bot-Kategorie.

- Entwickler — Sortiert nach dem Herausgeber des Host-Unternehmens.

- Aktiviert — Sortiert basierend auf aktivierten Signaturregeln.

- ID — Sortiert basierend auf der ID der Signaturregel.

- Protokoll — Sortiert auf der Grundlage von Signaturregeln, für die die Protokollierung aktiviert ist.

- Name — Sortiert nach dem Namen der Signaturregel.

- Typ — Sortiert nach dem Signaturtyp.

- Version — Sortiert basierend auf der Version der Signaturregel.

Suchen Sie mithilfe der NetScaler-GUI nach statischen Bot-Signaturregeln auf der Grundlage von Aktions- und Kategorietypen

- Navigieren Sie zu Security > NetScaler Bot Management > Signature.

- Klicken Sie auf der Detailseite auf Hinzufügen.

- Klicken Sie auf der Seite NetScaler Bot Management Signatures im Abschnitt Statische Signatur auf Bearbeiten.

- Wählen Sie im Abschnitt Statische Signatur konfigurieren eine Signaturaktion aus der Dropdownliste aus.

- Verwenden Sie die Suchfunktion, um eine Kategorie auszuwählen und die Regeln entsprechend zu filtern.

- Klicken Sie auf Update.

Bearbeiten Sie die Eigenschaft der statischen Bot-Signaturregel mithilfe der NetScaler-GUI

- Navigieren Sie zu Security > NetScaler Bot Management > Signature.

- Klicken Sie auf der Detailseite auf Hinzufügen.

- Klicken Sie auf der Seite NetScaler Bot Management Signatures im Abschnitt Statische Signatur auf Bearbeiten.

- Wählen Sie im Abschnitt Statische Signatur konfigurieren eine Aktion aus der Dropdownliste aus.

- Verwenden Sie die Suchfunktion, um eine Kategorie auszuwählen und die Regeln entsprechend zu filtern.

- Wählen Sie aus der Liste der statischen Signaturen eine Signatur aus, um ihre Eigenschaft zu ändern.

- Klicken Sie zum Bestätigen auf OK.

So funktioniert CAPTCHA im NetScaler Bot-Management

In der NetScaler-Botverwaltung ist die CAPTCHA-Validierung als Richtlinienaktion konfiguriert, die nach der Auswertung der Bot-Richtlinie ausgeführt wird. Die CAPTCHA-Aktion ist nur für Techniken zur IP-Reputation und zur Erkennung von Gerätefingerabdrücken verfügbar. Im Folgenden finden Sie die Schritte, um zu verstehen, wie CAPTCHA funktioniert:

- Wenn bei der Erkennung von IP-Reputation oder Gerätefingerabdruck-Bot eine Sicherheitsverletzung festgestellt wird, sendet die ADC-Appliance eine CAPTCHA-Aufforderung.

- Der Client sendet die CAPTCHA-Antwort.

- Die Appliance validiert die CAPTCHA-Antwort und wenn das CAPTCHA gültig ist, ist die Anfrage zulässig und sie wird an den Backend-Server weitergeleitet.

- Wenn die CATCHA-Antwort ungültig ist, sendet die Appliance eine neue CAPTCHA-Aufforderung, bis die maximale Anzahl von Versuchen erreicht ist.

- Wenn die CAPTCHA-Antwort auch nach der maximalen Anzahl von Versuchen ungültig ist, verwirft die Appliance die Anfrage oder leitet sie an die konfigurierte Fehler-URL weiter.

- Wenn Sie die Protokollaktion konfiguriert haben, speichert die Appliance die Anforderungsdetails in der Datei ns.log.

Konfigurieren Sie die CAPTCHA-Einstellungen mithilfe der NetScaler-GUI

Die CAPTCHA-Aktion zur Bot-Verwaltung wird nur für Techniken zur IP-Reputation und zur Erkennung von Gerätefingerabdrücken unterstützt. Führen Sie die folgenden Schritte aus, um die CAPTCHA-Einstellungen zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles ein Profil aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf derNetScaler Bot Management-Profilseitezum AbschnittProfileinstellungenund klicken Sie auf CAPTCHA.

- Klicken Sie im Abschnitt CAPTCHA-Einstellungen auf Hinzufügen, um CAPTCHA-Einstellungen für das Profil zu konfigurieren :

- Stellen Sie auf der Seite Configure NetScaler Bot Management CAPTCHA die folgenden Parameter ein.

-

URL. Bot-URL, für die die CAPTCHA-Aktion bei IP-Reputations- und Gerätefingerabdruckerkennungstechniken angewendet wird.

- Aktiviert. Stellen Sie diese Option ein, um die CAPTCHA-Unterstützung zu aktivieren.

- Gnadenzeit. Dauer bis zu dem Zeitpunkt, zu dem keine neue CAPTCHA-Aufforderung gesendet wird, nachdem die aktuell gültige CAPTCHA-Antwort empfangen wurde.

- Warte Zeit. Dauer, bis die ADC-Appliance gewartet hat, bis der Client die CAPTCHA-Antwort sendet.

- Stummschaltperiode. Dauer, für die der Client, der eine falsche CAPTCHA-Antwort gesendet hat, warten muss, bis er den nächsten Versuch starten darf. Während dieser Stummschaltung lässt die ADC-Appliance keine Anfragen zu. Bereich: 60—900 Sekunden, empfohlen: 300 Sekunden

- Längenbeschränkung anfordern. Länge der Anfrage, für die die CAPTCHA-Herausforderung an den Client gesendet wird. Wenn die Länge größer als der Schwellenwert ist, wird die Anfrage verworfen. Der Standardwert ist 10—3000 Byte.

- Versuche es erneut. Anzahl der Versuche, die der Client wiederholen darf, um die CAPTCHA-Herausforderung zu lösen. Bereich: 1—10, empfohlen: 5.

- Wenn der Client die CAPTCHA-Validierung nicht besteht, kann keine Aktion ausgeführt werden, wenn der Client die CAPTCHA-Validierung nicht besteht.

- Loggen. Stellen Sie diese Option ein, um Anforderungsinformationen vom Client zu speichern, wenn das Antwort-CAPTCHA fehlschlägt. Die Daten werden in einer

ns.log-Datei gespeichert. - Kommentar. Eine kurze Beschreibung der CAPTCHA-Konfiguration.

-

- Klicken Sie auf OK und Fertig.

- Navigieren Sie zu Sicherheit > NetScaler Bot ManagementSignaturen.

- Wählen Sie auf der Seite NetScaler Bot Management Signatures eine Signaturdatei aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf der NetScaler Bot Management Signaturseite zum Abschnitt Signatureinstellungen und klicken Sie auf Bot-Signaturen.

-

Stellen Sie im Abschnitt Bot-Signaturen die folgenden Parameter ein:

- Konfigurieren Sie statische Signaturen. Wählen Sie einen statischen Bot-Signaturdatensatz aus und klicken Sie auf Bearbeiten, um ihm eine Bot-Aktion zuzuweisen.

- Klicken Sie auf OK.

- Klicken Sie auf Signatur aktualisieren.

- Klicken Sie auf Fertig.

Automatisches Update für Bot-Signaturen

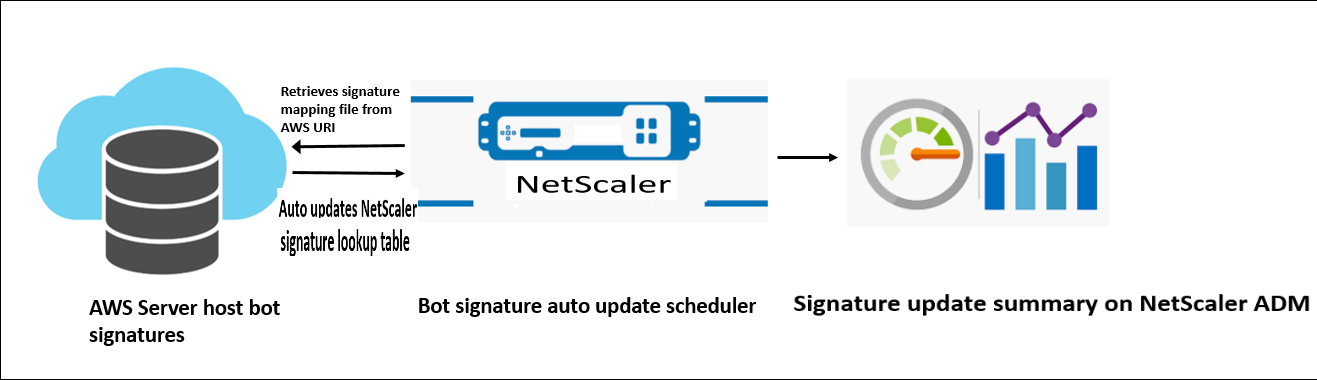

Die statische Bot-Signaturtechnik verwendet eine Signatur-Suchtabelle mit einer Liste guter und schlechter Bots. Die Bots werden anhand von User-Agent-Strings und Domainnamen kategorisiert. Wenn die User-Agent-Zeichenfolge und der Domainname im eingehenden Bot-Verkehr mit einem Wert in der Nachschlagetabelle übereinstimmen, wird eine konfigurierte Bot-Aktion angewendet. Die Bot-Signatur-Updates werden in der AWS-Cloud gehostet, und die Signatur-Lookup-Tabelle kommuniziert mit der AWS-Datenbank für Signaturaktualisierungen. Der Update-Scheduler für automatische Signaturen wird alle 1 Stunde ausgeführt, um die AWS-Datenbank zu überprüfen und die Signaturtabelle in der NetScaler-Appliance zu aktualisieren.

Die zu konfigurierende Signatur-Auto-Update-URL lautet: https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json

Hinweis:

Sie können auch einen Proxyserver konfigurieren und Signaturen regelmäßig über den Proxy von der AWS-Cloud auf die Appliance aktualisieren. Für die Proxykonfiguration müssen Sie die Proxy-IP-Adresse und die Portadresse in den Bot-Einstellungen festlegen.

So funktioniert die automatische Aktualisierung der Bot-Signatur

Das folgende Diagramm zeigt, wie die Bot-Signaturen aus der AWS-Cloud abgerufen, auf NetScaler aktualisiert und in der NetScaler Console für eine Zusammenfassung der Signaturaktualisierung angezeigt werden.

Der Planer für automatische Updates der Bot-Signatur macht Folgendes:

- Ruft die Zuordnungsdatei von der AWS-URI ab.

- Überprüft die neuesten Signaturen in der Zuordnungsdatei mit den vorhandenen Signaturen in der ADC-Appliance.

- Lädt die neuen Signaturen von AWS herunter und überprüft die Signaturintegrität.

- Aktualisiert die vorhandenen Bot-Signaturen mit den neuen Signaturen in der Bot-Signaturdatei.

- Generiert eine SNMP-Warnung und sendet die Zusammenfassung der Signaturaktualisierung an NetScaler Console.

Automatische Aktualisierung der Bot-Signatur konfigurieren

Gehen Sie wie folgt vor, um die automatische Aktualisierung der Bot-Signatur zu konfigurieren:

Automatische Aktualisierung der Bot-Signatur aktivieren

Sie müssen die Option für automatische Updates in den Bot-Einstellungen der ADC-Appliance aktivieren. Geben Sie in der Befehlszeile Folgendes ein:

set bot settings –signatureAutoUpdate ON

Proxyserver-Einstellungen konfigurieren (optional)

Wenn Sie über einen Proxyserver auf die AWS-Signaturdatenbank zugreifen, müssen Sie den Proxyserver und den Port konfigurieren.

set bot settings –proxyserver –proxyport

Beispiel:

set bot settings –proxy server 1.1.1.1 –proxyport 1356

Konfigurieren Sie die automatische Aktualisierung der Bot-Signatur mithilfe der NetScaler-GUI

Gehen Sie wie folgt vor, um die automatische Aktualisierung der Bot-Signatur zu konfigurieren:

- Navigieren Sie zu Security > NetScaler Bot Management.

- Klicken Sie im Detailbereich unter Einstellungen auf NetScaler Bot Management-Einstellungen ändern.

- Aktivieren Sie in den NetScaler Bot Management-Einstellungen konfigurieren das Kontrollkästchen Signatur automatisch aktualisieren.

- Klicken Sie auf OK und schließen.

Bot-Verwaltungsprofil erstellen

Ein Bot-Profil ist eine Sammlung von Bot-Verwaltungseinstellungen, die zur Erkennung des Bot-Typs verwendet werden. In einem Profil legen Sie fest, wie die Web App Firewall jeden ihrer Filter (oder Prüfungen) auf den Bot-Verkehr auf Ihre Websites und deren Antworten anwendet.

Gehen Sie wie folgt vor, um das Bot-Profil zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Profile.

- Klicken Sie im Detailbereich auf Hinzufügen.

-

Stellen Sie auf der Seite NetScaler Bot Management Profile erstellen die folgenden Parameter ein.

- Name. Bot-Profilname.

- Signatur. Name der Bot-Signaturdatei.

- Fehler-URL. URL für Weiterleitungen.

- Kommentar. Kurzbeschreibung des Profils.

- Klicken Sie auf Erstellen und Schließen.

Bot-Richtlinie erstellen

Die Bot-Richtlinie steuert den Datenverkehr, der zum Bot-Managementsystem fließt, und kontrolliert auch die Bot-Logs, die an den Auditlog-Server gesendet werden. Folgen Sie dem Verfahren, um die Bot-Richtlinie zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Bot-Richtlinien.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Stellen Sie auf der Seite Create NetScaler Bot Management Policy die folgenden Parameter ein.

- Name. Name der Bot-Richtlinie.

- Expression. Geben Sie den Richtlinienausdruck oder die Regel direkt in den Textbereich ein.

- Bot-Profil. Bot-Profil zur Anwendung der Bot-Richtlinie.

- Undefinierte Aktion. Wählen Sie eine Aktion aus, die Sie lieber zuweisen möchten.

- Kommentar. Kurze Beschreibung der Richtlinie.

- Aktion protokollieren. Überwachungsprotokollnachrichtenaktion zur Protokollierung des Bot-Verkehrs. Weitere Informationen zur Aktion des Überwachungsprotokolls finden Sie unter dem Thema Auditprotokollierung.

- Klicken Sie auf Erstellen und Schließen.

Bot-Transaktionen pro Sekunde (TPS)

Die Bot-Technik Transactions Per Second (TPS) erkennt eingehenden Traffic als Bot, wenn die Anzahl der Anfragen pro Sekunde (RPS) und der prozentuale Anstieg der RPS den konfigurierten Schwellenwert überschreiten. Die Erkennungstechnik schützt Ihre Webanwendungen vor automatisierten Bots, die Web-Scraping-Aktivitäten, Brute-Forcing-Login und andere böswillige Angriffe verursachen können.

Hinweis:

Die Bot-Technik erkennt einen eingehenden Traffic nur dann als Bot, wenn beide Parameter konfiguriert sind und wenn beide Werte den Schwellenwert überschreiten. Betrachten wir ein Szenario, in dem die Appliance viele Anfragen von einer bestimmten URL erhält und Sie möchten, dass das NetScaler-Bot-Management erkennt, ob es einen Bot-Angriff gibt. Die TPS-Erkennungstechnik untersucht die Anzahl der Anfragen (konfigurierter Wert), die innerhalb von 1 Sekunde von der URL kommen, und den prozentualen Anstieg (konfigurierter Wert) der Anzahl der innerhalb von 30 Minuten empfangenen Anfragen. Wenn die Werte den Schwellenwert überschreiten, wird der Datenverkehr als Bot betrachtet und die Appliance führt die konfigurierte Aktion aus.

Konfiguration der TPS-Technik (Bot-Transaktionen pro Sekunde)

Um TPS zu konfigurieren, müssen Sie die folgenden Schritte ausführen:

- Bot-TPS aktivieren

- Binden Sie die TPS-Einstellungen an das Bot-Verwaltungsprofil

Binden Sie die TPS-Einstellungen an das Bot-Verwaltungsprofil

Sobald Sie die Bot-TPS-Funktion aktiviert haben, müssen Sie die TPS-Einstellungen an das Bot-Verwaltungsprofil binden.

Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <name>… (-tps [-type ( SourceIP | GeoLocation | RequestURL | Host )] [-threshold <positive_integer>] [-percentage <positive_integer>] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>])

Beispiel:

bind bot profile profile1 -tps -type RequestURL -threshold 1 -percentage 100000 -action drop -logMessage log

Bot-Transaktion pro Sekunde (TPS) aktivieren

Bevor Sie beginnen können, müssen Sie sicherstellen, dass die Bot-TPS-Funktion auf der Appliance aktiviert ist. Geben Sie in der Befehlszeile Folgendes ein:

set bot profile profile1 –enableTPS ON

Konfigurieren Sie Bot-Transaktionen pro Sekunde (TPS) mit der NetScaler-GUI

Gehen Sie wie folgt vor, um Bot-Transaktionen pro Sekunde zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Profile.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles ein Profil aus und klicken Sie auf Bearbeiten.

- Klicken Sie auf der Seite NetScaler Bot Management-Profil erstellen im Abschnitt Signatureinstellungen auf TPS.

- Aktivieren Sie im Abschnitt TPS die Funktion und klicken Sie auf Hinzufügen.

-

Legen Sie auf der Seite TPS-Bindung des NetScaler bot-Verwaltungsprofils konfigurieren die folgenden Parameter fest.

-

Typ — Wählen Sie einen der folgenden Typen aus:

SOURCE_IP — TPS basiert auf der Client-IP-Adresse.

GEOLOCATION — TPS basiert auf dem geografischen Standort des Kunden.

HOST — TPS basiert auf Client-Anfragen, die an eine bestimmte Back-End-Server-IP-Adresse weitergeleitet wurden.

URL — TPS basiert auf Client-Anfragen, die von einer bestimmten URL kommen.

-

Fester Schwellenwert — Maximal zulässige Anzahl von Anfragen von einem TPS-Eingabetyp innerhalb eines Zeitintervalls von 1 Sekunde.

-

Prozentualer Schwellenwert — Maximaler prozentualer Anstieg der Anfragen von einem TPS-Eingabetyp innerhalb eines 30-Minuten-Zeitintervalls.

-

Aktion — Aktion, die für einen Bot ergriffen werden muss, der durch die TPS-Bindung erkannt wurde.

-

Protokoll — Aktiviert oder deaktiviert die Protokollierung für die TPS-Bindung.

-

Nachricht protokollieren. Nachricht zur Protokollierung für den Bot, der durch die TPS-Bindung erkannt wurde. Maximale Länge: 255

-

Kommentare — Eine kurze Beschreibung der TPS-Konfiguration. Maximale Länge: 255

-

- Klicken Sie auf OK und dann auf Schließen.

Bot-Erkennung basierend auf Maus- und Tastaturdynamik

Um Bots zu erkennen und Web-Scraping-Anomalien zu minimieren, verwendet das NetScaler Bot-Management eine verbesserte Bot-Erkennungstechnik, die auf dem Verhalten von Maus und Tastatur basiert. Im Gegensatz zu herkömmlichen Bot-Techniken, die direkte menschliche Interaktion erfordern (z. B. CAPTCHA-Validierung), überwacht die verbesserte Technik passiv die Dynamik von Maus und Tastatur. Die NetScaler Appliance sammelt dann die Benutzerdaten in Echtzeit und analysiert das Verhalten zwischen einem Menschen und einem Bot.

Die passive Bot-Erkennung mithilfe von Maus- und Tastaturdynamik hat gegenüber bestehenden Bot-Erkennungsmechanismen die folgenden Vorteile:

- Bietet eine kontinuierliche Überwachung während der gesamten Benutzersitzung und macht einen einzelnen Checkpoint überflüssig.

- Erfordert keine menschliche Interaktion und ist für Benutzer transparent.

So funktioniert die Bot-Erkennung mithilfe von Maus- und Tastaturdynamik

Die Bot-Erkennungstechnik mit Tastatur- und Mausdynamik besteht aus zwei Komponenten, einem Webseiten-Logger und einem Bot-Detektor. Der Webseitenlogger ist ein JavaScript, das Tastatur- und Mausbewegungen aufzeichnet, wenn ein Benutzer eine Aufgabe auf der Webseite ausführt (z. B. ein Registrierungsformular ausfüllt). Der Logger sendet die Daten dann stapelweise an die NetScaler Appliance. Die Appliance speichert die Daten dann als KM-Datensatz und sendet sie an den Bot-Detektor auf dem NetScaler Console-Server, der analysiert, ob der Benutzer ein Mensch oder ein Bot ist.

In den folgenden Schritten wird erklärt, wie die Komponenten miteinander interagieren:

- Der NetScaler-Administrator konfiguriert den Richtlinienausdruck über das ADM StyleBook, CLI oder NITRO oder eine andere Methode.

- Die URL wird im Bot-Profil festgelegt, wenn der Administrator die Funktion auf der Appliance aktiviert.

- Wenn ein Client eine Anfrage sendet, verfolgt die NetScaler Appliance die Sitzung und alle Anfragen in der Sitzung.

- Die Appliance fügt ein JavaScript (Webseiten-Logger) in die Antwort ein, wenn die Anfrage mit dem konfigurierten Ausdruck im Bot-Profil übereinstimmt.

- Das JavaScript sammelt dann alle Tastatur- und Mausaktivitäten und sendet die KM-Daten in einer POST-URL (vorübergehend).

- Die NetScaler Appliance speichert die Daten und sendet sie am Ende der Sitzung an den NetScaler Console-Server. Sobald die Appliance die vollständigen Daten einer POST-Anforderung erhalten hat, werden die Daten an den ADM-Server gesendet.

- Der NetScaler Console Service analysiert die Daten und basierend auf der Analyse ist das Ergebnis auf der Benutzeroberfläche des NetScaler Console Service verfügbar.

Der JavaScript-Logger zeichnet die folgenden Maus- und Tastaturbewegungen auf:

- Keyboard-Ereignisse — alle Ereignisse

- Mausereignisse — Mausbewegung, Maus hoch, Maus runter

- Ereignisse in der Zwischenablage - einfügen

- Benutzerdefinierte Ereignisse — automatisches Ausfüllen, Abbrechen

- Zeitstempel jedes Ereignisses

Konfigurieren Sie die Bot-Erkennung mithilfe von Maus- und Tastaturdynamik

Die NetScaler Bot-Management-Konfiguration umfasst die Aktivierung oder Deaktivierung der tastatur- und mausbasierten Erkennungsfunktion und konfiguriert die JavaScript-URL im Bot-Profil. Führen Sie die folgenden Schritte aus, um die Bot-Erkennung mit Maus- und Tastaturdynamik zu konfigurieren

- Tastatur- und Mauserkennung aktivieren

- Konfigurieren Sie den Ausdruck, um zu entscheiden, wann das JavaScript in die HTTP-Antwort eingefügt werden kann

Bot-Erkennung mit Tastatur und Maus aktivieren

Bevor Sie mit der Konfiguration beginnen, stellen Sie sicher, dass Sie die Tastatur- und Mausfunktion zur Bot-Erkennung auf der Appliance aktiviert haben.

Geben Sie in der Befehlszeile Folgendes ein:

add bot profile <name> -KMDetection ( ON | OFF )

<!--NeedCopy-->

Beispiel:

add bot profile profile1 –KMDetection ON

Bot-Ausdruck für JavaScript-Einfügen konfigurieren

Konfigurieren Sie den Bot-Ausdruck, um den Verkehr auszuwerten und JavaScript einzufügen. Das JavaScript wird nur eingefügt, wenn der Ausdruck als wahr ausgewertet wird.

Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <name> -KMDetectionExpr -name <string> -expression <expression> -enabled ( ON | OFF ) –comment <string>

<!--NeedCopy-->

Beispiel:

bind bot profile profile1 -KMDetectionExpr -name test -expression http.req.url.startswith("/testsite") -enabled ON

Konfigurieren Sie den in die HTTP-Antwort eingefügten JavaScript-Dateinamen für die Bot-Erkennung mit Tastatur und Maus

Um die Details der Benutzeraktion zu sammeln, sendet die Appliance in der HTTP-Antwort einen JavaScript-Dateinamen. Die JavaScript-Datei sammelt alle Daten in einem KM-Datensatz und sendet sie an die Appliance.

Geben Sie in der Befehlszeile Folgendes ein:

set bot profile profile1 – KMJavaScriptName <string>

<!--NeedCopy-->

Beispiel:

set bot profile profile1 –KMJavaScriptName script1

Größe der Verhaltensbiometrie konfigurieren

Sie können die maximale Größe von Maus- und Tastaturverhaltensdaten konfigurieren, die als KM-Datensatz an die Appliance gesendet und vom ADM-Server verarbeitet werden können.

Geben Sie in der Befehlszeile Folgendes ein:

set bot profile profile1 -KMEventsPostBodyLimit <positive_integer>

<!--NeedCopy-->

Beispiel:

set bot profile profile1 – KMEventsPostBodyLimit 25

Nachdem Sie die NetScaler Appliance so konfiguriert haben, dass sie das JavaScript konfiguriert und biometrische Daten zum Tastatur- und Mausverhalten erfasst, sendet die Appliance die Daten an den NetScaler Console-Server. Weitere Informationen dazu, wie der NetScaler Console-Server Bots anhand von Verhaltensbiometrie erkennt, finden Sie im Thema Bot-Verstöße .

Konfigurieren Sie die Einstellungen für Tastatur- und Maus-Bot-Ausdrücke mithilfe der GUI

- Navigieren Sie zu Sicherheit > NetScaler Bot Management and Profiles.

- Wählen Sie auf der Seite NetScaler Bot Management Profiles ein Profil aus und klicken Sie auf Bearbeiten.

- Klicken Sie auf der NetScaler Bot Management-Profilseite auf das Symbol Bearbeiten.

- Stellen Sie in den Grundeinstellungenunter Tastatur- und mausbasierte Bot-Erkennung die folgenden Parameter ein:

- Erkennung aktivieren. Wählen Sie das Kontrollkästchen aus, um das Verhalten der Bot-basierten Tastatur- und Mausdynamik zu erkennen.

- Limit nach dem Bodylimit für Ereignisse. Größe der vom Browser zur Verarbeitung durch die NetScaler Appliance gesendeten Tastatur- und Mausdynamikdaten.

-

Klicken Sie auf OK.

- Gehen Sie auf der Seite NetScaler bot Management Profile zum Abschnitt Profileinstellungen und klicken Sie auf Tastatur- und mausbasierte Bot-Ausdruckseinstellungen.

- Klicken Sie im Abschnitt Einstellungen für Tastatur und Maus auf Bot Expression Settings auf Hinzufügen.

- Legen Sie auf der Seite Configure NetScaler bot Management Profile Bot Keyboard and Mouse Expression Binding die folgenden Parameter fest:

- Name des Ausdrucks. Name des Bot-Richtlinienausdrucks für die Erkennungstastatur- und Mausdynamik.

- Expression. Bot-Richtlinienausdruck.

- Aktiviert. Wählen Sie das Kontrollkästchen, um die Tastatur- und Bot-Tastatur- und Mausausdrucksbindung zu aktivieren.

- Kommentare. Eine kurze Beschreibung des Bot-Richtlinienausdrucks und seiner Bindung an das Bot-Profil.

- Klicken Sie auf OK und schließen.

- Klicken Sie im Abschnitt Einstellungen für Tastatur- und mausbasierte Bot-Ausdrücke auf Aktualisieren.

Ausführliche Protokollierung für Bot-Traffic

Wenn eine eingehende Anfrage als Bot identifiziert wird, protokolliert die NetScaler Appliance weitere HTTP-Header-Details zur Überwachung und Fehlerbehebung. Die Funktion zur ausführlichen Bot-Protokollierung ähnelt der ausführlichen Protokollierung im Web App Firewall-Modul.

Stellen Sie sich einen eingehenden Verkehr von einem Kunden vor. Wenn der Client als Bot identifiziert wird, verwendet die NetScaler-Appliance die ausführliche Protokollierungsfunktion, um vollständige HTTP-Header-Informationen wie Domänenadresse, URL, User-Agent-Header und Cookie-Header zu protokollieren. Die Protokolldetails werden dann zur Überwachung und Fehlerbehebung an den ADM-Server gesendet. Die ausführliche Protokollnachricht wird nicht in der Datei “ns.log” gespeichert.

Konfigurieren Sie die ausführliche Bot-Protokollierung mit der CLI

Um detaillierte HTTP-Header-Informationen als Protokolle zu erfassen, können Sie den ausführlichen Logging-Parameter im Bot-Profil konfigurieren. Geben Sie in der Befehlszeile Folgendes ein:

set bot profile <name> [-verboseLogLevel ( NONE | HTTP_FULL_HEADER ) ]

<!--NeedCopy-->

Beispiel:

set bot profile p1 –verboseLogLevel HTTP_FULL_HEADER

Konfigurieren Sie die ausführliche Bot-Protokollierung mit der NetScaler-GUI

Folgen Sie dem Verfahren, um die ausführliche Protokollebene im Bot-Profil zu konfigurieren.

- Navigieren Sie im Navigationsbereich zu Security > NetScaler Bot Management.

- Klicken Sie auf der Seite NetScaler Bot Management Profiles auf Hinzufügen.

- Wählen Sie auf der Seite NetScaler Bot Management-Profil erstellen die Option Ausführliches Log-Level als HTTP Full Header aus.

- Klicken Sie auf OK und Fertig.

Eine Aktion für gefälschte Bot-Anfragen konfigurieren

Ein Angreifer könnte versuchen, sich als guter Bot auszugeben und Anfragen an Ihren Anwendungsserver zu senden. Solche Bots werden anhand der Bot-Signatur als Spoofed-Bots identifiziert. Konfigurieren Sie die folgenden Aktionen gegen gefälschte Bots, um Ihren Anwendungsserver zu schützen:

- DROP

- NONE

- REDIRECT

- RESET

Konfigurieren Sie eine Aktion für gefälschte Bot-Anfragen über die CLI

Führen Sie den folgenden Befehl aus, um eine Aktion für gefälschte Bot-Anfragen zu konfigurieren:

set bot profile <bot-profile-name> -spoofedReqAction <action> LOG

<!--NeedCopy-->

Beispiel:

set bot profile bot_profile -spoofedReqAction DROP LOG

<!--NeedCopy-->

In diesem Beispiel werden die Anfragen von gefälschten Bots verworfen und in einer NetScaler-Appliance protokolliert.

Tipp

Um Ereignisse von gefälschten Bots zu protokollieren, geben Sie

LOGim Befehl an.

Konfigurieren Sie eine Aktion für gefälschte Bot-Anfragen über die GUI

Folgen Sie den Schritten, um eine Aktion für die gefälschten Bot-Anfragen zu konfigurieren:

-

Navigieren Sie zu Security > NetScaler Bot Management.

-

Klicken Sie auf der Seite NetScaler Bot Management Profiles auf Hinzufügen.

-

Wählen Sie eine Aktion aus der Liste der gefälschten Anforderungsaktionen aus.

-

Wählen Sie Spoofed-Anfrage protokollierenaus.

Diese Aktion protokolliert die Ereignisse von gefälschten Bots.

-

Klicken Sie auf Erstellen.

Vom NetScaler Bot Management verworfene Anforderungsheader

Viele der Anforderungsheader im Zusammenhang mit dem Caching werden gelöscht, um jede Anfrage im Kontext einer Sitzung anzuzeigen. Ebenso löscht das Bot-Management diesen Header, wenn die Anfrage einen Codierungs-Header enthält, damit der Webserver komprimierte Antworten senden kann, sodass der Inhalt der unkomprimierten Serverantwort vom Bot-Management überprüft wird, um das JavaScript einzufügen.

Das Bot-Management löscht die folgenden Anforderungsheader:

Bereich — Wird für die Wiederherstellung nach fehlgeschlagenen oder teilweisen Dateiübertragungen verwendet.

If-Range — Ermöglicht einem Client, ein Teilobjekt abzurufen, wenn er einen Teil dieses Objekts bereits in seinem Cache enthält (bedingtes GET).

If-Modified-Since — Wenn das angeforderte Objekt seit dem in diesem Feld angegebenen Zeitpunkt nicht geändert wurde, wird keine Entität vom Server zurückgegeben. Sie erhalten einen HTTP 304-Fehler, der nicht geändert wurde.

If-None-Match — Ermöglicht effiziente Aktualisierungen zwischengespeicherter Informationen mit minimalem Overhead.

Accept-Encoding — Welche Kodierungsmethoden sind für ein bestimmtes Objekt zulässig, z. B. gzip.

In diesem Artikel

- So aktualisieren Sie Ihre Appliance auf die NetScaler CLI-basierte Bot-Management-Konfiguration

- NetScaler CLI-basiertes Bot-Management konfigurieren

- Konfiguration des Bot-Managements mithilfe der NetScaler GUI

- Konfigurieren Sie die Bot-Verwaltungseinstellungen für die Gerätefingerabdrucktechnik

- Konfigurieren Sie die Bot-Zulassungsliste mithilfe der NetScaler-GUI

- Konfigurieren Sie die Bot-Blockliste mithilfe der NetScaler GUI

- IP-Reputation mithilfe der NetScaler GUI konfigurieren

- Technik zur Begrenzung der Bot-Rate konfigurieren

- Konfigurieren Sie die Gerätefingerabdrucktechnik mithilfe der NetScaler GUI

- Konfigurieren Sie die Gerätefingerabdrucktechnik für mobile (Android) Anwendungen

- So funktioniert die Geräte-Fingerabdrucktechnik für die mobile Anwendung

- Bot-Log-Ausdruck konfigurieren

- Bot-Trap-Technik konfigurieren

- CAPTCHA für IP-Reputation und Gerätefingerabdruckerkennung konfigurieren

- Statische Bot-Signaturen konfigurieren

- Bot-Verwaltungsprofil erstellen

- Bot-Richtlinie erstellen

- Bot-Erkennung basierend auf Maus- und Tastaturdynamik

- Ausführliche Protokollierung für Bot-Traffic

- Eine Aktion für gefälschte Bot-Anfragen konfigurieren

- Vom NetScaler Bot Management verworfene Anforderungsheader