-

-

Rollenbasierte Zugriffssteuerung

-

-

Empfehlungen anzeigen und Ihre ADCs und Anwendungen effizient verwalten

-

-

-

Datenvolumen von optimierten und unoptimierten ABR-Videos vergleichen

-

Art der gestreamten Videos und verbrauchtes Datenvolumen aus Ihrem Netzwerk anzeigen

-

Optimierte und unoptimierte Wiedergabezeit von ABR-Videos vergleichen

-

Bandbreitenverbrauch von optimierten und unoptimierten ABR-Videos vergleichen

-

Optimierte und unoptimierte Anzahl der Wiedergaben von ABR-Videos vergleichen

-

ADM-Protokollmeldungen zur Verwaltung und Überwachung Ihrer Infrastruktur verwenden

-

-

-

Einen ADM-Server nur als Pooled License Server konfigurieren

-

Eine unbefristete Lizenz in NetScaler VPX auf ADC Pooled Capacity aktualisieren

-

Aktualisieren einer unbefristeten Lizenz in NetScaler MPX™ auf ADC Pooled Capacity

-

Eine unbefristete Lizenz in NetScaler SDX™ auf ADC Pooled Capacity aktualisieren

-

NetScaler Pooled Capacity auf ADC-Instanzen im Cluster-Modus

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Rollenbasierte Zugriffssteuerung

NetScaler® ADM bietet eine granulare, rollenbasierte Zugriffssteuerung (RBAC), mit der Sie Zugriffsberechtigungen basierend auf den Rollen einzelner Benutzer in Ihrem Unternehmen erteilen können. In diesem Kontext ist Zugriff die Fähigkeit, eine bestimmte Aufgabe auszuführen, wie z. B. das Anzeigen, Erstellen, Ändern oder Löschen einer Datei. Rollen werden entsprechend der Autorität und Verantwortung der Benutzer innerhalb des Unternehmens definiert. Beispielsweise darf ein Benutzer alle Netzwerkoperationen ausführen, während ein anderer Benutzer den Datenverkehr in Anwendungen beobachten und bei der Erstellung von Konfigurationsvorlagen helfen kann.

Rollen werden durch Richtlinien festgelegt. Nach dem Erstellen von Richtlinien erstellen Sie Rollen, binden jede Rolle an eine oder mehrere Richtlinien und weisen Benutzern Rollen zu. Sie können Rollen auch Benutzergruppen zuweisen.

Eine Gruppe ist eine Sammlung von Benutzern, die gemeinsame Berechtigungen haben. Beispielsweise können Benutzer, die ein bestimmtes Rechenzentrum verwalten, einer Gruppe zugewiesen werden. Eine Rolle ist eine Identität, die Benutzern oder Gruppen basierend auf bestimmten Bedingungen gewährt wird. In NetScaler ADM sind die Erstellung von Rollen und Richtlinien spezifisch für die RBAC-Funktion in NetScaler. Rollen und Richtlinien können leicht erstellt, geändert oder eingestellt werden, wenn sich die Anforderungen des Unternehmens entwickeln, ohne die Berechtigungen für jeden Benutzer einzeln aktualisieren zu müssen.

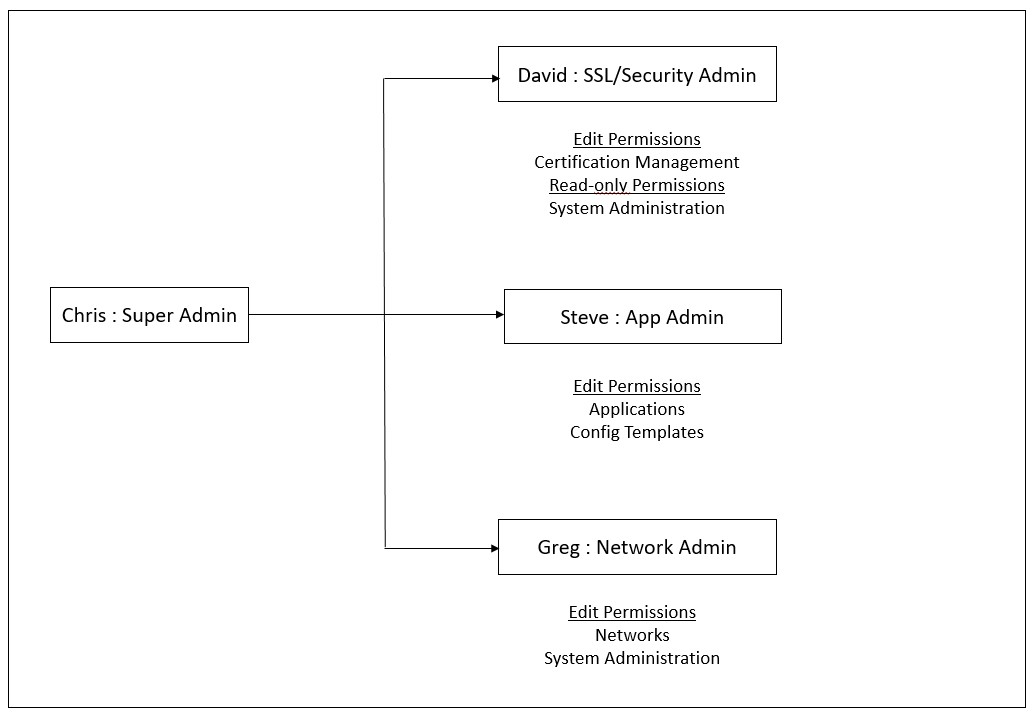

Rollen können funktionsbasiert oder ressourcenbasiert sein. Betrachten Sie beispielsweise einen SSL-/Sicherheitsadministrator und einen Anwendungsadministrator. Ein SSL-/Sicherheitsadministrator muss vollständigen Zugriff auf SSL-Zertifikatsverwaltungs- und Überwachungsfunktionen haben, aber nur Lesezugriff für Systemadministrationsvorgänge. Ein Anwendungsadministrator muss nur auf die Ressourcen innerhalb des Geltungsbereichs zugreifen können.

Beispiel:

Chris, der Leiter der ADC-Gruppe, ist der Superadministrator von NetScaler ADM in seiner Organisation. Chris erstellt drei Administratorrollen: Sicherheitsadministrator, Anwendungsadministrator und Netzwerkadministrator.

David, der Sicherheitsadministrator, muss vollständigen Zugriff auf die SSL-Zertifikatsverwaltung und -überwachung haben, aber auch Lesezugriff für Systemadministrationsvorgänge.

Steve, ein Anwendungsadministrator, benötigt Zugriff auf nur bestimmte Anwendungen und nur bestimmte Konfigurationsvorlagen.

Greg, ein Netzwerkadministrator, benötigt Zugriff auf die System- und Netzwerkadministration.

Chris muss auch RBAC für alle Benutzer bereitstellen, unabhängig davon, ob sie lokal oder extern sind.

NetScaler ADM-Benutzer können lokal authentifiziert oder über einen externen Server (RADIUS/LDAP/TACACS) authentifiziert werden. RBAC-Einstellungen müssen für alle Benutzer gelten, unabhängig von der gewählten Authentifizierungsmethode.

Die folgende Abbildung zeigt die Berechtigungen, die Administratoren und andere Benutzer haben, sowie deren Rollen in der Organisation.

Einschränkungen

RBAC wird für die folgenden NetScaler ADM-Funktionen nicht vollständig unterstützt:

- Analytics – RBAC wird in den Analytics-Modulen nicht vollständig unterstützt. Die RBAC-Unterstützung ist auf Instanzebene beschränkt und nicht auf Anwendungsebene in den Analytics-Modulen Web Insight, SSL Insight, Gateway Insight, HDX™ Insight und WAF Security Violations anwendbar. Zum Beispiel:

Beispiel 1: Instanzbasierte RBAC (Unterstützt)

Ein Administrator, dem einige Instanzen zugewiesen wurden, kann nur diese Instanzen unter Web Insight > Instanzen und nur die entsprechenden virtuellen Server unter Web Insight > Anwendungen sehen, da RBAC auf Instanzebene unterstützt wird.

Beispiel 2: Anwendungsbasierte RBAC (Nicht unterstützt)

Ein Administrator, dem einige Anwendungen zugewiesen wurden, kann alle virtuellen Server unter Web Insight > Anwendungen sehen, aber nicht darauf zugreifen, da RBAC auf Anwendungsebene nicht unterstützt wird.

-

StyleBooks – RBAC wird für StyleBooks nicht vollständig unterstützt.

-

In NetScaler ADM werden StyleBooks und Konfigurationspakete als separate Ressourcen betrachtet. Zugriffsberechtigungen, entweder zum Anzeigen, Bearbeiten oder beides, können für StyleBooks und Konfigurationspakete separat oder gleichzeitig bereitgestellt werden. Eine Anzeige- oder Bearbeitungsberechtigung für Konfigurationspakete erlaubt dem Benutzer implizit, die StyleBooks anzuzeigen, was für das Abrufen der Konfigurationspaketdetails und das Erstellen von Konfigurationspaketen unerlässlich ist.

-

Zugriffsberechtigungen für bestimmte StyleBooks oder Konfigurationspakete werden nicht unterstützt. Beispiel: Wenn bereits ein Konfigurationspaket auf der Instanz vorhanden ist, können Benutzer die Konfiguration auf einer Ziel-NetScaler-Instanz ändern, auch wenn sie keinen Zugriff auf diese Instanz haben.

-

-

Orchestrierung – RBAC wird für die Orchestrierung nicht unterstützt.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.