Avis de sécurité

Une infrastructure sûre, sécurisée et résiliente est la pierre angulaire de toute organisation. Les organisations doivent suivre les nouvelles vulnérabilités et expositions courantes (CVE), évaluer l’impact des CVE sur leur infrastructure, et comprendre et planifier les mesures correctives pour résoudre ces vulnérabilités.

La fonctionnalité Avis de sécurité de NetScaler Console vous permet de :

-

Analyser les paramètres de configuration de votre NetScaler pour identifier toute mauvaise configuration, point faible ou écart par rapport aux meilleures pratiques susceptible d’exposer votre système à des attaques.

-

Suivre les nouvelles vulnérabilités et expositions courantes (CVE), évaluer l’impact des CVE, comprendre les mesures correctives et résoudre les vulnérabilités.

-

Examiner l’intégrité des fichiers de build de votre NetScaler.

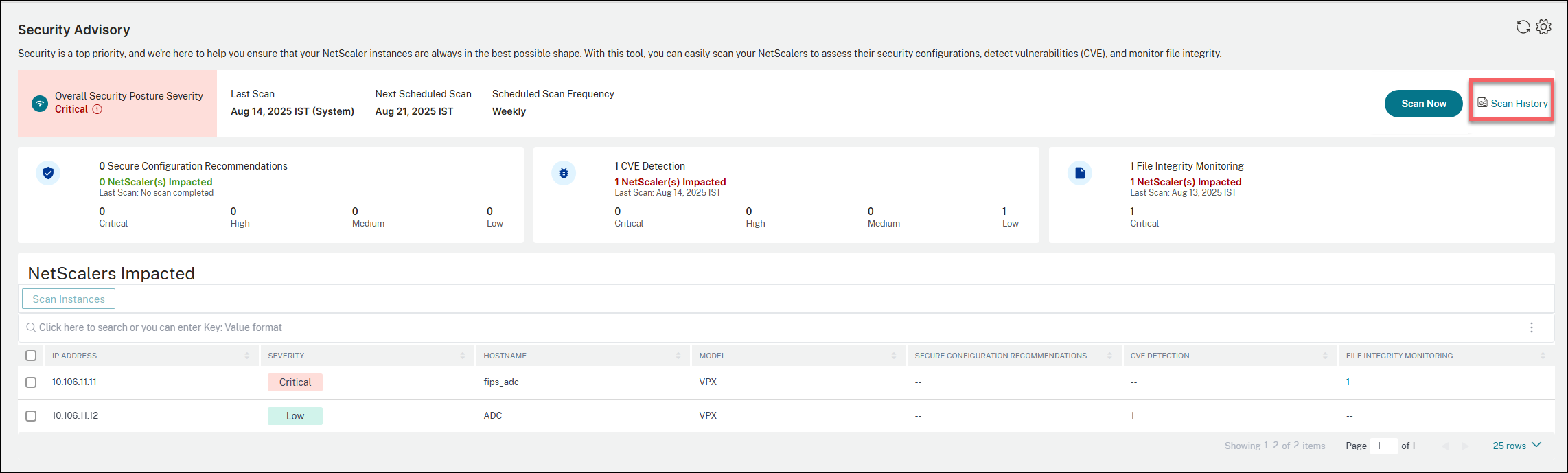

Page d’accueil de l’avis de sécurité

La page d’accueil de l’avis de sécurité offre une vue d’ensemble complète de la posture de sécurité de votre déploiement NetScaler. L’interface est améliorée et conçue pour fournir aux administrateurs et aux professionnels de la sécurité des informations immédiates sur l’état général de santé et de vulnérabilité de leur infrastructure NetScaler.

NetScaler Console propose trois types d’avis de sécurité :

-

Recommandations de configuration sécurisée – Vous permet de configurer les instances NetScaler conformément aux meilleures pratiques.

-

Détection des vulnérabilités et expositions courantes (CVE) – Vous permet d’identifier les CVE qui mettent vos instances NetScaler en danger et recommande des mesures correctives.

-

Surveillance de l’intégrité des fichiers – Vous permet d’identifier si des modifications ou des ajouts ont été apportés aux fichiers de build de votre NetScaler.

Le tableau de bord de l’avis de sécurité de NetScaler Console comprend également les éléments suivants :

-

Gravité globale de la posture de sécurité – Représente l’état de la posture de sécurité et est calculée en fonction de la gravité maximale des trois types d’avis. L’état peut être l’un des suivants :

- Critique : Plusieurs observations de gravité critique sont détectées et doivent être traitées avec la plus grande urgence.

- Élevée : Des vulnérabilités critiques ou des erreurs de configuration sont détectées et doivent être corrigées immédiatement. Bien que moins urgents que les problèmes critiques, ces problèmes présentent un risque important pour la sécurité et la stabilité.

- Moyenne : Observations de sécurité importantes qui doivent être traitées en temps opportun. Ces problèmes ne constituent pas une menace immédiate et critique, mais ils pourraient potentiellement être exploités ou entraîner des problèmes plus graves s’ils ne sont pas résolus.

- Faible : Problèmes de sécurité mineurs ou violations des meilleures pratiques qui ne présentent pas de risque de sécurité significatif. Bien qu’ils ne constituent pas une menace immédiate, il est toujours conseillé de résoudre ces problèmes pour améliorer la posture de sécurité globale.

-

Dernière analyse – La date de la dernière analyse. Les données fournies dans le tableau de bord sont basées sur les résultats de la dernière analyse.

-

Prochaine analyse planifiée – La date de la prochaine analyse système planifiée.

-

Fréquence d’analyse planifiée – La fréquence à laquelle les analyses système sont exécutées.

-

Analyser maintenant – Permet une analyse à la demande qui vous permet d’analyser les instances à tout moment, selon vos besoins, en dehors du calendrier d’analyse système.

-

Historique des analyses – Fournit une vue historique de toutes les analyses qui ont été exécutées sur vos instances NetScaler.

-

NetScalers impactés – Répertorie les instances NetScaler qui sont impactées.

-

Paramètres – Vous permet de configurer les paramètres d’analyse système et de définir des notifications pour les événements selon vos besoins.

Grâce aux informations disponibles sur le tableau de bord, vous pouvez rapidement identifier les vulnérabilités critiques, les recommandations de configuration sécurisée, y compris les étapes d’atténuation, et les liens vers la documentation pertinente.

La page d’accueil vous permet de filtrer les problèmes par criticité et par adresse IP NetScaler. Lorsqu’un niveau de criticité spécifique est sélectionné, seules les instances NetScaler de ce niveau de gravité sont affichées.

> **Important:** > > In the **Security Advisory** GUI or report, all CVEs might not appear, and you might only see one CVE. As a workaround, click **Scan Now** and select **CVE** to run an on-demand scan. After the scan is complete, all the CVEs in scope (approximately 15) appear in the UI or report.-->Recommandations de configuration sécurisée

L’onglet Recommandations de configuration sécurisée fournit une analyse approfondie, au niveau de l’instance, des observations de configuration, conçue pour donner aux utilisateurs des informations exploitables. Pour plus d’informations, consultez Recommandations de configuration sécurisée.

Détection des CVE

La détection des CVE se concentre principalement sur l’identification et l’atténuation des vulnérabilités de sécurité. Pour plus d’informations, consultez Détection des CVE.

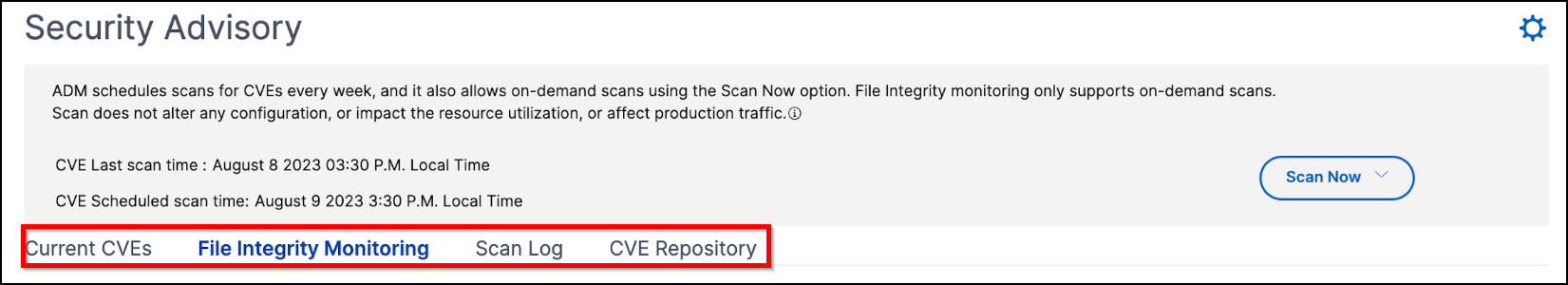

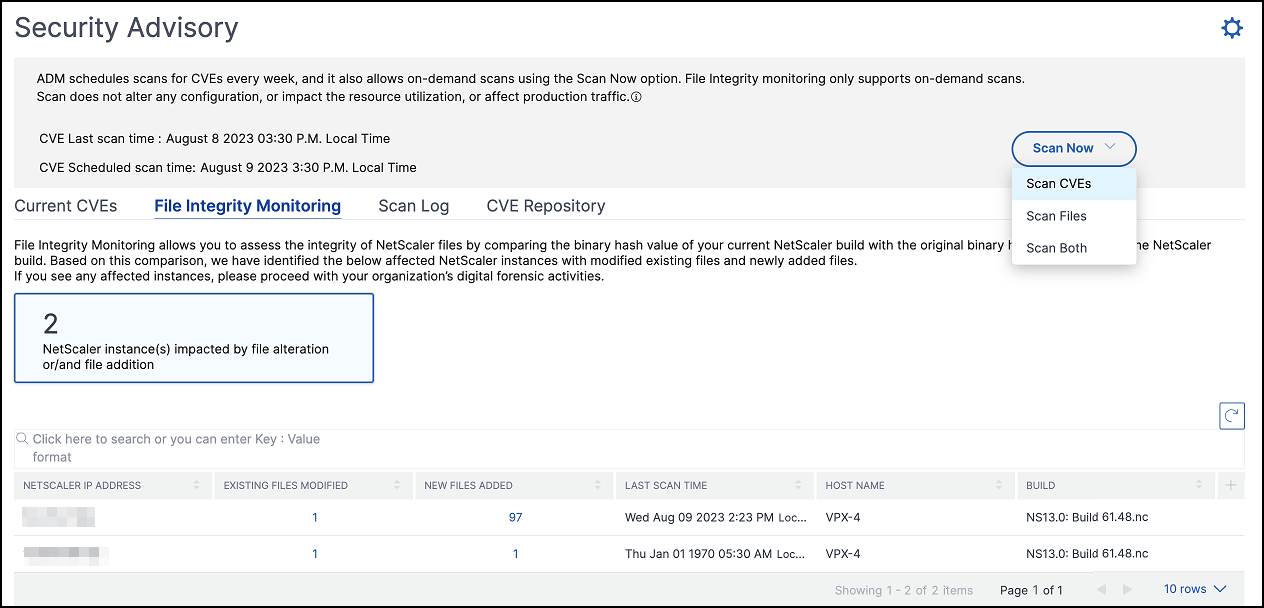

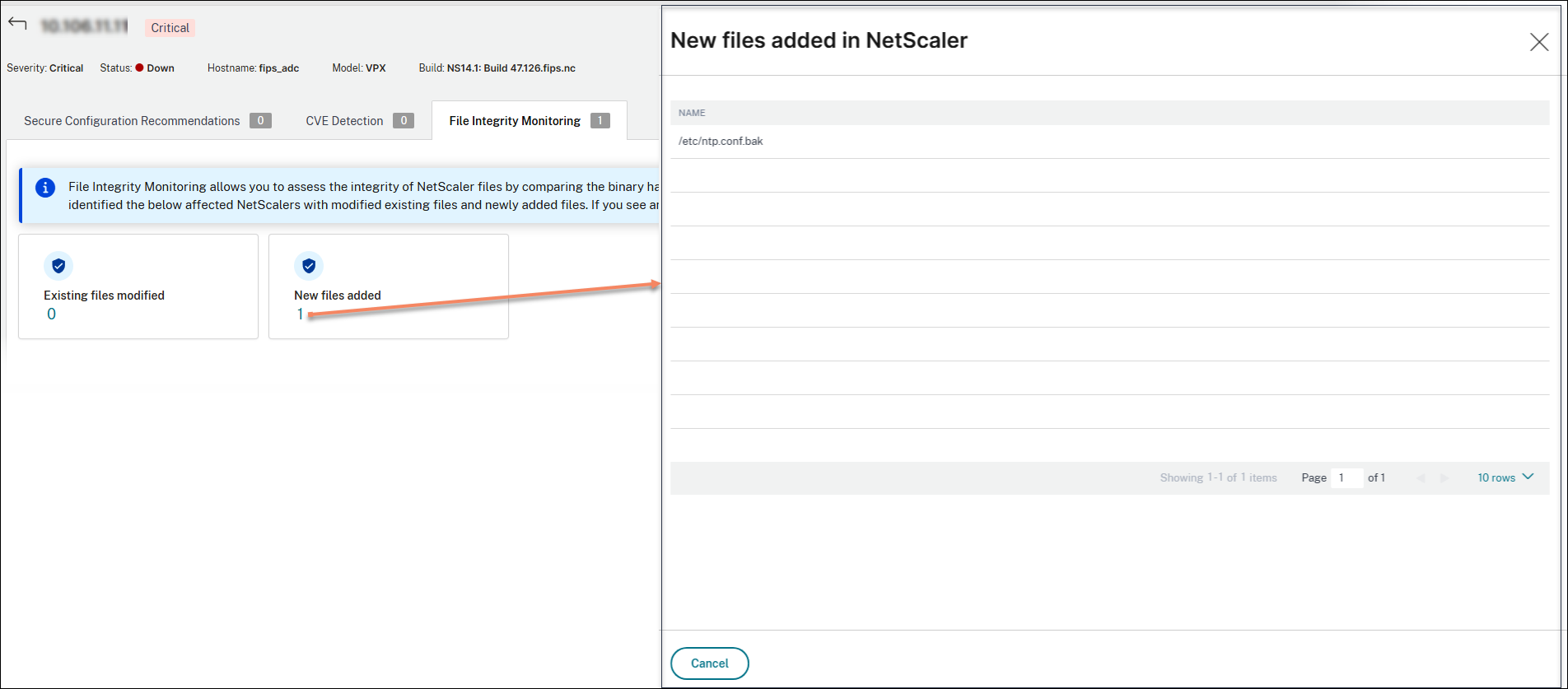

Surveillance de l’intégrité des fichiers

La surveillance de l’intégrité des fichiers vérifie les modifications non autorisées ou malveillantes apportées aux fichiers principaux d’une instance NetScaler. C’est un élément clé de l’avis de sécurité. Pour plus d’informations, consultez Surveillance de l’intégrité des fichiers.

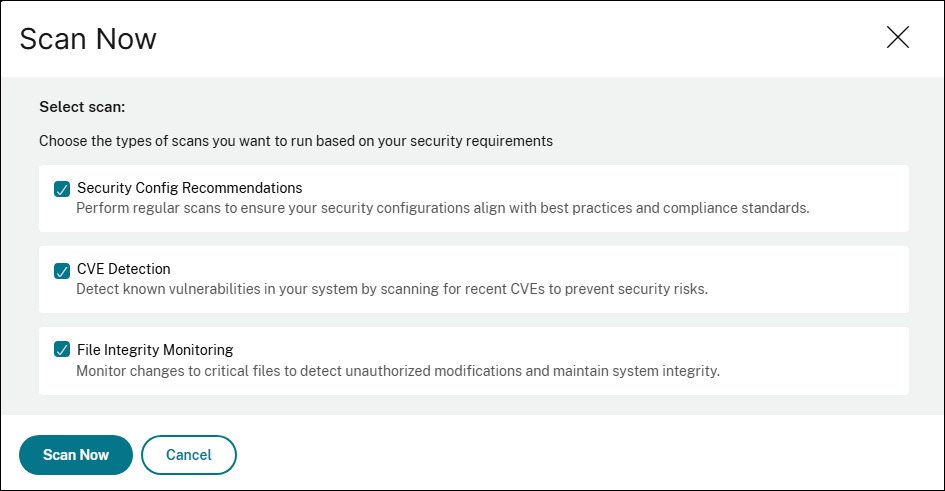

Analyser maintenant

Vous pouvez analyser les instances à tout moment, selon vos besoins, et également choisir les types d’analyses que vous souhaitez exécuter en fonction de vos exigences de sécurité.

Procédez comme suit pour exécuter l’analyse :

-

Cliquez sur Analyser maintenant.

-

Sélectionnez les types d’analyses que vous souhaitez exécuter.

- Recommandations de configuration de sécurité

- Détection des CVE

- Surveillance de l’intégrité des fichiers

-

Cliquez sur Analyser maintenant. Une fois l’analyse terminée, les détails de sécurité révisés apparaissent dans le tableau de bord de l’avis de sécurité.

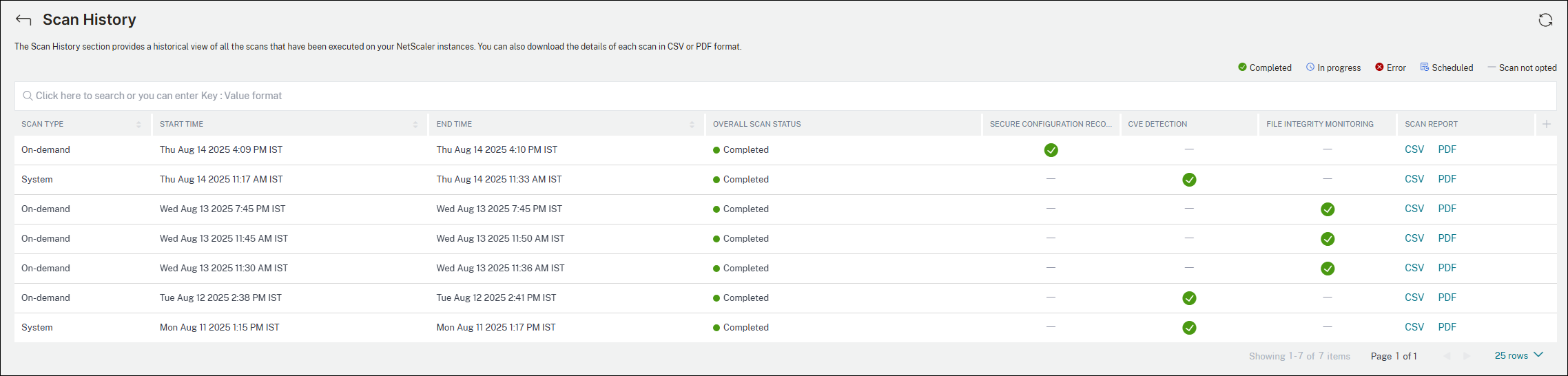

Historique des analyses

Cliquez sur Historique des analyses pour afficher toutes les analyses historiques qui ont été exécutées sur vos instances NetScaler.

Vous pouvez afficher le type d’analyse (analyse à la demande ou analyse système), l’heure de début et de fin de l’analyse, l’état général de l’analyse, et également télécharger les détails de chaque analyse au format CSV ou PDF.

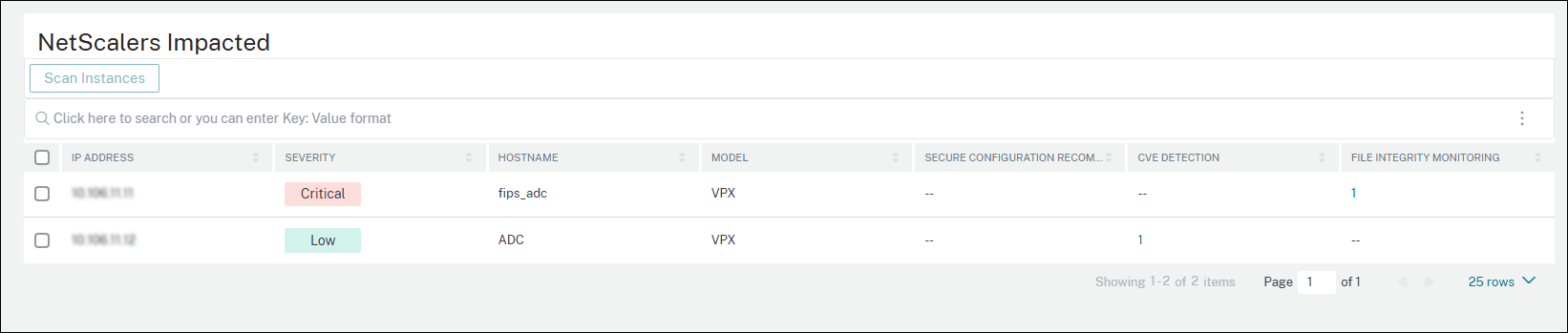

NetScalers impactés

La section NetScalers impactés répertorie toutes les instances NetScaler qui sont impactées par les configurations de sécurité, les CVE et les vérifications de surveillance de l’intégrité des fichiers.

Vous pouvez également cliquer sur le nombre sous RECOMMANDATION DE CONFIGURATION SÉCURISÉE, DÉTECTION DES CVE ou SURVEILLANCE DE L’INTÉGRITÉ DES FICHIERS pour afficher plus de détails. L’image suivante est un exemple pour votre référence.

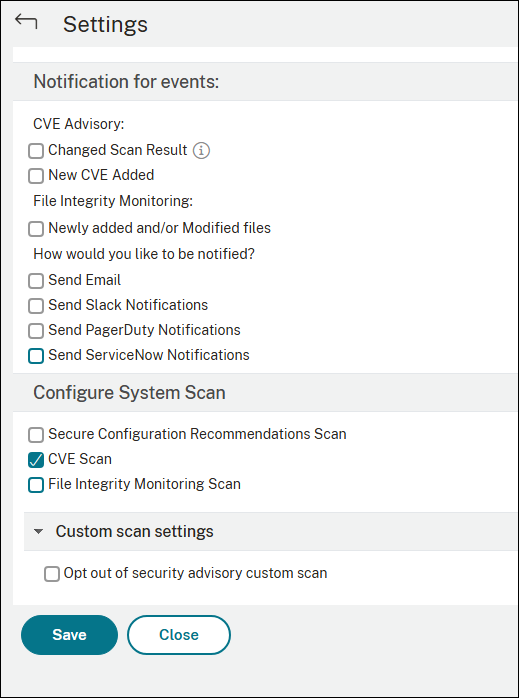

Paramètres

En tant qu’administrateur, vous pouvez recevoir des notifications Citrix Cloud, qui indiquent le nombre d’instances NetScaler vulnérables aux CVE. Pour configurer quand et comment vous souhaitez recevoir des notifications, cliquez sur l’icône des paramètres dans le coin supérieur droit de la page de l’avis de sécurité.

![]()

Vous pouvez effectuer les actions suivantes :

- Sélectionnez le type d’événements pour lesquels vous devez recevoir la notification.

- Sélectionnez la manière dont vous souhaitez être notifié. Par exemple, par e-mail, Slack, PagerDuty.

- Sélectionnez le type d’analyse qui doit être inclus dans les analyses système. Par défaut, seule l’analyse des CVE est activée pour l’analyse système.

- Désactivez l’analyse personnalisée de l’avis de sécurité.

Vous pouvez également configurer le type d’analyses qui doivent être incluses dans les analyses système.

Avertissement :

Veuillez noter que la surveillance de l’intégrité des fichiers NetScaler (« la Fonctionnalité ») n’est pas capable de détecter toutes les techniques, tactiques ou procédures (TTP) que les acteurs de la menace peuvent utiliser lorsqu’ils ciblent des environnements pertinents. Les acteurs de la menace modifient fréquemment les TTP et l’infrastructure, et par conséquent, la Fonctionnalité peut avoir une valeur médico-légale limitée, voire nulle, en ce qui concerne certaines menaces. Il vous est fortement conseillé de faire appel aux services d’enquêteurs médico-légaux expérimentés pour évaluer votre environnement en relation avec toute menace possible.

Ce document et les informations qu’il contient sont fournis « tels quels ». Cloud Software Group, Inc. ne fait aucune garantie ou déclaration, expresse ou implicite, concernant le document ou son contenu, y compris, sans limitation, que ce document ou les informations qu’il contient sont exempts d’erreurs ou répondent à des conditions de qualité marchande ou d’adéquation à un usage particulier.