This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

セキュリティアドバイザリ

安全でセキュア、かつ回復力のあるインフラストラクチャは、あらゆる組織にとって生命線です。組織は、新しい共通脆弱性識別子 (CVE) を追跡し、インフラストラクチャに対するCVEの影響を評価する必要があります。また、脆弱性を解決するための修正を理解し、計画を立てる必要があります。

NetScaler Consoleのセキュリティアドバイザリ機能を使用すると、次のことが可能になります。

-

NetScalerの構成設定を分析し、システムを攻撃にさらす可能性のある設定ミス、脆弱点、またはベストプラクティスからの逸脱を特定します。

-

新しい共通脆弱性識別子 (CVE) を追跡し、CVEの影響を評価し、修正を理解し、脆弱性を解決します。

-

NetScalerビルドファイルの整合性を検査します。

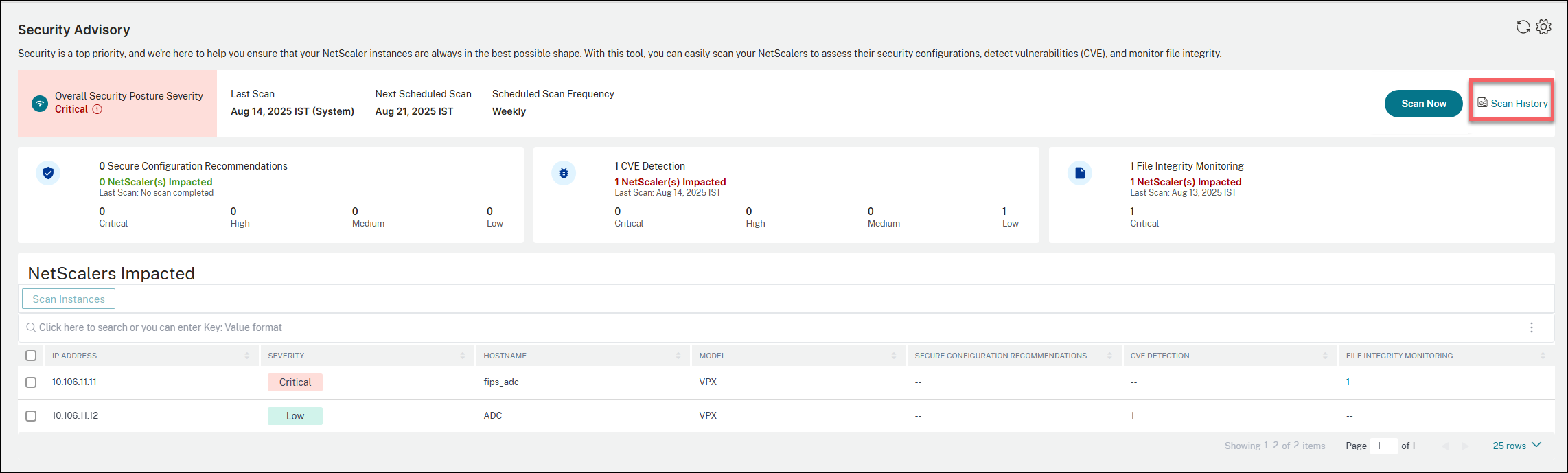

セキュリティアドバイザリのランディングページ

セキュリティアドバイザリのランディングページでは、NetScaler展開のセキュリティ体制を包括的に俯瞰できます。このインターフェースは強化されており、管理者やセキュリティプロフェッショナルがNetScalerインフラストラクチャの全体的な健全性と脆弱性ステータスに関するインサイトを即座に得られるように設計されています。

NetScaler Consoleは、次の3種類のセキュリティアドバイザリを提供します。

-

セキュアな構成の推奨事項 - ベストプラクティスに従ってNetScalerインスタンスを構成できます。

-

共通脆弱性識別子 (CVE) 検出 - リスクにさらされているNetScalerインスタンスを特定し、修正を推奨します。

-

ファイル整合性監視 - NetScalerビルドファイルに変更や追加が加えられたかどうかを特定できます。

NetScaler Consoleセキュリティアドバイザリダッシュボードには、次の項目も含まれています。

-

全体的なセキュリティ体制の深刻度 - セキュリティ体制のステータスを表し、3種類のアドバイザリの最大深刻度に基づいて計算されます。ステータスは次のいずれかになります。

- 重大: 複数の重大な深刻度の観測が検出されており、最優先で対処する必要があります。

- 高: 致命的な脆弱性または設定ミスが検出されており、直ちに修正する必要があります。重大な問題ほど緊急ではありませんが、これらの問題はセキュリティと安定性に対して重大なリスクをもたらします。

- 中: 重要なセキュリティ上の観測であり、タイムリーに対処する必要があります。これらの問題は差し迫った重大な脅威をもたらすものではありませんが、放置すると悪用されたり、より深刻な問題につながる可能性があります。

- 低: 軽微なセキュリティ問題またはベストプラクティス違反であり、重大なセキュリティリスクをもたらすものではありません。差し迫った脅威ではありませんが、全体的なセキュリティ体制を改善するためにこれらの問題を修正することをお勧めします。

-

最終スキャン - 最終スキャンの日付。ダッシュボードに表示されるデータは、最終スキャンの結果に基づいています。

-

次回スケジュールスキャン - 次回スケジュールされたシステムスキャンの日付。

-

スケジュールスキャン頻度 - システムスキャンが実行される頻度。

-

今すぐスキャン - システムスキャンとは別に、必要に応じていつでもインスタンスをスキャンできるオンデマンドスキャンを許可します。

-

スキャン履歴 - NetScalerインスタンスで実行されたすべてのスキャンの履歴ビューを提供します。

-

影響を受けるNetScaler - 影響を受けるNetScalerインスタンスを一覧表示します。

-

設定 - 必要に応じてシステムスキャン設定を構成し、イベントの通知を設定できます。

ダッシュボードで利用可能な情報により、重大な脆弱性、緩和手順を含むセキュアな構成の推奨事項、および関連ドキュメントへのリンクを迅速に特定できます。

ランディングページでは、重要度とNetScaler IPアドレスで問題をフィルタリングできます。特定の重要度レベルが選択されると、その深刻度レベルのNetScalerインスタンスのみが表示されます。

> **Important:** > > In the **Security Advisory** GUI or report, all CVEs might not appear, and you might only see one CVE. As a workaround, click **Scan Now** and select **CVE** to run an on-demand scan. After the scan is complete, all the CVEs in scope (approximately 15) appear in the UI or report.-->セキュアな構成の推奨事項

セキュアな構成の推奨事項タブは、構成に関する詳細なインスタンスレベルの分析を提供し、ユーザーが実用的なインサイトを得られるように設計されています。詳細については、「セキュアな構成の推奨事項」を参照してください。

CVE検出

CVE検出は、主にセキュリティ脆弱性の特定と軽減に焦点を当てています。詳細については、「CVE検出」を参照してください。

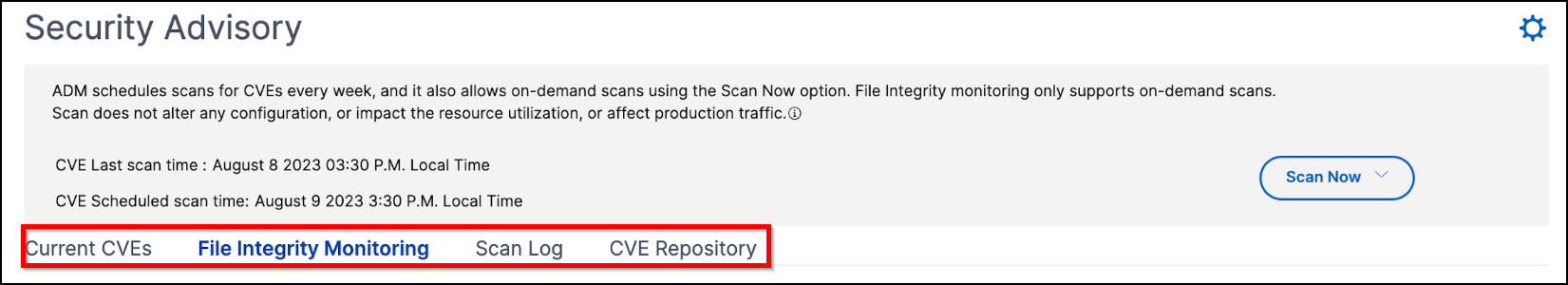

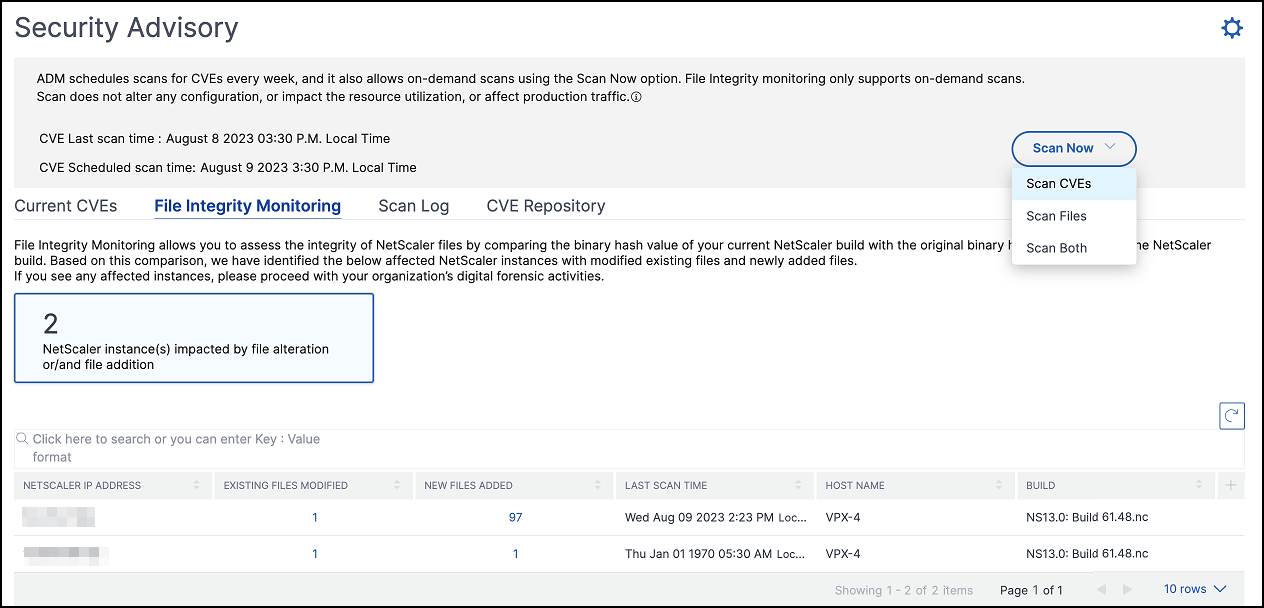

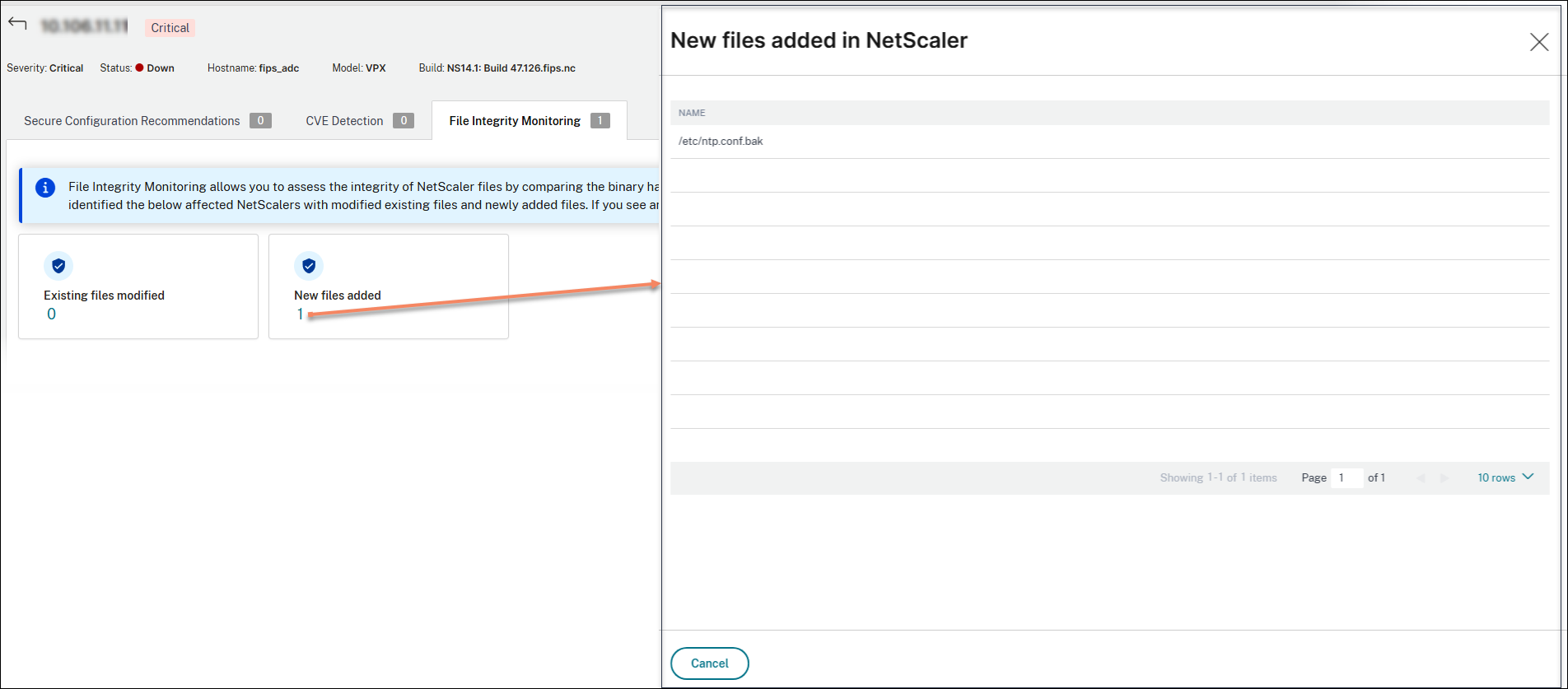

ファイル整合性監視

ファイル整合性監視は、NetScalerインスタンスのコアファイルに対する不正または悪意のある変更をチェックします。これはセキュリティアドバイザリの重要な部分です。詳細については、「ファイル整合性監視」を参照してください。

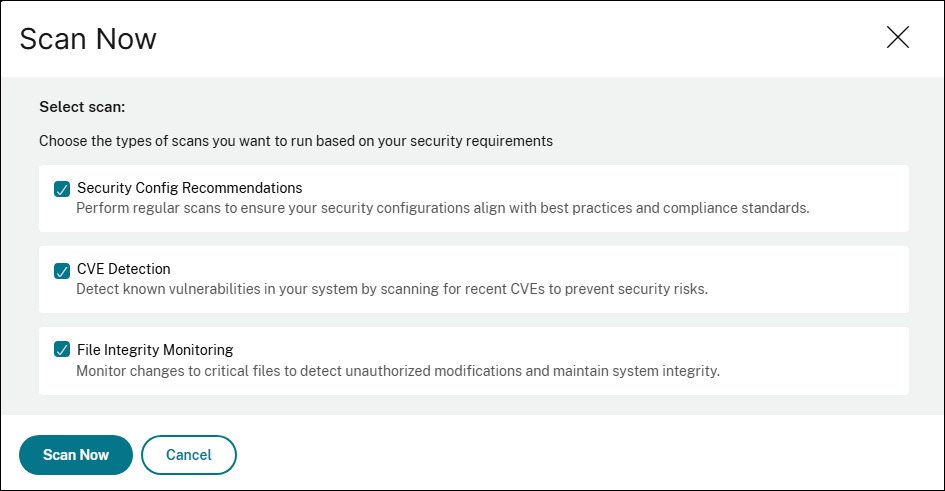

今すぐスキャン

必要に応じていつでもインスタンスをスキャンでき、セキュリティ要件に基づいて実行するスキャンの種類を選択することもできます。

スキャンを実行するには、次の手順を実行します。

-

今すぐスキャンをクリックします。

-

実行するスキャンの種類を選択します。

- セキュリティ構成の推奨事項

- CVE検出

- ファイル整合性監視

-

今すぐスキャンをクリックします。スキャンが完了すると、改訂されたセキュリティの詳細がセキュリティアドバイザリダッシュボードに表示されます。

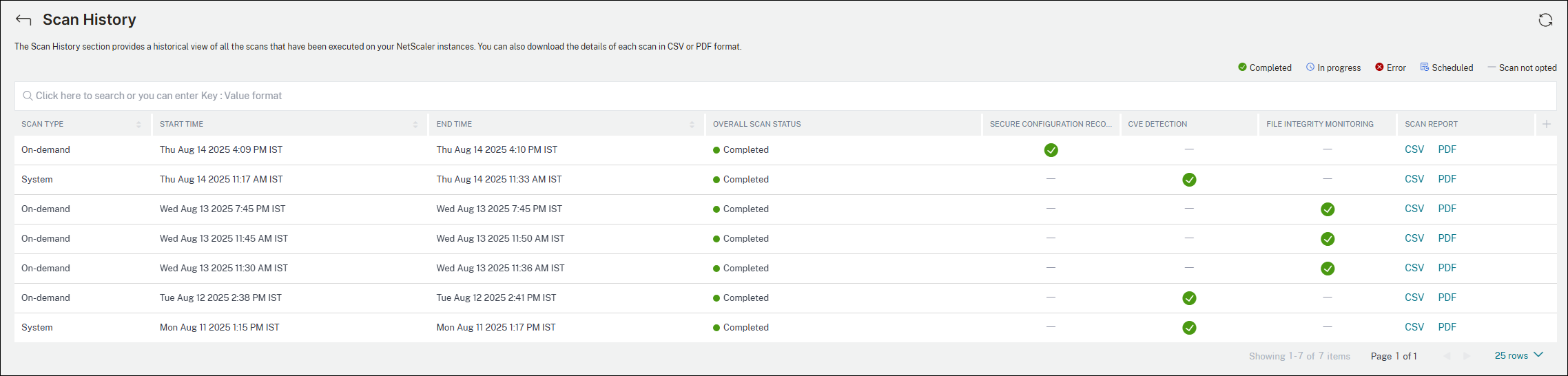

スキャン履歴

スキャン履歴をクリックすると、NetScalerインスタンスで実行されたすべての履歴スキャンを表示できます。

スキャンの種類(オンデマンドスキャンまたはシステムスキャン)、スキャンの開始時刻と終了時刻、全体的なスキャンステータスを表示でき、各スキャンの詳細をCSVまたはPDF形式でダウンロードすることもできます。

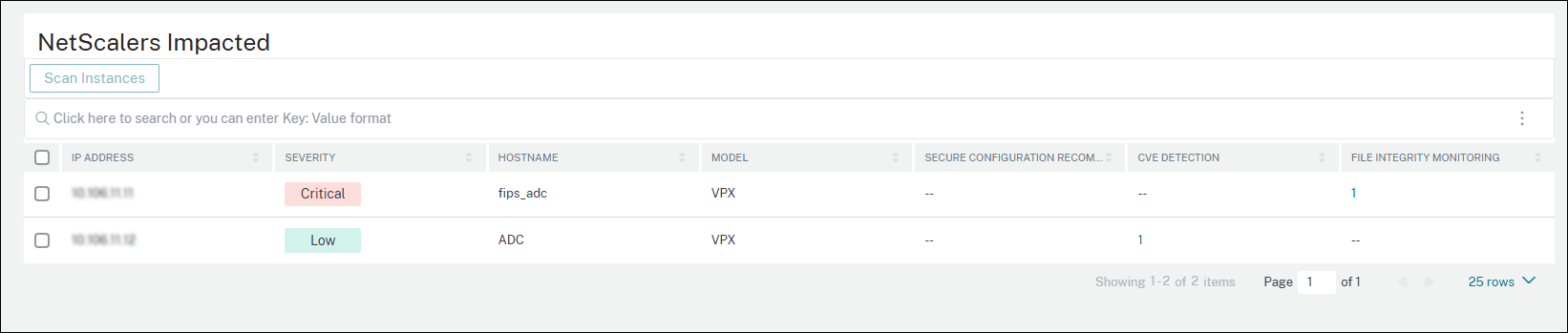

影響を受けるNetScaler

影響を受けるNetScalerセクションには、セキュリティ構成、CVE、およびモニターファイル整合性チェックによって影響を受けるすべてのNetScalerインスタンスが一覧表示されます。

セキュアな構成の推奨事項、CVE検出、またはファイル整合性監視の下の番号をクリックして、詳細を表示することもできます。以下は参考用のサンプル画像です。

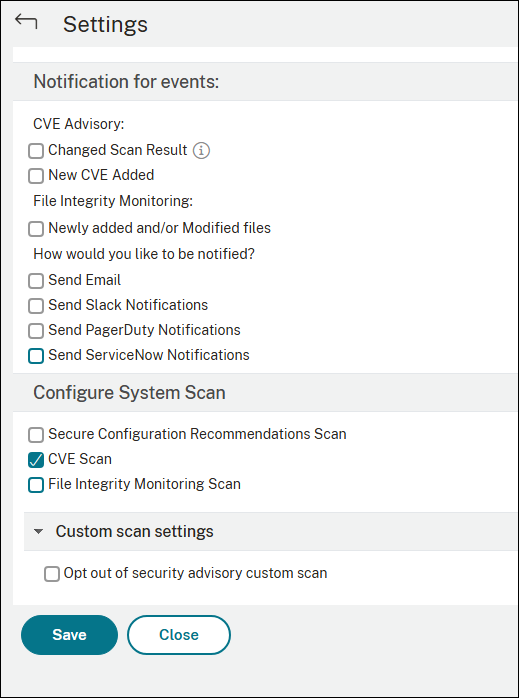

設定

管理者として、Citrix Cloud通知を受け取ることができます。これにより、CVEによって脆弱なNetScalerインスタンスの数がわかります。通知を受け取るタイミングと方法を構成するには、セキュリティアドバイザリページの右上隅にある設定アイコンをクリックします。

![]()

次のアクションを実行できます。

- 通知を受け取るイベントの種類を選択します。

- メール、Slack、PagerDutyなど、通知を受け取る方法を選択します。

- システムスキャンに含めるスキャンの種類を選択します。デフォルトでは、CVEスキャンのみがシステムスキャンに対して有効になっています。

- セキュリティアドバイザリのカスタムスキャンをオプトアウトします。

システムスキャンに含めるスキャンの種類を構成することもできます。

免責事項:

NetScalerファイル整合性監視(「本機能」)は、脅威アクターが関連環境を標的とする際に使用する可能性のあるすべての手法、戦術、手順(TTP)を検出できるわけではないことにご注意ください。脅威アクターはTTPとインフラストラクチャを頻繁に変更するため、本機能は特定の脅威に関してフォレンジック価値が限定的またはまったくない場合があります。お客様は、可能性のある脅威に関連して環境を評価するために、経験豊富なフォレンジック調査員のサービスを保持することを強くお勧めします。

本ドキュメントおよびその中に含まれる情報は現状有姿で提供されます。Cloud Software Group, Inc.は、本ドキュメントまたはその内容に関して、明示的または黙示的を問わず、いかなる保証または表明も行いません。これには、本ドキュメントまたはその中に含まれる情報がエラーフリーであること、または商品性や特定目的への適合性の条件を満たすことに関する保証または表明が含まれますが、これらに限定されません。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.