This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

WAFインサイト

インターネットに公開されているWebおよびWebサービスアプリケーションは、攻撃に対してますます脆弱になっています。アプリケーションを攻撃から保護するには、過去、現在、および差し迫った脅威の性質と範囲、攻撃に関するリアルタイムで実用的なデータ、および対策に関する推奨事項を可視化する必要があります。WAFインサイトは、アプリケーションのセキュリティ状態を評価し、アプリケーションを保護するための是正措置を講じるのに役立つシングルペインソリューションを提供します。

注

WAFインサイトは、バージョン11.0ビルド65.31以降を実行しているすべてのNetScalerアプライアンスでNetScaler Consoleによってサポートされています。

WAFインサイトの仕組み

WAFインサイトは、アプリケーションに関連する脅威環境を完全に可視化する、直感的なダッシュボードベースのセキュリティ分析ソリューションです。セキュリティインサイトはNetScaler Consoleに含まれており、アプリケーションファイアウォールとNetScalerシステムセキュリティ構成に基づいて定期的にレポートを生成します。レポートには、各アプリケーションに関する次の情報が含まれます。

- 脅威インデックス。アプリケーションがNetScalerアプライアンスによって保護されているかどうかにかかわらず、アプリケーションに対する攻撃の重大度を示す1桁の評価システムです。アプリケーションに対する攻撃が重大であるほど、そのアプリケーションの脅威インデックスは高くなります。値は1から7の範囲です。

脅威インデックスは攻撃情報に基づいています。違反タイプ、攻撃カテゴリ、場所、クライアントの詳細などの攻撃関連情報は、アプリケーションに対する攻撃に関するインサイトを提供します。違反情報は、違反または攻撃が発生した場合にのみNetScaler Consoleに送信されます。多くの侵害や脆弱性は、高い脅威インデックス値につながります。

- 安全インデックス。外部の脅威や脆弱性からアプリケーションを保護するためにNetScalerインスタンスをどれだけ安全に構成したかを示す1桁の評価システムです。アプリケーションのセキュリティリスクが低いほど、安全インデックスは高くなります。値は1から7の範囲です。

安全インデックスは、アプリケーションファイアウォール構成とNetScalerシステムセキュリティ構成の両方を考慮します。高い安全インデックス値を得るには、両方の構成が強力である必要があります。たとえば、厳格なアプリケーションファイアウォールチェックが導入されていても、nsrootユーザーの強力なパスワードなどのNetScalerシステムセキュリティ対策が採用されていない場合、アプリケーションには低い安全インデックス値が割り当てられます。

- 実用的な情報。脅威インデックスを下げ、安全インデックスを上げるために必要な情報であり、これによりアプリケーションのセキュリティが大幅に向上します。たとえば、違反に関する情報、アプリケーションファイアウォールやその他のセキュリティ機能の既存および不足しているセキュリティ構成、アプリケーションが攻撃されている速度などを確認できます。

WAFインサイトの構成

注:

統合セキュリティダッシュボードから保護の構成を開始できます。詳細については、「統合セキュリティダッシュボード」を参照してください。

-

Infrastructure > Instances > NetScalerに移動し、インスタンスタイプを選択します。たとえば、VPXなどです。

-

インスタンスを選択し、Select ActionリストからConfigure Analyticsを選択します。

-

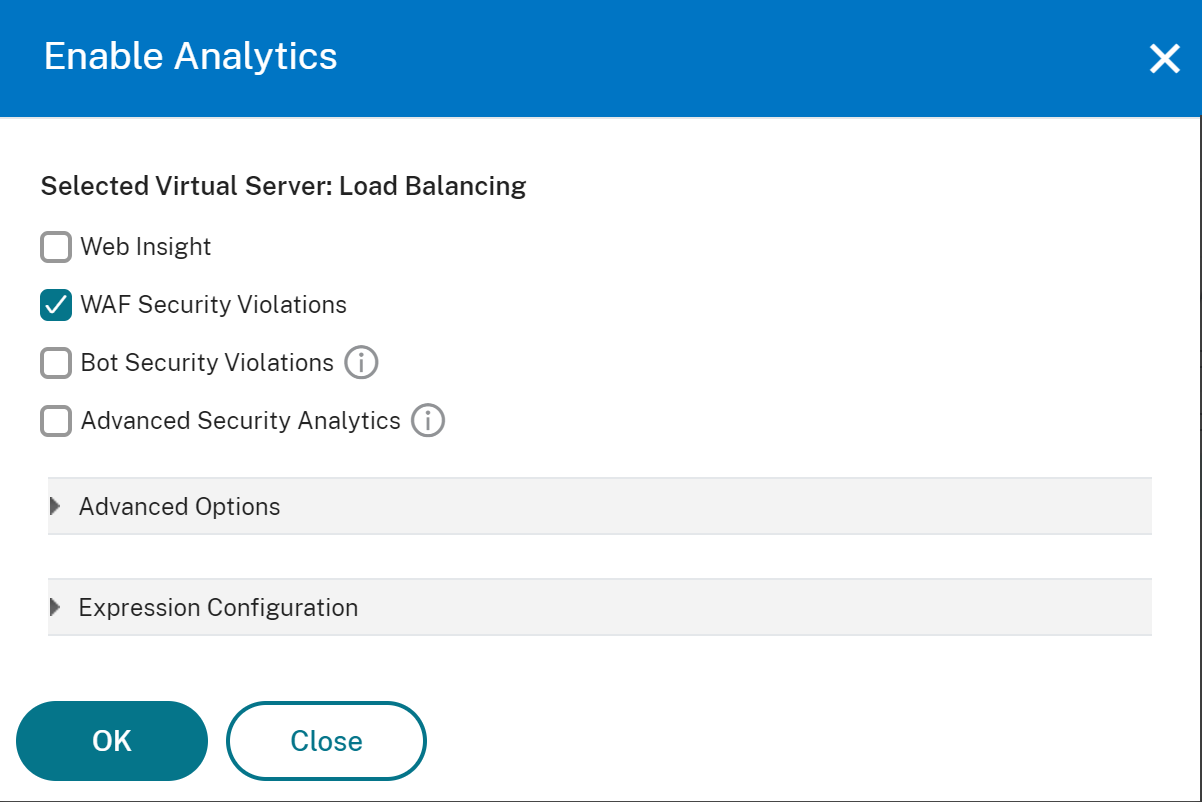

Configure Analytics on virtual serverウィンドウで、次の操作を行います。

-

セキュリティインサイトを有効にする仮想サーバーを選択し、Enable Security & Analyticsをクリックします。

Enable Security & Analyticsウィンドウが表示されます。

-

WAF Security Violationsを選択します。

-

Advanced Optionsで、トランスポートモードとしてLogstreamまたはIPFIXを選択します。

注

NetScaler 12.0以前の場合、IPFIXがトランスポートモードのデフォルトオプションです。NetScaler 12.0以降の場合、トランスポートモードとしてLogstreamまたはIPFIXのいずれかを選択できます。

IPFIXとLogstreamの詳細については、「Logstreamの概要」を参照してください。

-

式はデフォルトでtrueです。

-

OKをクリックします。

注

- Flexedライセンスを使用しておらず、ライセンスのない仮想サーバーを選択した場合、NetScaler Consoleはまずそれらの仮想サーバーにライセンスを付与し、次に分析を有効にします。

-

OKをクリックすると、NetScaler Consoleは選択した仮想サーバーで分析を有効にする処理を行います。

注

グループを作成すると、そのグループにロールを割り当てたり、アプリケーションレベルのアクセスを提供したり、ユーザーを割り当てたりできます。NetScaler Consoleの分析は、仮想IPアドレスベースの承認をサポートするようになりました。ユーザーは、承認されているアプリケーション(仮想サーバー)のみについて、すべてのインサイトのレポートを表示できるようになりました。グループとグループへのユーザーの割り当ての詳細については、「NetScaler Consoleでのグループの構成」を参照してください。

セキュリティインサイトレポートの地理的位置の構成

NetScaler Consoleで地理的位置を構成すると、WAFインサイトレポートには、クライアント要求の発信元の正確な地理的位置が含まれます。地理的位置を有効にするには、組織内のすべての地理的位置に対してプライベートIPブロックまたはIPアドレスの範囲を指定します。その情報を、都市/州/国名、および各場所の緯度と経度座標とともに、Geoデータベースファイルに追加します。NetScalerの担当者に連絡してGeoデータベースファイルを入手し、そのファイルをNetScalerインスタンスにアップロードします。

地理的位置の構成手順

-

Geoデータベースファイル(Citrix_Netscaler_InBuilt_GeoIP_DB.csv)をNetScalerアプライアンス上の任意の場所にコピーします。

-

viエディターなどのテキストエディターでGeoデータベースファイルを開き、組織内のすべての場所のエントリを追加します。

エントリは次の形式である必要があります。

`<start IP\>,<end IP\>,,<country\>,<state\>,,<city\>,,longitude,latitude` <!--NeedCopy-->例:

`4.17.142.224,4.17.142.239,,US,New York,,Harrison,,73.7304,41.0568` <!--NeedCopy--> -

地理的位置のログ記録とCEF形式でのログ記録を有効にするには、次のコマンドを実行します。

- add locationFile <DBファイルを含む完全なパス>

- set appfw settings -geoLocationLogging ON

- set appfw settings -CEFLogging ON

IPレピュテーションの監視

IPレピュテーション機能は、悪意のあるIPアドレスに関する攻撃関連情報を提供します。たとえば、IPレピュテーションスコア、IPレピュテーションカテゴリ、IPレピュテーション攻撃時間、デバイスIP、およびクライアントIPアドレスに関する詳細を報告します。

IPレピュテーションスコアは、IPアドレスに関連するリスクを示します。スコアには次の範囲があります。

| IPレピュテーションスコア | リスクレベル |

|---|---|

| 1–20 | 高リスク |

| 21–40 | 疑わしい |

| 41–60 | 中リスク |

| 61–80 | 低リスク |

| 81–100 | 信頼できる |

IPレピュテーションの監視手順

-

Security > Security Violationsに移動し、WAFの下で監視するアプリケーションを選択します。

-

脅威インデックスと安全インデックスのスコアが表示されます。View Detailsをクリックします。

-

Application Firewall Configurationの下で、IPレピュテーション安全インデックススコアを表示できます。

しきい値

WAFインサイトでは、アプリケーションの安全インデックスと脅威インデックスにしきい値を設定および表示できます。

しきい値の設定手順

-

Settings > Analytics Settings > Thresholdsに移動し、Addを選択します。

-

Traffic TypeフィールドでトラフィックタイプとしてSecurityを選択し、Name、Duration、entityなどの他の適切なフィールドに必要な情報を入力します。

-

Ruleセクションで、Metric、Comparator、Valueフィールドを使用してしきい値を設定します。

例: 「Threat Index」 「>」 「5」

-

Createをクリックします。

WAFインサイトのユースケース

次のユースケースでは、セキュリティインサイトを使用してアプリケーションの脅威エクスポージャーを評価し、セキュリティ対策を改善する方法について説明します。

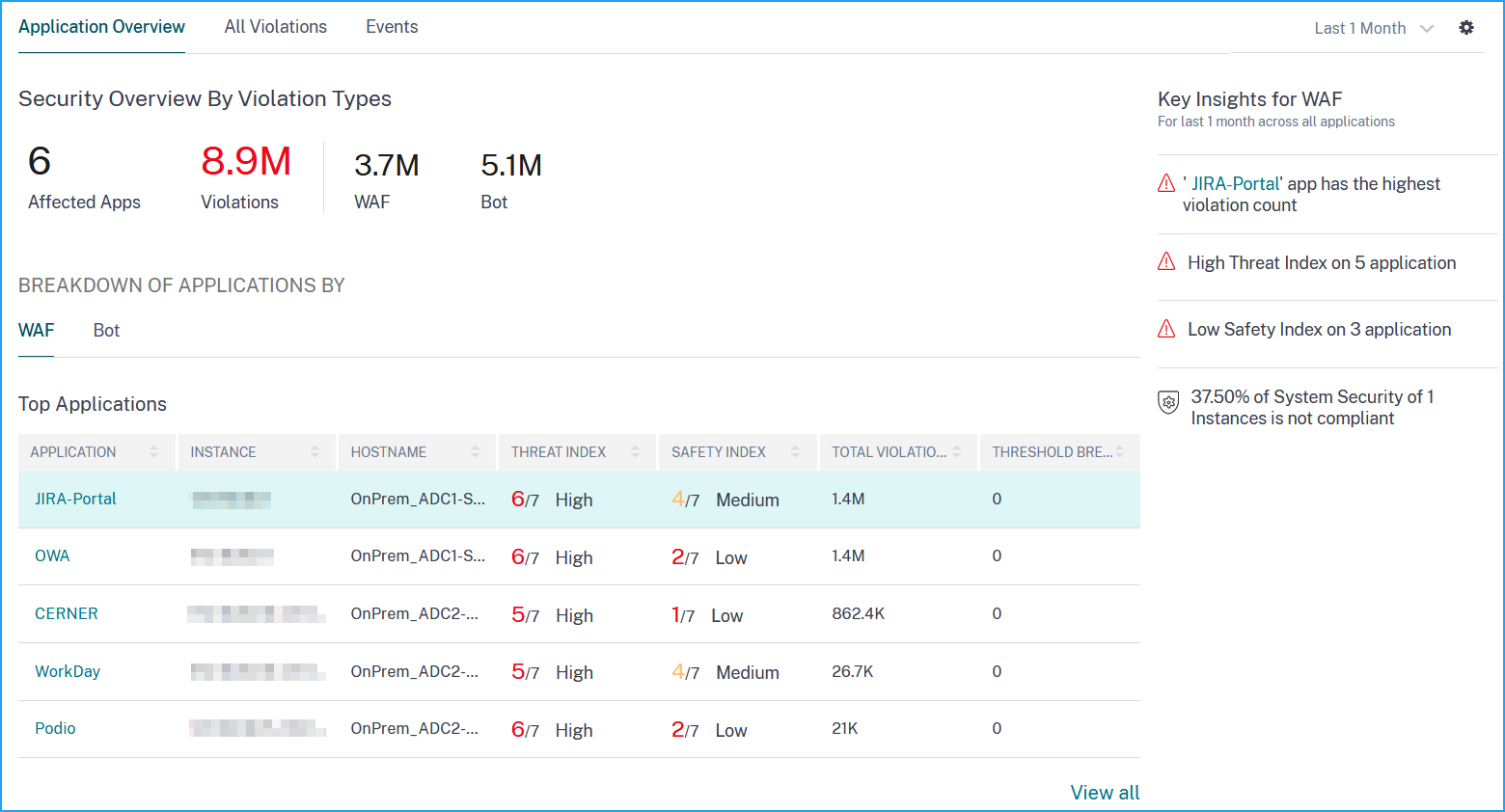

脅威環境の概要の取得

このユースケースでは、攻撃にさらされている一連のアプリケーションがあり、脅威環境を監視するようにNetScaler Consoleを構成しています。まず重要なアプリケーションに焦点を当てるために、脅威インデックス、安全インデックス、およびアプリケーションが経験した可能性のある攻撃のタイプと重大度を確認する必要があります。セキュリティインサイトダッシュボードは、選択した期間および選択したNetScalerデバイスについて、アプリケーションが経験した脅威の概要を提供します。アプリケーションのリスト、それらの脅威インデックスと安全インデックス、および選択した期間の攻撃の合計数が表示されます。

脅威環境の概要を取得するには、NetScaler Consoleにログオンし、Security > Security Violationに移動します。WAFの下に、影響を受けた合計違反数に基づいて上位5つのアプリケーションが表示されます。すべてのアプリケーションを表示するには、View Allをクリックします。

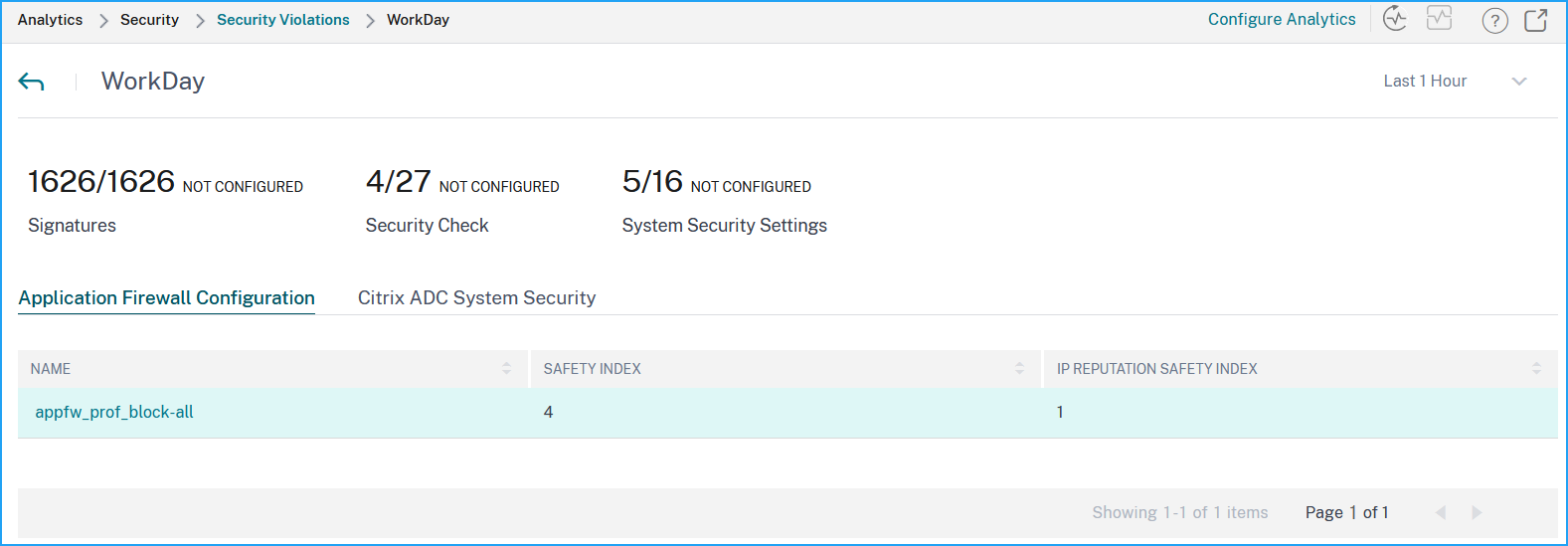

アプリケーションの既存および不足しているセキュリティ構成の特定

アプリケーションの脅威エクスポージャーを確認した後、そのアプリケーションにどのようなアプリケーションセキュリティ構成が導入されており、どのような構成が不足しているかを判断したいとします。この情報は、アプリケーションの概要をドリルダウンすることで取得できます。

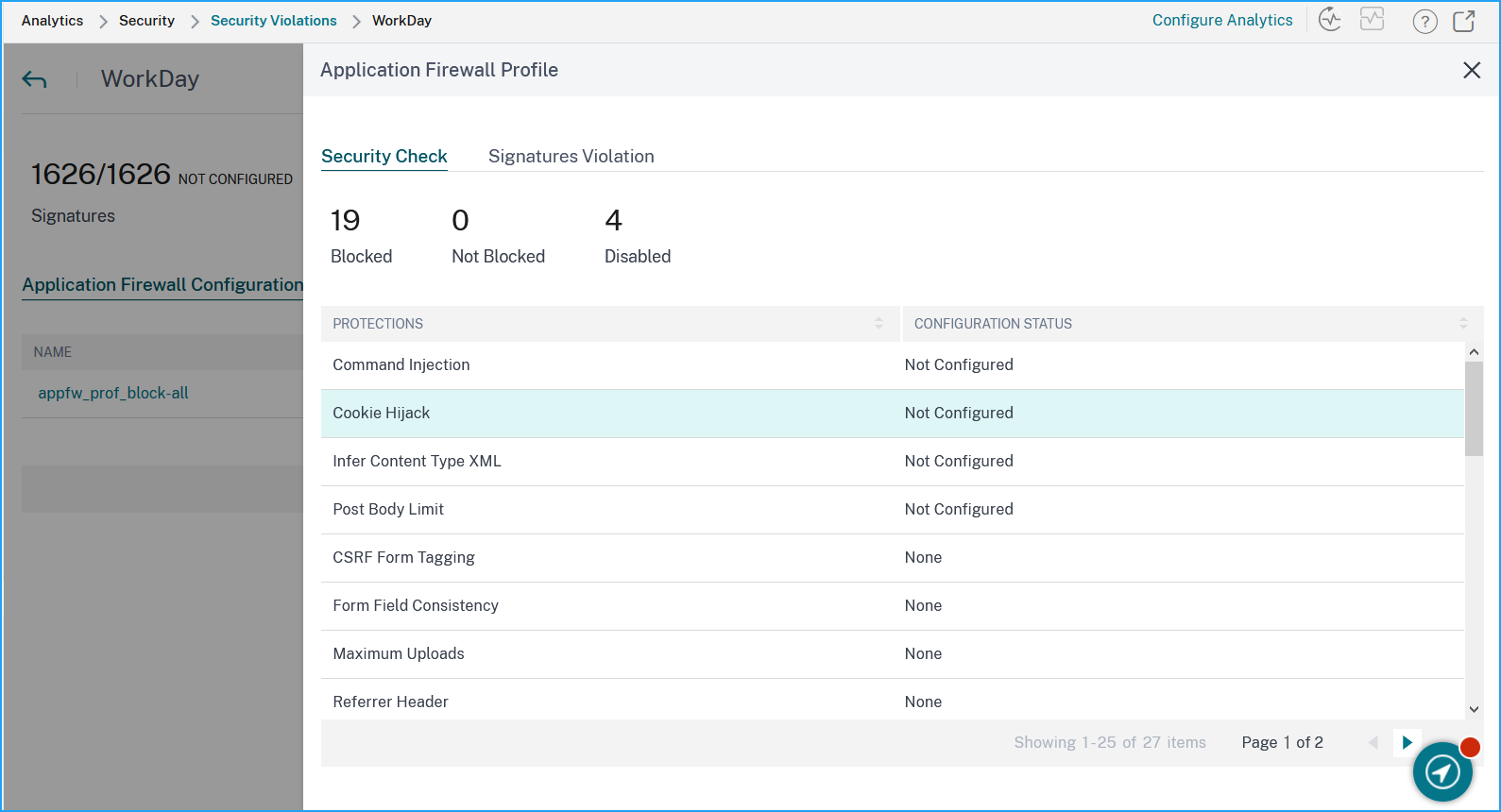

概要には、次のセキュリティ構成の有効性に関する情報が表示されます。

- アプリケーションファイアウォール構成。構成されていないシグネチャとセキュリティエンティティの数を示します。

-

NetScaler Consoleシステムセキュリティ。構成されていないシステムセキュリティ設定の数を示します。

Application Firewall Configurationノードで、セキュリティチェックとセキュリティ違反の情報を確認します。

NetScaler Console System Securityノードをクリックし、システムセキュリティ設定とCitrixの推奨事項を確認して、アプリケーションの安全インデックスを改善します。

即時対応が必要なアプリケーションの特定

即時対応が必要なアプリケーションとは、脅威インデックスが高く、安全インデックスが低いアプリケーションです。

特定の時間における攻撃数の特定

特定の時点における特定のアプリケーションで発生した攻撃の数を判断したい場合や、特定の期間の攻撃率を調査したい場合があります。

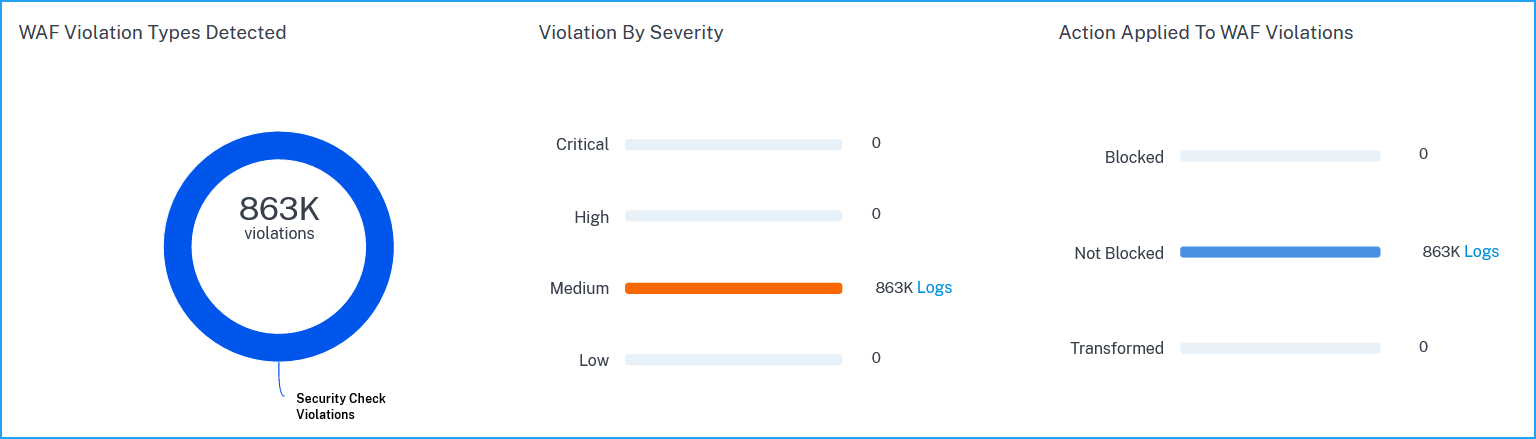

WAFの下で任意のアプリケーションをクリックすると、選択した期間に検出されたWAF違反の合計が表示されます。

Logsをクリックすると、重大度と実行されたアクションに基づいて攻撃の詳細が表示されます。ログページには次の詳細が表示されます。

- 攻撃時刻

- 攻撃が発生したクライアントのIPアドレス

- 重大度

- 違反カテゴリ

- 攻撃元のURL、およびその他の詳細

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.