This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Splunkとの統合

NetScaler ConsoleをSplunkと統合して、以下の分析を表示できます。

- WAF違反

- Bot違反

- SSL証明書インサイト

- Gatewayインサイト

- NetScaler Console監査ログ

Splunkアドオンを使用すると、次のことが可能になります。

- 他のすべての外部データソースの結合

- 分析の可視性を一元的に向上

NetScaler Consoleは、Bot、WAF、SSL、Gateway、監査ログのイベントを収集し、定期的にSplunkに送信します。Splunk Common Information Model (CIM) アドオンは、イベントをCIM互換データに変換します。管理者として、CIM互換データを使用してSplunkダッシュボードでイベントを表示できます。

統合を成功させるには、以下を行う必要があります。

SplunkでのNetScaler Consoleからのデータ受信設定

Splunkでは、以下を行う必要があります。

- Splunk HTTPイベントコレクターエンドポイントの設定とトークンの生成

- Splunk Common Information Model (CIM) アドオンのインストール

- CIMノーマライザーのインストール(WAFおよびBotインサイトにのみ適用)

- Splunkでのサンプルダッシュボードの準備

Splunk HTTPイベントコレクターエンドポイントの設定とトークンの生成

まず、SplunkでHTTPイベントコレクターを設定する必要があります。この設定により、NetScaler ConsoleとSplunk間の統合が可能になり、WAFまたはBotデータを送信できます。次に、Splunkでトークンを生成して、以下を行う必要があります。

- NetScaler ConsoleとSplunk間の認証を有効にする

- イベントコレクターエンドポイントを介してデータを受信する

-

Splunkにログオンします。

-

Settings > Data Inputs > HTTP event collector に移動し、Add new をクリックします。

-

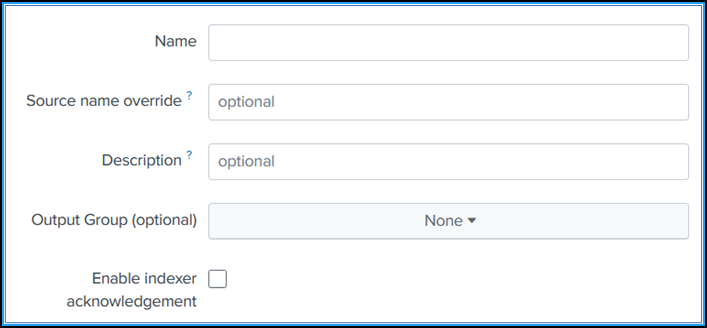

以下のパラメーターを指定します。

-

Name: 任意の名前を指定します。

-

Source name override (optional): 値を設定すると、HTTPイベントコレクターのソース値が上書きされます。

-

Description (optional): 説明を指定します。

-

Output Group (optional): デフォルトでは、このオプションはNoneとして選択されています。

-

Enable indexer acknowledgement: NetScaler Consoleはこのオプションをサポートしていません。このオプションを選択しないことをお勧めします。

-

-

Next をクリックします。

-

オプションで、Input Settings ページで追加の入力パラメーターを設定できます。

-

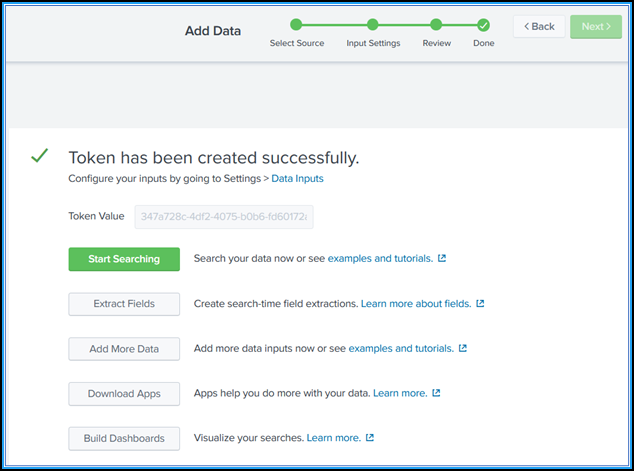

Review をクリックしてエントリを確認し、Submit をクリックします。

トークンが生成されます。NetScaler Consoleで詳細を追加する際に、このトークンを使用する必要があります。

Splunk Common Information Modelのインストール

Splunkでは、Splunk CIMアドオンをインストールする必要があります。このアドオンは、NetScaler Consoleから受信したデータが取り込まれたデータを正規化し、同等のイベントに対して同じフィールド名とイベントタグを使用して共通の標準に一致させることを保証します。

注:

Splunk CIMアドオンをすでにインストールしている場合は、この手順を無視できます。

-

Splunkにログオンします。

-

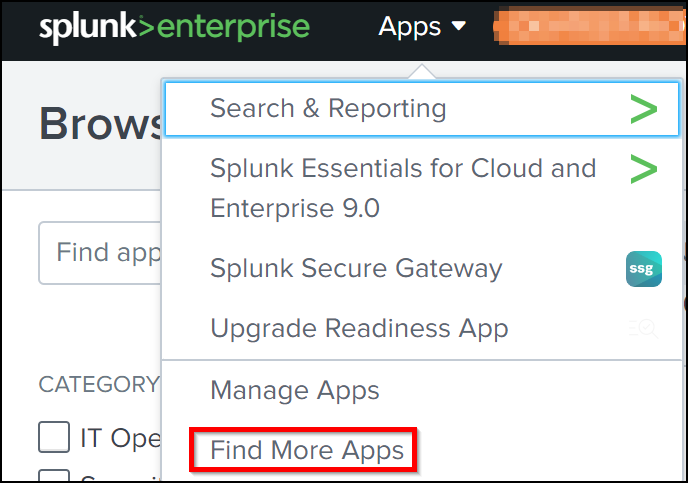

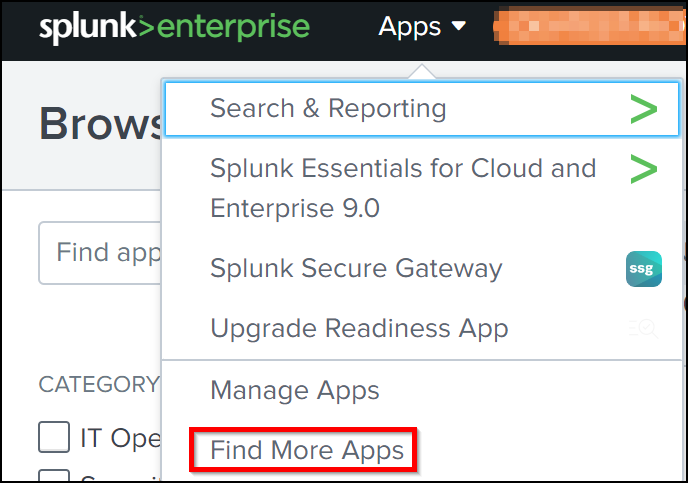

Apps > Find More Apps に移動します。

-

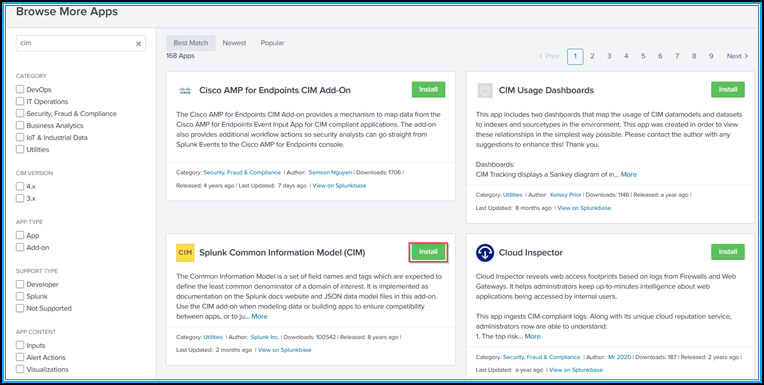

検索バーに「CIM」と入力し、Enter キーを押して Splunk Common Information Model (CIM) アドオンを取得し、Install をクリックします。

CIMノーマライザーのインストール

CIMノーマライザーは、SplunkでWAFおよびBotインサイトを表示するためにインストールする必要がある追加のプラグインです。

-

Splunkポータルで、Apps > Find More Apps に移動します。

-

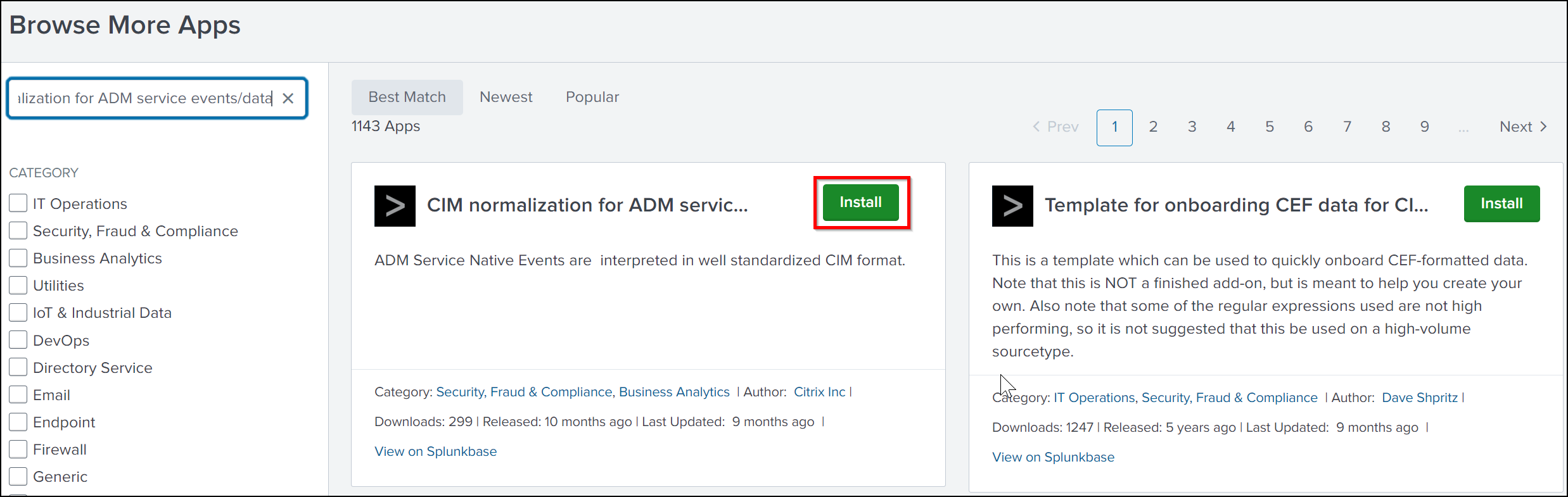

検索バーに「CIM normalization for ADM service events/data」と入力し、Enter キーを押してアドオンを取得し、Install をクリックします。

Splunkでのサンプルダッシュボードの準備

Splunk CIMをインストールした後、WAFおよびBot、SSL証明書インサイト用のテンプレートを使用してサンプルダッシュボードを準備する必要があります。ダッシュボードテンプレート(.tgz)ファイルをダウンロードし、任意のエディター(例:メモ帳)を使用してその内容をコピーし、Splunkにデータを貼り付けてダッシュボードを作成できます。

注:

サンプルダッシュボードを作成する以下の手順は、WAFおよびBot、SSL証明書インサイトの両方に適用されます。必要な

jsonファイルを使用する必要があります。

-

Citrixダウンロードページにログオンし、Observability Integrationで利用可能なサンプルダッシュボードをダウンロードします。

-

ファイルを抽出し、任意の編集ツールで

jsonファイルを開き、ファイルからデータをコピーします。注:

抽出後、2つの

jsonファイルが取得されます。WAFおよびBotサンプルダッシュボードを作成するにはadm_splunk_security_violations.jsonを使用し、SSL証明書インサイトサンプルダッシュボードを作成するにはadm_splunk_ssl_certificate.jsonを使用します。 -

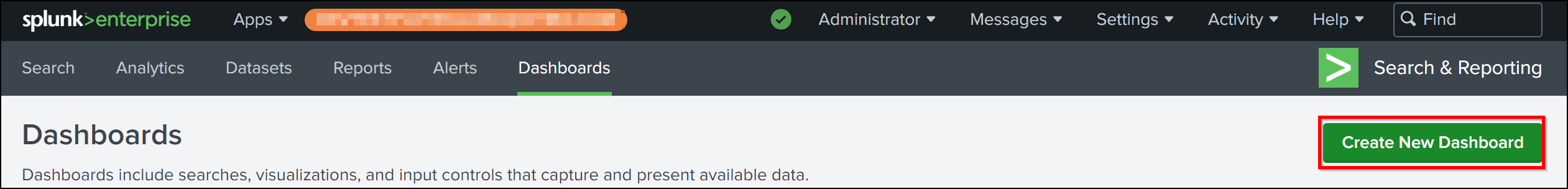

Splunkポータルで、Search & Reporting > Dashboards に移動し、Create New Dashboard をクリックします。

-

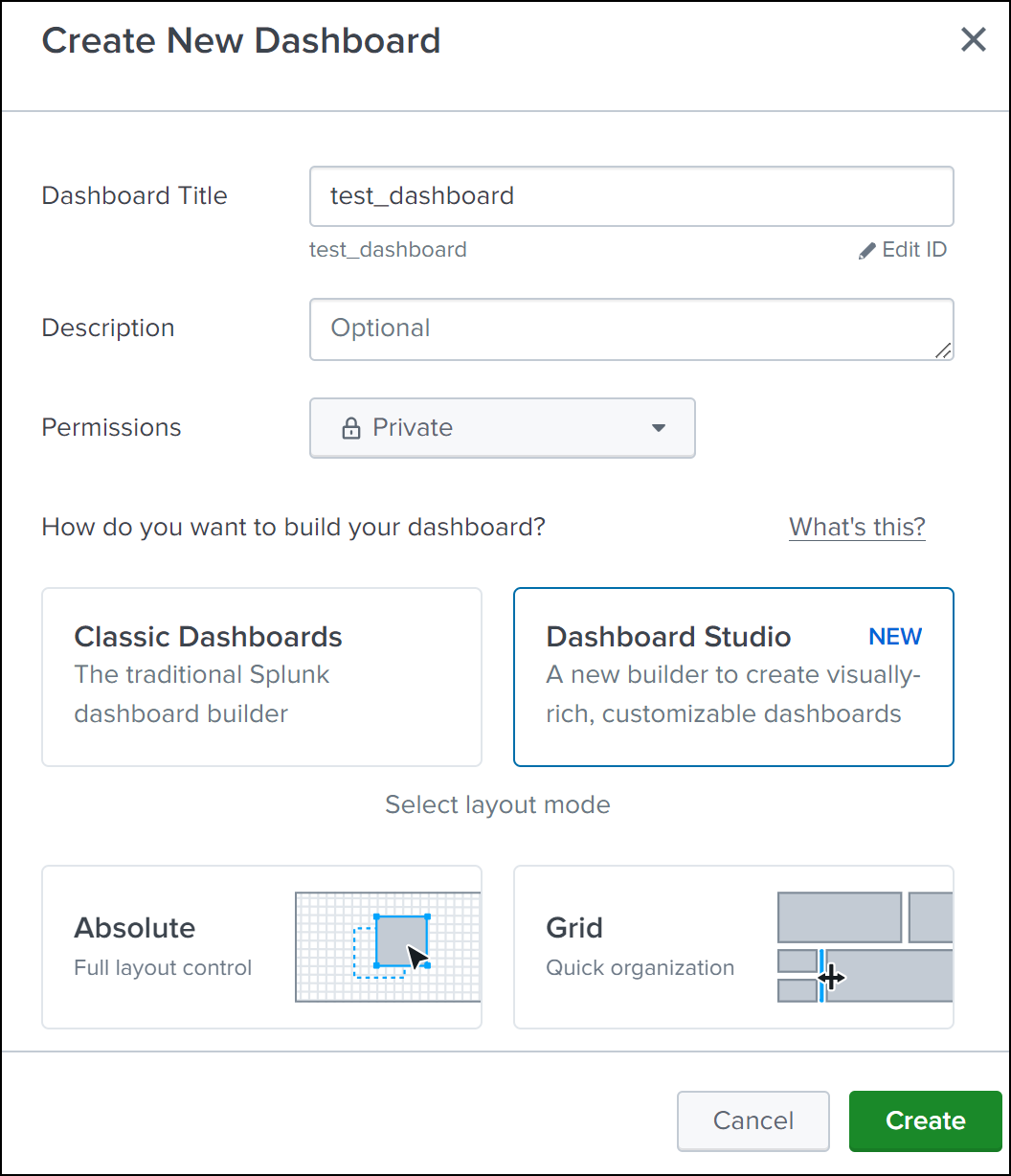

Create New Dashboard ページで、以下のパラメーターを指定します。

-

Dashboard Title - 任意のタイトルを指定します。

-

Description - オプションで、参考のために説明を指定できます。

-

Permission - 要件に基づいて Private または Shared in App を選択します。

-

Dashboard Studio を選択します。

-

いずれかのレイアウト(Absolute または Grid)を選択し、Create をクリックします。

Create をクリックした後、レイアウトから Source アイコンを選択します。

-

-

既存のデータを削除し、手順2でコピーしたデータを貼り付け、Back をクリックします。

-

Save をクリックします。

Splunkで以下のサンプルダッシュボードを表示できます。

NetScaler ConsoleでのSplunkへのデータエクスポート設定

Splunkでの準備はすべて完了しました。最後のステップは、サブスクリプションを作成し、トークンを追加してNetScaler Consoleを設定することです。

以下の手順を完了すると、NetScaler Consoleで現在利用可能な更新されたダッシュボードをSplunkで表示できます。

-

NetScaler Consoleにログオンします。

-

Settings > Observability Integration に移動します。

-

Integrations ページで、Add をクリックします。

-

Create Subscription ページで、以下の詳細を指定します。

-

Subscription Name フィールドに任意の名前を指定します。

-

Source として NetScaler Console を選択し、Next をクリックします。

-

Splunk を選択し、Configure をクリックします。Configure Endpoint ページで、以下を行います。

-

End Point URL – Splunkエンドポイントの詳細を指定します。エンドポイントは

<https://SPLUNK_PUBLIC_IP:SPLUNK_HEC_PORT/services/collector/event>の形式である必要があります。注:

セキュリティ上の理由からHTTPSを使用することをお勧めします。

-

SPLUNK_PUBLIC_IP – Splunk用に設定された有効なIPアドレス。

-

SPLUNK_HEC_PORT – HTTPイベントエンドポイント設定時に指定したポート番号を示します。デフォルトのポート番号は8088です。

-

Services/collector/event – HECアプリケーションのパスを示します。

-

-

Authentication token – Splunkから認証トークンをコピーして貼り付けます。

-

Submit をクリックします。

-

-

Next をクリックします。

-

Add Insights をクリックし、Select Feature タブでエクスポートしたい機能を選択し、Add Selected をクリックします。

注:

NetScaler Console Audit Logs を選択した場合、監査ログをSplunkにエクスポートする頻度として Daily または Hourly を選択できます。

-

Next をクリックします。

-

Select Instance タブで、Select All Instances または Custom select のいずれかを選択し、Next をクリックします。

-

Select All Instances - すべてのNetScalerインスタンスからSplunkにデータをエクスポートします。

-

Custom select - リストからNetScalerインスタンスを選択できます。リストから特定のインスタンスを選択した場合、データは選択されたNetScalerインスタンスからのみSplunkにエクスポートされます。

-

-

Submit をクリックします。

注:

選択されたインサイトのデータは、NetScaler Consoleで違反が検出された直後にSplunkにプッシュされます。

-

Splunkでのダッシュボードの表示

NetScaler Consoleでの設定が完了すると、イベントがSplunkに表示されます。

追加の手順なしで、Splunkで更新されたダッシュボードを表示する準備が整いました。

Splunkに移動し、作成したダッシュボードをクリックして、更新されたダッシュボードを表示します。

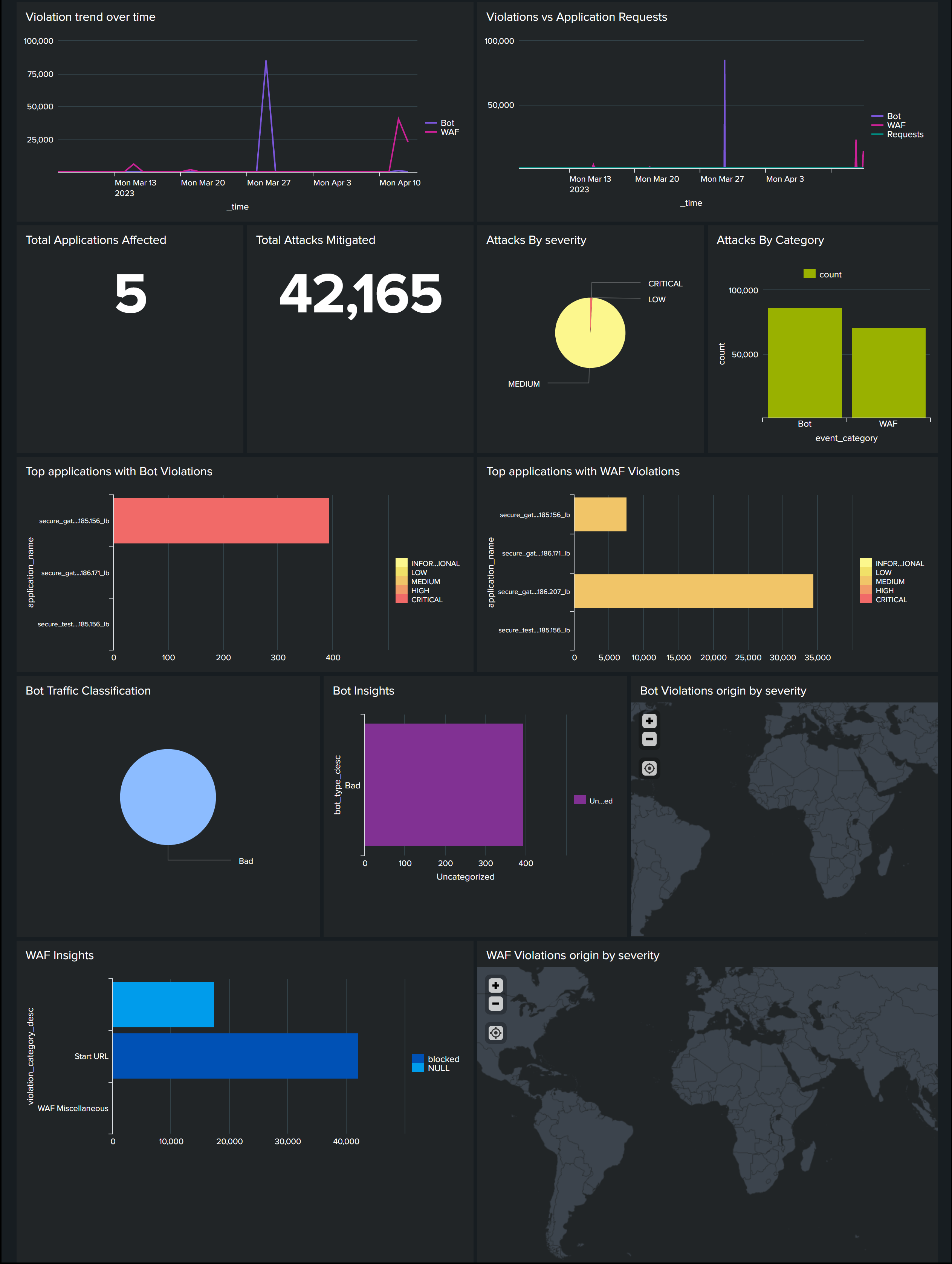

以下は、更新されたWAFおよびBotダッシュボードの例です。

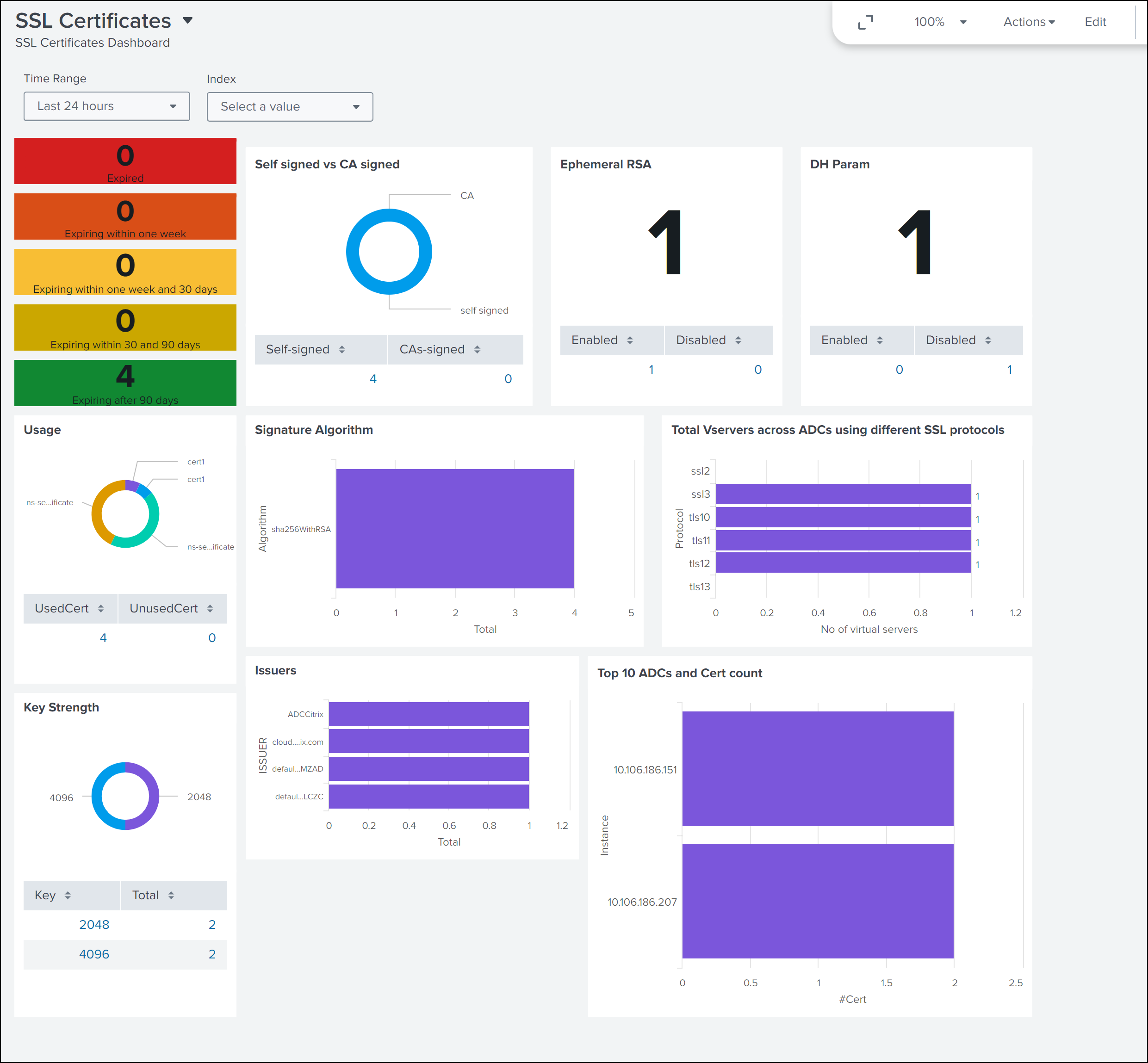

以下のダッシュボードは、更新されたSSL証明書インサイトダッシュボードの例です。

ダッシュボードの他に、サブスクリプションを作成した後、Splunkでデータを表示することもできます。

-

Splunkで、Search & Reporting をクリックします。

-

検索バーで、以下を行います。

-

sourcetype="bot"またはsourcetype="waf"と入力し、リストから期間を選択してBot/WAFデータを表示します。 -

sourcetype="ssl"と入力し、リストから期間を選択してSSL証明書インサイトデータを表示します。 -

sourcetype="gateway_insights"と入力し、リストから期間を選択してGatewayインサイトデータを表示します。 -

sourcetype= "audit_logs"と入力し、リストから期間を選択して監査ログデータを表示します。

-

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.