This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

CVE-2025-5349 の脆弱性の特定と修復

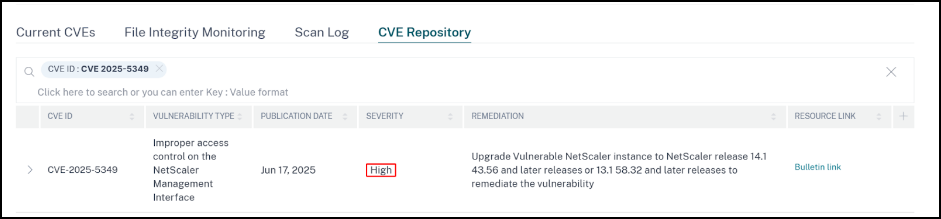

NetScaler Console セキュリティアドバイザリダッシュボードの 現在の CVEs <number of> NetScaler インスタンスが CVE の影響を受けています で、CVE-2025-5349 の影響を受けるすべての脆弱なインスタンスを確認できます。CVE の影響を受けるインスタンスの詳細を確認するには、CVE-2025-5349 を選択し、影響を受けるインスタンスを表示 をクリックします。

注:

NetScaler の脆弱性の理由を理解するには、セキュリティアドバイザリの スキャンログ タブで CSV レポートをダウンロードします。

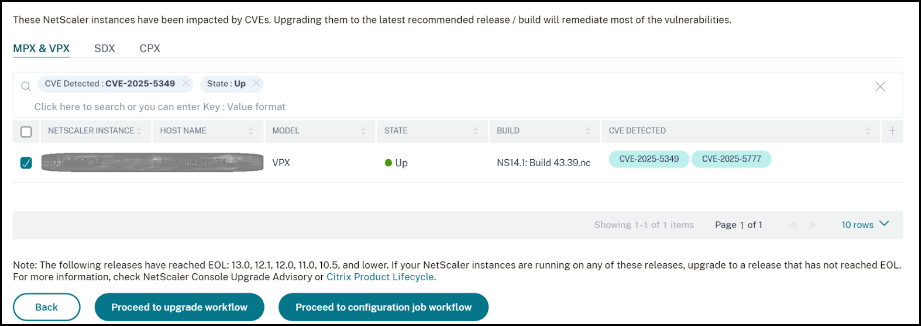

<number of> NetScaler インスタンスが CVE の影響を受けています ウィンドウが表示されます。次のスクリーンショットでは、CVE-2025-5349 の影響を受ける NetScaler インスタンスの数と詳細を確認できます。

セキュリティアドバイザリダッシュボードの詳細については、セキュリティアドバイザリ を参照してください。

注:

セキュリティアドバイザリシステムのスキャンが完了し、セキュリティアドバイザリモジュールに CVE-2025-5349 の影響が反映されるまでに数時間かかる場合があります。影響をより早く確認するには、今すぐスキャン をクリックしてオンデマンドスキャンを開始します。

CVE-2025-5349 の修復

CVE-2025-5349 の影響を受ける NetScaler インスタンスの場合、修復は単一ステップのプロセスであり、脆弱な NetScaler インスタンスを修正を含むリリースとビルドにアップグレードする必要があります。GUI の 現在の CVEs > NetScaler インスタンスが CVE の影響を受けています で、修復手順を確認できます。

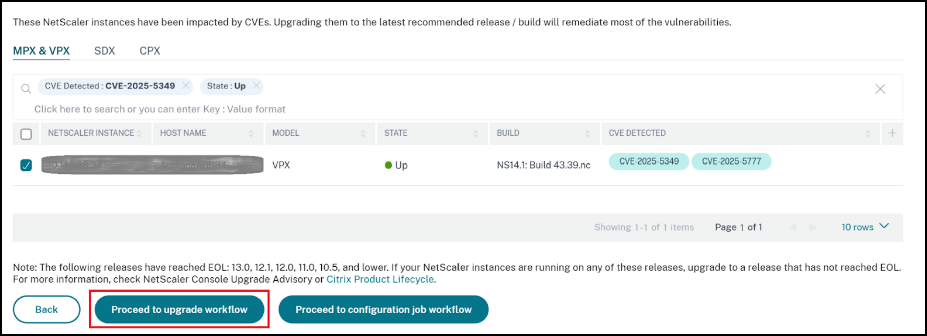

現在の CVEs > NetScaler インスタンスが CVE の影響を受けています で、この単一ステップの修復プロセスの次のワークフローが表示されます。これは アップグレードワークフローに進む です。

脆弱なインスタンスをアップグレードするには、インスタンスを選択し、アップグレードワークフローに進む をクリックします。アップグレードワークフローが開き、脆弱な NetScaler インスタンスがすでに設定されています。

重要

脆弱な NetScaler インスタンスに

/etc/httpd.confファイルが/nsconfigディレクトリにコピーされている場合、NetScaler のアップグレードを計画する前に、カスタマイズされた NetScaler 構成のアップグレードに関する考慮事項 を参照してください。

NetScaler Console を使用して NetScaler インスタンスをアップグレードする方法の詳細については、NetScaler アップグレードジョブの作成 を参照してください。

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.