This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

网络违规详情

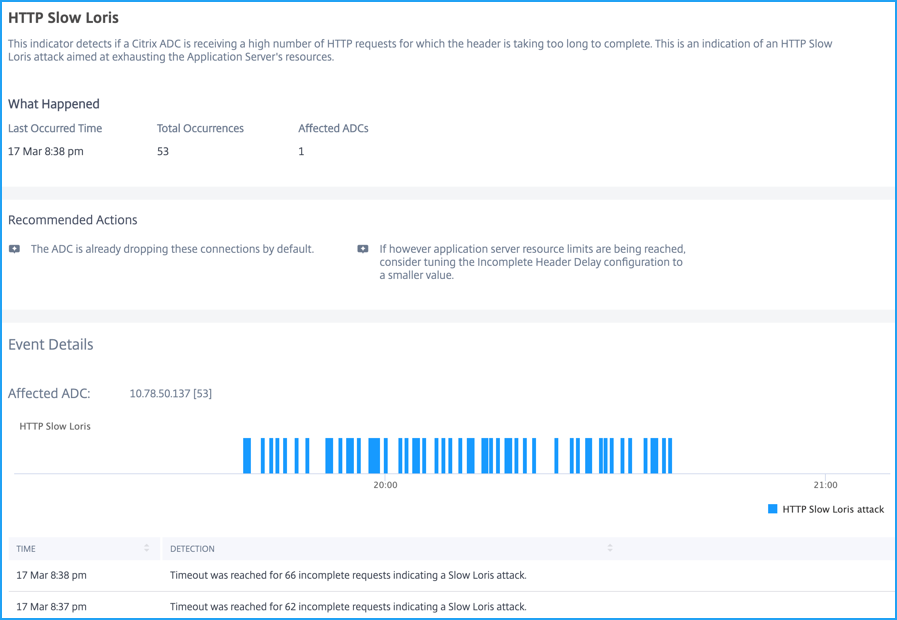

HTTP Slow Loris

Slow Loris 是一种拒绝服务攻击,它能以尽可能慢的速度向目标应用程序发送 HTTP 标头。目标应用程序被迫等待标头到达,并且如果打开了多个类似的连接,它也可能很快变得无法处理请求。当 NetScaler 实例接收到大量 HTTP 请求时,HTTP 标头会增加,并且需要很长时间才能完成请求。此过程会耗尽应用程序服务器资源,并导致 HTTP Slow Loris 攻击。

使用 HTTP Slow Loris 指标,您可以分析导致 Slow Loris 攻击的请求。

解决此问题的建议操作:

-

考虑将不完整标头延迟 (incompHdrDelay) 配置调整为较小的值。

-

默认情况下,NetScaler 实例会丢弃这些不完整的请求。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到违规影响,您还可以从列表中选择该应用程序。

-

指示所有违规的图表

-

违规发生时间

-

指示总不完整请求为 Slow Loris 攻击的检测消息

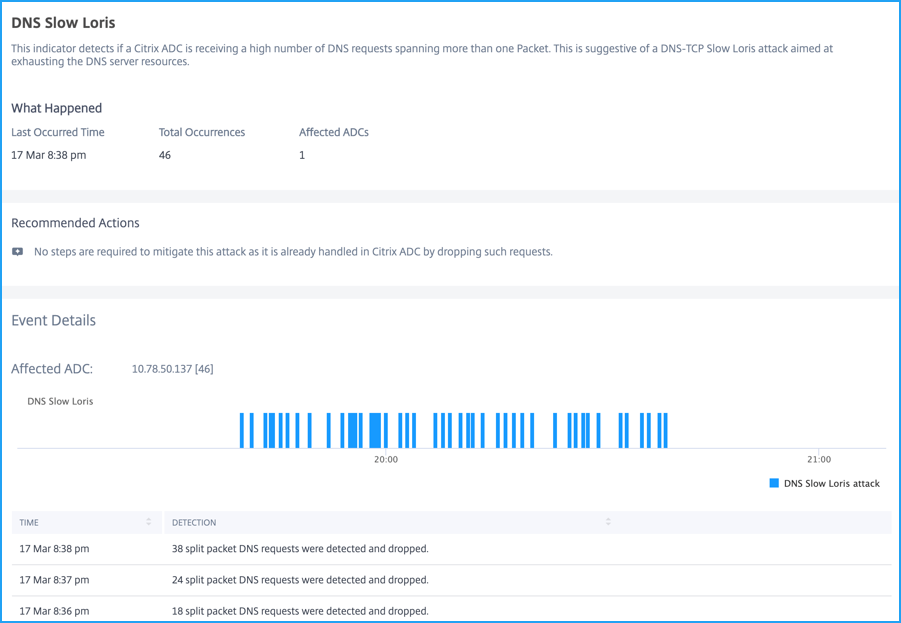

DNS Slow Loris

DNS Slow Loris 指标检测 NetScaler 何时收到大量跨越多个数据包的 DNS 请求。此过程会耗尽 DNS 服务器资源,并导致 DNS Slow Loris 攻击。默认情况下,NetScaler 实例会丢弃这些 DNS Slow Loris 请求,无需进一步操作即可解决此问题。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到违规影响,您还可以从列表中选择该应用程序。

-

指示所有违规的图表

-

违规发生时间

-

指示总 DNS 请求为 Slow Loris 攻击的检测消息

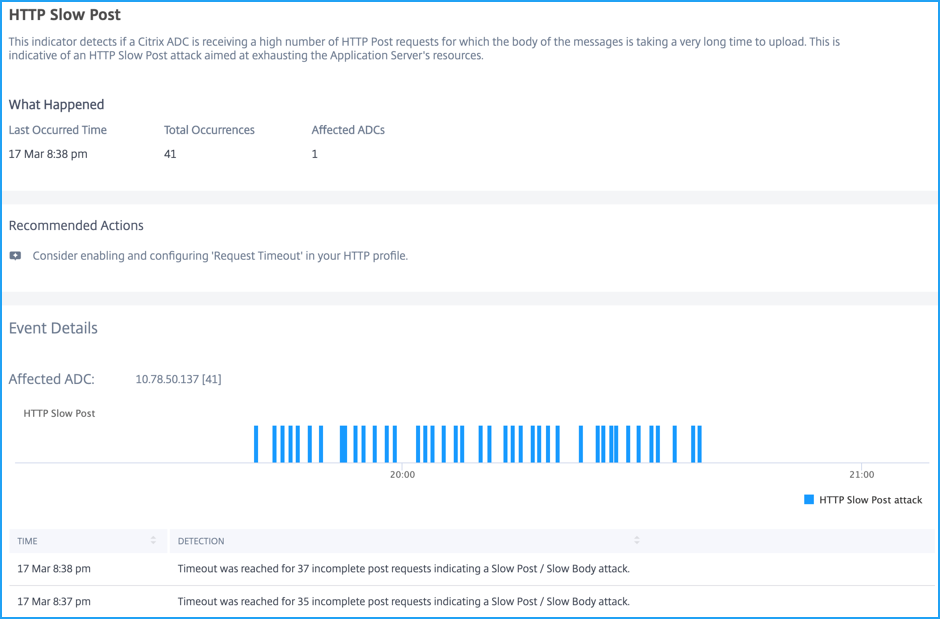

HTTP Slow Post

Slow Post 是一种拒绝服务攻击,它能向目标应用程序发送 HTTP POST 标头。在标头中,消息正文大小指定正确,但消息正文以低速发送。目标应用程序被迫等待,并且如果打开了多个类似的连接,它也可能很快变得无法处理请求。

此过程会耗尽应用程序服务器资源,并导致 HTTP Slow Post 攻击。

使用 HTTP Slow Post 指标,您可以分析导致 Slow Post 攻击的请求。

解决此问题的建议操作是在 NetScaler HTTP 配置文件中启用和配置请求超时。有关详细信息,请参阅 HTTP 配置。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到违规影响,您还可以从列表中选择该应用程序。

-

指示所有违规的图表

-

违规发生时间

-

指示总 POST 请求为 Slow Loris 攻击的检测消息

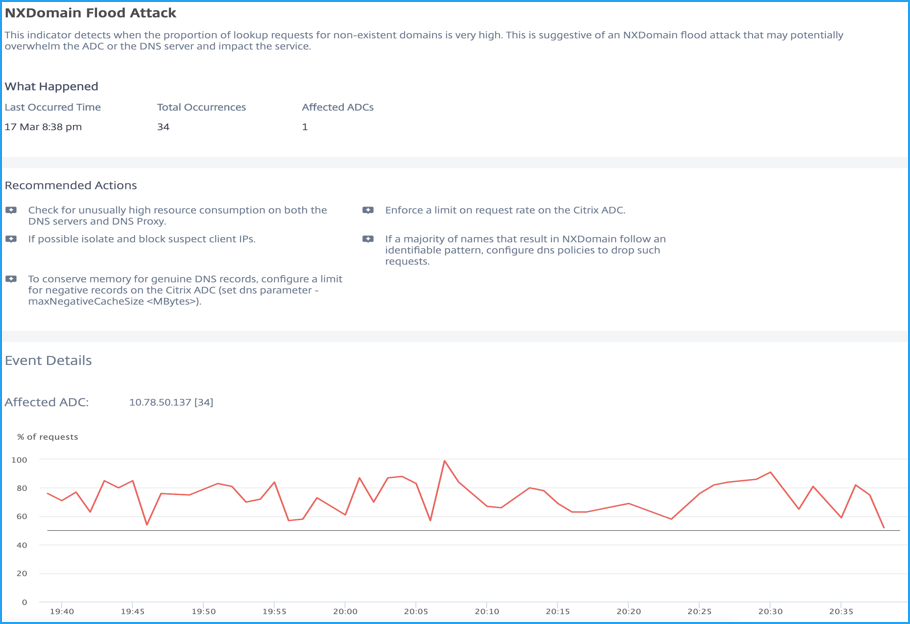

NXDOMAIN Flood Attack

NXDOMAIN Flood Attack 是一种分布式拒绝服务 (DDoS) 攻击,它能针对 DNS 服务器或 NetScaler 实例(配置为 DNS 代理服务器),并发送大量不存在或无效的请求。此攻击可能会影响 DNS 服务器或 NetScaler 实例,导致速度变慢或请求无法获得响应。

使用 NXDOMAIN Flood Attack 指标,您可以分析导致 NXDOMAIN 攻击的请求。

解决此问题的建议操作:

-

检查 DNS 服务器和 DNS 代理服务器上是否存在异常高的资源消耗。

-

在 NetScaler 实例上强制执行请求速率限制。

-

隔离并阻止可疑客户端 IP 地址。

-

如果大多数名称导致 NXDOMAIN,请遵循可识别的模式并配置 DNS 策略以丢弃此类请求。

-

为了节省真实 DNS 记录的内存,请在 NetScaler 实例上配置负记录的限制。有关详细信息,请参阅 缓解 DNS DDoS 攻击。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到违规影响,您还可以从列表中选择该应用程序。

-

指示所有违规的图表

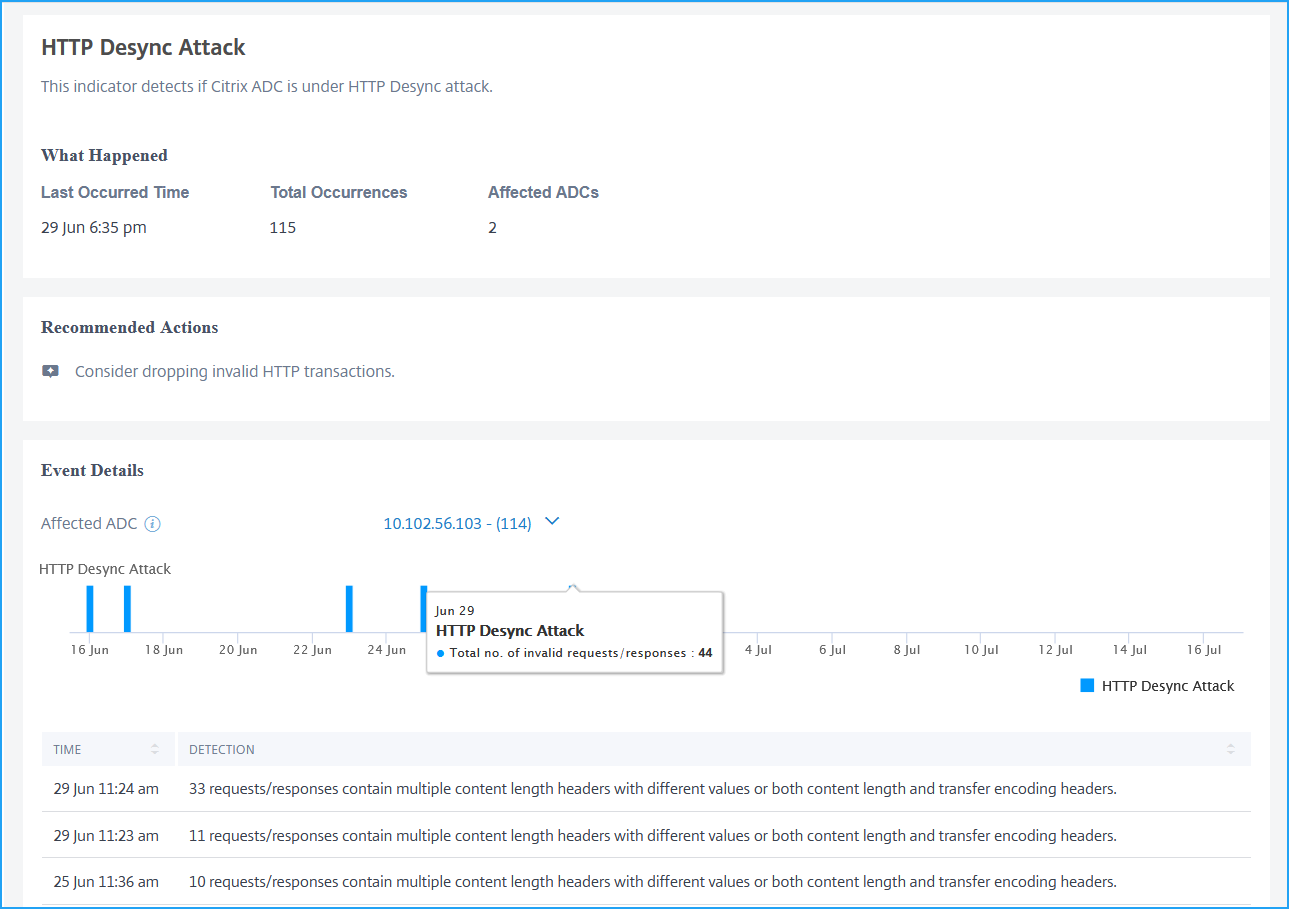

HTTP Desync Attack

在 HTTP desync 攻击中,单个 HTTP 请求被解释为:

-

对前端服务器(虚拟服务器)的单个请求

-

对后端服务器的 2 个请求

在这种情况下,后端服务器会将第二个请求解释为来自不同的客户端。虚拟服务器和后端服务器之间的连接被重用于不同的请求。如果第一个客户端请求由恶意客户端使用某些恶意数据处理,则下一个客户端请求可以具有自定义请求。此活动可能通过滥用内容长度和传输编码这两个标头的组合来导致攻击。

使用 HTTP Desync Attack 指标,您可以分析 NetScaler 实例是否可能受到 HTTP desync 攻击,该攻击是由于存在以下情况而发生的:

-

单个 HTTP 事务中包含内容长度和传输编码标头

-

单个 HTTP 事务中包含具有不同值的多个内容长度标头

建议操作建议您考虑丢弃无效的 HTTP 事务。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到此违规影响,您还可以从列表中选择该应用程序。

-

指示违规详细信息的图表。将鼠标指针悬停在条形图上可查看无效请求/响应的总数。

-

指示总请求/响应的违规检测消息:

-

包含具有不同值的多个内容长度标头

-

同时包含内容长度和传输编码标头

-

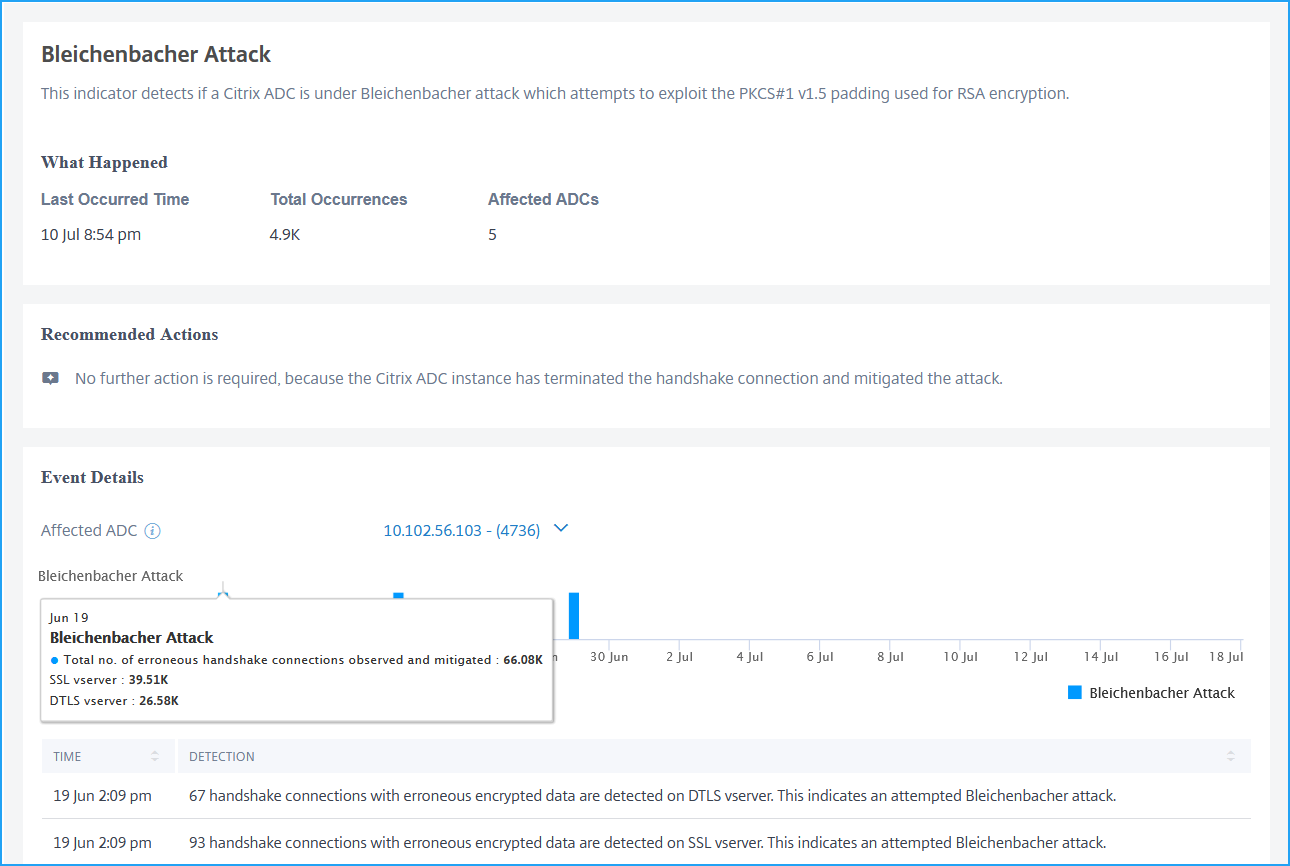

Bleichenbacher Attack

NetScaler 实例检测加密消息的给定字节序列在解密时是否具有正确的填充格式。

使用 Bleichenbacher Attack 指标,您可以分析 NetScaler 实例是否接收到任何包含错误加密数据的 SSL/TLS 握手连接。

建议操作指示无需进一步操作,因为 NetScaler 实例会终止握手连接并缓解此攻击。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到此违规影响,您还可以从列表中选择该应用程序。

-

指示违规详细信息的图表。将鼠标指针悬停在条形图上可查看检测到的错误握手连接总数。

-

指示虚拟服务器上包含错误加密数据的握手连接总数的违规检测消息。

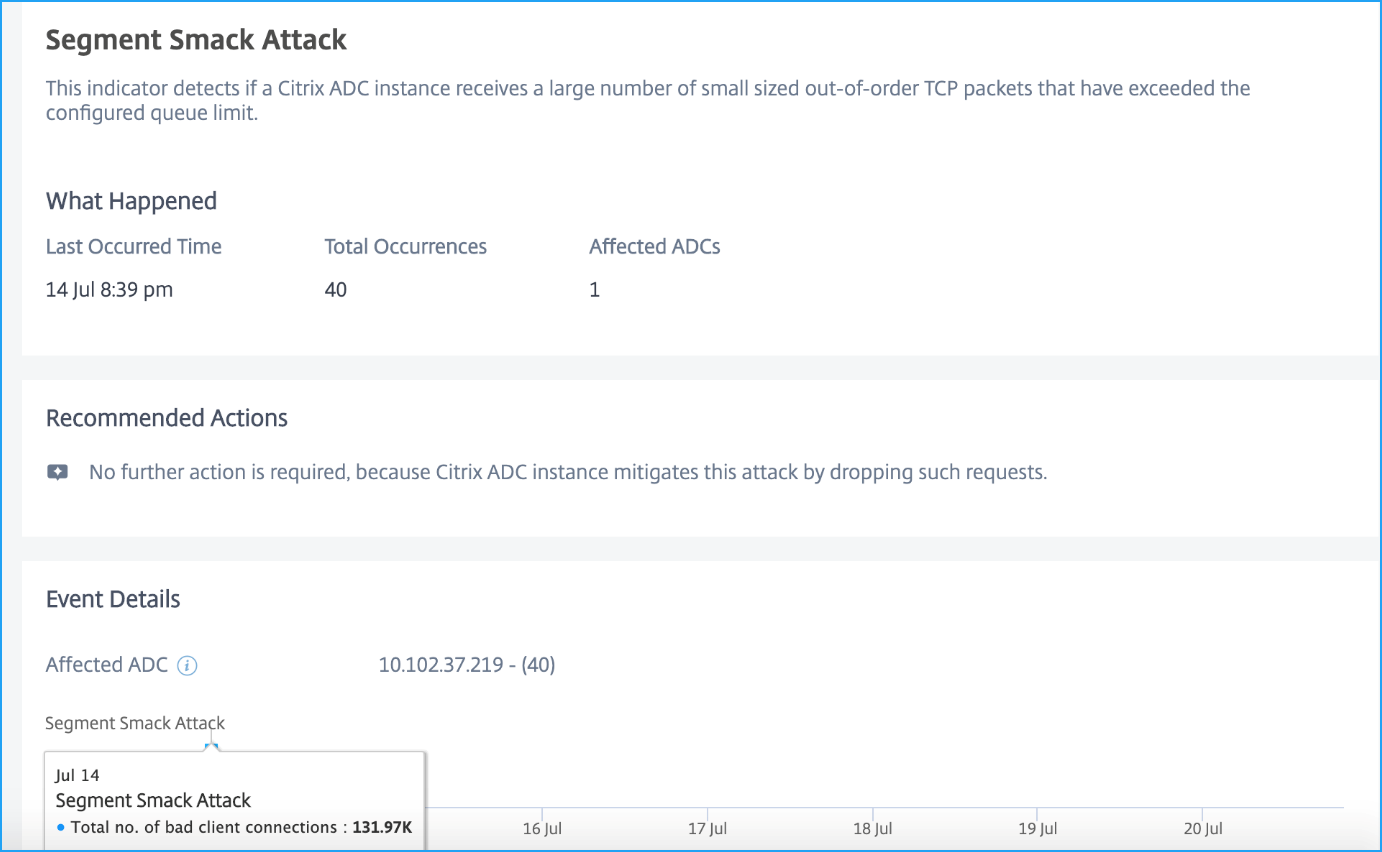

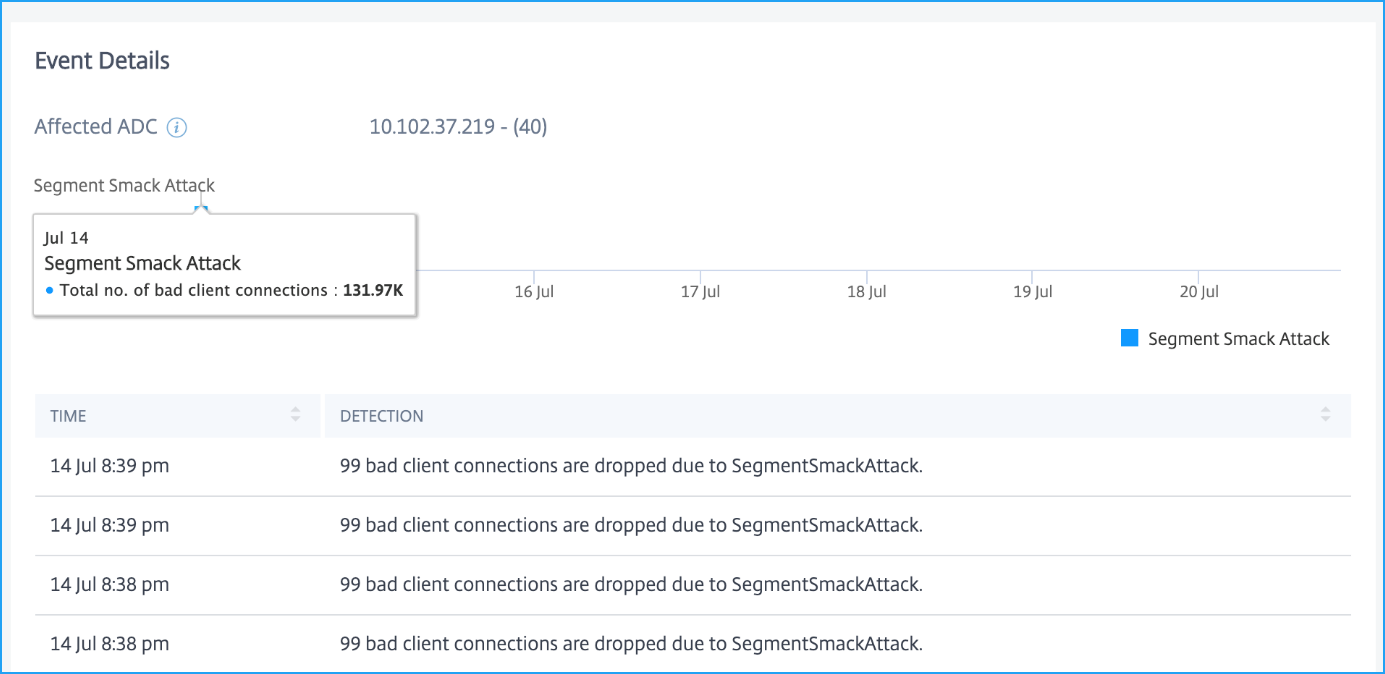

Segment Smack Attack

Segment Smack Attack 是一种拒绝服务 (DoS) 攻击,攻击者可以在 TCP 会话期间发送无序的小尺寸数据包。这些自定义的 TCP 数据包可能会影响 CPU 和内存,并导致 NetScaler 实例上的拒绝服务。

使用 Segment Smack Attack 指标,您可以分析 NetScaler 实例是否接收到大量超出配置队列限制的 TCP 数据包。有关详细信息,请参阅 TCP 配置。

作为管理员,无需进一步操作,因为 NetScaler 实例会通过丢弃所有这些过多的 TCP 数据包来缓解此攻击。

在事件详细信息下,您可以查看:

-

受影响的 NetScaler 实例

-

指示违规详细信息的图表。将鼠标指针悬停在条形图上可查看检测到的不良客户端连接总数。

-

指示丢弃的客户端连接总数的违规检测消息。

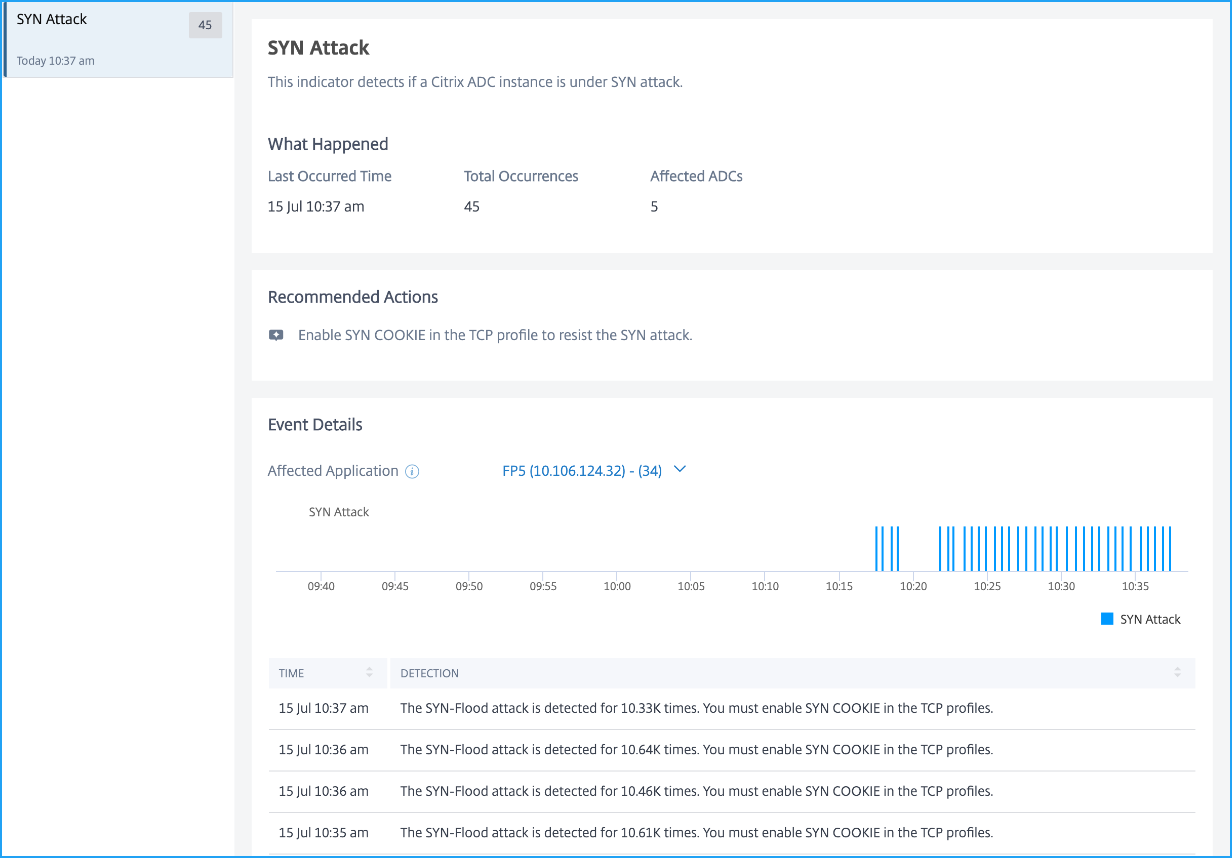

SYN Flood Attack

SYN Flood Attack 是一种拒绝服务 (DoS) 攻击,它能通过使用欺骗性 IP 地址发送数千个连接请求来影响目标计算机。当 NetScaler 实例受到 SYN Flood 攻击时,该实例会尝试为每个恶意请求打开一个连接,然后等待永远不会到达的确认数据包。

TCP 配置文件中的 SYNCOOKIE 可防止 NetScaler 设备上的 SYN 攻击。默认情况下,NetScaler 实例上的 SYNCOOKIE 是启用的。只有当 SYNCOOKIE 被禁用时,NetScaler 实例受到 SYN Flood 攻击的可能性才高。

使用 SYN Flood Attack 指标,您可以分析 NetScaler 实例是否受到 SYN 攻击。

作为管理员,建议操作建议您在 TCP 配置文件中启用 SYN COOKIE。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到此违规影响,您还可以从列表中选择该应用程序。

-

指示 SYN 攻击详细信息的图表

-

指示应用程序被检测到 SYN 攻击总次数的检测消息

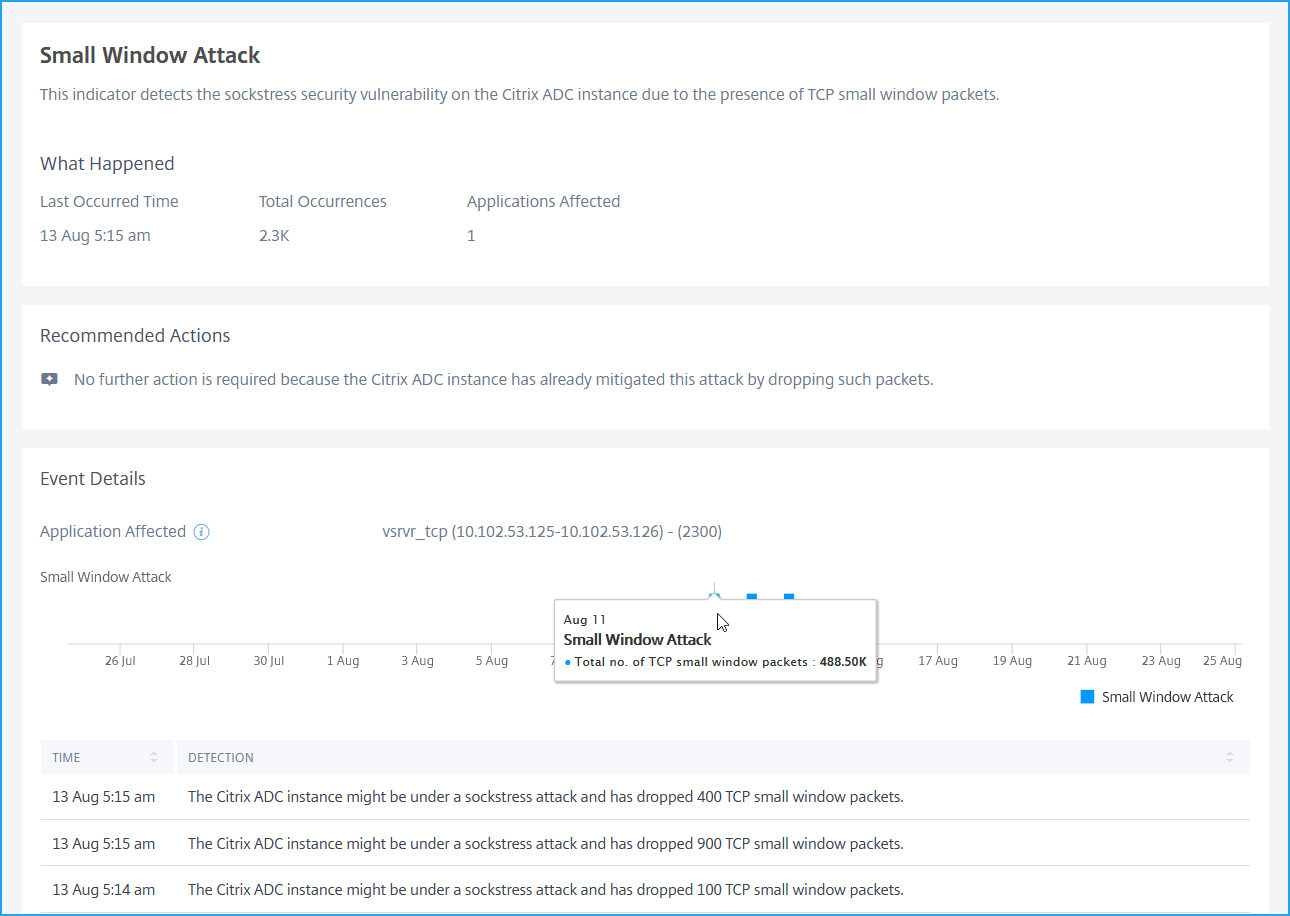

Small Window Attack

Small Window Attack 是一种拒绝服务 (DoS) 攻击,它能通过发送数千个具有较小窗口大小或窗口大小为 0 的 TCP 数据包来影响目标计算机。窗口大小为 0 表示目标计算机必须停止发送任何更多数据,直到另行通知。通过向目标计算机发送尽可能多的类似连接,目标计算机内存将被最大程度地利用并变得无响应。

使用 Small Window Attack 指标,您可以分析 NetScaler 实例是否受到 sockstress 攻击。

默认情况下,NetScaler 实例会通过丢弃所有此类 TCP 小窗口数据包来缓解此攻击。因此,作为管理员,无需进一步操作。

在事件详细信息下,您可以查看:

-

受影响的应用程序。如果两个或更多应用程序受到此违规影响,您还可以从列表中选择该应用程序。

-

指示攻击详细信息的图表。将鼠标指针悬停在条形图上可查看检测到的 TCP 小窗口数据包总数。

-

指示丢弃的 TCP 小窗口数据包总数的检测消息

共享

共享

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.