This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

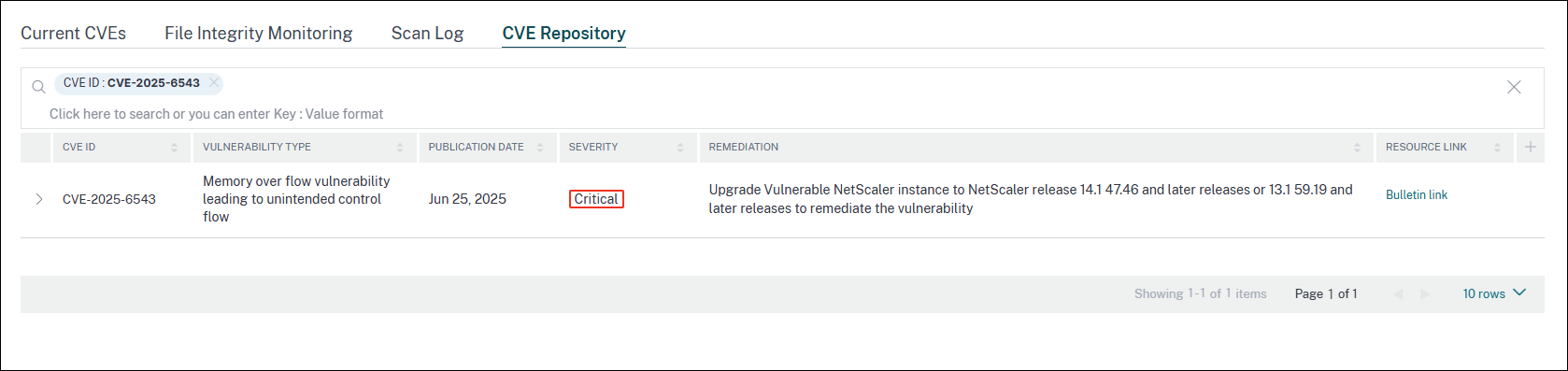

识别并修复 CVE-2025-6543 漏洞

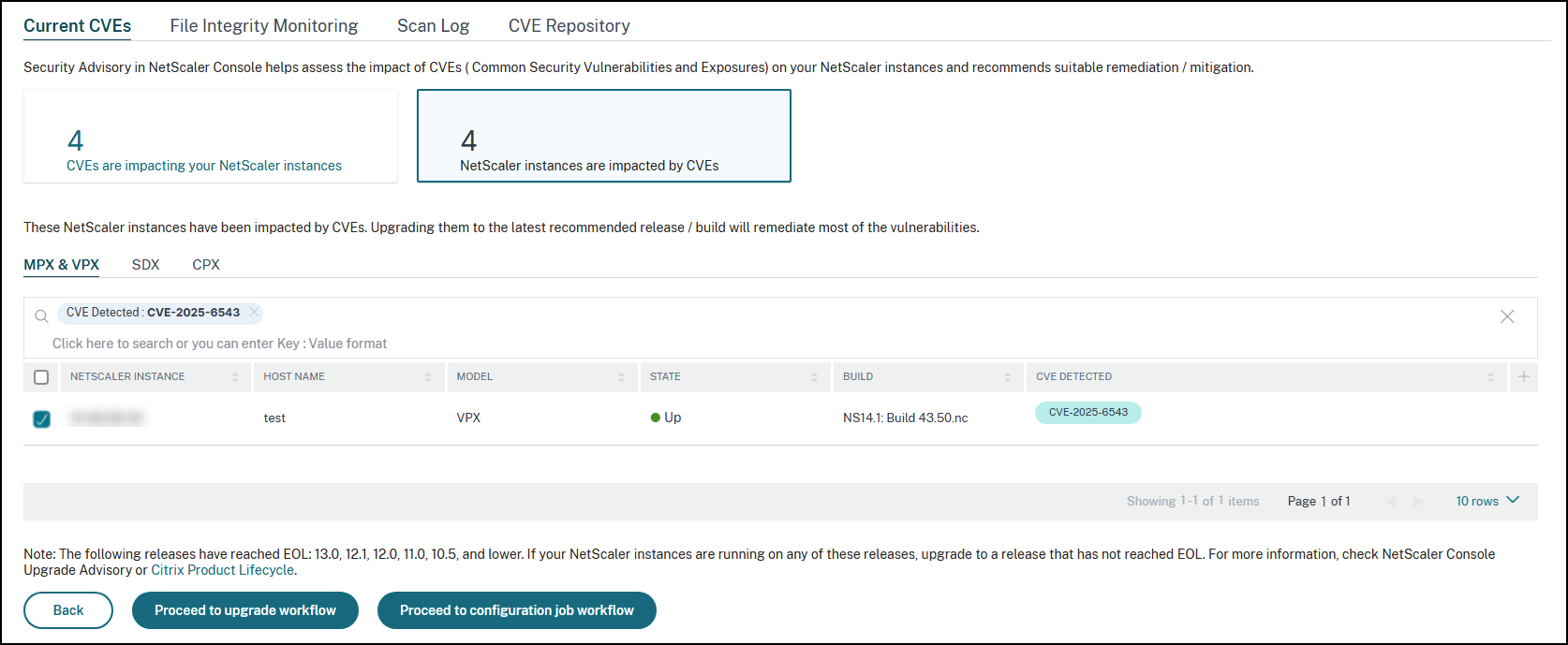

在 NetScaler Console 安全通告仪表板中,在“当前 CVEs <number of> NetScaler 实例受 CVE 影响”下,您可以查看所有因 CVE-2025-6543 而易受攻击的实例。要查看受 CVE 影响的实例的详细信息,请选择 CVE-2025-6543,然后单击“查看受影响的实例”。

注意:

要了解 NetScaler 漏洞的原因,请在安全通告的“扫描日志”选项卡中下载 CSV 报告。

“<number of> 受 CVE 影响的 NetScaler 实例”窗口显示。在以下屏幕截图中,您可以看到受 CVE-2025-6543 影响的 NetScaler 实例的数量和详细信息。

有关安全通告仪表板的更多信息,请参阅“安全通告”。

注意:

安全通告系统扫描可能需要几个小时才能完成,并在安全通告模块中反映 CVE-2025-6543 的影响。要更快地查看影响,请通过单击“立即扫描”启动按需扫描。

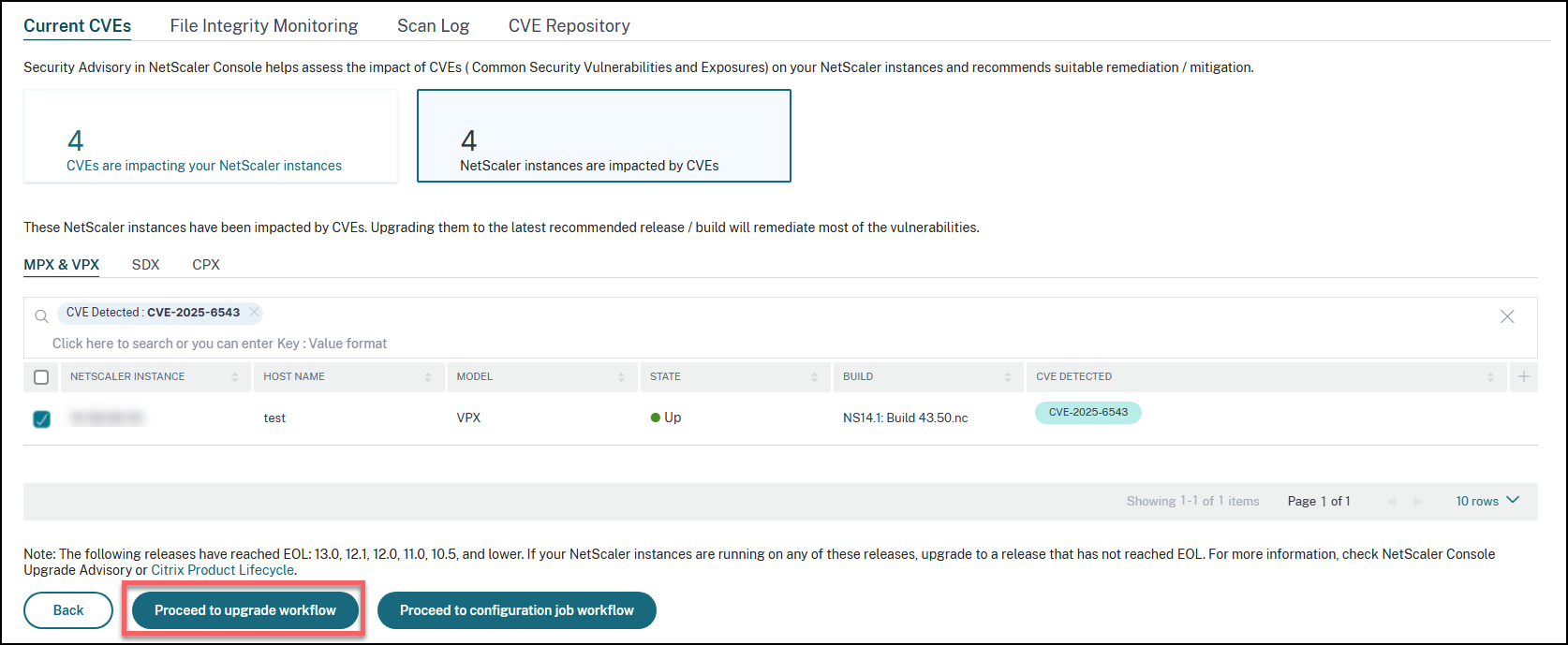

修复 CVE-2025-6543

对于受 CVE-2025-6543 影响的 NetScaler 实例,修复是一个单步过程,您需要将易受攻击的 NetScaler 实例升级到包含修复程序的版本和内部版本。在 GUI 中,在“当前 CVEs > 受 CVE 影响的 NetScaler 实例”下,您可以看到修复步骤。

在“当前 CVEs > 受 CVE 影响的 NetScaler 实例”下,您会看到此单步修复过程的以下工作流,即“继续升级工作流”。

要升级易受攻击的实例,请选择实例,然后单击“继续升级工作流”。升级工作流打开,易受攻击的 NetScaler 实例已预填充。

重要提示

如果您的易受攻击的 NetScaler 实例已将

/etc/httpd.conf文件复制到/nsconfig目录,请在规划 NetScaler 升级之前,参阅“自定义 NetScaler 配置的升级注意事项”。

有关如何使用 NetScaler Console 升级 NetScaler 实例的更多信息,请参阅“创建 NetScaler 升级作业”。

共享

共享

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.