Details zu Netzwerkverletzungen

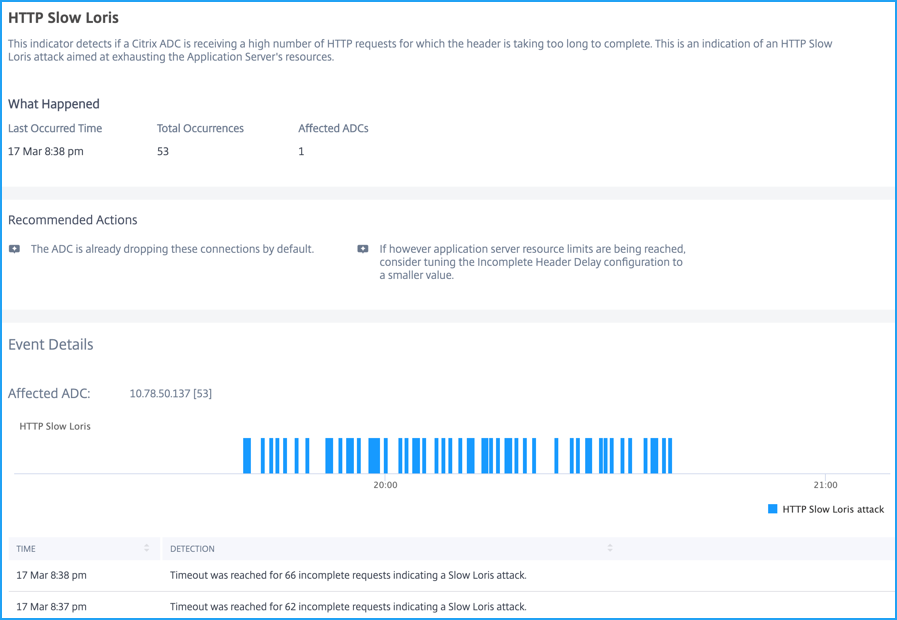

HTTP Slow Loris

Slow Loris ist ein Denial-of-Service-Angriff, der HTTP-Header so langsam wie möglich an die Zielanwendung senden kann. Die Zielanwendung ist gezwungen, auf das Eintreffen der Header zu warten und kann auch schnell nicht mehr in der Lage sein, Anfragen zu bearbeiten, wenn mehrere ähnliche Verbindungen geöffnet werden. Wenn eine NetScaler-Instanz ein hohes Volumen an HTTP-Anfragen empfängt, erhöht sich der HTTP-Header und es dauert lange, die Anfragen abzuschließen. Dieser Prozess kann die Ressourcen des Anwendungsservers erschöpfen und zu einem HTTP-Slow Loris-Angriff führen.

Mithilfe des Indikators HTTP Slow Loris können Sie die Anfragen analysieren, die zu einem Slow Loris-Angriff geführt haben.

Die empfohlenen Maßnahmen zur Behebung des Problems:

-

Erwägen Sie, die Konfiguration der unvollständigen Header-Verzögerung (incompHdrDelay) auf einen kleineren Wert einzustellen.

-

Standardmäßig verwirft die NetScaler-Instanz diese unvollständigen Anfragen.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von Verletzungen betroffen sind.

-

Das Diagramm, das alle Verletzungen anzeigt

-

Die Zeit des Auftretens der Verletzung

-

Die Erkennungsmeldung, die die gesamten unvollständigen Anfragen als Slow Loris-Angriff anzeigt

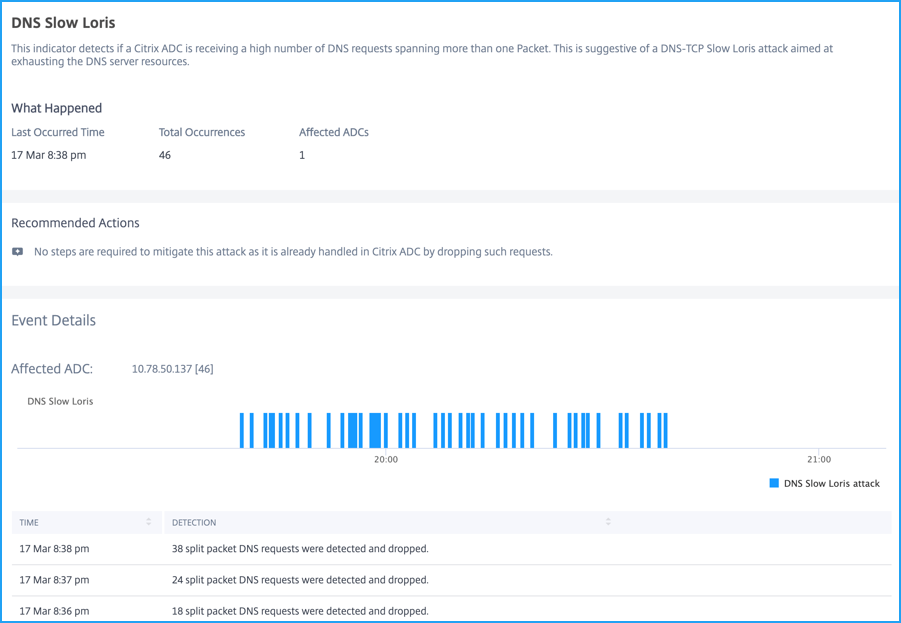

DNS Slow Loris

Der Indikator DNS Slow Loris erkennt, wenn ein NetScaler eine hohe Anzahl von DNS-Anfragen empfängt, die sich über mehr als ein Paket erstrecken. Dieser Prozess kann die DNS-Serverressourcen erschöpfen und zu einem DNS Slow Loris-Angriff führen. Standardmäßig verwirft die NetScaler-Instanz diese DNS Slow Loris-Anfragen, und es sind keine weiteren Maßnahmen zur Behebung dieses Problems erforderlich.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von Verletzungen betroffen sind.

-

Das Diagramm, das alle Verletzungen anzeigt

-

Die Zeit des Auftretens der Verletzung

-

Die Erkennungsmeldung, die die gesamten DNS-Anfragen als Slow Loris-Angriff anzeigt

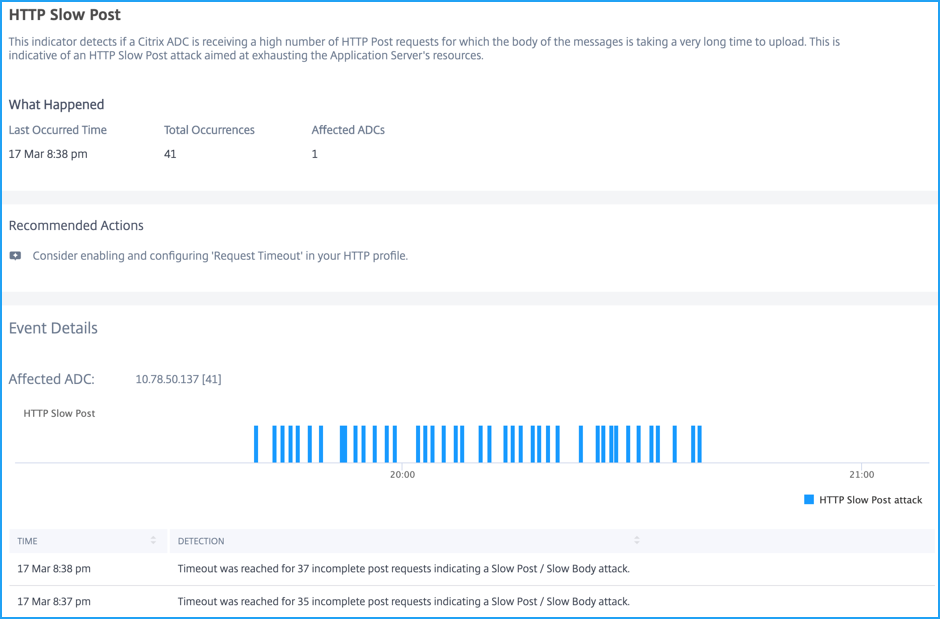

HTTP Slow Post

Der Slow Post ist ein Denial-of-Service-Angriff, der HTTP-POST-Header an eine Zielanwendung senden kann. In den Headern sind die Größen der Nachrichtenkörper korrekt angegeben, aber der Nachrichtenkörper wird mit geringer Geschwindigkeit gesendet. Die Zielanwendung ist gezwungen zu warten und kann auch schnell nicht mehr in der Lage sein, Anfragen zu bearbeiten, wenn mehrere ähnliche Verbindungen geöffnet werden.

Dieser Prozess kann die Ressourcen des Anwendungsservers erschöpfen und zu einem HTTP Slow Post-Angriff führen.

Mithilfe des Indikators HTTP Slow Post können Sie die Anfragen analysieren, die zu einem Slow Post-Angriff geführt haben.

Die empfohlene Maßnahme zur Behebung dieses Problems besteht darin, das Anforderungs-Timeout im NetScaler HTTP-Profil zu aktivieren und zu konfigurieren. Weitere Informationen finden Sie unter HTTP-Konfigurationen.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von Verletzungen betroffen sind.

-

Das Diagramm, das alle Verletzungen anzeigt

-

Die Zeit des Auftretens der Verletzung

-

Die Erkennungsmeldung, die die gesamten POST-Anfragen als Slow Loris-Angriff anzeigt

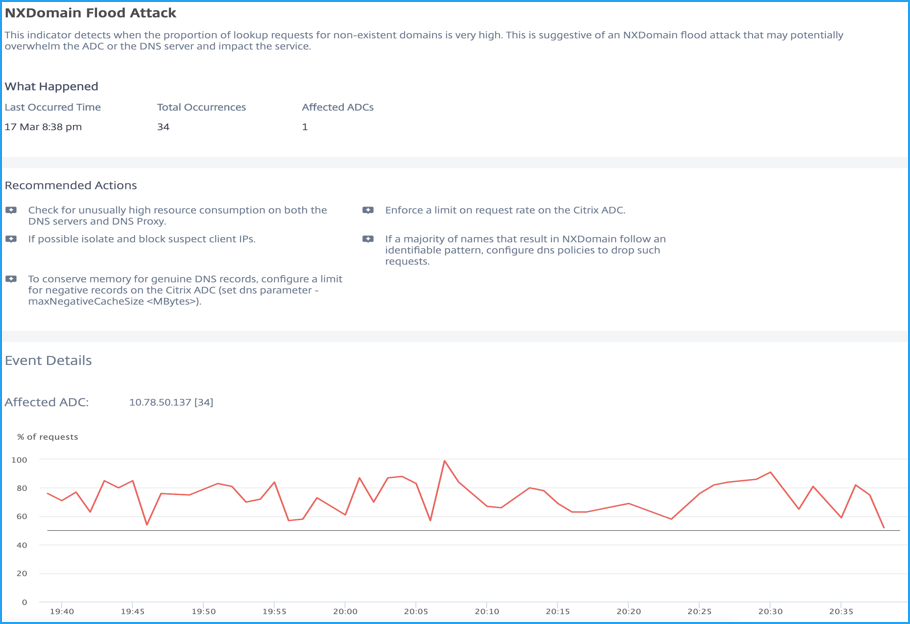

NXDOMAIN Flood-Angriff

Ein NXDOMAIN Flood-Angriff ist ein verteilter Denial-of-Service (DDoS)-Angriff, der einen DNS-Server oder eine ADC-Instanz (die als DNS-Proxy-Server konfiguriert ist) angreifen und ein hohes Volumen an nicht existierenden oder ungültigen Anfragen senden kann. Dieser Angriff kann den DNS-Server oder die ADC-Instanz beeinträchtigen, was zu einer Verlangsamung oder dazu führt, dass Anfragen keine Antwort erhalten.

Mithilfe des Indikators NXDOMAIN Flood-Angriff können Sie die Anfragen analysieren, die zu einem NXDOMAIN-Angriff geführt haben.

Die empfohlenen Maßnahmen zur Behebung des Problems:

-

Überprüfen Sie den DNS-Server und den DNS-Proxy-Server auf ungewöhnlich hohen Ressourcenverbrauch.

-

Erzwingen Sie ein Limit für die Anfragerate auf der NetScaler-Instanz.

-

Isolieren und blockieren Sie verdächtige Client-IP-Adressen.

-

Wenn die meisten Namen zu NXDOMAIN führen, folgen Sie einem identifizierbaren Muster und konfigurieren Sie DNS-Richtlinien, um solche Anfragen zu verwerfen.

-

Um Speicher für echte DNS-Einträge zu sparen, konfigurieren Sie ein Limit für negative Einträge auf der NetScaler-Instanz. Weitere Informationen finden Sie unter DNS-DDoS-Angriffe abwehren.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von Verletzungen betroffen sind.

-

Das Diagramm, das alle Verletzungen anzeigt

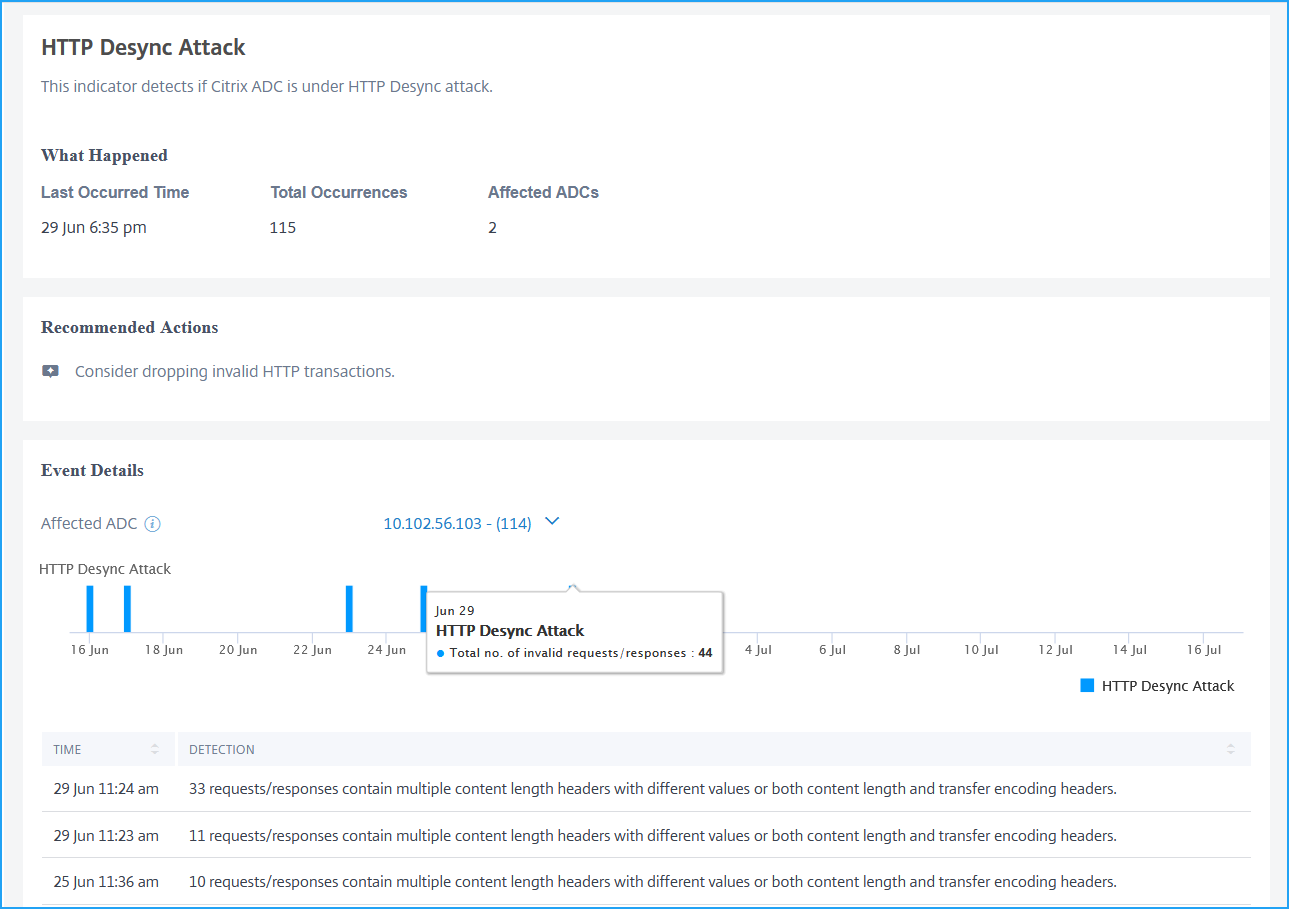

HTTP Desync-Angriff

Bei einem HTTP Desync-Angriff wird eine einzelne HTTP-Anfrage interpretiert als:

-

Eine einzelne Anfrage an den Frontend-Server (virtueller Server)

-

2 Anfragen an den Backend-Server

In diesem Szenario interpretiert der Backend-Server die zweite Anfrage als von einem anderen Client stammend. Die Verbindung zwischen dem virtuellen Server und dem Backend-Server wird für verschiedene Anfragen wiederverwendet. Wenn die erste Client-Anfrage von einem bösartigen Client mit bösartigen Daten verarbeitet wird, kann die nächste Client-Anfrage eine angepasste Anfrage sein. Diese Aktivität kann einen Angriff verursachen, indem die Kombination aus zwei Headern missbraucht wird: Content-Length und Transfer-Encoding.

Mithilfe des Indikators HTTP Desync-Angriff können Sie analysieren, ob die NetScaler-Instanz möglicherweise einem HTTP Desync-Angriff ausgesetzt ist, der aufgrund des Vorhandenseins von Folgendem aufgetreten ist:

-

Content-Length- und Transfer-Encoding-Headern in einer einzelnen HTTP-Transaktion

-

Mehreren Content-Length-Headern mit unterschiedlichen Werten in einer einzelnen HTTP-Transaktion

Die empfohlene Maßnahme schlägt vor, ungültige HTTP-Transaktionen zu verwerfen.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von dieser Verletzung betroffen sind.

-

Das Diagramm, das die Verletzungsdetails anzeigt. Bewegen Sie den Mauszeiger über das Balkendiagramm, um die Gesamtzahl der ungültigen Anfragen/Antworten anzuzeigen.

-

Die Erkennungsmeldung für die Verletzung, die die Gesamtzahl der Anfragen/Antworten anzeigt:

-

Die mehrere Content-Length-Header mit unterschiedlichen Werten enthalten

-

Die sowohl Content-Length- als auch Transfer-Encoding-Header enthalten

-

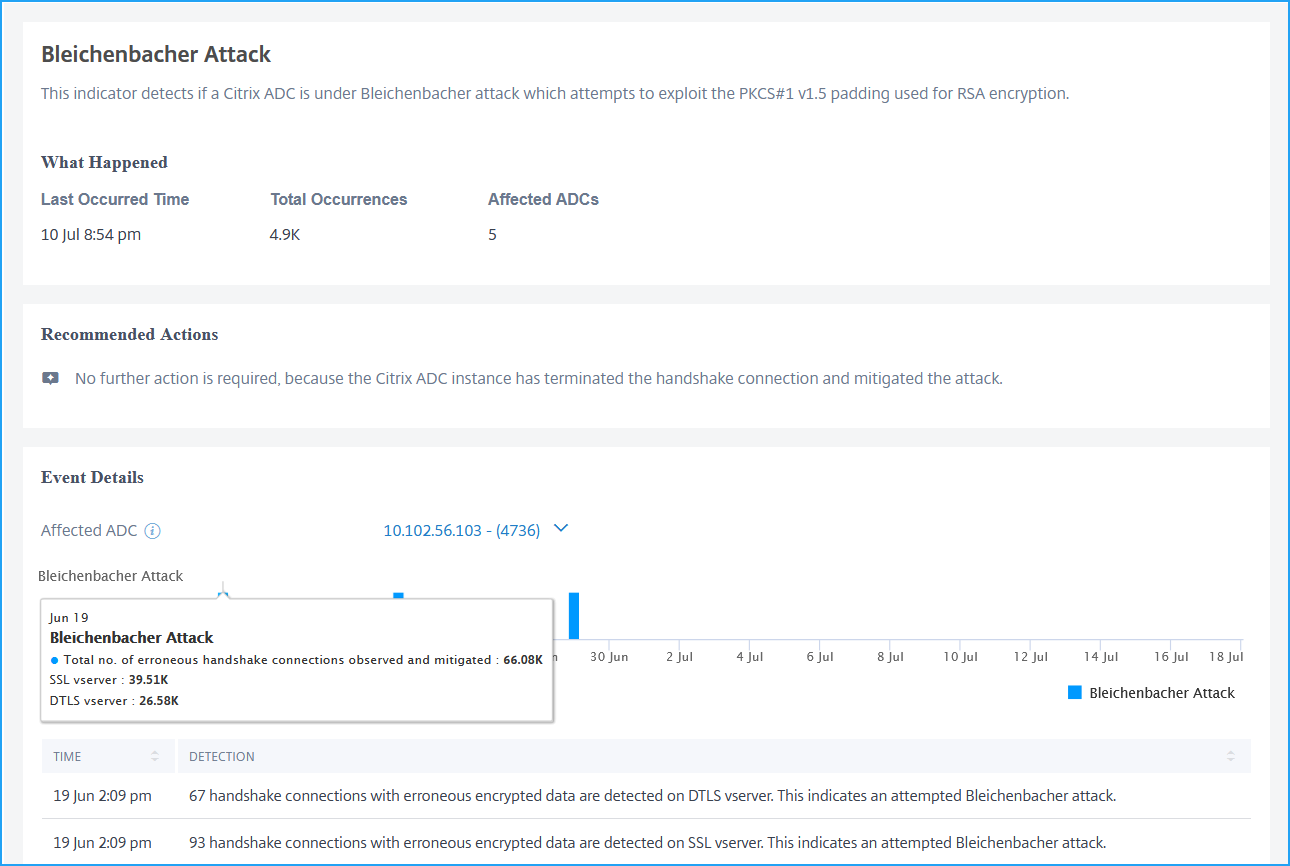

Bleichenbacher-Angriff

Die NetScaler-Instanz erkennt, ob eine gegebene Byte-Sequenz einer verschlüsselten Nachricht beim Entschlüsseln das korrekte Padding-Format aufweist.

Mithilfe des Indikators Bleichenbacher-Angriff können Sie analysieren, ob die NetScaler-Instanz SSL/TLS-Handshake-Verbindungen mit fehlerhaften verschlüsselten Daten empfängt.

Die empfohlene Maßnahme besagt, dass keine weiteren Maßnahmen erforderlich sind, da die NetScaler-Instanz die Handshake-Verbindungen beendet und diesen Angriff abwehrt.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von dieser Verletzung betroffen sind.

-

Das Diagramm, das die Verletzungsdetails anzeigt. Bewegen Sie den Mauszeiger über das Balkendiagramm, um die Gesamtzahl der erkannten fehlerhaften Handshake-Verbindungen anzuzeigen.

-

Die Erkennungsmeldung für die Verletzung, die die Gesamtzahl der Handshake-Verbindungen auf dem virtuellen Server mit fehlerhaften verschlüsselten Daten anzeigt.

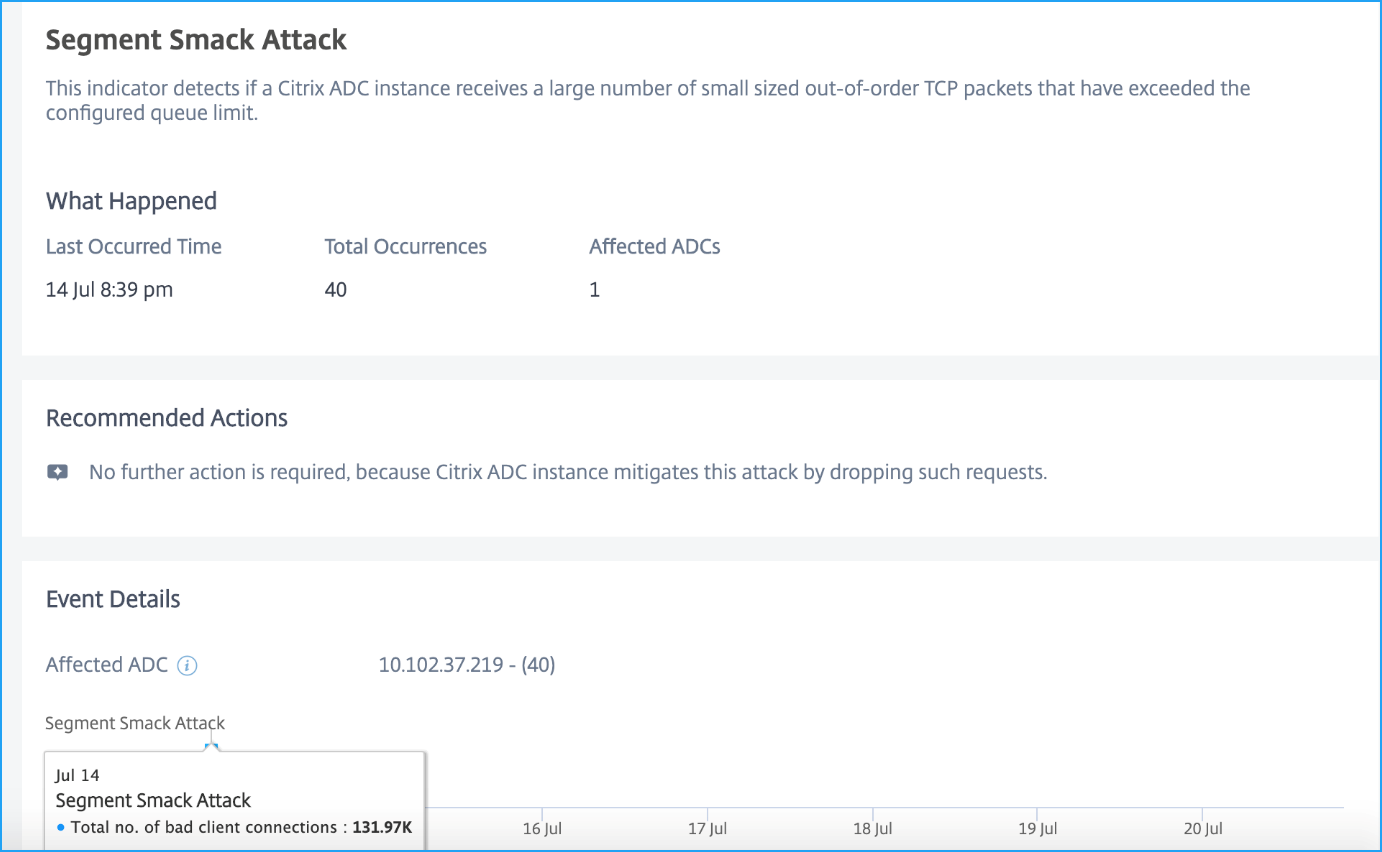

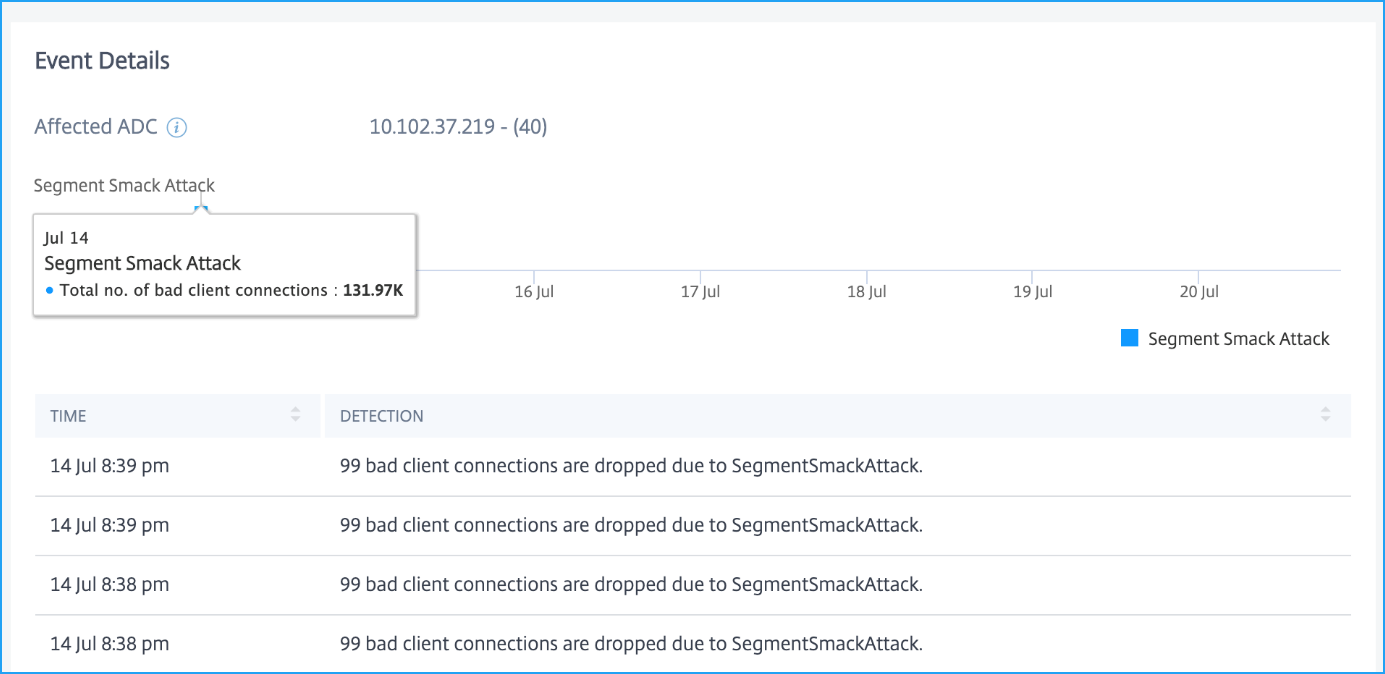

Segment Smack-Angriff

Ein Segment Smack-Angriff ist ein Denial-of-Service (DoS)-Angriff, bei dem der Angreifer ungeordnete, kleine Pakete während einer TCP-Sitzung senden kann. Diese angepassten TCP-Pakete können die CPU und den Speicher beeinträchtigen und zu einem Denial of Service auf der NetScaler-Instanz führen.

Mithilfe des Indikators Segment Smack-Angriff können Sie analysieren, ob eine NetScaler-Instanz eine größere Anzahl von TCP-Paketen als das konfigurierte Warteschlangenlimit empfangen hat. Weitere Informationen finden Sie unter TCP-Konfiguration.

Als Administrator sind keine weiteren Maßnahmen erforderlich, da die NetScaler-Instanz diesen Angriff abwehrt, indem sie alle überschüssigen TCP-Pakete verwirft.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene NetScaler-Instanz

-

Das Diagramm, das die Verletzungsdetails anzeigt. Bewegen Sie den Mauszeiger über das Balkendiagramm, um die Gesamtzahl der erkannten fehlerhaften Client-Verbindungen anzuzeigen.

-

Die Erkennungsmeldung für die Verletzung, die die Gesamtzahl der verworfenen Client-Verbindungen anzeigt.

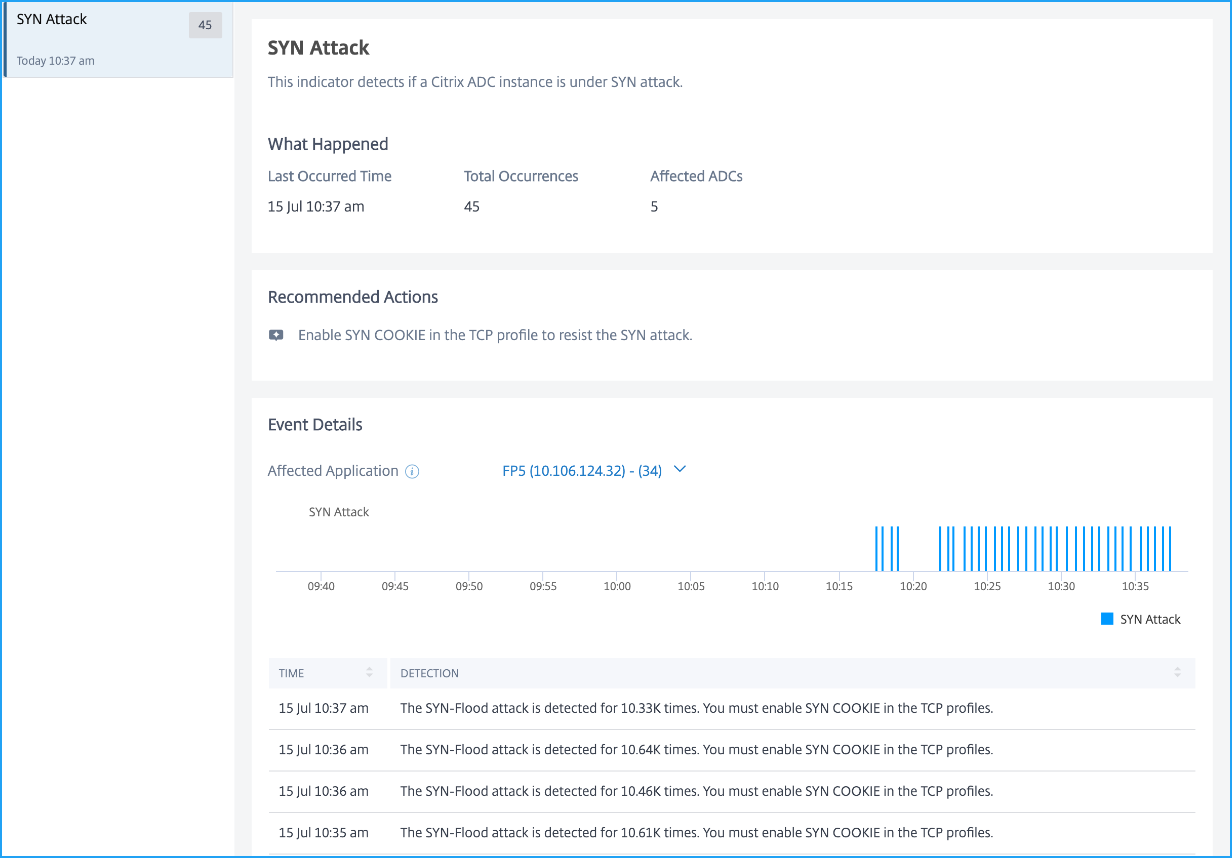

SYN Flood-Angriff

Ein SYN Flood-Angriff ist ein Denial-of-Service (DoS)-Angriff, der die Zielmaschine beeinträchtigen kann, indem Tausende von Verbindungsanfragen unter Verwendung gefälschter IP-Adressen gesendet werden. Wenn eine NetScaler-Instanz einem SYN Flood-Angriff ausgesetzt ist, versucht die Instanz, für jede bösartige Anfrage eine Verbindung zu öffnen und wartet dann auf ein Bestätigungspaket, das nie ankommt.

Das SYNCOOKIE im TCP-Profil verhindert SYN-Angriffe auf die NetScaler-Appliance. Standardmäßig ist das SYNCOOKIE auf der ADC-Instanz aktiviert. Die Wahrscheinlichkeit, dass die NetScaler-Instanz einem SYN Flood-Angriff ausgesetzt ist, ist nur dann hoch, wenn SYNCOOKIE deaktiviert ist.

Mithilfe des Indikators SYN Flood-Angriff können Sie analysieren, ob die NetScaler-Instanz einem SYN-Angriff ausgesetzt ist.

Als Administrator schlägt die empfohlene Maßnahme vor, SYN COOKIE im TCP-Profil zu aktivieren.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von dieser Verletzung betroffen sind.

-

Das Diagramm, das die SYN-Angriffsdetails anzeigt

-

Die Erkennungsmeldung, die die Gesamtzahl der Male anzeigt, bei denen die Anwendung mit einem SYN-Angriff erkannt wurde.

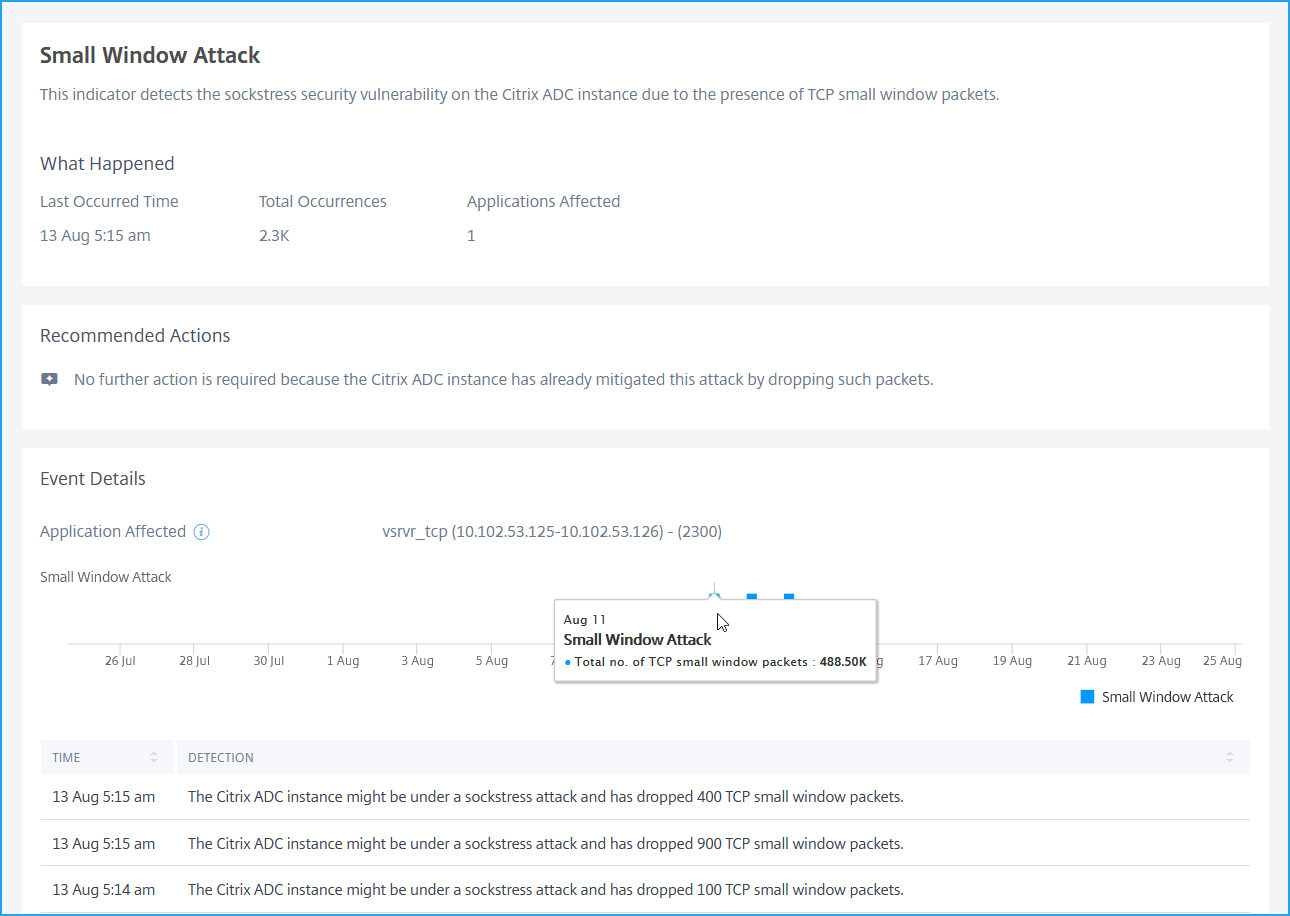

Small Window-Angriff

Ein Small Window-Angriff ist ein Denial-of-Service (DoS)-Angriff, der die Zielmaschine beeinträchtigen kann, indem Tausende von TCP-Paketen mit entweder kleinerer Fenstergröße oder Fenstergröße 0 gesendet werden. Die Fenstergröße 0 zeigt an, dass die Zielmaschine die Datenübertragung bis auf Weiteres einstellen muss. Durch das Senden von so vielen ähnlichen Verbindungen an die Zielmaschine wird der Speicher der Zielmaschine maximal ausgelastet und sie reagiert nicht mehr.

Mithilfe des Indikators Small Window-Angriff können Sie analysieren, ob die NetScaler-Instanz einem Sockstress-Angriff ausgesetzt ist.

Standardmäßig wehrt die NetScaler-Instanz diesen Angriff ab, indem sie alle derartigen TCP-Small-Window-Pakete verwirft. Daher sind als Administrator keine weiteren Maßnahmen erforderlich.

Unter Ereignisdetails können Sie Folgendes anzeigen:

-

Die betroffene Anwendung. Sie können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von dieser Verletzung betroffen sind.

-

Das Diagramm, das die Angriffsdetails anzeigt. Bewegen Sie den Mauszeiger über das Balkendiagramm, um die Gesamtzahl der erkannten TCP-Small-Window-Pakete anzuzeigen.

-

Die Erkennungsmeldung, die die Gesamtzahl der verworfenen TCP-Small-Window-Pakete anzeigt.