Integración con Splunk

Ahora puedes integrar NetScaler Console con Splunk para ver análisis de:

-

Infracciones de WAF

-

Infracciones de bot

-

Información de certificados SSL

-

Información de Gateway

-

Registros de auditoría de NetScaler Console

El complemento de Splunk te permite:

-

Combinar todas las demás fuentes de datos externas.

-

Proporcionar mayor visibilidad de los análisis en un lugar centralizado.

NetScaler Console recopila eventos de bot, WAF, SSL, Gateway y registros de auditoría, y los envía a Splunk periódicamente. El complemento Splunk Common Information Model (CIM) convierte los eventos en datos compatibles con CIM. Como administrador, al usar los datos compatibles con CIM, puedes ver los eventos en el panel de Splunk.

Para una integración correcta, debes:

Configurar Splunk para recibir datos de NetScaler Console

En Splunk, debes:

-

Configurar el punto de conexión del recopilador de eventos HTTP de Splunk y generar un token

-

Instalar el complemento Splunk Common Information Model (CIM)

-

Instalar el normalizador CIM (aplicable solo para información de WAF y bot)

Configurar el punto de conexión del recopilador de eventos HTTP de Splunk y generar un token

Primero debes configurar el recopilador de eventos HTTP en Splunk. Esta configuración permite la integración entre NetScaler Console y Splunk para enviar los datos de WAF o bot. A continuación, debes generar un token en Splunk para:

-

Habilitar la autenticación entre NetScaler Console y Splunk.

-

Recibir datos a través del punto de conexión del recopilador de eventos.

-

Inicia sesión en Splunk.

-

Ve a Settings > Data Inputs > HTTP event collector y haz clic en Add new.

-

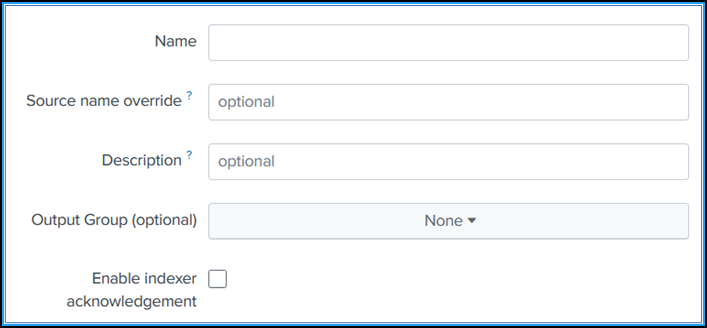

Especifica los siguientes parámetros:

-

Name: Especifica un nombre de tu elección.

-

Source name override (optional): Si estableces un valor, anula el valor de origen para el recopilador de eventos HTTP.

-

Description (optional): Especifica una descripción.

-

Output Group (optional): De forma predeterminada, esta opción está seleccionada como None.

-

Enable indexer acknowledgement: NetScaler Console no admite esta opción. Recomendamos no seleccionar esta opción.

-

-

Haz clic en Next.

-

Opcionalmente, puedes establecer parámetros de entrada adicionales en la página Input Settings.

-

Haz clic en Review para verificar las entradas y luego haz clic en Submit.

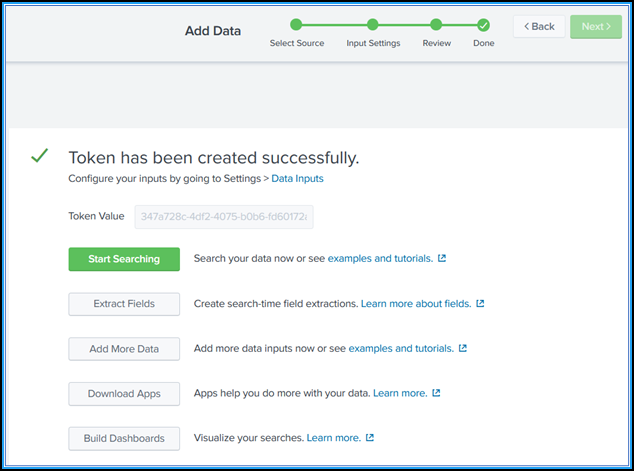

Se genera un token. Debes usar este token cuando agregues detalles en NetScaler Console.

Instalar el Splunk Common Information Model

En Splunk, debes instalar el complemento Splunk CIM. Este complemento garantiza que los datos recibidos de NetScaler Console normalicen los datos ingeridos y coincidan con un estándar común utilizando los mismos nombres de campo y etiquetas de evento para eventos equivalentes.

Nota:

Puedes ignorar este paso si ya has instalado el complemento Splunk CIM.

-

Inicia sesión en Splunk.

-

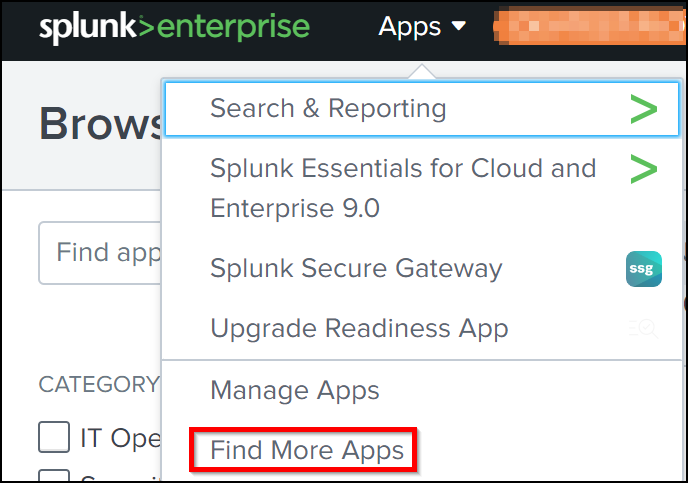

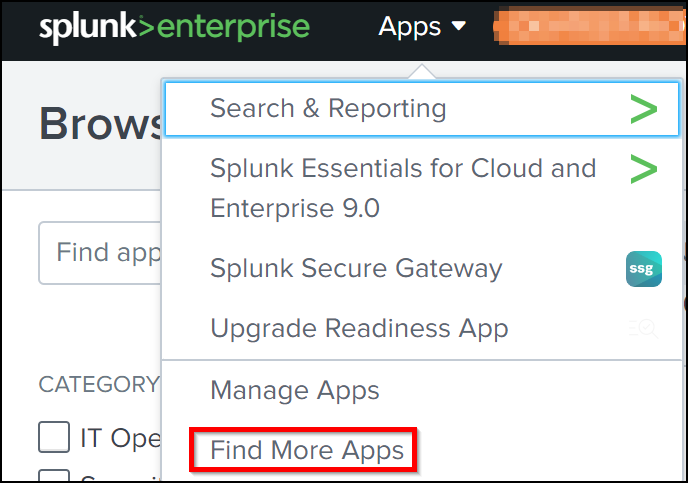

Ve a Apps > Find More Apps.

-

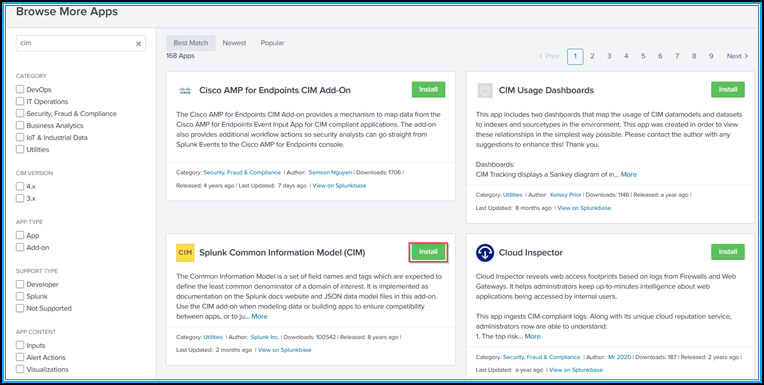

Escribe CIM en la barra de búsqueda y presiona Enter para obtener el complemento Splunk Common Information Model (CIM), y haz clic en Install.

Instalar el normalizador CIM

El normalizador CIM es un complemento adicional que debes instalar para ver la información de WAF y bot en Splunk.

-

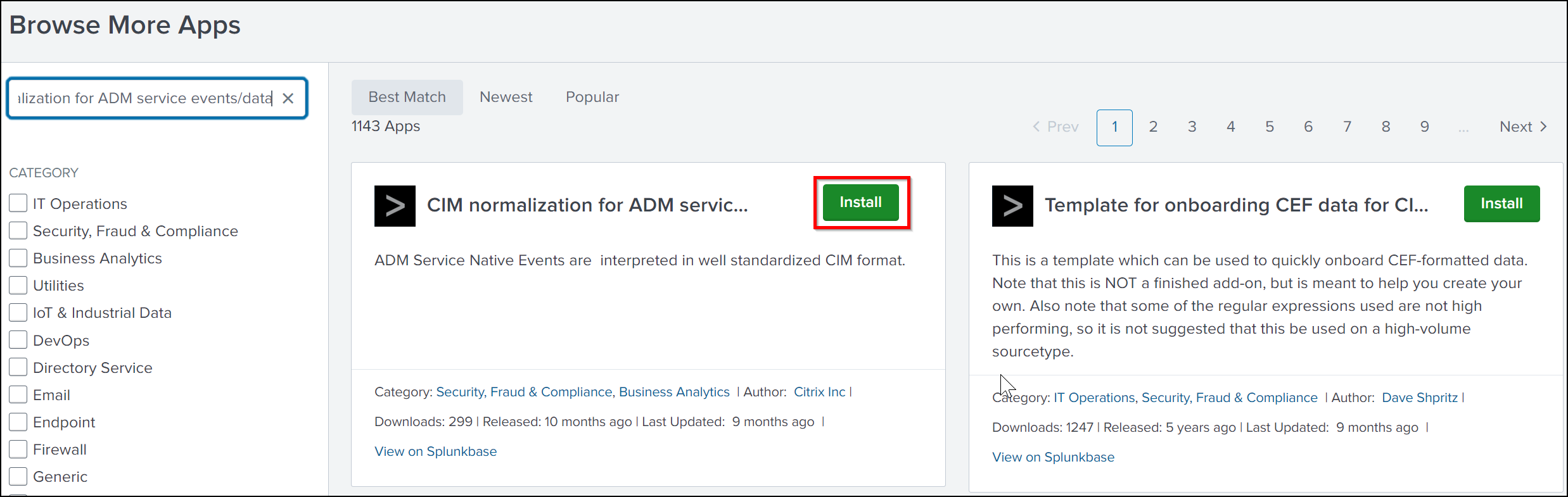

En el portal de Splunk, ve a Apps > Find More Apps.

-

Escribe CIM normalization for ADM service events/data en la barra de búsqueda y presiona Enter para obtener el complemento, y haz clic en Install.

Preparar un panel de ejemplo en Splunk

Después de instalar Splunk CIM, debes preparar un panel de ejemplo utilizando una plantilla para WAF y bot, e información de certificados SSL. Puedes descargar el archivo de plantilla del panel (.tgz), usar cualquier editor (por ejemplo, el Bloc de notas) para copiar su contenido y crear un panel pegando los datos en Splunk.

Nota:

El siguiente procedimiento para crear un panel de ejemplo es aplicable tanto para WAF y bot como para información de certificados SSL. Debes usar el archivo

jsonrequerido.

-

Inicia sesión en la página de descargas de Citrix y descarga el panel de ejemplo disponible en Integración de observabilidad.

-

Extrae el archivo, abre el archivo

jsoncon cualquier editor y copia los datos del archivo.Nota:

Después de extraer, obtendrás dos archivos

json. Usaadm_splunk_security_violations.jsonpara crear el panel de ejemplo de WAF y bot, y usaadm_splunk_ssl_certificate.jsonpara crear el panel de ejemplo de información de certificados SSL. -

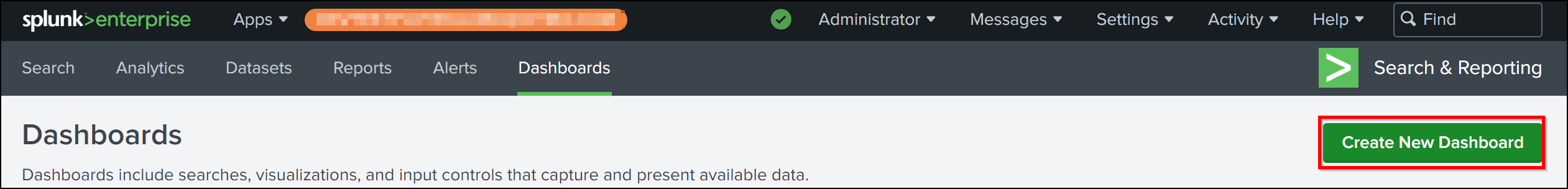

En el portal de Splunk, ve a Search & Reporting > Dashboards y luego haz clic en Create New Dashboard.

-

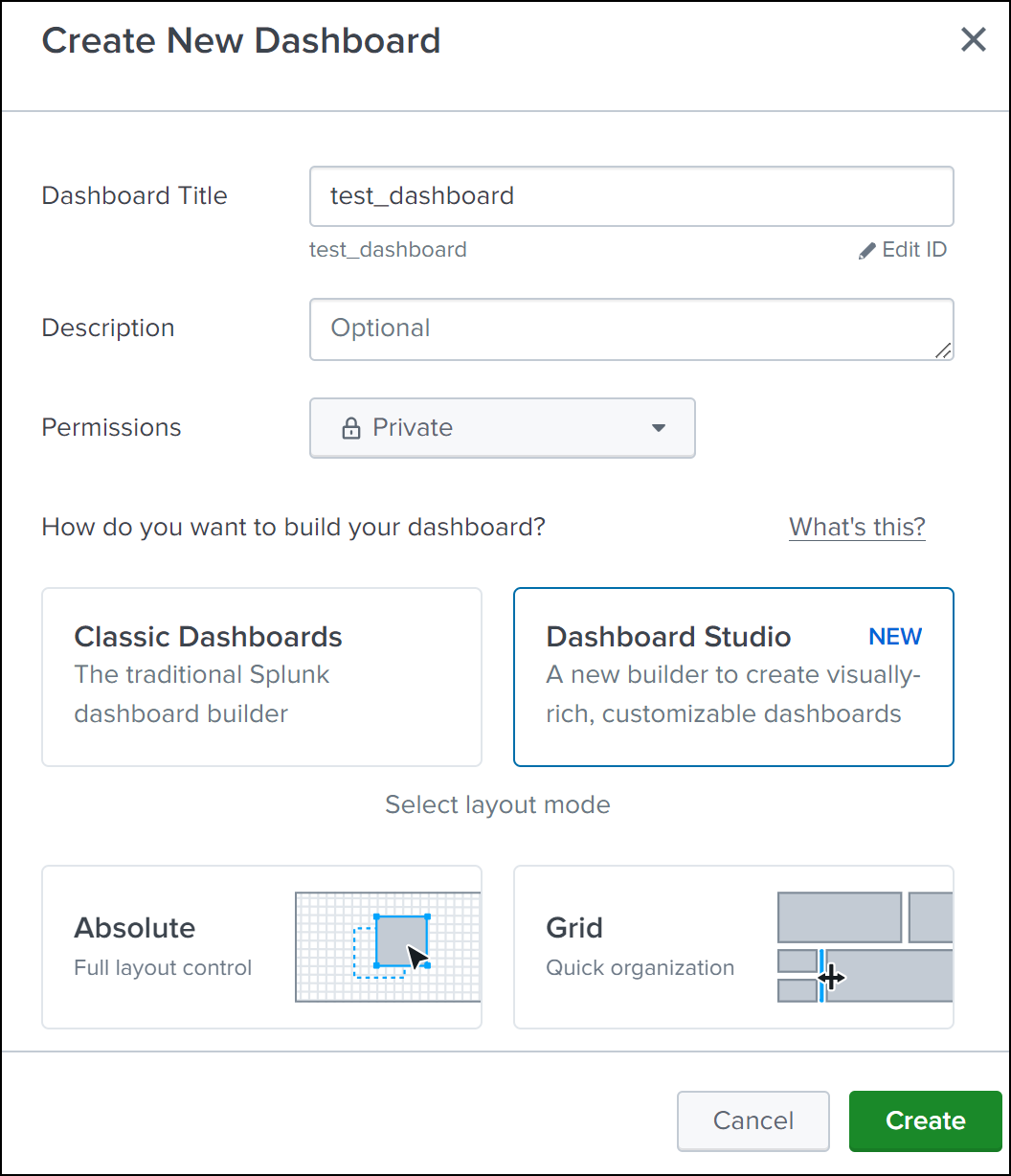

En la página Create New Dashboard, especifica los siguientes parámetros:

-

Dashboard Title - Proporciona un título de tu elección.

-

Description - Opcionalmente, puedes proporcionar una descripción para tu referencia.

-

Permission - Selecciona Private o Shared in App según tu requisito.

-

Selecciona Dashboard Studio.

-

Selecciona cualquiera de los diseños (Absolute o Grid), y luego haz clic en Create.

Después de hacer clic en Create, selecciona el icono Source del diseño.

-

-

Elimina los datos existentes, pega los datos que copiaste en el paso 2 y haz clic en Back.

-

Haz clic en Save.

Puedes ver el siguiente panel de ejemplo en tu Splunk.

Configurar NetScaler Console para exportar datos a Splunk

Ahora tienes todo listo en Splunk. El paso final es configurar NetScaler Console creando una suscripción y agregando el token.

Al finalizar el siguiente procedimiento, podrás ver el panel actualizado en Splunk que está actualmente disponible en tu NetScaler Console:

-

Inicia sesión en NetScaler Console.

-

Ve a Settings > Observability Integration.

-

En la página Integrations, haz clic en Add.

-

En la página Create Subscription, especifica los siguientes detalles:

-

Especifica un nombre de tu elección en el campo Subscription Name.

-

Selecciona NetScaler Console como Source y haz clic en Next.

-

Selecciona Splunk y haz clic en Configure. En la página Configure Endpoint:

-

End Point URL – Especifica los detalles del punto de conexión de Splunk. El punto de conexión debe tener el formato https://SPLUNK_PUBLIC_IP:SPLUNK_HEC_PORT/services/collector/event.

Nota:

Se recomienda usar HTTPS por razones de seguridad.

-

SPLUNK_PUBLIC_IP – Una dirección IP válida configurada para Splunk.

-

SPLUNK_HEC_PORT – Indica el número de puerto que has especificado durante la configuración del punto de conexión de eventos HTTP. El número de puerto predeterminado es 8088.

-

Services/collector/event – Indica la ruta para la aplicación HEC.

-

-

Authentication token – Copia y pega el token de autenticación de Splunk.

-

Haz clic en Submit.

-

-

Haz clic en Next.

-

Haz clic en Add Insights y en la pestaña Select Feature, puedes seleccionar las características que deseas exportar y hacer clic en Add Selected.

Nota:

Si has seleccionado NetScaler Console Audit Logs, puedes seleccionar Daily u Hourly para la frecuencia de exportación de registros de auditoría a Splunk.

-

Haz clic en Next.

-

En la pestaña Select Instance, puedes elegir Select All Instances o Custom select, y luego hacer clic en Next.

-

Select All Instances - Exporta datos a Splunk desde todas las instancias de NetScaler.

-

Custom select - Te permite seleccionar las instancias de NetScaler de la lista. Si seleccionas instancias específicas de la lista, los datos se exportan a Splunk solo desde las instancias de NetScaler seleccionadas.

-

-

Haz clic en Submit.

Nota:

Los datos de la información seleccionada se envían a Splunk inmediatamente después de que se detectan las infracciones en NetScaler Console.

-

Ver paneles en Splunk

Después de completar la configuración en NetScaler Console, los eventos aparecen en Splunk.

Ya estás listo para ver el panel actualizado en Splunk sin pasos adicionales.

Ve a Splunk y haz clic en el panel que has creado para ver el panel actualizado.

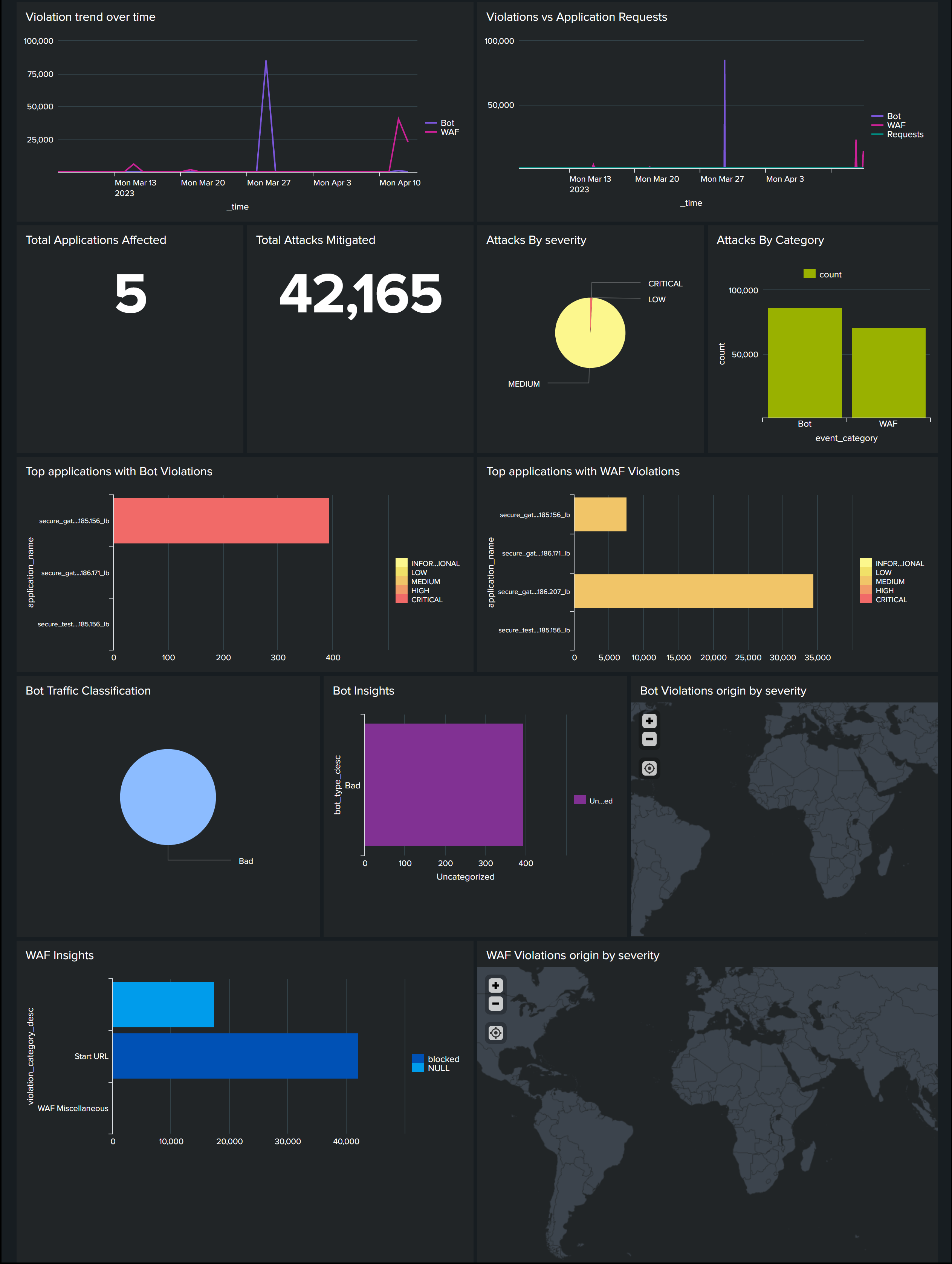

El siguiente es un ejemplo del panel actualizado de WAF y bot:

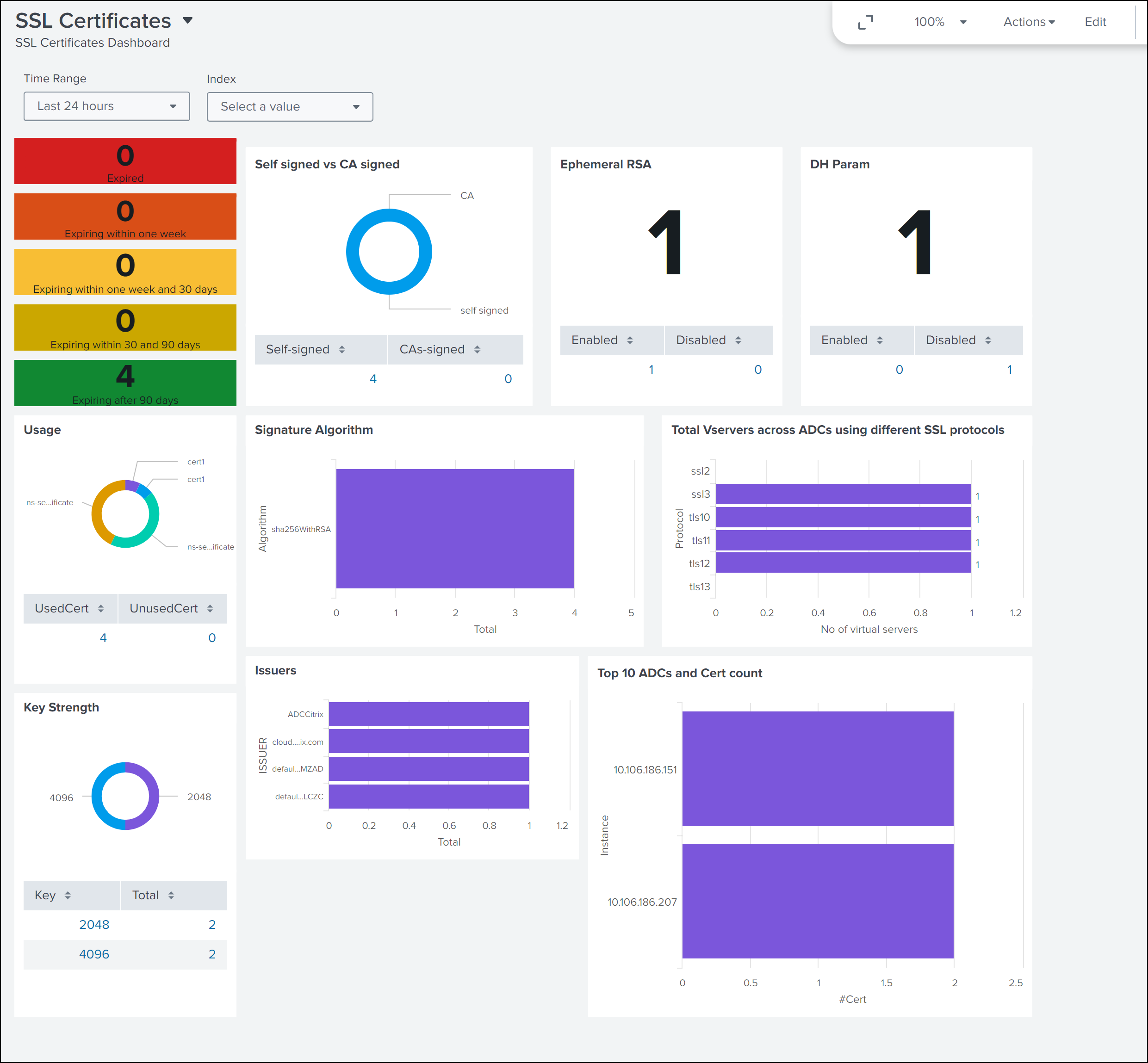

El siguiente panel es un ejemplo del panel actualizado de información de certificados SSL.

Además del panel, también puedes ver datos en Splunk después de crear la suscripción

-

En Splunk, haz clic en Search & Reporting.

-

En la barra de búsqueda:

-

Escribe

sourcetype="bot"osourcetype="waf"y selecciona la duración de la lista para ver los datos de bot/WAF. -

Escribe

sourcetype="ssl"y selecciona la duración de la lista para ver los datos de información de certificados SSL. -

Escribe

sourcetype="gateway_insights"y selecciona la duración de la lista para ver los datos de información de Gateway. -

Escribe

sourcetype= "audit_logs"y selecciona la duración de la lista para ver los datos de registros de auditoría.

-