-

Incorporación simplificada de instancias de NetScaler mediante Console Advisory Connect

-

Conectar SAML como proveedor de identidades a NetScaler Console

-

-

Corregir vulnerabilidades para CVE-2021-22927 y CVE-2021-22920

-

Identificar y corregir vulnerabilidades para CVE-2021-22956

-

-

-

Cómo buscar instancias usando valores de etiquetas y propiedades

-

Actualizaciones centralizadas de la base de datos GeoIP a través de NetScaler Console

-

Administrar particiones de administrador de instancias de NetScaler

-

Copia de seguridad y restauración de instancias de NetScaler

-

Forzar una conmutación por error a la instancia secundaria de NetScaler

-

Forzar que una instancia secundaria de NetScaler permanezca secundaria

-

Crear administradores y usuarios SNMP para el agente de NetScaler

-

Cómo NetScaler Console sondea las instancias y entidades administradas

-

Cómo generar un paquete de asistencia técnica para una instancia de NetScaler

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

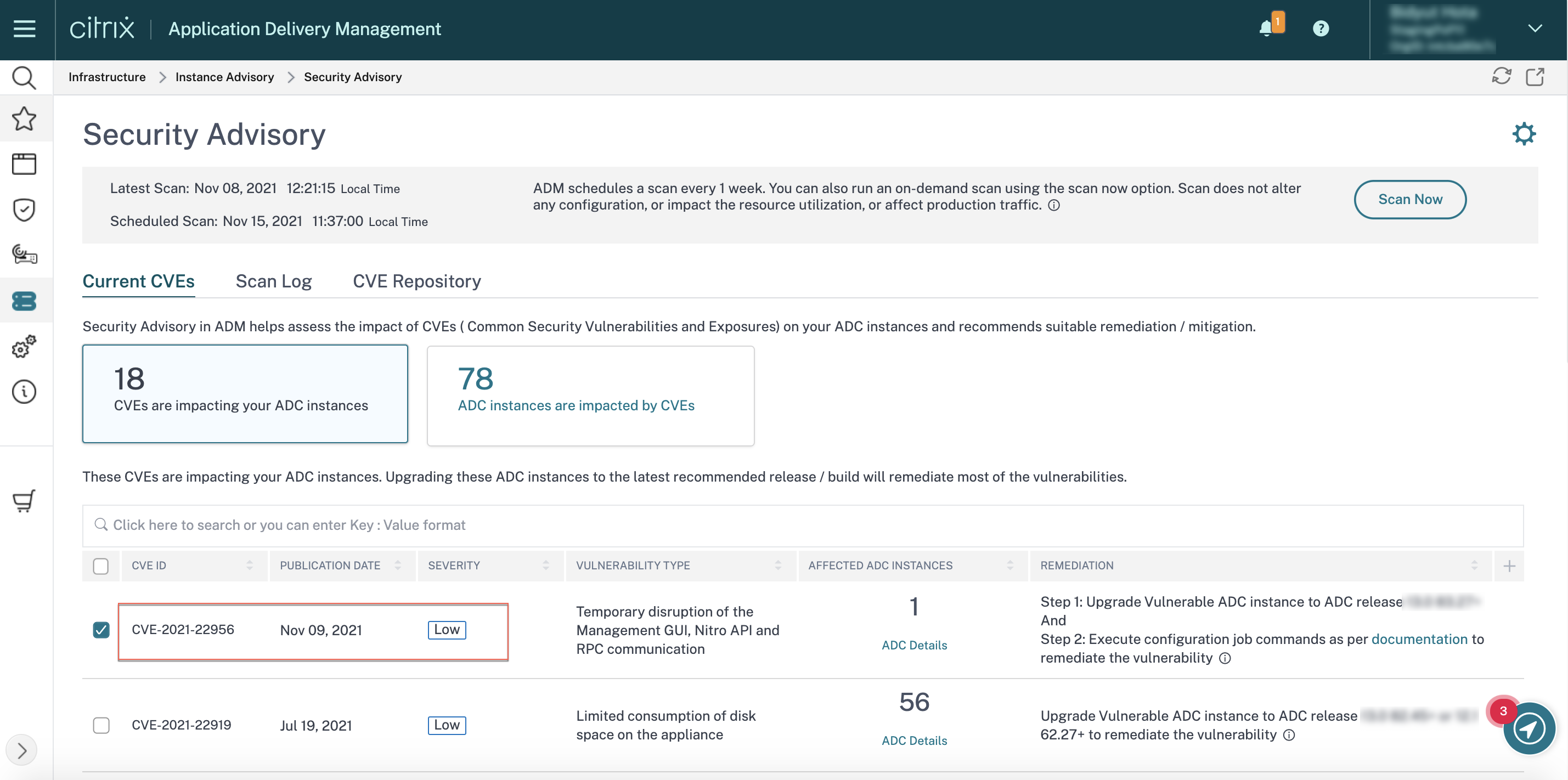

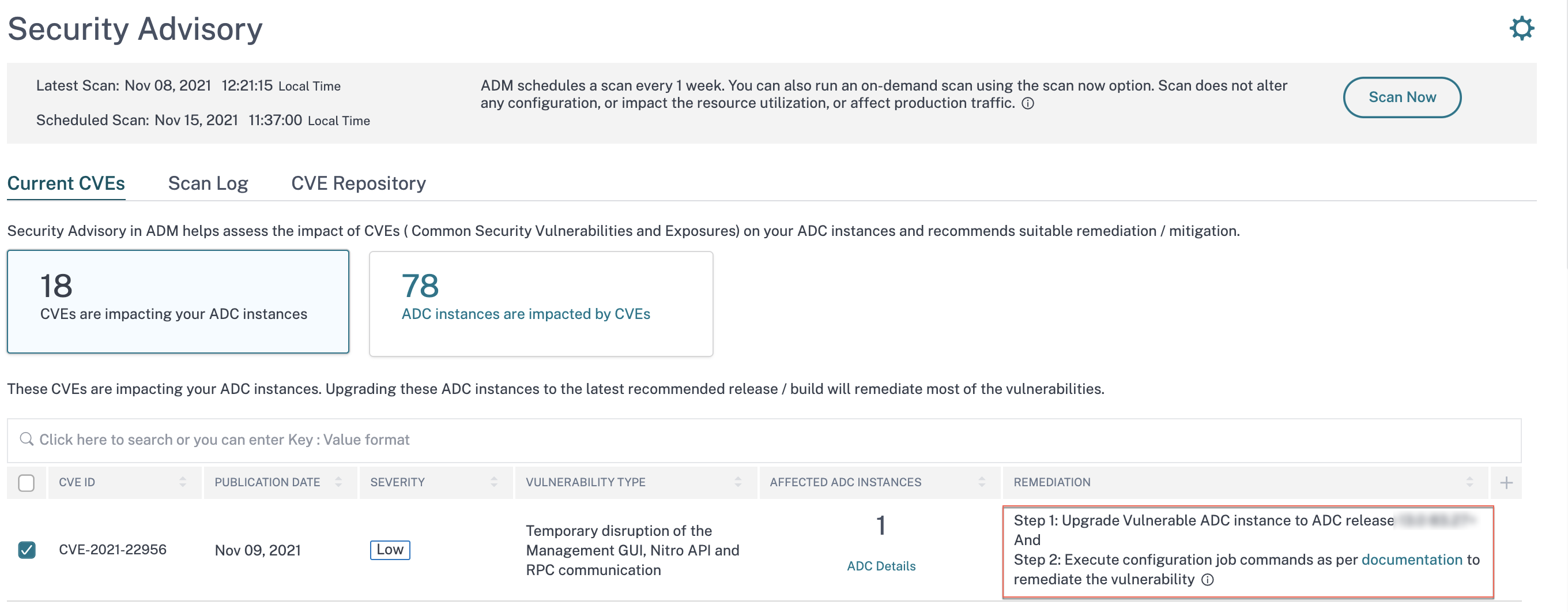

Identificar y remediar vulnerabilidades para CVE-2021-22956

En el panel de avisos de seguridad de NetScaler Console, en **CVE actuales >

Aparece la ventana **

Para obtener más información sobre el panel de avisos de seguridad, consulta Aviso de seguridad.

Nota:

El escaneo del sistema de avisos de seguridad podría tardar un tiempo en concluir y reflejar el impacto de CVE-2021-22956 en el módulo de avisos de seguridad. Para ver el impacto antes, inicia un escaneo bajo demanda haciendo clic en Escanear ahora.

Identificar instancias afectadas por CVE-2021-22956

CVE-2021-22956 requiere un escaneo personalizado, en el que NetScaler Console se conecta con la instancia de NetScaler administrada y envía un script a la instancia. El script se ejecuta en la instancia de NetScaler y verifica el archivo de configuración de Apache (archivo httpd.conf) y los parámetros de conexiones máximas de cliente (maxclient) para determinar si una instancia es vulnerable o no. La información que el script comparte con NetScaler Console es el estado de vulnerabilidad en booleano (verdadero o falso). El script también devuelve a NetScaler Console una lista de recuentos para max_clients para diferentes interfaces de red, por ejemplo, host local, NSIP y SNIP con acceso de administración. Puedes ver un informe detallado de esta lista en el archivo CSV que puedes descargar desde la ficha Registros de escaneo en la página Aviso de seguridad.

Este script se ejecuta cada vez que se ejecutan tus escaneos programados o bajo demanda. Una vez completado el escaneo, el script se elimina de la instancia de NetScaler.

Remediar CVE-2021-22956

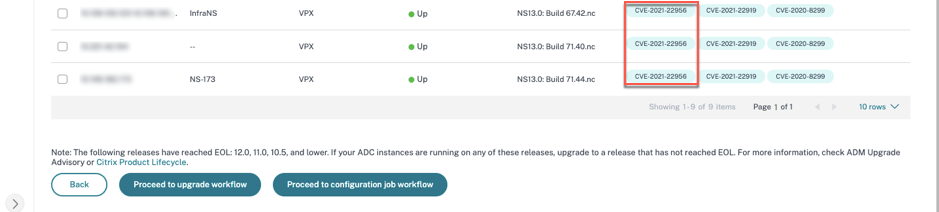

Para las instancias de NetScaler afectadas por CVE-2021-22956, la remediación es un proceso de dos pasos. En la GUI, en CVE actuales > Instancias de NetScaler afectadas por CVE, puedes ver los pasos 1 y 2.

Los dos pasos incluyen:

-

Actualizar las instancias de NetScaler vulnerables a una versión y compilación que contenga la corrección.

-

Aplicar los comandos de configuración necesarios utilizando la plantilla de configuración integrada personalizable en los trabajos de configuración.

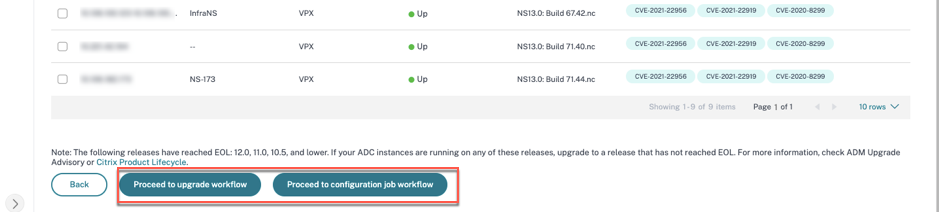

En CVE actuales > Instancias de NetScaler afectadas por CVE, verás dos flujos de trabajo separados para este proceso de remediación de 2 pasos: Continuar con el flujo de trabajo de actualización y Continuar con el flujo de trabajo de trabajo de configuración.

Paso 1: Actualizar las instancias de NetScaler vulnerables

Para actualizar las instancias vulnerables, selecciona las instancias y haz clic en Continuar con el flujo de trabajo de actualización. El flujo de trabajo de actualización se abre con las instancias de NetScaler vulnerables ya rellenadas.

Para obtener más información sobre cómo usar NetScaler Console para actualizar instancias de NetScaler, consulta Crear un trabajo de actualización de NetScaler.

Nota:

Este paso se puede realizar a la vez para todas las instancias de NetScaler vulnerables.

Paso 2: Aplicar comandos de configuración

Una vez que hayas actualizado las instancias afectadas, en la ventana **

- Personalizar la configuración.

- Revisar las instancias afectadas rellenadas automáticamente.

- Especificar entradas para variables para el trabajo.

- Revisar la configuración final con las entradas de variables rellenadas.

- Ejecutar el trabajo.

Ten en cuenta los siguientes puntos antes de seleccionar una instancia y hacer clic en Continuar con el flujo de trabajo de trabajo de configuración:

-

Para una instancia de NetScaler afectada por varios CVE (como CVE-2020-8300, CVE-2021-22927, CVE-2021-22920 y CVE-2021-22956): cuando seleccionas la instancia y haces clic en Continuar con el flujo de trabajo de trabajo de configuración, la plantilla de configuración integrada no se rellena automáticamente en Seleccionar configuración. Arrastra y suelta manualmente la plantilla de trabajo de configuración adecuada en Plantilla de aviso de seguridad al panel de trabajo de configuración en el lado derecho.

-

Para varias instancias de NetScaler que están afectadas solo por CVE-2021-22956: puedes ejecutar trabajos de configuración en todas las instancias a la vez. Por ejemplo, tienes NetScaler 1, NetScaler 2 y NetScaler 3, y todas ellas están afectadas solo por CVE-2021-22956. Selecciona todas estas instancias y haz clic en Continuar con el flujo de trabajo de trabajo de configuración, y la plantilla de configuración integrada se rellena automáticamente en Seleccionar configuración.

-

Para varias instancias de NetScaler afectadas por CVE-2021-22956 y uno o más CVE adicionales (como CVE-2020-8300, CVE-2021-22927 y CVE-2021-22920), que requieren que la remediación se aplique a cada NetScaler una a la vez: cuando seleccionas estas instancias y haces clic en Continuar con el flujo de trabajo de trabajo de configuración, aparece un mensaje de error indicándote que ejecutes el trabajo de configuración en cada NetScaler una a la vez.

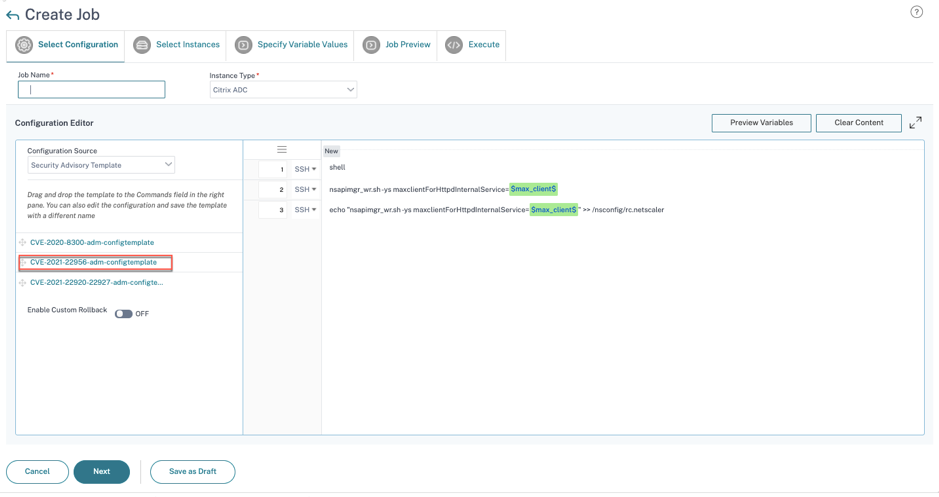

Paso 1: Seleccionar configuración

En el flujo de trabajo de trabajo de configuración, la plantilla base de configuración integrada se rellena automáticamente en Seleccionar configuración.

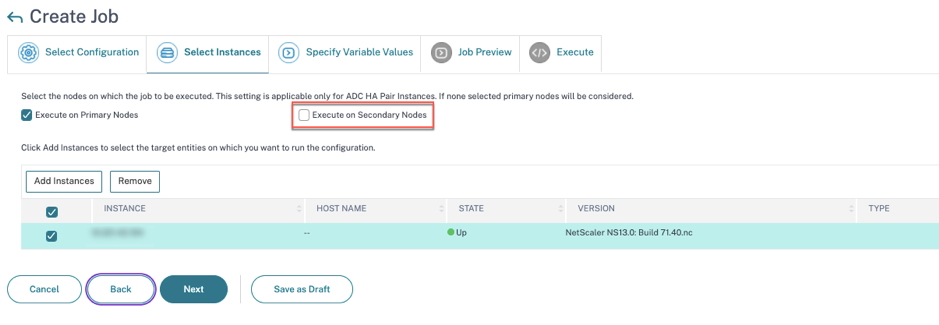

Paso 2: Seleccionar la instancia

La instancia afectada se rellena automáticamente en Seleccionar instancias. Selecciona la instancia. Si esta instancia forma parte de un par HA, selecciona Ejecutar en nodos secundarios. Haz clic en Siguiente.

Nota:

Para instancias de NetScaler en modo clúster, utilizando el aviso de seguridad, NetScaler Console solo admite la ejecución del trabajo de configuración en el nodo coordinador de configuración de clúster (CCO). Ejecuta los comandos en nodos que no sean CCO por separado.

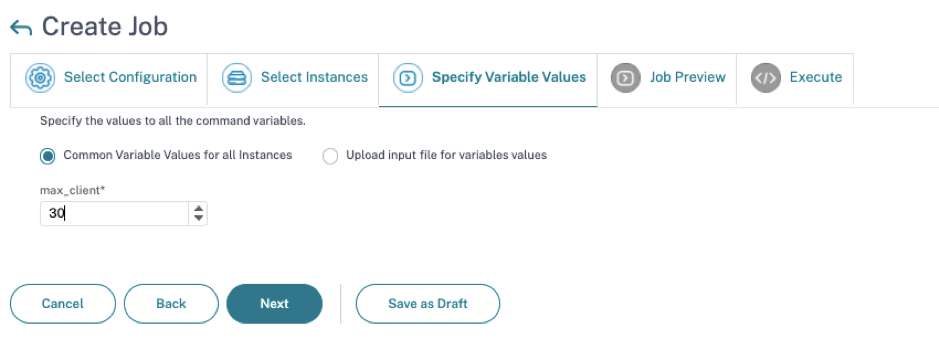

Paso 3: Especificar valores de variables

Introduce los valores de las variables.

Selecciona una de las siguientes opciones para especificar variables para tus instancias:

Valores de variables comunes para todas las instancias: Introduce un valor común para la variable max_client.

Cargar archivo de entrada para valores de variables: Haz clic en Descargar archivo de clave de entrada para descargar un archivo de entrada. En el archivo de entrada, introduce valores para la variable max_client y luego carga el archivo en el servidor de NetScaler Console.

Nota:

Para ambas opciones mencionadas anteriormente, el valor recomendado de

max_clientes 30. Puedes establecer el valor según tu valor actual. Sin embargo, no debe ser cero y debe ser menor o igual que elmax_clientestablecido en el archivo/etc/httpd.conf. Puedes verificar el valor actual establecido en el archivo de configuración del servidor HTTP Apache/etc/httpd.confbuscando la cadenaMaxClientsen la instancia de NetScaler.

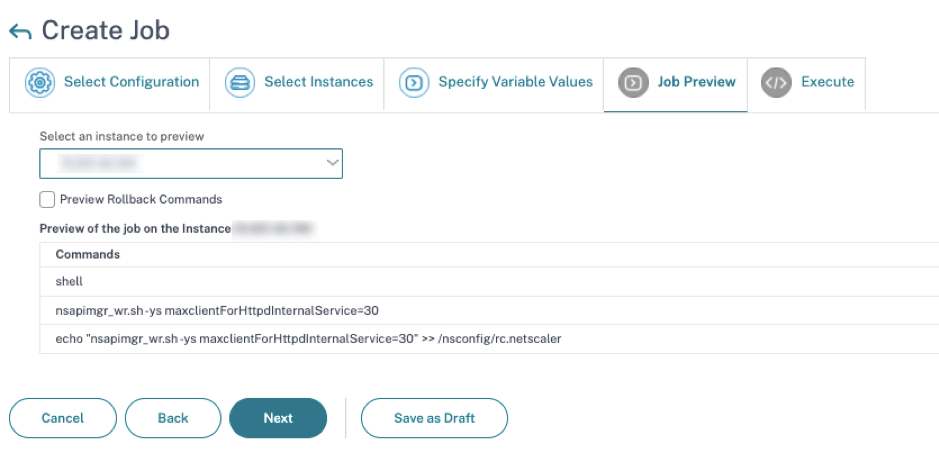

Paso 4: Previsualizar la configuración

Previsualiza los valores de las variables insertados en la configuración y haz clic en Siguiente.

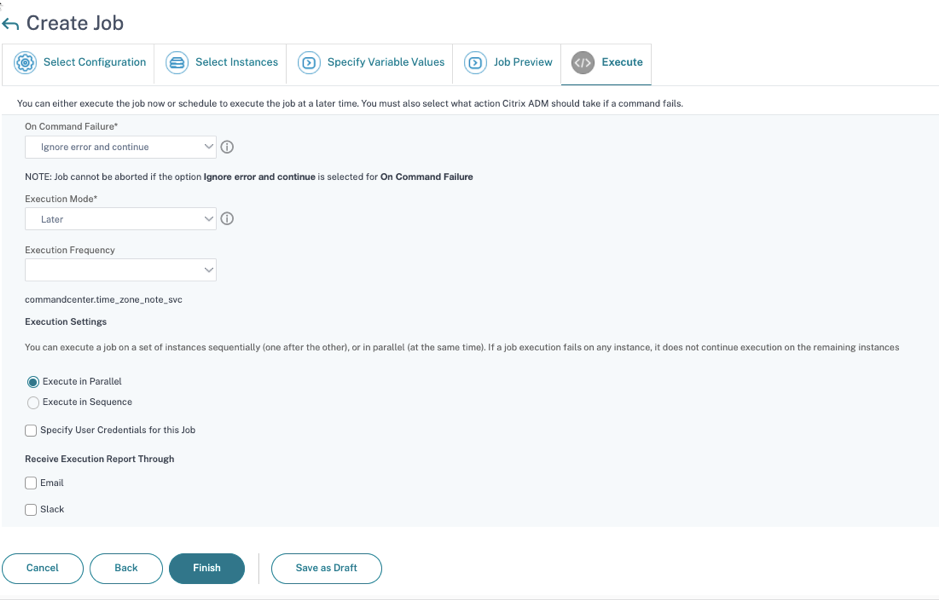

Paso 5: Ejecutar el trabajo

Haz clic en Finalizar para ejecutar el trabajo de configuración.

Una vez ejecutado el trabajo, aparece en Infraestructura > Configuración > Trabajos de configuración.

Después de completar los dos pasos de remediación para todas las instancias de NetScaler vulnerables, puedes ejecutar un escaneo bajo demanda para ver la postura de seguridad revisada.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.