Aviso de seguridad

Una infraestructura segura, protegida y resiliente es el elemento vital de cualquier organización. Las organizaciones deben rastrear las nuevas vulnerabilidades y exposiciones comunes (CVE) y evaluar el impacto de las CVE en su infraestructura. También deben comprender y planificar la remediación para resolver las vulnerabilidades.

La función Aviso de seguridad en NetScaler Console te permite:

-

Analizar la configuración de tu NetScaler para identificar cualquier configuración errónea, puntos débiles o desviaciones de las mejores prácticas que puedan exponer tu sistema a ataques.

-

Rastrear cualquier nueva vulnerabilidad y exposición común (CVE), evaluar el impacto de las CVE, comprender la remediación y resolver las vulnerabilidades.

-

Examinar la integridad de los archivos de compilación de tu NetScaler.

Página de inicio de avisos de seguridad

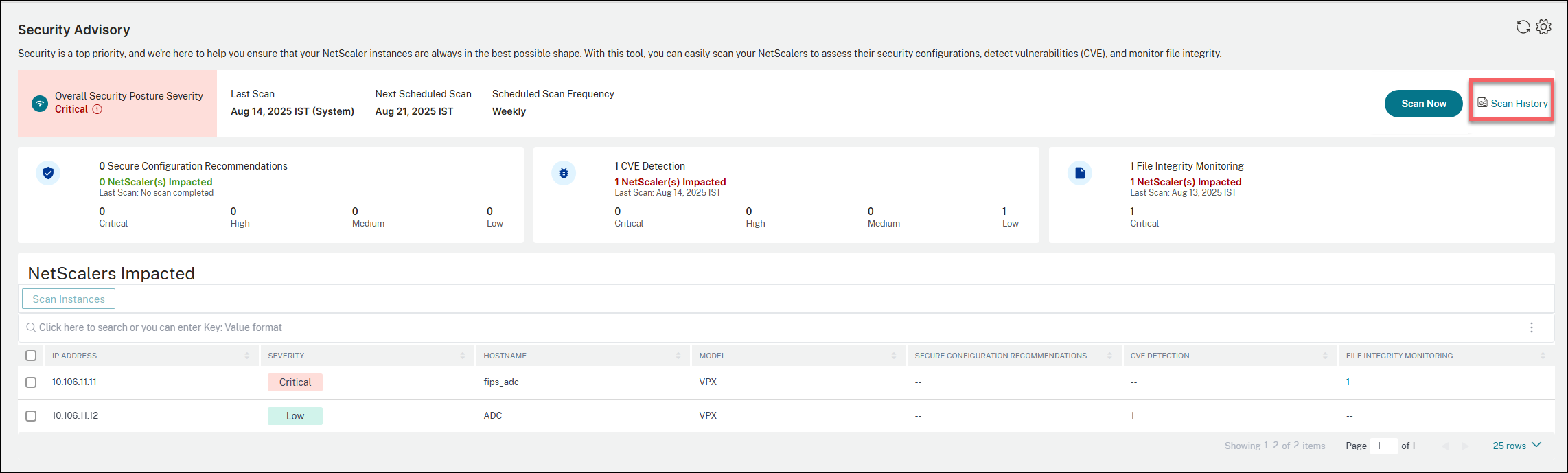

La página de inicio de Avisos de seguridad ofrece una vista general completa de la postura de seguridad de tu implementación de NetScaler. La interfaz está mejorada y diseñada para proporcionar a los administradores y profesionales de la seguridad información inmediata sobre el estado general de salud y vulnerabilidad de su infraestructura de NetScaler.

NetScaler Console ofrece tres tipos de avisos de seguridad:

-

Recomendaciones de configuración segura - Te permite configurar instancias de NetScaler según las mejores prácticas.

-

Detección de vulnerabilidades y exposiciones comunes (CVE) - Te permite identificar las CVE que ponen en riesgo tus instancias de NetScaler y recomienda remediaciones.

-

Supervisión de la integridad de los archivos - Te permite identificar si se han realizado cambios o adiciones en los archivos de compilación de tu NetScaler.

El panel de avisos de seguridad de NetScaler Console también incluye lo siguiente:

-

Gravedad de la postura de seguridad general - Representa el estado de la postura de seguridad y se calcula en función de la gravedad máxima de los tres tipos de avisos. El estado puede ser uno de los siguientes:

- Crítica: Se detectan varias observaciones de gravedad crítica que deben abordarse con la máxima urgencia.

- Alta: Se detectan vulnerabilidades críticas o configuraciones erróneas que deben corregirse de inmediato. Aunque no son tan urgentes como los hallazgos críticos, estos problemas suponen un riesgo significativo para la seguridad y la estabilidad.

- Media: Observaciones de seguridad importantes que deben abordarse de manera oportuna. Estos problemas no suponen una amenaza crítica inmediata, pero podrían ser explotados o dar lugar a problemas más graves si no se abordan.

- Baja: Problemas de seguridad menores o violaciones de las mejores prácticas que no suponen un riesgo de seguridad significativo. Aunque no son una amenaza inmediata, sigue siendo una buena idea solucionar estos problemas para mejorar la postura de seguridad general.

-

Último análisis - La fecha del último análisis. Los datos proporcionados en el panel se basan en los resultados del último análisis.

-

Próximo análisis programado - La fecha del próximo análisis del sistema programado.

-

Frecuencia de análisis programado - La frecuencia con la que se ejecutan los análisis del sistema.

-

Analizar ahora - Permite un análisis bajo demanda que te permite analizar las instancias en cualquier momento, según tu necesidad, fuera del programa de análisis del sistema.

-

Historial de análisis - Proporciona una vista histórica de todos los análisis que se han ejecutado en tus instancias de NetScaler.

-

NetScalers afectados - Enumera las instancias de NetScaler que están afectadas.

-

Configuración - Te permite configurar los ajustes de análisis del sistema y establecer notificaciones para eventos según tu necesidad.

Con la información disponible en el panel, puedes identificar rápidamente vulnerabilidades críticas, recomendaciones de configuración segura que incluyen pasos de mitigación y enlaces a la documentación relevante.

La página de inicio te permite filtrar los problemas por criticidad y dirección IP de NetScaler. Cuando se selecciona un nivel de criticidad específico, solo se muestran las instancias de NetScaler con ese nivel de gravedad.

> **Important:** > > In the **Security Advisory** GUI or report, all CVEs might not appear, and you might only see one CVE. As a workaround, click **Scan Now** and select **CVE** to run an on-demand scan. After the scan is complete, all the CVEs in scope (approximately 15) appear in the UI or report.-->Recomendaciones de configuración segura

La ficha Recomendaciones de configuración segura proporciona un análisis en profundidad, a nivel de instancia, de las observaciones de configuración, diseñada para proporcionar a los usuarios información práctica. Para obtener más información, consulta Recomendaciones de configuración segura.

Detección de CVE

La detección de CVE se centra principalmente en identificar y mitigar las vulnerabilidades de seguridad. Para obtener más información, consulta Detección de CVE.

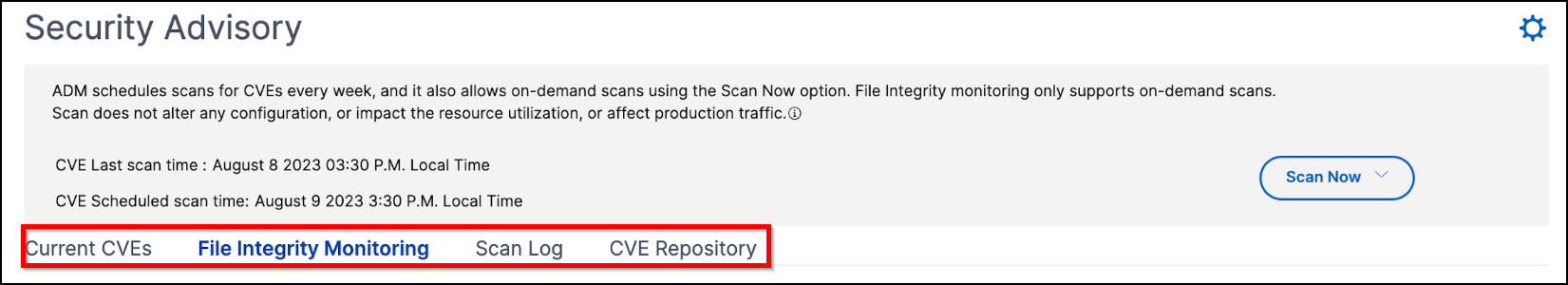

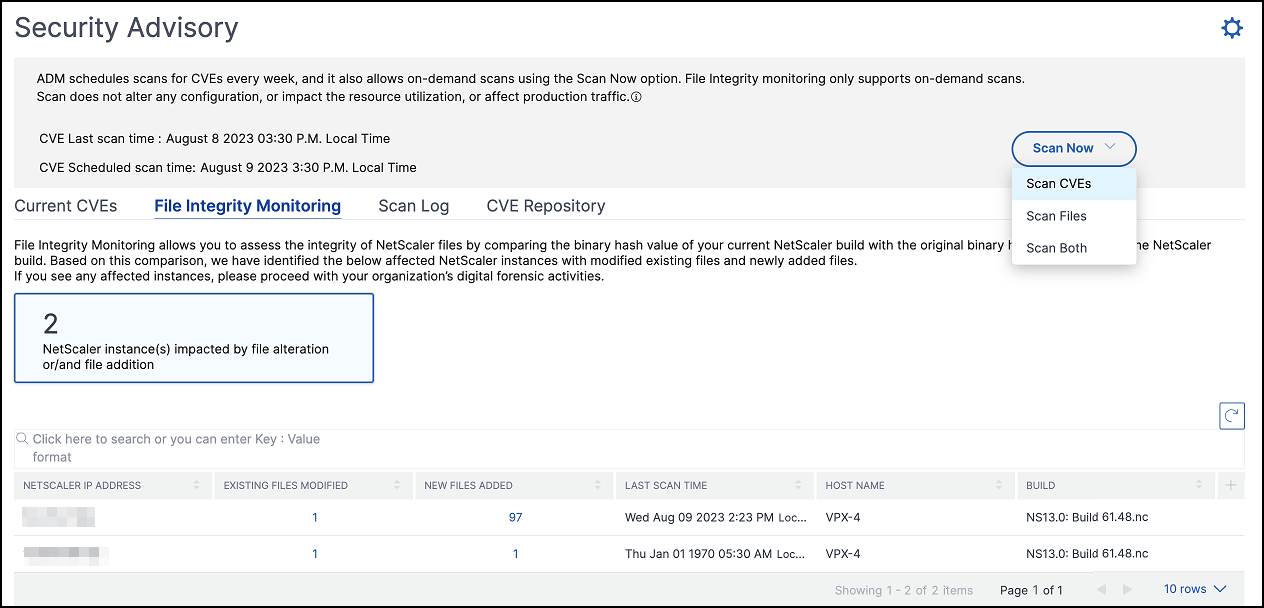

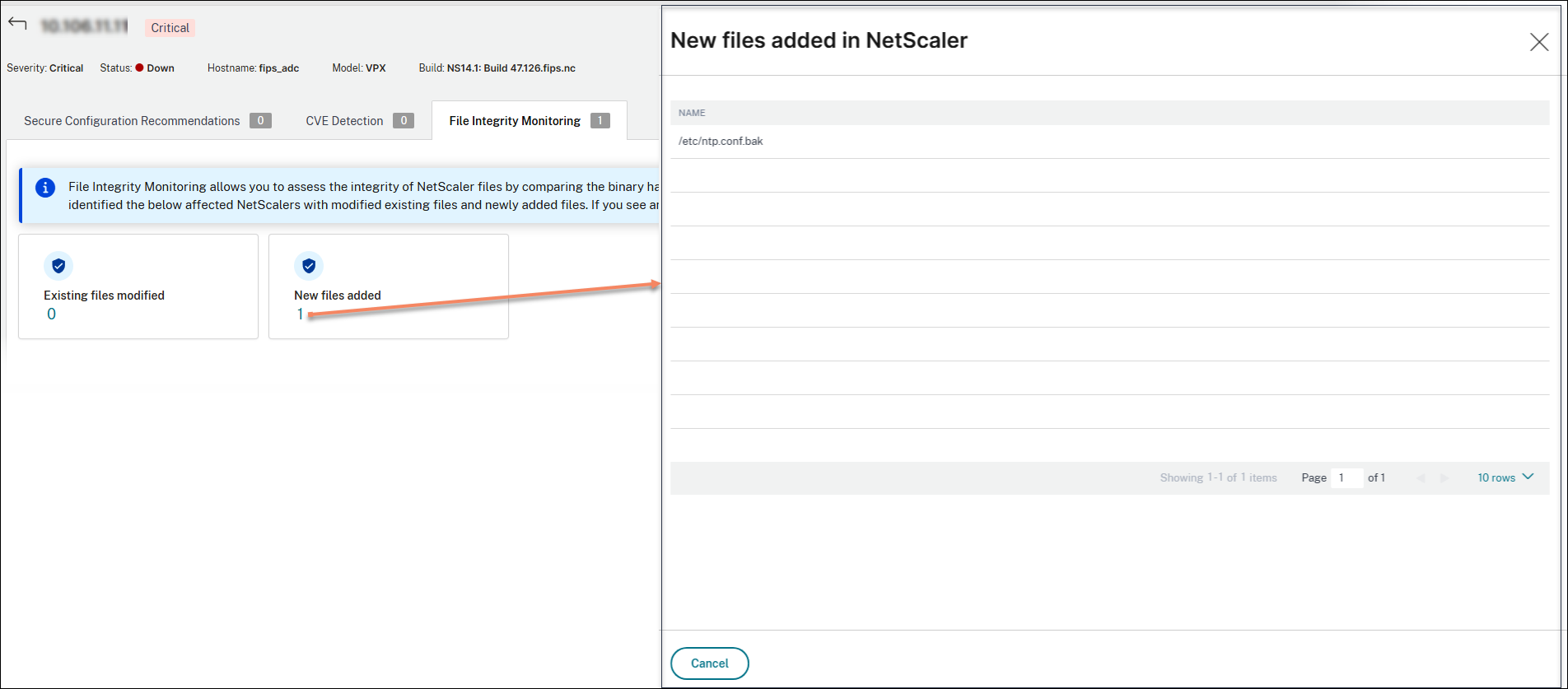

Supervisión de la integridad de los archivos

La supervisión de la integridad de los archivos comprueba si hay cambios no autorizados o maliciosos en los archivos principales de una instancia de NetScaler. Es una parte clave del aviso de seguridad. Para obtener más información, consulta Supervisión de la integridad de los archivos.

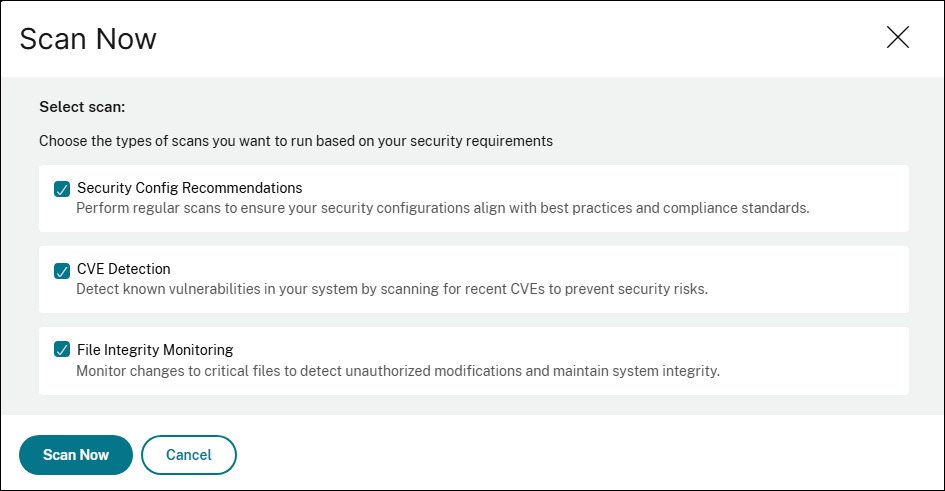

Analizar ahora

Puedes analizar las instancias en cualquier momento, según tu necesidad, y también elegir los tipos de análisis que deseas ejecutar en función de tus requisitos de seguridad.

Realiza los siguientes pasos para ejecutar el análisis:

-

Haz clic en Analizar ahora.

-

Selecciona los tipos de análisis que deseas ejecutar.

- Recomendaciones de configuración de seguridad

- Detección de CVE

- Supervisión de la integridad de los archivos

-

Haz clic en Analizar ahora. Una vez completado el análisis, los detalles de seguridad revisados aparecen en el panel de avisos de seguridad.

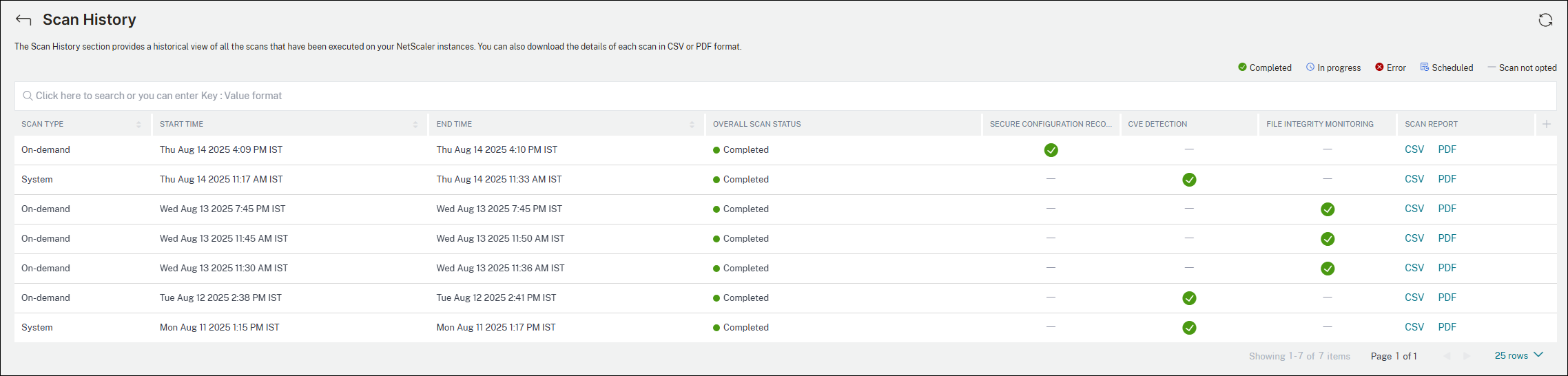

Historial de análisis

Haz clic en Historial de análisis para ver todos los análisis históricos que se han ejecutado en tus instancias de NetScaler.

Puedes ver el tipo de análisis (análisis bajo demanda o análisis del sistema), la hora de inicio y fin del análisis, el estado general del análisis y también descargar los detalles de cada análisis en formato CSV o PDF.

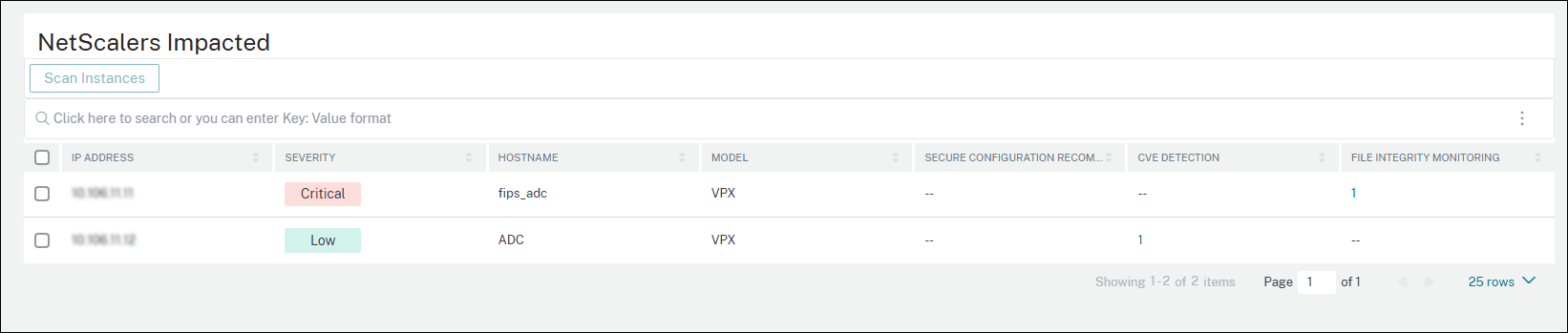

NetScalers afectados

La sección NetScalers afectados enumera todas las instancias de NetScaler que se ven afectadas por las configuraciones de seguridad, las CVE y las comprobaciones de supervisión de la integridad de los archivos.

También puedes hacer clic en el número debajo de CONFIGURACIÓN DE RECOMENDACIONES SEGURAS, DETECCIÓN DE CVE o SUPERVISIÓN DE LA INTEGRIDAD DE LOS ARCHIVOS para ver más detalles. La siguiente es una imagen de ejemplo para tu referencia.

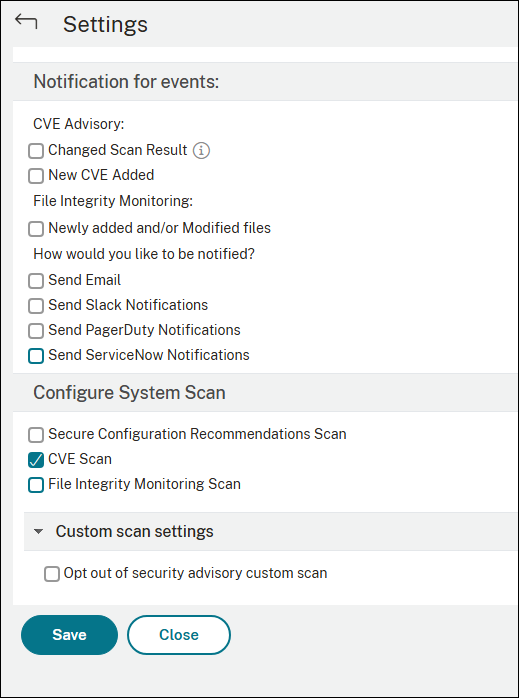

Configuración

Como administrador, puedes recibir notificaciones de Citrix Cloud, que te informan cuántas instancias de NetScaler son vulnerables con CVE. Para configurar cuándo y cómo deseas recibir notificaciones, haz clic en el icono de configuración en la esquina superior derecha de la página de avisos de seguridad.

![]()

Puedes realizar las siguientes acciones:

- Seleccionar el tipo de eventos para los que debes recibir la notificación.

- Seleccionar cómo deseas ser notificado. Por ejemplo, por correo electrónico, Slack, PagerDuty.

- Seleccionar el tipo de análisis que debe incluirse en los análisis del sistema. Por defecto, solo el análisis de CVE está habilitado para el análisis del sistema.

- Excluirte del análisis personalizado de avisos de seguridad.

También puedes configurar el tipo de análisis que deben incluirse en los análisis del sistema.

Descargo de responsabilidad:

Ten en cuenta que la Supervisión de la integridad de los archivos de NetScaler (“la Característica”) no es capaz de detectar todas las técnicas, tácticas o procedimientos (TTP) que los actores de amenazas pueden usar al atacar entornos relevantes. Los actores de amenazas cambian las TTP y la infraestructura con frecuencia, por lo que la Característica puede tener un valor forense limitado o nulo en cuanto a ciertas amenazas. Se te recomienda encarecidamente que contrates los servicios de investigadores forenses experimentados para evaluar tu entorno en relación con cualquier posible amenaza.

Este documento y la información contenida en él se proporcionan tal cual. Cloud Software Group, Inc. no ofrece garantías ni representaciones, expresas o implícitas, con respecto al documento o su contenido, incluyendo, sin limitación, que este documento o la información contenida en él esté libre de errores o cumpla con alguna condición de comerciabilidad o idoneidad para un propósito particular.