-

-

Quelle est la place d'une appliance NetScaler dans le réseau ?

-

Comment un NetScaler communique avec les clients et les serveurs

-

Accélérez le trafic équilibré de charge en utilisant la compression

-

-

Déployer une instance NetScaler VPX

-

Optimisez les performances de NetScaler VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Améliorez les performances SSL-TPS sur les plateformes de cloud public

-

Configurer le multithreading simultané pour NetScaler VPX sur les clouds publics

-

Installation d'une instance NetScaler VPX sur un serveur bare metal

-

Installation d'une instance NetScaler VPX sur Citrix Hypervisor

-

Installation d'une instance NetScaler VPX sur le cloud VMware sur AWS

-

Installation d'une instance NetScaler VPX sur des serveurs Microsoft Hyper-V

-

Installation d'une instance NetScaler VPX sur la plateforme Linux-KVM

-

Provisioning de l'appliance virtuelle NetScaler à l'aide d'OpenStack

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du Virtual Machine Manager

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau PCI Passthrough

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du programme virsh

-

Provisioning de l'appliance virtuelle NetScaler avec SR-IOV sur OpenStack

-

Déployer une instance NetScaler VPX sur AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Protégez AWS API Gateway à l'aide du pare-feu d'applications Web NetScaler

-

Déployer NetScaler VPX sur AWS

-

Configurer une instance NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance NetScaler VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance NetScaler VPX sur Microsoft Azure

-

Architecture réseau pour les instances NetScaler VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome NetScaler VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Déployez une paire de haute disponibilité NetScaler sur Azure avec ALB en mode IP flottant désactivé

-

Configurer une instance NetScaler VPX pour utiliser le réseau accéléré Azure

-

Configurez les nœuds HA-INC à l'aide du modèle de haute disponibilité NetScaler avec Azure ILB

-

Installation d'une instance NetScaler VPX sur la solution Azure VMware

-

Configurer une instance autonome NetScaler VPX sur la solution Azure VMware

-

Configurer une configuration de haute disponibilité NetScaler VPX sur la solution Azure VMware

-

Configurer le serveur de routage Azure avec la paire NetScaler VPX HA

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Configurer des pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance NetScaler VPX sur Google Cloud Platform

-

Déployer une paire haute disponibilité VPX sur Google Cloud Platform

-

Déployer une paire VPX haute disponibilité avec des adresses IP privées sur Google Cloud Platform

-

Installation d'une instance NetScaler VPX sur Google Cloud VMware Engine

-

Support de dimensionnement VIP pour l'instance NetScaler VPX sur GCP

-

-

Automatisez le déploiement et les configurations de NetScaler

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

Optimisation du protocole TCP avec NetScaler

-

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

NetScaler en tant que proxy du service de fédération Active Directory

-

NetScaler Gateway sur site en tant que fournisseur d'identité pour Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configuration de l'expression de stratégie avancée : mise en route

-

Expressions de stratégie avancées : utilisation des dates, des heures et des nombres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de stratégie avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, ID VLAN

-

Expressions de stratégie avancées : fonctions d'analyse de flux

-

-

-

-

Protection basée sur la grammaire SQL pour les charges utiles HTML et JSON

-

Protection basée sur la grammaire par injection de commandes pour la charge utile HTML

-

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

-

Prise en charge du pare-feu d'application pour Google Web Toolkit

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration de NetScaler dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer NetScaler en tant que résolveur de stubs non validant et sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance NetScaler

-

-

-

Configuration pour générer le trafic de données NetScaler FreeBSD à partir d'une adresse SNIP

-

-

Déchargement et accélération SSL

-

Prise en charge du protocole TLSv1.3 tel que défini dans la RFC 8446

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification basée sur une clé SSH pour les administrateurs NetScaler

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages Heartbeat à haute disponibilité sur une appliance NetScaler

-

Supprimer et remplacer un NetScaler dans une configuration de haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Déployez NetScaler Web App Firewall sur AWS

Le NetScaler Web App Firewall peut être installé en tant que périphérique réseau de couche 3 ou en tant que pont réseau de couche 2 entre les serveurs du client et les utilisateurs du client, généralement derrière le routeur ou le pare-feu de l’entreprise cliente. NetScaler Web App Firewall doit être installé à un endroit où il peut intercepter le trafic entre les serveurs Web et le hub ou le commutateur via lequel les utilisateurs accèdent à ces serveurs Web. Les utilisateurs configurent ensuite le réseau pour envoyer des requêtes au Web Application Firewall plutôt que directement à leurs serveurs Web, et des réponses au Web Application Firewall plutôt que directement à leurs utilisateurs. Le Web Application Firewall filtre ce trafic avant de le transférer vers sa destination finale, en utilisant à la fois son ensemble de règles internes et les ajouts et modifications de l’utilisateur. Il bloque ou rend inoffensif toute activité qu’il détecte comme nuisible, puis transfère le trafic restant au serveur Web. L’image précédente donne un aperçu du processus de filtrage.

Pour plus d’informations, consultez Comment fonctionne NetScaler Web App Firewall.

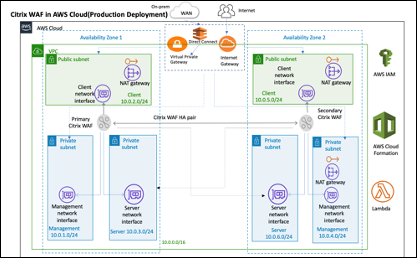

Architecture pour NetScaler Web App Firewall sur AWS pour le déploiement en production

L’image montre un cloud privé virtuel (VPC) avec des paramètres par défaut qui crée un environnement NetScaler Web App Firewall dans le cloud AWS.

Dans un déploiement de production, les paramètres suivants sont configurés pour l’environnement NetScaler Web App Firewall :

-

Cette architecture suppose l’utilisation d’un modèle AWS CloudFormation et d’un guide de démarrage rapide AWS, disponibles ici : GitHub/AWS-QuickStart/QuickStart-Citrix-ADC-VPX.

-

Un VPC qui couvre deux zones de disponibilité, configuré avec deux sous-réseaux publics et quatre sous-réseaux privés, conformément aux bonnes pratiques AWS, afin de vous fournir votre propre réseau virtuel sur AWS avec un bloc de routage inter-domaine sans classe (CIDR) /16 (un réseau avec 65 536 adresses IP privées) . *

-

Deux instances de NetScaler Web App Firewall (principale et secondaire), une dans chaque zone de disponibilité.

-

Trois groupes de sécurité, un pour chaque interface réseau (gestion, client, serveur), qui agissent comme des pare-feu virtuels pour contrôler le trafic pour leurs instances associées.

-

Trois sous-réseaux, pour chaque instance : un pour la gestion, un pour le client et un pour le serveur principal.

-

Une passerelle Internet connectée au VPC et une table de routage de sous-réseaux publics qui est associée à des sous-réseaux publics afin de permettre l’accès à Internet. Cette passerelle est utilisée par l’hôte du Web App Firewall pour envoyer et recevoir du trafic. Pour plus d’informations sur les passerelles Internet, voir : Passerelles Internet. *

-

5 tables de routage : une table de routage publique associée aux sous-réseaux clients du Web App Firewall principal et secondaire. Les 4 tables de routage restantes sont liées à chacun des 4 sous-réseaux privés (sous-réseaux de gestion et côté serveur du Web App Firewall principal et secondaire) . *

-

AWS Lambda in Web App Firewall prend en charge les tâches suivantes :

-

Configuration de deux Web App Firewall dans chaque zone de disponibilité du mode HA

-

Création d’un exemple de profil de Web App Firewall et extension de cette configuration par rapport au Web App Firewall

-

-

AWS Identity and Access Management (IAM) pour contrôler en toute sécurité l’accès aux services et ressources AWS pour vos utilisateurs. Par défaut, le modèle CloudFormation (CFT) crée le rôle IAM requis. Les utilisateurs peuvent toutefois fournir leur propre rôle IAM pour les instances NetScaler ADC.

-

Dans les sous-réseaux publics, deux passerelles de traduction d’adresses réseau (NAT) gérées permettent l’accès Internet sortant aux ressources des sous-réseaux publics.

Remarque :

Le modèle CFT Web App Firewall qui déploie le NetScaler Web App Firewall dans un VPC existant ignore les composants marqués par des astérisques et invite les utilisateurs à indiquer leur configuration VPC existante.

Les serveurs principaux ne sont pas déployés par le CFT.

Coûts et licences

Les utilisateurs sont responsables du coût des services AWS utilisés lors de l’exécution des déploiements AWS. Les modèles AWS CloudFormation qui peuvent être utilisés pour ce déploiement incluent des paramètres de configuration que les utilisateurs peuvent personnaliser selon les besoins. Certains de ces paramètres, tels que le type d’instance, ont une incidence sur le coût du déploiement. Pour les estimations de coûts, les utilisateurs doivent consulter les pages de tarification de chaque service AWS qu’ils utilisent. Les prix sont sujets à changement.

Un NetScaler Web App Firewall sur AWS nécessite une licence. Pour obtenir une licence NetScaler Web App Firewall, les utilisateurs doivent placer la clé de licence dans un compartiment S3 et spécifier son emplacement lorsqu’ils lancent le déploiement.

Remarque :

Lorsque les utilisateurs choisissent le modèle de licence BYOL (Bring your own license), ils doivent s’assurer qu’une fonctionnalité AppFlow est activée. Pour plus d’informations sur les licences BYOL, consultez : AWS Marketplace/Citrix VPX - Licence client.

Les options de licence suivantes sont disponibles pour Citrix ADC Web App Firewall exécuté sur AWS. Les utilisateurs peuvent choisir une AMI (Amazon Machine Image) en fonction d’un seul facteur, tel que le débit.

-

Modèle de licence : Pay as You Go (PAYG, pour les licences de production) ou Bring Your Own License (BYOL, pour l’AMI sous licence client - NetScaler ADC Pooled Capacity). Pour plus d’informations sur NetScaler ADC Pooled Capacity, voir : NetScaler ADC Pooled Capacity.

-

Pour BYOL, il existe 3 modes de licence :

-

Configurer la capacité groupée NetScaler : Configurer la capacité groupée Citrix ADC

-

Licences d’enregistrement et de retrait NetScaler VPX (CICO) : Licences d’enregistrement et de retrait Citrix ADC VPX

Conseil :

Si les utilisateurs choisissent la licence CICO avec le type de plate-forme d’application VPX-200, VPX-1000, VPX-3000, VPX-5000 ou VPX-8000, ils doivent s’assurer que la licence de débit est la même sur leur serveur de licences NetScaler Console.

- Licence de processeur virtuel NetScaler : Licences de processeur virtuel NetScaler

-

-

Remarque :

Si les utilisateurs souhaitent modifier dynamiquement la bande passante d’une instance VPX, ils doivent sélectionner une option BYOL, par exemple la capacité groupée NetScaler où ils peuvent allouer les licences depuis NetScaler Console, ou ils peuvent extraire les licences auprès de NetScaler en fonction de la capacité minimale et maximale de l’instance à la demande et sans redémarrage. Un redémarrage n’est requis que si les utilisateurs souhaitent modifier l’édition de la licence.

-

Débit : 200 Mbits/s ou 1 Gbit/s

-

Offre groupée : Premium

Options de déploiement

Ce guide de déploiement propose deux options de déploiement :

-

La première option consiste à déployer à l’aide du format Guide de démarrage rapide et des options suivantes :

-

Déployez NetScaler Web App Firewall dans un nouveau VPC (déploiement de bout en bout). Cette option crée un nouvel environnement AWS composé du VPC, des sous-réseaux, des groupes de sécurité et d’autres composants d’infrastructure, puis déploie NetScaler Web App Firewall dans ce nouveau VPC.

-

Déployez NetScaler Web App Firewall dans un VPC existant. Cette option permet de configurer NetScaler Web App Firewall dans l’infrastructure AWS existante de l’utilisateur.

-

-

La deuxième option consiste à déployer à l’aide de Web App Firewall StyleBooks à l’aide de la console NetScaler.

Démarrage rapide AWS

Étape 1 : connectez-vous au compte AWS de l’utilisateur

-

Connectez-vous au compte utilisateur sur AWS : AWS avec un rôle utilisateur IAM (Identity and Access Management) qui possède les autorisations nécessaires pour créer un compte Amazon (si nécessaire) ou se connecter à un compte Amazon.

-

Utilisez le sélecteur de région dans la barre de navigation pour choisir la région AWS dans laquelle les utilisateurs souhaitent déployer la haute disponibilité dans les zones de disponibilité AWS.

-

Assurez-vous que le compte AWS de l’utilisateur est correctement configuré. Reportez-vous à la section Exigences techniques de ce document pour plus d’informations.

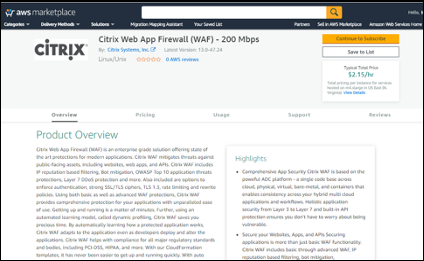

Étape 2 : abonnez-vous à l’AMI NetScaler Web App Firewall

-

Ce déploiement nécessite un abonnement à l’AMI pour NetScaler Web App Firewall sur AWS Marketplace.

-

Connectez-vous au compte AWS de l’utilisateur.

-

Ouvrez la page de l’offre NetScaler Web App Firewall en choisissant l’un des liens du tableau suivant.

- Lorsque les utilisateurs lancent le Guide de démarrage rapide pour déployer NetScaler Web App Firewall à l’étape 3 ci-dessous, ils utilisent le paramètre NetScaler Web App Firewall Image pour sélectionner l’option de bundle et de débit correspondant à leur abonnement AMI. La liste suivante répertorie les options de l’AMI et les paramètres correspondants. L’instance AMI VPX nécessite au moins 2 processeurs virtuels et 2 Go de mémoire.

Remarque :

Pour récupérer l’ID AMI, consultez la page Produits NetScaler sur AWS Marketplace sur GitHub : Produits Citrix sur AWS Marketplace.

-

AMI AWS Marketplace

-

NetScaler Web App Firewall (Web App Firewall) - 200 Mbit/s : Citrix Web App Firewall (Web App Firewall) - 200 Mbit/s

-

NetScaler Web App Firewall (Web App Firewall) - 1 000 Mbit/s : Citrix Web App Firewall (Web App Firewall) - 1 000 Mbit/s

-

-

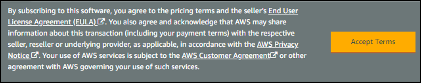

Sur la page AMI, choisissez Continue to Subscribe.

- Passez en revue les termes et conditions d’utilisation du logiciel, puis choisissez Accepter les termes.

Remarque :

Les utilisateurs reçoivent une page de confirmation et un e-mail de confirmation est envoyé au propriétaire du compte. Pour obtenir des instructions d’abonnement détaillées, consultez Getting Started dans la documentation AWS Marketplace : Getting Started.

- Lorsque le processus d’abonnement est terminé, quittez AWS Marketplace sans autre action. Ne mettez pas en service le logiciel depuis AWS Marketplace. Les utilisateurs déploieront l’AMI à l’aide du guide de démarrage rapide.

Étape 3 : Lancez AWS Quick Start

-

Connectez-vous au compte AWS de l’utilisateur et choisissez l’une des options suivantes pour lancer le modèle AWS CloudFormation. Pour obtenir de l’aide sur le choix d’une option, consultez les options de déploiement plus haut dans ce guide.

-

Déployez NetScaler VPX dans un nouveau VPC sur AWS à l’aide de l’un des modèles AWS CloudFormation disponibles ici :

-

Déployez NetScaler Web App Firewall dans un VPC nouveau ou existant sur AWS à l’aide du modèle AWS Quickstart situé ici : AWS-QuickStart/QuickStart-Citrix-ADC- Web App Firewall

-

Important :

Si les utilisateurs déploient NetScaler Web App Firewall sur un VPC existant, ils doivent s’assurer que leur VPC couvre deux zones de disponibilité, avec un sous-réseau public et deux sous-réseaux privés dans chaque zone de disponibilité pour les instances de charge de travail, et que les sous-réseaux ne sont pas partagés. Ce guide de déploiement ne prend pas en charge les sous-réseaux partagés, voir Working with Shared VPC : Working with Shared VPC. Ces sous-réseaux nécessitent des passerelles NAT dans leurs tables de routage pour permettre aux instances de télécharger des packages et des logiciels sans les exposer à Internet. Pour plus d’informations sur les passerelles NAT, voir : Passerelles NAT. Configurez les sous-réseaux afin qu’il n’y ait pas de chevauchement de sous-réseaux.

Les utilisateurs doivent également s’assurer que l’option de nom de domaine dans les options DHCP est configurée comme expliqué dans la documentation Amazon VPC disponible ici : DHCP Options Sets : DHCP Options Sets. Les utilisateurs sont invités à entrer leurs paramètres VPC lorsqu’ils lancent le guide de démarrage rapide.

-

Chaque déploiement prend environ 15 minutes.

-

Vérifiez la région AWS qui s’affiche dans le coin supérieur droit de la barre de navigation et modifiez-la si nécessaire. C’est là que l’infrastructure réseau du Citrix Web App Firewall sera construite. Le modèle est lancé par défaut dans la région USA Est (Ohio).

Remarque :

Ce déploiement inclut NetScaler Web App Firewall, qui n’est actuellement pas pris en charge dans toutes les régions AWS. Pour obtenir la liste actuelle des régions prises en charge, consultez le document AWS Service Endpoints : AWS Service Endpoints.

-

Sur la page Select Template, conservez le paramètre par défaut pour l’URL du modèle, puis choisissez Next.

-

Sur la page Spécifier les détails, spécifiez le nom de la pile selon la commodité de l’utilisateur. Passez en revue les paramètres du modèle. Fournissez des valeurs pour les paramètres qui nécessitent une entrée. Pour tous les autres paramètres, passez en revue les paramètres par défaut et personnalisez-les si nécessaire.

-

Dans le tableau suivant, les paramètres sont répertoriés par catégorie et décrits séparément pour l’option de déploiement :

-

Paramètres permettant de déployer NetScaler Web App Firewall sur un VPC nouveau ou existant (option de déploiement 1)

-

Lorsque les utilisateurs ont fini de vérifier et de personnaliser les paramètres, ils doivent choisir Suivant.

Paramètres pour déployer NetScaler Web App Firewall dans un nouveau VPC

Configuration du réseau VPC

Pour des informations de référence sur ce déploiement, reportez-vous au modèle CFT ici : AWS-QuickStart/QuickStart-Citrix-ADC-Web App Firewall/Templates.

| Libellé du paramètre (nom) | Valeur par défaut | Description |

|---|---|---|

| Zone de disponibilité principale (PrimaryAvailabilityZone) | Nécessite des | La zone de disponibilité pour le déploiement principal de NetScaler Web App Firewall |

| Zone de disponibilité secondaire (SecondaryAvailabilityZone) | Nécessite des | La zone de disponibilité pour le déploiement secondaire de NetScaler Web App Firewall |

| CIDR VPC (VPCCIDR) | 10.0.0.0/16 | Bloc d’adresse CIDR pour le VPC. Il doit s’agir d’une plage d’adresses CIDR IP valide de la forme x.x.x.x/x. |

| IP CIDR SSH distante (gestion) (RestrictedSSHCIDR) | Nécessite des | Plage d’adresses IP qui peut établir une connexion SSH avec l’instance EC2 (port : 22). |

| IP CIDR HTTP distante (client) (RestrictedWebAppCidr) | 0.0.0.0/0 | La plage d’adresses IP qui peut accéder via HTTP à l’instance EC2 (port : 80) |

| IP CIDR HTTP distante (client) (RestrictedWebAppCidr) | 0.0.0.0/0 | La plage d’adresses IP qui peut accéder via HTTP à l’instance EC2 (port : 80) |

| CIDR de sous-réseau privé de gestion primaire (PrimaryManagementPrivateSubnetCIDR) | 10.0.1.0/24 | Bloc CIDR pour le sous-réseau de gestion principal situé dans la zone de disponibilité 1. |

| IP privée de gestion principale (PrimaryManagementPrivateIP) | — | IP privée attribuée à l’ENI de gestion principale (le dernier octet doit être compris entre 5 et 254) à partir du CIDR du sous-réseau de gestion principal. |

| CIDR de sous-réseau public du client principal (PrimaryClientPublicSubnetCIDR) | 10.0.2.0/24 | Bloc d’adresse CIDR pour le sous-réseau du client principal situé dans la zone de disponibilité 1. |

| IP privée du client principal (PrimaryClientPrivateIP) | — | IP privée attribuée à l’ENI du client principal (le dernier octet doit être compris entre 5 et 254) à partir de l’adresse IP du client principal à partir de l’adresse CIDR du sous-réseau du client principal. |

| CIDR de sous-réseau privé du serveur principal (PrimaryServerPrivateSubnetCIDR) | 10.0.3.0/24 | Bloc d’adresse CIDR pour le serveur principal situé dans la zone de disponibilité 1. |

| IP privée du serveur principal (PrimaryServerPrivateIP) | — | IP privée attribuée à l’ENI du serveur primaire (le dernier octet doit être compris entre 5 et 254) à partir de l’adresse CIDR du sous-réseau du serveur primaire. |

| CIDR de sous-réseau privé de gestion secondaire (SecondaryManagementPrivateSubnetCIDR) | 10.0.4.0/24 | Bloc CIDR pour le sous-réseau de gestion secondaire situé dans la zone de disponibilité 2. |

| IP privée de gestion secondaire (SecondaryManagementPrivateIP) | — | IP privée attribuée à l’ENI de gestion secondaire (le dernier octet doit être compris entre 5 et 254). Il allouerait une adresse IP de gestion secondaire à partir du CIDR du sous-réseau de gestion secondaire. |

| CIDR de sous-réseau public du client secondaire (SecondaryClientPublicSubnetCIDR) | 10.0.5.0/24 | Bloc d’adresse CIDR pour le sous-réseau client secondaire situé dans la zone de disponibilité 2. |

| IP privée du client secondaire (SecondaryClientPrivateIP) | — | IP privée attribuée à l’ENI du client secondaire (le dernier octet doit être compris entre 5 et 254). Il allouerait l’adresse IP du client secondaire à partir du CIDR du sous-réseau du client secondaire. |

| CIDR de sous-réseau privé du serveur secondaire (SecondaryServerPrivateSubnetCIDR) | 10.0.6.0/24 | Bloc CIDR pour le sous-réseau du serveur secondaire situé dans la zone de disponibilité 2. |

| IP privée du serveur secondaire (SecondaryServerPrivateIP) | — | IP privée attribuée à l’ENI du serveur secondaire (le dernier octet doit être compris entre 5 et 254). Il allouerait l’adresse IP du serveur secondaire à partir du CIDR du sous-réseau du serveur secondaire. |

Attribut de location de VPC (VPCTenancy) |

default | Location autorisée des instances lancées dans le VPC. Choisissez Dedicated tenancy pour lancer des instances EC2 dédiées à un seul client. |

Configuration de l’hôte Bastion

| Libellé du paramètre (nom) | Valeur par défaut | Description |

|---|---|---|

| Hôte Bastion requis (LinuxBastionHosteIP) | Non | Par défaut, aucun hôte bastion n’est configuré. Mais si les utilisateurs souhaitent opter pour le déploiement sandbox, sélectionnez « oui » dans le menu qui déploierait un hôte Linux Bastion dans le sous-réseau public avec une adresse IP IP qui donnerait aux utilisateurs l’accès aux composants du sous-réseau privé et public. |

Configuration de NetScaler Web App Firewall

| Libellé du paramètre (nom) | Valeur par défaut | Description |

|---|---|---|

| Nom de la paire de clés (KeyPairName) | Nécessite des | Une paire de clés publique/privée, qui permet aux utilisateurs de se connecter en toute sécurité à l’instance utilisateur après son lancement. Il s’agit de la paire de clés créée par les utilisateurs dans leur région AWS préférée ; consultez la section Exigences techniques. |

| Type d’instance NetScaler (CitrixADCInstanceType) | m4.xlarge | Type d’instance EC2 à utiliser pour les instances ADC. Assurez-vous que le type d’instance choisi correspond aux types d’instances disponibles sur AWS Marketplace, sinon le CFT risque d’échouer. |

| ID d’AMI NetScaler ADC (CitrixADCImageID) | — | L’AMI AWS Marketplace à utiliser pour le déploiement de NetScaler Web App Firewall. Cela doit correspondre aux utilisateurs de l’AMI auxquels ils sont abonnés à l’étape 2. |

Rôle IAM NetScaler ADC VPX (iam:GetRole) |

— | Ce modèle : AWS-QuickStart/QuickStart-Citrix-ADC-VPX/Templates crée le rôle IAM et le profil d’instance requis pour NetScaler VPX . S’il est laissé vide, CFT crée le rôle IAM requis. |

| IPpublique du client (EIP) (ClientPublicEIP) | Non | Sélectionnez « Oui » si les utilisateurs souhaitent attribuer une adresse IP publique à l’interface réseau client utilisateur. Sinon, même après le déploiement, les utilisateurs ont toujours la possibilité de l’attribuer ultérieurement si nécessaire. |

Configuration des licences groupées

| Libellé du paramètre (nom) | Valeur par défaut | Description |

|---|---|---|

| Licences groupées de la console NetScaler | Non | Si vous choisissez l’option BYOL pour les licences, sélectionnez Oui dans la liste. Cela permet aux utilisateurs de télécharger leurs licences déjà achetées. Avant de commencer, les utilisateurs doivent configurer la capacité groupée NetScaler ADC pour garantir la disponibilité des licences groupées NetScaler Console. Reportez-vous à la section Configurer la capacité groupée NetScaler ADC |

| Adresse IP de la console NetScaler ou de l’agent de la console NetScaler accessible | Nécessite des | Pour l’option Licence client, que les utilisateurs déploient NetScaler Console sur site ou un agent dans le cloud, assurez-vous de disposer d’une adresse IP de la console NetScaler accessible qui sera ensuite utilisée comme paramètre d’entrée. |

|

Mode de licence

|

Facultatif

|

Les utilisateurs peuvent choisir parmi les 3 modes de licence

|

| Bande passante de licence en Mbps | 0 Mbits/s | Ce champ apparaît uniquement si le mode de licence est Pooled-Licensing. Il alloue une bande passante initiale de la licence en Mbps à allouer après la création des ADC BYOL. Il doit être un multiple de 10 Mbps. |

| Édition de licence | Premium | L’édition de licence pour le mode de licence à capacité groupée est Premium. |

| Type de plate-forme d’appliance | Facultatif | Choisissez le type de plate-forme d’appliance requis, uniquement si les utilisateurs optent pour le mode de licence CICO. Les utilisateurs obtiennent les options répertoriées : VPX-200, VPX-1000, VPX-3000, VPX-5000, VPX-8000. |

| Édition de licence | Premium | L’édition de licence pour les licences basées sur un processeur virtuel est Premium. |

Configuration d’AWS Quick Start

Remarque :

Nous recommandons aux utilisateurs de conserver les paramètres par défaut pour les deux paramètres suivants, sauf s’ils personnalisent les modèles du Guide de démarrage rapide pour leurs propres projets de déploiement. La modification des paramètres de ces paramètres met automatiquement à jour les références de code pour pointer vers un nouvel emplacement du guide de démarrage rapide. Pour plus de détails, consultez le guide de démarrage rapide AWS Contributor’s Guide situé ici : AWS Quick Starts/Option 1 - Adopt a Quick Start.

| Libellé du paramètre (nom) | Valeur par défaut | Description |

|---|---|---|

| Guide de démarrage rapideNom du compartimentS3 (QSS3BucketName) | aws-quickstart |

Les utilisateurs du compartiment S3 créés pour leur copie des ressources du guide de démarrage rapide, si les utilisateurs décident de personnaliser ou d’étendre le guide de démarrage rapide pour leur propre usage. Le nom du compartiment peut inclure des chiffres, des lettres minuscules, des lettres majuscules et des traits d’union, mais ne doit pas commencer ni se terminer par un trait d’union. |

| Guide de démarrage rapide Préfixe de clé S3 (QSS3KeyPrefix) | démarrage rapide citrix-adc-vpx/ | Le préfixe de nom de clé S3, issu de la clé d’objet et métadonnées : clé d’objet et métadonnées, est utilisé pour simuler un dossier pour la copie utilisateur des ressources du Guide de démarrage rapide, si les utilisateurs décident de personnaliser ou d’étendre le guide de démarrage rapide pour leur propre usage. Ce préfixe peut inclure des chiffres, des lettres minuscules, des lettres majuscules, des traits d’union et des barres obliques. |

-

Sur la page Options, les utilisateurs peuvent spécifier une balise de ressource ou une paire clé-valeur pour les ressources de votre pile et définir des options avancées. Pour plus d’informations sur les balises de ressources, voir : Resource Tag. Pour plus d’informations sur la définition des options AWS CloudFormation Stack, voir : Setting AWS CloudFormation Stack Options. Lorsque les utilisateurs ont terminé, ils doivent choisir Next.

-

Sur la page Révision, vérifiez et confirmez les paramètres du modèle. Sous Capabilities, cochez les deux cases pour confirmer que le modèle crée des ressources IAM et qu’il peut nécessiter la capacité de développer automatiquement des macros.

-

Choisissez Create pour déployer la pile.

-

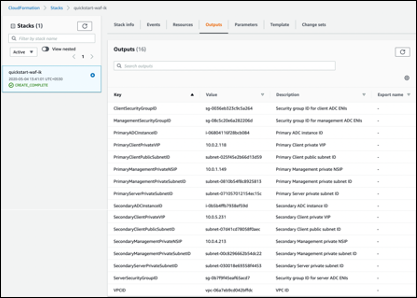

Surveillez l’état de la pile. Lorsque l’état est CREATE_COMPLETE, l’instance de NetScaler Web App Firewall est prête.

-

Utilisez les URL affichées dans l’onglet Sorties de la pile pour afficher les ressources qui ont été créées.

Étape 4 : tester le déploiement

Dans ce déploiement, nous appelons les instances principales et secondaires. Chaque instance possède des adresses IP différentes qui lui sont associées. Une fois le Quick Start déployé avec succès, le trafic passe par l’instance principale de NetScaler Web App Firewall configurée dans la zone de disponibilité 1. En cas de basculement, lorsque l’instance principale ne répond pas aux demandes des clients, l’instance secondaire du Web App Firewall prend le relais.

L’adresse IP Elastic de l’adresse IP virtuelle de l’instance principale migre vers l’instance secondaire, qui prend le relais en tant que nouvelle instance principale.

Lors du processus de basculement, NetScaler Web App Firewall effectue les opérations suivantes :

-

NetScaler Web App Firewall vérifie les serveurs virtuels auxquels sont associés des ensembles d’adresses IP.

-

NetScaler Web App Firewall trouve l’adresse IP à laquelle est associée une adresse IP publique parmi les deux adresses IP écoutées par le serveur virtuel. L’un qui est directement connecté au serveur virtuel et l’autre qui est connecté via l’ensemble d’adresses IP.

-

NetScaler Web App Firewall associe l’adresse IP Elastic publique à l’adresse IP privée qui appartient à la nouvelle adresse IP virtuelle principale.

Pour valider le déploiement, effectuez les opérations suivantes :

- Connectez-vous à l’instance principale

Par exemple, avec un serveur proxy, un hôte de saut (une instance Linux/Windows/FW exécutée dans AWS, ou l’hôte Bastion), ou un autre appareil accessible à ce VPC ou Direct Connect s’il s’agit d’une connectivité sur site.

- Exécutez une action de déclenchement pour forcer le basculement et vérifier si l’instance secondaire prend le relais.

Conseil :

Pour valider davantage la configuration par rapport à NetScaler Web App Firewall, exécutez la commande suivante après vous être connecté à l’instance principale de NetScaler Web App Firewall :

Sh appfw profile QS-Profile

Connectez-vous à la paire NetScaler Web App Firewall HA à l’aide de l’hôte Bastion

Si les utilisateurs optent pour le déploiement Sandbox (par exemple, dans le cadre de CFT, les utilisateurs choisissent de configurer un hôte Bastion), un hôte Bastion Linux déployé dans un sous-réseau public sera configuré pour accéder aux interfaces du Web App Firewall.

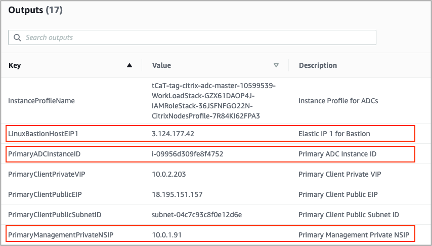

Dans la console AWS CloudFormation, accessible en vous connectant ici : Connectez-vous, choisissez la pile principale et, dansl’onglet Outputs, recherchez la valeur de LinuxBastionHosteIP1.

-

Valeur des clésPrivateManagementPrivateNSIPet PrimaryADCINstanceID à utiliser dans les étapes ultérieures pour SSH dans l’ADC.

-

Choisissez Services.

-

Dans l’onglet Calcul, sélectionnez EC2.

-

Sous Resources, choisissez Running Instances.

-

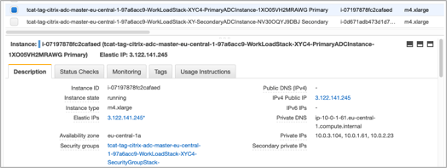

Dans l’onglet Description de l’instance principale du Web App Firewall, notez l’adresse IP publique IPv4. Les utilisateurs ont besoin de cette adresse IP pour créer la commande SSH.

-

- Pour enregistrer la clé dans le trousseau de l’utilisateur, exécutez la commande

ssh-add -K [your-key-pair].pem

Sous Linux, les utilisateurs peuvent avoir besoin d’omettre l’indicateur -K.

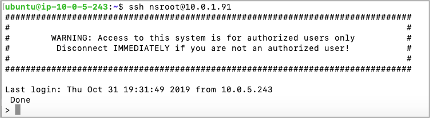

- Connectez-vous à l’hôte bastion à l’aide de la commande suivante, en utilisant la valeur pour LinuxBastionHosteIP1 que les utilisateurs ont notée à l’étape 1.

ssh -A ubuntu@[LinuxBastionHostEIP1]

- À partir de l’hôte bastion, les utilisateurs peuvent se connecter à l’instance principale du Web App Firewall à l’aide de SSH.

ssh nsroot@[Primary Management Private NSIP]

Mot de passe : [ID de l’instance ADC principale]

Les utilisateurs sont désormais connectés à l’instance principale de NetScaler Web App Firewall. Pour voir les commandes disponibles, les utilisateurs peuvent exécuter la commande help. Pour afficher la configuration HA actuelle, les utilisateurs peuvent exécuter la commande show HA node.

Console NetScaler

NetScaler Application Delivery Management Service fournit une solution simple et évolutive pour gérer les déploiements NetScaler, notamment NetScaler MPX, NetScaler VPX, NetScaler Gateway, NetScaler Secure Web Gateway, NetScaler SDX, NetScaler ADC CPX et appliances NetScaler SD-WAN déployées sur site ou dans le cloud.

La documentation du service NetScaler Console inclut des informations sur la façon de démarrer avec le service, une liste des fonctionnalités prises en charge par le service et la configuration spécifique à cette solution de service.

Pour plus d’informations, consultez la section Présentation de la console NetScaler.

Déploiement d’instances NetScaler VPX sur AWS à l’aide de NetScaler Console

Lorsque les clients déplacent leurs applications vers le cloud, les composants qui font partie de leur application augmentent, sont plus distribués et doivent être gérés de manière dynamique.

Pour plus d’informations, consultez Provisioning d’instances NetScaler VPX sur AWS.

Top 10 de NetScaler Web App Firewall et OWASP — 2017

L’Open Web Application Security Project : OWASP a publié le Top 10 OWASP pour 2017 en matière de sécurité des applications Web. Cette liste répertorie les vulnérabilités les plus courantes des applications Web et constitue un excellent point de départ pour évaluer la sécurité Web. Nous expliquons ici comment configurer le NetScaler Web App Firewall (Web App Firewall) pour atténuer ces failles. Le Web App Firewall est disponible en tant que module intégré dans NetScaler (Premium Edition) ainsi que dans une gamme complète d’appliances.

Pour plus d’informations, consultez NetScaler Web App Firewall et OWASP top ten — 2021.

L’intégralité du document OWASP Top 10 est disponible à l’adresse suivante : OWASP Top Ten.

Les signatures fournissent les options de déploiement suivantes pour aider les utilisateurs à optimiser la protection des applications utilisateur :

-

Modèle de sécurité négatif : avec le modèle de sécurité négatif, les utilisateurs utilisent un ensemble complet de règles de signature préconfigurées pour appliquer la puissance de la correspondance de modèles afin de détecter les attaques et de se protéger contre les vulnérabilités des applications. Les utilisateurs bloquent uniquement ce qu’ils ne veulent pas et autorisent le reste. Les utilisateurs peuvent ajouter leurs propres règles de signature, en fonction des besoins de sécurité spécifiques des applications utilisateur, afin de concevoir leurs propres solutions de sécurité personnalisées.

-

Modèle de sécurité hybride : Outre l’utilisation de signatures, les utilisateurs peuvent utiliser des contrôles de sécurité positifs pour créer une configuration parfaitement adaptée aux applications utilisateur. Utilisez des signatures pour bloquer ce que les utilisateurs ne veulent pas, et utilisez des contrôles de sécurité positifs pour appliquer ce qui est autorisé.

Pour protéger les applications utilisateur à l’aide de signatures, les utilisateurs doivent configurer un ou plusieurs profils afin d’utiliser leur objet de signatures. Dans une configuration de sécurité hybride, les modèles d’injection SQL et de script intersite, ainsi que les règles de transformation SQL, dans l’objet signatures utilisateur sont utilisés non seulement par les règles de signature, mais également par les contrôles de sécurité positifs configurés dans le profil Web Application Firewall qui utilise le objet signatures.

Le Web Application Firewall examine le trafic vers les sites Web et les services Web protégés par l’utilisateur afin de détecter le trafic correspondant à une signature. Une correspondance n’est déclenchée que lorsque chaque motif de la règle correspond au trafic. Lorsqu’une correspondance se produit, les actions spécifiées pour la règle sont appelées. Les utilisateurs peuvent afficher une page d’erreur ou un objet d’erreur lorsqu’une demande est bloquée. Les messages de journal peuvent aider les utilisateurs à identifier les attaques lancées contre les applications des utilisateurs. Si les utilisateurs activent les statistiques, le Web Application Firewall conserve les données relatives aux demandes qui correspondent à une signature ou à un contrôle de sécurité du Web Application Firewall.

Si le trafic correspond à la fois à une signature et à un contrôle de sécurité positif, la plus restrictive des deux actions est appliquée. Par exemple, si une demande correspond à une règle de signature pour laquelle l’action de blocage est désactivée, mais que la demande correspond également à une vérification de sécurité positive SQL Injection pour laquelle l’action est bloquée, la demande est bloquée. Dans ce cas, la violation de signature peut être enregistrée comme [non bloquée], bien que la demande soit bloquée par le contrôle d’injection SQL.

Personnalisation : si nécessaire, les utilisateurs peuvent ajouter leurs propres règles à un objet de signatures. Les utilisateurs peuvent également personnaliser les modèles SQL/XSS. La possibilité d’ajouter leurs propres règles de signature, en fonction des besoins de sécurité spécifiques des applications utilisateur, permet aux utilisateurs de concevoir leurs propres solutions de sécurité personnalisées. Les utilisateurs bloquent uniquement ce qu’ils ne veulent pas et autorisent le reste. Un modèle de correspondance rapide spécifique dans un emplacement spécifié peut réduire considérablement la surcharge de traitement afin d’optimiser les performances. Les utilisateurs peuvent ajouter, modifier ou supprimer des modèles d’injection SQL et de script intersite. Les éditeurs d’expressions régulières et d’expressions intégrés aident les utilisateurs à configurer des modèles utilisateur et à vérifier leur exactitude.

Web App Firewall NetScaler

Web App Firewall est une solution destinée aux entreprises qui offre des protections de pointe pour les applications modernes. NetScaler Web App Firewall atténue les menaces qui pèsent sur les actifs destinés au public, notamment les sites Web, les applications Web et les API. NetScaler Web App Firewall inclut le filtrage basé sur la réputation IP, l’atténuation des bots, la protection contre les 10 principales menaces applicatives de l’OWASP, la protection DDoS de couche 7 et bien plus encore. Sont également incluses des options pour appliquer l’authentification, des chiffrements SSL/TLS forts, TLS 1.3, la limitation du débit et des stratégies de réécriture. En utilisant à la fois des protections de base et avancées du Web App Firewall, NetScaler Web App Firewall fournit une protection complète à vos applications avec une facilité d’utilisation inégalée. Se lever et courir ne prend que quelques minutes. En outre, grâce à un modèle d’apprentissage automatisé, appelé profilage dynamique, NetScaler Web App Firewall permet aux utilisateurs de gagner un temps précieux. En apprenant automatiquement le fonctionnement d’une application protégée, le Web App Firewall s’adapte à l’application même lorsque les développeurs déploient et modifient les applications. NetScaler Web App Firewall contribue à la conformité à toutes les principales normes et organismes réglementaires, notamment les normes PCI-DSS, HIPAA, etc. Avec nos modèles CloudFormation, il n’a jamais été aussi facile d’être rapidement opérationnel. Grâce à la mise à l’échelle automatique, les utilisateurs peuvent être assurés que leurs applications restent protégées même lorsque leur trafic augmente.

Stratégie de déploiement du Web App Firewall

La première étape du déploiement du pare-feu d’application Web consiste à évaluer quelles applications ou données spécifiques nécessitent une protection de sécurité maximale, celles qui sont moins vulnérables et celles pour lesquelles l’inspection de sécurité peut être contournée en toute sécurité. Cela aide les utilisateurs à établir une configuration optimale et à concevoir des stratégies et des points de liaison appropriés pour séparer le trafic. Par exemple, les utilisateurs peuvent vouloir configurer une stratégie pour contourner l’inspection de sécurité des demandes de contenu Web statique, tels que des images, des fichiers MP3 et des films, et configurer une autre stratégie pour appliquer des contrôles de sécurité avancés aux demandes de contenu dynamique. Les utilisateurs peuvent utiliser plusieurs stratégies et profils pour protéger différents contenus d’une même application.

L’étape suivante consiste à référencer le déploiement. Commencez par créer un serveur virtuel et testez le trafic via celui-ci pour avoir une idée du débit et de la quantité de trafic circulant dans le système utilisateur.

Déployez ensuite le Web App Firewall. Utilisez la console NetScaler et Web App Firewall StyleBook pour configurer Web App Firewall. Consultez la section StyleBook ci-dessous dans ce guide pour plus de détails.

Une fois le Web App Firewall déployé et configuré à l’aide de Web App Firewall StyleBook, une prochaine étape utile serait d’implémenter NetScaler ADC Web App Firewall et l’OWASP Top 10.

Enfin, trois des protections du Web App Firewall sont particulièrement efficaces contre les types courants d’attaques Web et sont donc plus couramment utilisées que toutes les autres. Ils doivent donc être mis en œuvre lors du déploiement initial.

Pour plus d’informations, consultez Déployer NetScaler Web App Firewall sur Azure.

Console NetScaler

La console NetScaler fournit une solution évolutive pour gérer les déploiements NetScaler ADC, notamment NetScaler ADC MPX, NetScaler ADC VPX, NetScaler Gateway, NetScaler Secure Web Gateway, NetScaler ADC SDX, NetScaler ADC SDX Appliances ADC CPX et NetScaler SD-WAN déployées sur site ou dans le cloud.

Fonctionnalités d’analyse et de gestion des applications de la console NetScaler

Les fonctionnalités prises en charge sur la console NetScaler sont essentielles au rôle de la console NetScaler dans App Security.

Pour plus d’informations sur les fonctionnalités, consultez la section Fonctionnalités et solutions.

Pré-requis

Avant de tenter de créer une instance VPX dans AWS, les utilisateurs doivent s’assurer que les prérequis sont remplis. Pour plus d’informations, consultez la section Conditions préalables :

Limitations et directives d’utilisation

Les limitations et les directives d’utilisation disponibles sur Limitations et instructions d’utilisation s’appliquent lors du déploiement d’une instance Citrix ADC VPX sur AWS.

Prescriptions techniques

Avant que les utilisateurs ne lancent le Guide de démarrage rapide pour commencer un déploiement, le compte utilisateur doit être configuré comme indiqué dans le tableau de ressources suivant. Dans le cas contraire, le déploiement peut échouer.

Ressources

Si nécessaire, connectez-vous au compte utilisateur Amazon et demandez une augmentation de la limite de service pour les ressources suivantes ici : AWS/Sign in. Cela peut être nécessaire si vous disposez déjà d’un déploiement utilisant ces ressources et que vous pensez que vous pourriez dépasser les limites par défaut avec ce déploiement. Pour connaître les limites par défaut, consultez les quotas de service AWS dans la documentation AWS : AWS Service Quotas.

AWS Trusted Advisor, disponible ici : AWS/Sign in, propose une vérification des limites de service qui affiche l’utilisation et les limites pour certains aspects de certains services.

| Ressource | Ce déploiement utilise |

|---|---|

| VPC | 1 |

| Adresses IP Elastic | 0/1 (pour l’hôte Bastion) |

| Groupes de sécurité IAM | 3 |

| Rôles IAM | 1 |

| Sous-réseaux | 6 (3/zone de disponibilité) |

| Passerelle Internet | 1 |

| Tables de routage | 5 |

| Instances VPX du Web App Firewall | 2 |

| Hôte Bastion | 0/1 |

| Passerelle NAT | 2 |

Régions

NetScaler Web App Firewall sur AWS n’est actuellement pas pris en charge dans toutes les régions AWS. Pour obtenir la liste actuelle des régions prises en charge, consultez AWS Service Endpoints dans la documentation AWS : AWS Service Endpoints.

Pour plus d’informations sur les régions AWS et l’importance de l’infrastructure cloud, consultez : Global Infrastructure.

Paire de clés

Assurez-vous qu’au moins une paire de clés Amazon EC2 existe dans le compte AWS de l’utilisateur dans la région où les utilisateurs prévoient de déployer à l’aide du guide de démarrage rapide. Notez le nom de la paire de clés. Les utilisateurs sont invités à fournir ces informations lors du déploiement. Pour créer une paire de clés, suivez les instructions relatives aux paires de clés Amazon EC2 et aux instances Linux dans la documentation AWS : Amazon EC2 Key Pairs and Linux Instances.

Si les utilisateurs déploient le guide de démarrage rapide à des fins de test ou de validation de principe, nous leur recommandons de créer une nouvelle paire de clés au lieu de spécifier une paire de clés déjà utilisée par une instance de production.

Références

Partager

Partager

Dans cet article

- Architecture pour NetScaler Web App Firewall sur AWS pour le déploiement en production

- Coûts et licences

- Options de déploiement

- Démarrage rapide AWS

- Console NetScaler

- Déploiement d’instances NetScaler VPX sur AWS à l’aide de NetScaler Console

- Top 10 de NetScaler Web App Firewall et OWASP — 2017

- Web App Firewall NetScaler

- Stratégie de déploiement du Web App Firewall

- Console NetScaler

- Pré-requis

- Limitations et directives d’utilisation

- Prescriptions techniques

- Références

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.