-

-

Quelle est la place d'une appliance NetScaler dans le réseau ?

-

Comment un NetScaler communique avec les clients et les serveurs

-

Accélérez le trafic équilibré de charge en utilisant la compression

-

-

Déployer une instance NetScaler VPX

-

Optimisez les performances de NetScaler VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Améliorez les performances SSL-TPS sur les plateformes de cloud public

-

Configurer le multithreading simultané pour NetScaler VPX sur les clouds publics

-

Installation d'une instance NetScaler VPX sur un serveur bare metal

-

Installation d'une instance NetScaler VPX sur Citrix Hypervisor

-

Installation d'une instance NetScaler VPX sur le cloud VMware sur AWS

-

Installation d'une instance NetScaler VPX sur des serveurs Microsoft Hyper-V

-

Installation d'une instance NetScaler VPX sur la plateforme Linux-KVM

-

Provisioning de l'appliance virtuelle NetScaler à l'aide d'OpenStack

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du Virtual Machine Manager

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau PCI Passthrough

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du programme virsh

-

Provisioning de l'appliance virtuelle NetScaler avec SR-IOV sur OpenStack

-

Déployer une instance NetScaler VPX sur AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Protégez AWS API Gateway à l'aide du pare-feu d'applications Web NetScaler

-

Configurer une instance NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance NetScaler VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance NetScaler VPX sur Microsoft Azure

-

Architecture réseau pour les instances NetScaler VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome NetScaler VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Déployez une paire de haute disponibilité NetScaler sur Azure avec ALB en mode IP flottant désactivé

-

Configurer une instance NetScaler VPX pour utiliser le réseau accéléré Azure

-

Configurez les nœuds HA-INC à l'aide du modèle de haute disponibilité NetScaler avec Azure ILB

-

Installation d'une instance NetScaler VPX sur la solution Azure VMware

-

Configurer une instance autonome NetScaler VPX sur la solution Azure VMware

-

Configurer une configuration de haute disponibilité NetScaler VPX sur la solution Azure VMware

-

Configurer le serveur de routage Azure avec la paire NetScaler VPX HA

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Déployez NetScaler Web App Firewall sur Azure

-

Configurer des pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance NetScaler VPX sur Google Cloud Platform

-

Déployer une paire haute disponibilité VPX sur Google Cloud Platform

-

Déployer une paire VPX haute disponibilité avec des adresses IP privées sur Google Cloud Platform

-

Installation d'une instance NetScaler VPX sur Google Cloud VMware Engine

-

Support de dimensionnement VIP pour l'instance NetScaler VPX sur GCP

-

-

Automatisez le déploiement et les configurations de NetScaler

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

Optimisation du protocole TCP avec NetScaler

-

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

NetScaler en tant que proxy du service de fédération Active Directory

-

NetScaler Gateway sur site en tant que fournisseur d'identité pour Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configuration de l'expression de stratégie avancée : mise en route

-

Expressions de stratégie avancées : utilisation des dates, des heures et des nombres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de stratégie avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, ID VLAN

-

Expressions de stratégie avancées : fonctions d'analyse de flux

-

-

-

-

Protection basée sur la grammaire SQL pour les charges utiles HTML et JSON

-

Protection basée sur la grammaire par injection de commandes pour la charge utile HTML

-

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

-

Prise en charge du pare-feu d'application pour Google Web Toolkit

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration de NetScaler dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer NetScaler en tant que résolveur de stubs non validant et sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance NetScaler

-

-

-

Configuration pour générer le trafic de données NetScaler FreeBSD à partir d'une adresse SNIP

-

-

Déchargement et accélération SSL

-

Prise en charge du protocole TLSv1.3 tel que défini dans la RFC 8446

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification basée sur une clé SSH pour les administrateurs NetScaler

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages Heartbeat à haute disponibilité sur une appliance NetScaler

-

Supprimer et remplacer un NetScaler dans une configuration de haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Déployez NetScaler Web App Firewall sur Azure

NetScaler Web App Firewall est une solution d’entreprise offrant des protections de pointe pour les applications modernes. NetScaler Web App Firewall atténue les menaces qui pèsent sur les actifs destinés au public, notamment les sites Web, les applications Web et les API. NetScaler Web App Firewall inclut le filtrage basé sur la réputation IP, l’atténuation des bots, la protection contre les 10 principales menaces applicatives de l’OWASP, la protection DDoS de couche 7 et bien plus encore. Sont également incluses des options pour appliquer l’authentification, des chiffrements SSL/TLS forts, TLS 1.3, la limitation du débit et des stratégies de réécriture. Utilisant à la fois des protections WAF de base et avancées, NetScaler Web App Firewall fournit une protection complète à vos applications avec une facilité d’utilisation inégalée. Se lever et courir ne prend que quelques minutes. En outre, grâce à un modèle d’apprentissage automatisé, appelé profilage dynamique, NetScaler Web App Firewall permet aux utilisateurs de gagner un temps précieux. En apprenant automatiquement le fonctionnement d’une application protégée, NetScaler Web App Firewall s’adapte à l’application même lorsque les développeurs déploient et modifient les applications. NetScaler Web App Firewall contribue à la conformité à toutes les principales normes et organismes réglementaires, notamment les normes PCI-DSS, HIPAA, etc. Avec nos modèles CloudFormation, il n’a jamais été aussi facile d’être rapidement opérationnel. Grâce à la mise à l’échelle automatique, les utilisateurs peuvent être assurés que leurs applications restent protégées même lorsque leur trafic augmente.

NetScaler Web App Firewall peut être installé en tant que périphérique réseau de couche 3 ou en tant que pont réseau de couche 2 entre les serveurs du client et les utilisateurs du client, généralement derrière le routeur ou le pare-feu de l’entreprise cliente. Pour plus d’informations, consultez Présentation de NetScaler Web App Firewall.

Stratégie de déploiement de NetScaler Web App Firewall

-

Le déploiement du pare-feu d’applications Web consiste à évaluer quelles applications ou données spécifiques nécessitent une protection de sécurité maximale, celles qui sont les moins vulnérables et celles pour lesquelles l’inspection de sécurité peut être contournée en toute sécurité. Cela aide les utilisateurs à établir une configuration optimale et à concevoir des stratégies et des points de liaison appropriés pour séparer le trafic. Par exemple, les utilisateurs peuvent vouloir configurer une stratégie pour contourner l’inspection de sécurité des demandes de contenu Web statique, tels que des images, des fichiers MP3 et des films, et configurer une autre stratégie pour appliquer des contrôles de sécurité avancés aux demandes de contenu dynamique. Les utilisateurs peuvent utiliser plusieurs stratégies et profils pour protéger différents contenus d’une même application.

-

Pour établir une base de référence pour le déploiement, créez un serveur virtuel et testez le trafic via celui-ci pour avoir une idée du débit et de la quantité de trafic circulant dans le système utilisateur.

-

Déployez le pare-feu d’application Web. Utilisez la console NetScaler et le StyleBook du pare-feu pour applications Web pour configurer le pare-feu pour applications Web. Consultez la section StyleBook ci-dessous dans ce guide pour plus de détails.

-

Mettez en œuvre le NetScaler Web App Firewall et le Top Ten de l’OWASP.

Les trois protections du Web Application Firewall sont particulièrement efficaces contre les types courants d’attaques Web et sont donc plus couramment utilisées que les autres. Ils doivent donc être mis en œuvre lors du déploiement initial. Ils sont :

-

Script intersite HTML : examine les demandes et les réponses relatives aux scripts qui tentent d’accéder au contenu ou de le modifier sur un site Web différent de celui sur lequel se trouve le script. Lorsque cette vérification détecte un tel script, elle le rend inoffensif avant de transférer la requête ou la réponse à sa destination, ou elle bloque la connexion.

-

Injection HTML SQL : examine les requêtes contenant des données de champs de formulaire pour détecter les tentatives d’injection de commandes SQL dans une base de données SQL. Lorsque cette vérification détecte du code SQL injecté, elle bloque la requête ou rend le code SQL injecté inoffensif avant de transférer la demande au serveur Web.

Remarque :

Assurez-vous que votre Web App Firewall est correctement configuré pour que les conditions suivantes s’appliquent à votre configuration :

>\* Si les utilisateurs activent le contrôle des scripts intersites HTML ou le contrôle de l'injection HTML SQL (ou les deux). > >\* Les sites Web protégés par les utilisateurs acceptent les téléchargements de fichiers ou contiennent des formulaires Web pouvant contenir des données de corps POST volumineuses.

Pour plus d’informations sur la configuration du Web Application Firewall pour gérer ce cas, consultez Configuration du pare-feu d’application : configuration du Web App Firewall.

- Dépassement de la mémoire tampon : examine les demandes pour détecter les tentatives de dépassement de la mémoire tampon sur le serveur Web.

Configuration du pare-feu d’application Web

Assurez-vous que le NetScaler Web App Firewall est déjà activé et fonctionne correctement. Nous vous recommandons de configurer NetScaler Web App Firewall à l’aide du Web Application Firewall StyleBook. La plupart des utilisateurs trouvent que c’est la méthode la plus simple pour configurer le Web Application Firewall, et elle est conçue pour éviter les erreurs. L’interface graphique et l’interface de ligne de commande sont destinées aux utilisateurs expérimentés, principalement pour modifier une configuration existante ou utiliser des options avancées.

Injection SQL

Le check d’injection HTML SQL de NetScaler Web App Firewall fournit des moyens de défense spéciaux contre l’injection de code SQL non autorisé susceptible de compromettre la sécurité des applications utilisateur. NetScaler Web App Firewall examine la charge utile des requêtes pour le code SQL injecté à trois emplacements : 1) le corps du POST, 2) les en-têtes et 3) les cookies. Pour plus d’informations, consultez la section Contrôle d’injection HTML SQL.

Scriptage intersite

La vérification Script intersite HTML (script intersite) examine à la fois les en-têtes et les corps POST des requêtes utilisateur pour détecter d’éventuelles attaques de script intersite. S’il trouve un script intersite, il modifie (transforme) la demande pour rendre l’attaque inoffensive ou bloque la demande. Pour plus d’informations, consultez la section Vérification des scripts intersites HTML.

Contrôle du dépassement de la mémoire tampon

La vérification de débordement de la mémoire tampon détecte les tentatives de provoquer un débordement de la mémoire tampon sur le serveur Web. Si le Web Application Firewall détecte que l’URL, les cookies ou l’en-tête sont plus longs que la longueur configurée, il bloque la demande car cela peut provoquer un dépassement de tampon. Pour plus d’informations, consultez la section Contrôle du débordement de la mémoire tampon.

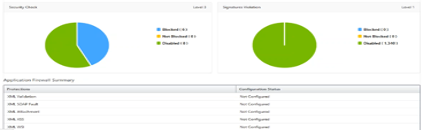

Correctifs et signatures virtuels

Les signatures fournissent des règles spécifiques et configurables pour simplifier la tâche de protection des sites Web des utilisateurs contre les attaques connues. Une signature représente un modèle qui est un composant d’une attaque connue contre un système d’exploitation, un serveur Web, un site Web, un service Web XML ou une autre ressource. Un ensemble complet de règles intégrées ou natives préconfigurées constitue une solution de sécurité facile à utiliser, qui utilise la puissance de la correspondance de modèles pour détecter les attaques et protéger les applications contre les vulnérabilités. Pour plus d’informations, voir Signatures.

NetScaler Web App Firewall prend en charge la mise à jour automatique et manuelle des signatures. Nous vous suggérons également d’activer la mise à jour automatique pour les signatures afin de rester à jour.

Ces fichiers de signature sont hébergés dans l’environnement AWS et il est important d’autoriser l’accès sortant aux adresses IP NetScaler depuis les pare-feux réseau pour récupérer les derniers fichiers de signature. La mise à jour des signatures du NetScaler pendant le traitement du trafic en temps réel n’a aucun effet.

Analyse de la sécurité des applications

Letableau de bord de sécurité des applicationsfournit une vue globale de l’état de sécurité des applications utilisateur. Par exemple, il affiche des mesures de sécurité clés telles que les violations de sécurité, les violations de signature et les index de menaces. Le tableau de bord de sécurité des applications affiche également des informations relatives aux attaques, telles que les attaques de synchronisation, les attaques par petites fenêtres et les attaques par inondation DNS pour le NetScaler découvert.

Remarque :

Pour consulter les indicateurs du tableau de bord de sécurité des applications, AppFlow for Security Insight doit être activé sur les instances NetScaler que les utilisateurs souhaitent surveiller.

Pour consulter les mesures de sécurité d’une instance NetScaler sur le tableau de bord de sécurité des applications :

-

Connectez-vous à la console NetScaler à l’aide des informations d’identification de l’administrateur.

-

Accédez àApplications > App Security Dashboard, puis sélectionnez l’adresse IP de l’instance dans la liste Appareils.

Les utilisateurs peuvent explorer plus en détail les anomalies signalées par Application Security Investigator en cliquant sur les bulles tracées sur le graphique.

Apprentissage centralisé sur ADM

NetScaler Web App Firewall protège les applications Web des utilisateurs contre les attaques malveillantes telles que l’injection SQL et les scripts intersites (XSS). Pour prévenir les violations de données et fournir une protection de sécurité adaptée, les utilisateurs doivent surveiller leur trafic à la recherche de menaces et de données exploitables en temps réel sur les attaques. Parfois, les attaques signalées peuvent être des faux positifs et ceux-ci doivent être fournis à titre exceptionnel.

L’apprentissage centralisé sur NetScaler Console est un filtre de modèles répétitifs qui permet à WAF d’apprendre le comportement (les activités normales) des applications Web des utilisateurs. Sur la base de la surveillance, le moteur génère une liste de règles ou d’exceptions suggérées pour chaque vérification de sécurité appliquée au trafic HTTP.

Il est beaucoup plus facile de déployer des règles de relaxation à l’aide du moteur d’apprentissage que de les déployer manuellement sous forme de relaxations nécessaires.

Pour déployer la fonctionnalité d’apprentissage, les utilisateurs doivent d’abord configurer un profil Web Application Firewall (ensemble de paramètres de sécurité) sur l’utilisateur NetScaler. Pour plus d’informations, consultez Création de profils Web App Firewall.

La console NetScaler génère une liste d’exceptions (assouplissements) pour chaque contrôle de sécurité. En tant qu’administrateur, vous pouvez consulter la liste des exceptions dans NetScaler Console et décider de les déployer ou de les ignorer.

À l’aide de la fonctionnalité d’apprentissage WAF de NetScaler Console, vous pouvez :

-

Configurez un profil d’apprentissage avec les contrôles de sécurité suivants.

-

Dépassement de tampon

- Scriptage inter-sites HTML

Remarque :

La limite de localisation des scripts intersites s’applique uniquement à FormField.

- Injection SQL HTML

Remarque :

Pour le contrôle de l’injection HTML SQL, les utilisateurs doivent configurer

set -sqlinjectionTransformSpecialChars ONetset -sqlinjectiontype sqlspclcharorkeywordsdans NetScaler.

-

-

Vérifiez les règles de relaxation dans la console NetScaler et décidez de prendre les mesures nécessaires (déployer ou ignorer).

-

Recevez les notifications par e-mail, Slack et ServiceNow.

-

Utilisez le tableau de bord pour consulter les détails de la relaxation.

Pour utiliser l’apprentissage WAF dans NetScaler Console, procédez comme suit :

-

Configurer le profil de formation : Configurer le profil de formation

-

Voir les règles de relaxation : Afficher les règles de relaxation et les règles d’inactivité

-

Utilisez le tableau de bord d’apprentissage WAF : Afficher le tableau de bord d’apprentissage WAF

StyleBooks

Les StyleBooks simplifient la gestion des configurations NetScaler complexes pour les applications utilisateur. Un StyleBook est un modèle que les utilisateurs peuvent utiliser pour créer et gérer des configurations NetScaler. Ici, les utilisateurs sont principalement concernés par le StyleBook utilisé pour déployer le Web Application Firewall. Pour plus d’informations sur StyleBooks, voir StyleBooks.

Analyse des informations relatives à la sécurité

Les applications Web et de services Web exposées à Internet sont devenues de plus en plus vulnérables aux attaques. Pour protéger les applications contre les attaques, les utilisateurs ont besoin d’une visibilité sur la nature et l’ampleur des menaces passées, présentes et imminentes, de données exploitables en temps réel sur les attaques et de recommandations sur les contre-mesures. Security Insight fournit une solution à panneau unique pour aider les utilisateurs à évaluer l’état de sécurité des applications utilisateur et à prendre des mesures correctives pour sécuriser les applications utilisateur. Pour plus d’informations, consultez Security Insight.

Obtenir des informations détaillées sur les violations de sécurité

Les utilisateurs peuvent consulter la liste des attaques contre une application et obtenir des informations sur le type et la gravité des attaques, les actions entreprises par l’instance ADC, les ressources demandées et la source des attaques.

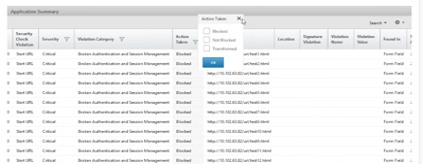

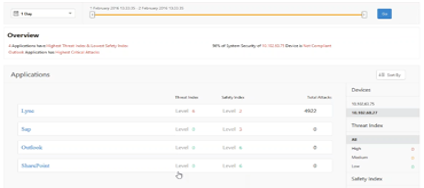

Par exemple, les utilisateurs peuvent vouloir déterminer le nombre d’attaques contre Microsoft Lync qui ont été bloquées, les ressources demandées et les adresses IP des sources.

Dans le tableau debord Security Insight, cliquez surLync > Total Violations. Dans le tableau, cliquez sur l’icône de filtre dans l’en-têtede colonne Action entreprise, puis sélectionnezBloqué.

Pour plus d’informations sur les ressources demandées, consultez la colonneURL. Pour plus d’informations sur les sources des attaques, consultez la colonneIP du client.

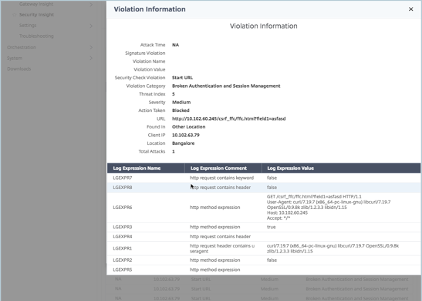

Afficher les détails des expressions du journal

NetScaler utilise des expressions de journal configurées avec le profil Application Firewall pour agir en cas d’attaques contre une application dans l’entreprise utilisateur. Dans Security Insight, les utilisateurs peuvent consulter les valeurs renvoyées pour les expressions de journal utilisées par l’instance ADC. Ces valeurs incluent, en-tête de requête, corps de requête et ainsi de suite. Outre les valeurs de l’expression de journal, les utilisateurs peuvent également afficher le nom de l’expression de journal et le commentaire de l’expression de journal définie dans le profil Application Firewall que l’instance ADC a utilisé pour prendre des mesures pour l’attaque.

Prérequis :

Assurez-vous que les utilisateurs :

-

Configurez les expressions de journal dans le profil du pare-feu d’application. Pour plus d’informations, consultez la section Pare-feu d’application .

-

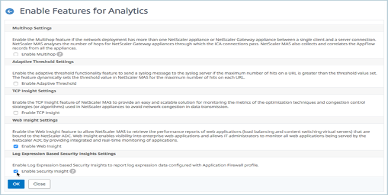

Activez les paramètres Security Insights basés sur l’expression des journaux dans la console NetScaler. Procédez comme suit :

-

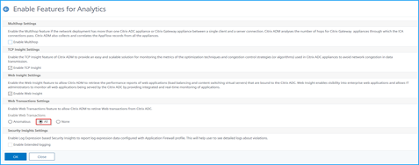

Accédez àAnalytics > Paramètres, puis cliquez surActiver les fonctionnalités pour Analytics.

-

Dans la page Activer les fonctionnalités pour Analytics, sélectionnezActiver Security Insight dans la section Paramètres de Security Insight basés sur l’expression du journalet cliquez surOK.

-

Par exemple, vous souhaiterez peut-être consulter les valeurs de l’expression de journal renvoyée par l’instance ADC pour l’action entreprise lors d’une attaque contre Microsoft Lync dans l’entreprise utilisateur.

Dans le tableau de bord Security Insight, accédez àLync > Total Violations. Dans le tableau Résumé de l’application, cliquez sur l’URL pour afficher les détails complets de la violation dans la pageInformations sur la violation, y compris le nom de l’expression de journal, le commentaire et les valeurs renvoyées par l’instance ADC pour l’action.

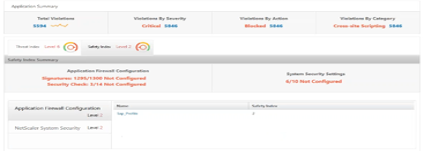

Déterminez l’indice de sécurité avant de déployer la configuration. Les failles de sécurité se produisent après que les utilisateurs ont déployé la configuration de sécurité sur une instance ADC, mais les utilisateurs peuvent vouloir évaluer l’efficacité de la configuration de sécurité avant de la déployer.

Par exemple, les utilisateurs peuvent vouloir évaluer l’indice de sécurité de la configuration de l’application SAP sur l’instance ADC avec l’adresse IP 10.102.60.27.

Dans le tableau debord Security Insight, sousDevices, cliquez sur l’adresse IP de l’instance ADC configurée par les utilisateurs. Les utilisateurs peuvent voir que l’indice de menace et le nombre total d’attaques sont tous deux égaux à 0. L’indice de menace reflète directement le nombre et le type d’attaques contre l’application. Aucune attaque indique que l’application n’est soumise à aucune menace.

Cliquez surSap > Safety Index > SAP_Profileet évaluez les informations d’indice de sécurité qui s’affichent.

Dans le résumé du pare-feu d’application, les utilisateurs peuvent consulter l’état de configuration des différents paramètres de protection. Si un paramètre est défini pour consigner ou si un paramètre n’est pas configuré, un indice de sécurité inférieur est attribué à l’application.

Violations de sécurité

Les applications Web exposées à Internet sont devenues extrêmement vulnérables aux attaques. La console NetScaler vous permet de visualiser les détails des violations exploitables afin de protéger les applications contre les attaques.

Afficher les détails des violations de sécurité des applications

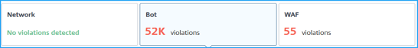

Les applications Web exposées à Internet sont devenues nettement plus vulnérables aux attaques. La console NetScaler permet aux utilisateurs de visualiser les détails des violations exploitables afin de protéger les applications contre les attaques. Accédez à Sécurité > Violations de sécurité pour obtenir une solution à volet unique permettant de :

-

Accédez aux violations de sécurité des applications en fonction de leurs catégories, telles queRéseau,BotetWAF

-

Prendre des mesures correctives pour sécuriser les applications

Pour consulter les violations de sécurité dans la console NetScaler, assurez-vous que :

-

Les utilisateurs disposent d’une licence premium pour NetScaler (pour les violations du WAF et du BOT).

-

Les utilisateurs ont demandé une licence sur les serveurs virtuels d’équilibrage de charge ou de commutation de contenu (pour WAF et BOT). Pour plus d’informations, consultez : Gérer les licences sur les serveurs virtuels.

-

Les utilisateurs peuvent activer d’autres paramètres. Pour plus d’informations, consultez la procédure disponible dans la section Configuration de la documentation produit NetScaler : Configuration.

Catégories de violation

Configuration

En cas de violation, assurez-vous que Metrics Collector est activé. Par défaut, Metrics Collector est activé sur NetScaler. Pour plus d’informations, voir :Configurer Intelligent App Analytics.

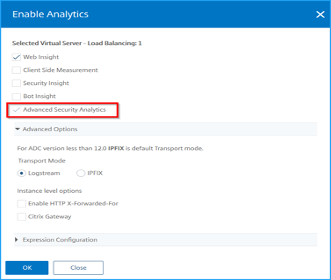

Activez des analyses de sécurité avancées

-

Accédez à Réseaux > Instances > NetScaler, puis sélectionnez le type d’instance. Par exemple, MPX.

-

Sélectionnez l’instance NetScaler et dans la listeSélectionner une action, sélectionnezConfigurer Analytics.

-

Sélectionnez le serveur virtuel et cliquez sur Activer Analytics.

-

Dans la fenêtre Activer Analytics :

- Sélectionnez Web Insight. Une fois que les utilisateurs ont sélectionné Web Insight, l’optionAdvanced Security Analyticsen lecture seule est activée automatiquement.

Remarque :

L’option Advanced Security Analytics s’affiche uniquement pour les instances ADC sous licence Premium.

-

Sélectionnez Logstream comme mode de transport

-

L’expression est true par défaut

-

Cliquez sur OK

Activer les paramètres de transaction Web

- Accédez àAnalytics>Paramètres.

La page Paramètres s’affiche.

-

Cliquez sur Activer les fonctionnalités pour Analytics.

-

SousParamètres de transaction Web, sélectionnezTout.

- Cliquez sur OK.

Tableau de bord des violations de sécurité

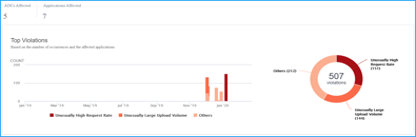

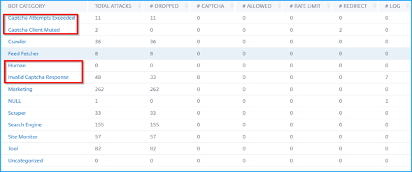

Dans le tableau de bord des violations de sécurité, les utilisateurs peuvent consulter :

- Le nombre total de violations s’est produit dans l’ensemble de NetScaler et de ses applications. Le total des violations s’affiche en fonction de la durée sélectionnée.

- Total des violations dans chaque catégorie.

- Nombre total de ADC affectés, nombre total d’applications affectées et violations les plus importantes en fonction du nombre total d’occurrences et des applications affectées.

Pour plus d’informations sur les détails des violations, voir Toutes les violations.

Perspectives de

Configurez BOT Insight dans NetScaler. Pour plus d’informations, consultez Bot.

Afficher les robots

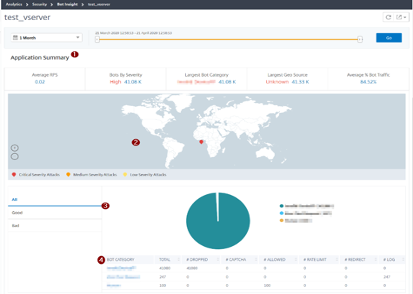

Cliquez sur le serveur virtuel pour afficher lerésumé de l’application

-

Fournit les détails du résumé de la demande, tels que :

-

RPS moyen : indique le nombre moyen de demandes de transaction de bot par seconde (RPS) reçues sur les serveurs virtuels.

-

Bots par gravité : indique que les transactions de bot les plus élevées ont eu lieu en fonction de la gravité. La gravité est classée selon les catégories suivantes : critique, élevée, moyenneet faible.

Par exemple, si les serveurs virtuels comportent 11 770 robots de gravité élevée et 1 550 robots de gravité critique, NetScaler Console affiche1,55 K critiquesous Bots par gravité.

- Catégorie de bot la plus importante : indique que les attaques de robots les plus nombreuses se sont produites en fonction de la catégorie de bot.

Par exemple, si les serveurs virtuels comportent 8 000 robots listés par blocs, 5 000 robots autorisés et 10 000 robots ayant dépassé la limite de débit, NetScaler Console affiche lalimite de débit dépassée 10K dans la catégorie de bot la plus importante.

- Source géographique la plus importante : indique que les attaques de robots les plus nombreuses se sont produites en fonction d’une région.

Par exemple, si les serveurs virtuels sont victimes de 5 000 attaques de robots à Santa Clara, de 7 000 attaques de robots à Londres et de 9 000 attaques de robots à Bangalore, NetScaler Consoleaffiche Bangalore 9K dans la catégorie la plus grande source géographique.

- % moyen de trafic de robots : indique le ratio de robots humains.

-

-

Affiche la gravité des attaques de robots en fonction des emplacements dans la vue cartographique

-

Affiche les types d’attaques de bots (bonnes, mauvaises et toutes)

-

Affiche le nombre total d’attaques de bots ainsi que les actions configurées correspondantes. Par exemple, si vous avez configuré :

-

Plage d’adresses IP (192.140.14.9 à 192.140.14.254) en tant que bots de liste de blocs et sélectionné Drop comme action pour ces plages d’adresses IP

-

Plage d’adresses IP (192.140.15.4 à 192.140.15.254) en tant que bots de liste noire et sélectionnée pour créer un message de journal en tant qu’action pour ces plages d’adresses IP

Dans ce scénario, la console NetScaler affiche :

-

Total des bots listés par bloc

-

Nombre total de robots sousDropped

-

Nombre total de robots sous Log

-

-

Voir les robots CAPTCHA

Dans les pages Web, les CAPTCHA sont conçus pour identifier si le trafic entrant provient d’un humain ou d’un robot automatisé. Pour visualiser les activités CAPTCHA dans NetScaler Console, les utilisateurs doivent configurer CAPTCHA en tant qu’action de bot pour les techniques de réputation IP et de détection des empreintes digitales des appareils dans une instance de NetScaler Console. Pour plus d’informations, voir :Configurer la gestion des robots.

Les activités CAPTCHA affichées par NetScaler Console dans Bot Insight sont les suivantes :

-

Nombre detentatives de CAPTCHA dépassé : indique le nombre maximum de tentatives de CAPTCHA effectuées après un échec de connexion

-

Client Captcha muted : indique le nombre de demandes client qui sont abandonnées ou redirigées parce que ces demandes ont été détectées comme des robots malveillants précédemment avec le challenge CAPTCHA.

-

Humain — Indique les entrées de captcha effectuées par les utilisateurs humains

-

Réponse captcha non valide : indique le nombre de réponses CAPTCHA incorrectes reçues du bot ou de l’humain lorsque NetScaler envoie un défi CAPTCHA

Afficher les pièges à

Pour afficher les bots trap dans NetScaler Console, vous devez configurer le bot trap dans NetScaler. Pour plus d’informations, voir :Configurer la gestion des robots.

Pour identifier le piège à robots, un script est activé sur la page Web et ce script est masqué aux humains, mais pas aux robots. La console NetScaler identifie et signale les pièges de robots lorsque les robots accèdent à ce script.

Cliquez sur le serveur virtuel et sélectionnez Zero Pixel Request

Afficher les détails du bot

Pour plus de détails, cliquez sur le type d’attaque debot sous Catégoriede robots.

Les détails tels que le temps d’attaque et le nombre total d’attaques de robots pour la catégorie de captcha sélectionnée sont affichés.

Les utilisateurs peuvent également faire glisser le graphique à barres pour sélectionner la période spécifique à afficher avec les attaques de robots.

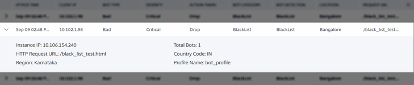

Pour obtenir des informations supplémentaires sur l’attaque de bot, cliquez pour développer.

-

IP de l’instance : indique l’adresse IP de l’instance NetScaler.

-

Nombre total de bots : indique que le nombre total d’attaques de robots s’est produit pendant cette période précise.

-

URL de demande HTTP : indique l’URL configurée pour les rapports captcha.

-

Code de pays— Indique le pays dans lequel l’attaque du bot s’est produite.

-

Région — Indique la région dans laquelle l’attaque du bot s’est produite.

-

Nom du profil— Indique le nom du profil fourni par les utilisateurs lors de la configuration.

Recherche avancée

Les utilisateurs peuvent également utiliser la zone de texte de recherche et la liste des durées, où ils peuvent afficher les détails du bot selon les besoins de l’utilisateur. Lorsque les utilisateurs cliquent sur le champ de recherche, celui-ci leur fournit la liste suivante de suggestions de recherche.

-

IP de l’instance : adresse IPde l’instance NetScaler.

-

Client-IP : adresse IP du client.

-

Type de robot : Type de bot tel que Bon ou Mauvais.

-

Sévérité : gravité de l’attaque du bot.

-

Action entreprise : action entreprise après l’attaque du bot, telle que Drop, Aucune action, Redirection.

-

Catégorie de bot : catégorie de l’attaque par bot, telle que liste de blocage, liste d’autorisation, empreinte digitale. En fonction d’une catégorie, les utilisateurs peuvent y associer une action de bot.

-

Détection de robots : types de détection de robots (liste de blocage, liste d’autorisation, etc.) que les utilisateurs ont configurés sur NetScaler.

-

Lieu : région/pays où l’attaque du bot a eu lieu

-

Request-URL— URL qui contient les attaques possibles par des robots

Les utilisateurs peuvent également utiliser des opérateurs dans les requêtes de recherche d’utilisateurs pour affiner le champ de la recherche d’utilisateurs. Par exemple, si les utilisateurs souhaitent afficher tous les robots malveillants :

-

Cliquez sur le champ de recherche et sélectionnez Bot-Type

-

Cliquez à nouveau sur le champ de recherche et sélectionnez l’opérateur =

-

Cliquez à nouveau sur le champ de recherche et sélectionnezMauvais

-

Cliquez sur Rechercher pour afficher les résultats

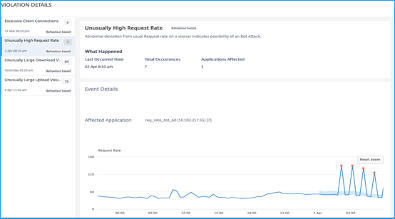

Taux de demandes anormalement élevé

Les utilisateurs peuvent contrôler le trafic entrant et sortant depuis ou vers une application. Une attaque de bot peut entraîner un taux de requêtes anormalement élevé. Par exemple, si les utilisateurs configurent une application pour autoriser 100 requêtes/minute et si les utilisateurs observent 350 requêtes, il peut s’agir d’une attaque de bot.

À l’aide de l’indicateur detaux de demandes anormalement élevé, les utilisateurs peuvent analyser le taux de demandes inhabituel reçu par l’application.

SousDétails de l’événement, les utilisateurs peuvent consulter :

-

L’application affectée. Les utilisateurs peuvent également sélectionner l’application dans la liste si plusieurs applications sont concernées par des violations.

-

Graphique indiquant toutes les violations

-

L’heure d’occurrence de la violation

-

Le message de détection de la violation, indiquant le nombre total de demandes reçues et% de demandes excessives reçues par rapport aux demandes attendues

-

La fourchette acceptée des taux de demandes attendus varie à partir de l’application

Détection de bot

Le système de gestion des bots NetScaler utilise différentes techniques pour détecter le trafic de bots entrant. Les techniques sont utilisées comme règles de détection pour détecter le type de bot.

Configuration de la gestion des bots à l’aide de l’interface graphique

Les utilisateurs peuvent configurer la gestion des bots NetScaler en activant d’abord la fonctionnalité sur l’appliance. Pour plus d’informations, consultez la section Détection de bots.

Réputation IP

La réputation IP est un outil qui identifie les adresses IP qui envoient des demandes indésirables. À l’aide de la liste de réputation IP, vous pouvez rejeter les demandes provenant d’une adresse IP de mauvaise réputation.

Configuration de la réputation IP à l’aide de l’interface graphique

Cette configuration est une condition préalable à la fonctionnalité de réputation IP des robots. Pour plus d’informations, consultez Réputation IP.

Mise à jour automatique pour les signatures de robots

La technique de signature statique des bots utilise une table de recherche de signature avec une liste de bons bots et de mauvais robots. Pour plus d’informations, consultez la section Mise à jour automatique des signatures.

NetScaler Web App Firewall et OWASP dans le top 10, 2021

L’Open Web Application Security Project (OWAP) a publié le Top 10 de l’OWASP pour 2021 en matière de sécurité des applications Web. Cette liste répertorie les vulnérabilités les plus courantes des applications Web et constitue un excellent point de départ pour évaluer la sécurité Web. Cette section explique comment configurer le NetScaler Web App Firewall pour atténuer ces failles. WAF est disponible sous forme de module intégré dans NetScaler (Premium Edition) et dans une gamme complète d’appareils.

L’intégralité du document OWASP Top 10 est disponible à l’adresse suivante : OWASP Top Ten.

| Top 10 de l’OWASP 2021 | Fonctionnalités de NetScaler Web App Firewall |

|---|---|

| A1:2021 Contrôle d’accès cassé | AAA, fonctionnalités de sécurité d’autorisation au sein du module AAA de NetScaler, protections des formulaires et protections contre la falsification des cookies, StartURL et ClosureURL |

| A2:2021 - Défaillances cryptographiques | Protection des cartes de crédit, commerce sécurisé, utilisation de cookies par proxy et cryptage des cookies |

| A3:2021 - Injection | Prévention des attaques par injection (injection SQL ou toute autre injection personnalisée telle que l’injection de commande du système d’exploitation, l’injection XPath et l’injection LDAP), fonction de signature de mise à jour automatique |

| A5:2021 Mauvaise configuration de sécurité | Cette protection inclut les contrôles WSI, la validation des messages XML et le contrôle du filtrage des erreurs XML SOAP |

| A6:2021 - Vulnérabilité et composants obsolètes | Rapports d’analyse de vulnérabilité, modèles de pare-feu d’application et signatures personnalisées |

| A7:2021 - Défaillance d’identification et d’authentification | AAA, protection contre la falsification des cookies, utilisation de cookies par proxy, cryptage des cookies, balisage CSRF, utilisation du protocole SSL |

| A8:2021 — Défaillances liées à l’intégrité des logiciels et des données | Contrôles de sécurité XML, type de contenu GWT, signatures personnalisées, Xpath pour JSON et XML |

| A9:2021 — Défaillances de journalisation et de surveillance de la sécurité | Journalisation personnalisée configurable par l’utilisateur, système d’analyse et de gestion |

A1:2021 Contrôle d’accès cassé

Les restrictions concernant ce que les utilisateurs authentifiés sont autorisés à faire ne sont souvent pas correctement appliquées. Les attaquants peuvent exploiter ces failles pour accéder à des fonctionnalités et à des données non autorisées, telles que l’accès aux comptes d’autres utilisateurs, la consultation de fichiers sensibles, la modification des données d’autres utilisateurs ou la modification des droits d’accès.

Protections de NetScaler Web App Firewall

-

La fonction AAA qui prend en charge l’authentification, l’autorisation et l’audit pour tout le trafic des applications permet à un administrateur de site de gérer les contrôles d’accès avec l’appliance ADC.

-

La fonction de sécurité d’autorisation du module AAA de l’appliance ADC permet à l’appliance de vérifier le contenu d’un serveur protégé auquel elle doit autoriser l’accès de chaque utilisateur.

-

Cohérence des champs de formulaire : si les références aux objets sont stockées sous forme de champs masqués dans les formulaires, vous pouvez vérifier que ces champs ne sont pas falsifiés lors de demandes ultérieures.

-

Proxy des cookies et cohérence des cookies : les références aux objets stockées dans les valeurs des cookies peuvent être validées grâce à ces protections.

-

Lancer la vérification d’URL avec fermeture d’URL : permet à l’utilisateur d’accéder à une liste d’URL autorisées prédéfinie. La fermeture d’URL crée une liste de toutes les URL vues dans les réponses valides pendant la session utilisateur et autorise automatiquement l’accès à celles-ci pendant cette session.

A2:2021 - Défaillances cryptographiques

De nombreuses applications Web et API ne protègent pas correctement les données sensibles, telles que les données financières, les soins de santé et les informations personnelles. Les attaquants peuvent voler ou modifier ces données mal protégées pour commettre des fraudes par carte de crédit, des vols d’identité ou d’autres délits. Les données sensibles peuvent être compromises sans protection supplémentaire, telle que le chiffrement au repos ou en transit, et nécessitent des précautions particulières lors de leur échange avec le navigateur.

Protections de NetScaler Web App Firewall

-

Le Web Application Firewall protège les applications contre les fuites de données sensibles telles que les informations de carte de crédit.

-

Les données sensibles peuvent être configurées en tant qu’objets sécurisés dans le cadre de la protection Safe Commerce afin d’éviter toute exposition.

-

Toutes les données sensibles contenues dans les cookies peuvent être protégées par le biais du proxy et du cryptage des cookies.

A3:2021 - Injection

Les défauts d’injection, tels que l’injection SQL, NoSQL, OS et LDAP, se produisent lorsque des données non fiables sont envoyées à un interpréteur dans le cadre d’une commande ou d’une requête. Les données hostiles de l’attaquant peuvent inciter l’interpréteur à exécuter des commandes involontaires ou à accéder à des données sans autorisation appropriée.

Les failles XSS se produisent lorsqu’une application inclut des données non fiables dans une nouvelle page Web sans validation ni échappement appropriés, ou lorsqu’elle met à jour une page Web existante avec des données fournies par l’utilisateur à l’aide d’une API de navigateur capable de créer du code HTML ou JavaScript. XSS permet aux attaquants d’exécuter des scripts dans le navigateur de la victime, ce qui peut pirater des sessions utilisateur, dégrader des sites Web ou rediriger l’utilisateur vers des sites malveillants.

Protections de NetScaler Web App Firewall

-

La fonction de prévention des injections SQL protège contre les attaques par injection courantes. Des modèles d’injection personnalisés peuvent être téléchargés pour se protéger contre tout type d’attaque par injection, y compris XPath et LDAP. Cela s’applique aux charges utiles HTML et XML.

-

La fonction de signature de mise à jour automatique maintient les signatures d’injection à jour.

-

La fonction de protection du format des champs permet à l’administrateur de restreindre n’importe quel paramètre utilisateur à une expression régulière. Par exemple, vous pouvez faire en sorte qu’un champ de code postal contienne uniquement des entiers ou même des entiers à 5 chiffres.

-

La cohérence des champs de formulaire valide chaque formulaire utilisateur soumis par rapport à la signature du formulaire de session utilisateur afin de garantir la validité de tous les éléments du formulaire.

-

Les contrôles de dépassement de tampon garantissent que l’URL, les en-têtes et les cookies sont dans les bonnes limites, bloquant ainsi toute tentative d’injection de scripts ou de code volumineux.

-

La protection XSS protège contre les attaques XSS courantes. Des modèles XSS personnalisés peuvent être téléchargés pour modifier la liste par défaut des balises et des attributs autorisés. Le WAF ADC utilise une liste blanche d’attributs et de balises HTML autorisés pour détecter les attaques XSS. Cela s’applique aux charges utiles HTML et XML.

-

ADC WAF bloque toutes les attaques répertoriées dans le aide-mémoire OWASP XSS Filter Evaluation.

-

La vérification du format des champs empêche un attaquant d’envoyer des données de formulaire Web inappropriées, ce qui peut constituer une attaque XSS potentielle.

-

Cohérence des champs de formulaire

A5:2021 - Mauvaise configuration de la sécurité

La mauvaise configuration de la sécurité est le problème le plus fréquent. Cela est généralement dû à des configurations par défaut non sécurisées, à des configurations incomplètes ou improvisées, à un stockage cloud ouvert, à des en-têtes HTTP mal configurés et à des messages d’erreur détaillés contenant des informations sensibles. Non seulement tous les systèmes d’exploitation, infrastructures, bibliothèques et applications doivent être configurés de manière sécurisée, mais ils doivent également être corrigés et mis à niveau en temps opportun.

De nombreux processeurs XML anciens ou mal configurés évaluent les références d’entités externes dans les documents XML. Les entités externes peuvent être utilisées pour divulguer des fichiers internes à l’aide du gestionnaire d’URI de fichier, des partages de fichiers internes, de l’analyse de port interne, de l’exécution de code à distance et des attaques par déni de service

Protections de NetScaler Web App Firewall

-

Le rapport PCI-DSS généré par le pare-feu d’application documente les paramètres de sécurité du périphérique pare-feu.

-

Les rapports issus des outils de numérisation sont convertis en signatures ADC WAF afin de gérer les erreurs de configuration en matière de sécurité.

-

NetScaler Web App Firewall Web Application Firewall prend en charge Cenzic, IBM AppScan (Enterprise et Standard), Qualys, TrendMicro, WhiteHat et les rapports d’analyse de vulnérabilité personnalisés.

-

En plus de détecter et de bloquer les menaces applicatives courantes qui peuvent être adaptées pour attaquer les applications basées sur XML (c’est-à-dire les scripts intersites, l’injection de commandes, etc.).

-

NetScaler Web App Firewall Web Application Firewall inclut un ensemble complet de protections de sécurité spécifiques au XML. Il s’agit notamment de la validation de schéma pour vérifier en profondeur les messages SOAP et les charges utiles XML, ainsi que d’une puissante vérification des pièces jointes XML pour bloquer les pièces jointes contenant des exécutables malveillants ou des virus.

-

Les méthodes d’inspection automatique du trafic bloquent les attaques par injection XPath sur les URL et les formulaires destinés à obtenir un accès.

-

NetScaler Web App Firewall Web Application Firewall déjoue également diverses attaques DoS, notamment les références à des entités externes, l’expansion récursive, l’imbrication excessive et les messages malveillants contenant des attributs et des éléments longs ou nombreux.

A6:2021 - Composants vulnérables et obsolètes

Les composants, tels que les bibliothèques, les infrastructures et les autres modules logiciels, s’exécutent avec les mêmes privilèges que l’application. Si un composant vulnérable est exploité, une telle attaque peut entraîner de graves pertes de données ou la prise de contrôle du serveur. Les applications et les API utilisant des composants présentant des vulnérabilités connues peuvent compromettre les défenses des applications et permettre diverses attaques et impacts.

Protections de NetScaler Web App Firewall

-

Nous vous recommandons de mettre à jour les composants tiers.

-

Les rapports d’analyse des vulnérabilités convertis en signatures ADC peuvent être utilisés pour corriger virtuellement ces composants.

-

Les modèles de pare-feu d’application disponibles pour ces composants vulnérables peuvent être utilisés.

-

Des signatures personnalisées peuvent être liées au pare-feu pour protéger ces composants.

A7:2021 —Authentification rompue

Les fonctions d’application liées à l’authentification et à la gestion des sessions sont souvent mal mises en œuvre, ce qui permet aux attaquants de compromettre des mots de passe, des clés ou des jetons de session, ou d’exploiter d’autres failles de mise en œuvre pour assumer temporairement ou définitivement l’identité d’autres utilisateurs.

Protections de NetScaler Web App Firewall

-

Le module NetScaler AAA effectue l’authentification des utilisateurs et fournit une fonctionnalité d’authentification unique aux applications principales. Il est intégré au moteur de stratégies NetScaler AppExpert pour permettre des stratégies personnalisées basées sur les informations des utilisateurs et des groupes.

-

À l’aide des fonctionnalités de déchargement SSL et de transformation d’URL, le pare-feu peut également aider les sites à utiliser des protocoles de couche de transport sécurisés pour empêcher le vol de jetons de session par reniflage du réseau.

-

Le proxy et le chiffrement des cookies peuvent être utilisés pour limiter complètement le vol de cookies.

A8:2021 - Défaillance du logiciel et de l’intégrité des données

Une désérialisation non sécurisée entraîne souvent l’exécution de code à distance. Même si les failles de désérialisation n’entraînent pas l’exécution de code à distance, elles peuvent être utilisées pour exécuter des attaques, y compris des attaques par rediffusion, des attaques par injection et des attaques par élévation de privilèges.

Protections de NetScaler Web App Firewall

-

Inspection de la charge utile JSON avec des signatures personnalisées.

-

Sécurité XML : protège contre le déni de service XML (XDoS), les injections XML SQL et Xpath et les scripts intersites, les contrôles de format, la conformité aux profils de base WS-I, le contrôle des pièces jointes XML.

-

Des contrôles du format des champs, de la cohérence des cookies et de la cohérence des champs peuvent être utilisés.

A9:2021 - Défaillances de journalisation et de surveillance de la sécurité

Une journalisation et une surveillance insuffisantes, associées à une intégration manquante ou inefficace avec la réponse aux incidents, permettent aux attaquants d’attaquer davantage les systèmes, de maintenir la persistance, de basculer vers d’autres systèmes et de falsifier, extraire ou détruire des données. La plupart des études sur les violations montrent que le délai de détection d’une violation est de plus de 200 jours, généralement détecté par des parties externes plutôt que par des processus internes ou une surveillance.

Protections de NetScaler Web App Firewall

-

Lorsque l’action de journalisation est activée pour les contrôles de sécurité ou les signatures, les messages de journal résultants fournissent des informations sur les demandes et les réponses que le pare-feu d’applications a observées lors de la protection de vos sites Web et applications.

-

Le pare-feu d’application offre la commodité d’utiliser la base de données ADC intégrée pour identifier les emplacements correspondant aux adresses IP d’où proviennent les demandes malveillantes.

-

Les expressions de format par défaut (PI) offrent la possibilité de personnaliser les informations incluses dans les journaux avec la possibilité d’ajouter les données spécifiques à capturer dans les messages de journal générés par le pare-feu de l’application.

-

Le pare-feu d’application prend en charge les journaux CEF.

Références

Partager

Partager

Dans cet article

- Stratégie de déploiement de NetScaler Web App Firewall

- Configuration du pare-feu d’application Web

- Analyse de la sécurité des applications

- Apprentissage centralisé sur ADM

- StyleBooks

- Analyse des informations relatives à la sécurité

- Violations de sécurité

- Tableau de bord des violations de sécurité

- Perspectives de

- NetScaler Web App Firewall et OWASP dans le top 10, 2021

- A1:2021 Contrôle d’accès cassé

- A2:2021 - Défaillances cryptographiques

- A3:2021 - Injection

- A5:2021 - Mauvaise configuration de la sécurité

- A6:2021 - Composants vulnérables et obsolètes

- A7:2021 —Authentification rompue

- A8:2021 - Défaillance du logiciel et de l’intégrité des données

- A9:2021 - Défaillances de journalisation et de surveillance de la sécurité

- Références

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.