-

Intégration simplifiée des instances NetScaler à l'aide de Console Advisory Connect

-

Connecter SAML en tant que fournisseur d'identité à NetScaler Console

-

-

-

-

-

Comment rechercher des instances à l'aide des valeurs des balises et des propriétés

-

Mises à jour centralisées de la base de données GeoIP via NetScaler Console

-

Gérer les partitions d'administration des instances NetScaler

-

Forcer une instance NetScaler secondaire à rester secondaire

-

Créer des gestionnaires et des utilisateurs SNMP pour l'agent NetScaler

-

Comment NetScaler Console interroge les instances et entités gérées

-

Comment changer le mot de passe root d'un NetScaler MPX ou VPX

-

Comment générer un bundle de support technique pour une instance NetScaler

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

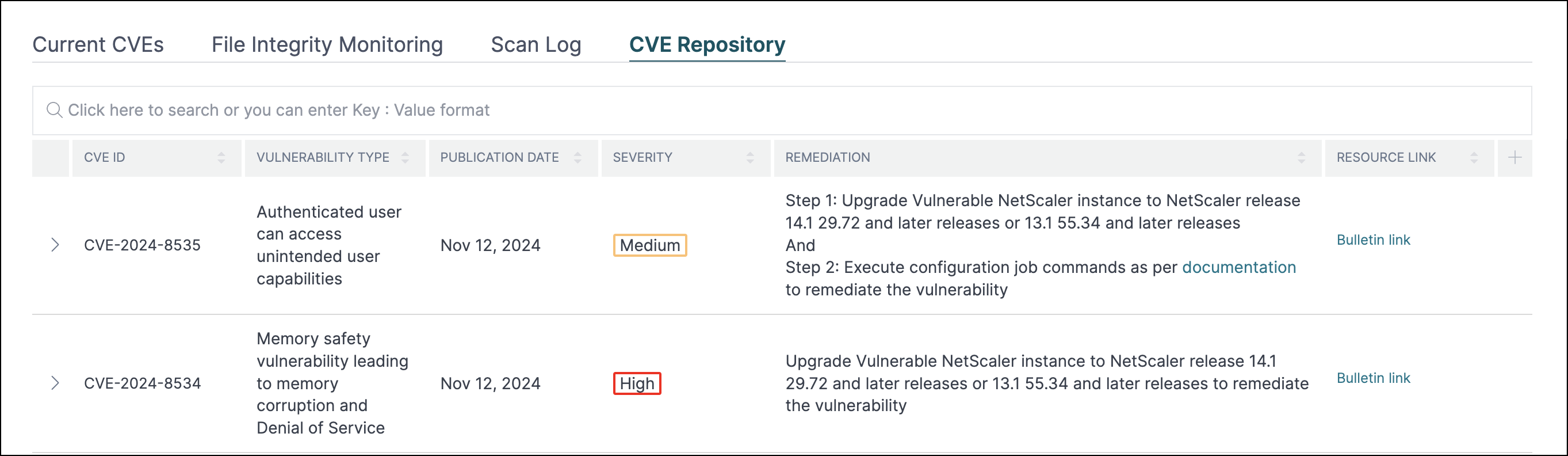

Remédier aux vulnérabilités pour CVE-2024-8535

Dans le tableau de bord des avis de sécurité de NetScaler Console, sous CVE actuelles > <nombre de> instances NetScaler impactées par des vulnérabilités et expositions courantes (CVE), vous pouvez voir toutes les instances vulnérables en raison de cette CVE spécifique. Pour vérifier les détails des instances impactées par CVE-2024-8535, sélectionnez CVE-2024-8535 et cliquez sur Afficher les instances affectées.

La fenêtre <nombre de> instances NetScaler impactées par des CVE apparaît. Vous y voyez le nombre et les détails des instances NetScaler impactées par CVE-2024-8535.

Pour plus d’informations sur le tableau de bord des avis de sécurité, consultez Avis de sécurité.

Remarque

Le scan du système d’avis de sécurité peut prendre un certain temps pour se terminer et refléter l’impact de CVE-2024-8535 dans le module d’avis de sécurité. Pour voir l’impact plus tôt, lancez un scan à la demande en cliquant sur Scanner maintenant.

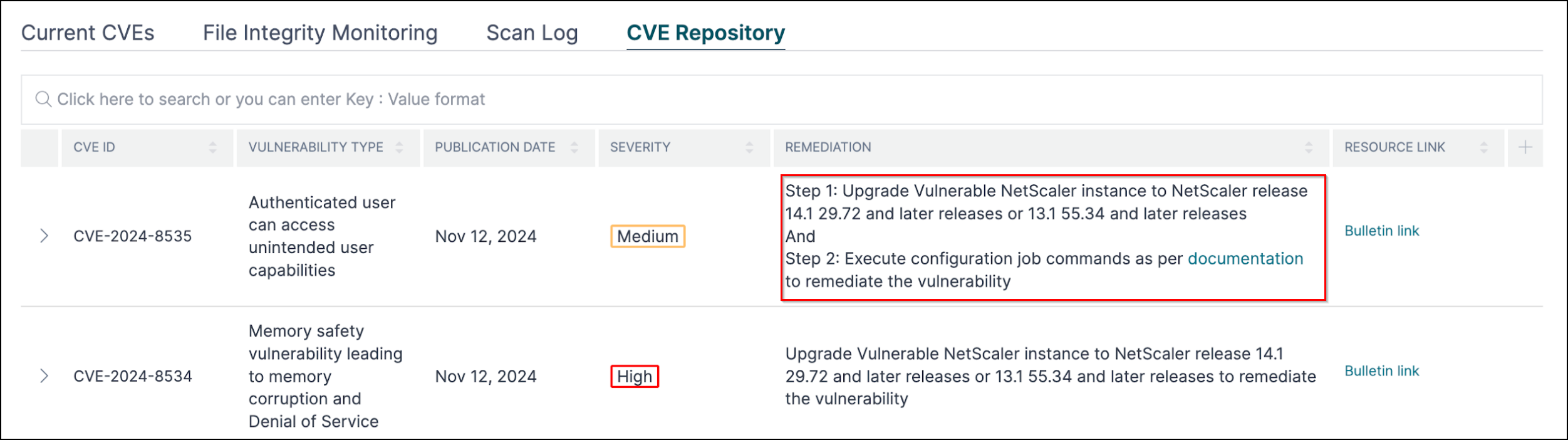

Remédier à CVE-2024-8535

Pour les instances NetScaler impactées par CVE-2024-8535, la remédiation est un processus en deux étapes. Dans l’interface graphique, sous CVE actuelles > Instances NetScaler impactées par des CVE, vous pouvez voir les étapes 1 et 2.

Les deux étapes incluent :

-

Mettre à niveau les instances NetScaler vulnérables vers une version et une build qui contiennent le correctif.

-

Appliquer les commandes de configuration requises à l’aide du modèle de configuration intégré personnalisable dans les tâches de configuration.

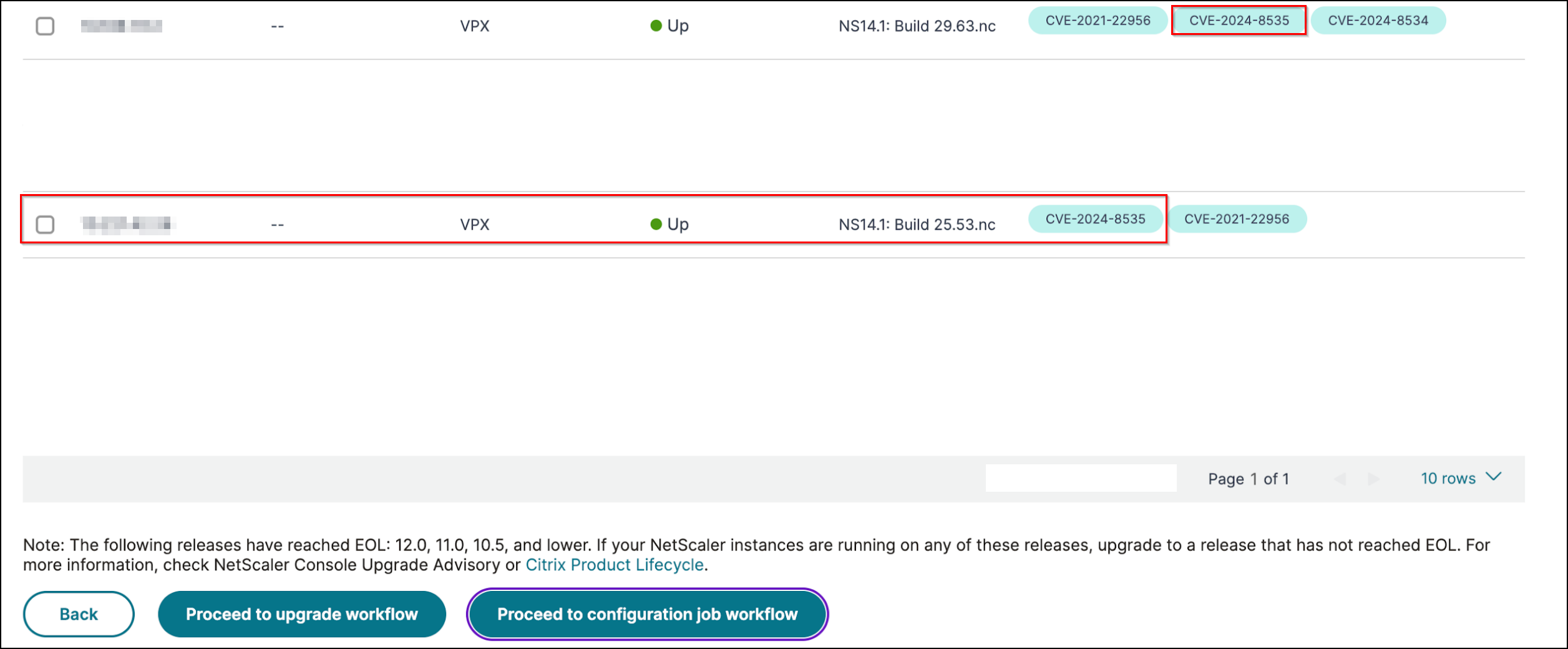

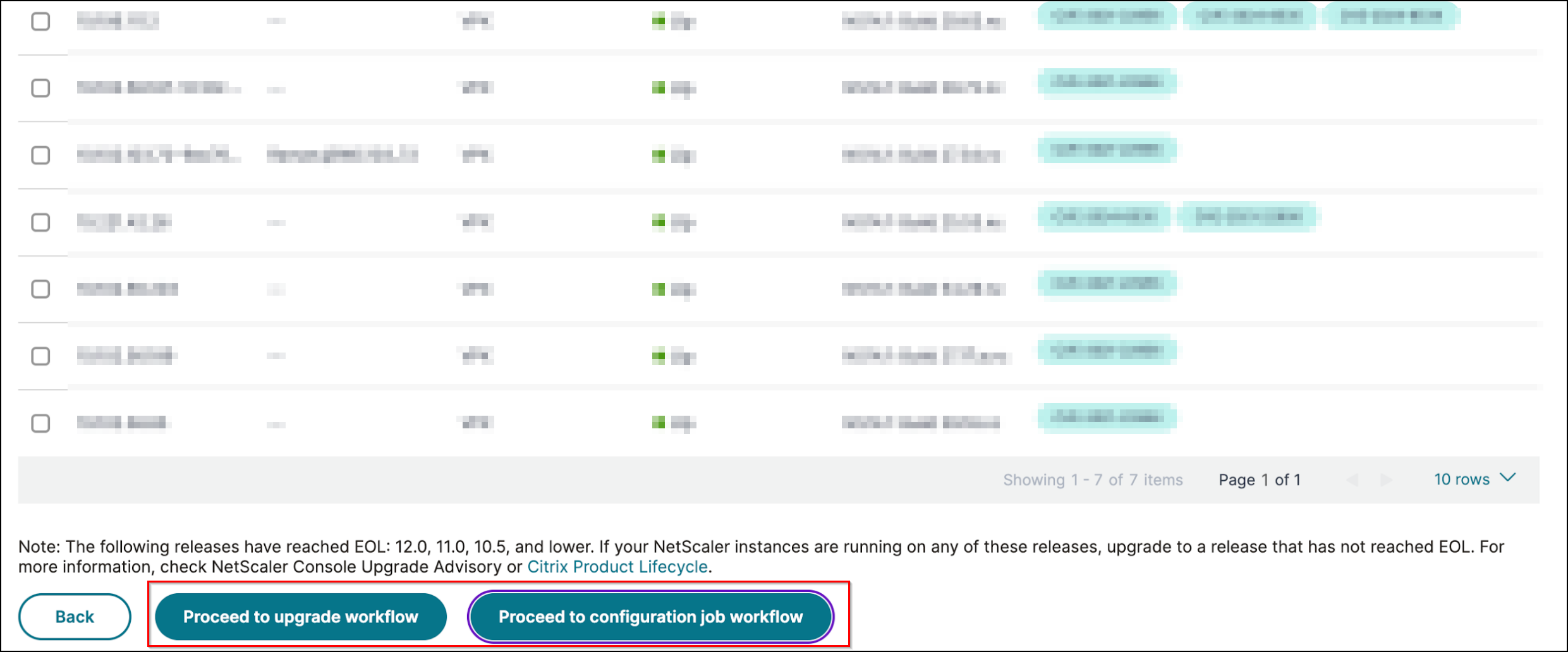

Sous CVE actuelles > Instances NetScaler impactées par des CVE, vous voyez deux workflows distincts pour ce processus de remédiation en 2 étapes : Passer au workflow de mise à niveau et Passer au workflow de tâche de configuration.

Étape 1 : Mettre à niveau les instances NetScaler vulnérables

Pour mettre à niveau les instances vulnérables, sélectionnez les instances et cliquez sur Passer au workflow de mise à niveau. Le workflow de mise à niveau s’ouvre avec les instances NetScaler vulnérables déjà renseignées.

Pour plus d’informations sur l’utilisation de NetScaler Console pour mettre à niveau les instances NetScaler, consultez Créer une tâche de mise à niveau NetScaler.

Remarque :

Cette étape peut être effectuée en une seule fois pour toutes les instances NetScaler vulnérables.

Étape 2 : Appliquer les commandes de configuration

Après avoir mis à niveau les instances impactées, dans la fenêtre <nombre de> instances NetScaler impactées par des CVE, sélectionnez l’instance impactée par CVE-2024-8535 et cliquez sur Passer au workflow de tâche de configuration.

Gardez les points suivants à l’esprit avant de sélectionner une instance et de cliquer sur Passer au workflow de tâche de configuration :

-

Pour une instance NetScaler impactée par plusieurs CVE (telles que CVE-2020-8300, CVE-2021-22927, CVE-2021-22920 et CVE-2021-22956) : lorsque vous sélectionnez l’instance et cliquez sur Passer au workflow de tâche de configuration, le modèle de configuration intégré ne se renseigne pas automatiquement sous Sélectionner la configuration. Faites glisser manuellement le modèle de tâche de configuration approprié sous Modèle d’avis de sécurité vers le volet de tâche de configuration sur le côté droit.

-

Pour plusieurs instances NetScaler qui sont impactées uniquement par CVE-2024-8535, vous pouvez exécuter des tâches de configuration sur toutes les instances en une seule fois. Par exemple, vous avez NetScaler 1, NetScaler 2 et NetScaler 3, et toutes sont impactées uniquement par CVE-2024-8535. Sélectionnez toutes ces instances et cliquez sur Passer au workflow de tâche de configuration, et le modèle de configuration intégré se renseigne automatiquement sous Sélectionner la configuration.

-

Pour plusieurs instances NetScaler impactées par CVE-2024-8535 et une ou plusieurs autres CVE (telles que CVE-2020-8300, CVE-2021-22927 et CVE-2021-22920), qui nécessitent que la remédiation soit appliquée à chaque NetScaler une par une : lorsque vous sélectionnez ces instances et cliquez sur Passer au workflow de tâche de configuration, un message d’erreur apparaît vous indiquant d’exécuter la tâche de configuration sur chaque NetScaler une par une.

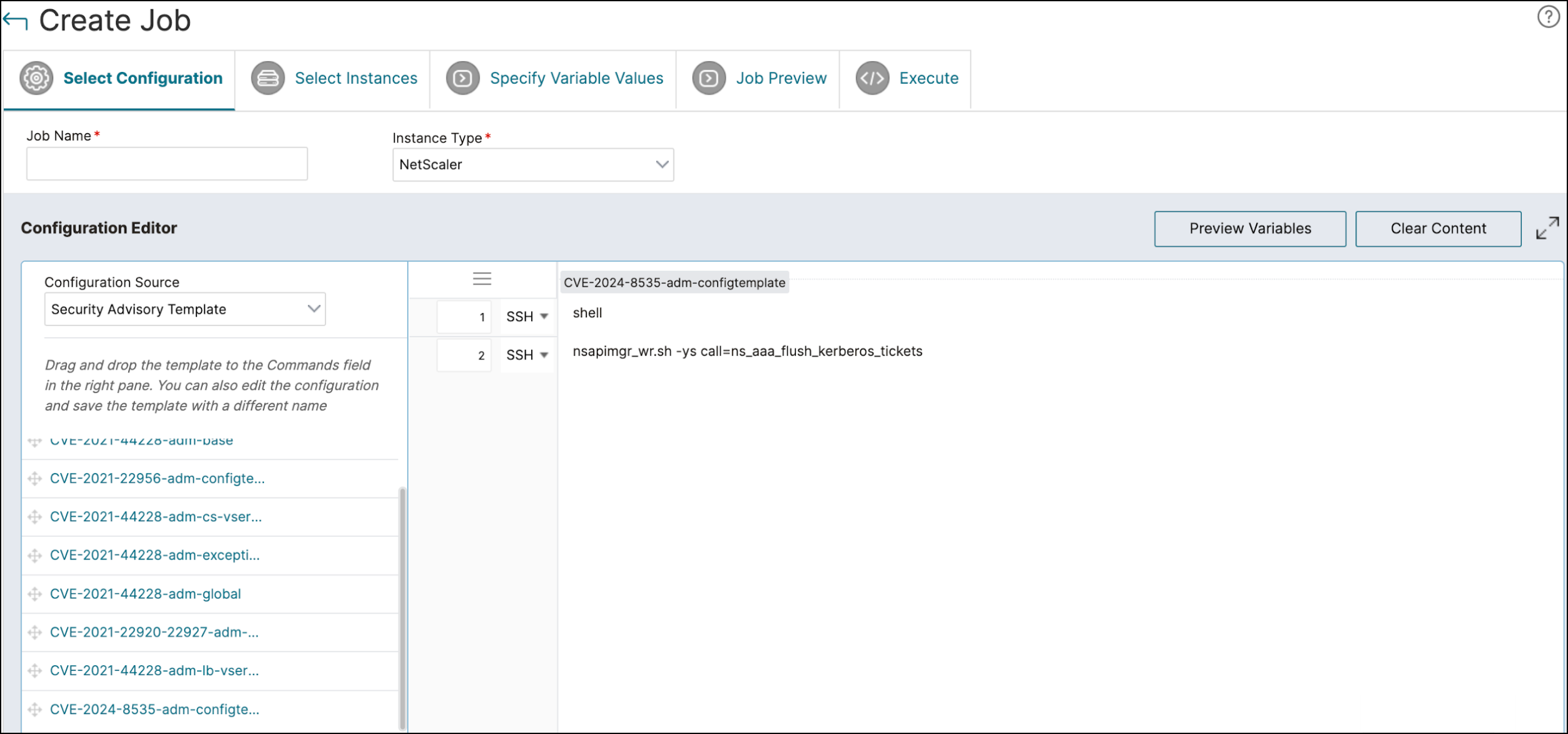

Étape 1 : Sélectionner la configuration

Dans le workflow de tâche de configuration, le modèle de base de configuration intégré se renseigne automatiquement sous Sélectionner la configuration.

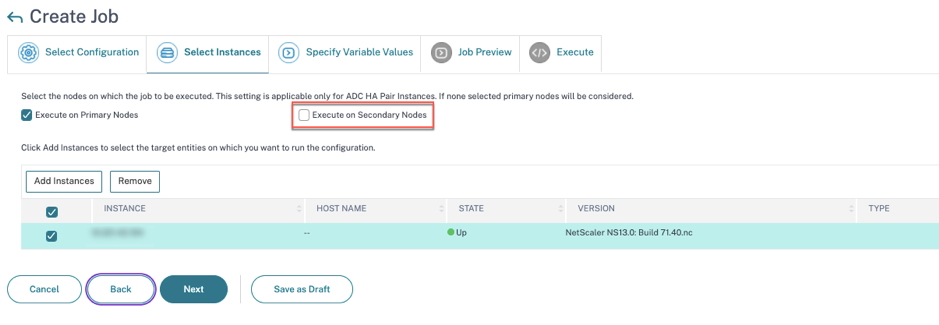

Étape 2 : Sélectionner l’instance

L’instance impactée est automatiquement renseignée sous Sélectionner les instances. Sélectionnez l’instance. Si cette instance fait partie d’une paire HA, sélectionnez Exécuter sur les nœuds secondaires. Cliquez sur Suivant.

Remarque :

Pour les instances NetScaler en mode cluster, en utilisant l’avis de sécurité, NetScaler Console prend en charge l’exécution de la tâche de configuration uniquement sur le nœud coordinateur de configuration (CCO) du cluster. Exécutez les commandes sur les nœuds non-CCO séparément.

Étape 3 : Spécifier les valeurs des variables

Aucune variable n’est requise à spécifier à cette étape. Sélectionnez Valeurs de variables communes pour toutes les instances et cliquez sur Suivant.

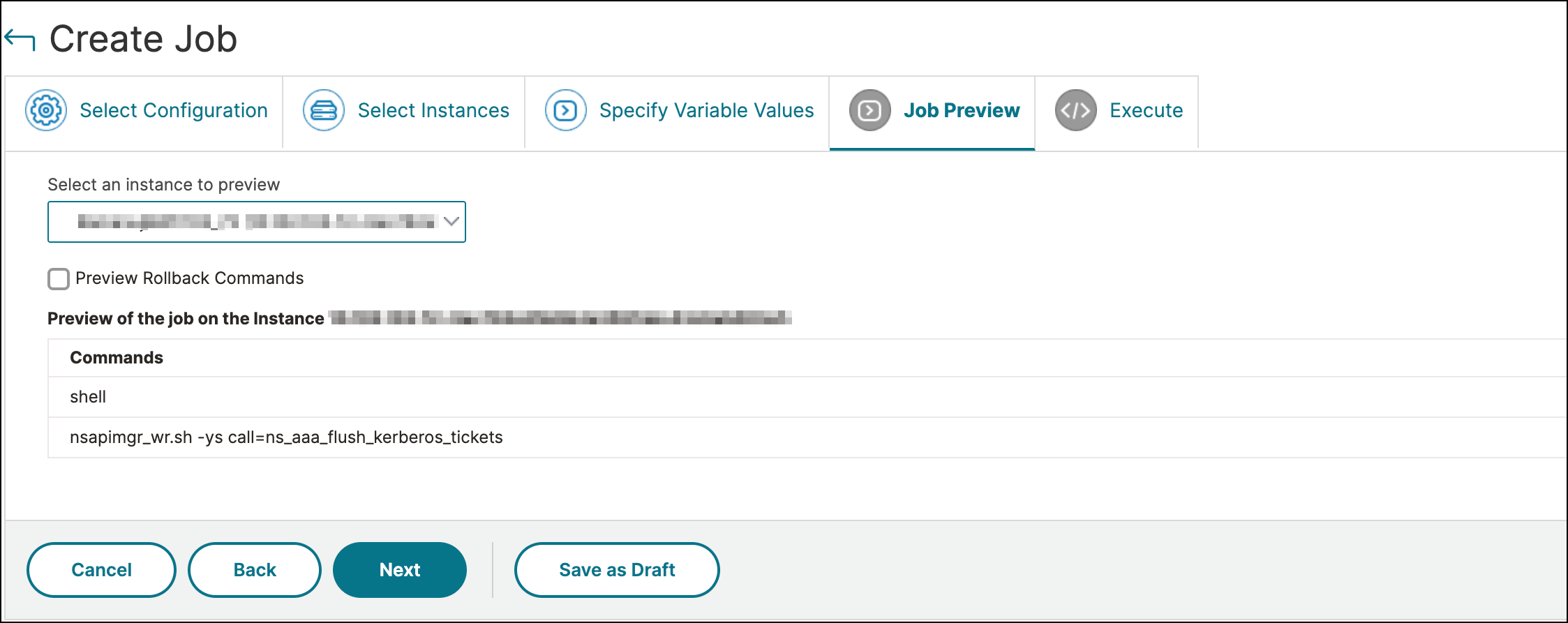

Étape 4 : Prévisualiser la configuration

Prévisualise les valeurs des variables qui ont été insérées dans la configuration et cliquez sur Suivant.

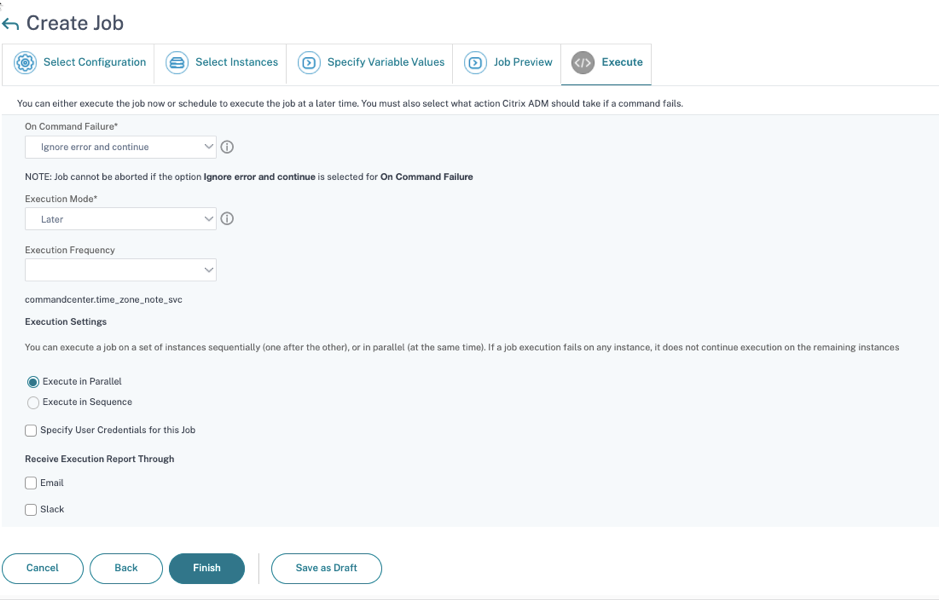

Étape 5 : Exécuter la tâche

Cliquez sur Terminer pour exécuter la tâche de configuration.

Une fois la tâche exécutée, elle apparaît sous Infrastructure > Configuration > Tâches de configuration.

Après avoir terminé les deux étapes de remédiation pour toutes les instances NetScaler vulnérables, vous pouvez exécuter un scan à la demande pour voir la posture de sécurité révisée.

Partager

Partager

Dans cet article

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.