This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

セキュアな構成の推奨事項

NetScalerのセキュアな構成アドバイザリは、NetScaler構成のセキュリティ体制を強化するための専門的な推奨事項と具体的な手順を提供する包括的なガイドです。この機能により、潜在的な脆弱性や進化するサイバー脅威からアプリケーションデリバリーコントローラー(ADC)インフラストラクチャを保護できます。推奨されるガイドラインを綿密に遵守することで、リスクをプロアクティブに軽減し、システムの回復力を高め、不正アクセスや悪意のある活動に対する堅牢な防御を維持できます。

この機能は、NetScaler構成の潜在的な脆弱性をスキャンするだけでなく、それらの構成を修復するための正確なコマンドをプロアクティブに提案します。ネットワーク管理者は、セキュリティギャップを迅速に特定し、NetScalerの展開を強化するために必要な変更を実装できます。

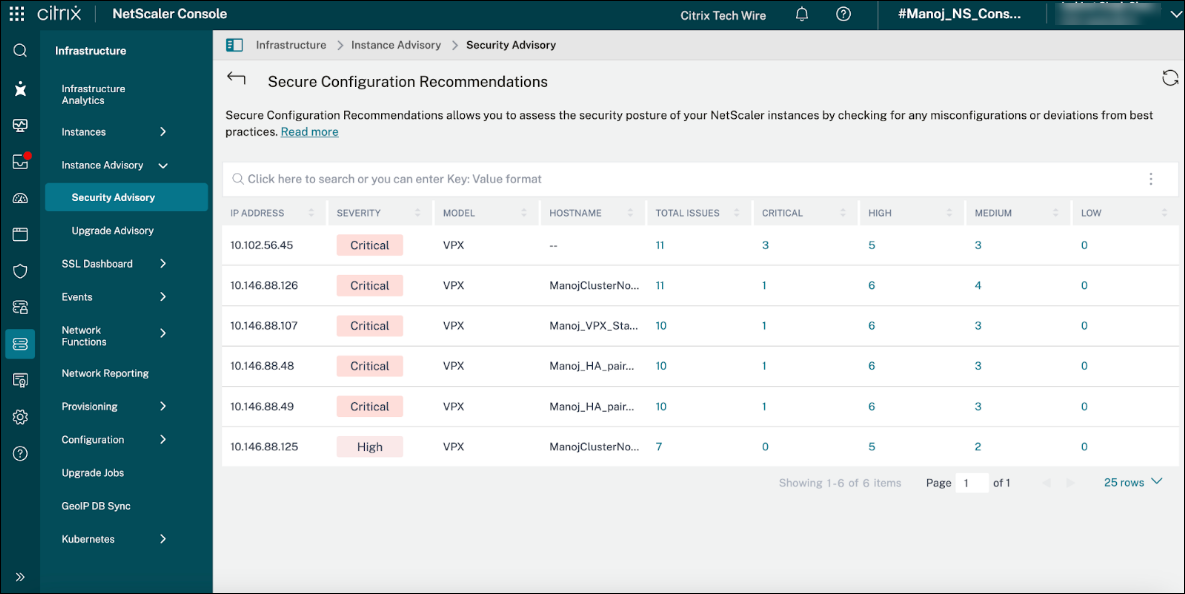

セキュアな構成の推奨事項タブは、潜在的な構成の脆弱性に対処するための優先順位付けされたアプローチを可能にするため、重要度別に綿密に分類された包括的なビューを提供します。

重要度に基づく優先順位付け

重要度による分類により、ユーザーは効率的に作業を割り当てることができます。観測結果は通常、次のような階層に分類されます。

- クリティカル: NetScalerインスタンスのセキュリティと整合性に即座に重大なリスクをもたらす問題。これらの問題は、最優先で対処する必要があります。

- 高: 悪用された場合に重大なセキュリティ侵害につながる可能性のある構成であり、迅速な対応が必要です。

- 中: 潜在的な弱点や誤った構成を示す観測結果。これらの問題はクリティカルではありませんが、対処しないまま放置すると、より大規模なセキュリティインシデントにつながる可能性があります。

- 低: 全体的なセキュリティ体制を改善する軽微な推奨事項またはベストプラクティス。これらの問題は、差し迫った脅威を表すものではありません。

詳細なインスタンスレベルビューの利点

- ターゲットを絞った修復: 汎用的なアドバイスではなく、各NetScalerインスタンスに合わせた具体的な推奨事項がユーザーに提供され、正確で効果的な修復が保証されます。

- 攻撃対象領域の削減: 観測された誤った構成に体系的に対処することで、組織は攻撃対象領域を大幅に削減し、悪用が成功する可能性を最小限に抑えることができます。

- コンプライアンス遵守: 詳細な観測結果は、組織が規制コンプライアンス標準(例:GDPR、HIPAA、PCI DSS)に違反する可能性のある構成を特定し、修正するのに役立ちます。

- セキュリティ体制の改善: 構成の弱点をプロアクティブに特定して解決することで、全体的なセキュリティ体制が強化され、サイバー脅威に対する回復力が高まります。

- 運用効率: 明確で実用的な洞察を提供することで、システムはセキュリティ修復プロセスを合理化し、時間とリソースを節約します。

優先順位、リスク許容度、利用可能なリソースに基づいて、最初に対処する観測結果を選択できます。この柔軟性により、最も差し迫ったセキュリティ上の懸念が遅滞なく対処されると同時に、時間の経過とともに包括的な構成の強化を達成するために必要な情報が提供されます。このオプションにより、セキュリティ管理者は情報に基づいた意思決定を行い、NetScalerの展開を保護するための断固たる行動を取ることができます。

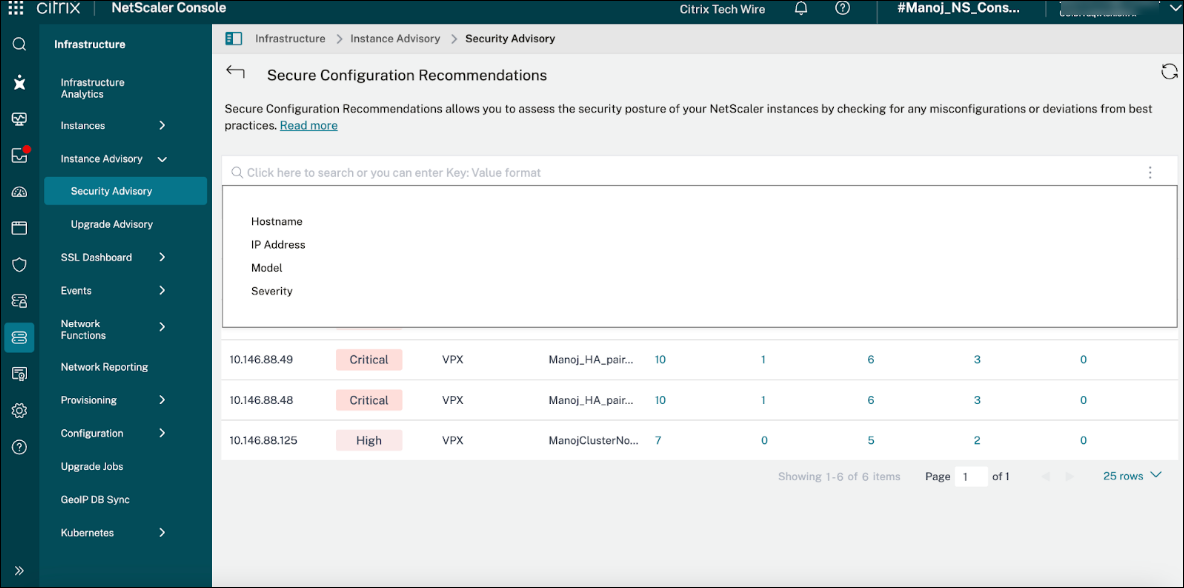

フリーテキスト検索機能を使用すると、さまざまな主要な識別子に基づいて結果を絞り込むことができます。たとえば、一意のホスト名でインスタンスを効率的に検索し、特定のデバイスを特定する直接的な方法を提供できます。あるいは、IPアドレスで検索すると、特にネットワーク中心の環境でインスタンスを特定する別の正確な方法が提供されます。

基本的な識別を超えて、検索はNetScalerモデルによるフィルタリングもサポートしています。これは、MPX、SDX、VPXなどのモデルを指定して、特定のハードウェアまたはソフトウェアカテゴリに属するインスタンスのみを表示できることを意味します。重要度レベルで検索を絞り込むこともでき、情報アラートからクリティカルな警告まで、重要度に基づいてインスタンスの優先順位を付けることができます。

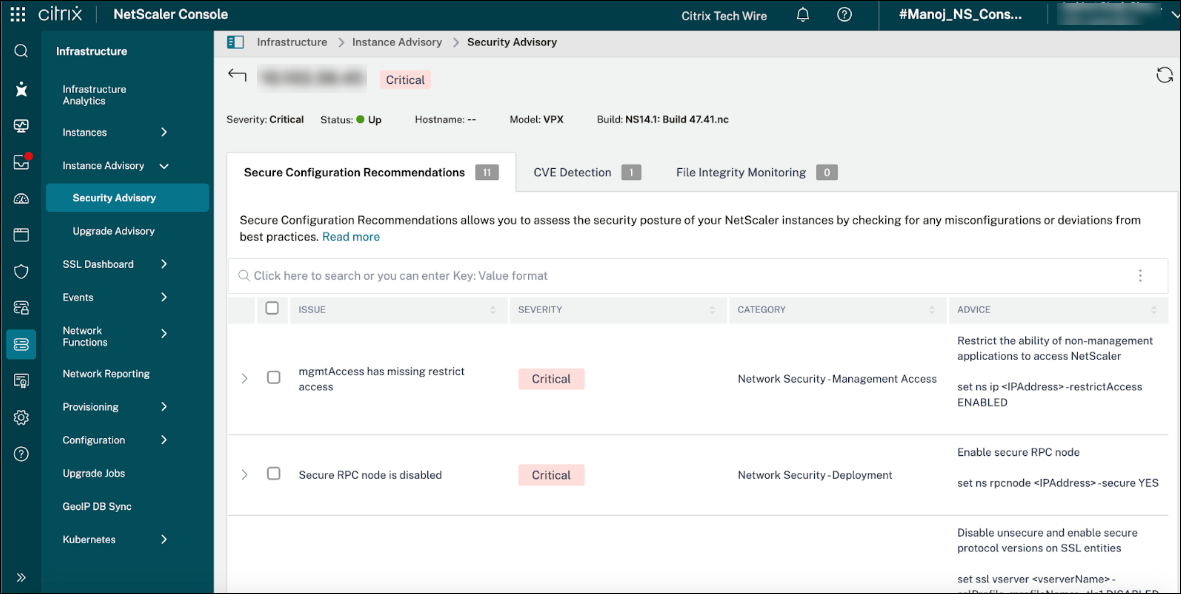

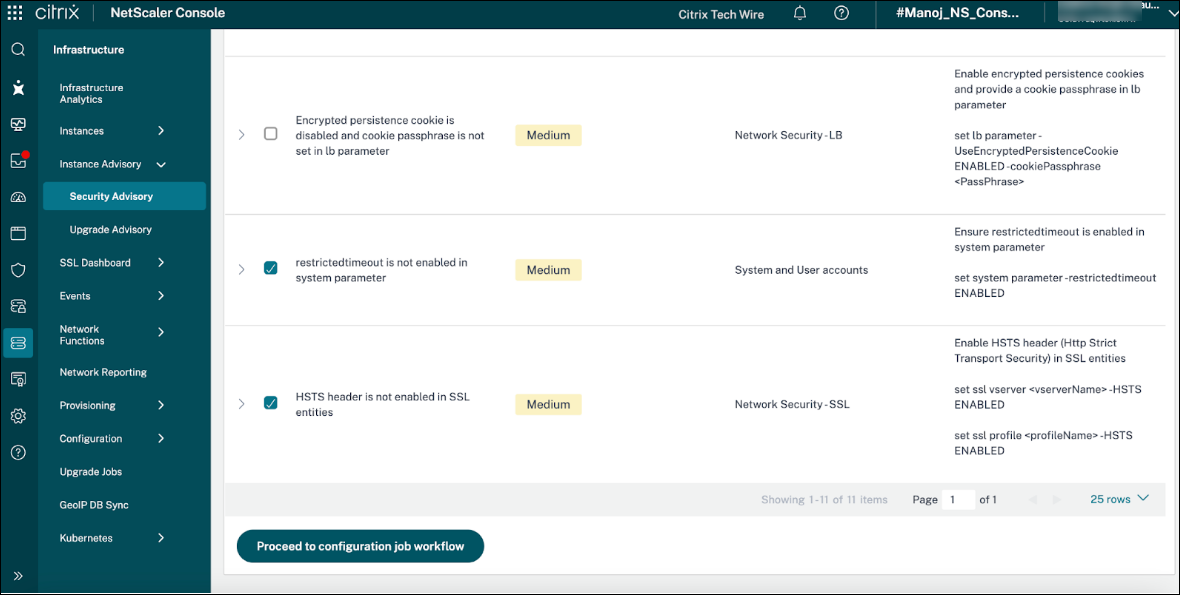

構成の推奨事項の修復

構成の観測結果を評価し、どれがアクションを必要とするかを決定すると、推奨される構成の包括的なビューが表示されます。システムは、次の画像に示すように、選択内容に合わせて調整された修復手順を表示する専用ページを表示します。たとえば、特定のNetScalerインスタンス(この特定のシナリオではIPアドレス10.102.56.45のインスタンス)のクリティカルな重要度の問題のみに対処することを選択した場合、ページには、修復プロセスを効果的にガイドするための関連性の高い優先度の高い推奨事項が動的に表示されます。

構成の推奨事項は、次の2つのタイプに分類できます。

-

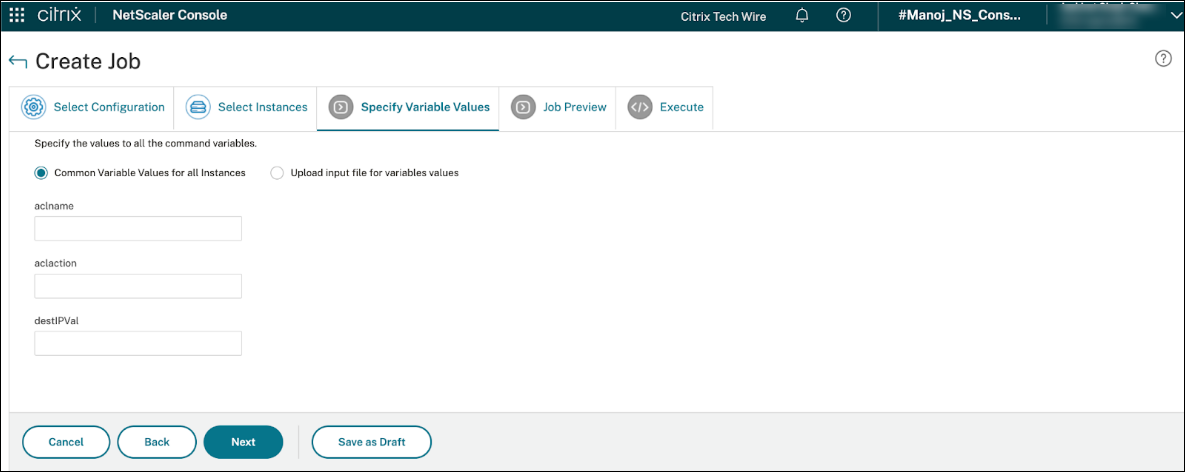

ユーザー入力が必要な推奨事項: このカテゴリには、NetScaler管理者またはセキュリティチームからの特定の状況に応じた情報または決定を必要とする構成の提案が含まれます。これらは通常、汎用的なデフォルト値が適切でない場合、または最適な設定が固有の運用環境、セキュリティポリシー、またはアプリケーション要件に依存する場合のシナリオです。以下にいくつかの推奨事項の例を示します。

-

特定のIPアドレスまたはIP範囲の定義: たとえば、信頼できる内部サブネットまたは特定のクライアントIPアドレスからのトラフィックのみを許可するようにファイアウォールルールを構成します。システムはこれらの固有のネットワーク詳細を推測できません。

- カスタムポート番号の設定: 多くのサービスには標準ポートが存在しますが、アプリケーションはセキュリティまたは運用上の理由から、デフォルト以外のポートを使用するように構成されている場合があります。ネットワーク管理者はポート番号を指定する必要があります。

- ホスト名またはドメイン名の指定: SSL証明書、ロードバランシング仮想サーバー、またはコンテンツスイッチングポリシーを構成する場合、NetScalerインスタンスが提供または対話する正確なホスト名またはドメイン名をユーザーが指定する必要があります。

- 認証サーバーの詳細の提供: NetScalerをLDAP、RADIUS、SAML、OAuthなどの外部認証システムと統合するには、ユーザーがサーバーIPアドレス、共有シークレット、ディレクトリパス、およびその他のプロトコル固有の詳細を入力する必要があります。

- 特定のURL書き換えまたはコンテンツスイッチングポリシーの設定: これらの高度な機能の正確なURL、パターン、およびターゲットの宛先は、アプリケーションアーキテクチャに非常に固有のものであり、ユーザーが定義する必要があります。

- 影響: これらの推奨事項は、多くの場合、展開の特定のニーズ、セキュリティポリシー、およびネットワークトポロジに関するより深い理解を伴います。ユーザー入力のエラーは、サービスの中断やセキュリティの脆弱性につながる可能性があり、慎重な計画と検証の必要性を強調しています。これらを実装する自動化ツールまたはスクリプトは、通常、必要なパラメーターを要求するか、構成ファイルから読み取ります。

-

-

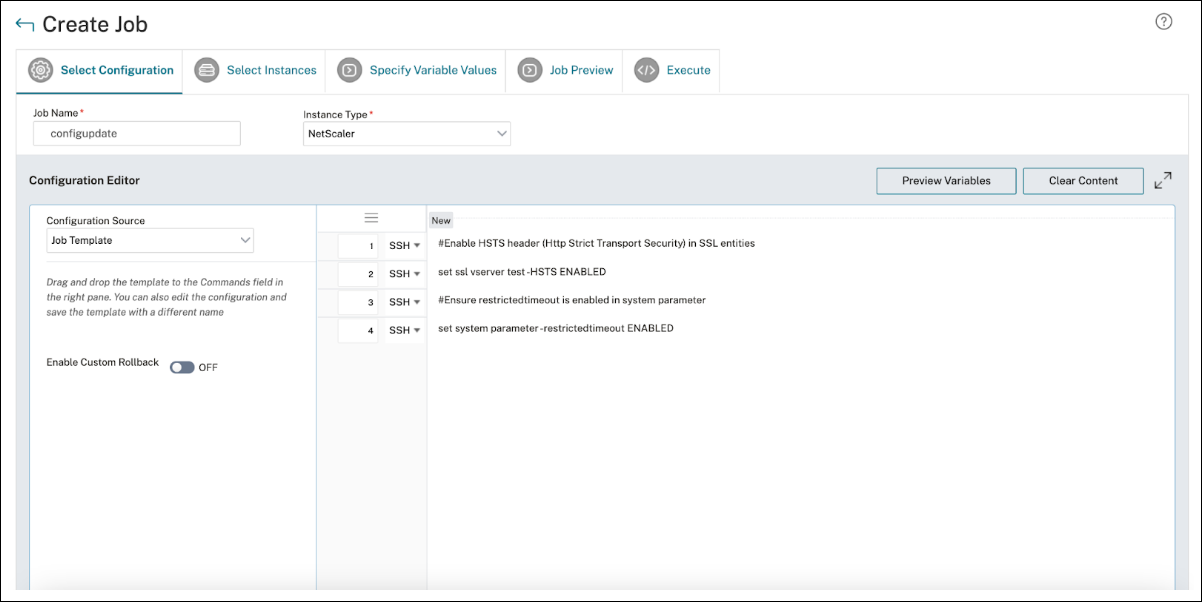

ユーザー入力が不要な推奨事項: このカテゴリには、普遍的に適用できる、または固有の環境変数に依存しない標準的なベストプラクティスを含む構成の提案が含まれます。これらは多くの場合、ほとんどのNetScaler展開で有益な基本的なセキュリティ強化またはパフォーマンス最適化です。以下にいくつかの推奨事項の例を示します。

- 脆弱な暗号またはプロトコルの無効化: SSLv3やTLS 1.0などのSSL/TLSバージョン、または特定の脆弱な暗号スイート(例:RC4、3DES)を無効にすることをお勧めします。これらは既知の脆弱性であり、それらを削除することは普遍的なセキュリティのベストプラクティスです。システムは、どの暗号が脆弱であるかを知るために特定の入力を必要としません。

- HTTP Strict Transport Security (HSTS) の有効化: これは、Webブラウザーによって適用されるポリシーであり、セキュアなHTTPS接続を使用してサーバーと対話することのみを許可します。これを有効にすることは、標準的なセキュリティ強化手順です。

-

セキュアなCookieフラグ(例:

Secure、HttpOnly)の設定: これらのフラグはセッションCookieのセキュリティを強化し、暗号化されていないチャネルを介して送信されたり、クライアント側のスクリプトを介してアクセスされたりするのを防ぎます。その適用は一般的な推奨事項です。 - 一般的なセキュリティヘッダーの有効化: X-Frame-Options、X-Content-Type-Options、Content-Security-Policy(デフォルトの安全なポリシーを使用)などのヘッダーは、クライアント側のセキュリティを普遍的に改善するため、特定のユーザー入力なしで推奨できます。

- 一般的な攻撃に対するデフォルトのレート制限の実装: カスタムレート制限には入力が必要な場合がありますが、一般的な攻撃ベクトル(例:過剰なログイン失敗試行)に一般的なレート制限を適用する推奨事項は、ベースラインとして適用できる場合があります。

- 最適なバッファーサイズまたはタイムアウトの構成: 特定のアプリケーションロジックではなく、システムアーキテクチャによって決定される内部バッファーサイズまたは接続タイムアウトに関連する一般的なパフォーマンス推奨事項。

- セキュリティイベントの適切なログレベルの確保: セキュリティ関連イベントの特定のログレベルを確保する推奨事項は、監査およびインシデント対応のための一般的なベストプラクティスです。

-

影響: これらの推奨事項は、特定の詳細について手動での介入を必要とせずに、複数のNetScalerインスタンスに均一に適用できるため、自動化またはベースライン構成スクリプトの優れた候補となることがよくあります。これらは、一般的な脆弱性に対処し、広く受け入れられている標準を強制することで、強力なセキュリティ体制に貢献します。

要約すると、ユーザー入力要件に基づいて構成の推奨事項を分類することで、実装プロセスが合理化されます。入力が必要な推奨事項は、ユーザーからの慎重なデータ収集と検証を必要としますが、入力が不要な推奨事項は、標準的なセキュリティベースラインとして、または自動展開メカニズムを通じて適用できることがよくあります。

ユーザーが対処する構成を決定すると、既存の構成ジョブワークフローが構成変更をプッシュするために引き継ぎます。

たとえば、ユーザー入力が必要な構成推奨事項の例を次に示します。次の画像に示すように、構成値を1つずつ入力するか、構成値を含むファイルをアップロードするかを選択できます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.