Empfehlungen für eine sichere Konfiguration

Die NetScaler-Beratung zur sicheren Konfiguration dient als umfassender Leitfaden, der Expertenempfehlungen und spezifische Anweisungen zur Verbesserung der Sicherheitslage von NetScaler-Konfigurationen bietet. Mit dieser Funktion können Sie Ihre Application Delivery Controller (ADC)-Infrastruktur vor potenziellen Schwachstellen und sich entwickelnden Cyberbedrohungen schützen. Durch die sorgfältige Befolgung der empfohlenen Richtlinien können Sie Risiken proaktiv mindern, die Systemresilienz verbessern und eine robuste Abwehr gegen unbefugten Zugriff und böswillige Aktivitäten aufrechterhalten.

Diese Funktion scannt nicht nur die NetScaler-Konfiguration auf potenzielle Schwachstellen, sondern schlägt auch proaktiv präzise Befehle zur Behebung dieser Konfigurationen vor. Die Netzwerkadministratoren können Sicherheitslücken schnell identifizieren und die notwendigen Änderungen implementieren, um ihre NetScaler-Bereitstellung zu stärken.

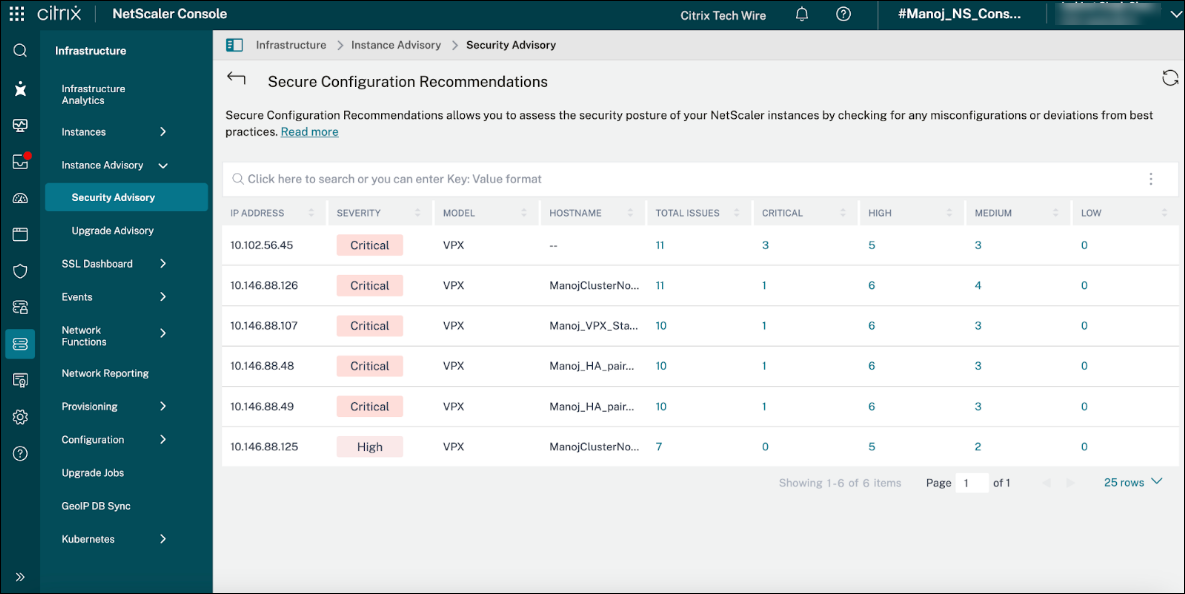

Die Registerkarte Empfehlungen für eine sichere Konfiguration bietet eine umfassende Ansicht, die sorgfältig nach Schweregrad kategorisiert ist, was einen priorisierten Ansatz zur Behebung potenzieller Konfigurationsschwachstellen ermöglicht.

Priorisierung nach Schweregrad

Die Kategorisierung nach Schweregrad ermöglicht es Benutzern, ihre Anstrengungen effizient zu verteilen. Beobachtungen werden typischerweise in Stufen wie die folgenden eingeteilt:

- Kritisch: Probleme, die ein unmittelbares und erhebliches Risiko für die Sicherheit und Integrität der NetScaler-Instanz darstellen. Diese Probleme müssen mit höchster Dringlichkeit behoben werden.

- Hoch: Konfigurationen, die bei Ausnutzung zu erheblichen Sicherheitsverletzungen führen könnten und sofortige Aufmerksamkeit erfordern.

- Mittel: Beobachtungen, die auf potenzielle Schwachstellen oder Fehlkonfigurationen hinweisen. Obwohl diese Probleme nicht kritisch sind, könnten sie zu einem größeren Sicherheitsvorfall beitragen, wenn sie unbeachtet bleiben.

- Niedrig: Kleinere Empfehlungen oder Best Practices, die die allgemeine Sicherheitslage verbessern. Diese Probleme stellen keine unmittelbare Bedrohung dar.

Vorteile einer detaillierten Instanzansicht

- Gezielte Behebung: Anstelle allgemeiner Ratschläge erhalten Benutzer spezifische Empfehlungen, die auf jede einzelne NetScaler-Instanz zugeschnitten sind, um eine präzise und effektive Behebung zu gewährleisten.

- Reduzierte Angriffsfläche: Durch die systematische Behebung festgestellter Fehlkonfigurationen können Organisationen ihre Angriffsfläche erheblich reduzieren und die Wahrscheinlichkeit erfolgreicher Exploits minimieren.

- Einhaltung der Compliance: Die detaillierten Beobachtungen können Organisationen dabei helfen, Konfigurationen zu identifizieren und zu korrigieren, die gegen regulatorische Compliance-Standards verstoßen könnten (zum Beispiel DSGVO, HIPAA, PCI DSS).

- Verbesserte Sicherheitslage: Die proaktive Identifizierung und Behebung von Konfigurationsschwächen führt zu einer stärkeren allgemeinen Sicherheitslage und einer verbesserten Widerstandsfähigkeit gegen Cyberbedrohungen.

- Betriebliche Effizienz: Durch die Bereitstellung klarer und umsetzbarer Erkenntnisse optimiert das System den Sicherheitssanierungsprozess und spart Zeit und Ressourcen.

Sie können auswählen, welche Beobachtungen Sie zuerst angehen möchten, basierend auf Ihren Prioritäten, Ihrer Risikotoleranz und den verfügbaren Ressourcen. Diese Flexibilität stellt sicher, dass die dringendsten Sicherheitsbedenken unverzüglich angegangen werden, während gleichzeitig die notwendigen Informationen bereitgestellt werden, um im Laufe der Zeit eine umfassende Konfigurationshärtung zu erreichen. Diese Option befähigt Sicherheitsadministratoren, fundierte Entscheidungen zu treffen und entschlossene Maßnahmen zum Schutz ihrer NetScaler-Bereitstellungen zu ergreifen.

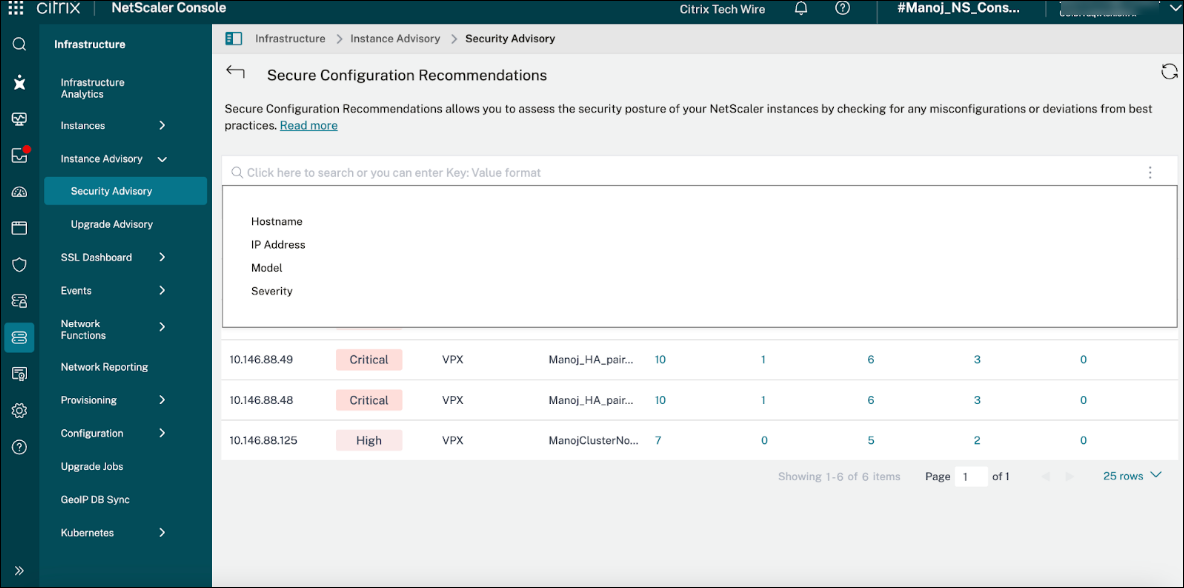

Die Freitextsuchfunktion ermöglicht es Ihnen, Ergebnisse basierend auf verschiedenen Schlüsselidentifikatoren einzugrenzen. Sie können beispielsweise effizient nach einer Instanz anhand ihres eindeutigen Hostnamens suchen, was eine direkte Methode zur Lokalisierung eines bestimmten Geräts bietet. Alternativ bietet die Suche nach IP-Adresse eine weitere präzise Möglichkeit, Instanzen zu finden, was besonders in netzwerkzentrierten Umgebungen nützlich ist.

Über die grundlegende Identifizierung hinaus unterstützt die Suche auch das Filtern nach dem NetScaler-Modell. Das bedeutet, dass Sie Modelle wie MPX, SDX oder VPX angeben können, um nur Instanzen anzuzeigen, die zu einer bestimmten Hardware- oder Softwarekategorie gehören. Sie können die Suche auch nach Schweregrad verfeinern, sodass Sie Instanzen basierend auf ihrer Kritikalität priorisieren können, von Informationsmeldungen bis hin zu kritischen Warnungen.

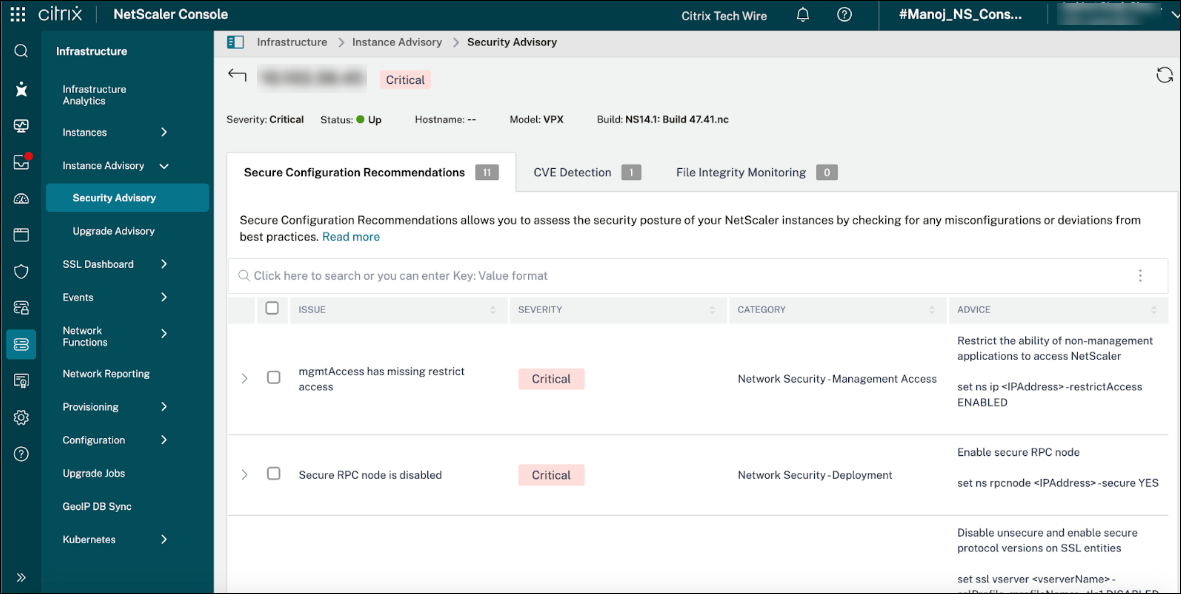

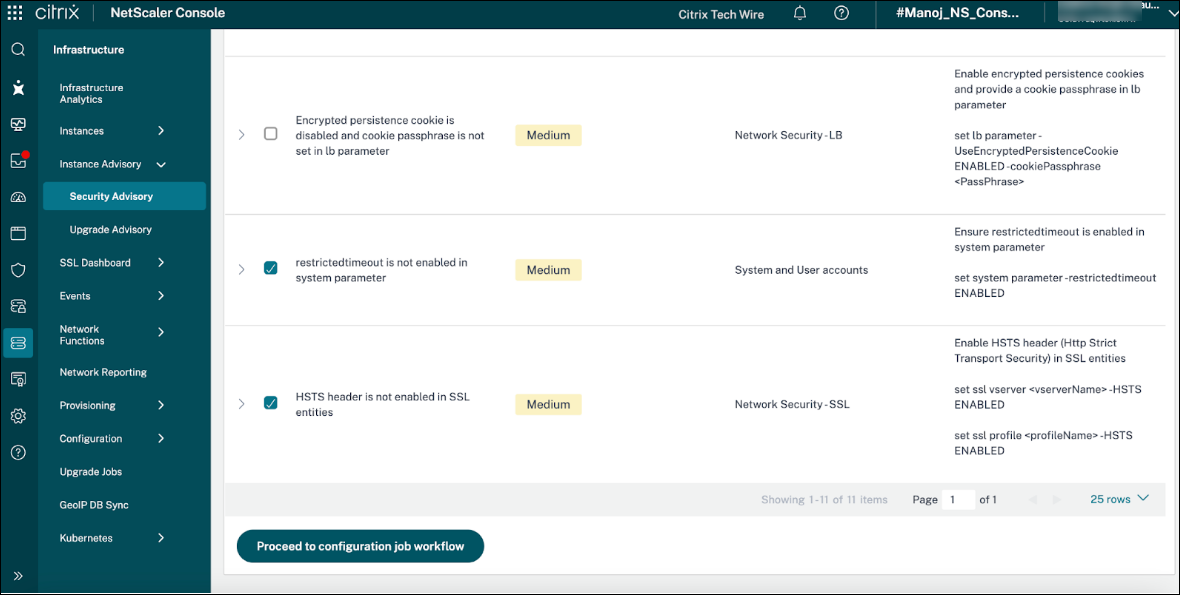

Konfigurationsempfehlungen beheben

Sobald Sie die Konfigurationsbeobachtungen evaluiert und festgelegt haben, welche Maßnahmen erfordern, wird eine umfassende Ansicht der empfohlenen Konfigurationen präsentiert. Das System zeigt dann eine dedizierte Seite an, wie im folgenden Bild dargestellt, die die auf Ihre Auswahl zugeschnittenen Behebungsschritte anzeigt. Wenn Sie sich beispielsweise dafür entscheiden, nur Probleme mit kritischem Schweregrad für eine bestimmte NetScaler-Instanz (in diesem speziellen Szenario die Instanz mit der IP-Adresse 10.102.56.45) zu beheben, füllt die Seite sich dynamisch mit den relevanten, hochpriorisierten Empfehlungen, um den Behebungsprozess effektiv zu leiten.

Konfigurationsempfehlungen können in zwei Typen unterteilt werden:

-

Empfehlungen, die Benutzereingaben erfordern: Diese Kategorie umfasst Konfigurationsvorschläge, die spezifische, kontextbezogene Informationen oder Entscheidungen vom NetScaler-Administrator oder Sicherheitsteam erfordern. Dies sind typischerweise Szenarien, in denen ein generischer Standardwert möglicherweise nicht angemessen ist oder in denen die optimale Einstellung von der einzigartigen Betriebsumgebung, den Sicherheitsrichtlinien oder den Anwendungsanforderungen abhängt. Im Folgenden sind einige Beispiele für Empfehlungen aufgeführt:

-

Definieren spezifischer IP-Adressen oder IP-Bereiche: Zum Beispiel das Konfigurieren von Firewall-Regeln, um den Datenverkehr nur von vertrauenswürdigen internen Subnetzen oder spezifischen Client-IP-Adressen zuzulassen. Das System kann diese eindeutigen Netzwerkdetails nicht ableiten.

- Festlegen benutzerdefinierter Portnummern: Obwohl Standardports für viele Dienste existieren, können Anwendungen aus Sicherheits- oder Betriebsgründen so konfiguriert werden, dass sie Nicht-Standard-Ports verwenden. Der Netzwerkadministrator muss die Portnummern angeben.

- Angeben von Hostnamen oder Domänennamen: Beim Konfigurieren von SSL-Zertifikaten, virtuellen Load-Balancing-Servern oder Content-Switching-Richtlinien müssen die genauen Hostnamen oder Domänennamen, die die NetScaler-Instanz bedient oder mit denen sie interagiert, vom Benutzer bereitgestellt werden.

- Bereitstellen von Authentifizierungsserverdetails: Die Integration von NetScaler mit externen Authentifizierungssystemen wie LDAP, RADIUS, SAML oder OAuth erfordert, dass der Benutzer Server-IP-Adressen, gemeinsame Geheimnisse, Verzeichnispfade und andere protokollspezifische Details eingibt.

- Einrichten spezifischer URL-Rewriting- oder Content-Switching-Richtlinien: Die präzisen URLs, Muster und Zielorte für diese erweiterten Funktionen sind hochgradig spezifisch für die Anwendungsarchitektur und müssen vom Benutzer definiert werden.

- Implikationen: Diese Empfehlungen erfordern oft ein tieferes Verständnis der spezifischen Anforderungen der Bereitstellung, der Sicherheitsrichtlinien und der Netzwerktopologie. Fehler bei der Benutzereingabe können zu Dienstunterbrechungen oder Sicherheitslücken führen, was die Notwendigkeit einer sorgfältigen Planung und Validierung unterstreicht. Automatisierte Tools oder Skripte, die diese implementieren, fordern typischerweise die notwendigen Parameter ab oder lesen sie aus einer Konfigurationsdatei.

-

-

Empfehlungen, die keine Benutzereingaben erfordern: Diese Kategorie umfasst Konfigurationsvorschläge, die universell angewendet werden können oder standardmäßige Best Practices beinhalten, die nicht von einzigartigen Umgebungsvariablen abhängen. Dies sind oft grundlegende Sicherheitsverbesserungen oder Leistungsoptimierungen, die für die meisten NetScaler-Bereitstellungen vorteilhaft sind. Im Folgenden sind einige Beispiele für Empfehlungen aufgeführt:

- Deaktivieren schwacher Chiffren oder Protokolle: Es wird empfohlen, SSL/TLS-Versionen wie SSLv3 oder TLS 1.0 oder spezifische schwache Chiffrensuiten (zum Beispiel RC4, 3DES) zu deaktivieren, da diese bekannte Schwachstellen sind und ihre Entfernung eine universelle Best Practice für die Sicherheit darstellt. Das System benötigt keine spezifische Eingabe, um zu wissen, welche Chiffren schwach sind.

- Aktivieren von HTTP Strict Transport Security (HSTS): Dies ist eine Richtlinie, die von Webbrowsern erzwungen wird, um nur über sichere HTTPS-Verbindungen mit einem Server zu interagieren. Die Aktivierung ist ein standardmäßiger Schritt zur Sicherheitshärtung.

-

Festlegen sicherer Cookie-Flags (zum Beispiel

Secure,HttpOnly): Diese Flags verbessern die Sicherheit von Session-Cookies, indem sie verhindern, dass diese über unverschlüsselte Kanäle übertragen oder über clientseitige Skripte aufgerufen werden. Ihre Anwendung ist eine allgemeine Empfehlung. - Aktivieren gängiger Sicherheits-Header: Header wie X-Frame-Options, X-Content-Type-Options und Content-Security-Policy (mit einer standardmäßigen sicheren Richtlinie) können ohne spezifische Benutzereingaben empfohlen werden, da sie die clientseitige Sicherheit universell verbessern.

- Implementieren einer standardmäßigen Ratenbegrenzung für gängige Angriffe: Während benutzerdefinierte Ratenbegrenzungen Eingaben erfordern könnten, könnte eine Empfehlung zur Anwendung einer allgemeinen Ratenbegrenzung auf gängige Angriffsvektoren (zum Beispiel übermäßige fehlgeschlagene Anmeldeversuche) als Basislinie anwendbar sein.

- Konfigurieren optimaler Puffergrößen oder Timeouts: Allgemeine Leistungsempfehlungen bezüglich interner Puffergrößen oder Verbindungs-Timeouts, die durch die Systemarchitektur und nicht durch spezifische Anwendungslogik bestimmt werden.

- Sicherstellen angemessener Protokollierungsstufen für Sicherheitsereignisse: Eine Empfehlung, ein bestimmtes Protokollierungsniveau für sicherheitsrelevante Ereignisse sicherzustellen, ist eine allgemeine Best Practice für Auditing und Incident Response.

-

Implikationen: Diese Empfehlungen sind oft hervorragende Kandidaten für Automatisierungs- oder Basislinien-Konfigurationsskripte, da sie einheitlich auf mehrere NetScaler-Instanzen angewendet werden können, ohne manuelle Eingriffe für spezifische Details zu erfordern. Sie tragen zu einer starken Sicherheitslage bei, indem sie gängige Schwachstellen beheben und weithin akzeptierte Standards durchsetzen.

Zusammenfassend lässt sich sagen, dass die Klassifizierung von Konfigurationsempfehlungen basierend auf den Anforderungen an Benutzereingaben den Implementierungsprozess optimiert. Empfehlungen, die Eingaben erfordern, verlangen eine sorgfältige Datenerfassung und Validierung durch den Benutzer, während diejenigen, die keine Eingaben erfordern, oft als Standard-Sicherheitsbaselines oder durch automatisierte Bereitstellungsmechanismen angewendet werden können.

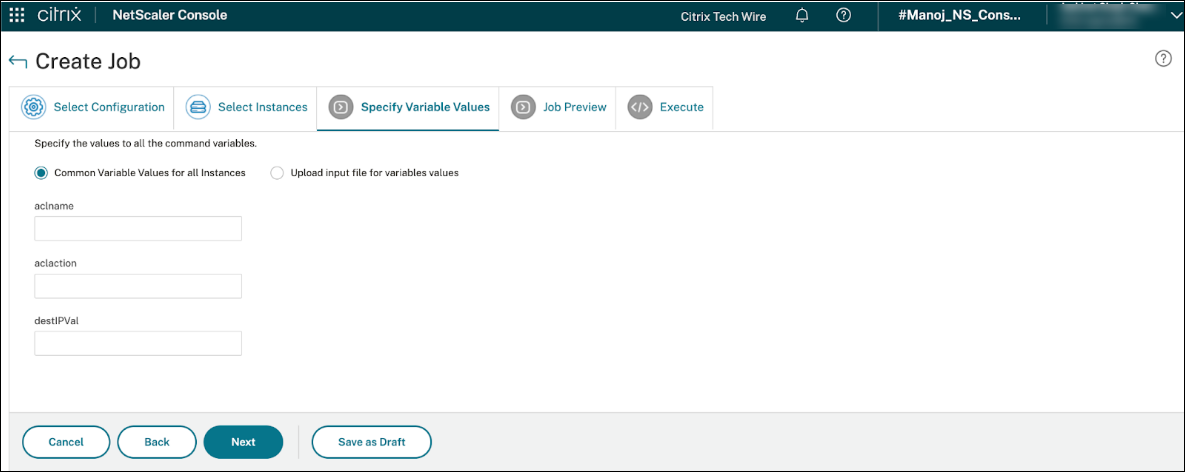

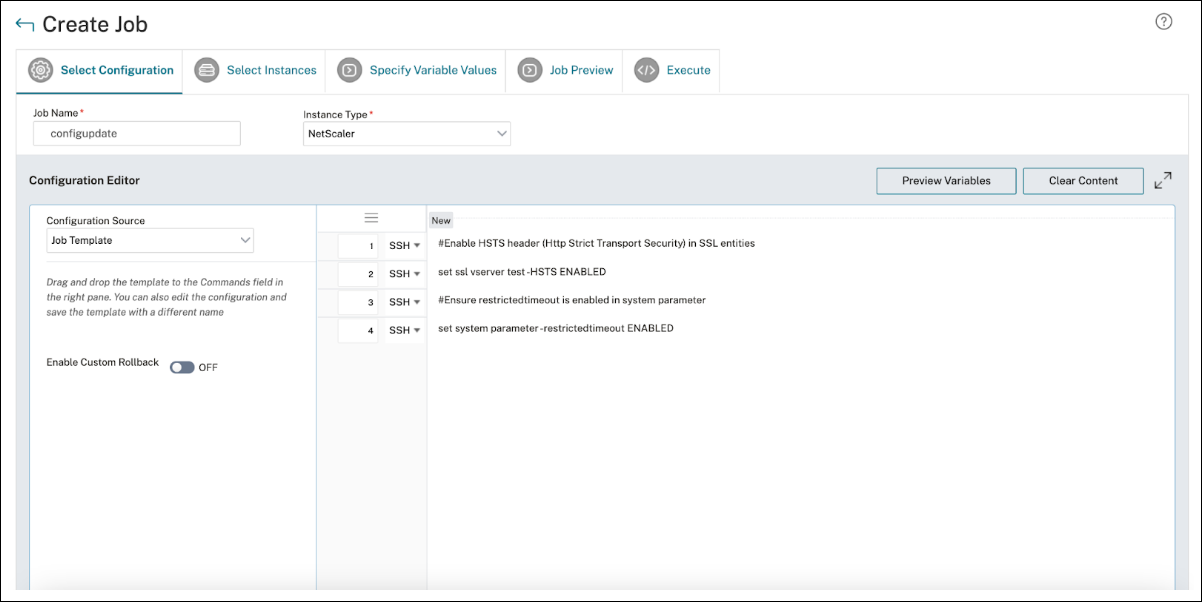

Sobald ein Benutzer entschieden hat, welche Konfiguration behoben werden soll, übernimmt der bestehende Konfigurationsauftrags-Workflow das Pushen der Konfigurationsänderungen.

Hier ist zum Beispiel ein Beispiel für eine Konfigurationsempfehlung, die Benutzereingaben erfordert. Man kann Konfigurationswerte einzeln eingeben oder eine Datei mit den Konfigurationswerten hochladen, wie im folgenden Bild gezeigt.