Recommandations de configuration sécurisée

L’avis sur la configuration sécurisée de NetScaler sert de guide complet, offrant des recommandations d’experts et des instructions spécifiques pour améliorer la posture de sécurité des configurations NetScaler. Grâce à cette fonctionnalité, vous pouvez protéger votre infrastructure de contrôleur de livraison d’applications (ADC) contre les vulnérabilités potentielles et les cybermenaces en évolution. En suivant méticuleusement les directives recommandées, vous pouvez atténuer de manière proactive les risques, améliorer la résilience du système et maintenir une défense robuste contre les accès non autorisés et les activités malveillantes.

Cette fonctionnalité analyse non seulement la configuration NetScaler à la recherche de vulnérabilités potentielles, mais suggère également de manière proactive des commandes précises pour corriger ces configurations. Les administrateurs réseau peuvent rapidement identifier les lacunes de sécurité et mettre en œuvre les changements nécessaires pour renforcer leur déploiement NetScaler.

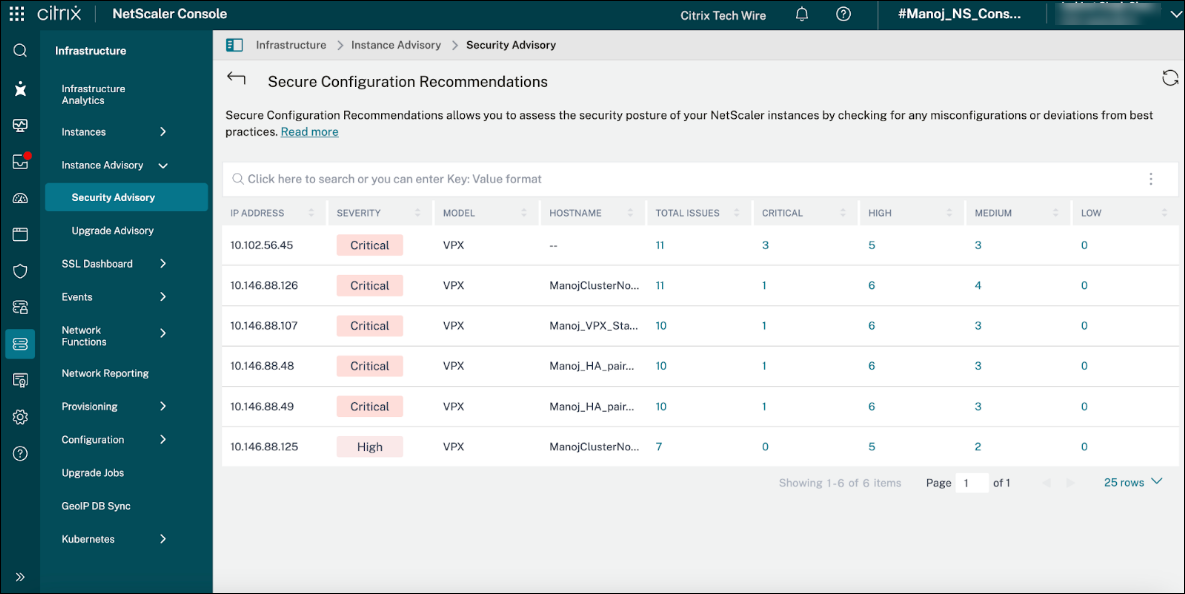

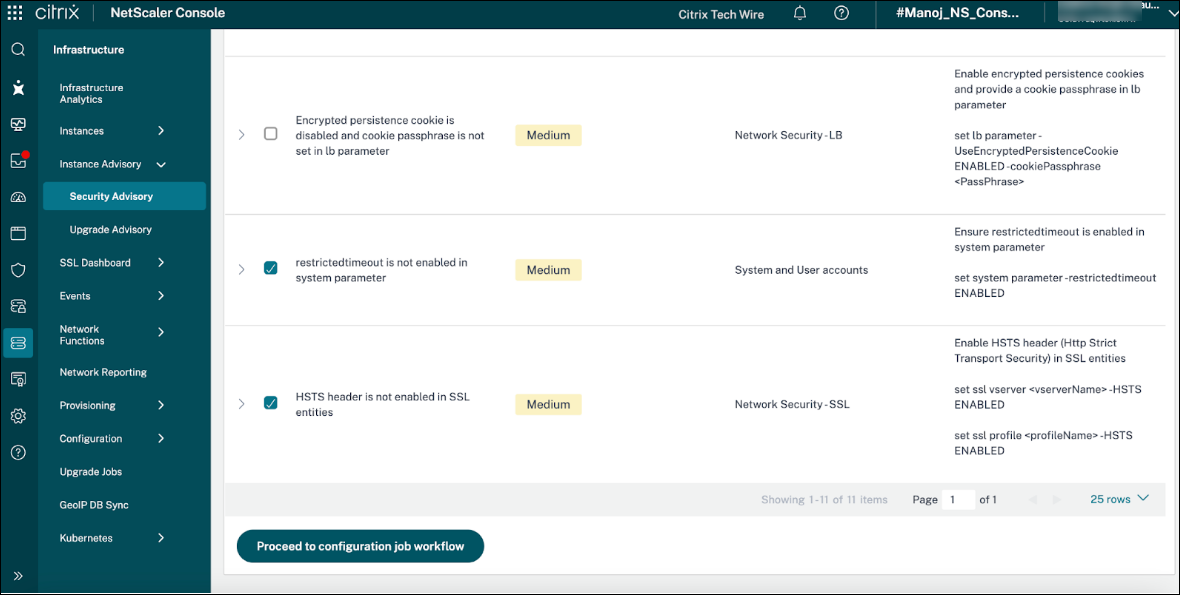

L’onglet Recommandations de configuration sécurisée offre une vue complète méticuleusement catégorisée par gravité, permettant une approche priorisée pour traiter les vulnérabilités de configuration potentielles.

Priorisation basée sur la gravité

La catégorisation par gravité permet aux utilisateurs d’allouer efficacement leurs efforts. Les observations sont généralement classées en niveaux tels que :

- Critique : Problèmes qui présentent un risque immédiat et significatif pour la sécurité et l’intégrité de l’instance NetScaler. Ces problèmes doivent être traités avec la plus grande urgence.

- Élevée : Configurations qui pourraient entraîner des violations de sécurité substantielles si elles sont exploitées, nécessitant une attention rapide.

- Moyenne : Observations qui indiquent des faiblesses potentielles ou des erreurs de configuration. Bien que ces problèmes ne soient pas critiques, ils pourraient contribuer à un incident de sécurité plus important s’ils ne sont pas traités.

- Faible : Recommandations mineures ou meilleures pratiques qui améliorent la posture de sécurité globale. Ces problèmes ne représentent pas une menace immédiate.

Avantages d’une vue détaillée au niveau de l’instance

- Correction ciblée : Au lieu de conseils génériques, les utilisateurs reçoivent des recommandations spécifiques adaptées à chaque instance NetScaler individuelle, garantissant une correction précise et efficace.

- Réduction de la surface d’attaque : En traitant systématiquement les erreurs de configuration observées, les organisations peuvent réduire considérablement leur surface d’attaque et minimiser la probabilité d’exploits réussis.

-

Conformité : Les observations détaillées peuvent aider les organisations à identifier et à corriger les configurations qui pourraient violer les normes de conformité réglementaire (par exemple,

GDPR,HIPAA,PCI DSS). - Amélioration de la posture de sécurité : L’identification et la résolution proactives des faiblesses de configuration conduisent à une posture de sécurité globale plus forte et à une résilience accrue contre les cybermenaces.

- Efficacité opérationnelle : En fournissant des informations claires et exploitables, le système rationalise le processus de correction de la sécurité, ce qui permet d’économiser du temps et des ressources.

Vous pouvez choisir les observations à traiter en premier, en fonction de vos priorités, de votre tolérance au risque et des ressources disponibles. Cette flexibilité garantit que les préoccupations de sécurité les plus pressantes sont traitées sans délai, tout en fournissant les informations nécessaires pour parvenir à un renforcement complet de la configuration au fil du temps. Cette option permet aux administrateurs de sécurité de prendre des décisions éclairées et des mesures décisives pour protéger leurs déploiements NetScaler.

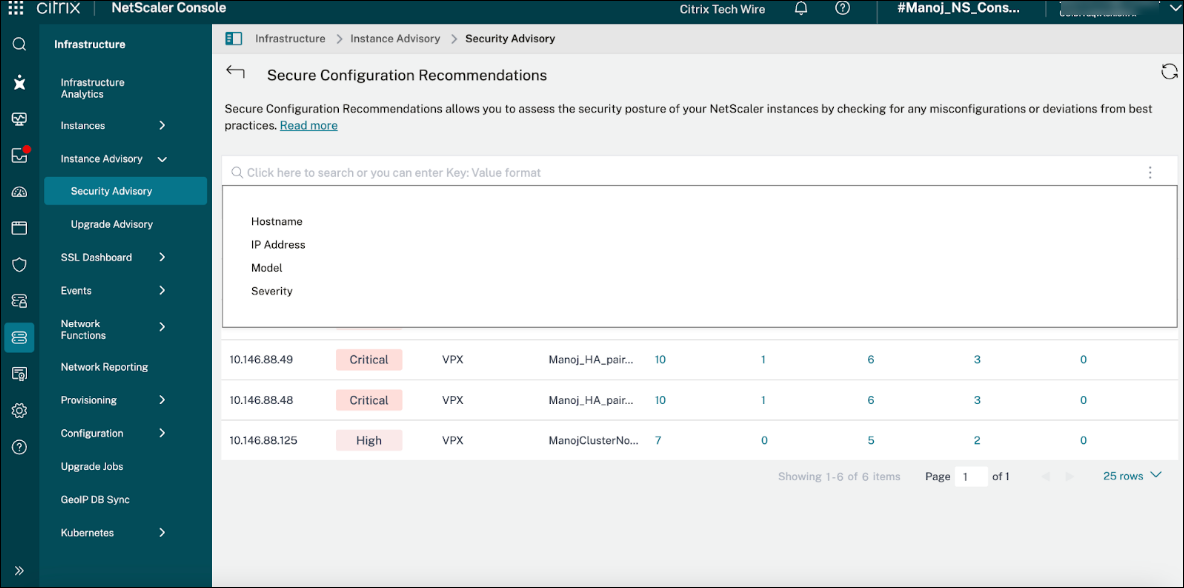

La fonctionnalité de recherche en texte libre vous permet d’affiner les résultats en fonction de divers identifiants clés. Par exemple, vous pouvez rechercher efficacement une instance par son nom d’hôte unique, offrant une méthode directe pour localiser un appareil particulier. Alternativement, la recherche par adresse IP offre un autre moyen précis de localiser des instances, particulièrement utile dans les environnements centrés sur le réseau.

Au-delà de l’identification de base, la recherche prend également en charge le filtrage par modèle NetScaler. Cela signifie que vous pouvez spécifier des modèles tels que MPX, SDX ou VPX pour afficher uniquement les instances appartenant à une catégorie matérielle ou logicielle particulière. Vous pouvez également affiner la recherche par niveau de gravité, ce qui vous permet de prioriser les instances en fonction de leur criticité, des alertes informatives aux avertissements critiques.

Corriger les recommandations de configuration

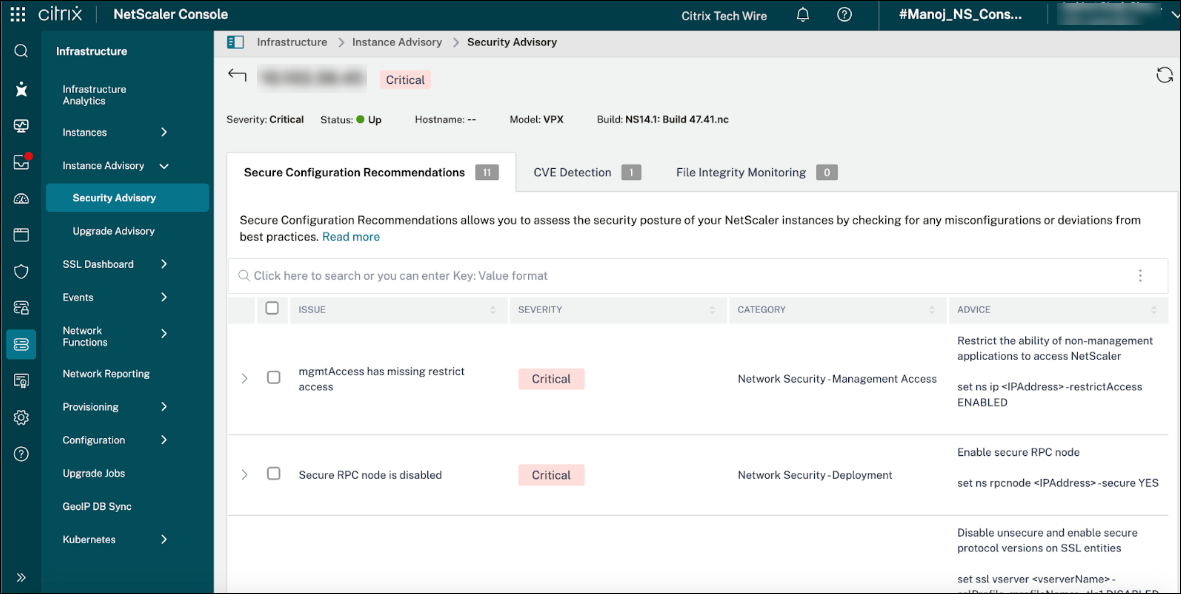

Une fois que vous avez évalué les observations de configuration et déterminé celles qui nécessitent une action, une vue complète des configurations recommandées est présentée. Le système affiche ensuite une page dédiée, comme illustré dans l’image suivante, affichant les étapes de correction adaptées à vos sélections. Par exemple, si vous choisissez de ne traiter que les problèmes de gravité critique pour une instance NetScaler spécifique (dans ce scénario particulier, l’instance avec l’adresse IP 10.102.56.45), la page se remplit dynamiquement avec les recommandations pertinentes et hautement prioritaires pour guider efficacement le processus de correction.

Les recommandations de configuration peuvent être classées en deux types :

-

Recommandations nécessitant une saisie utilisateur : Cette catégorie englobe les suggestions de configuration qui nécessitent des informations contextuelles spécifiques ou des décisions de la part de l’administrateur NetScaler ou de l’équipe de sécurité. Il s’agit généralement de scénarios où une valeur par défaut générique pourrait ne pas être appropriée, ou lorsque le paramètre optimal dépend de l’environnement opérationnel unique, des politiques de sécurité ou des exigences de l’application. Voici quelques exemples de recommandations :

-

Définition d’adresses IP ou de plages d’adresses IP spécifiques : Par exemple, la configuration de règles de pare-feu pour autoriser le trafic uniquement à partir de sous-réseaux internes approuvés ou d’adresses IP client spécifiques. Le système ne peut pas déduire ces détails de réseau uniques.

- Définition de numéros de port personnalisés : Bien que des ports standard existent pour de nombreux services, les applications peuvent être configurées pour utiliser des ports non par défaut pour des raisons de sécurité ou opérationnelles. L’administrateur réseau doit spécifier les numéros de port.

-

Spécification de noms d’hôte ou de noms de domaine : Lors de la configuration de certificats

SSL, de serveurs virtuels d’équilibrage de charge ou de politiques de commutation de contenu, les noms d’hôte ou de domaine exacts que l’instance NetScaler sert ou avec lesquels elle interagit doivent être fournis par l’utilisateur. -

Fourniture des détails du serveur d’authentification : L’intégration de NetScaler avec des systèmes d’authentification externes comme

LDAP,RADIUS,SAMLouOAuthexige que l’utilisateur saisisse les adresses IP du serveur, les secrets partagés, les chemins d’accès aux répertoires et d’autres détails spécifiques au protocole. -

Configuration de politiques spécifiques de réécriture d’URL ou de commutation de contenu : Les

URLprécises, les modèles et les destinations cibles pour ces fonctionnalités avancées sont très spécifiques à l’architecture de l’application et doivent être définis par l’utilisateur. - Implications : Ces recommandations impliquent souvent une compréhension plus approfondie des besoins spécifiques du déploiement, des politiques de sécurité et de la topologie du réseau. Des erreurs dans la saisie utilisateur peuvent entraîner des interruptions de service ou des vulnérabilités de sécurité, soulignant la nécessité d’une planification et d’une validation minutieuses. Les outils ou scripts automatisés qui les implémentent demandent généralement les paramètres nécessaires, ou les lisent à partir d’un fichier de configuration.

-

-

Recommandations ne nécessitant pas de saisie utilisateur : Cette catégorie comprend les suggestions de configuration qui peuvent être appliquées universellement ou impliquent des meilleures pratiques standard qui ne dépendent pas de variables environnementales uniques. Il s’agit souvent d’améliorations de sécurité fondamentales ou d’optimisations de performances qui sont bénéfiques dans la plupart des déploiements NetScaler. Voici quelques exemples de recommandations :

-

Désactivation des chiffrements ou protocoles faibles : Il est recommandé de désactiver les versions

SSL/TLS, telles queSSLv3ouTLS 1.0, ou des suites de chiffrement faibles spécifiques (par exemple,RC4,3DES), car ce sont des vulnérabilités connues et leur suppression est une meilleure pratique de sécurité universelle. Le système n’a pas besoin d’une saisie spécifique pour savoir quels chiffrements sont faibles. -

Activation de

HTTP Strict Transport Security (HSTS): Il s’agit d’une politique appliquée par les navigateurs web pour interagir uniquement avec un serveur utilisant des connexionsHTTPSsécurisées. Son activation est une étape standard de renforcement de la sécurité. -

Définition d’indicateurs de cookie sécurisés (par exemple,

Secure,HttpOnly) : Ces indicateurs améliorent la sécurité des cookies de session, les empêchant d’être transmis sur des canaux non chiffrés ou d’être accessibles via des scripts côté client. Leur application est une recommandation générale. -

Activation des en-têtes de sécurité courants : Des en-têtes comme

X-Frame-Options,X-Content-Type-OptionsetContent-Security-Policy(avec une politique de sécurité par défaut) peuvent être recommandés sans saisie utilisateur spécifique, car ils améliorent universellement la sécurité côté client. - Mise en œuvre d’une limitation de débit par défaut pour les attaques courantes : Bien que des limites de débit personnalisées puissent nécessiter une saisie, une recommandation d’appliquer une limite de débit générale aux vecteurs d’attaque courants (par exemple, tentatives de connexion échouées excessives) pourrait être applicable comme référence.

- Configuration de tailles de tampon ou de délais d’attente optimaux : Recommandations générales de performances liées aux tailles de tampon internes ou aux délais d’attente de connexion qui sont déterminées par l’architecture du système plutôt que par la logique d’application spécifique.

- Assurer des niveaux de journalisation appropriés pour les événements de sécurité : Une recommandation visant à garantir un certain niveau de journalisation pour les événements liés à la sécurité est une meilleure pratique générale pour l’audit et la réponse aux incidents.

-

Désactivation des chiffrements ou protocoles faibles : Il est recommandé de désactiver les versions

-

Implications : Ces recommandations sont souvent d’excellents candidats pour l’automatisation ou les scripts de configuration de base, car elles peuvent être appliquées uniformément sur plusieurs instances NetScaler sans nécessiter d’intervention manuelle pour des détails spécifiques. Elles contribuent à une posture de sécurité solide en traitant les vulnérabilités courantes et en appliquant des normes largement acceptées.

En résumé, la classification des recommandations de configuration en fonction des exigences de saisie utilisateur rationalise le processus de mise en œuvre. Les recommandations qui nécessitent une saisie exigent une collecte et une validation minutieuses des données de la part de l’utilisateur, tandis que celles qui ne nécessitent pas de saisie peuvent souvent être appliquées comme des bases de sécurité standard ou via des mécanismes de déploiement automatisés.

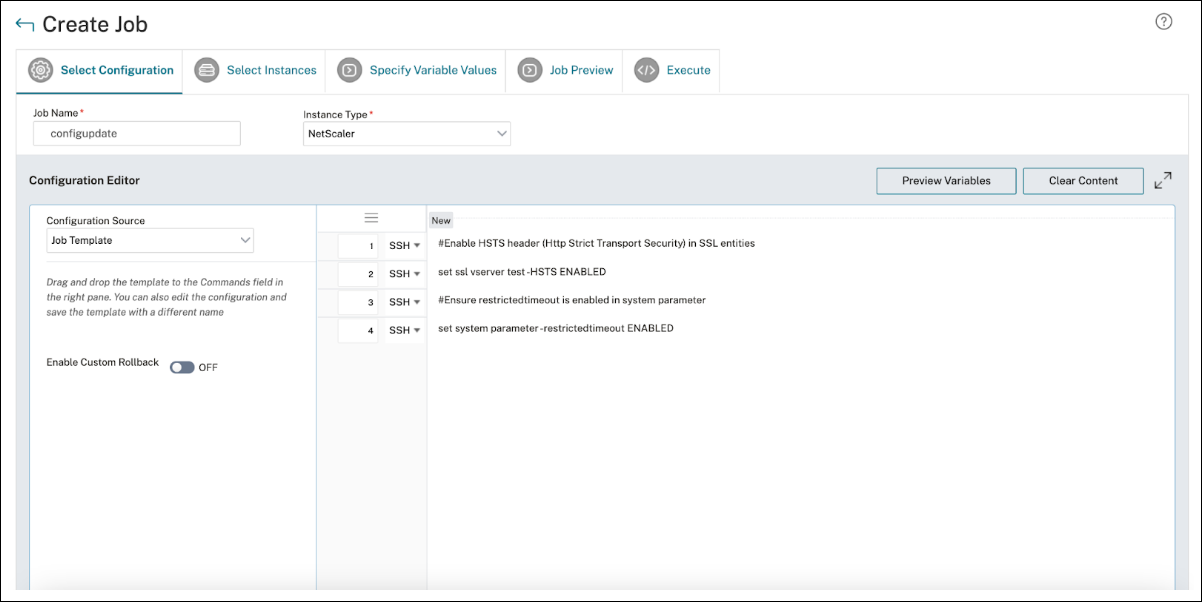

Une fois qu’un utilisateur a décidé quelle configuration traiter, le flux de travail de tâche de configuration existant prend le relais pour pousser les modifications de configuration.

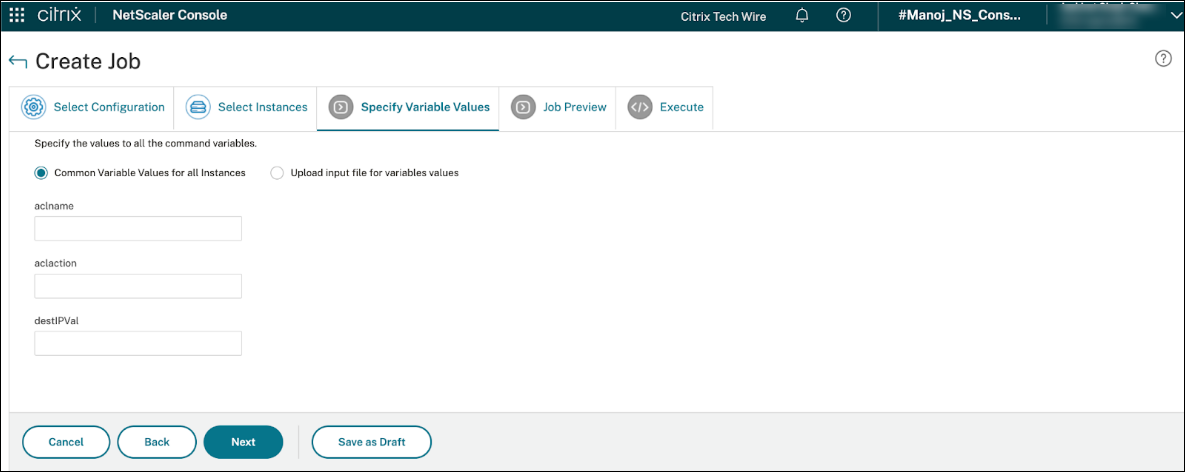

Par exemple, voici un exemple de recommandation de configuration qui nécessite une saisie utilisateur. On peut saisir les valeurs de configuration une par une ou choisir de télécharger un fichier contenant les valeurs de configuration, comme illustré dans l’image suivante.