Recomendaciones de configuración segura

El asesoramiento de configuración segura de NetScaler sirve como una guía completa que ofrece recomendaciones de expertos e instrucciones específicas para mejorar la postura de seguridad de las configuraciones de NetScaler. Con esta función, puedes proteger tu infraestructura de Application Delivery Controller (ADC) contra posibles vulnerabilidades y amenazas cibernéticas en evolución. Al seguir meticulosamente las directrices recomendadas, puedes mitigar proactivamente los riesgos, mejorar la resiliencia del sistema y mantener una defensa sólida contra el acceso no autorizado y las actividades maliciosas.

Esta función no solo escanea la configuración de NetScaler en busca de posibles vulnerabilidades, sino que también sugiere proactivamente comandos precisos para corregir esas configuraciones. Los administradores de red pueden identificar rápidamente las brechas de seguridad e implementar los cambios necesarios para fortalecer su implementación de NetScaler.

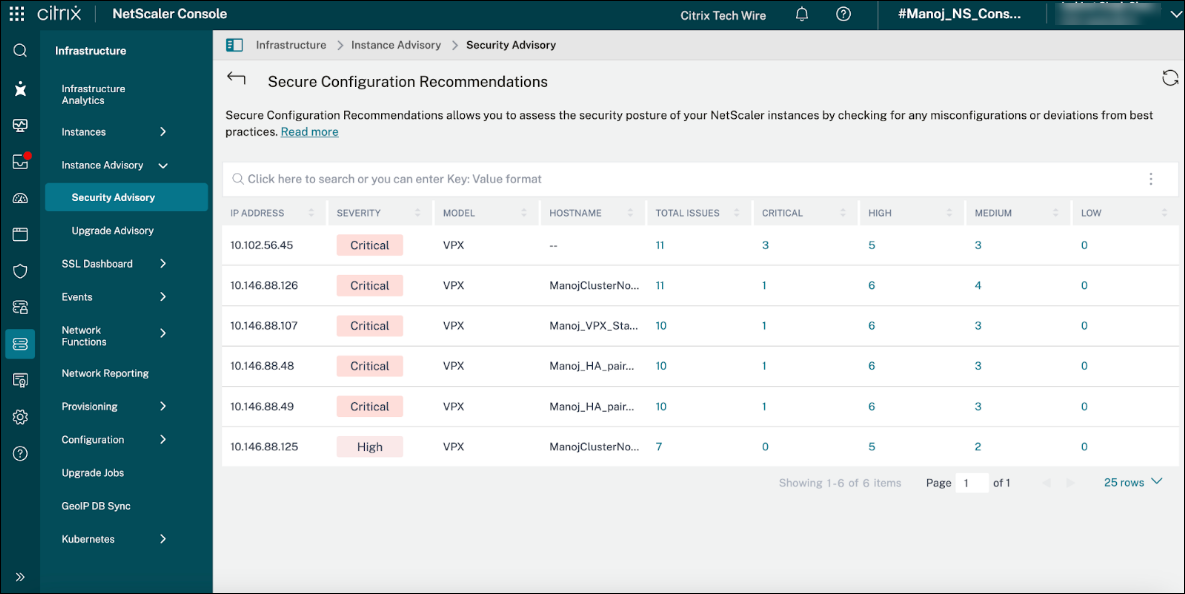

La ficha Recomendaciones de configuración segura ofrece una vista completa que está meticulosamente categorizada por gravedad, lo que permite un enfoque priorizado para abordar posibles vulnerabilidades de configuración.

Priorización basada en la gravedad

La categorización por gravedad permite a los usuarios asignar eficientemente sus esfuerzos. Las observaciones se clasifican típicamente en niveles como:

- Crítico: Problemas que representan un riesgo inmediato y significativo para la seguridad e integridad de la instancia de NetScaler. Estos problemas deben abordarse con la máxima urgencia.

- Alto: Configuraciones que podrían conducir a brechas de seguridad sustanciales si se explotan, lo que requiere atención inmediata.

- Medio: Observaciones que indican posibles debilidades o configuraciones incorrectas. Si bien estos problemas no son críticos, podrían contribuir a un incidente de seguridad mayor si no se abordan.

- Bajo: Recomendaciones menores o mejores prácticas que mejoran la postura de seguridad general. Estos problemas no representan una amenaza inmediata.

Ventajas de una vista detallada a nivel de instancia

- Corrección Dirigida: En lugar de consejos genéricos, los usuarios reciben recomendaciones específicas adaptadas a cada instancia individual de NetScaler, lo que garantiza una corrección precisa y efectiva.

- Superficie de Ataque Reducida: Al abordar sistemáticamente las configuraciones incorrectas observadas, las organizaciones pueden reducir significativamente su superficie de ataque y minimizar la probabilidad de exploits exitosos.

- Cumplimiento Normativo: Las observaciones detalladas pueden ayudar a las organizaciones a identificar y corregir configuraciones que podrían violar los estándares de cumplimiento normativo (por ejemplo, GDPR, HIPAA, PCI DSS).

- Postura de Seguridad Mejorada: La identificación y resolución proactivas de las debilidades de configuración conducen a una postura de seguridad general más sólida y una mayor resiliencia contra las amenazas cibernéticas.

- Eficiencia Operativa: Al proporcionar información clara y procesable, el sistema agiliza el proceso de corrección de seguridad, ahorrando tiempo y recursos.

Puedes elegir qué observaciones abordar primero, según tus prioridades, tolerancia al riesgo y recursos disponibles. Esta flexibilidad garantiza que las preocupaciones de seguridad más apremiantes se aborden sin demora, al tiempo que proporciona la información necesaria para lograr un endurecimiento integral de la configuración con el tiempo. Esta opción permite a los administradores de seguridad tomar decisiones informadas y emprender acciones decisivas para proteger sus implementaciones de NetScaler.

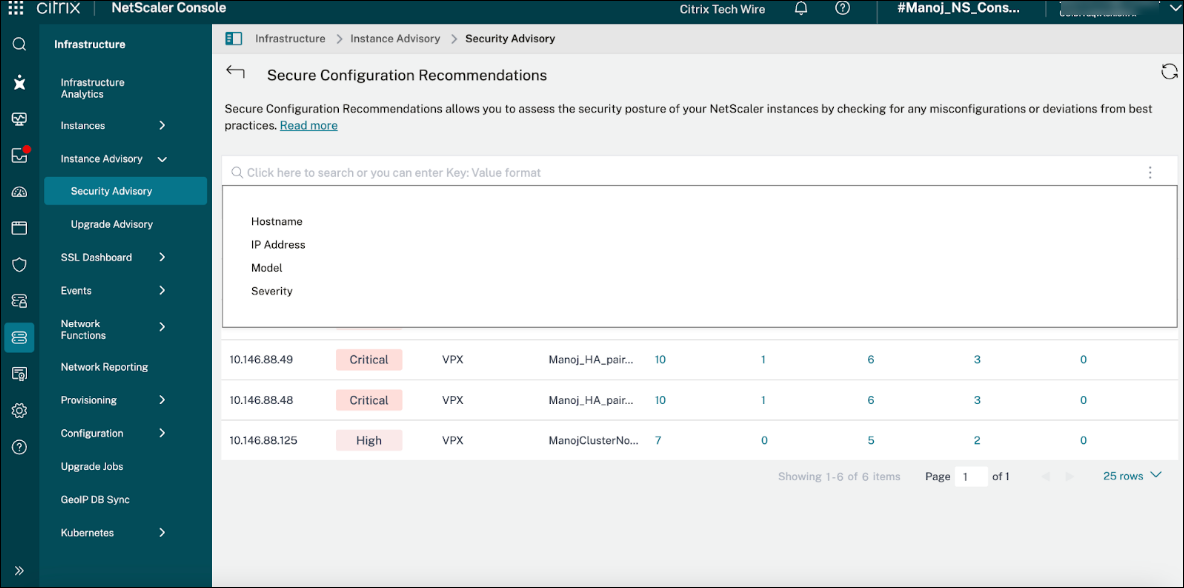

La funcionalidad de búsqueda de texto libre te permite acotar los resultados basándose en varios identificadores clave. Por ejemplo, puedes buscar eficientemente una instancia por su nombre de host único, lo que proporciona un método directo para localizar un dispositivo en particular. Alternativamente, la búsqueda por dirección IP ofrece otra forma precisa de localizar instancias, especialmente útil en entornos centrados en la red.

Más allá de la identificación básica, la búsqueda también admite el filtrado por el modelo de NetScaler. Esto significa que puedes especificar modelos como MPX, SDX o VPX para ver solo las instancias que pertenecen a una categoría de hardware o software en particular. También puedes refinar la búsqueda por nivel de gravedad, lo que te permite priorizar las instancias según su criticidad, desde alertas informativas hasta advertencias críticas.

Corregir recomendaciones de configuración

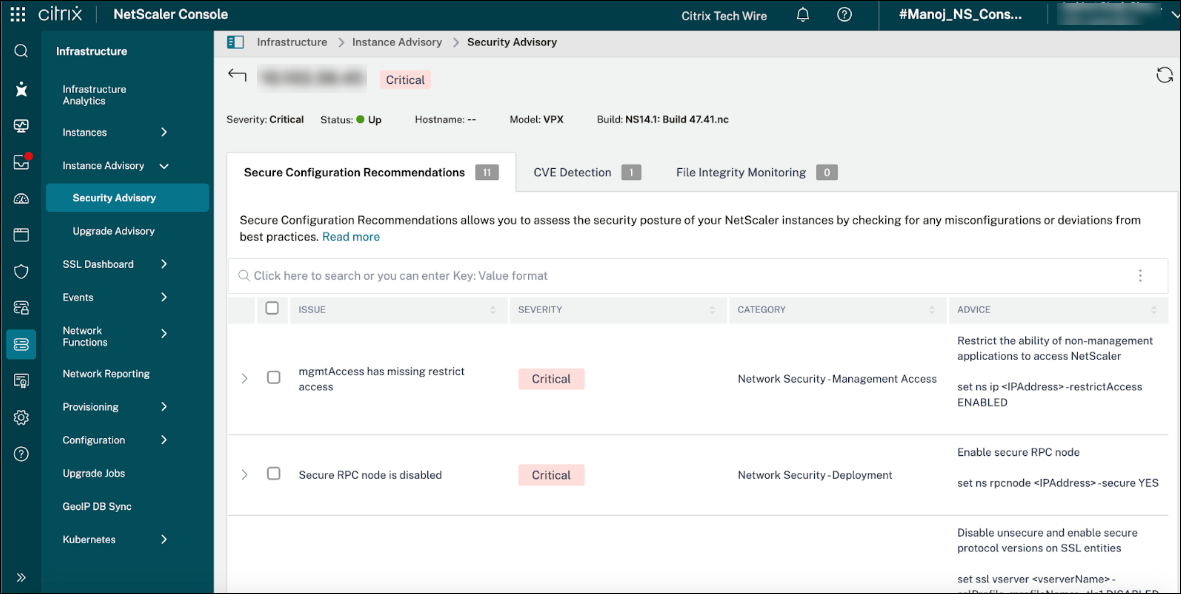

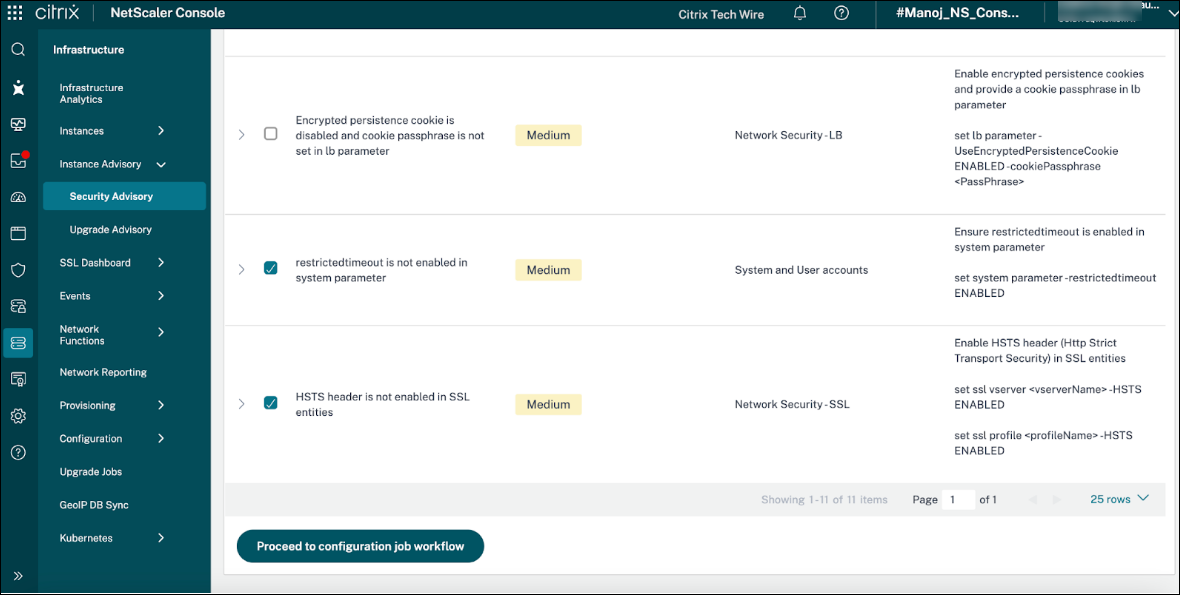

Una vez que hayas evaluado las observaciones de configuración y determinado cuáles requieren acción, se presenta una vista completa de las configuraciones recomendadas. El sistema muestra entonces una página dedicada, como se muestra en la siguiente imagen, que muestra los pasos de corrección adaptados a tus selecciones. Por ejemplo, si optas por abordar solo los problemas de gravedad crítica para una instancia específica de NetScaler (en este escenario particular, la instancia con la dirección IP 10.102.56.45), la página se rellena dinámicamente con las recomendaciones relevantes y de alta prioridad para guiar el proceso de corrección de manera efectiva.

Las recomendaciones de configuración se pueden categorizar en dos tipos:

-

Recomendaciones que requieren la entrada del usuario: Esta categoría abarca sugerencias de configuración que necesitan información contextual específica o decisiones del administrador de NetScaler o del equipo de seguridad. Estos son típicamente escenarios donde un valor predeterminado genérico podría no ser apropiado, o donde la configuración óptima depende del entorno operativo único, las políticas de seguridad o los requisitos de la aplicación. Los siguientes son algunos ejemplos de recomendaciones:

-

Definición de direcciones IP o rangos de IP específicos: Por ejemplo, configurar reglas de firewall para permitir el tráfico solo desde subredes internas de confianza o direcciones IP de cliente específicas. El sistema no puede inferir estos detalles de red únicos.

- Configuración de números de puerto personalizados: Si bien existen puertos estándar para muchos servicios, las aplicaciones podrían configurarse para usar puertos no predeterminados por razones de seguridad u operativas. El administrador de red debe especificar los números de puerto.

- Especificación de nombres de host o nombres de dominio: Al configurar certificados SSL, servidores virtuales de equilibrio de carga o políticas de conmutación de contenido, el usuario debe proporcionar los nombres de host o nombres de dominio exactos con los que la instancia de NetScaler sirve o interactúa.

- Provisión de detalles del servidor de autenticación: La integración de NetScaler con sistemas de autenticación externos como LDAP, RADIUS, SAML u OAuth requiere que el usuario introduzca direcciones IP del servidor, secretos compartidos, rutas de directorio y otros detalles específicos del protocolo.

- Configuración de políticas específicas de reescritura de URL o conmutación de contenido: Las URL, patrones y destinos precisos para estas funciones avanzadas son muy específicos de la arquitectura de la aplicación y deben ser definidos por el usuario.

- Implicaciones: Estas recomendaciones a menudo implican una comprensión más profunda de las necesidades específicas de la implementación, las políticas de seguridad y la topología de red. Los errores en la entrada del usuario pueden provocar interrupciones del servicio o vulnerabilidades de seguridad, lo que enfatiza la necesidad de una planificación y validación cuidadosas. Las herramientas o scripts automatizados que implementan esto suelen solicitar los parámetros necesarios o los leen de un archivo de configuración.

-

-

Recomendaciones que no requieren la entrada del usuario: Esta categoría incluye sugerencias de configuración que pueden aplicarse universalmente o implican mejores prácticas estándar que no dependen de variables ambientales únicas. A menudo son mejoras de seguridad fundamentales u optimizaciones de rendimiento que son beneficiosas en la mayoría de las implementaciones de NetScaler. Los siguientes son algunos ejemplos de recomendaciones:

- Deshabilitación de cifrados o protocolos débiles: Se recomienda que deshabilites las versiones de SSL/TLS, como SSLv3 o TLS 1.0, o suites de cifrado débiles específicas (por ejemplo, RC4, 3DES), ya que estas son vulnerabilidades conocidas y su eliminación es una mejor práctica de seguridad universal. El sistema no necesita una entrada específica para saber qué cifrados son débiles.

- Habilitación de HTTP Strict Transport Security (HSTS): Esta es una política impuesta por los navegadores web para interactuar con un servidor solo mediante conexiones HTTPS seguras. Habilitarla es un paso estándar de endurecimiento de la seguridad.

-

Configuración de indicadores de cookies seguros (por ejemplo,

Secure,HttpOnly): Estos indicadores mejoran la seguridad de las cookies de sesión, evitando que se transmitan a través de canales no cifrados o se accedan a través de scripts del lado del cliente. Su aplicación es una recomendación general. - Habilitación de encabezados de seguridad comunes: Encabezados como X-Frame-Options, X-Content-Type-Options y Content-Security-Policy (con una política segura predeterminada) pueden recomendarse sin la entrada específica del usuario, ya que mejoran universalmente la seguridad del lado del cliente.

- Implementación de limitación de velocidad predeterminada para ataques comunes: Si bien los límites de velocidad personalizados pueden requerir entrada, una recomendación para aplicar un límite de velocidad general a vectores de ataque comunes (por ejemplo, intentos de inicio de sesión fallidos excesivos) podría ser aplicable como línea de base.

- Configuración de tamaños de búfer o tiempos de espera óptimos: Recomendaciones generales de rendimiento relacionadas con los tamaños de búfer internos o los tiempos de espera de conexión que están determinados por la arquitectura del sistema en lugar de la lógica de aplicación específica.

- Garantizar niveles de registro adecuados para eventos de seguridad: Una recomendación para garantizar un cierto nivel de registro para eventos relacionados con la seguridad es una mejor práctica general para la auditoría y la respuesta a incidentes.

En resumen, clasificar las recomendaciones de configuración según los requisitos de entrada del usuario agiliza el proceso de implementación. Las recomendaciones que requieren entrada exigen una cuidadosa recopilación y validación de datos por parte del usuario, mientras que las que no requieren entrada a menudo pueden aplicarse como líneas de base de seguridad estándar o mediante mecanismos de implementación automatizados.

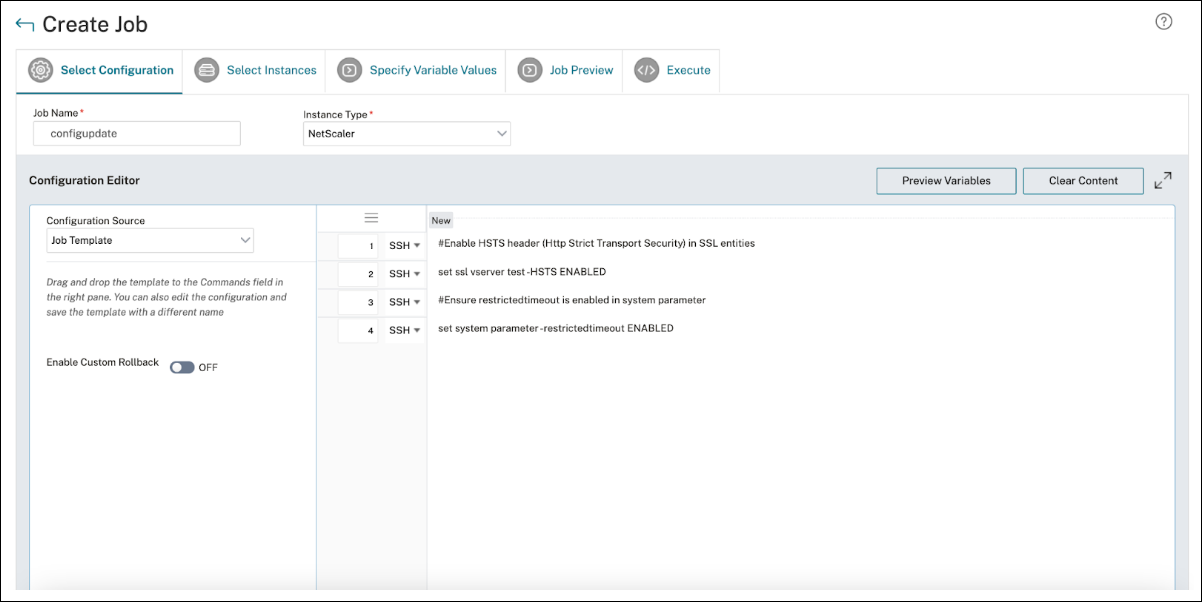

Una vez que un usuario ha decidido qué configuración abordar, el flujo de trabajo de trabajo de configuración existente se encarga de aplicar los cambios de configuración.

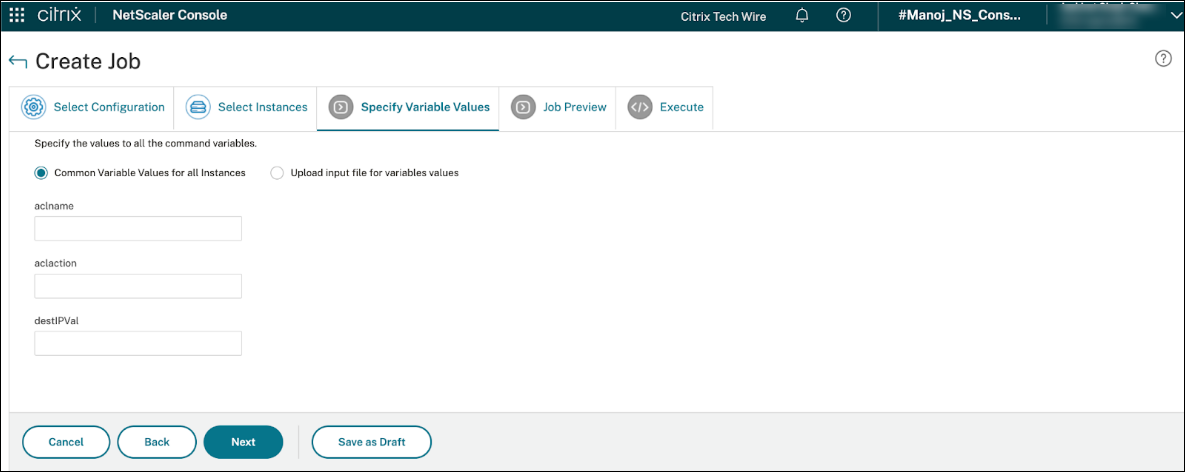

Por ejemplo, aquí tienes un ejemplo de una recomendación de configuración que requiere la entrada del usuario. Puedes introducir los valores de configuración uno por uno o elegir cargar un archivo que contenga los valores de configuración, como se muestra en la siguiente imagen.