-

-

-

フォールバックとカスケード外部認証サーバーの有効化

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

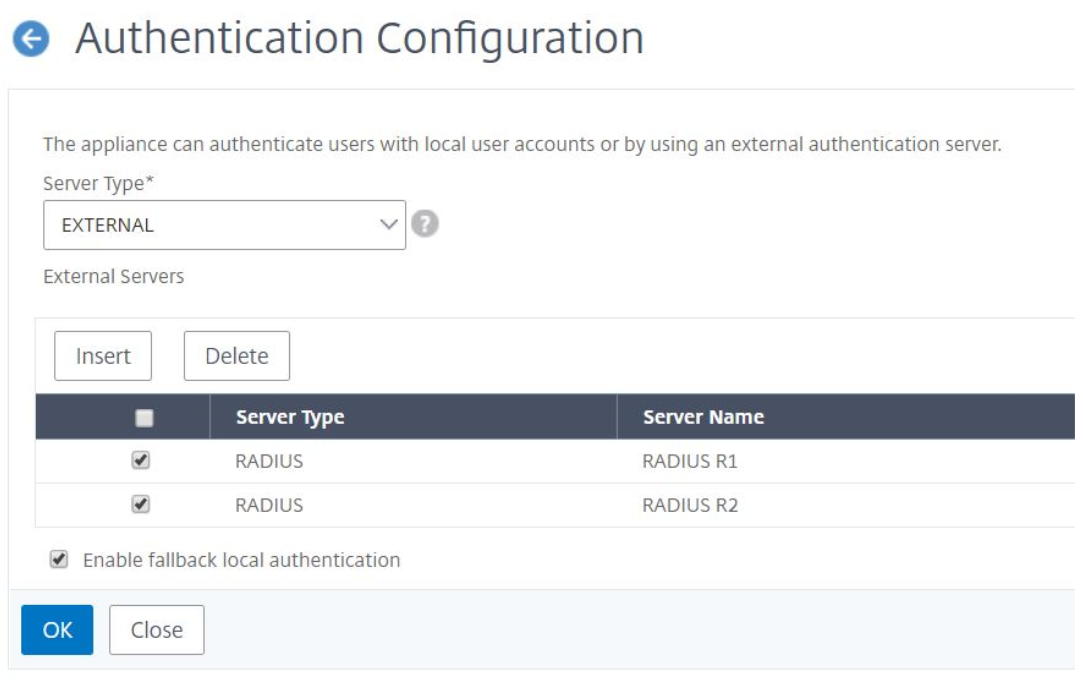

外部認証サーバーとフォールバックオプションの有効化

フォールバックオプションを使用すると、外部サーバー認証が失敗した場合にローカル認証が引き継ぐことができます。NetScaler ADMと外部認証サーバーの両方で構成されたユーザーは、構成された外部認証サーバーがダウンしているか到達不能な場合でも、NetScaler ADMにログオンできます。フォールバック認証が機能するためには、以下が必要です。

- 外部サーバーがダウンしているか到達不能な場合でも、nsroot以外のユーザーがNetScaler ADMにアクセスできること

- 少なくとも1つの外部サーバーを追加すること

NetScaler ADMは、ローカル認証とともに、認証、認可、アカウンティング(AAA)プロトコル(LDAP、RADIUS、TACACS)の統合システムもサポートしています。この統合サポートにより、システムにアクセスするすべてのユーザーと外部AAAクライアントを認証および認可するための共通インターフェイスが提供されます。

NetScaler ADMは、システムとの通信に使用する実際のプロトコルに関係なく、ユーザーを認証できます。外部認証サーバーをカスケード接続することで、外部ユーザーを認証および認可するための継続的で失敗しないプロセスが提供されます。最初の認証サーバーでの認証が失敗した場合、NetScaler ADMは2番目の外部認証サーバーを使用してユーザーを認証しようとします。カスケード認証を有効にするには、NetScaler ADMに外部認証サーバーを追加する必要があります。サポートされている任意の種類の外部認証サーバー(RADIUS、LDAP、TACACS)を追加できます。

たとえば、4つの外部認証サーバーを追加し、2つのRADIUSサーバー、1つのLDAPサーバー、および1つのTACACSサーバーを構成するとします。NetScaler ADMは、構成に基づいて外部サーバーで認証を試行します。このシナリオでは、NetScaler ADMは以下を試行します。

- 最初のRADIUSサーバーに接続

- 最初のRADIUSサーバーでの認証が失敗した場合、2番目のRADIUSサーバーに接続

- 両方のRADIUSサーバーでの認証が失敗した場合、LDAPサーバーに接続

- 両方のRADIUSサーバーとLDAPサーバーでの認証が失敗した場合、TACACSサーバーに接続

注記

NetScaler ADMでは、最大32台の外部認証サーバーを構成できます。

フォールバックおよびカスケード外部サーバーの設定

-

[設定] > [認証] に移動します。

-

[認証] ページで、[設定] をクリックします。

-

[認証構成] ページで、[サーバータイプ] リストから [EXTERNAL] を選択します(外部サーバーのみカスケードできます)。

-

[挿入] をクリックし、[外部サーバー] ページで、カスケードする認証サーバーを1つまたは複数選択します。

-

外部認証が失敗した場合にローカル認証を引き継がせる場合は、[フォールバックローカル認証を有効にする] チェックボックスをオンにします。

-

外部ユーザーグループ情報をシステム監査ログに記録する場合は、[外部グループ情報をログに記録する] チェックボックスをオンにします。

-

[OK] をクリックしてページを閉じます。

選択したサーバーは、[外部サーバー] の下に表示されます。

サーバー名の横にあるアイコンを使用してサーバーをリスト内で上下に移動することで、認証の順序を指定することもできます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.