This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

使用案例:使企业互联网访问合规且安全

金融组织的网络安全主管希望保护企业网络免受来自网络的恶意软件形式的任何外部威胁。为此,导演需要获得可见性,以其他方式绕过加密流量并控制对恶意网站的访问。导演必须执行以下操作:

- 拦截并检查进出企业网络的所有流量,包括 SSL/TLS(加密流量)。

- 绕过拦截包含敏感信息(例如用户财务信息或电子邮件)的网站的请求。

- 阻止访问被识别为提供有害或成人内容的有害 URL。

- 识别企业中访问恶意网站的最终用户(员工),阻止这些用户访问互联网或阻止有害 URL。

为了实现上述所有目标,导演可以设置代理服务器。代理服务器拦截通过企业网络传递的所有加密和未加密的流量。它会提示进行用户身份验证,并将流量与用户关联。可以指定 URL 类别来阻止对非法/有害、成人、恶意软件和垃圾邮件网站的访问。

配置以下实体:

- 用于解析主机名的 DNS 名称服务器。

- 用于与源服务器建立连接的子网 IP (SNIP) 地址。SNIP 地址必须可以访问互联网。

- 显式模式下的代理服务器可拦截所有出站 HTTP 和 HTTPS 流量。

- 用于定义连接的 SSL 设置(例如密码和参数)的 SSL 配置文件。

- CA 证书密钥对用于签署服务器证书以进行 SSL 拦截。

- 用于定义要拦截和绕过的网站的 SSL 策略。

- 身份验证虚拟服务器、策略和操作,以确保只有有效用户被授予访问权限。

- AppFlow 收集器用于向 NetScaler Application Delivery Management (ADM) 发送数据。

此示例配置列出了 CLI 和 GUI 过程。使用以下示例值。将它们替换为 IP 地址、SSL 证书和密钥以及 LDAP 参数的有效数据。

| 名称 | 示例配置中使用的值 |

|---|---|

| NSIP 地址 | 192.0.2.5 |

| 子网 IP 地址 | 198.51.100.5 |

| LDAP 虚拟服务器 IP 地址 | 192.0.2.116 |

| DNS 名称服务器 IP 地址 | 203.0.113.2 |

| 代理服务器 IP 地址 | 192.0.2.100 |

| MAS IP 地址 | 192.0.2.41 |

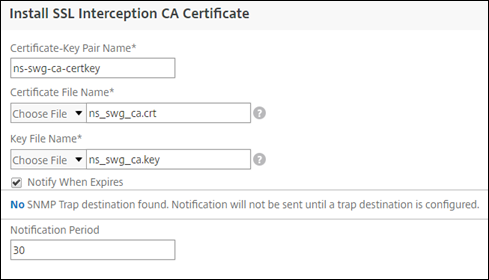

| 用于 SSL 拦截的 CA 证书 |

ns-swg-ca-certkey (证书:ns_swg_ca.crt 和密钥:ns_swg_ca.key) |

| LDAP 基本 DN | CN = 用户,DC = CTXNSSFB,DC=COM |

| LDAP 绑定 DN | CN = 管理员,CN = 用户,DC = CTXNSSFB,DC=COM |

| LDAP 绑定 DN 密码 | 齐兹 |

使用 SSL 转发代理向导配置对进出企业网络的流量的拦截和检查

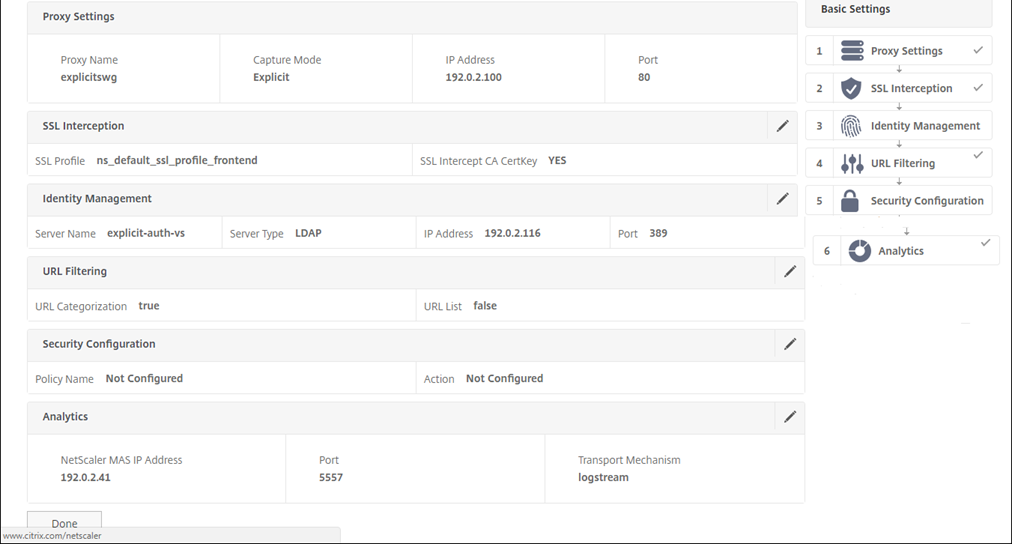

创建用于拦截和检查加密流量以及进出网络的其他流量的配置需要配置代理、SSL 拦截、用户身份验证和 URL 过滤设置。以下过程包括所输入值的示例。

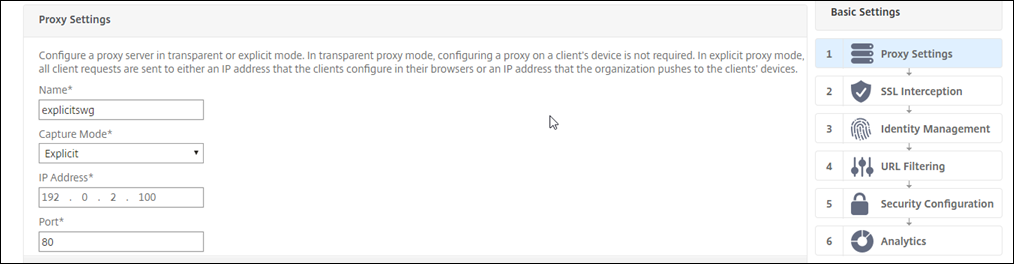

配置代理设置

-

导航到 安全 > SSL 转发代理 > SSL 转发代理向导。

-

单击 开始 ,然后单击 继续 。

-

在“代理设置”对话框中,输入显式代理服务器的名称。

-

对于“捕获模式”,选择“显式”。

-

输入 IP 地址和端口号。

-

单击继续。

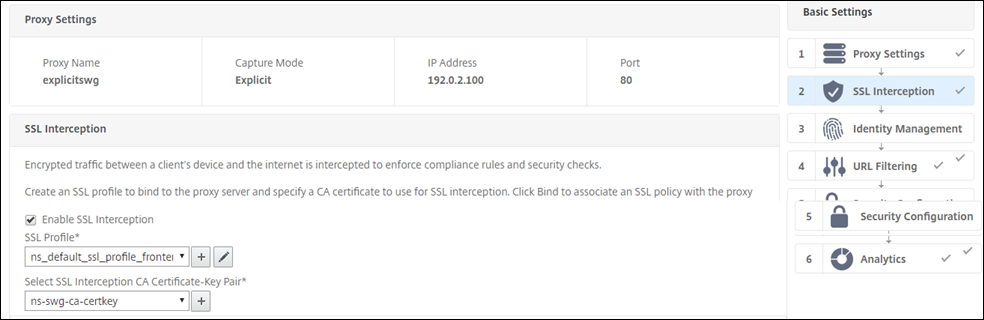

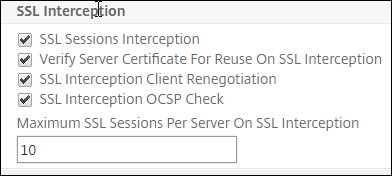

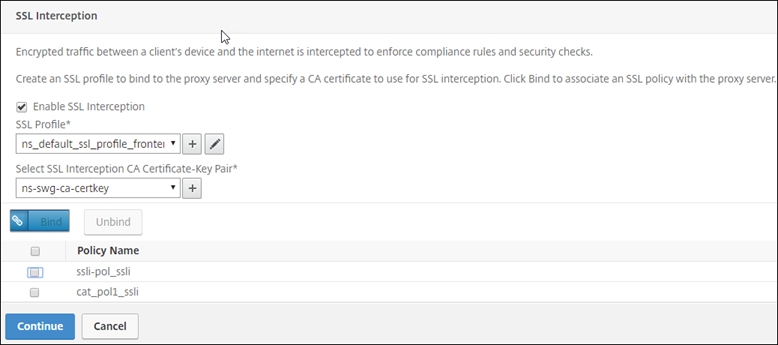

配置 SSL 拦截设置

-

选择 启用 SSL 拦截。

-

在 SSL 配置文件中,单击“+”添加新的前端 SSL 配置文件并在此配置文件中启用 SSL 会话拦截 。

-

单击 确定 ,然后单击 完成。

-

在 选择 SSL 拦截 CA 证书-密钥对中,单击“+”以安装用于 SSL 拦截的 CA 证书密钥对。

-

单击“安装”,然后单击“关闭”。

-

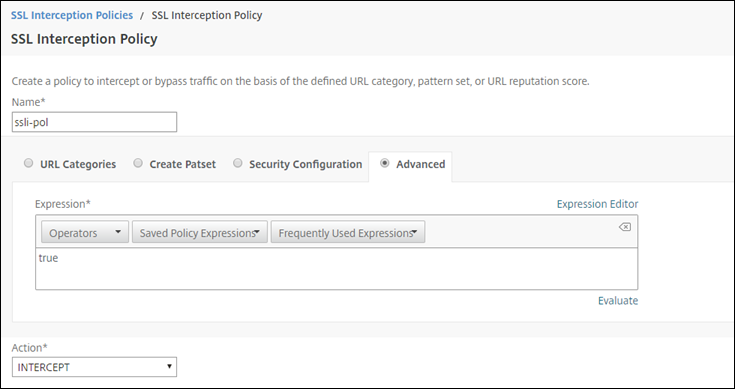

添加策略以拦截所有流量。单击 绑定 ,然后单击 添加。

-

输入策略的名称,然后选择“高级”。在表达式编辑器中,输入 true。

-

对于 操作,请选择 拦截。

-

单击 创建 ,然后单击 添加 以添加另一个策略以绕过敏感信息。

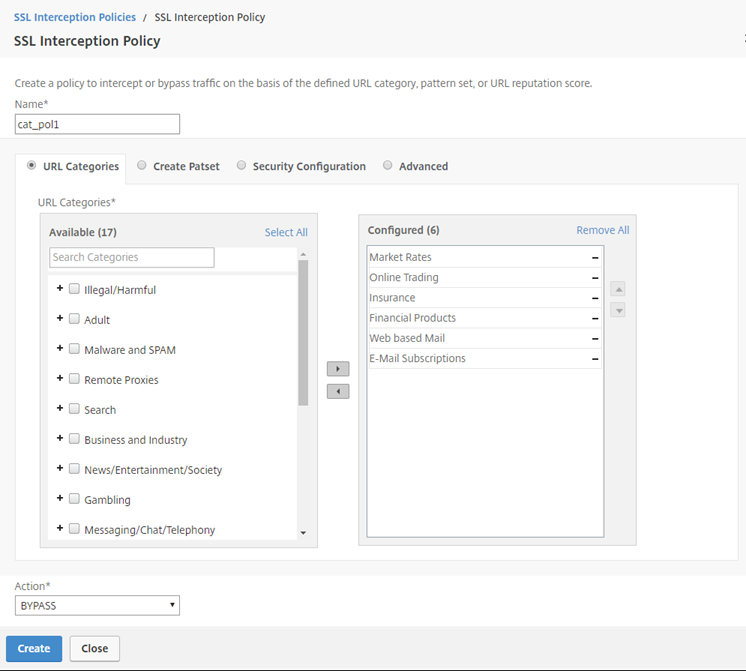

-

输入策略的名称,然后在 URL 类别中,单击 添加。

-

选择 财 务和 电子邮件 类别,然后将它们移动到 已配置 列表中。

-

对于 操作,请选择 旁路。

-

单击创建。

-

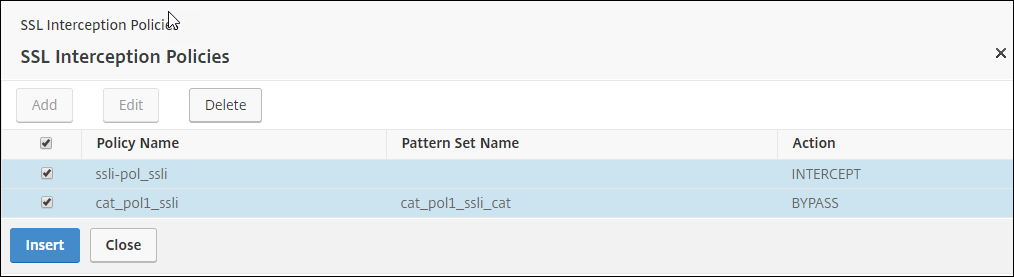

选择之前创建的两个策略,然后单击 插入。

-

单击继续。

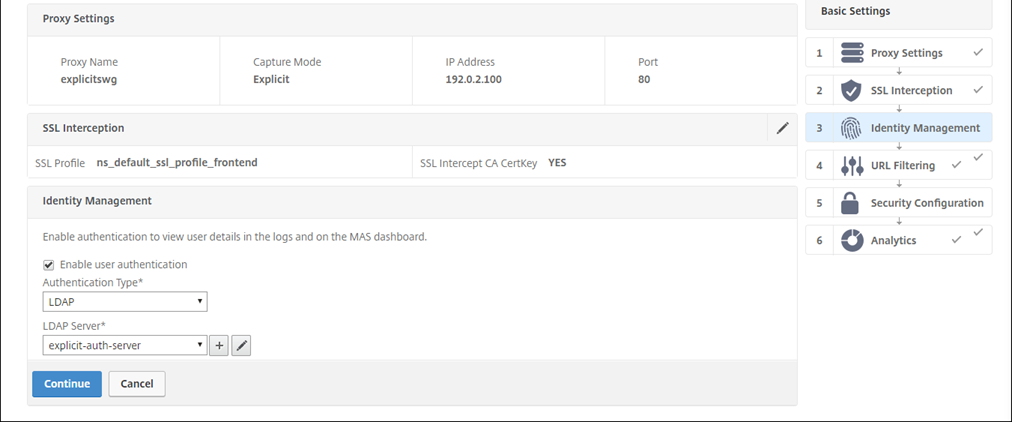

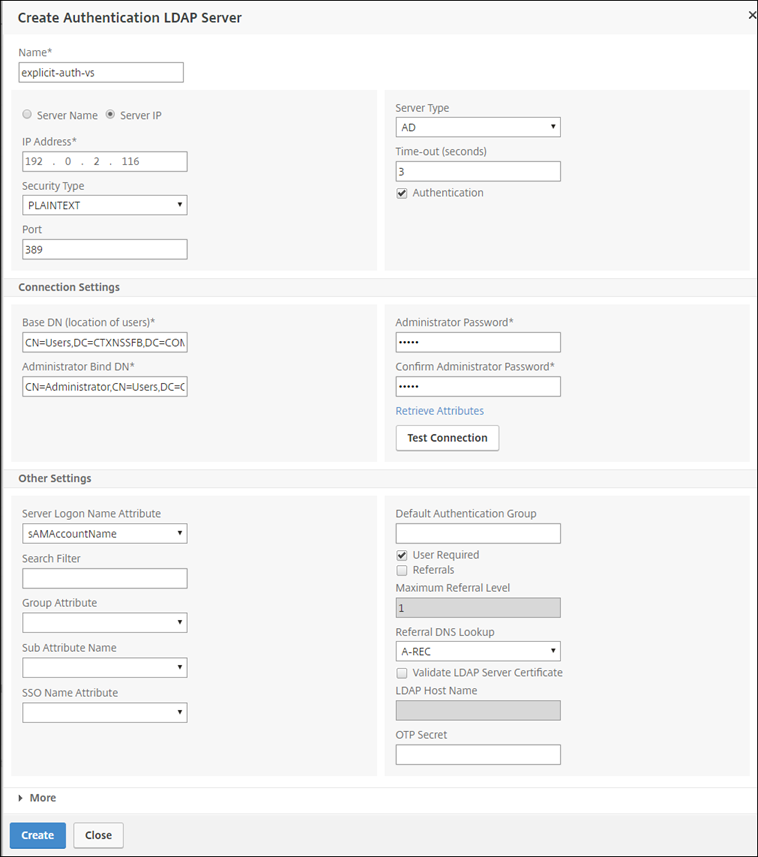

配置用户身份验证设置

-

选择 启用用户身份验证。在“身份验证类型”字段中,选择 LDAP。

-

添加 LDAP 服务器详细信息。

-

单击创建。

-

单击继续。

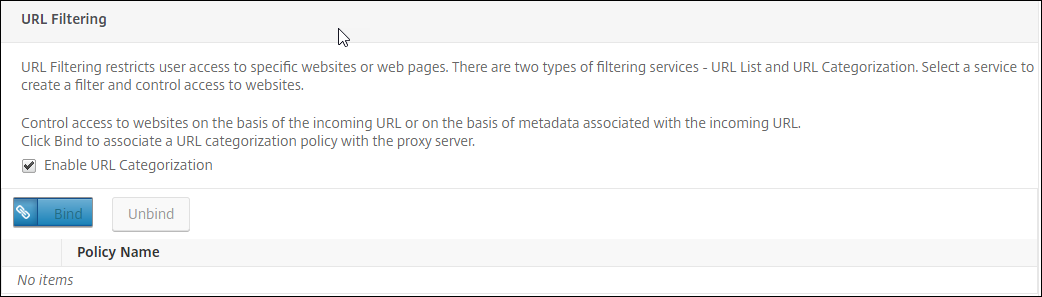

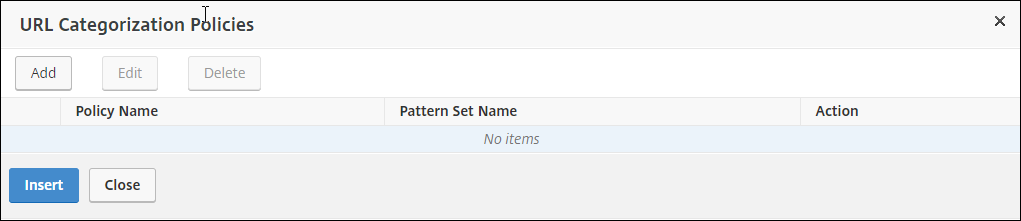

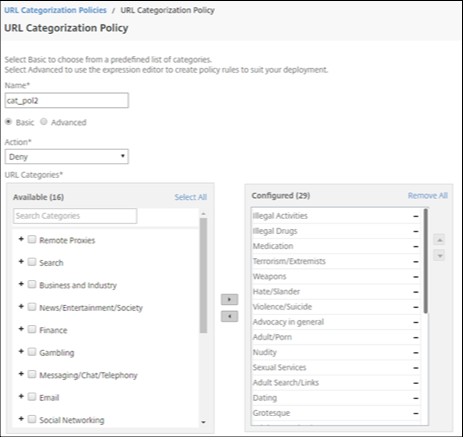

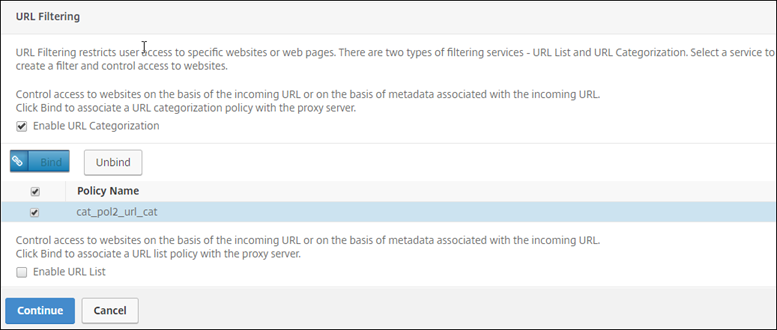

配置 URL 过滤设置

-

选择 启用 URL 分类, 然后单击 绑定。

-

单击添加。

-

输入策略的名称。对于 操作,请选择 拒绝。对于 URL 类别,选择 非法/有害、 成人、 恶意软件和垃圾邮件,然后将它们移动到 已配置 列表中。

-

单击创建。

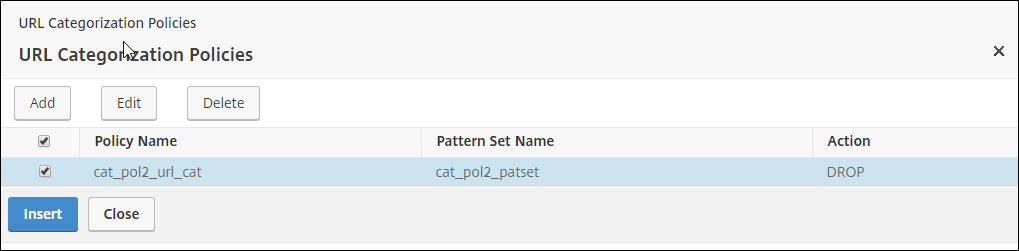

-

选择策略,然后单击 插入。

-

单击继续。

-

单击继续。

-

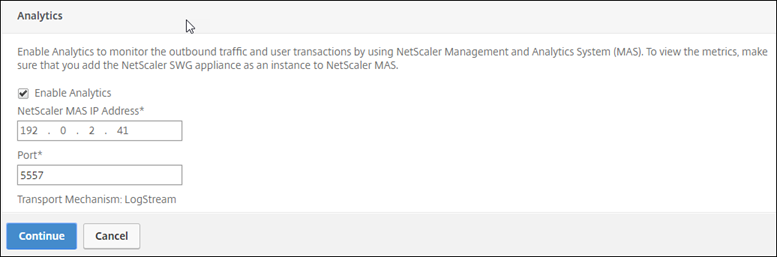

单击 启用分析。

-

输入 NetScaler 控制台的 IP 地址,对于端口,请指定 5557。

-

单击继续。

-

单击 Done(完成)。

使用 NetScaler 控制台查看用户的关键指标并确定以下内容:

- 企业中用户的浏览行为。

- 您企业中的用户访问的 URL 类别。

- 用于访问 URL 或域的浏览器。

使用此信息来确定用户的系统是否受到恶意软件的感染,或者了解用户的带宽消耗模式。您可以微调 Citrix SWG 设备上的策略以限制这些用户,或阻止其他一些网站。有关查看 MAS 上的指标的更多信息,请参阅 ADM 用例中的“检查终端节点”使用案例。

注意

使用 CLI 设置以下参数。

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

CLI 示例

以下示例包括用于配置拦截和检查进出企业网络的流量的所有命令。

常规配置:

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

身份验证配置:

add authentication vserver explicit-auth-vs SSL

bind ssl vserver explicit-auth-vs -certkeyName ns-swg-ca-certkey

add authentication ldapAction swg-auth-action-explicit -serverIP 192.0.2.116 -ldapBase "CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDn "CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDnPassword zzzzzz -ldapLoginName sAMAccountName

add authenticationpolicy swg-auth-policy -rule true -action swg-auth-action-explicit

bind authentication vserver explicit-auth-vs -policy swg-auth-policy -priority 1

<!--NeedCopy-->

代理服务器和 SSL 拦截配置:

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

URL 类别配置:

add ssl policy cat_pol1_ssli -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Finance") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Email")" -action BYPASS

bind ssl vserver explicitswg -policyName cat_pol1_ssli -priority 10 -type INTERCEPT_REQ

add ssl policy cat_pol2_ssli -rule "client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Adult") || client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Malware and SPAM") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Illegal/Harmful")" -action RESET

bind ssl vserver explicitswg -policyName cat_pol2_ssli -priority 20 -type INTERCEPT_REQ

<!--NeedCopy-->

将数据提取到 NetScaler 控制台的 AppFlow 配置:

add appflow collector _swg_testswg_apfw_cl -IPAddress 192.0.2.41 -port 5557 -Transport logstream

set appflow param -templateRefresh 60 -httpUrl ENABLED -AAAUserName ENABLED -httpCookie ENABLED -httpReferer ENABLED -httpMethod ENABLED -httpHost ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -httpVia ENABLED -httpLocation ENABLED -httpDomain ENABLED -cacheInsight ENABLED -urlCategory ENABLED

add appflow action _swg_testswg_apfw_act -collectors _swg_testswg_apfw_cl -distributionAlgorithm ENABLED

add appflow policy _swg_testswg_apfw_pol true _swg_testswg_apfw_act

bind cs vserver explicitswg -policyName _swg_testswg_apfw_pol -priority 1

<!--NeedCopy-->

共享

共享

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.