Corriger les vulnérabilités pour CVE-2021-22927 et CVE-2021-22920

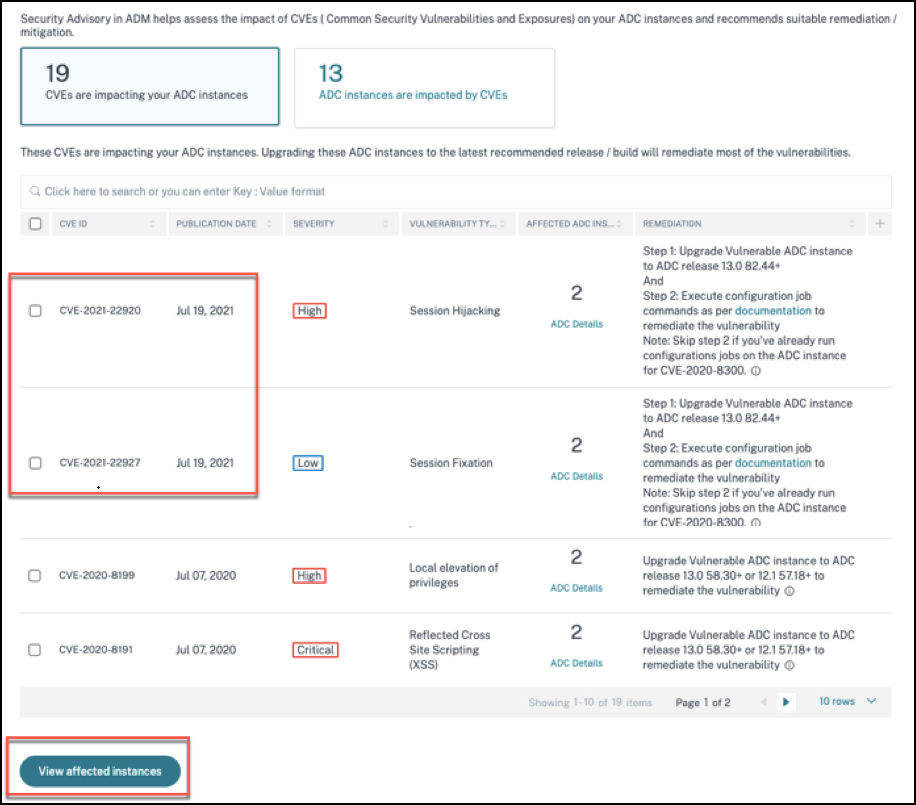

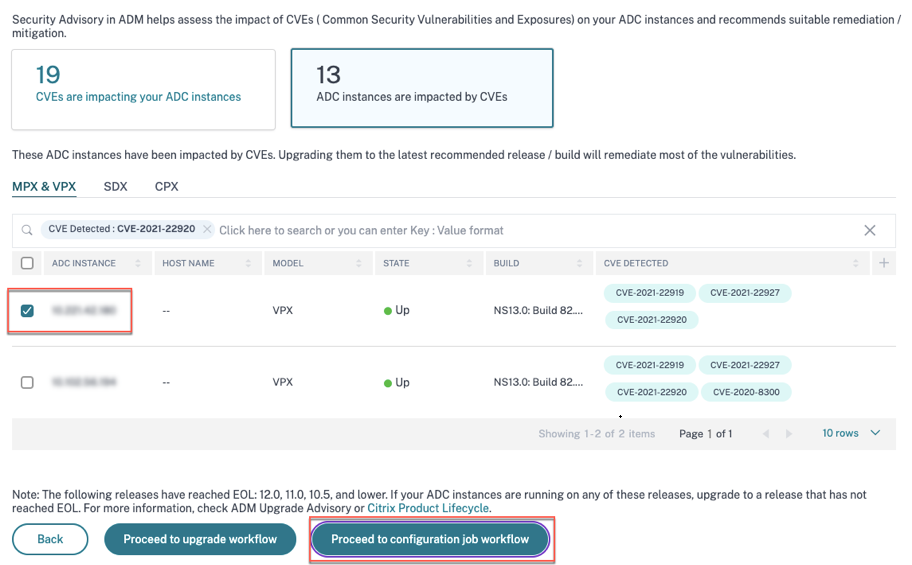

Dans le tableau de bord des avis de sécurité de NetScaler Console, sous Current CVEs > <nombre de> NetScaler instances are impacted by CVEs, vous pouvez voir toutes les instances vulnérables en raison des CVE-2021-22927 et CVE-2021-22920. Pour vérifier les détails des instances impactées par ces deux CVE, sélectionnez une ou plusieurs CVE et cliquez sur View Affected Instances.

Remarque

L’analyse du système d’avis de sécurité peut prendre quelques heures pour se terminer et refléter l’impact des CVE-2021-22927 et CVE-2021-22920 dans le module d’avis de sécurité. Pour voir l’impact plus tôt, lancez une analyse à la demande en cliquant sur Scan-Now.

Pour plus d’informations sur le tableau de bord des avis de sécurité, consultez la section Avis de sécurité.

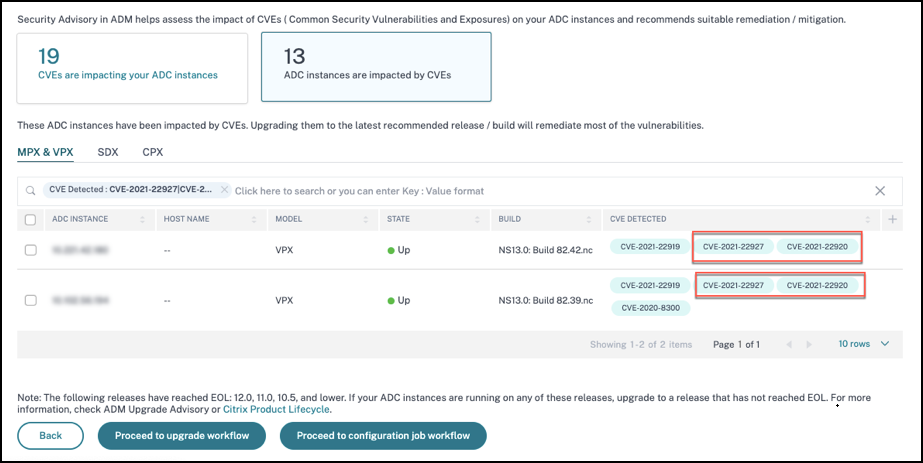

La fenêtre <nombre de> NetScaler instances impacted by CVEs apparaît. Dans la capture d’écran suivante, vous pouvez voir le nombre et les détails des instances NetScaler impactées par les CVE-2021-22927 et CVE-2021-22920.

Corriger les CVE-2021-22927 et CVE-2021-22920

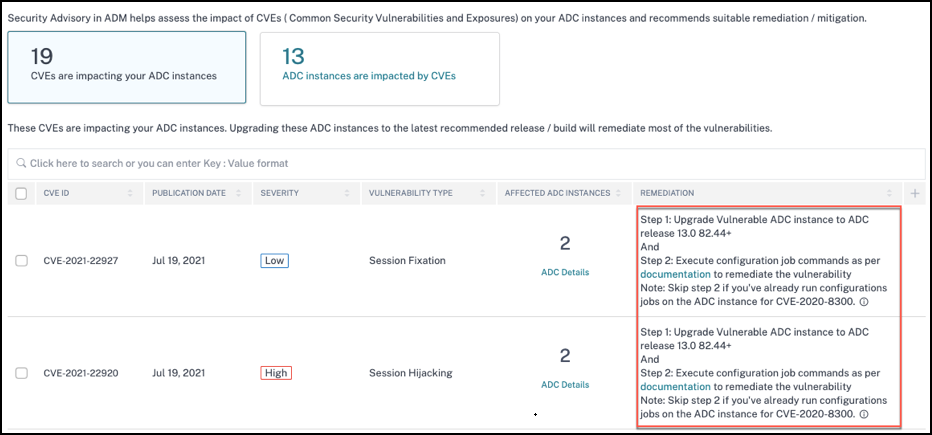

Pour les instances NetScaler impactées par les CVE-2021-22927 et CVE-2021-22920, la correction est un processus en deux étapes. Dans l’interface graphique, sous Current CVEs > NetScaler instances are impacted by CVEs, vous pouvez voir les étapes 1 et 2.

Les deux étapes comprennent les actions suivantes :

- Mettre à niveau les instances NetScaler vulnérables vers une version et une build qui incluent le correctif.

- Appliquer les commandes de configuration requises à l’aide du modèle de configuration personnalisable intégré dans les tâches de configuration. Suivez cette étape pour chaque NetScaler vulnérable, une à la fois, et incluez toutes les actions SAML pour ce NetScaler.

Remarque

Ignorez l’étape 2 si vous avez déjà exécuté des tâches de configuration sur l’instance NetScaler pour CVE-2020-8300.

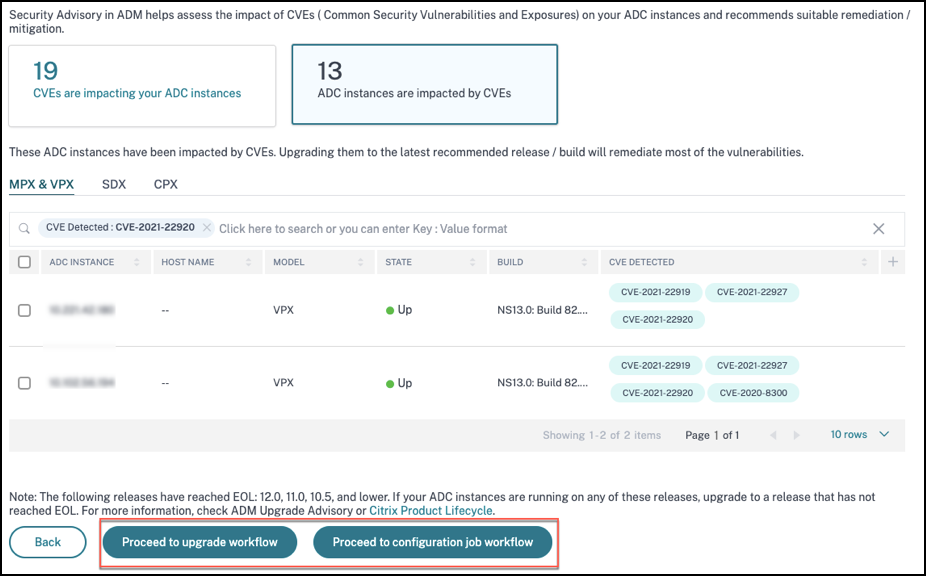

Sous Current CVEs > NetScaler instances impacted by CVEs, vous voyez deux workflows distincts pour ce processus de correction en 2 étapes : Proceed to upgrade workflow et Proceed to configuration job workflow.

Étape 1 : Mettre à niveau les instances NetScaler vulnérables

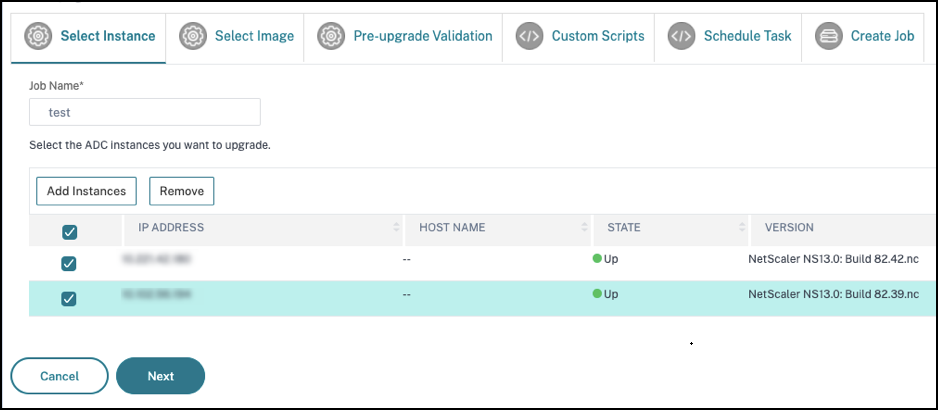

Pour mettre à niveau les instances vulnérables, sélectionnez les instances et cliquez sur Proceed to upgrade workflow. Le workflow de mise à niveau s’ouvre avec les instances NetScaler vulnérables déjà renseignées.

Pour plus d’informations sur l’utilisation de NetScaler Console pour mettre à niveau les instances NetScaler, consultez la section Créer une tâche de mise à niveau NetScaler.

Remarque

Cette étape peut être effectuée en une seule fois pour toutes les instances NetScaler vulnérables. Remarque

Une fois que vous avez terminé l’étape 1 pour toutes les instances NetScaler vulnérables aux CVE-2021-22920 et CVE-2021-22927, effectuez une analyse à la demande. La posture de sécurité mise à jour sous Current CVEs vous aide à comprendre si les instances NetScaler sont toujours vulnérables à l’une de ces CVE. À partir de la nouvelle posture, vous pouvez également vérifier si vous devez exécuter des tâches de configuration. Si vous avez déjà appliqué les tâches de configuration appropriées à l’instance NetScaler pour CVE-2020-8300 et que vous avez maintenant mis à niveau l’instance NetScaler, après avoir effectué l’analyse à la demande, l’instance n’apparaît plus comme vulnérable pour CVE-2020-8300, CVE-2021-22920 et CVE-2021-22927.

Étape 2 : Appliquer les commandes de configuration

Après avoir mis à niveau les instances impactées, dans la fenêtre <nombre de> NetScaler instances impacted by CVEs, sélectionnez une instance impactée par les CVE-2021-22927 et CVE-2021-22920 et cliquez sur Proceed to configuration job workflow. Le workflow comprend les étapes suivantes.

- Personnalisation de la configuration.

- Examen des instances impactées pré-remplies.

- Spécification des entrées pour les variables de la tâche.

- Examen de la configuration finale avec les entrées de variables renseignées.

- Exécution de la tâche.

Gardez les points suivants à l’esprit avant de sélectionner une instance et de cliquer sur Proceed to configuration job workflow :

-

Pour une instance NetScaler impactée par plusieurs CVE (telles que CVE-2020-8300, CVE-2021-22927, CVE-2021-22920 et CVE-2021-22956) : lorsque vous sélectionnez l’instance et cliquez sur Proceed to configuration job workflow, le modèle de configuration intégré ne se remplit pas automatiquement sous « Select configuration ». Faites glisser et déposez manuellement le modèle de tâche de configuration approprié sous Security Advisory Template dans le volet des tâches de configuration sur le côté droit.

-

Pour plusieurs instances NetScaler qui sont impactées uniquement par CVE-2021-22956 : vous pouvez exécuter des tâches de configuration sur toutes les instances en même temps. Par exemple, vous avez NetScaler 1, NetScaler 2 et NetScaler 3, et toutes sont impactées uniquement par CVE-2021-22956. Sélectionnez toutes ces instances et cliquez sur Proceed to configuration job workflow, et le modèle de configuration intégré se remplit automatiquement sous Select configuration.

-

Pour plusieurs instances NetScaler impactées par CVE-2021-22956 et une ou plusieurs autres CVE (telles que CVE-2020-8300, CVE-2021-22927 et CVE-2021-22920), qui nécessitent que la correction soit appliquée à chaque NetScaler une à la fois : lorsque vous sélectionnez ces instances et cliquez sur Proceed to configuration job workflow, un message d’erreur apparaît vous indiquant d’exécuter la tâche de configuration sur chaque NetScaler une à la fois.

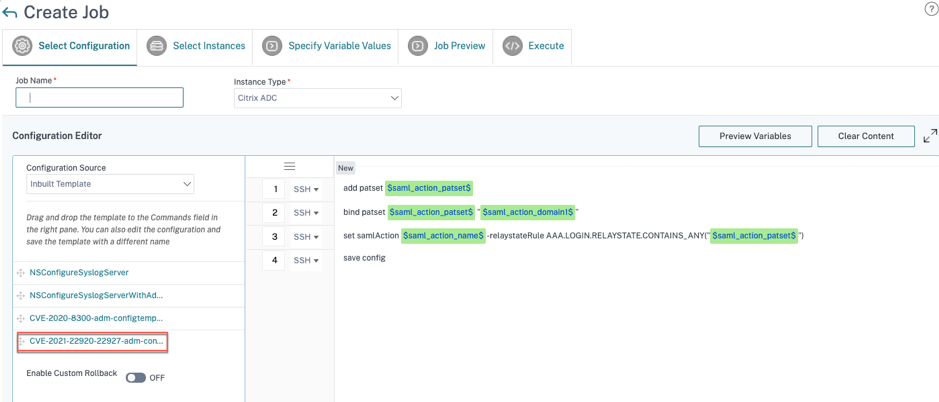

Étape 1 : Sélectionner la configuration

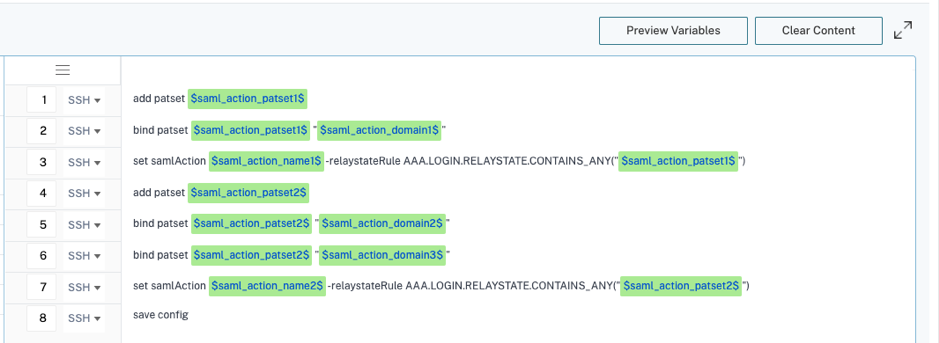

Dans le workflow de tâche de configuration, le modèle de base de configuration intégré se remplit automatiquement sous Select configuration.

Remarque

Si l’instance NetScaler sélectionnée à l’étape 2 pour l’application des commandes de configuration est vulnérable aux CVE-2021-22927, CVE-2021-22920 et également CVE-2020-8300, le modèle de base pour CVE-2020-8300 est pré-rempli. Le modèle CVE-2020-8300 est un sur-ensemble des commandes de configuration requises pour les trois CVE. Personnalisez ce modèle de base en fonction de votre déploiement d’instance NetScaler et de vos besoins.

Vous devez exécuter une tâche de configuration distincte pour chaque instance NetScaler impactée, une à la fois, et inclure toutes les actions SAML pour ce NetScaler. Par exemple, si vous avez deux instances NetScaler vulnérables ayant chacune deux actions SAML, vous devez exécuter cette tâche de configuration deux fois. Une fois par NetScaler, couvrant toutes ses actions SAML.

| NetScaler 1 | NetScaler 2 |

|---|---|

| Tâche 1 : deux actions SAML | Tâche 2 : deux actions SAML |

Donnez un nom à la tâche et personnalisez le modèle selon les spécifications suivantes. Le modèle de configuration intégré n’est qu’un aperçu ou un modèle de base. Personnalisez le modèle en fonction de votre déploiement pour les exigences suivantes :

a. Actions SAML et leurs domaines associés

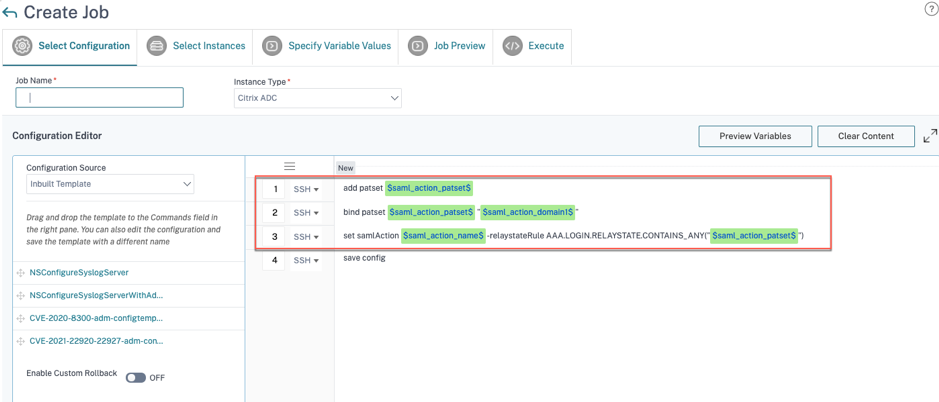

Selon le nombre d’actions SAML que vous avez dans votre déploiement, vous devez reproduire les lignes 1 à 3 et personnaliser les domaines pour chaque action SAML.

Par exemple, si vous avez deux actions SAML, répétez les lignes 1 à 3 deux fois et personnalisez en conséquence les définitions de variables pour chaque action SAML.

Et si vous avez N domaines pour une action SAML, vous devez taper manuellement la ligne bind patset $saml_action_patset$ “$saml_action_domain1$” plusieurs fois pour vous assurer que la ligne apparaît N fois pour cette action SAML. Et modifiez les noms de définition de variable suivants :

-

saml_action_patset: est la variable du modèle de configuration, et elle représente la valeur du nom de l’ensemble de motifs (patset) pour l’action SAML. Vous pouvez spécifier la valeur réelle à l’étape 3 du workflow de tâche de configuration. Voir la section « Étape 3 : Spécifier les valeurs des variables » dans ce document. -

saml_action_domain1: est la variable du modèle de configuration, et elle représente le nom de domaine pour cette action SAML spécifique. Vous pouvez spécifier la valeur réelle à l’étape 3 du workflow de tâche de configuration. Voir la section « Étape 3 : Spécifier les valeurs des variables » dans ce document.

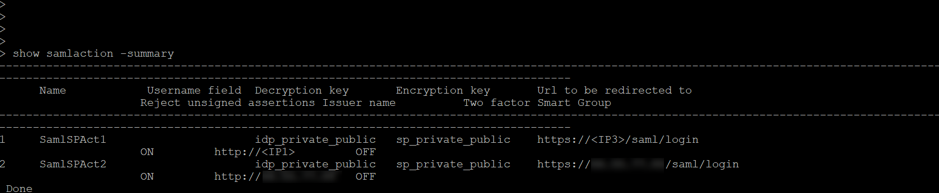

Pour trouver toutes les actions SAML pour un appareil, exécutez la commande show samlaction.

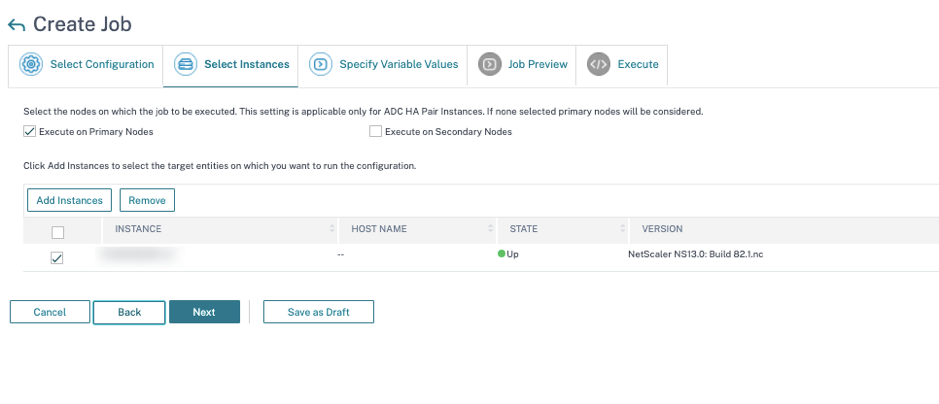

Étape 2 : Sélectionner l’instance

L’instance impactée est pré-remplie sous Select Instances. Sélectionnez l’instance et cliquez sur Next.

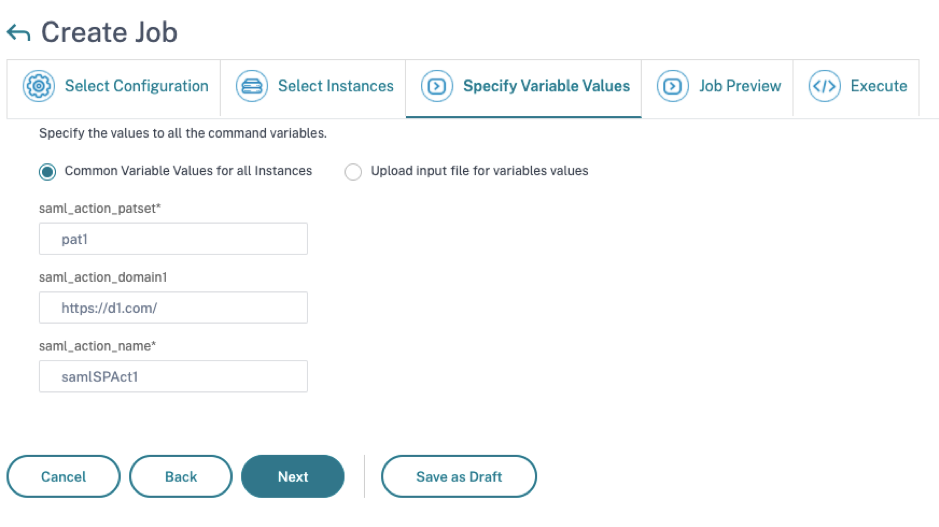

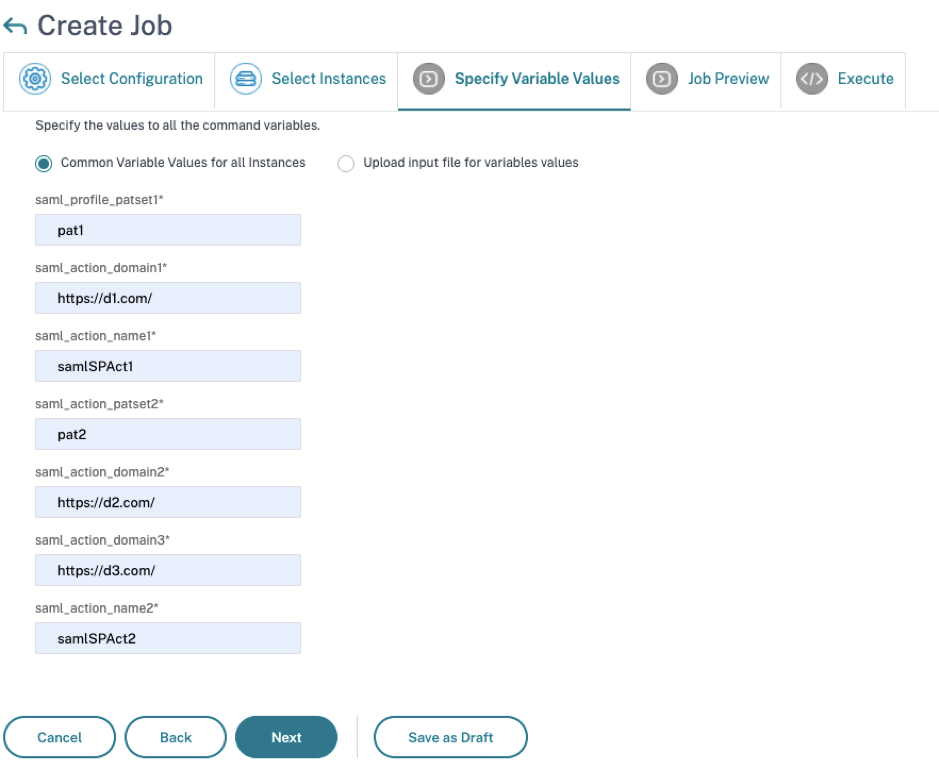

Étape 3 : Spécifier les valeurs des variables

Saisissez les valeurs des variables.

-

saml_action_patset: ajoutez un nom pour l’action SAML -

saml_action_domain1: saisissez un domaine au formathttps://<example1.com>/ -

saml_action_name: saisissez le nom de l’action SAML pour laquelle vous configurez la tâche

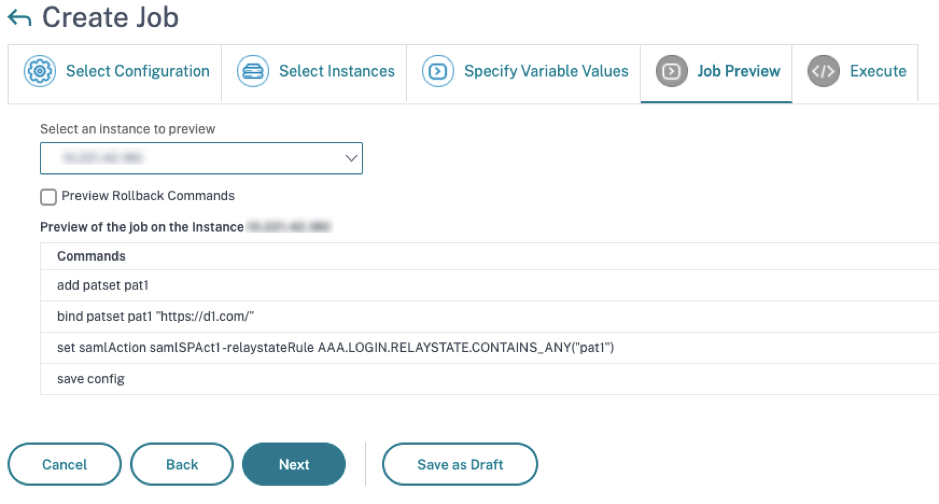

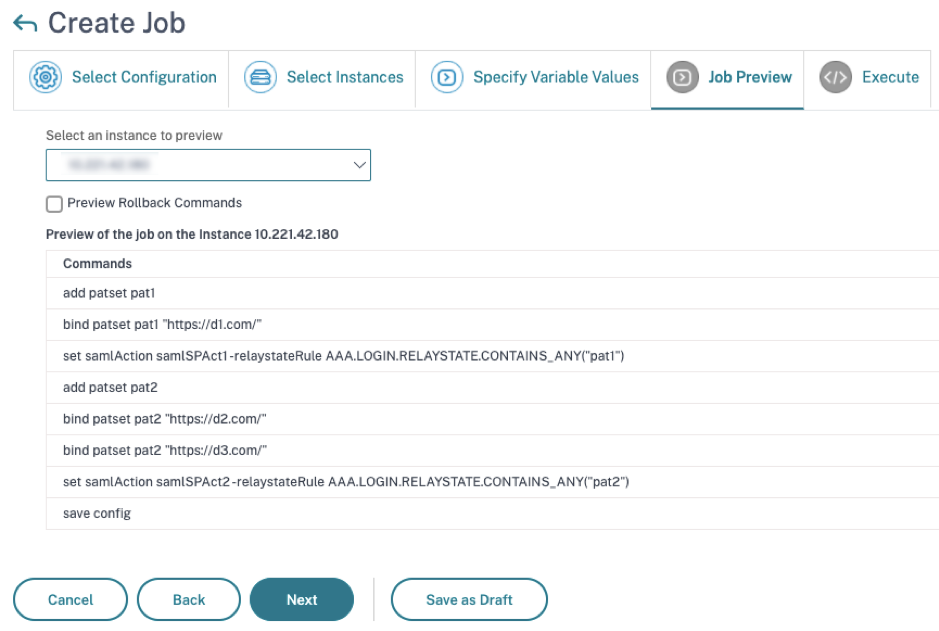

Étape 4 : Prévisualiser la configuration

Prévisualise les valeurs des variables insérées dans la configuration et cliquez sur Next.

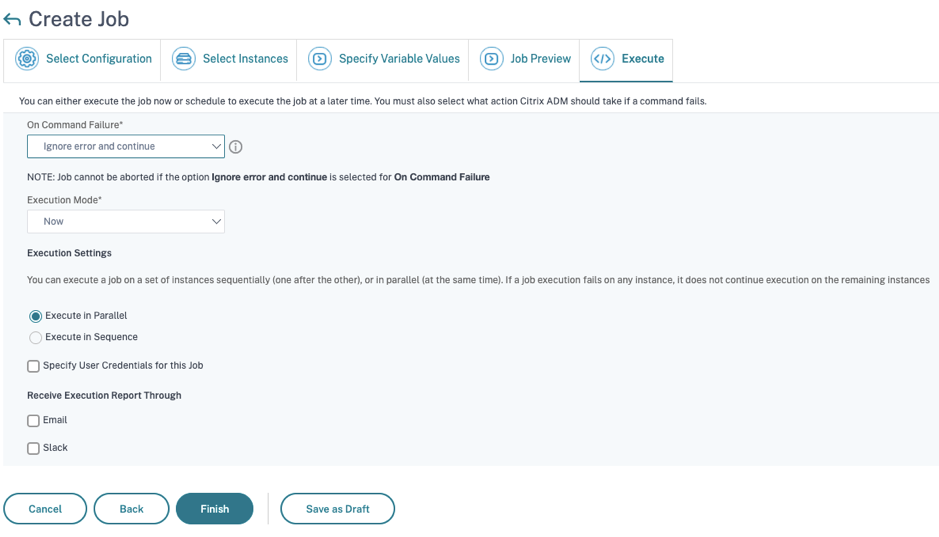

Étape 5 : Exécuter la tâche

Cliquez sur Finish pour exécuter la tâche de configuration.

Une fois la tâche exécutée, elle apparaît sous Infrastructure > Configuration > Configuration Jobs.

Après avoir terminé les deux étapes de correction pour toutes les instances NetScaler vulnérables, vous pouvez exécuter une analyse à la demande pour voir la posture de sécurité révisée.

Scénario

Dans ce scénario, deux instances NetScaler sont vulnérables à CVE-2021-22920, et vous devez corriger toutes les instances. Suivez ces étapes :

-

Mettez à niveau toutes les trois instances NetScaler en suivant les étapes décrites dans la section « Mettre à niveau une instance » de ce document.

-

Appliquez le correctif de configuration à un NetScaler à la fois, en utilisant le workflow de tâche de configuration. Voir les étapes décrites dans la section « Appliquer les commandes de configuration » de ce document.

Le NetScaler 1 vulnérable a deux actions SAML :

- L’action SAML 1 a un domaine

- L’action SAML 2 a deux domaines

Sélectionnez NetScaler 1 et cliquez sur Proceed to configuration job workflow. Le modèle de base intégré se remplit automatiquement. Ensuite, donnez un nom à la tâche et personnalisez le modèle selon la configuration donnée.

Le tableau suivant répertorie les définitions de variables pour les paramètres personnalisés.

Tableau. Définitions de variables pour l’action SAML

| Configuration NetScaler | Définition de variable pour patset | Définition de variable pour le nom de l’action SAML | Définition de variable pour le domaine |

|---|---|---|---|

| L’action SAML 1 a un domaine | saml_action_patset1 | saml_action_name1 | saml_action_domain1 |

| L’action SAML 2 a deux domaines | saml_action_patset2 | saml_action_name2 | saml_action_domain2, saml_action_domain3 |

Sous Select Instances, sélectionnez NetScaler 1 et cliquez sur Next. La fenêtre Specify Variable Values apparaît. Dans cette étape, vous devez fournir des valeurs pour toutes les variables définies à l’étape précédente.

Ensuite, examinez les variables.

Cliquez sur Next, puis sur Finish pour exécuter la tâche.

Une fois la tâche exécutée, elle apparaît sous Infrastructure > Configuration > Configuration Jobs.

Après avoir terminé les deux étapes de correction pour NetScaler 1, suivez les mêmes étapes pour corriger NetScaler 2 et NetScaler 3. Une fois la correction terminée, vous pouvez exécuter une analyse à la demande pour voir la posture de sécurité révisée.