Avis de sécurité

Une infrastructure sûre, sécurisée et résiliente est la pierre angulaire de toute organisation. Les organisations doivent suivre les nouvelles vulnérabilités et expositions courantes (CVE), évaluer l’impact des CVE sur leur infrastructure, et comprendre et planifier les mesures correctives pour résoudre ces vulnérabilités. La fonctionnalité Avis de sécurité de NetScaler Console vous permet d’identifier les CVE qui mettent vos instances NetScaler en danger et recommande des mesures correctives. L’avis de sécurité de NetScaler Console met en évidence :

-

Détection et correction des vulnérabilités et expositions courantes (CVE) – Vous permet d’identifier les CVE qui mettent vos instances NetScaler en danger et recommande des mesures correctives.

-

Surveillance de l’intégrité des fichiers – Vous permet d’identifier si des modifications ou des ajouts ont été apportés à vos fichiers de build NetScaler.

En tant qu’administrateur, vous devez vous assurer de :

-

Suivre les nouvelles vulnérabilités et expositions courantes (CVE), évaluer leur impact, comprendre les mesures correctives et résoudre les vulnérabilités.

-

Examiner l’intégrité de vos fichiers de build NetScaler.

Dans NetScaler Console sur site (versions 25.x et ultérieures), l’avis de sécurité est automatiquement activé par défaut.

Points à noter :

-

L’intégrité des fichiers est prise en charge à partir des versions 14.1-34.x et ultérieures. La surveillance de l’intégrité des fichiers est activée via le mode automatisé de télémétrie NetScaler, toutes les conditions préalables étant remplies. Pour plus d’informations, consultez Mode de collecte de télémétrie automatisé. Si une condition préalable n’est pas remplie, l’onglet Surveillance de l’intégrité des fichiers ne s’affiche pas dans l’avis de sécurité.

-

Les nouvelles mises à jour CVE sont synchronisées automatiquement via le canal activé automatiquement.

-

Des données de télémétrie facultatives sont collectées lorsque vous activez l’Avis de sécurité. Il est recommandé d’activer l’avis de sécurité pour afficher les dernières mises à jour CVE. Cependant, vous pouvez également désactiver les paramètres facultatifs. Pour désactiver, vous devez d’abord désactiver l’avis de sécurité dans la page Télémétrie NetScaler®, puis accéder à Paramètres > Administration > Activer ou désactiver le partage de données de fonctionnalité de la console, et désélectionner la case à cocher J’accepte de partager les données d’utilisation des fonctionnalités de la console.

-

Si une bannière sur la page Avis de sécurité indique que les nouvelles mises à jour CVE ne sont pas synchronisées, vérifiez les problèmes suivants dans la télémétrie NetScaler de l’interface graphique de la console sur site :

- L’avis de sécurité est désactivé

- Le mode manuel de collecte de télémétrie est activé

- Les URL des points de terminaison ne sont pas accessibles

- Le téléchargement a échoué via le canal activé automatiquement

Le tableau suivant fournit des détails sur la disponibilité de la fonctionnalité Avis de sécurité dans les différentes versions sur site de NetScaler Console :

| Version | Disponibilité de la fonctionnalité Avis de sécurité | Action requise | Collecte de données |

|---|---|---|---|

| 14.1-25.x ou ultérieure | L’avis de sécurité est activé par défaut | Assurez-vous que le mode de collecte de télémétrie est en mode automatisé, que l’avis de sécurité est activé et que les URL prérequises sont accessibles. | Oui. Les paramètres obligatoires et facultatifs sont collectés via le programme de télémétrie NetScaler. |

| Entre 14.1-8.x et 14.1-21.x | L’avis de sécurité est activé via Cloud Connect. | Configurez Cloud Connect et activez l’avis de sécurité. | Oui. Après avoir configuré Cloud Connect. |

| 14.1-4.x ou antérieure | L’avis de sécurité est disponible uniquement en mode Aperçu. | Aucune action requise | Non |

Fonctionnalités de l’avis de sécurité

Les fonctionnalités d’avis de sécurité suivantes vous aident à protéger votre infrastructure :

CVE :

| Fonctionnalités | Description |

|---|---|

| Analyse système | Analyse toutes les instances gérées par défaut une fois par semaine. NetScaler Console décide de la date et de l’heure des analyses système, et vous ne pouvez pas les modifier. |

| Analyse à la demande | Vous pouvez analyser manuellement les instances si nécessaire. Si le temps écoulé depuis la dernière analyse système est significatif, vous pouvez exécuter une analyse à la demande pour évaluer la posture de sécurité actuelle. Ou analyser après l’application d’une correction, pour évaluer la posture révisée. |

| Analyse d’impact des CVE | Affiche les résultats de toutes les CVE ayant un impact sur votre infrastructure et toutes les instances NetScaler affectées, et suggère des mesures correctives. Utilisez ces informations pour appliquer des mesures correctives afin de corriger les risques de sécurité. |

| Journal d’analyse | Stocke les copies des cinq dernières analyses. Vous pouvez télécharger ces rapports aux formats CSV et PDF, et les analyser. |

| Référentiel CVE | Fournit une vue détaillée de toutes les CVE liées à NetScaler que Citrix a annoncées depuis décembre 2019 et qui pourraient avoir un impact sur votre infrastructure NetScaler. Vous pouvez utiliser cette vue pour comprendre les CVE dans le cadre de l’avis de sécurité et en savoir plus sur la CVE. Pour plus d’informations sur les CVE non prises en charge, consultez CVE non prises en charge dans l’avis de sécurité. |

Surveillance de l’intégrité des fichiers :

| Fonctionnalités | Description |

|---|---|

| Analyse à la demande | Vous devez exécuter une analyse à la demande pour obtenir des résultats sur les modifications de fichiers détectées dans les fichiers de build NetScaler. |

| Analyse de surveillance de l’intégrité des fichiers | Compare la valeur de hachage binaire de vos fichiers de build NetScaler actuels avec le hachage binaire d’origine et met en évidence toute altération ou ajout de fichier. Vous pouvez afficher les résultats de l’analyse sous l’onglet Surveillance de l’intégrité des fichiers. |

Points à noter

-

L’avis de sécurité ne prend pas en charge les versions de NetScaler ayant atteint la fin de vie (EOL). Nous vous recommandons de passer aux versions ou builds NetScaler prises en charge.

-

Instances prises en charge pour la détection des CVE : toutes les instances NetScaler (SDX, MPX, VPX) et Gateway.

-

Instances prises en charge pour la surveillance de l’intégrité des fichiers : instances MPX, VPX et Gateway.

- CVE prises en charge : toutes les CVE après décembre 2019.

Remarque :

La détection et la correction des vulnérabilités ayant un impact sur le plug-in NetScaler Gateway pour Windows ne sont pas prises en charge par l’avis de sécurité de NetScaler Console. Pour plus d’informations sur les CVE non prises en charge, consultez CVE non prises en charge dans l’avis de sécurité.

-

L’avis de sécurité de NetScaler Console ne tient pas compte des erreurs de configuration des fonctionnalités lors de l’identification des vulnérabilités.

-

L’avis de sécurité de NetScaler Console prend uniquement en charge l’identification et la correction des CVE. Il ne prend pas en charge l’identification et la correction des problèmes de sécurité mis en évidence dans l’article de sécurité.

- Portée des versions NetScaler, Gateway : La fonctionnalité est limitée aux versions principales. L’avis de sécurité n’inclut aucune version spéciale dans sa portée.

- L’avis de sécurité n’est pas pris en charge dans la partition Admin.

- Les types d’analyse suivants sont disponibles pour les CVE :

- Analyse de version : Cette analyse nécessite que NetScaler Console compare la version d’une instance NetScaler avec les versions et les builds sur lesquelles le correctif est disponible. Cette comparaison de versions aide l’avis de sécurité de NetScaler Console à identifier si le NetScaler est vulnérable à la CVE. Par exemple, si une CVE est corrigée sur une version et un build NetScaler xx.yy, l’avis de sécurité considère toutes les instances NetScaler sur des builds inférieures à xx.yy comme vulnérables. L’analyse de version est prise en charge aujourd’hui dans l’avis de sécurité.

- Analyse de configuration : Cette analyse nécessite que NetScaler Console fasse correspondre un modèle spécifique à l’analyse CVE avec le fichier de configuration NetScaler (nsconf). Si le modèle de configuration spécifique est présent dans le fichier ns.conf de NetScaler, l’instance est considérée comme vulnérable à cette CVE. Cette analyse est généralement utilisée avec l’analyse de version. L’analyse de configuration est prise en charge aujourd’hui dans l’avis de sécurité.

- Analyse personnalisée : Cette analyse nécessite que NetScaler Console se connecte à l’instance NetScaler gérée, y pousse un script et l’exécute. La sortie du script aide NetScaler Console à identifier si le NetScaler est vulnérable à la CVE. Les exemples incluent la sortie de commandes shell spécifiques, la sortie de commandes CLI spécifiques, certains journaux, et l’existence ou le contenu de certains répertoires ou fichiers. L’avis de sécurité utilise également des analyses personnalisées pour la correspondance de plusieurs modèles de configuration, si l’analyse de configuration ne peut pas aider. Pour les CVE qui nécessitent des analyses personnalisées, le script s’exécute chaque fois que votre analyse planifiée ou à la demande s’exécute. Apprenez-en davantage sur les données collectées et les options pour les analyses personnalisées spécifiques dans la documentation de l’avis de sécurité pour cette CVE.

- L’analyse suivante est disponible pour la surveillance de l’intégrité des fichiers :

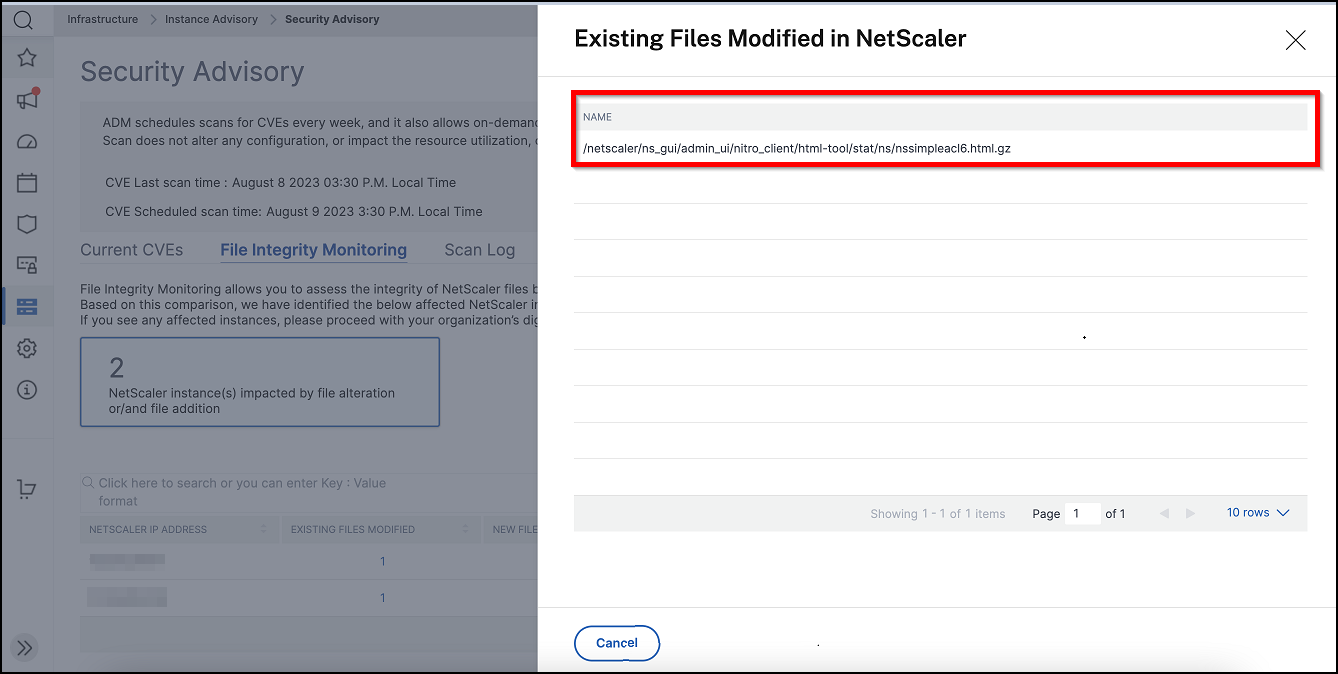

- Analyse de surveillance de l’intégrité des fichiers : Cette analyse nécessite que NetScaler Console se connecte à l’instance NetScaler gérée. NetScaler Console effectue une comparaison des valeurs de hachage en exécutant un script dans NetScaler et en collectant les valeurs de hachage binaires actuelles pour les fichiers de build NetScaler. Après la comparaison, NetScaler Console fournit le résultat avec le nombre total de fichiers existants modifiés et le nombre total de nouveaux fichiers ajoutés. En tant qu’administrateur, vous pouvez contacter le service de criminalistique numérique de votre organisation pour des investigations supplémentaires sur les résultats de l’analyse.

-

Les analyses n’ont aucun impact sur le trafic de production sur NetScaler et ne modifient aucune configuration NetScaler sur NetScaler.

-

L’avis de sécurité de NetScaler Console ne prend pas en charge l’atténuation des CVE. Si vous avez appliqué une atténuation (solution de contournement temporaire) à l’instance NetScaler, NetScaler Console identifiera toujours le NetScaler comme vulnérable tant que vous n’aurez pas terminé la correction.

-

Pour les instances FIPS, l’analyse CVE n’est pas prise en charge, mais l’analyse de surveillance de l’intégrité des fichiers l’est.

- Certaines modifications de fichiers peuvent survenir dans le cadre du fonctionnement normal de l’appareil, tandis que d’autres peuvent justifier une enquête plus approfondie. Lors de l’examen des modifications de fichiers, les points suivants peuvent être utiles :

- Des modifications dans le répertoire

/netscaler(dans les fichiers .html et .js) peuvent résulter de l’utilisation de scripts ou de plug-ins. - Le répertoire

/etccontient des fichiers de configuration qui peuvent être modifiés par une intervention inattendue après le démarrage du système. - Il serait inhabituel de trouver :

- Des rapports dans les répertoires

/bin,/sbinou/lib - De nouveaux fichiers .php dans le répertoire

/netscaler

- Des rapports dans les répertoires

- Des modifications dans le répertoire

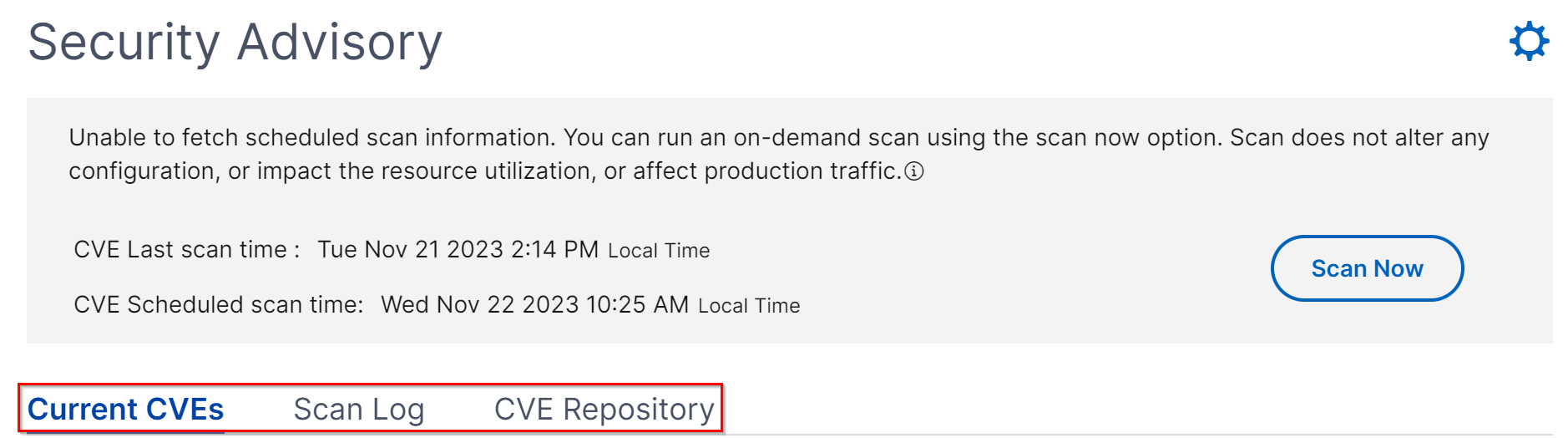

Comment utiliser le tableau de bord de l’avis de sécurité

Pour accéder au tableau de bord Avis de sécurité, depuis l’interface graphique de NetScaler Console, accédez à Infrastructure > Avis d’instance > Avis de sécurité.

Le tableau de bord comprend trois onglets :

- CVE actuelles

- Surveillance de l’intégrité des fichiers

- Journal d’analyse

- Référentiel CVE

Important :

Dans l’interface graphique ou le rapport de l’Avis de sécurité, toutes les CVE peuvent ne pas apparaître, et vous ne pouvez en voir qu’une seule. Pour contourner ce problème, cliquez sur Analyser maintenant pour exécuter une analyse à la demande. Une fois l’analyse terminée, toutes les CVE concernées (environ 15) apparaissent dans l’interface utilisateur ou le rapport.

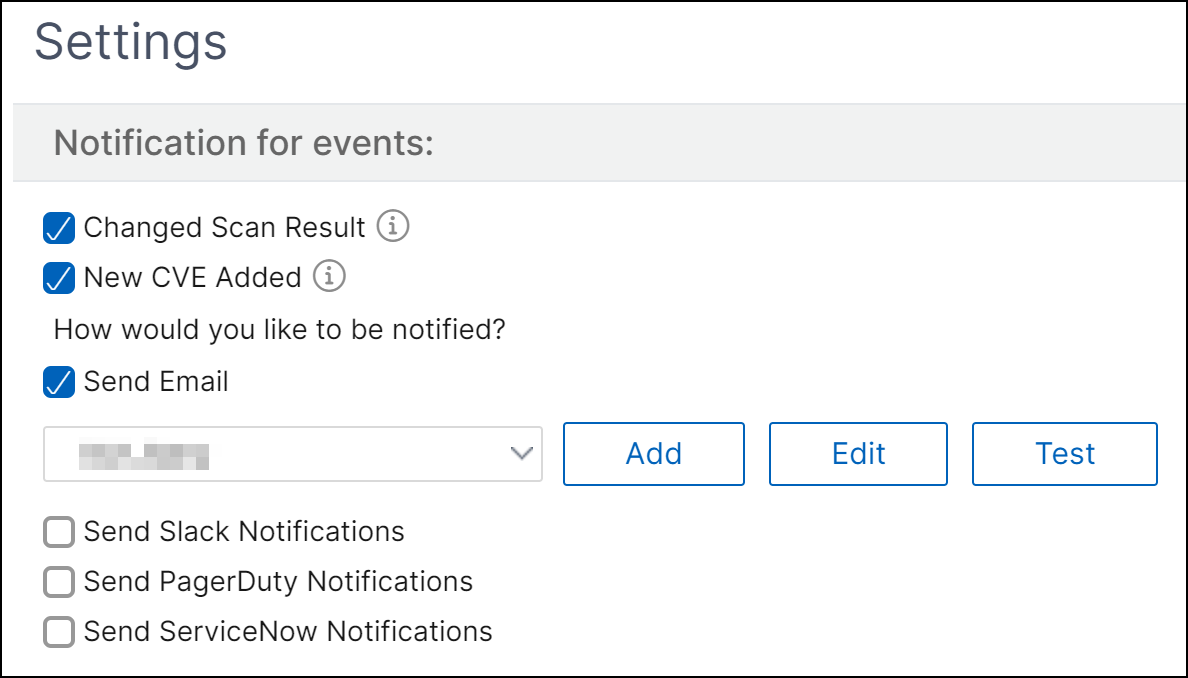

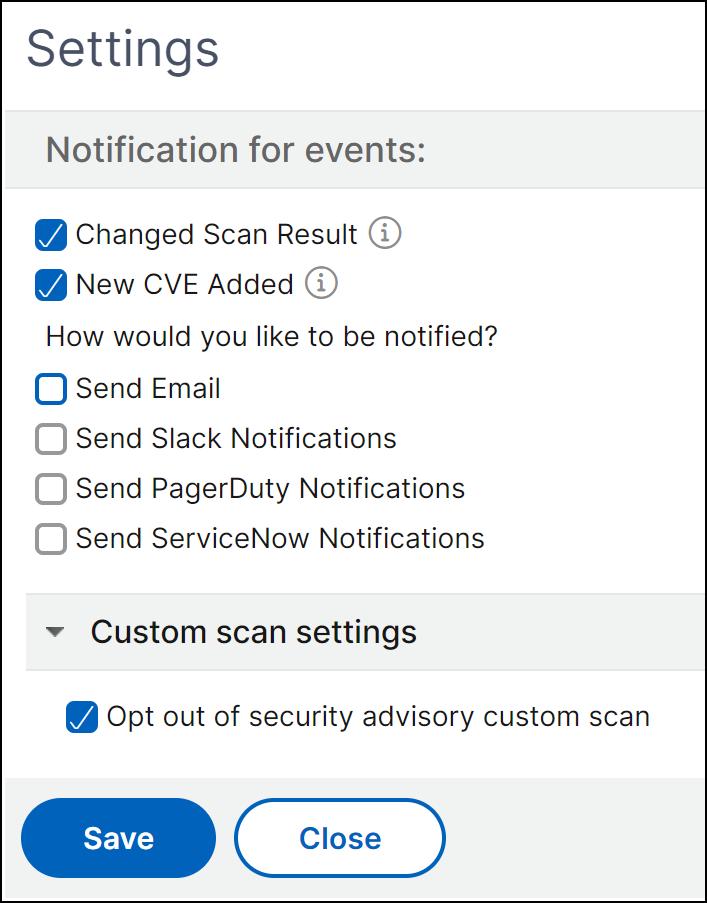

Dans le coin supérieur droit du tableau de bord se trouve l’icône des paramètres, qui vous permet de :

- Activer et désactiver les notifications (applicables uniquement aux CVE).

Vous pouvez recevoir les notifications suivantes concernant l’impact des CVE.

- Notifications par e-mail, Slack, PagerDuty et ServiceNow pour les modifications des résultats d’analyse CVE et les nouvelles CVE ajoutées au référentiel CVE.

- Notification Cloud pour les modifications des résultats d’analyse d’impact des CVE.

- Configurer les paramètres d’analyse personnalisée (applicables uniquement aux CVE)

Vous pouvez cliquer sur la liste Paramètres d’analyse personnalisée pour afficher la case à cocher des paramètres supplémentaires. Vous avez la possibilité de cocher la case et de refuser ces analyses personnalisées de CVE. L’impact des CVE qui nécessitent une analyse personnalisée ne sera pas évalué pour vos instances NetScaler dans l’avis de sécurité.

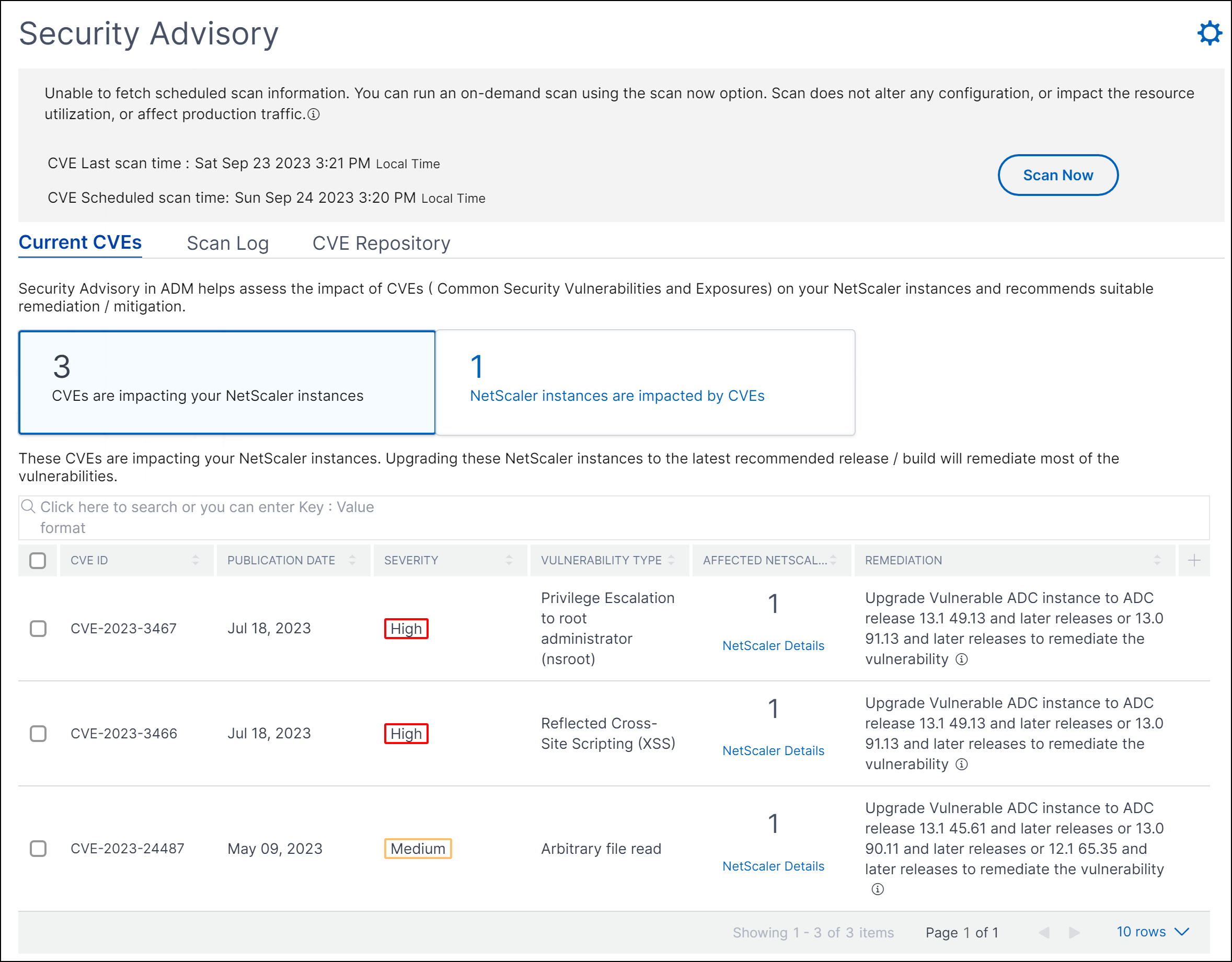

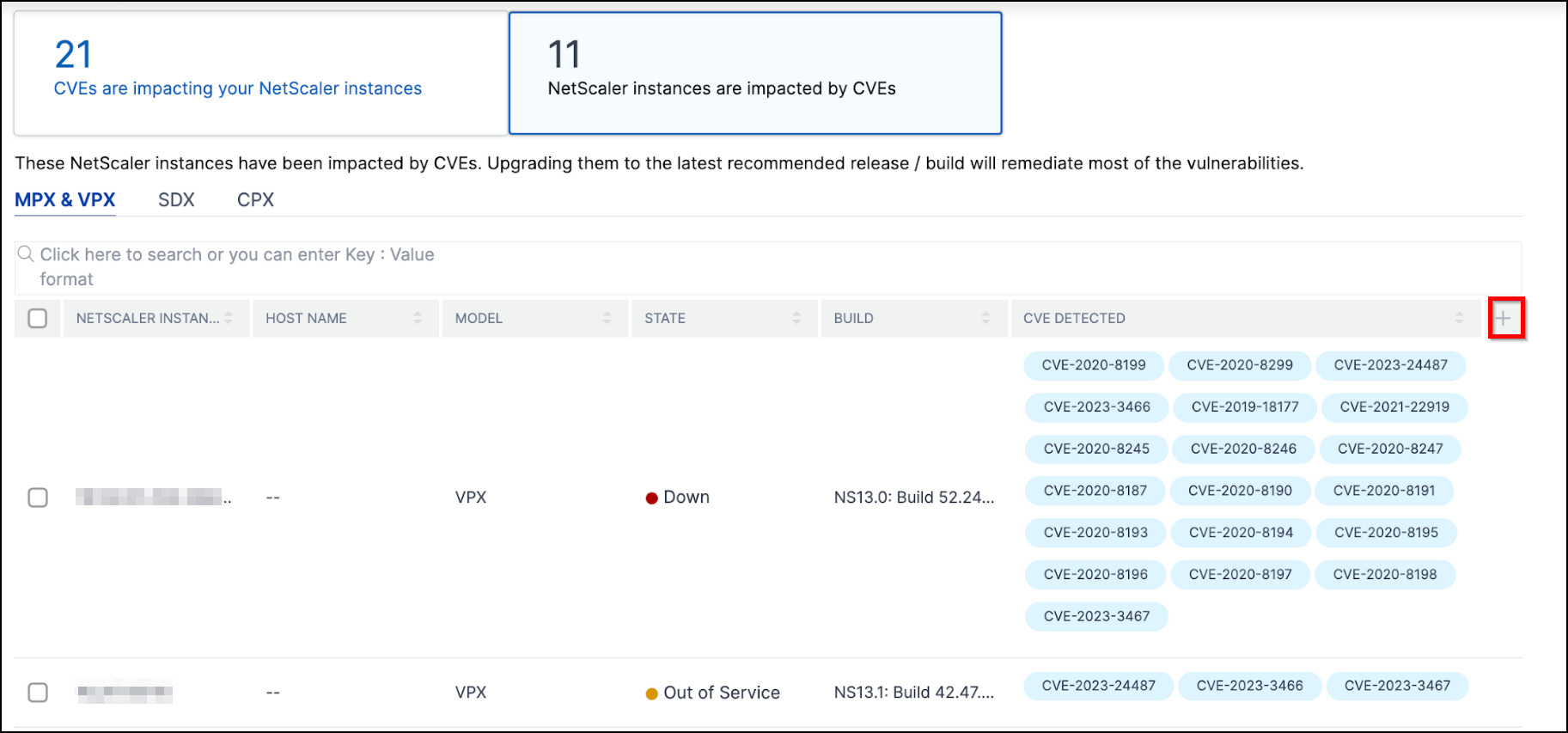

CVE actuelles

Cet onglet affiche le nombre de CVE ayant un impact sur vos instances ainsi que les instances impactées par les CVE. Les onglets ne sont pas séquentiels, et en tant qu’administrateur, vous pouvez basculer entre ces onglets en fonction de votre cas d’utilisation.

Le tableau affichant le nombre de CVE ayant un impact sur les instances NetScaler contient les détails suivants.

ID de la CVE : L’ID de la CVE ayant un impact sur les instances.

Date de publication : La date de publication du bulletin de sécurité pour cette CVE.

Score de gravité : Le type de gravité (élevée/moyenne/critique) et le score. Pour voir le score, survolez le type de gravité.

Type de vulnérabilité : Le type de vulnérabilité pour cette CVE.

Instances NetScaler affectées : Le nombre d’instances impactées par l’ID de la CVE. Au survol, la liste des instances NetScaler apparaît.

Correction : Les corrections disponibles, qui sont généralement la mise à niveau de l’instance ou l’application de packs de configuration.

La même instance peut être impactée par plusieurs CVE. Ce tableau vous aide à voir combien d’instances sont impactées par une CVE particulière ou par plusieurs CVE sélectionnées. Pour vérifier l’adresse IP de l’instance impactée, survolez Détails NetScaler sous Instances NetScaler affectées. Pour vérifier les détails de l’instance impactée, cliquez sur Afficher les instances affectées en bas du tableau. Vous pouvez également ajouter ou supprimer des colonnes dans le tableau en cliquant sur le signe plus.

Sur cet écran, le nombre de CVE ayant un impact sur vos instances est de 3 CVE et le nombre d’instances impactées par ces CVE est de un.

L’onglet <nombre de> instances NetScaler sont impactées par des CVE vous montre toutes les instances NetScaler Console NetScaler affectées. Le tableau affiche les détails suivants :

- Adresse IP de NetScaler

- Nom d’hôte

- Numéro de modèle NetScaler

- État du NetScaler

- Version et build du logiciel

- Liste des CVE ayant un impact sur le NetScaler.

Vous pouvez ajouter ou supprimer n’importe laquelle de ces colonnes selon vos besoins, en cliquant sur le signe +.

Pour résoudre le problème de vulnérabilité, sélectionnez l’instance NetScaler et appliquez la correction recommandée. La plupart des CVE nécessitent une mise à niveau comme correction, tandis que d’autres nécessitent une mise à niveau et une étape supplémentaire comme correction.

-

Pour la correction de la CVE-2020-8300, consultez Corriger les vulnérabilités pour la CVE-2020-8300.

-

Pour les CVE-2021-22927 et CVE-2021-22920, consultez Corriger les vulnérabilités pour les CVE-2021-22927 et CVE-2021-22920.

-

Pour la CVE CVE-2021-22956, consultez Identifier et corriger les vulnérabilités pour la CVE-2021-22956.

-

Pour la CVE CVE-2022-27509, consultez Corriger les vulnérabilités pour la CVE-2022-27509.

Remarque

Si vos instances NetScaler ont des personnalisations, consultez Considérations relatives à la mise à niveau pour les configurations NetScaler personnalisées avant de planifier la mise à niveau de NetScaler.

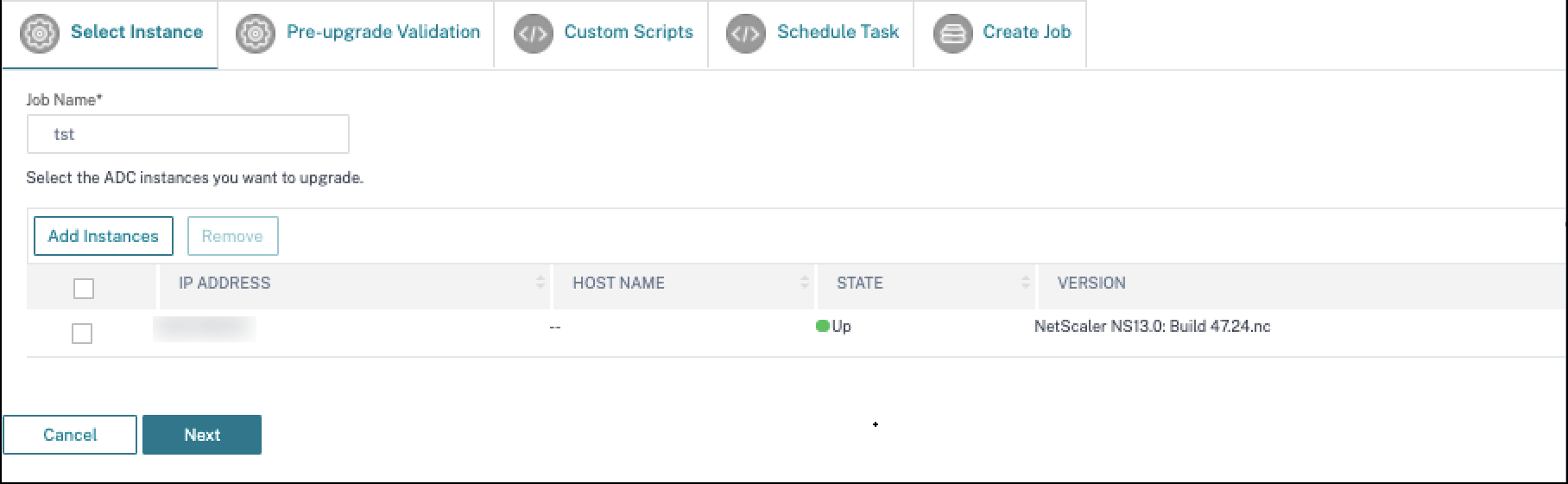

Mise à niveau : Vous pouvez mettre à niveau les instances NetScaler vulnérables vers une version et un build qui contiennent le correctif. Ce détail est visible dans la colonne de correction. Pour effectuer la mise à niveau, sélectionnez l’instance, puis cliquez sur Passer au flux de travail de mise à niveau. Dans le flux de travail de mise à niveau, le NetScaler vulnérable est automatiquement renseigné comme NetScaler cible.

Remarque

Les versions 12.0, 11.0, 10.5 et antérieures ont déjà atteint la fin de vie (EOL). Si vos instances NetScaler fonctionnent sur l’une de ces versions, effectuez une mise à niveau vers une version prise en charge.

Le flux de travail de mise à niveau démarre. Pour plus d’informations sur l’utilisation de NetScaler Console pour mettre à niveau les instances NetScaler, consultez Utiliser les tâches pour mettre à niveau les instances NetScaler.

Remarque

La version et le build vers lesquels vous souhaitez effectuer la mise à niveau sont à votre discrétion. Consultez les conseils sous la colonne de correction pour savoir quelles versions et quels builds contiennent le correctif de sécurité. Et sélectionnez en conséquence une version et un build pris en charge, qui n’ont pas encore atteint la fin de vie.

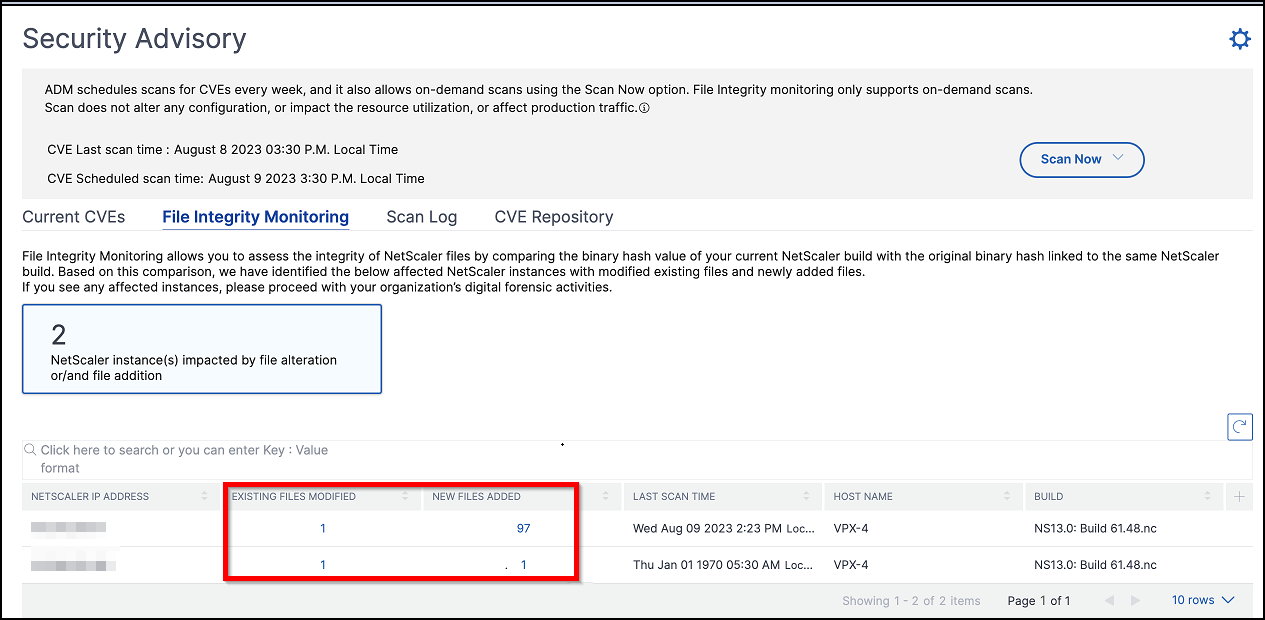

Surveillance de l’intégrité des fichiers

Cet onglet affiche le résultat de l’analyse de surveillance de l’intégrité des fichiers avec les instances NetScaler qui présentent des altérations ou des ajouts aux fichiers de build NetScaler d’origine.

L’exemple suivant montre le résultat de l’analyse pour deux instances NetScaler impactées, avec des fichiers existants modifiés et de nouveaux fichiers ajoutés aux fichiers de build d’origine.

Cliquez sur les nombres sous Fichiers existants modifiés et Nouveaux fichiers ajoutés pour afficher les détails.

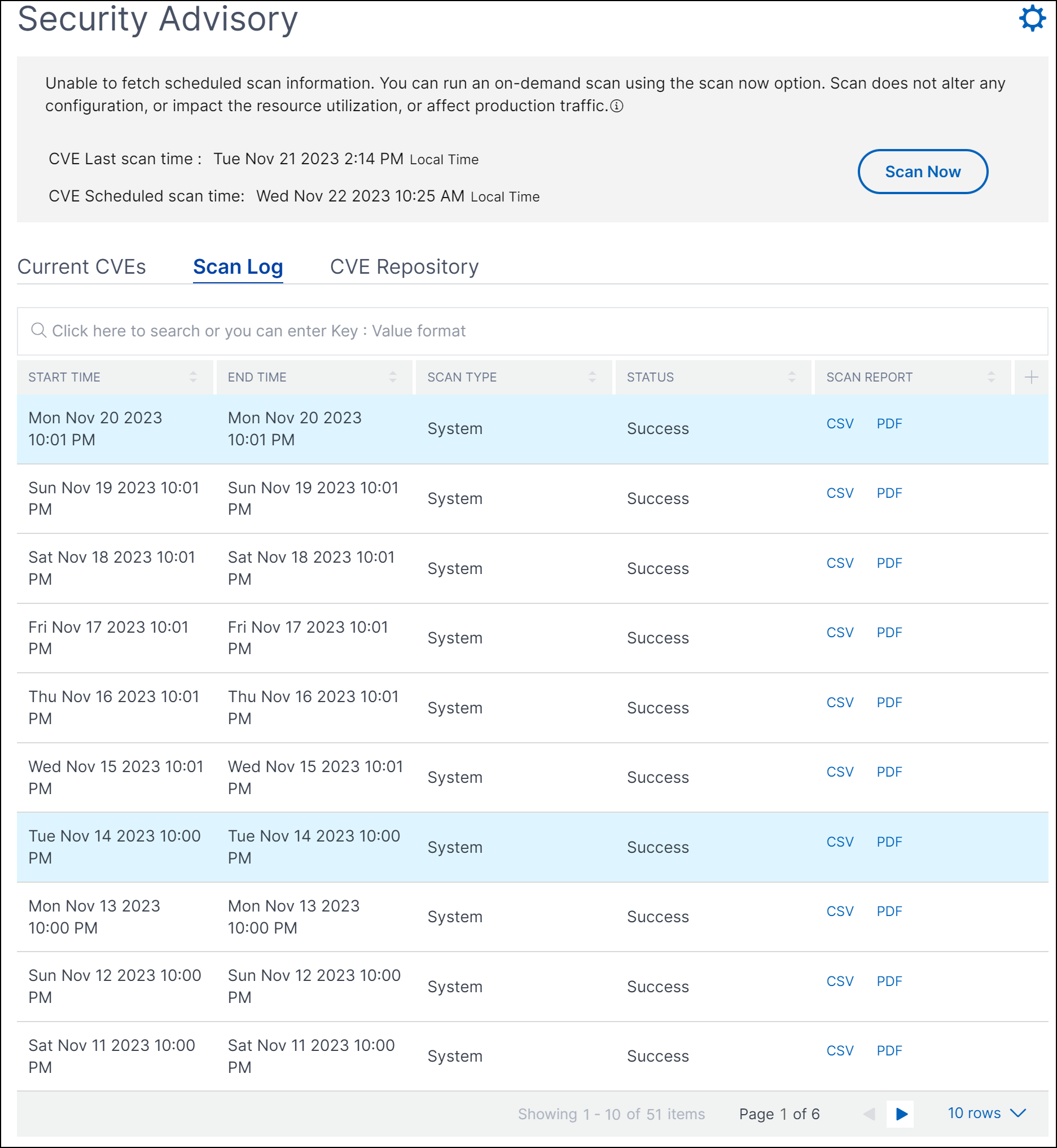

Journal d’analyse (applicable uniquement aux CVE)

L’onglet affiche les rapports des cinq dernières analyses CVE, qui incluent à la fois les analyses système par défaut et les analyses à la demande initiées par l’utilisateur. Vous pouvez télécharger le rapport de chaque analyse aux formats CSV et PDF. Si une analyse à la demande est en cours, vous pouvez également voir l’état d’achèvement.

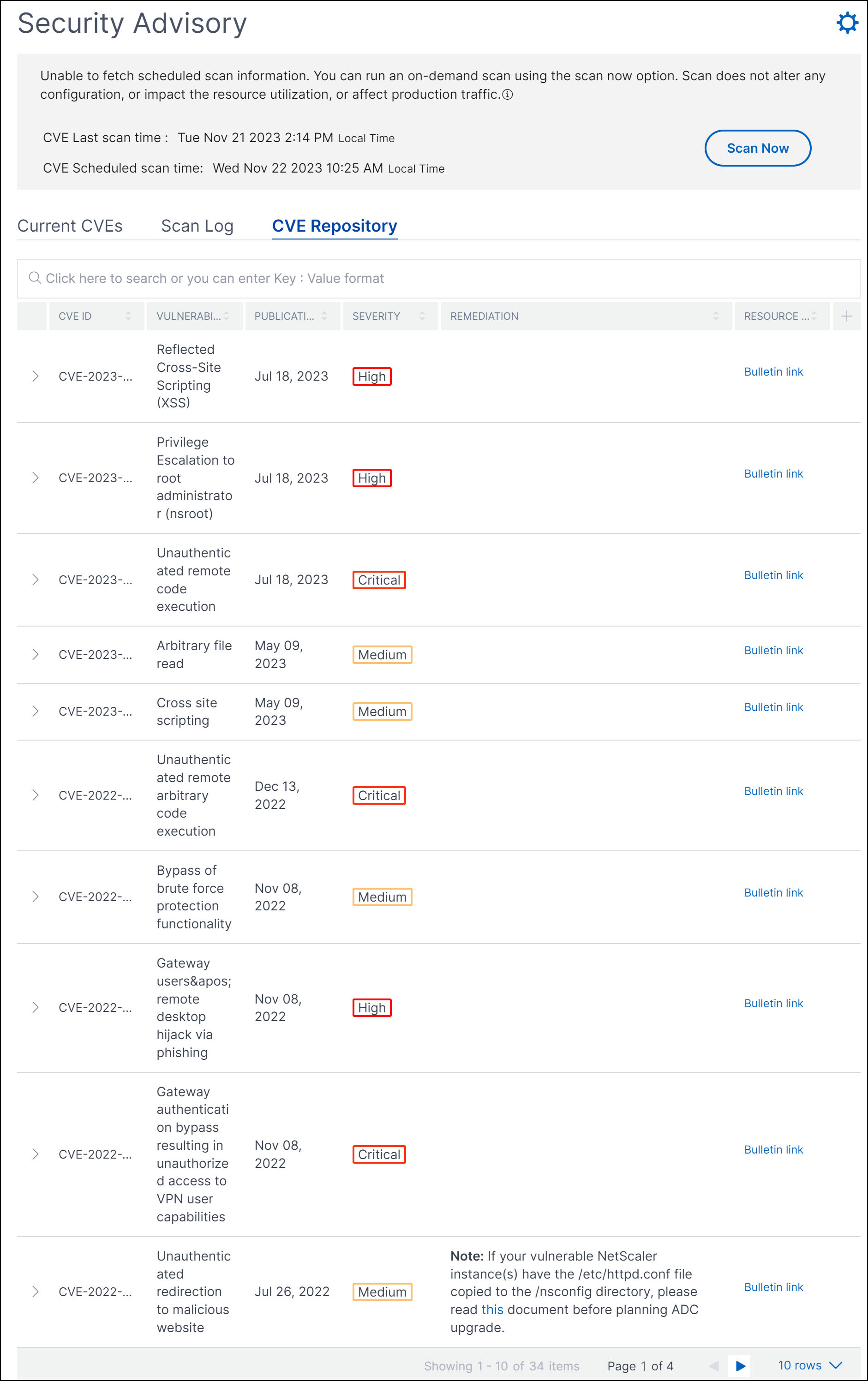

Référentiel CVE

Cet onglet contient les dernières informations sur toutes les CVE depuis décembre 2019, ainsi que les détails suivants :

- ID des CVE

- Type de vulnérabilité

- Date de publication

- Niveau de gravité

- Correction

-

Liens vers les bulletins de sécurité

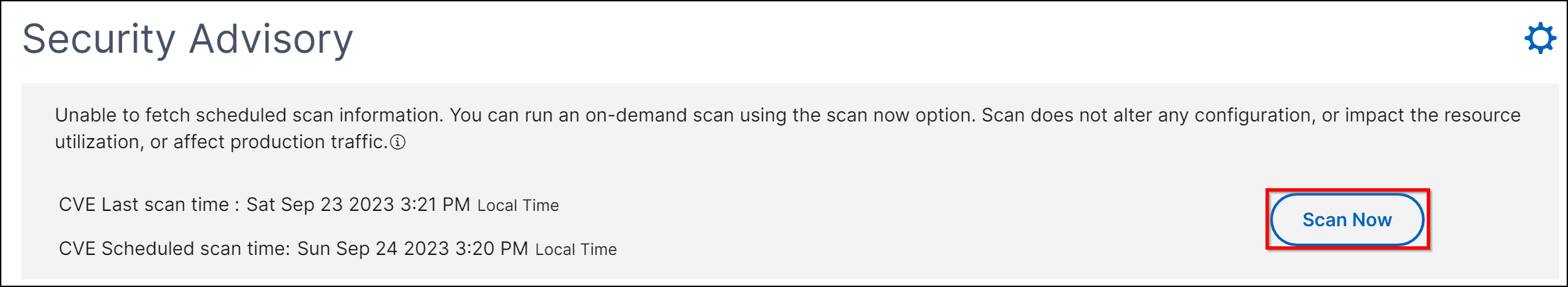

Analyser maintenant

Vous pouvez analyser les instances à tout moment, selon vos besoins.

Cliquez sur Analyser maintenant pour rechercher les CVE qui ont un impact sur vos instances NetScaler. Une fois l’analyse terminée, les détails de sécurité révisés apparaissent dans l’interface graphique de l’avis de sécurité.

NetScaler Console prend quelques minutes pour terminer l’analyse.

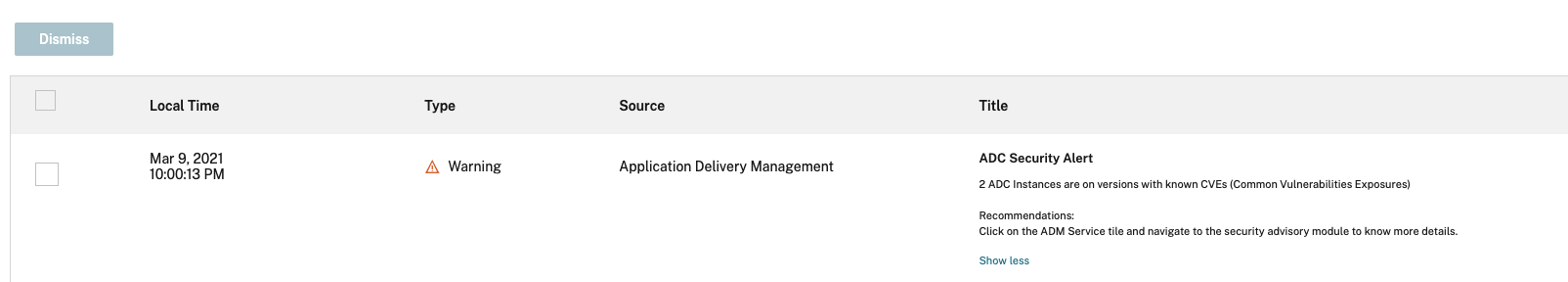

Notification (applicable uniquement aux CVE)

En tant qu’administrateur, vous recevez des notifications Citrix Cloud, qui indiquent le nombre d’instances NetScaler vulnérables aux CVE. Pour voir les notifications, cliquez sur l’icône en forme de cloche dans le coin supérieur droit de l’interface graphique de NetScaler Console.

Avertissement :

Veuillez noter que la surveillance de l’intégrité des fichiers NetScaler (« la Fonctionnalité ») n’est pas capable de détecter toutes les techniques, tactiques ou procédures (TTP) que les acteurs de la menace peuvent utiliser lorsqu’ils ciblent des environnements pertinents. Les acteurs de la menace modifient fréquemment les TTP et l’infrastructure, et par conséquent, la Fonctionnalité peut avoir une valeur médico-légale limitée, voire nulle, concernant certaines menaces. Il vous est fortement conseillé de faire appel aux services d’enquêteurs médico-légaux expérimentés pour évaluer votre environnement en cas de menace possible.

Ce document et les informations qu’il contient sont fournis « tels quels ». Cloud Software Group, Inc. ne donne aucune garantie ni ne fait aucune déclaration, expresse ou implicite, concernant le document ou son contenu, y compris, sans limitation, que ce document ou les informations qu’il contient sont exempts d’erreurs ou répondent à des conditions de qualité marchande ou d’adéquation à un usage particulier.