-

-

Automatiser le déploiement de l'agent NetScaler sur VMware ESXi

-

Configurer la reprise après sinistre pour la haute disponibilité

-

Configurer les agents NetScaler pour un déploiement multisite

-

Migrer un déploiement NetScaler Console à serveur unique vers un déploiement haute disponibilité

-

Intégrer NetScaler Console à Citrix Virtual Desktop Director

-

Chiffrement de disque NetScaler MPX™ via NetScaler Console

-

-

-

Comment rechercher des instances à l'aide des valeurs des balises et des propriétés

-

Mises à jour centralisées de la base de données GeoIP via NetScaler Console

-

Gérer les partitions d'administration des instances NetScaler

-

Forcer une instance NetScaler secondaire à rester secondaire

-

Provisionner des instances NetScaler VPX™ sur SDX à l'aide de NetScaler Console

-

Répliquer les configurations d'une instance NetScaler à une autre

-

-

Configurer NetScaler Console en tant que serveur de licences Flexed ou Pooled

-

-

Mettre à niveau une licence perpétuelle dans NetScaler VPX vers la capacité NetScaler Pooled

-

Mise à niveau d'une licence perpétuelle dans NetScaler MPX vers la capacité NetScaler Pooled

-

Mettre à niveau une licence perpétuelle dans NetScaler SDX vers la capacité NetScaler Pooled

-

Capacité NetScaler Pooled sur les instances NetScaler en mode cluster

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Chiffrement de disque NetScaler MPX™ via NetScaler Console

Remarques :

Le chiffrement de disque est pris en charge uniquement sur les instances NetScaler MPX 9100.

Le chiffrement de disque pour les instances NetScaler MPX 9100 peut être activé uniquement dans NetScaler Console autonome.

Le chiffrement de disque est essentiel pour sécuriser les données sensibles stockées sur un disque de stockage. Il garantit que même si le périphérique de stockage physique est compromis, les données restent inaccessibles. Pour NetScaler MPX, le chiffrement de disque offre une couche de sécurité supplémentaire, en particulier pour les répertoires critiques tels que /var/core, /var/crash, /var/log, /var/nslog, /flash/nsconfig, /var/nstrace et /var/temp.

Voici quelques-uns des avantages du chiffrement de disque :

-

Protection des données au repos : Empêche l’accès non autorisé aux données sensibles lorsque le système est hors tension.

-

Conformité : Aide à satisfaire aux exigences réglementaires et de conformité en matière de sécurité des données.

-

Atténuation des risques de vol physique : Garantit que les données sensibles et propriétaires sur les périphériques de stockage volés ou égarés ne peuvent pas être consultées.

-

Processus de démarrage sécurisé : Nécessite des informations d’identification authentifiées au démarrage, garantissant que seuls les utilisateurs autorisés peuvent accéder au système.

-

Sécurité renforcée pour les données critiques : Protège les journaux, les configurations et les données de crash contre tout accès non autorisé.

Le chiffrement de disque sur NetScaler MPX 9100 est pris en charge uniquement dans la version 14.1-47.x livrée après le 20 mai 2025 et peut être activé via NetScaler Console exécutant la version 14.1-47.x. Le chiffrement de disque de chaque instance NetScaler MPX nécessite une clé gérée par le serveur de module de sécurité matérielle (HSM), qui est le Thales CipherTrust Manager. Les instances NetScaler MPX utilisent NetScaler Console pour récupérer la clé du serveur HSM.

Remarque :

NetScaler Console prend en charge Thales CipherTrust Manager en tant que serveur HSM.

Pour un chiffrement réussi, vous devez ajouter le numéro de série de l’instance NetScaler MPX dans le serveur HSM. Après avoir ajouté le numéro de série de l’instance NetScaler MPX, NetScaler Console récupère la clé en utilisant le numéro de série de l’instance à partir du serveur HSM.

Une fois le chiffrement de disque terminé :

-

Si le disque de l’instance NetScaler MPX est retiré, les données ne sont pas accessibles.

-

Si vous redémarrez l’instance NetScaler MPX, le redémarrage n’est réussi qu’après que NetScaler Console a authentifié l’instance NetScaler MPX à l’aide de son numéro de série auprès du serveur HSM.

Conditions préalables

Assurez-vous que :

-

Les instances NetScaler MPX exécutent la version 14.1-47.x et sont gérées sur NetScaler Console sur site exécutant la version 14.1-47.x.

Remarque :

Le chiffrement de disque n’est pas pris en charge sur le service NetScaler Console.

-

Vous avez ajouté le numéro de série de l’instance NetScaler MPX dans le serveur HSM (Thales CipherTrust Manager) afin que NetScaler Console puisse partager la clé après avoir authentifié l’instance à l’aide de son numéro de série.

-

L’instance NetScaler MPX est sauvegardée via NetScaler Console. Pour plus d’informations, consultez Sauvegarder et restaurer les instances NetScaler.

Ajouter le numéro de série de l’instance dans le serveur HSM (Thales CipherTrust Manager)

Avant de chiffrer l’instance NetScaler MPX, vous devez ajouter le numéro de série de l’instance NetScaler MPX dans le serveur HSM.

-

Connectez-vous au serveur Thales CipherTrust Manager.

-

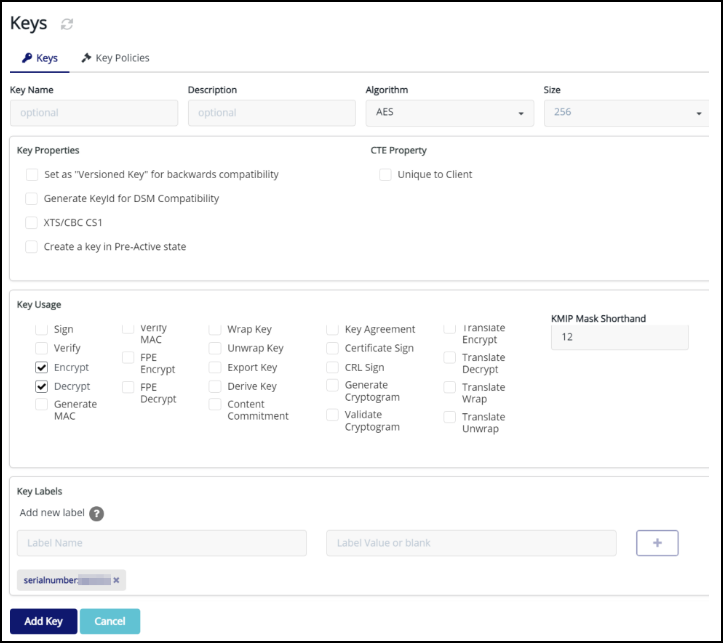

Dans le volet gauche, sélectionnez Clés et cliquez sur Ajouter une clé.

-

Sous Étiquettes de clé, ajoutez une étiquette nommée

serialnumber, spécifiez le numéro de série de l’instance dans la zone de texte Valeur de l’étiquette, cliquez sur le bouton + pour ajouter les détails de la clé, puis cliquez sur Ajouter une clé.

-

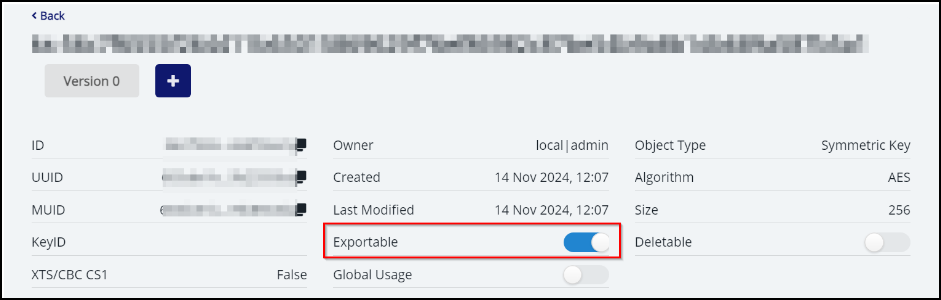

Dans la page des détails de la clé, vous devez activer le bouton bascule Exportable pour cette clé.

Remarques :

-

La taille maximale de clé prise en charge est de 511 octets. Par exemple : AES-128 et AES-256 sont pris en charge. Les clés RSA entre 512 et 4096 ne sont pas prises en charge.

-

Nous vous recommandons d’utiliser uniquement la taille de clé prise en charge. L’instance NetScaler® échoue si vous configurez une taille de clé non prise en charge.

-

Assurez-vous de spécifier le numéro de série correct. S’il y a une incohérence dans le numéro de série, le processus de chiffrement ne démarre pas.

-

Nous vous recommandons de copier le numéro de série de l’instance à partir de NetScaler Console. Dans l’interface graphique de NetScaler Console, accédez à Infrastructure > Instance > MPX, sélectionnez l’instance NetScaler MPX, et dans la liste Sélectionner une action, cliquez sur Obtenir le numéro de série.

-

Chiffrement de disque d’instance via NetScaler Console

Avant de commencer le chiffrement de disque, assurez-vous de sauvegarder l’instance MPX via NetScaler Console. Pour plus d’informations, consultez Configurer la sauvegarde d’instance.

Après avoir effectué la sauvegarde :

-

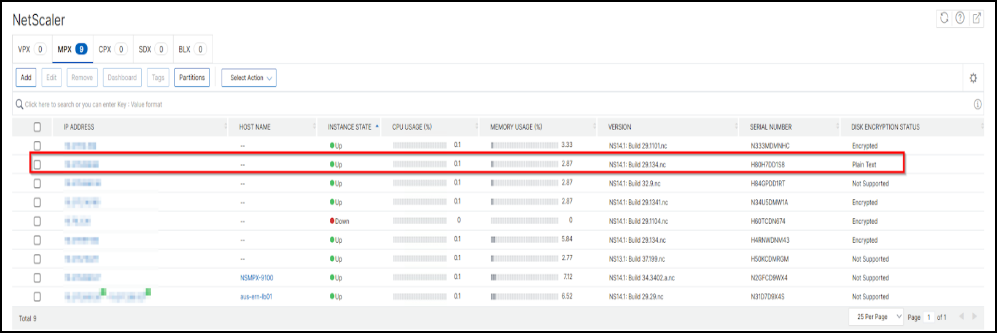

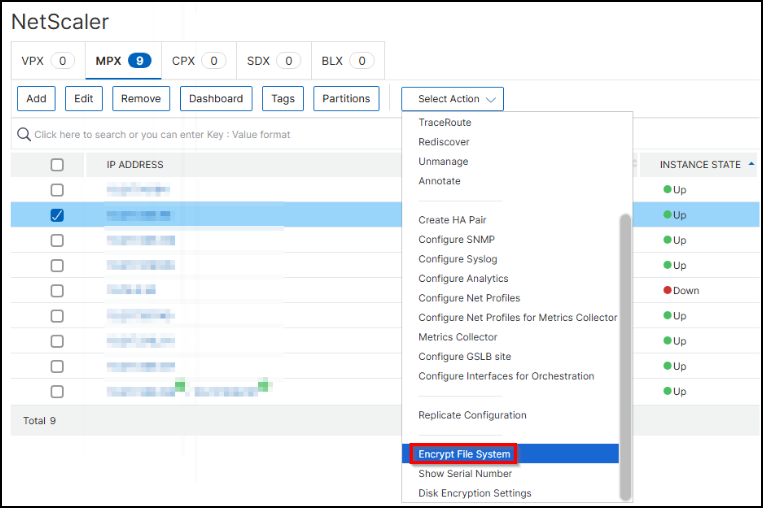

Accédez à Infrastructure > Instances > NetScaler.

-

Dans l’onglet NetScaler MPX, vous pouvez voir les détails des instances gérées. L’instance que vous souhaitez chiffrer affiche Texte brut sous État du chiffrement de disque.

-

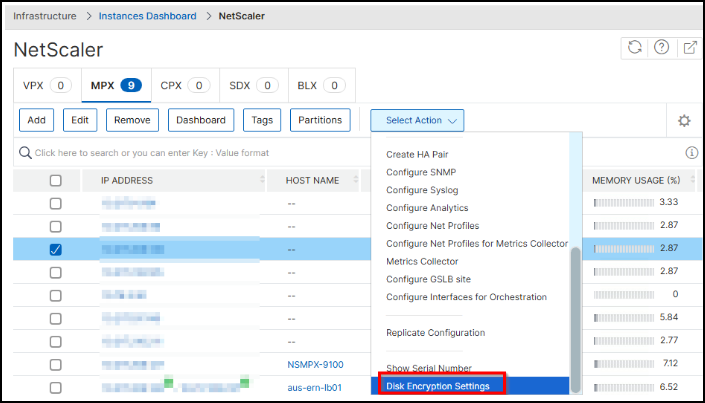

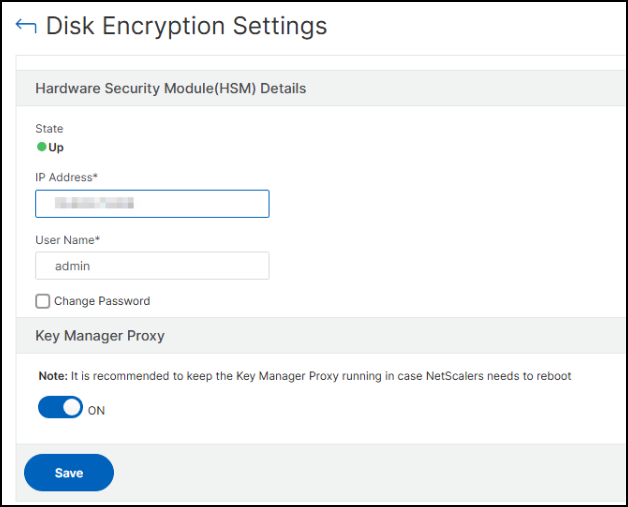

Dans la liste Sélectionner une action, cliquez sur Paramètres de chiffrement de disque.

-

Dans la page Paramètres de chiffrement de disque :

-

Spécifiez l’adresse IP, le nom d’utilisateur et le mot de passe du serveur HSM à partir duquel NetScaler Console peut récupérer la clé de chiffrement en utilisant le numéro de série.

-

Activez le proxy du gestionnaire de clés. Vous devez activer cette option pour poursuivre le processus de chiffrement de disque.

Remarque :

Assurez-vous que le proxy du gestionnaire de clés est toujours activé même après la fin du chiffrement. Si vous désactivez cette option, l’instance chiffrée ne redémarrera pas correctement dans des scénarios tels que la mise à niveau de l’instance ou le redémarrage forcé de l’instance.

-

Cliquez sur Enregistrer.

-

-

Sélectionnez l’instance et, dans la liste Sélectionner une action, cliquez sur Chiffrer le système de fichiers.

Une fenêtre de confirmation apparaît. Cliquez sur Oui pour continuer.

-

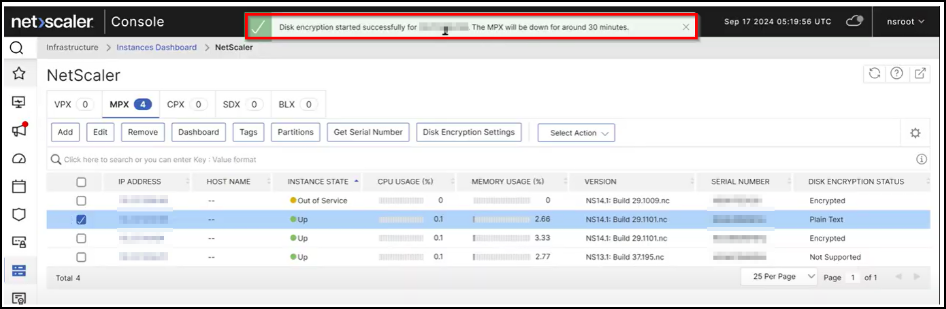

Un message de confirmation apparaît dans NetScaler Console indiquant que le chiffrement a démarré et que l’instance sera en état Hors service pendant environ 30 minutes.

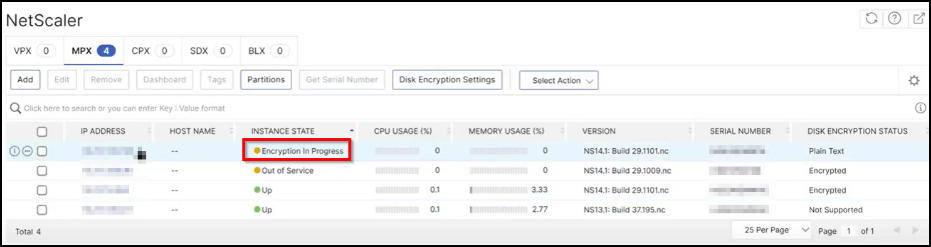

L’état de l’instance apparaît comme Chiffrement en cours.

Validation après le chiffrement

Le chiffrement de l’instance est terminé en environ 30 minutes. Une fois le chiffrement terminé :

-

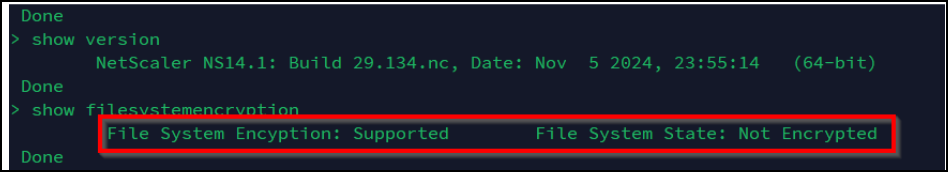

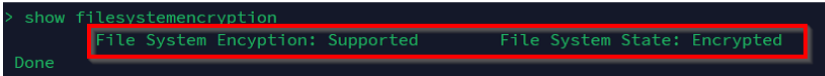

Vous pouvez vous connecter à l’instance NetScaler MPX à l’aide d’un client SSH, puis valider si le chiffrement a réussi en utilisant la commande suivante :

show filesystemencryptionAvant le chiffrement Après le chiffrement

-

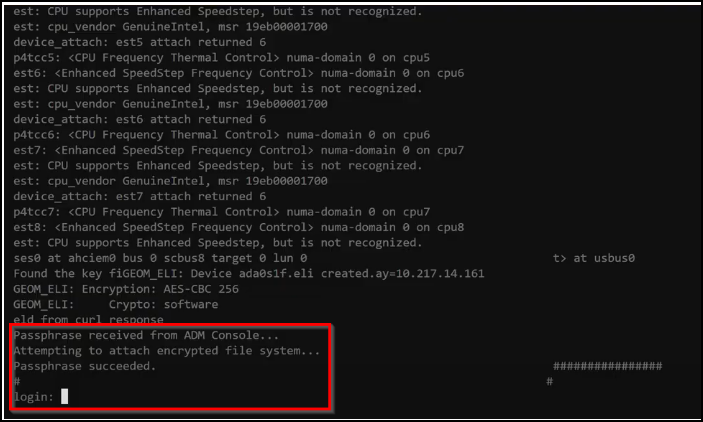

Vous pouvez redémarrer votre instance NetScaler MPX et valider si le redémarrage est terminé après le chiffrement, comme illustré dans l’exemple suivant :

-

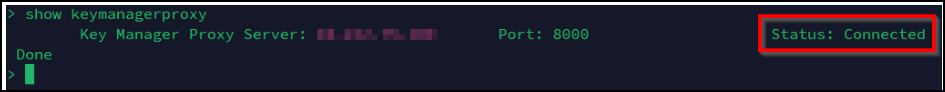

Vous pouvez utiliser la commande suivante pour valider si le proxy du gestionnaire de clés est correctement configuré et accessible depuis NetScaler :

show keymanagerproxy

Remarque :

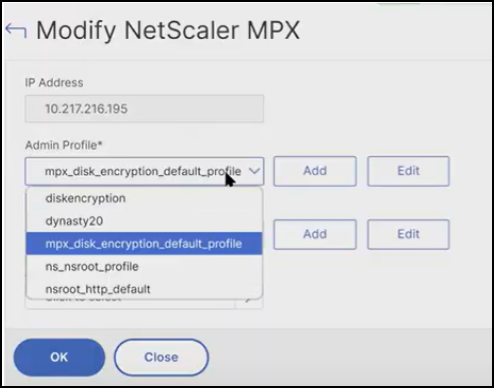

Après le chiffrement, NetScaler Console utilise

mpx_disk_encryption_default_profilepour accéder à l’instance NetScaler MPX. Lempx_disk_encryption_default_profilepossède les informations d’identification par défaut (nsroot/nsroot).

Restaurer l’instance NetScaler MPX après le chiffrement

Si vous avez modifié le mot de passe par défaut (nsroot) avant d’effectuer la sauvegarde, assurez-vous que le profil utilisé lors de la sauvegarde est disponible dans NetScaler Console après le chiffrement.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.