-

-

Quelle est la place d'une appliance NetScaler dans le réseau ?

-

Comment un NetScaler communique avec les clients et les serveurs

-

Accélérez le trafic équilibré de charge en utilisant la compression

-

-

Déployer une instance NetScaler VPX

-

Optimisez les performances de NetScaler VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Prise en charge de l'augmentation de l'espace disque NetScaler VPX

-

Améliorez les performances SSL-TPS sur les plateformes de cloud public

-

Configurer le multithreading simultané pour NetScaler VPX sur les clouds publics

-

Installation d'une instance NetScaler VPX sur un serveur bare metal

-

Installation d'une instance NetScaler VPX sur Citrix Hypervisor

-

Installation d'une instance NetScaler VPX sur VMware ESX

-

Configurer NetScaler VPX pour utiliser l'interface réseau VMXNET3

-

Configurer NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer NetScaler VPX pour utiliser Intel QAT pour l'accélération SSL en mode SR-IOV

-

Migration du NetScaler VPX de E1000 vers les interfaces réseau SR-IOV ou VMXNET3

-

Configurer NetScaler VPX pour utiliser l'interface réseau PCI passthrough

-

-

Installation d'une instance NetScaler VPX sur le cloud VMware sur AWS

-

Installation d'une instance NetScaler VPX sur des serveurs Microsoft Hyper-V

-

Installation d'une instance NetScaler VPX sur la plateforme Linux-KVM

-

Provisioning de l'appliance virtuelle NetScaler à l'aide d'OpenStack

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du Virtual Machine Manager

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau PCI Passthrough

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du programme virsh

-

Provisioning de l'appliance virtuelle NetScaler avec SR-IOV sur OpenStack

-

Déployer une instance NetScaler VPX sur AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Protégez AWS API Gateway à l'aide du pare-feu d'applications Web NetScaler

-

Configurer une instance NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance NetScaler VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance NetScaler VPX sur Microsoft Azure

-

Architecture réseau pour les instances NetScaler VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome NetScaler VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Déployez une paire de haute disponibilité NetScaler sur Azure avec ALB en mode IP flottant désactivé

-

Configurer une instance NetScaler VPX pour utiliser le réseau accéléré Azure

-

Configurez les nœuds HA-INC à l'aide du modèle de haute disponibilité NetScaler avec Azure ILB

-

Installation d'une instance NetScaler VPX sur la solution Azure VMware

-

Configurer une instance autonome NetScaler VPX sur la solution Azure VMware

-

Configurer une configuration de haute disponibilité NetScaler VPX sur la solution Azure VMware

-

Configurer le serveur de routage Azure avec la paire NetScaler VPX HA

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Configurer des pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance NetScaler VPX sur Google Cloud Platform

-

Déployer une paire haute disponibilité VPX sur Google Cloud Platform

-

Déployer une paire VPX haute disponibilité avec des adresses IP privées sur Google Cloud Platform

-

Installation d'une instance NetScaler VPX sur Google Cloud VMware Engine

-

Support de dimensionnement VIP pour l'instance NetScaler VPX sur GCP

-

-

Automatisez le déploiement et les configurations de NetScaler

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

Optimisation du protocole TCP avec NetScaler

-

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

NetScaler en tant que proxy du service de fédération Active Directory

-

NetScaler Gateway sur site en tant que fournisseur d'identité pour Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configurer une expression de stratégie avancée : pour démarrer

-

Expressions de stratégie avancées : utilisation de dates, d'heures et de chiffres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de politique avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, identifiants VLAN

-

Expressions politiques avancées : fonctions d'analyse des flux

-

Exemples didacticiels de politiques avancées pour la réécriture

-

-

-

-

-

Protection basée sur la grammaire SQL pour les charges utiles HTML et JSON

-

Protection basée sur la grammaire par injection de commandes pour la charge utile HTML

-

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

-

Prise en charge du pare-feu d'application pour Google Web Toolkit

-

Vérifications de protection XML

-

Cas d'utilisation - Liaison de la stratégie Web App Firewall à un serveur virtuel VPN

-

Articles sur les alertes de signatures

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration de NetScaler dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer NetScaler en tant que résolveur de stubs non validant et sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

Cas d'utilisation : configuration de la fonction de gestion automatique des clés DNSSEC

-

Cas d'utilisation : comment révoquer une clé active compromise

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance NetScaler

-

-

-

Configuration pour générer le trafic de données NetScaler FreeBSD à partir d'une adresse SNIP

-

-

-

Journaux

-

Déchargement et accélération SSL

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification basée sur une clé SSH pour les administrateurs NetScaler

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages Heartbeat à haute disponibilité sur une appliance NetScaler

-

Supprimer et remplacer un NetScaler dans une configuration de haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Journaux

Les journaux font référence aux données générées par le logiciel et contiennent des informations sur les modèles d’utilisation, les activités et les opérations au sein d’un système d’exploitation, d’une application, d’un serveur ou d’un autre appareil. Les fichiers qui stockent ces journaux sont appelés fichiers journaux. Les fichiers journaux constituent la principale source de données d’observabilité du réseau.

Cette rubrique couvre les sujets suivants :

Journaux d’audit

L’audit est un examen méthodique ou un examen d’un état ou d’une situation. La fonction de journalisation des audits vous permet de consigner les états de NetScaler et les informations d’état collectées par différents modules. Les informations du journal peuvent se trouver dans le noyau et dans les démons de niveau utilisateur.

Vous pouvez configurer NetScaler pour stocker les informations du journal localement sur NetScaler ou les exporter vers un serveur distant, ou les deux. Pour plus d’informations sur les journaux d’audit, consultez la section Journalisation d’audit.

Configurer des journaux d’audit

Pour plus d’informations sur la configuration de NetScaler pour la journalisation d’audit, consultez la section Configuration de l’appliance NetScaler pour la journalisation d’audit.

Exemple de journal d’audit

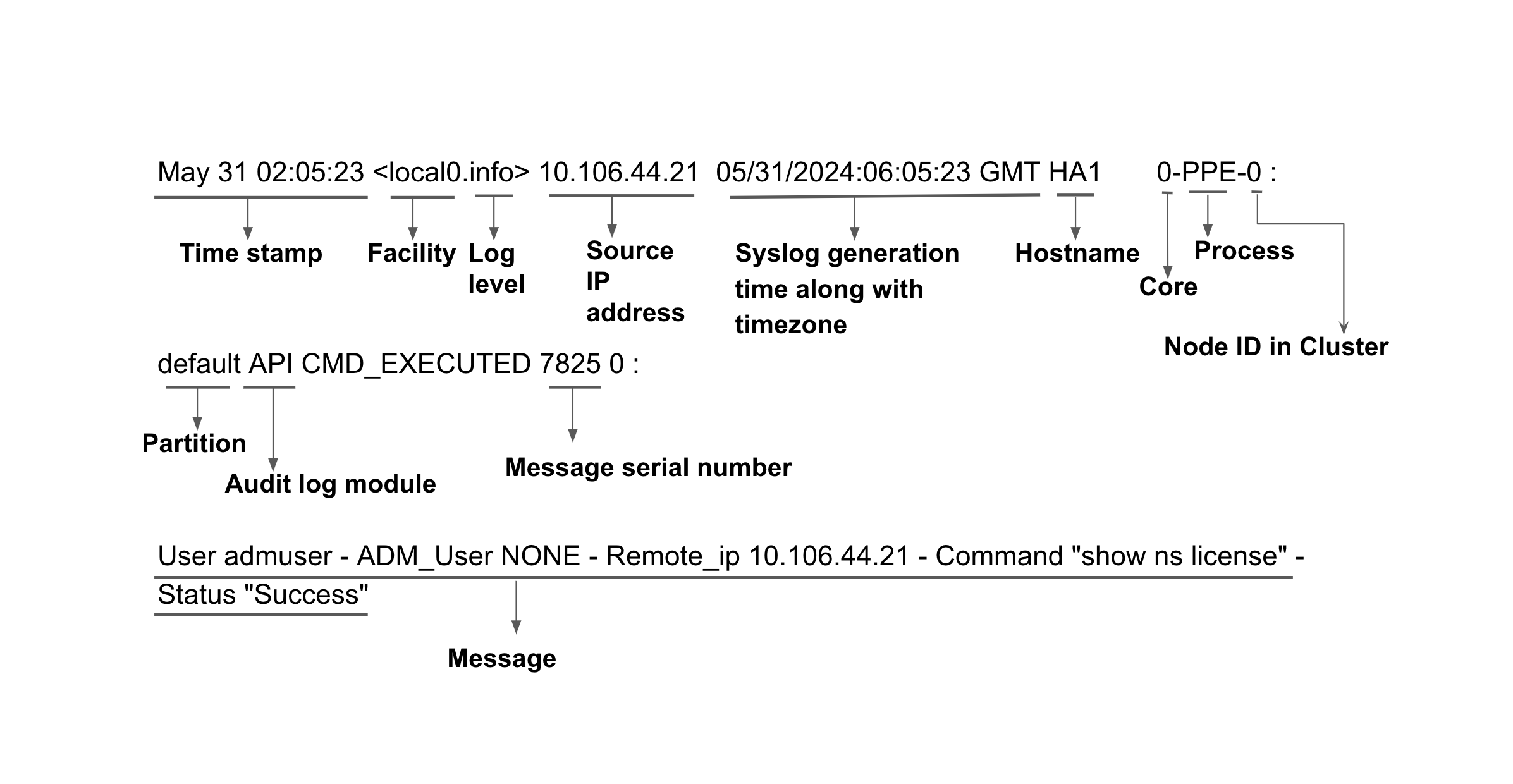

Voici un exemple de journal d’audit :

May 31 02:05:23 <local0.info> 10.106.44.21 05/31/2024:06:05:23 GMT HA1 0-PPE-0 : default API CMD_EXECUTED 7825 0 : User admuser -

ADM_User NONE - Remote_ip 10.106.44.21 - Command "show ns license" - Status "Success"

<!--NeedCopy-->

L’image suivante représente un journal d’audit :

Exporter des journaux d’audit

Vous pouvez exporter les journaux d’audit et les événements de NetScaler vers des plateformes d’agrégation de journaux standard telles que Splunk et obtenir des insights pertinents. Pour plus d’informations, consultez Exporter les journaux d’audit et les événements directement à partir de NetScaler vers Splunk.

Journaux de gestion

Les journaux de gestion sont des journaux générés par les processus qui s’exécutent sur le cœur de gestion NetScaler. (Par exemple, bash, httpd). Les messages contenus dans les fichiers journaux suivants sont exportés avec les journaux de gestion :

-

Logs du shell ou de la plateforme

-

bash.log: le fichier journal est créé par le processusbash. Il enregistre les commandes traitées par le shellbash. -

sh.log: le fichier journal est créé par le processussh. Il enregistre les commandes traitées par le shellsh.

-

Journaux d’accès

-

auth.log: le fichier journal enregistre toutes les activitésSSHdetConsole. -

nsvpn.log: le fichier journal enregistre des informations détaillées sur les activités et les événements du réseau privé virtuel (VPN).

-

httpaccess.log: le fichier journal enregistre toute activité HTTP dirigée vers l’adresse IP de gestion enregistrée. Ce fichier journal inclut généralement l’accès à l’interface graphique NetScaler, à l’API NITRO et à l’accès VPN. -

httperror.log: le fichier journal enregistre toute activité HTTP dirigée vers l’adresse IP de gestion et entraînant une erreur due à un délai d’expiration (par exemple, le délai maximal PHP atteint) ou à une erreur de programmation dans le programme principal. Les redémarrages périodiques d’Apache sont également journalisés dans ce fichier. -

httpaccess-vpn.log: Le fichier journal contient les données des points de terminaison du portail de passerelle transmises par Apache auxquelles les utilisateurs accèdent, ainsi que la date et l’heure. -

httperror-vpn.log: Le fichier journal contient les données des points de terminaison du portail de passerelle transmises par Apache auxquelles les utilisateurs accèdent, ainsi que la date et l’heure.

Journaux de gestion NetScaler

-

notice.log: le fichier journal est un flux de données syslog qui enregistre les messages syslog générés conformément au flux de données « notice » desyslogd. -

ns.log: le fichier journal contient le journal système NetScaler. Les journaux générés par plusieurs modules de NetScaler (par exemple, équilibrage de charge, SSL, pare-feu d’applications) sont écrits dans ce fichier. Lors de l’export, seul le contenu dens.logqui est écrit par les processus de gestion est exporté. Les journaux écrits par les processus NSPPE ne sont pas exportés.

Les journaux de gestion sont enregistrés dans les fichiers journaux respectifs par l’exécution de syslogd sur NetScaler. Ces fichiers sont générés par divers processus exécutés sur le cœur de gestion. Les journaux de gestion sont exportés périodiquement, généralement toutes les 60 secondes.

Configurer l’exportation des journaux de gestion

Vous pouvez configurer l’exportation des journaux de gestion à l’aide de l’une des méthodes suivantes :

- Configurer l’exportation des journaux de gestion vers un serveur syslog

- Configurer l’exportation des journaux de gestion vers un serveur HTTP ou un point de terminaison HEC tel que Splunk

Configuration de l’exportation des journaux de gestion vers le serveur Syslog

Pour configurer l’exportation des journaux de gestion, vous devez suivre les étapes suivantes :

- Créez une action syslog d’audit sur NetScaler à l’aide de l’option journal de gestion.

- Créez une stratégie d’audit Syslog avec l’action Syslog.

- Liez la stratégie d’audit Syslog à l’entité globale du système pour permettre la journalisation de tous les événements système NetScaler.

Configurer l’action d’audit Syslog

Pour configurer l’action d’audit Syslog sur NetScaler à l’aide de l’interface de ligne de commande, exécutez la commande suivante :

add audit syslogAction <name> (<serverIP> [-serverPort <port>] -logLevel <logLevel> ... [-managementlog <managementlog> ...] ... [-managementloglevel <managementloglevel> ...][-transport ( TCP | UDP )])

<!--NeedCopy-->

Exemple :

add audit syslogAction test 10.106.186.102 -serverPort 514 -logLevel ALL -managementlog SHELL NSMGMT -managementloglevel ALL -transport TCP

<!--NeedCopy-->

Dans cette configuration :

-

name: nom de l’action Syslog -

serverIP: adresse IP du serveur Syslog. -

serverPort: port sur lequel le serveur Syslog accepte les connexions. -

logLevel: niveau du journal d’audit. -

managementlog: types de journaux de gestion que vous devez exporter. -

managementloglevel: niveaux de journal de gestion que vous souhaitez définir pour l’exportation. -

transport: type de transport utilisé pour envoyer les journaux d’audit au serveur Syslog.

Remarque :

Lorsque les journaux de gestion sont activés, la configuration syslogAction ne prend en charge que l’adresse IP du serveur et la configuration des ports. Les configurations de nom de serveur virtuel d’équilibrage de charge et de service basé sur le domaine (DBS) ne sont pas prises en charge.

Pour les journaux de gestion de l’équilibrage de charge exportés sur plusieurs serveurs syslog externes, vous pouvez utiliser l’exemple de configuration suivant :

add service syslog_server <server_ip> UDP <port>

add service syslog_server1 1.3.4.4 UDP 514

add service syslog_server2 1.3.4.5 UDP 514

add lb vserver lb1 UDP <lb_vip> <lb_port>

bind lb vserver lb1 syslog_server1

bind lb vserver lb1 syslog_server2Dans syslogAction, configurez les éléments suivants :

add syslogAction sys1 <server_ip> -serverPort <server_port> -transport UDP -loglevel <loglevel>

add syslogAction sys1 lb_vip -serverPort lb_port -transport UDP -loglevel <loglevel>

Pour configurer l’action d’audit Syslog sur NetScaler à l’aide de l’interface graphique, effectuez les étapes suivantes :

- Accédez à l’onglet Système > Audit > Syslog > Serveur et cliquez sur Ajouter.

- Sur la page Créer un serveur d’audit, fournissez les informations suivantes :

- Entrez un nom pour le serveur Syslog.

- Sélectionnez IP du serveur dans la liste des types de serveurs et entrez l’adresse IP et le port du serveur Syslog.

- Choisissez les niveaux de journalisation requis dans les sections Niveaux de journalisation, Journaux de gestion et Niveaux de journalisation de gestion.

- Cliquez sur Créer.

Configurer la stratégie d’audit Syslog

Pour configurer une stratégie d’audit syslog à l’aide de l’interface de ligne de commande, exécutez la commande suivante :

add audit syslogPolicy <name> TRUE <syslogAction>

Exemple :

add audit syslogPolicy test-policy TRUE test

Pour configurer une stratégie d’audit Syslog à l’aide de l’interface graphique, effectuez les étapes suivantes :

- Accédez à l’onglet Système > Audit > Syslog > Politiques et cliquez sur Ajouter.

- Sur la page Créer une stratégie Syslog d’audit, entrez un nom, sélectionnez Stratégie avancée, puis sélectionnez le serveur Syslog d’audit que vous avez créé dans la liste des serveurs.

Stratégie relative aux journaux d’audit Bind

Pour lier la stratégie du journal d’audit Syslog au point de liaison à l’aide de l’interface de ligne de commande SYSTEM_GLOBAL, exécutez la commande suivante :

bind audit syslogGlobal <policyname> -globalBindType SYSTEM_GLOBAL

Exemple :

bind audit syslogGlobal test-policy -globalBindType SYSTEM_GLOBAL

Pour lier globalement la stratégie du journal d’audit Syslog à l’aide de l’interface graphique, exécutez la commande suivante :

- Accédez à l’onglet Système > Audit > Syslog > Stratégies et sélectionnez la stratégie d’audit syslog que vous avez créée.

- Cliquez avec le bouton droit sur la stratégie d’audit Syslog sélectionnée, puis cliquez sur Advanced Policy Global Bindings.

- Sélectionnez la stratégie d’audit Syslog que vous avez créée dans la liste Sélectionner une stratégie.

- Entrez la priorité dans le champ Priorité.

- Sélectionnez SYSTEM_GLOBAL dans le champ Type de liaison global et cliquez sur Lier.

- Sur la page Audit Syslog, sélectionnez la stratégie d’audit Syslog et cliquez sur Terminé.

Une fois la configuration réussie, les journaux de gestion sont envoyés sous forme de charges utiles syslog au serveur syslog externe.

Configurer l’exportation des journaux de gestion vers Splunk configuré en tant que serveur HTTP

Vous pouvez configurer Splunk en tant que serveur HTTP. Dans la configuration du serveur HTTP, vous pouvez utiliser le collecteur d’événements HTTP pour envoyer des journaux de gestion via HTTP (ou HTTPS) directement à la plateforme Splunk depuis votre NetScaler. Pour plus d’informations, consultez Exporter les journaux de gestion vers Splunk configuré en tant que serveur HTTP.

Exemple de journal de gestion

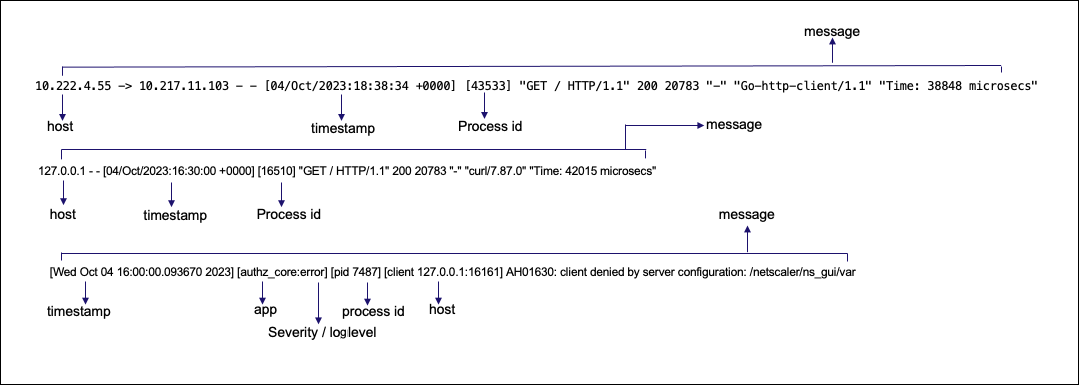

Voici un exemple de journal de gestion :

10.222.4.55 10.217.11.103 [04/Oct/2023:18:38:34 +0000] [43533] "GET / HTTP/1.1" 200 20783 "Go-http-client/l.1" "Time: 38848 microsecs"

127.0.0.1 [04/0ct/2023:16:30:00 +0000] [16510] "GET / HTTP/1.1" 200 20783 “curl/7.87.0" "Time: 42015 microsecs"

[Wed Oct 04 16:00:00.093670 2023] [authz_core:error] [pid 7487] [client 127.0.0.1:16161] AH01630: client denied by server configuration: /netscaler/ns_gui/var

<!--NeedCopy-->

L’image suivante représente un journal de gestion :

Voici un exemple de journalbash :

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command="PATH=/netscaler:/bin:/sbin:/usr/bin:/usr/sbin:/usr/libexec:/usr/local/bin:/usr/local/sbin:."

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command="EDITOR=/usr/bin/vi"

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command="[ -f /var/python/bin/python ]"

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command="export PATH=$PATH:/var/python/bin"

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command="[ -f /var/golang/bin/go ]"

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 return_code="1"

Apr 24 11:21:00 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command=""

Apr 24 11:21:12 <local7.notice> ns bash[3893]: root on /dev/pts/0 shell_command="cat /var/log/bash.log"

<!--NeedCopy-->

Voici un exemple de journalhttpaccess :

10.102.201.155 -> 10.102.201.155 - - [10/Jun/2024:23:07:11 +0530] [1571] "GET /nitro/v1/config/route6?format=json&sessionid=[FILTERED] HTTP/1.1" 200 1162 "-" "-" "Time: 9797 microsecs"

10.102.201.155 -> 10.102.201.155 - - [10/Jun/2024:23:07:11 +0530] [1571] "GET /nitro/v1/config/nslicense?format=json&sessionid=[FILTERED] HTTP/1.1" 200 1118 "-" "-" "Time: 7774 microsecs"

10.102.201.155 -> 10.102.201.155 - - [10/Jun/2024:23:07:11 +0530] [1571] "GET /nitro/v1/config/appflowparam?format=json&sessionid=[FILTERED] HTTP/1.1" 200 1643 "-" "-" "Time: 8098 microsecs"

10.102.201.155 -> 10.102.201.155 - - [10/Jun/2024:23:07:12 +0530] [1571] "GET /nitro/v1/config/snmpmib?format=json&sessionid=[FILTERED] HTTP/1.1" 200 347 "-" "-" "Time: 8185 microsecs"

10.102.201.155 -> 10.102.201.155 - - [10/Jun/2024:23:11:16 +0530] [1570] "GET /nitro/v1/config/nslicense?format=json&sessionid=[FILTERED] HTTP/1.1" 200 1118 "-" "-" "Time: 23195 microsecs"

10.102.201.155 -> 10.102.201.155 - - [10/Jun/2024:23:11:17 +0530] [1570] "GET /nitro/v1/config/nslicenseserver?format=json&sessionid=[FILTERED] HTTP/1.1" 200 57 "-" "-" "Time: 8992 microsecs"

<!--NeedCopy-->

Voici un exemple de journalhttperror :

[Mon Jun 10 15:00:01.016898 2024] [mpm_prefork:notice] [pid 47106] AH00171: Graceful restart requested, doing restart

[Mon Jun 10 15:00:01.323746 2024] [mpm_prefork:notice] [pid 47106] AH00163: Apache/2.4.56 (Unix) mod_perl/2.0.10 Perl/v5.30.2 configured -- resuming normal operations

[Mon Jun 10 15:00:01.323756 2024] [core:notice] [pid 47106] AH00094: Command line: '/bin/httpd -f /etc/httpd.conf'

[Mon Jun 10 15:30:00.211099 2024] [authz_core:error] [pid 80696] [client 127.0.0.1:31128] AH01630: client denied by server configuration: /netscaler/ns_gui/var

[Mon Jun 10 15:38:06.205307 2024] [authz_core:error] [pid 80696] [client 127.0.0.2:24903] AH01630: client denied by server configuration: /netscaler/ns_gui/var

<!--NeedCopy-->

Voici un exemple de journalauth :

Jun 13 12:03:33 <auth.info> ns login: login on pts/1 as root

Jun 13 12:03:33 <auth.info> ns sshd[17798]: Received disconnect from 10.102.201.155 port 33145:11: Normal Shutdown

Jun 13 12:03:33 <auth.info> ns sshd[17798]: Disconnected from user admuser 10.102.201.155 port 33145

Jun 13 12:03:33 <auth.info> ns sshd[17803]: rexec line 19: Deprecated option UsePrivilegeSeparation

Jun 13 12:03:34 <auth.info> ns sshd[17803]: Accepted keyboard-interactive/NS for admuser from 10.102.201.155 port 65127 ssh2

<!--NeedCopy-->

Voici un exemple de fichier nsvpn.log :

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) extract_ldap_attribute: retrieved mail value mail@citrix.com for Complex1, length is 15

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) receive_ldap_user_search_event: extracted attribute, name: mail, value: mail@citrix.com

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) receive_ldap_user_search_event: built group string for Complex1 of:group5 group4 group3 g1

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) receive_ldap_user_search_event: User search succeeded, attempting user authentication(Bind) for <Complex1>

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) receive_ldap_user_bind_event: Got user bind event.

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) receive_ldap_user_bind_event: User authentication (Bind event) for user Complex1 succeeded

Jun 6 09:18:16 <local1.notice> ns [1289]: (0-15) send_accept: sending accept to kernel for : Complex1

Jun 6 09:18:16 <local1.info> ns [1289]: (0-15) aaad_alloc_serialize_keyValue_attrs: 2 custom attribute key_len 4 value_len 15

Jun 8 06:21:48 <local1.info> ns [1289]: (0-62) aaad_remove_user_login_failure_info: sqlite3_step is SUCCESS

<!--NeedCopy-->

Voici un exemple de journalhttperror-vpn :

[Thu Jun 06 17:43:38.184137 2024] [core:error] [pid 63478] (63)File name too long: [client 127.0.0.2:42117] AH00036: access to /logon/L ogonPoint/aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaResources/List failed (filesystem path '/var/netscaler/logon/LogonPoint/aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaResources')

[Thu Jun 06 17:44:23.338278 2024] [core:info] [pid 63475] [client 127.0.0.2:65214] AH00128: File does not exist: /var/netscaler/logon/L ogoqqqqnPoint/Resources/List

[Thu Jun 06 17:44:41.245211 2024] [core:info] [pid 63476] [client 127.0.0.2:56821] AH00128: File does not exist: /var/netscaler/logon/L og@

[Tue Jun 11 10:10:55.360797 2024] [core:info] [pid 37517] [client 127.0.0.2:53996] AH00128: File does not exist: /netscaler/ns_gui/vpn/ pluginCustomization.json

[Mon Jun 17 14:11:15.816726 2024] [core:info] [pid 63188] [client 127.0.0.2:27594] AH00128: File does not exist: /netscaler/ns_gui/vpn/ pluginCustomization.json

<!--NeedCopy-->

Voici un exemple de journalhttpaccess-vpn :

127.0.0.2 - - [20/Jun/2024:08:37:47 +0000] [1508] "GET /logon/LogonPoint/custom/strings.en.js?_=1718869081399 HTTP/1.1" 304 - "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0" "Time: 529 microsecs"

127.0.0.2 - - [20/Jun/2024:08:37:47 +0000] [1508] "GET /logon/LogonPoint/plugins/ns-gateway/nsg-epa.js HTTP/1.1" 304 - "-" "Mo zilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0" "Time: 303 microsecs"

127.0.0.2 - - [20/Jun/2024:08:37:47 +0000] [1508] "GET /logon/LogonPoint/plugins/ns-gateway/nsg-setclient.js HTTP/1.1" 304 - " -" "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0" "Time: 311 microsecs"

127.0.0.2 - - [20/Jun/2024:08:37:47 +0000] [1508] "GET /logon/LogonPoint/plugins/ns-gateway/ns-nfactor.js HTTP/1.1" 304 - "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0" "Time: 315 microsecs"

127.0.0.2 - - [20/Jun/2024:08:37:47 +0000] [1508] "GET /vpn/media/citrixgateway_logo_white.png HTTP/1.1" 304 - "-" "Mozilla/5. 0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0" "Time: 358 microsecs"

<!--NeedCopy-->

Exporter des journaux de gestion

Vous pouvez exporter des journaux de gestion depuis NetScaler vers des plateformes d’agrégation de journaux standard telles que Splunk. Pour plus d’informations, consultez Exporter les journaux de gestion directement depuis NetScaler vers Splunk.

Résoudre les problèmes liés aux journaux de gestion

Même après avoir configuré l’exportation des journaux de gestion, certains problèmes peuvent empêcher l’exportation des journaux de gestion vers les points de terminaison d’observabilité. Cette section fournit des conseils pour résoudre les problèmes liés aux scénarios suivants :

- Les journaux de gestion ne sont pas exportés vers le serveur syslog

- Les journaux de gestion ne sont pas visibles sur Splunk (HEC)

- Conseils de dépannage courants lorsque les journaux de gestion ne sont visibles sur aucun point de terminaison d’observabilité

Les journaux de gestion ne sont pas exportés vers le serveur syslog

Lorsque les journaux de gestion ne sont pas exportés vers le serveur syslog, procédez comme suit :

-

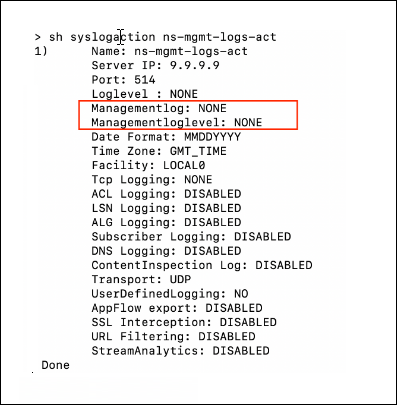

Vérifiez si vous avez activé certains journaux de gestion sur l’action syslog.

Scénario

John, un administrateur système, a exécuté la commande

show syslogaction ns-mgmt-logs-act. Dans le résultat, il a trouvéManagementlog: NONEetManagementloglevel: NONE, ce qui a confirmé que les journaux de gestion n’étaient pas activés.

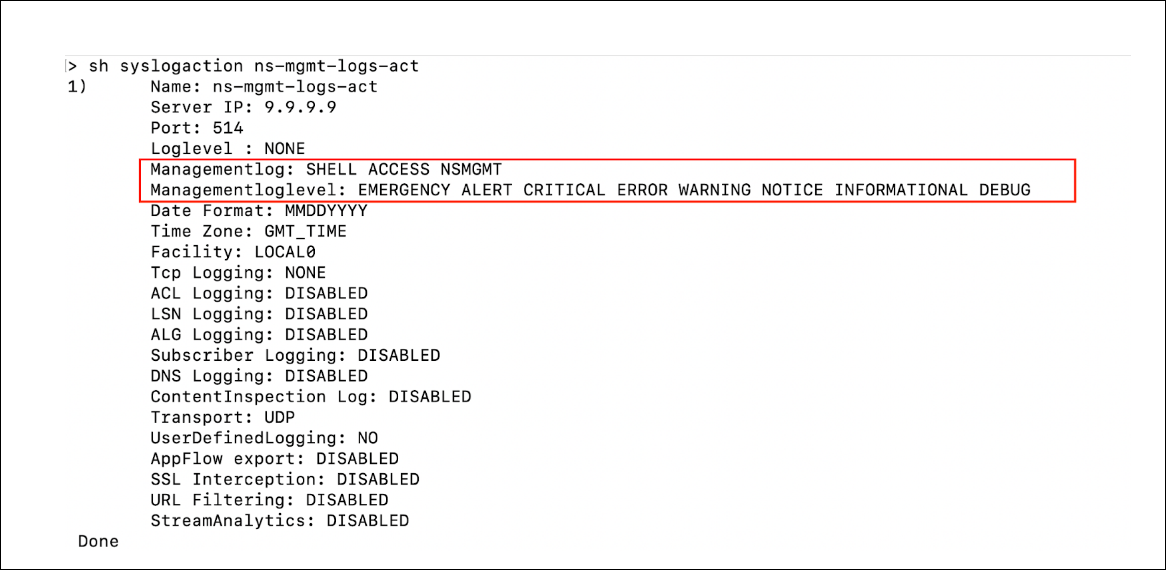

Pour résoudre ce problème, il a activé les journaux de gestion et les niveaux de journaux de gestion en exécutant la commande suivante :

add syslogaction ns-mgmt-logs-act 9.9.9.9 -loglevel none -mgmtlogLevel all -managementlog all <!--NeedCopy-->Après l’activation, il a exécuté la commande

show syslogaction ns-mgmt-logs-actet a vérifié que les journaux de gestion étaient activés, comme indiqué dans le résultat suivant.

-

Vérifiez si les journaux configurés sont générés localement. Par exemple, si vous avez configuré des journaux de gestion avec la gravité INFO, vérifiez si

/var/log/ns.logcontient des journaux de gestion (lignes qui ne contiennent pas « -PPE- ») générés avec la gravité INFO. Voici quelques scénarios :Scénario 1

Cassidy, un administrateur système, a ajouté l’action suivante pour activer uniquement les journaux d’avertissement NSMGMT et a constaté que les journaux n’étaient pas générés.

add syslogaction ns-mgmt-logs-act 9.9.9.9 -loglevel none -mgmtlogLevel warning -managementlog NSMGMT <!--NeedCopy-->Cassidy a examiné les fichiers journaux locaux

ns.logetnotice.loget a constaté qu’aucun message de niveau d’avertissement n’avait été généré.root@ns# cat /var/log/ns.log | grep -v -e '-PPE-' Jun 26 05:00:00 ns newsyslog[74791]: logfile turned over due to size>100K rootQns# cat /var/log/notice.log | grep warn Jun 26 05:08:34 <local7.notice> ns bash[81962]: root on /dev/pts/5 shell_command="cat /var/log/notice.log | grep warning" Jun 26 05:08:40 <local7.notice> ns bash[81962]: root on /dev/pts/5 shell_command="cat /var/log/notice.log | grep warn" Jun 26 05:09:15 <local7.notice> ns bash[81962]: root on /dev/pts/5 shell_command="cat /var/log/notice.log | grep warn" <!--NeedCopy-->Scénario 2

John, administrateur système, a ajouté l’action suivante qui a activé tous les journaux de gestion pour tous les niveaux.

add syslogaction ns-mgmt-logs-act 9.9.9.9 -loglevel none -mgmtlogLevel all -managementlog all <!--NeedCopy-->Les journaux étaient générés localement dans le

bash.loget, par conséquent, la même chose apparaissait également à leur point de terminaison d’observabilité.root@ns# tail -f /var/log/bash.log Jun 26 05:16:54 <local7.notice> ns bash[4278]: root on (null) return_code="l" Jun 26 05:16:54 <local7.notice> ns bash[5909]: root on (null) shell_command="true" Jun 26 05:16:54 <local7.notice> ns bash[5909]: root on (null) shell_command="curl 10.102.154.54; sleep 0.5" Jun 26 05:16:54 <local7.notice> ns bash[5909]: root on (null)shell_command="curl 10.102.154.54" <!--NeedCopy--> -

Vérifiez et confirmez les points suivants :

- Si vous utilisez le protocole de transport approprié

- Si vous utilisez l’adresse IP ou le nom de domaine appropriés

- Si vous utilisez la configuration d’équilibrage de charge appropriée

- Si le nom de domaine est résolu

- Si le service ou le serveur virtuel est opérationnel

-

Vérifiez et confirmez que la stratégie est créée avec la règle « vraie » et liée au système global. Si la liaison n’est pas présente, les journaux ne sont pas exportés.

Scénario

Cassidy, un administrateur système, a exécuté la commande

show syslogglobalet a remarqué que la stratégie n’était pas liée au système global.> show syslogglobal Done <!--NeedCopy-->Cassidy a exécuté la commande suivante pour lier la stratégie au système global :

bind syslogGlobal -policyName ns-mgmt-logs-pol -priority 1 Done <!--NeedCopy-->Après la liaison, la commande

show syslogglobalaffichait les détails de la liaison.> sh syslogglobal 1) Policy Name: ns-mgmt-logs-pol Priority: 1 GlobalType: SYSTEM_GLOBAL Done <!--NeedCopy--> -

Exécutez

nstracepour vérifier la présence d’anomalies dans le flux UDP ou TCP. Vérifiez si le point de terminaison est configuré pour utiliser TLS ou SSL mais que NetScaler envoie en réalité des données non chiffrées ou inversement.

Les journaux de gestion ne sont pas visibles sur Splunk (HEC)

Lorsque les journaux de gestion ne sont pas exportés vers Splunk (HEC), effectuez les opérations suivantes :

-

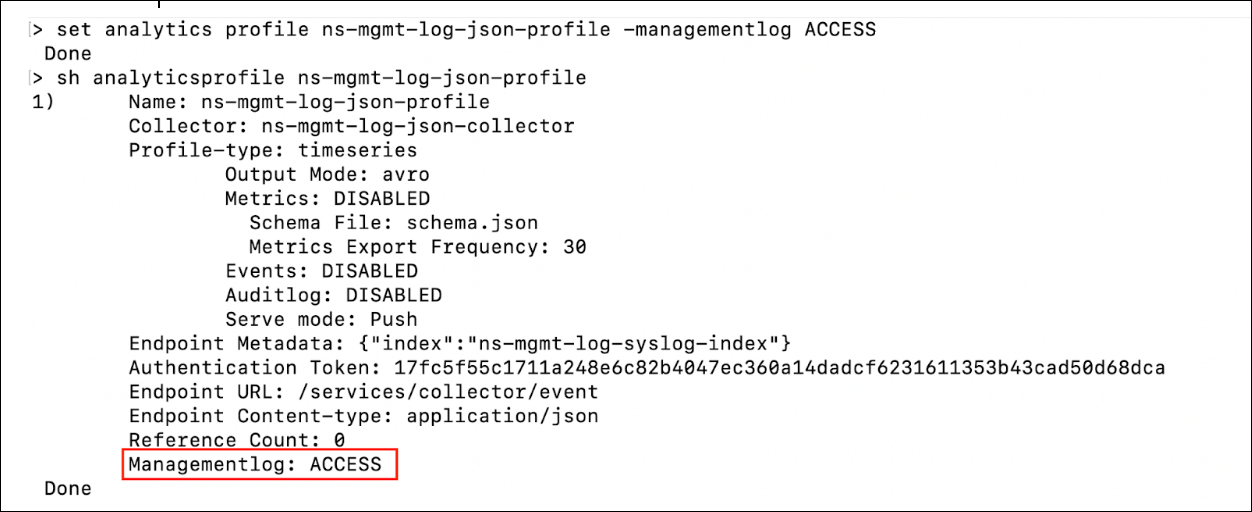

Vérifiez si vous avez activé les journaux de gestion sur un profil de série chronologique. Pour vérifier, exécutez la commande

show analyticsprofile <profilename>et examinez la sortie.Scénario

Cassidy, une administratrice système, s’est rendu compte qu’elle avait besoin du format JSON et non du format syslog. Elle a donc supprimé toutes les configurations de gestion syslog et ajouté des configurations analytiques. Cependant, elle a constaté que les journaux NetScaler n’étaient pas envoyés. Une fois la commande

show analyticsprofile <name>exécutée, en voyantManagementlog: NONEdans la sortie elle s’est rendu compte qu’elle avait oublié d’activer les journaux de gestion sur le profil d’analyse.Pour résoudre le problème, elle a donc activé les journaux de gestion à l’aide de

set analytics profile <name> -managementlog ACCESS. Grâce à cette solution, elle a pu constater que les journaux étaient bien envoyés par NetScaler et que la commandeshow analyticsprofile <name>affichaitManagementlog: ACCESS.

-

Vérifiez si les journaux configurés sont bien générés localement. Par exemple, si vous avez configuré les journaux de gestion NSMGMT, vous pouvez vérifier si

/var/log/ns.logaffiche les journaux de gestion (lignes ne contenant pas « -PPE- ») générés. -

Vérifiez et confirmez les points suivants :

- Si vous utilisez le profil approprié. Vous devez utiliser un profil de série chronologique

- Si le service est résolu et opérationnel

- Si les métadonnées (-analyticsEndpointMetadata) sont correctement configurées dans un fichier JSON valide et également si tous les champs qu’il contient sont présents dans les journaux exportés vers Splunk

- Si le jeton d’authentification Splunk est approprié. Comme le jeton d’authentification n’est pas affiché, vous devez vous assurer qu’il est correctement saisi dans le format

-analyticsAuthToken ‘Splunk <token>’

-

Exécutez

nstracepour vérifier la présence d’anomalies dans le flux TCP ou HTTP. Vérifiez si le point de terminaison est configuré pour utiliser TLS ou SSL mais que NetScaler envoie des données non chiffrées ou inversement. Vous pouvez également vérifier si le fichier JSON exporté n’est pas correctement formaté.

Conseils de dépannage courants lorsque les journaux de gestion ne sont visibles sur aucun point de terminaison d’observabilité

Si les conseils fournis dans les sections Journaux de gestion non exportés vers le serveur syslog et Journaux de gestion non visibles sur Splunk (HEC) ne vous permettent pas de résoudre le problème, procédez comme suit :

-

Consultez les fichiers journaux suivants relatifs au processus d’exportation des journaux de gestion. Les fichiers journaux suivants peuvent vous donner une idée du problème :

- /var/log/export_mgmtlog_status.log

- /var/log/export_mgmtlog_cron.log

Scénario : Cassidy, une administratrice système, a détecté des erreurs de rupture de tuyau dans

export_mgmtlog_status.loget a constaté que le collecteur envoyait des réinitialisations en raison de problèmes de pare-feu, ayant été corrigés de son côté.Fri May 10 04:02:15 2024 do_logexport.py ERROR Traceback (most recent call last): File "/netscaler/do_logexport.py", line 505, in netio_send pe_socket.sendall(data) BrokenPipeError: [Errno 32] Broken pipe <!--NeedCopy--> -

Vérifiez si le fichier de configuration

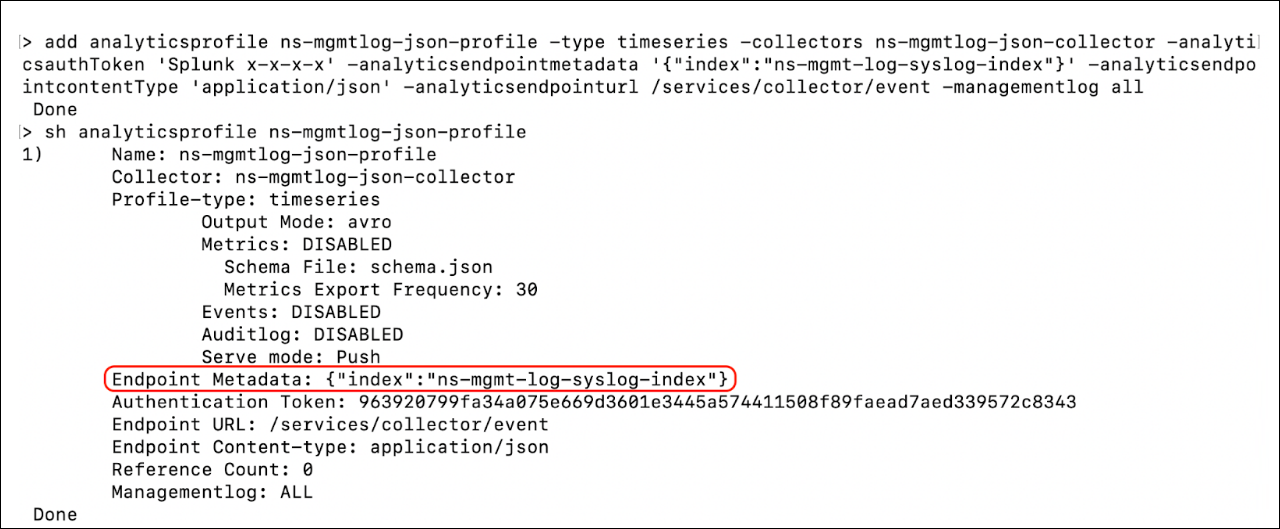

/nsconfig/mgmtlogcfg.jsonest correctement généré et s’il semble contenir une configuration Syslog ou JSON.Par exemple, lorsque syslog et JSON sont configurés, le fichier

/nsconfig/mgmtlogcfg.jsonse présente comme indiqué ci-dessous. Le champ“syslog”confirme que syslog est configuré, tandis que le champ“json”confirme que json est configuré.root@ns# cat /nsconfig/mgmtlogcfg.json {"syslog":{"typemask":7,"levelmask":127,"ip":"127.0.0.2","port" :5566},"json":[{"name":"ns-mgmt-log-json-profile","typemask":2,"ip":"127.0.0.2","port":5563,"metadata":"{"index":"ns-mgmt-log-syslog-index"}"}]} <!--NeedCopy--> -

Assurez-vous de consulter l’index et l’horodatage appropriés.

Scénario

Cassidy, une administratrice système, s’est rendu compte qu’elle avait configuré l’index syslog nommé

ns-mgmt-log-syslog-indexau lieu dens-mgmt-log-json-indexsur Splunk, ce qui a ensuite été rectifié.

-

Dans les déploiements de clusters, si les nœuds non CCO ne génèrent pas de journaux, essayez d’exécuter la commande

force cluster sync. -

Profils réseau : il est également possible d’utiliser des profils réseau. Pour syslog, assurez-vous d’avoir défini « -netprofile » dans l’action syslog. Si vous équilibrez la charge des journaux syslog ou si vous les exportez au format JSON, assurez-vous d’avoir défini le profil réseau sur le service.

-

Partitions : la fonctionnalité de journalisation de gestion n’est pas prise en charge pour les partitions autres que celles par défaut.

-

Horodatages : les journaux de gestion générés par les processus sont exportés périodiquement. Par conséquent, l’heure à laquelle vous recevez le journal de gestion peut ne pas être la même que l’heure à laquelle il a été généré. En outre, le format de date peut ne pas être conforme à celui configuré dans l’action syslog, car la journalisation syslog de gestion suit le format RFC-5424.

Partager

Partager

Dans cet article

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.