-

-

Automatiser le déploiement de l'agent NetScaler sur VMware ESXi

-

Configurer la reprise après sinistre pour la haute disponibilité

-

Configurer les agents NetScaler pour un déploiement multisite

-

Migrer un déploiement NetScaler Console à serveur unique vers un déploiement haute disponibilité

-

Intégrer NetScaler Console à Citrix Virtual Desktop Director

-

-

-

Comment rechercher des instances à l'aide des valeurs des balises et des propriétés

-

Mises à jour centralisées de la base de données GeoIP via NetScaler Console

-

Gérer les partitions d'administration des instances NetScaler

-

Forcer une instance NetScaler secondaire à rester secondaire

-

Provisionner des instances NetScaler VPX™ sur SDX à l'aide de NetScaler Console

-

Répliquer les configurations d'une instance NetScaler à une autre

-

-

Configurer NetScaler Console en tant que serveur de licences Flexed ou Pooled

-

-

Mettre à niveau une licence perpétuelle dans NetScaler VPX vers la capacité NetScaler Pooled

-

Mise à niveau d'une licence perpétuelle dans NetScaler MPX vers la capacité NetScaler Pooled

-

Mettre à niveau une licence perpétuelle dans NetScaler SDX vers la capacité NetScaler Pooled

-

Capacité NetScaler Pooled sur les instances NetScaler en mode cluster

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Activer la collecte de données pour les appliances NetScaler Gateway déployées en mode double-saut

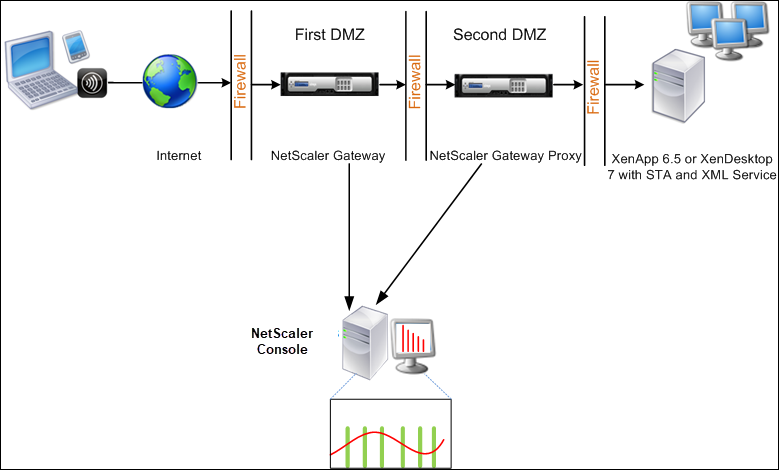

Le mode double-saut de NetScaler Gateway offre une protection supplémentaire au réseau interne d’une organisation, car un attaquant devrait pénétrer plusieurs zones de sécurité ou zones démilitarisées (DMZ) pour atteindre les serveurs du réseau sécurisé. Si vous souhaitez analyser le nombre de sauts (appliances NetScaler Gateway) par lesquels les connexions ICA passent, ainsi que les détails sur la latence de chaque connexion TCP et comment elle se compare à la latence ICA totale perçue par le client, vous devez installer NetScaler Console afin que les appliances NetScaler Gateway signalent ces statistiques vitales.

Figure 3. NetScaler Console déployée en mode double-saut

Le NetScaler Gateway de la première DMZ gère les connexions utilisateur et exécute les fonctions de sécurité d’un VPN SSL. Ce NetScaler Gateway chiffre les connexions utilisateur, détermine comment les utilisateurs sont authentifiés et contrôle l’accès aux serveurs du réseau interne.

Le NetScaler Gateway de la deuxième DMZ sert de périphérique proxy NetScaler Gateway. Ce NetScaler Gateway permet au trafic ICA de traverser la deuxième DMZ pour établir les connexions utilisateur avec la batterie de serveurs.

NetScaler Console peut être déployée soit dans le sous-réseau appartenant à l’appliance NetScaler Gateway de la première DMZ, soit dans le sous-réseau appartenant à l’appliance NetScaler Gateway de la deuxième DMZ. Dans l’image ci-dessus, NetScaler Console et NetScaler Gateway de la première DMZ sont déployées dans le même sous-réseau.

En mode double-saut, NetScaler Console collecte les enregistrements TCP d’une appliance et les enregistrements ICA de l’autre appliance. Après avoir ajouté les appliances NetScaler Gateway à l’inventaire de NetScaler Console et activé la collecte de données, chaque appliance exporte les rapports en suivant le nombre de sauts et l’ID de la chaîne de connexion.

Pour que NetScaler Console identifie quelle appliance exporte les enregistrements, chaque appliance est spécifiée avec un nombre de sauts et chaque connexion est spécifiée avec un ID de chaîne de connexion. Le nombre de sauts représente le nombre d’appliances NetScaler Gateway par lesquelles le trafic circule d’un client vers les serveurs. L’ID de chaîne de connexion représente les connexions de bout en bout entre le client et le serveur.

NetScaler Console utilise le nombre de sauts et l’ID de chaîne de connexion pour corréler les données des deux appliances NetScaler Gateway et générer les rapports.

Pour surveiller les appliances NetScaler Gateway déployées dans ce mode, vous devez d’abord ajouter le NetScaler Gateway à l’inventaire de NetScaler Console, activer AppFlow sur NetScaler Console, puis afficher les rapports sur le tableau de bord de NetScaler Console.

Activer la collecte de données sur NetScaler Console

Si vous activez NetScaler Console pour commencer à collecter les détails ICA des deux appliances, les détails collectés sont redondants. C’est-à-dire que les deux appliances signalent les mêmes métriques. Pour surmonter cette situation, vous devez activer AppFlow pour TCP sur l’une des premières appliances NetScaler Gateway, puis activer AppFlow pour ICA sur la deuxième appliance. Ce faisant, l’une des appliances exporte les enregistrements ICA AppFlow et l’autre appliance exporte les enregistrements TCP AppFlow. Cela permet également de gagner du temps de traitement lors de l’analyse du trafic ICA.

Pour activer la fonctionnalité AppFlow depuis NetScaler Console :

-

Accédez à Infrastructure > Instances, et sélectionnez l’instance NetScaler pour laquelle vous souhaitez activer l’analyse.

-

Dans la liste Action, sélectionnez Activer/Désactiver Insight.

-

Sélectionnez les serveurs virtuels VPN, et cliquez sur Activer AppFlow®.

-

Dans le champ Activer AppFlow, tapez true, et sélectionnez ICA/TCP pour le trafic ICA et le trafic TCP respectivement.

Remarque

Si la journalisation AppFlow n’est pas activée pour les services ou les groupes de services sur l’appliance NetScaler, le tableau de bord NetScaler Console n’affiche pas les enregistrements, même si la colonne Insight indique Activé.

-

Cliquez sur OK.

Configurer les appliances NetScaler Gateway pour exporter les données

Après avoir installé les appliances NetScaler Gateway, vous devez configurer les paramètres suivants sur les appliances NetScaler Gateway pour exporter les rapports vers NetScaler Console :

-

Configurez les serveurs virtuels des appliances NetScaler Gateway dans la première et la deuxième DMZ pour qu’ils communiquent entre eux.

-

Lieez le serveur virtuel NetScaler Gateway de la deuxième DMZ au serveur virtuel NetScaler Gateway de la première DMZ.

-

Activez le double-saut sur le NetScaler Gateway de la deuxième DMZ.

-

Désactivez l’authentification sur le serveur virtuel NetScaler Gateway de la deuxième DMZ.

-

Activez l’une des appliances NetScaler Gateway pour exporter les enregistrements ICA.

-

Activez l’autre appliance NetScaler Gateway pour exporter les enregistrements TCP :

-

Activez le chaînage de connexion sur les deux appliances NetScaler Gateway.

Configurer NetScaler Gateway à l’aide de l’interface de ligne de commande :

-

Configurez le serveur virtuel NetScaler Gateway de la première DMZ pour qu’il communique avec le serveur virtuel NetScaler Gateway de la deuxième DMZ.

add vpn nextHopServer [**-secure**(ON OFF)] [-imgGifToPng] … add vpn nextHopServer nh1 10.102.2.33 8443 –secure ON <!--NeedCopy--> -

Lieez le serveur virtuel NetScaler Gateway de la deuxième DMZ au serveur virtuel NetScaler Gateway de la première DMZ. Exécutez la commande suivante sur le NetScaler Gateway de la première DMZ :

bind vpn vserver <name> -nextHopServer <name>

bind vpn vserver vs1 -nextHopServer nh1 <!--NeedCopy--> -

Activez le double-saut et AppFlow sur le NetScaler Gateway de la deuxième DMZ.

set vpn vserver [**- doubleHop** ( ENABLED DISABLED )] [- appflowLog ( ENABLED DISABLED )] set vpn vserver vpnhop2 –doubleHop ENABLED –appFlowLog ENABLED <!--NeedCopy--> -

Désactivez l’authentification sur le serveur virtuel NetScaler Gateway de la deuxième DMZ.

set vpn vserver [**-authentication** (ON OFF)] set vpn vserver vs -authentication OFF <!--NeedCopy--> -

Activez l’une des appliances NetScaler Gateway pour exporter les enregistrements TCP.

bind vpn vserver<name> [-policy<string> -priority<positive_integer>] [-type<type>]

bind vpn vserver vpn1 -policy appflowpol1 -priority 101 –type OTHERTCP\_REQUEST <!--NeedCopy--> -

Activez l’autre appliance NetScaler Gateway pour exporter les enregistrements ICA :

bind vpn vserver<name> [-policy<string> -priority<positive_integer>] [-type<type>]

bind vpn vserver vpn2 -policy appflowpol1 -priority 101 -type ICA\_REQUEST <!--NeedCopy--> -

Activez le chaînage de connexion sur les deux appliances NetScaler Gateway :

set appFlow param [-connectionChaining (ENABLED DISABLED)] set appflow param -connectionChaining ENABLED <!--NeedCopy-->

Configuration de NetScaler Gateway à l’aide de l’utilitaire de configuration :

-

Configurez le NetScaler Gateway de la première DMZ pour qu’il communique avec le NetScaler Gateway de la deuxième DMZ et lieez le NetScaler Gateway de la deuxième DMZ au NetScaler Gateway de la première DMZ.

-

Sous l’onglet Configuration, développez NetScaler Gateway et cliquez sur Serveurs virtuels.

-

Dans le volet droit, double-cliquez sur le serveur virtuel, et dans le groupe Avancé, développez Applications publiées.

-

Cliquez sur Serveur de saut suivant et lieez un serveur de saut suivant à la deuxième appliance NetScaler Gateway.

-

-

Activez le double-saut sur le NetScaler Gateway de la deuxième DMZ.

-

Sous l’onglet Configuration, développez NetScaler Gateway et cliquez sur Serveurs virtuels.

-

Dans le volet droit, double-cliquez sur le serveur virtuel, et dans le groupe Paramètres de base, cliquez sur l’icône de modification.

-

Développez Plus, sélectionnez Double-saut et cliquez sur OK.

-

-

Désactivez l’authentification sur le serveur virtuel du NetScaler Gateway de la deuxième DMZ.

-

Sous l’onglet Configuration, développez NetScaler Gateway et cliquez sur Serveurs virtuels.

-

Dans le volet droit, double-cliquez sur le serveur virtuel, et dans le groupe Paramètres de base, cliquez sur l’icône de modification.

-

Développez Plus, et décochez Activer l’authentification.

-

-

Activez l’une des appliances NetScaler Gateway pour exporter les enregistrements TCP.

-

Sous l’onglet Configuration, développez NetScaler Gateway et cliquez sur Serveurs virtuels.

-

Dans le volet droit, double-cliquez sur le serveur virtuel, et dans le groupe Avancé, développez Stratégies.

-

Cliquez sur l’icône + et dans la liste Choisir une stratégie, sélectionnez AppFlow, et dans la liste déroulante Choisir un type, sélectionnez Autre requête TCP.

-

Cliquez sur Continuer.

-

Ajoutez une liaison de stratégie, et cliquez sur Fermer.

-

-

Activez l’autre appliance NetScaler Gateway pour exporter les enregistrements ICA :

-

Sous l’onglet Configuration, développez NetScaler Gateway et cliquez sur Serveurs virtuels.

-

Dans le volet droit, double-cliquez sur le serveur virtuel, et dans le groupe Avancé, développez Stratégies.

-

Cliquez sur l’icône + et dans la liste déroulante Choisir une stratégie, sélectionnez AppFlow, et dans la liste déroulante Choisir un type, sélectionnez Autre requête TCP.

-

Cliquez sur Continuer.

-

Ajoutez une liaison de stratégie, et cliquez sur Fermer.

-

-

Activez le chaînage de connexion sur les deux appliances NetScaler Gateway.

-

Sous l’onglet Configuration, accédez à Paramètres > Appflow.

-

Dans le volet droit, dans le groupe Paramètres, cliquez sur Modifier les paramètres Appflow.

-

Sélectionnez Chaînage de connexion et cliquez sur OK.

-

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.