Intégration avec Splunk

Vous pouvez désormais intégrer NetScaler Console à Splunk pour afficher les analyses des éléments suivants :

- Violations WAF

- Violations de bot

- Informations sur les certificats SSL

- Informations sur la passerelle

- Événements et métriques

- Informations HDX™

- Journaux d’audit NetScaler® Console

L’add-on Splunk vous permet de :

- Combiner toutes les autres sources de données externes.

- Offrir une meilleure visibilité des analyses dans un emplacement centralisé.

NetScaler Console collecte les événements de bot, WAF et SSL et les envoie périodiquement à Splunk. L’add-on Splunk Common Information Model (CIM) convertit les événements en données compatibles CIM. En tant qu’administrateur, vous pouvez afficher les événements dans le tableau de bord Splunk à l’aide des données compatibles CIM.

Pour une intégration réussie, vous devez :

- Configurer Splunk pour recevoir des données de NetScaler Console

- Configurer NetScaler Console pour exporter des données vers Splunk

- Afficher les tableaux de bord dans Splunk

Configurer Splunk pour recevoir des données de NetScaler Console sur site

Dans Splunk, vous devez :

- Configurer le point de terminaison du collecteur d’événements HTTP Splunk et générer un jeton

- Installer l’add-on Splunk Common Information Model (CIM)

- Installer le normaliseur CIM (applicable uniquement pour les informations WAF et bot)

- Préparer un exemple de tableau de bord dans Splunk

Configurer le point de terminaison du collecteur d’événements HTTP Splunk et générer un jeton

Vous devez d’abord configurer le collecteur d’événements HTTP dans Splunk. Cette configuration permet l’intégration entre NetScaler Console et Splunk pour l’envoi des données. Ensuite, vous devez générer un jeton dans Splunk pour :

- Activer l’authentification entre NetScaler Console et Splunk.

- Recevoir des données via le point de terminaison du collecteur d’événements.

-

Connectez-vous à Splunk.

-

Accédez à Settings > Data Inputs > HTTP event collector et cliquez sur Add new.

-

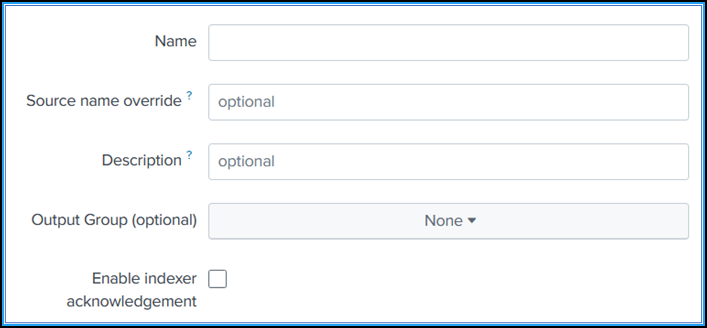

Spécifiez les paramètres suivants :

-

Name : Spécifiez un nom de votre choix.

-

Source name override (optional) : Si vous définissez une valeur, elle remplace la valeur source du collecteur d’événements HTTP.

-

Description (optional) : Spécifiez une description.

-

Output Group (optional) : Par défaut, cette option est sélectionnée comme None.

-

Enable indexer acknowledgement : NetScaler Console ne prend pas en charge cette option. Nous vous recommandons de ne pas sélectionner cette option.

-

-

Cliquez sur Next.

-

Vous pouvez éventuellement définir des paramètres d’entrée supplémentaires dans la page Input Settings.

-

Cliquez sur Review pour vérifier les entrées, puis cliquez sur Submit.

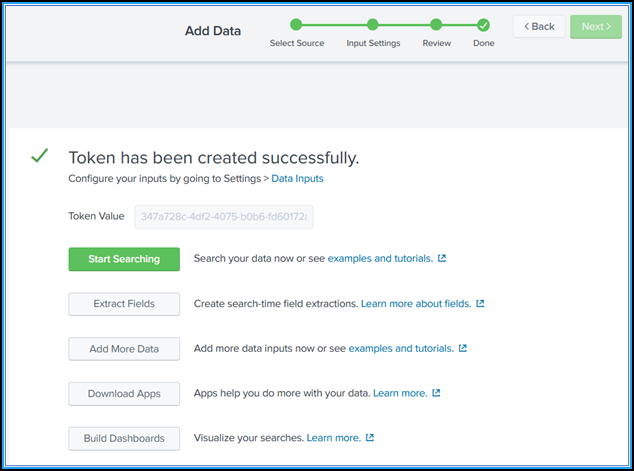

Un jeton est généré. Vous devez utiliser ce jeton lorsque vous ajoutez des détails dans NetScaler Console.

Installer le Splunk Common Information Model

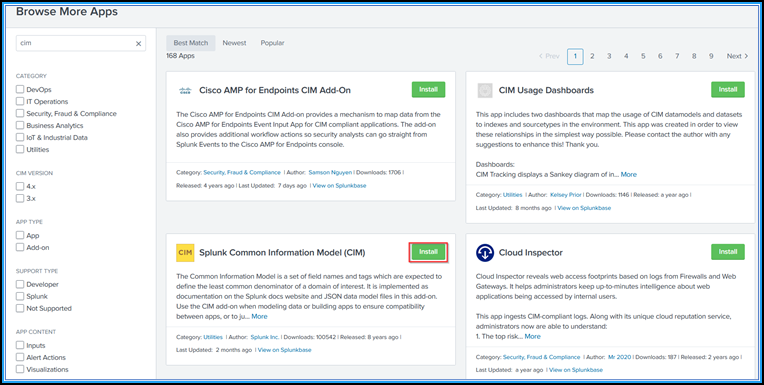

Dans Splunk, vous devez installer l’add-on Splunk CIM. Cet add-on garantit que les données reçues de NetScaler Console normalisent les données ingérées et correspondent à une norme commune en utilisant les mêmes noms de champs et balises d’événements pour des événements équivalents.

Remarque

Vous pouvez ignorer cette étape si vous avez déjà installé l’add-on Splunk CIM.

-

Connectez-vous à Splunk.

-

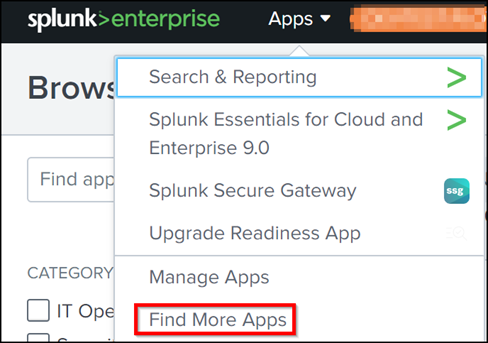

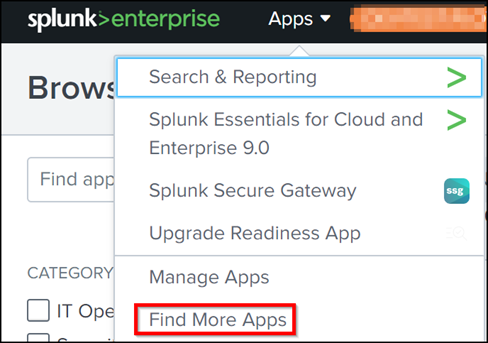

Accédez à Apps > Find More Apps.

-

Saisissez CIM dans la barre de recherche et appuyez sur Entrée pour obtenir l’add-on Splunk Common Information Model (CIM), puis cliquez sur Install.

Installer le normaliseur CIM

Le normaliseur CIM est un plug-in supplémentaire que vous devez installer pour afficher les informations WAF et bot dans Splunk.

-

Dans le portail Splunk, accédez à Apps > Find More Apps.

-

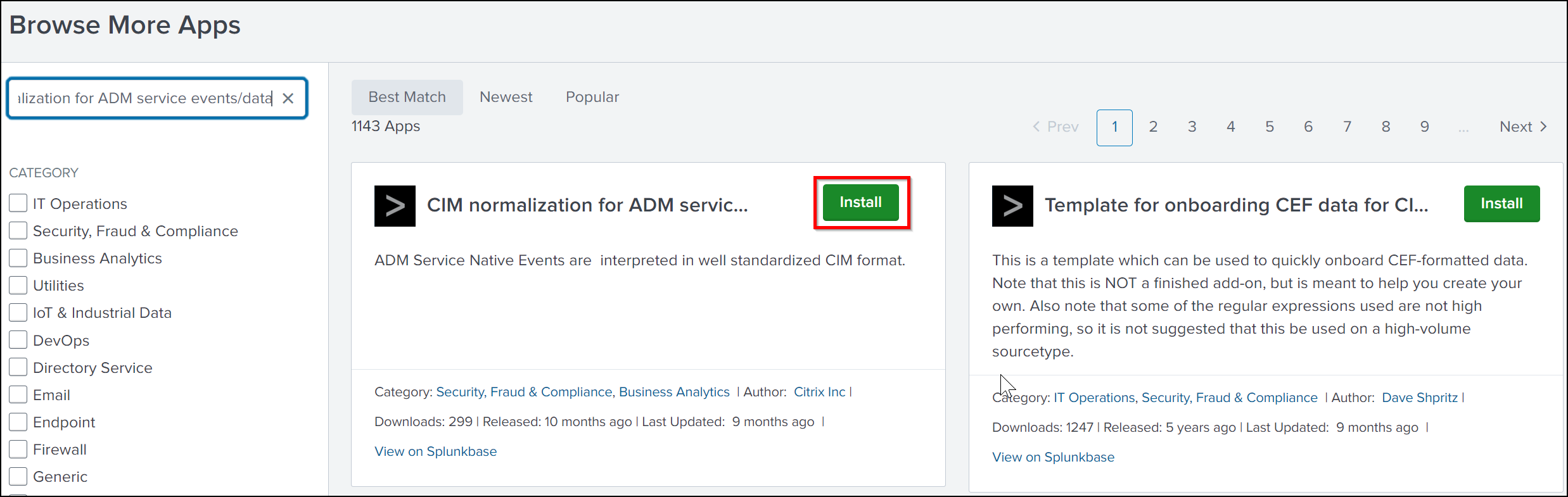

Saisissez CIM normalization for NetScaler Console service events/data dans la barre de recherche et appuyez sur Entrée pour obtenir l’add-on, puis cliquez sur Install.

Préparer un exemple de tableau de bord dans Splunk

Après avoir installé le Splunk CIM, vous devez préparer un exemple de tableau de bord à l’aide d’un modèle pour les informations WAF et Bot, les informations sur les certificats SSL, ainsi que les événements et les métriques. Vous pouvez télécharger le fichier de modèle de tableau de bord (.tgz), utiliser n’importe quel éditeur (par exemple, le Bloc-notes) pour copier son contenu et créer un tableau de bord en collant les données dans Splunk.

Remarque :

La procédure suivante pour créer un exemple de tableau de bord est applicable à tous les cas d’utilisation. Vous devez utiliser le fichier

jsonrequis.

-

Connectez-vous à la page de téléchargements Citrix et téléchargez l’exemple de tableau de bord disponible sous Exemples de tableaux de bord pour les points de terminaison tiers.

-

Extrayez le fichier, ouvrez le fichier

jsonà l’aide de n’importe quel éditeur et copiez les données du fichier.Après l’extraction, vous obtenez trois fichiers

json. Utilisez les éléments suivants :- Fichier

adm_splunk_security_violations.jsonpour créer un exemple de tableau de bord WAF et Bot. - Fichier

adm_splunk_ssl_certificate.jsonpour créer un exemple de tableau de bord d’informations sur les certificats SSL. - Fichier

adm_splunk_events_and_metrics_history.jsonpour créer un tableau de bord des événements et métriques de NetScaler Console.

- Fichier

-

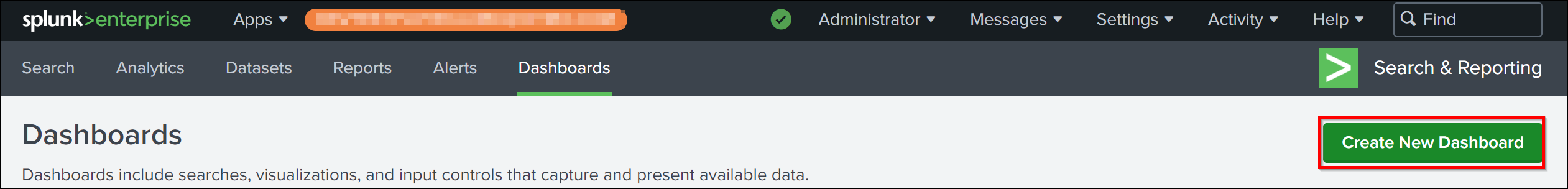

Dans le portail Splunk, accédez à Search & Reporting > Dashboards, puis cliquez sur Create New Dashboard.

-

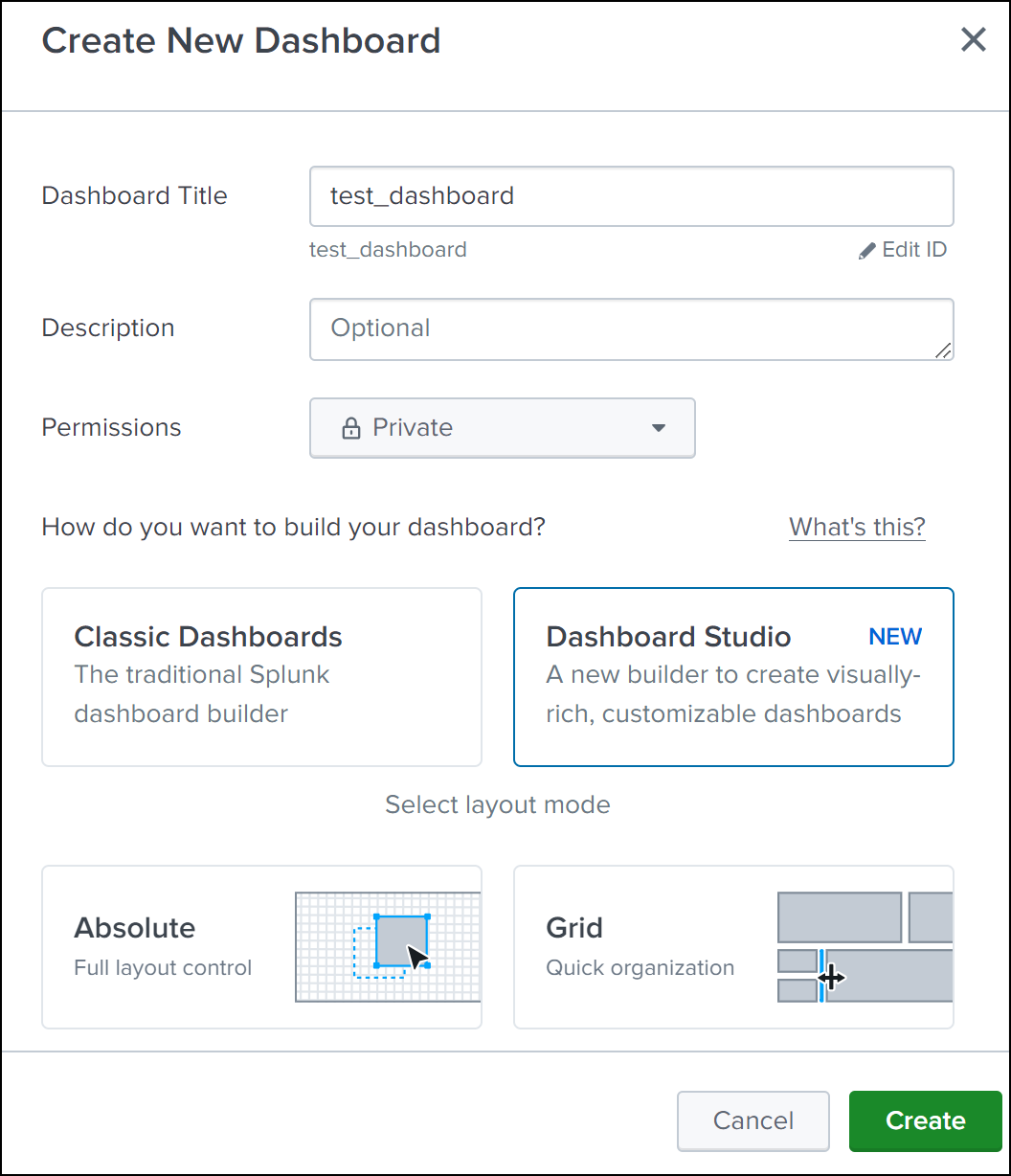

Dans la page Create New Dashboard, spécifiez les paramètres suivants :

-

Dashboard Title - Fournissez un titre de votre choix.

-

Description - Vous pouvez éventuellement fournir une description pour votre référence.

-

Permission - Sélectionnez Private ou Shared in App en fonction de vos besoins.

-

Sélectionnez Dashboard Studio.

-

Sélectionnez l’une des mises en page (Absolute ou Grid), puis cliquez sur Create.

Après avoir cliqué sur Create, sélectionnez l’icône Source dans la mise en page.

-

-

Supprimez les données existantes, collez les données que vous avez copiées à l’étape 2, puis cliquez sur Back.

-

Cliquez sur Save.

Vous pouvez afficher l’exemple de tableau de bord.

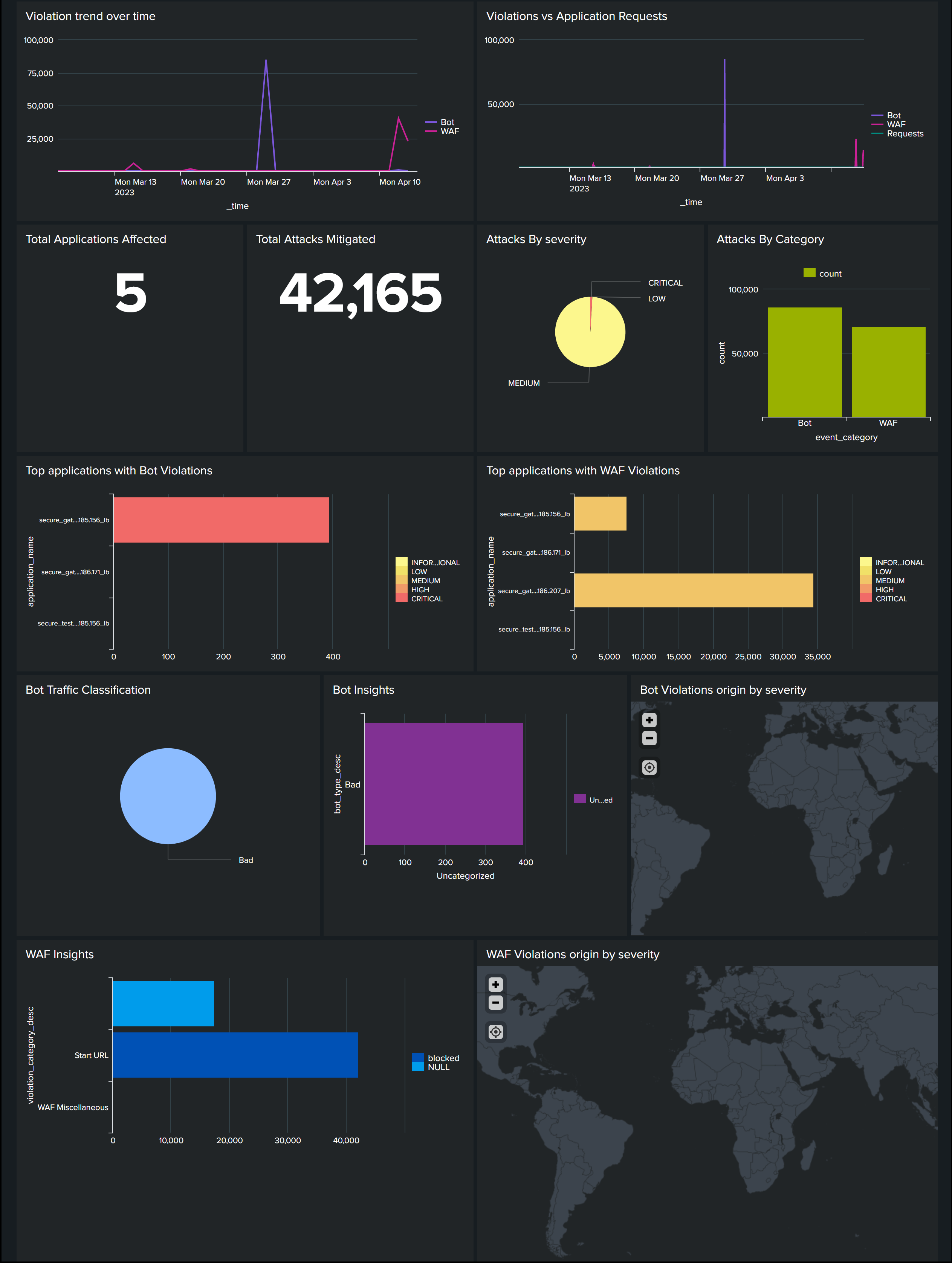

Voici un exemple de tableau de bord pour WAF et bot.

Configurer NetScaler Console sur site pour exporter des données vers Splunk

Vous avez maintenant tout configuré dans Splunk. La dernière étape consiste à configurer NetScaler Console en créant un abonnement et en ajoutant le jeton.

Une fois la procédure suivante terminée, vous pouvez afficher le tableau de bord mis à jour dans Splunk, qui est actuellement disponible dans votre NetScaler Console :

-

Connectez-vous à NetScaler Console.

-

Accédez à Settings > Observability Integration.

-

Dans la page Integrations, cliquez sur Add.

-

Dans la page Create Subscription, spécifiez les détails suivants :

-

Spécifiez un nom de votre choix dans le champ Subscription Name.

-

Sélectionnez NetScaler Console comme Source et cliquez sur Next.

-

Sélectionnez Splunk et cliquez sur Configure. Dans la page Configure Endpoint :

-

End Point URL – Spécifiez les détails du point de terminaison Splunk. Le point de terminaison doit être au format https://SPLUNK_PUBLIC_IP:SPLUNK_HEC_PORT/services/collector/event.

Remarque :

Il est recommandé d’utiliser HTTPS pour des raisons de sécurité.

-

SPLUNK_PUBLIC_IP – Une adresse IP valide configurée pour Splunk.

-

SPLUNK_HEC_PORT – Indique le numéro de port que vous avez spécifié lors de la configuration du point de terminaison d’événement HTTP. Le numéro de port par défaut est 8088.

-

Services/collector/event – Indique le chemin d’accès de l’application HEC.

-

-

Authentication token – Copiez et collez le jeton d’authentification de Splunk.

-

Cliquez sur Submit.

-

-

Cliquez sur Next.

-

Cliquez sur Add Insights et dans l’onglet Select Feature, vous pouvez sélectionner les fonctionnalités que vous souhaitez exporter et cliquer sur Add Selected.

Remarque :

Si vous avez sélectionné NetScaler Console Audit Logs, vous pouvez sélectionner Daily ou Hourly pour la fréquence d’exportation des journaux d’audit vers Splunk.

-

Cliquez sur Next.

-

Dans l’onglet Select Instance, vous pouvez choisir Select All Instances ou Custom select, puis cliquer sur Next.

-

Select All Instances - Exporte les données vers Splunk depuis toutes les instances NetScaler.

-

Custom select - Vous permet de sélectionner les instances NetScaler dans la liste. Si vous sélectionnez des instances spécifiques dans la liste, les données sont exportées vers Splunk uniquement à partir des instances NetScaler sélectionnées.

-

-

Cliquez sur Submit.

Remarque :

Les données des informations sélectionnées sont transmises à Splunk immédiatement après la détection des violations dans NetScaler Console.

-

Afficher les tableaux de bord dans Splunk

Une fois la configuration terminée dans NetScaler Console, les données sont exportées de NetScaler Console et les événements apparaissent dans Splunk.

Vous êtes prêt à afficher le tableau de bord mis à jour dans Splunk sans aucune étape supplémentaire.

Accédez à Splunk et cliquez sur le tableau de bord que vous avez créé pour afficher le tableau de bord mis à jour.

Voici un exemple de tableau de bord WAF et Bot mis à jour :

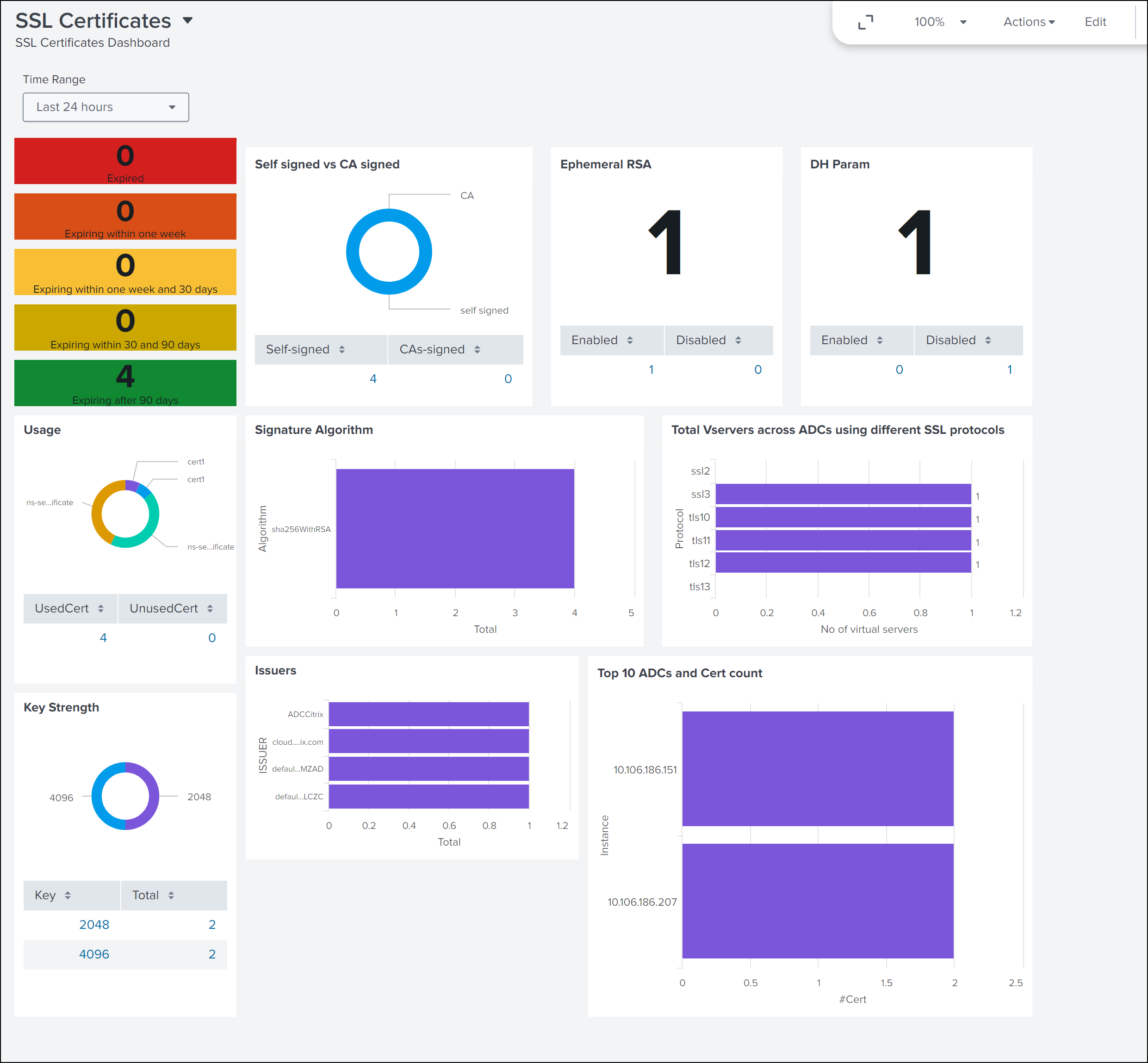

Le tableau de bord suivant est un exemple de tableau de bord d’informations sur les certificats SSL mis à jour.

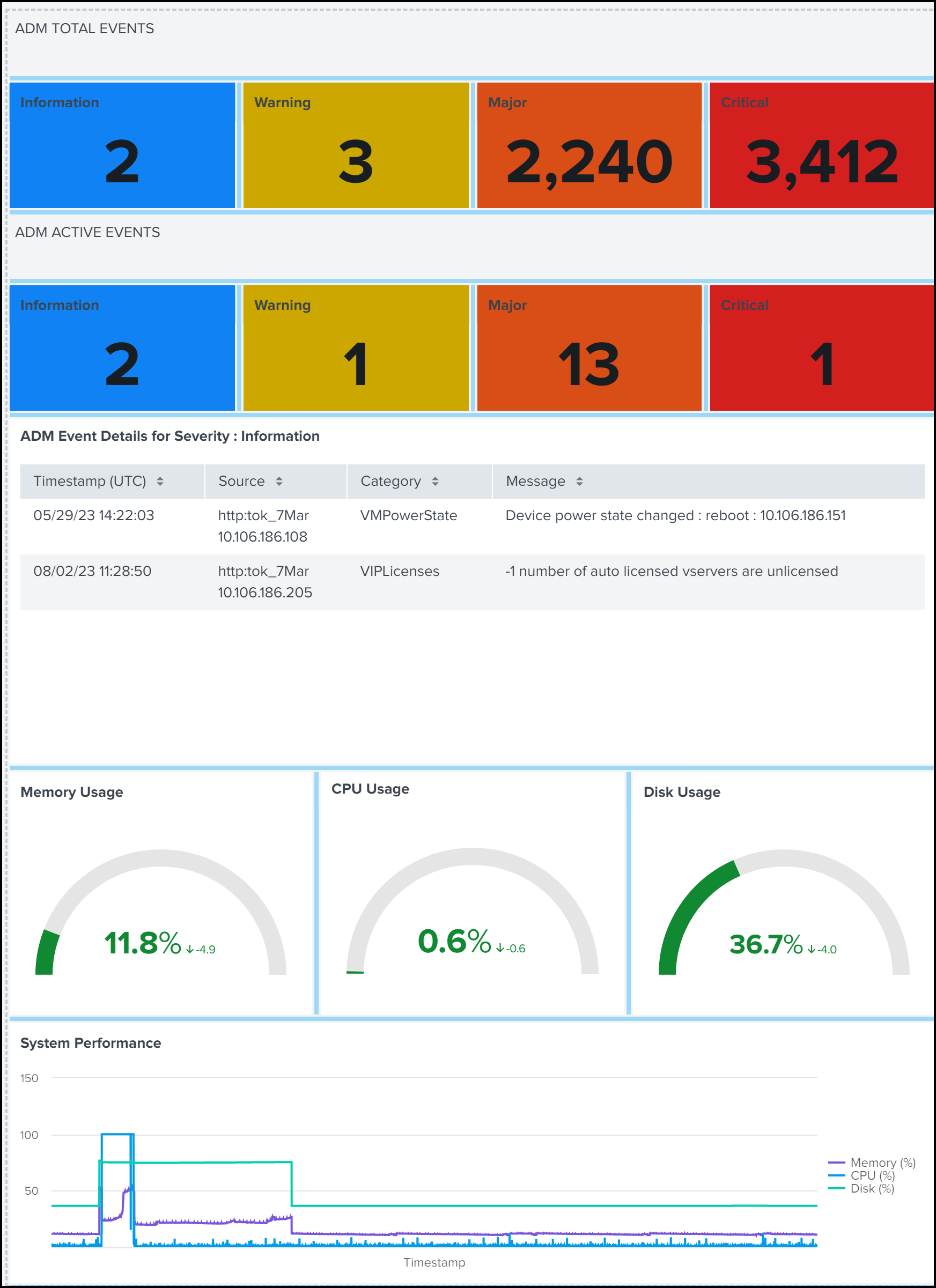

Le tableau de bord suivant est un exemple de tableau de bord des événements et métriques mis à jour.

Remarque :

Les données d’utilisation de la mémoire, du CPU et du disque affichent la valeur actuelle de NetScaler Console. La tendance à la hausse et à la baisse de ces valeurs est affichée en fonction de la comparaison avec la valeur précédente toutes les 5 minutes.

Outre le tableau de bord, vous pouvez également afficher les données dans Splunk après avoir créé l’abonnement.

-

Dans Splunk, cliquez sur Search & Reporting.

-

Dans la barre de recherche :

- Saisissez

sourcetype="metrics"et sélectionnez la durée dans la liste pour afficher les données de métriques de NetScaler Console. - Saisissez

sourcetype="event"et sélectionnez la durée dans la liste pour afficher les données d’événements de NetScaler Console. - Saisissez

sourcetype="bot"ousourcetype="waf"et sélectionnez la durée dans la liste pour afficher les données de bot/WAF. - Saisissez

sourcetype="ssl"et sélectionnez la durée dans la liste pour afficher les données d’informations sur les certificats SSL. - Saisissez

sourcetype="gateway_insights"et sélectionnez la durée dans la liste pour afficher les données d’informations sur la passerelle. - Saisissez

sourcetype="hdx_insights"et sélectionnez la durée dans la liste pour afficher les données d’informations HDX. - Saisissez

sourcetype= "audit_logs"et sélectionnez la durée dans la liste pour afficher les données des journaux d’audit.

- Saisissez