-

-

Automatiser le déploiement de l'agent NetScaler sur VMware ESXi

-

Configurer la reprise après sinistre pour la haute disponibilité

-

Configurer les agents NetScaler pour un déploiement multisite

-

Migrer un déploiement NetScaler Console à serveur unique vers un déploiement haute disponibilité

-

Intégrer NetScaler Console à Citrix Virtual Desktop Director

-

Authentification

-

-

-

Comment rechercher des instances à l'aide des valeurs des balises et des propriétés

-

Mises à jour centralisées de la base de données GeoIP via NetScaler Console

-

Gérer les partitions d'administration des instances NetScaler

-

Forcer une instance NetScaler secondaire à rester secondaire

-

Provisionner des instances NetScaler VPX™ sur SDX à l'aide de NetScaler Console

-

Répliquer les configurations d'une instance NetScaler à une autre

-

-

Configurer NetScaler Console en tant que serveur de licences Flexed ou Pooled

-

-

Mettre à niveau une licence perpétuelle dans NetScaler VPX vers la capacité NetScaler Pooled

-

Mise à niveau d'une licence perpétuelle dans NetScaler MPX vers la capacité NetScaler Pooled

-

Mettre à niveau une licence perpétuelle dans NetScaler SDX vers la capacité NetScaler Pooled

-

Capacité NetScaler Pooled sur les instances NetScaler en mode cluster

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Authentification

Les utilisateurs peuvent être authentifiés soit en interne par NetScaler Console, soit en externe par un serveur d’authentification, soit les deux. Si l’authentification locale est utilisée, l’utilisateur doit figurer dans la base de données de sécurité de NetScaler Console. Si l’utilisateur est authentifié en externe, le « nom externe » de l’utilisateur doit correspondre à l’identité de l’utilisateur externe enregistrée auprès du serveur d’authentification, en fonction du protocole d’authentification sélectionné.

NetScaler Console prend en charge l’authentification externe par les serveurs RADIUS, LDAP et TACACS. Ce support unifié fournit une interface commune pour authentifier et autoriser tous les utilisateurs des serveurs d’authentification, d’autorisation et de comptabilité locaux et externes qui accèdent au système. NetScaler Console peut authentifier les utilisateurs quels que soient les protocoles réels qu’ils utilisent pour communiquer avec le système. Lorsqu’un utilisateur tente d’accéder à une implémentation de NetScaler Console configurée pour l’authentification externe, le serveur d’applications demandé envoie le nom d’utilisateur et le mot de passe au serveur RADIUS, LDAP ou TACACS pour authentification. Si l’authentification est réussie, l’utilisateur se voit accorder l’accès à NetScaler Console.

Serveurs d’authentification externes

NetScaler Console envoie toutes les requêtes de service d’authentification, d’autorisation et d’audit au serveur RADIUS, LDAP ou TACACS distant. Le serveur d’authentification, d’autorisation et d’audit distant reçoit la requête, la valide et envoie une réponse à NetScaler Console. Lorsqu’il est configuré pour utiliser un serveur RADIUS, TACACS ou LDAP distant pour l’authentification, NetScaler Console devient un client RADIUS, TACACS ou LDAP. Dans toutes ces configurations, les enregistrements d’authentification sont stockés dans la base de données du serveur hôte distant. Le nom de compte, les autorisations attribuées et les enregistrements de comptabilité horaire sont également stockés sur le serveur d’authentification, d’autorisation et d’audit pour chaque utilisateur.

Vous pouvez également utiliser la base de données interne de NetScaler Console pour authentifier les utilisateurs localement. Vous créez des entrées dans la base de données pour les utilisateurs, leurs mots de passe et leurs rôles par défaut. Vous pouvez également sélectionner l’ordre d’authentification pour des types d’authentification spécifiques. La liste des serveurs dans un groupe de serveurs est une liste ordonnée. Le premier serveur de la liste est toujours utilisé, sauf s’il est indisponible, auquel cas le serveur suivant de la liste est utilisé. Vous pouvez configurer les serveurs pour inclure la base de données interne comme sauvegarde d’authentification de secours à la liste configurée de serveurs d’authentification, d’autorisation et d’audit.

Vous pouvez configurer et ajouter les serveurs suivants dans NetScaler Console :

-

Activer les serveurs d’authentification externes et les options de secours

-

Prise en charge de l’authentification à deux facteurs (2FA) avec LDAP, RADIUS et TACACS

Authentifier les utilisateurs dans NetScaler Console

Vous pouvez authentifier vos utilisateurs dans NetScaler Console de deux manières :

-

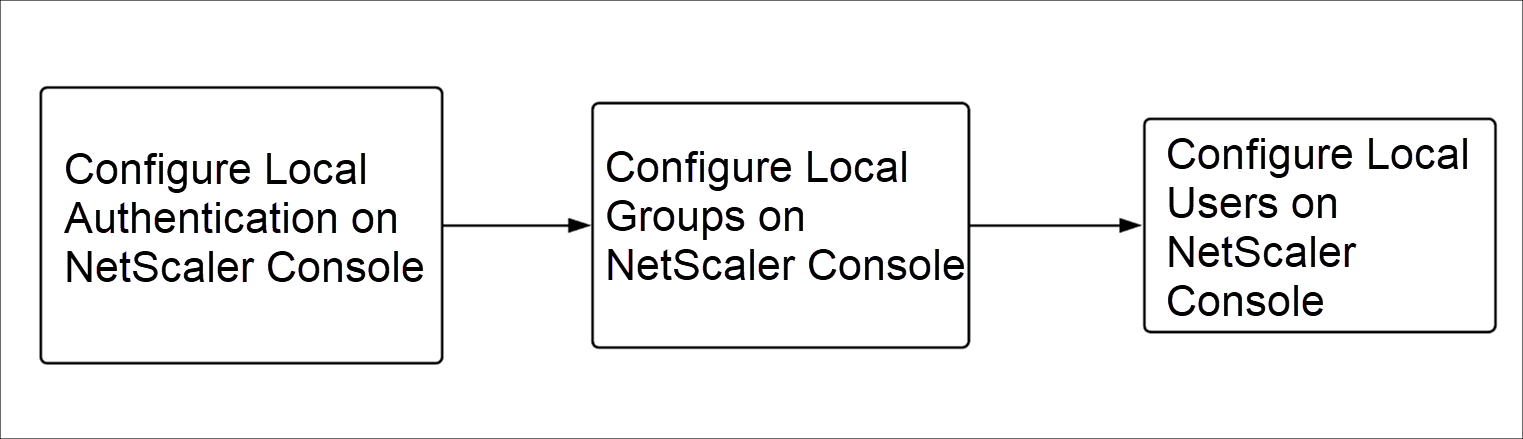

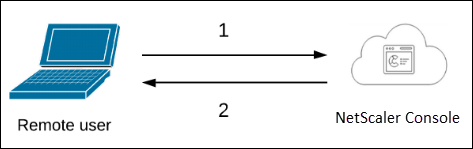

Utilisateurs locaux configurés dans NetScaler Console

Après configuration, voici le flux de travail pour l’authentification des utilisateurs sur le serveur local.

1 – L’utilisateur se connecte à NetScaler Console

2 – NetScaler Console invite les utilisateurs à saisir leurs informations d’identification pour l’authentification et vérifie si les informations d’identification correspondent dans la base de données de NetScaler Console.

-

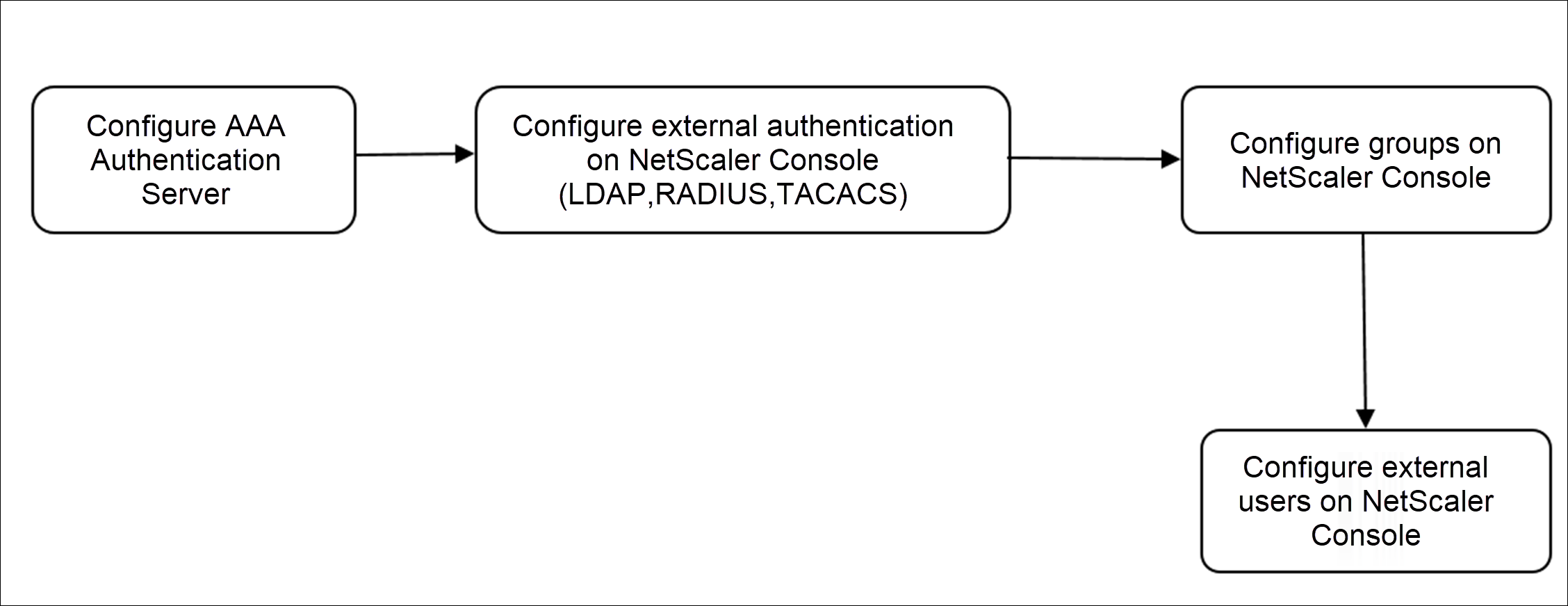

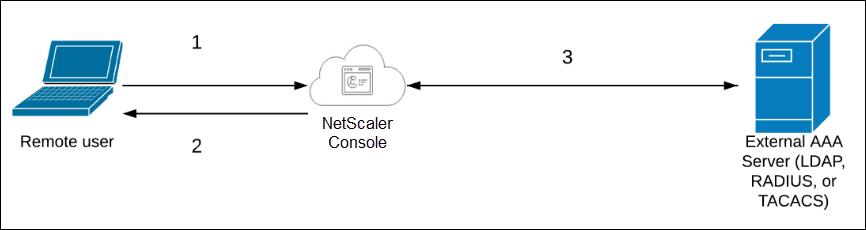

Utilisation de serveurs d’authentification externes

Après configuration, voici le flux de travail pour l’authentification des utilisateurs sur le serveur d’authentification, d’autorisation et d’audit externe :

1 – L’utilisateur se connecte à NetScaler Console

2 – NetScaler Console invite l’utilisateur à saisir ses informations d’identification

3 – NetScaler Console valide les informations d’identification de l’utilisateur auprès du serveur d’authentification, d’autorisation et d’audit externe. Si la validation est réussie, l’utilisateur peut continuer à se connecter.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.