Tableau de bord de sécurité unifiée

Le tableau de bord Sécurité unifiée est un tableau de bord unique où vous pouvez configurer des protections, activer des analyses et déployer les protections sur votre application. Dans ce tableau de bord, vous pouvez choisir parmi diverses options de modèles et compléter l’ensemble du processus de configuration en un seul flux de travail. Pour commencer, accédez à Sécurité > Tableau de bord de sécurité, puis cliquez sur Gérer l’application. Sur la page Gérer l’application, vous pouvez afficher les détails de vos applications sécurisées et non sécurisées.

Remarque :

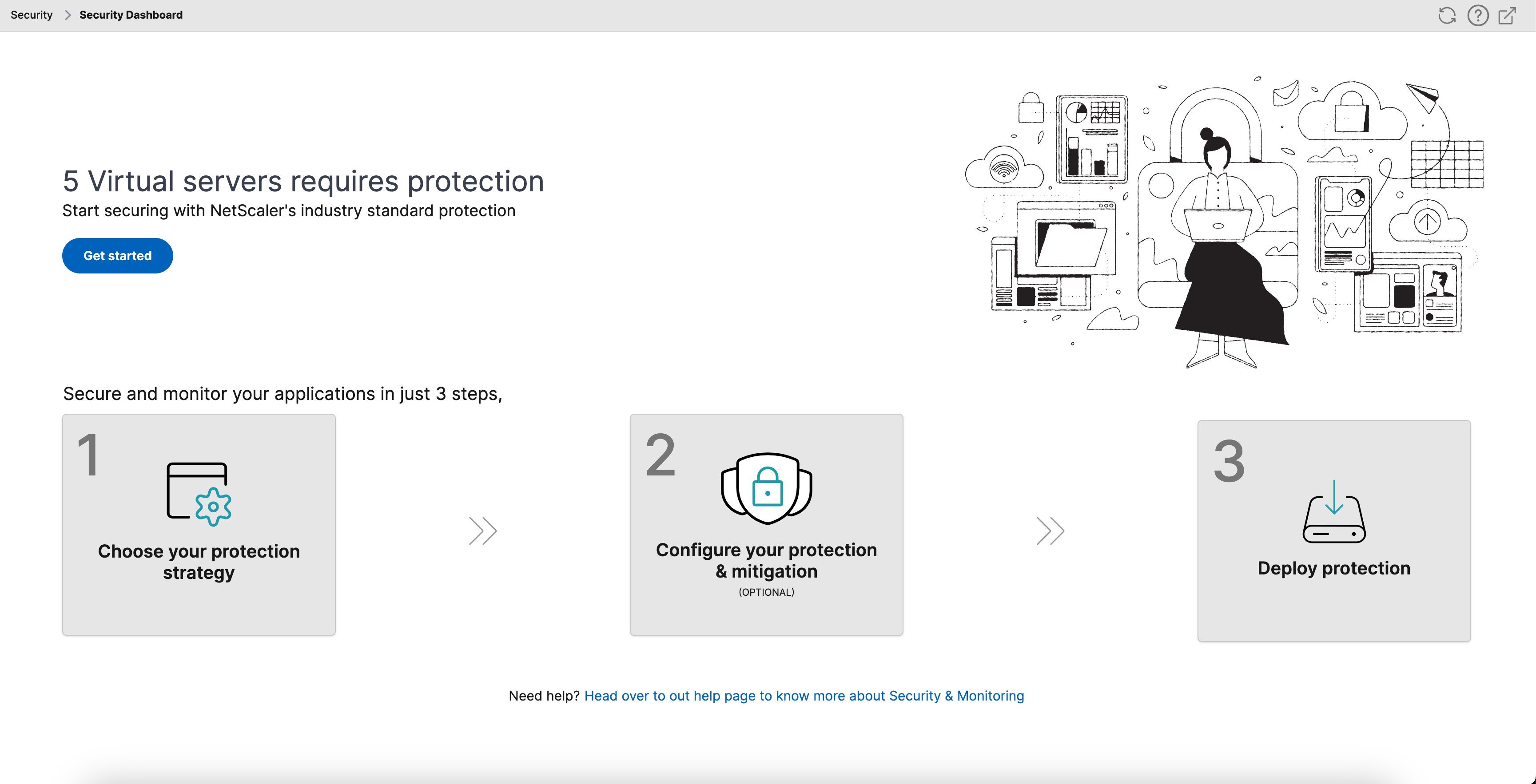

- Si vous êtes un nouvel utilisateur ou si vous n’avez configuré aucune protection, que ce soit via des StyleBooks ou directement sur des instances NetScaler, la page suivante apparaît après avoir cliqué sur Sécurité > Tableau de bord de sécurité.

Vous pouvez afficher le nombre total de serveurs virtuels nécessitant une protection. Cliquez sur Démarrer pour afficher les détails dans Applications non sécurisées.

Les types de serveurs virtuels éligibles pour la configuration des protections sont l’équilibrage de charge et la commutation de contenu.

Applications sécurisées

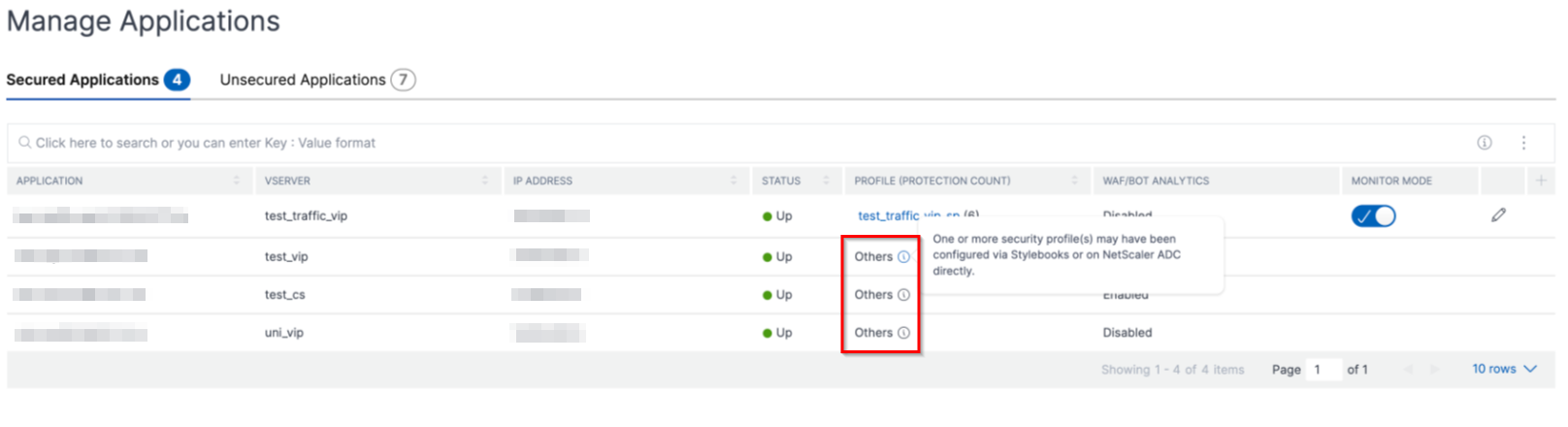

Vous pouvez afficher les détails après avoir configuré les protections à l’aide du tableau de bord de sécurité unifiée. Pour plus d’informations, consultez Configurer les protections pour les applications non sécurisées.

Si vous avez déjà configuré des protections directement sur les instances NetScaler ou via des StyleBooks, vous pouvez afficher les applications dans l’onglet Applications sécurisées marquées comme Autres sous Profil.

Configurer les protections pour les applications non sécurisées

Remarque :

Le nombre maximal d’entités de configuration (règles) prises en charge dans la liste de blocage est de 32.

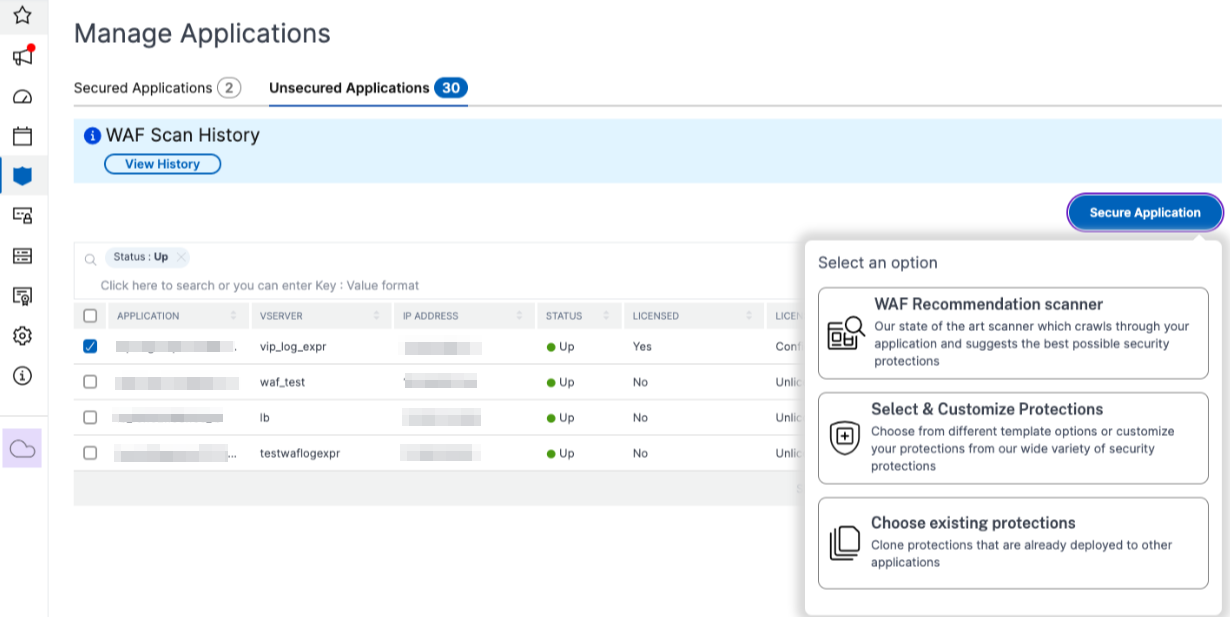

Dans l’onglet Applications non sécurisées, sélectionnez une application, puis cliquez sur Sécuriser l’application.

Vous pouvez sélectionner l’une des options suivantes pour protéger votre application :

-

Scanner de recommandations WAF - Cette option vous permet d’exécuter une analyse sur votre application. En fonction de certains paramètres de l’analyse, le résultat vous suggère les protections pour votre application. Vous pourriez envisager d’appliquer ces recommandations.

-

Sélectionner et personnaliser les protections - Cette option vous permet de choisir parmi différentes options de modèles ou de personnaliser vos protections et de les déployer.

-

OWASP Top 10 - Un modèle prédéfini qui contient les protections standard de l’industrie contre les 10 principaux risques de sécurité OWASP. Pour plus d’informations, consultez

https://owasp.org/www-project-top-ten/. -

Protections CVE - Vous pouvez créer l’ensemble de signatures à partir de la liste de règles de signature préconfigurées classées sous des catégories de vulnérabilités connues. Vous pouvez sélectionner des signatures pour configurer une action de journalisation ou de blocage lorsqu’un modèle de signature correspond au trafic entrant. Le message de journal contient les détails de la vulnérabilité.

-

Protections personnalisées - Sélectionnez les protections et déployez-les en fonction de vos exigences.

-

-

Choisir des protections existantes - Cette option clone les protections déployées dans une application existante. Si vous souhaitez déployer ces mêmes protections sur une autre application, vous pouvez sélectionner cette option et la déployer telle quelle sur une autre application. Vous pouvez également sélectionner cette option comme modèle, modifier les protections, puis les déployer.

Scanner de recommandations WAF

Remarque :

Vous ne pouvez exécuter qu’une seule analyse à la fois pour une application. Pour démarrer une nouvelle analyse pour la même application ou une application différente, vous devez attendre que l’analyse précédente soit terminée.

Vous pouvez cliquer sur Afficher l’historique pour consulter l’historique et l’état des analyses précédentes. Vous pouvez également cliquer sur Afficher le rapport, puis appliquer les recommandations ultérieurement.

Prérequis :

-

L’instance NetScaler doit être de la version 13.0 41.28 ou ultérieure (pour les contrôles de sécurité) et 13.0 ou ultérieure (pour les signatures).

-

Doit disposer de la licence premium.

-

Doit être le serveur virtuel d’équilibrage de charge.

Pour commencer l’analyse de recommandations WAF, vous devez fournir les informations suivantes :

-

Sous Paramètres d’analyse :

-

Nom de domaine – Spécifiez une adresse IP valide et accessible ou le nom de domaine publiquement accessible associé à l’application. Par exemple :

www.example.com. -

Protocole HTTP/HTTPS – Sélectionnez le protocole de l’application.

-

Délai d’expiration du trafic – Le temps d’attente (en secondes) pour une seule requête pendant l’analyse. La valeur doit être supérieure à 0.

-

URL de début d’analyse – La page d’accueil de l’application pour lancer l’analyse. Par exemple,

https://www.example.com/home. L’URL doit être une adresse IPv4 valide. Si les adresses IP sont privées, vous devez vous assurer que l’adresse IP privée est accessible depuis l’IP de gestion sur site de la console NetScaler. -

URL de connexion – L’URL à laquelle les données de connexion sont envoyées pour l’authentification. En HTML, cette URL est communément appelée URL d’action.

-

Méthode d’authentification – Sélectionnez la méthode d’authentification prise en charge (basée sur un formulaire ou basée sur un en-tête) pour votre application.

-

L’authentification basée sur un formulaire nécessite la soumission d’un formulaire à l’URL de connexion avec les informations d’identification. Ces informations d’identification doivent être sous la forme de champs de formulaire et de leurs valeurs. L’application partage ensuite le cookie de session utilisé pour maintenir les sessions pendant l’analyse.

-

L’authentification basée sur un en-tête nécessite l’en-tête d’authentification et sa valeur dans la section des en-têtes. L’en-tête d’authentification doit avoir une valeur valide et est utilisé pour maintenir les sessions pendant l’analyse. Les champs de formulaire doivent être laissés vides pour l’authentification basée sur un en-tête.

-

-

Méthode de requête – Sélectionnez la méthode HTTP utilisée lors de la soumission des données de formulaire à l’URL de connexion. Les méthodes de requête autorisées sont POST, GET et PUT.

-

Champs de formulaire – Spécifiez les données de formulaire à soumettre à l’URL de connexion. Les champs de formulaire ne sont requis que si vous sélectionnez l’authentification basée sur un formulaire. Vous devez spécifier des paires clé-valeur, où Nom du champ est la clé et Valeur du champ est la valeur. Assurez-vous que tous les champs de formulaire nécessaires au bon fonctionnement de la connexion sont correctement ajoutés, y compris les mots de passe. Les valeurs sont chiffrées avant d’être stockées dans la base de données. Vous pouvez cliquer sur Ajouter pour ajouter plusieurs champs de formulaire. Par exemple, Nom du champ – nom d’utilisateur et Valeur du champ – admin.

-

URL de déconnexion – Spécifiez l’URL qui met fin à la session après l’accès. Par exemple :

https://www.example.com/customer/logout.

-

-

Sous Configurations d’analyse :

-

Vulnérabilités à vérifier – Sélectionnez les vulnérabilités que le scanner doit détecter. Actuellement, cela concerne les violations d’injection SQL et de script intersite. Par défaut, toutes les violations sont sélectionnées. Après avoir sélectionné les vulnérabilités, il simule ces attaques sur l’application pour signaler la vulnérabilité potentielle. Il est recommandé d’activer cette détection en dehors de l’environnement de production. Toutes les autres vulnérabilités sont également signalées, sans simuler ces attaques sur l’application.

-

Limite de taille de réponse – La limite maximale de la taille de la réponse. Toute réponse dépassant la valeur mentionnée n’est pas analysée. La limite recommandée est de 10 Mo (1000000 octets).

-

Concurrence des requêtes – Le nombre total de requêtes envoyées à l’application web en parallèle.

-

-

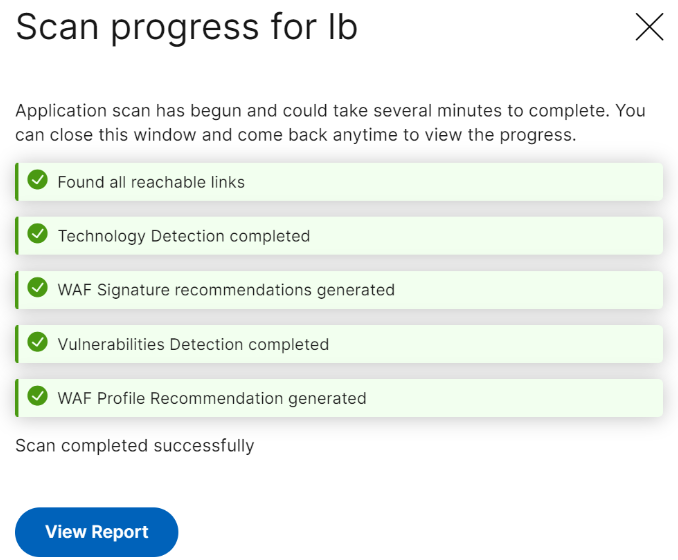

La configuration des paramètres d’analyse WAF est terminée. Vous pouvez cliquer sur Démarrer l’analyse pour lancer le processus d’analyse et attendre que la progression soit terminée. Une fois l’analyse terminée, cliquez sur Afficher le rapport.

-

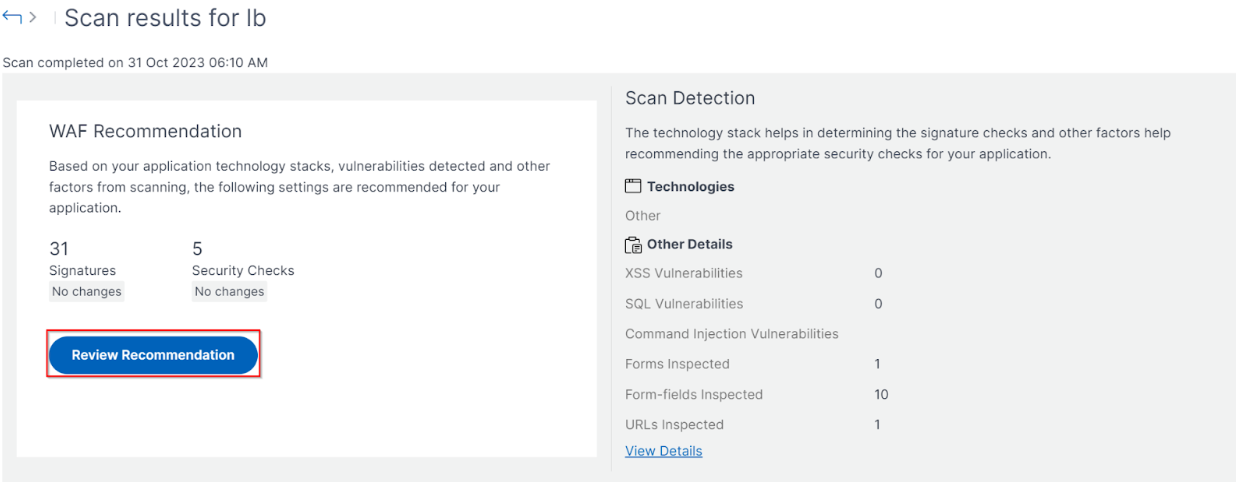

Sur la page des résultats de l’analyse, cliquez sur Examiner la recommandation.

-

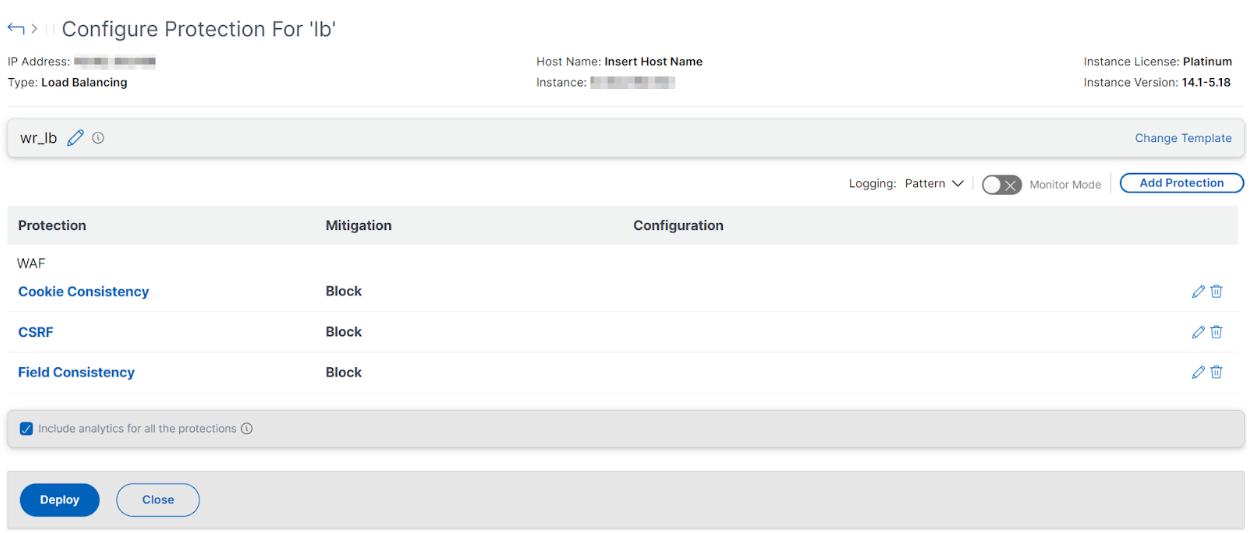

Examinez les protections ou modifiez/ajoutez d’autres protections, puis cliquez sur Déployer.

Lorsque vous appliquez les contrôles de sécurité avec succès :

-

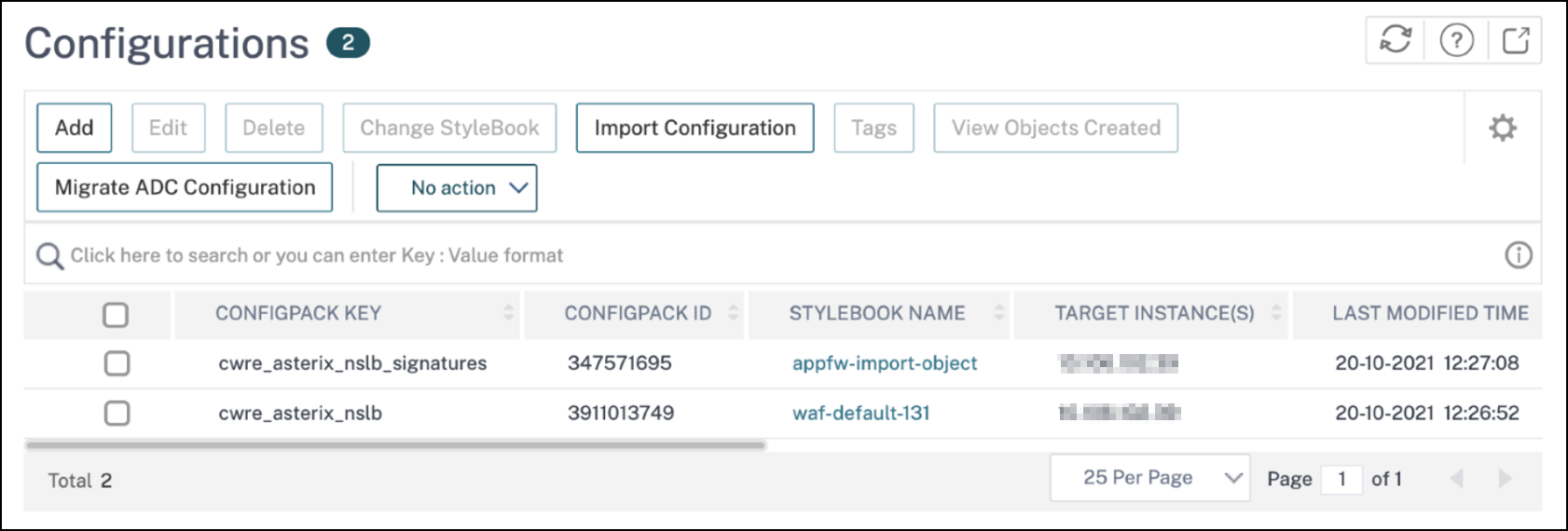

La configuration est appliquée sur l’instance NetScaler via des StyleBooks, en fonction de la version.

-

Pour NetScaler 13.0, le StyleBook

unified-appsec-protection-130est utilisé. -

Pour NetScaler 13.1, le StyleBook

unified-appsec-protection-131est utilisé. -

Pour NetScaler 14.1, le StyleBook

unified-appsec-protection-141est utilisé.

-

-

Le profil

Appfwest créé sur votre NetScaler et lié à l’application à l’aide dupolicylabel. -

Les signatures sont liées au profil appfw, si les signatures recommandées sont déjà appliquées.

Remarque

Les contrôles de sécurité sont pris en charge à partir de la version 13.0 41.28 ou ultérieure de NetScaler.

Vous pouvez vérifier que les profils et signatures WAF sont appliqués via les StyleBooks par défaut en accédant à Applications > Configuration > Packs de configuration.

Exporter le rapport du scanner WAF

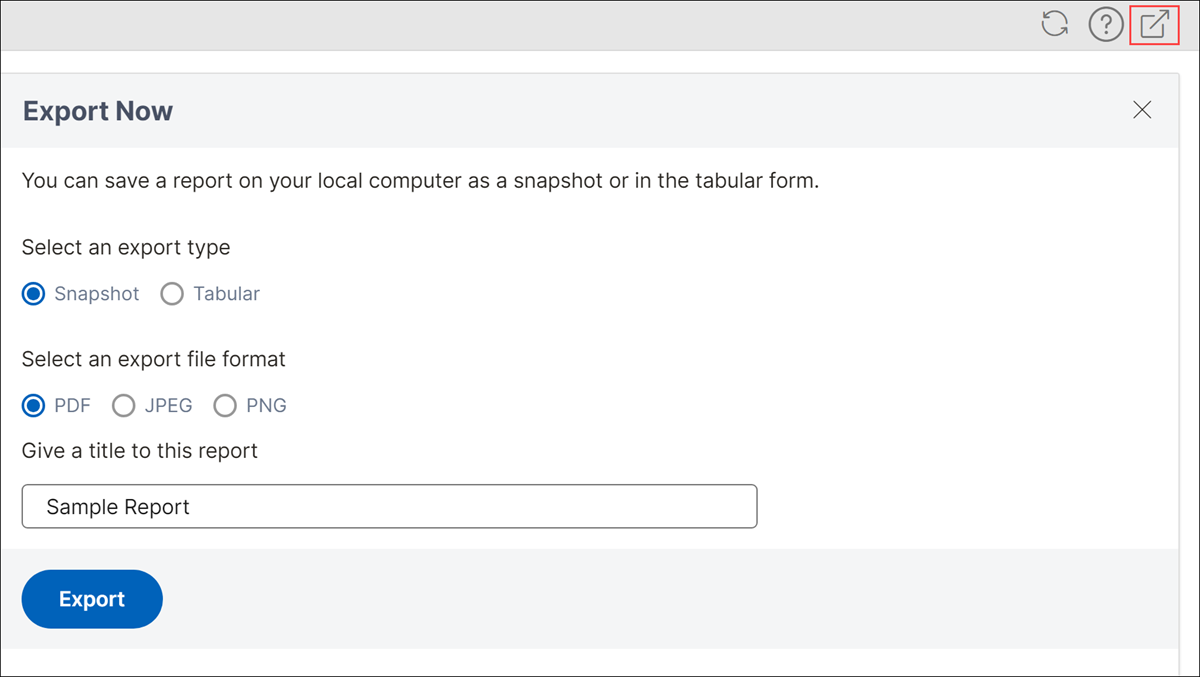

Pour exporter le rapport du scanner WAF, suivez ces étapes :

-

Accédez à Sécurité > Tableau de bord > Gérer les applications.

-

Dans l’onglet Applications non sécurisées, cliquez sur Afficher l’historique.

-

Sur la page Historique des analyses, sélectionnez l’analyse souhaitée et cliquez sur Afficher le rapport.

-

Sur la page Résultats de l’analyse, cliquez sur l’icône Exporter.

-

Sur la page Exporter maintenant, choisissez le type d’exportation.

Pour le type d’exportation Instantané :

-

Sélectionnez un format de fichier d’exportation : PDF, JPG ou PNG

-

Saisissez un titre pour le rapport.

-

Cliquez sur Exporter.

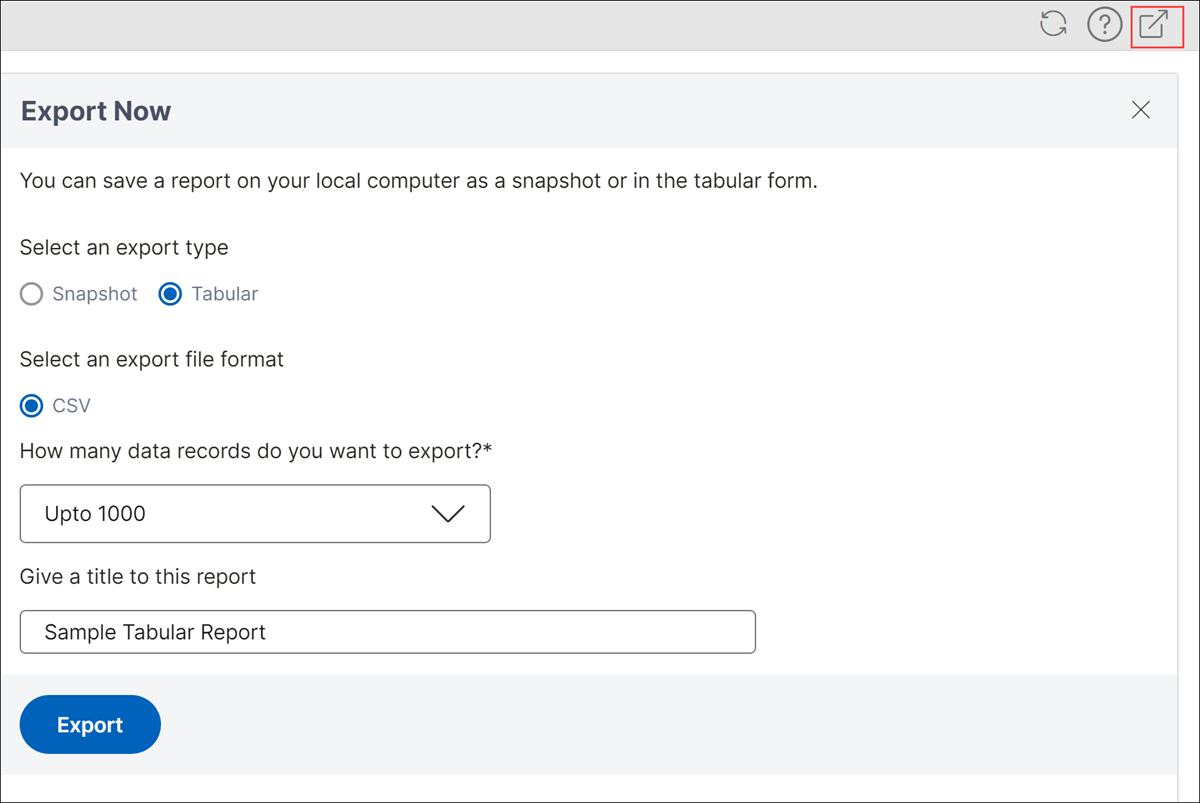

Pour le type d’exportation Tabulaire :

À partir de la version 14.1 build 25.x, vous pouvez exporter le rapport du scanner WAF dans un format tabulaire.

-

Sélectionnez le format de fichier CSV.

-

Sélectionnez le nombre d’enregistrements de données à exporter dans la liste.

-

Saisissez un titre pour le rapport.

-

Cliquez sur Exporter.

Sélectionner et personnaliser les protections

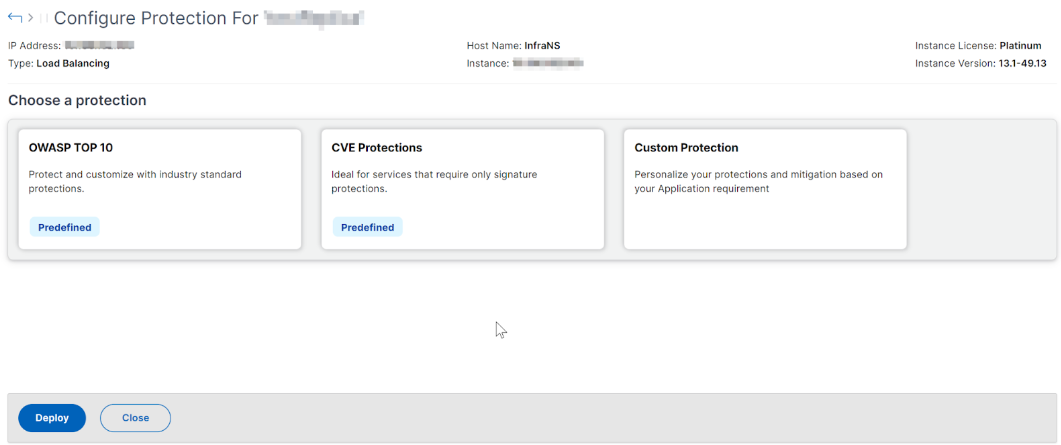

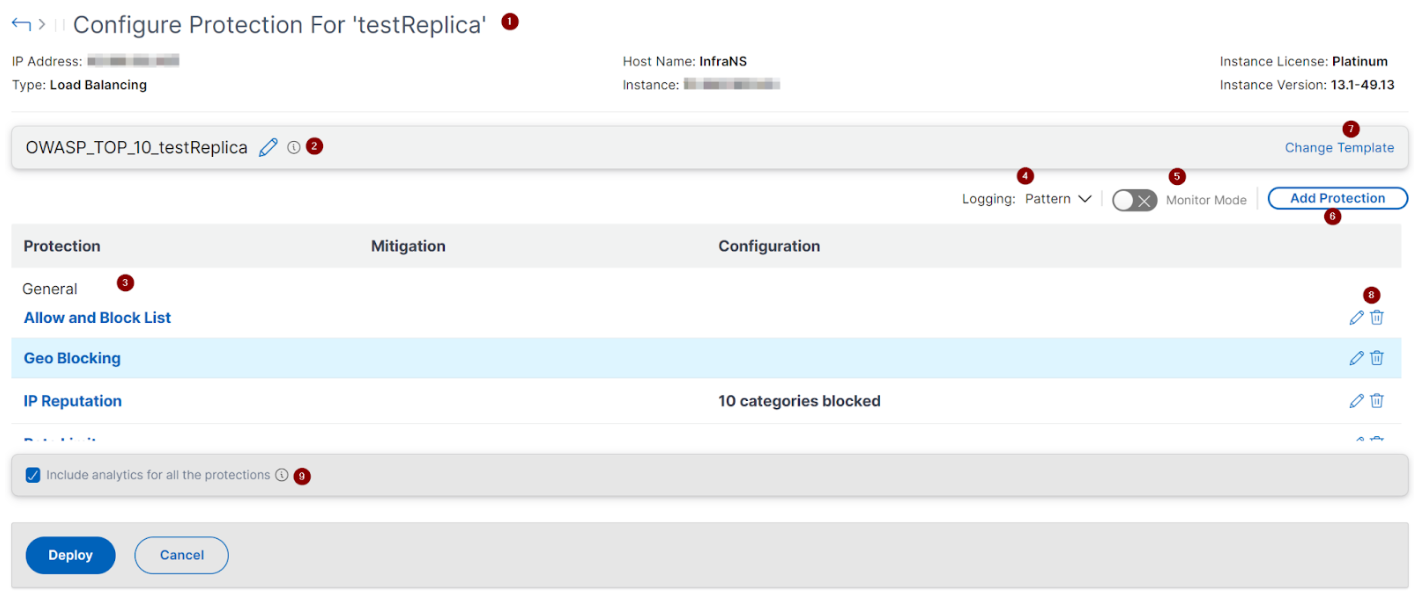

OWASP Top 10

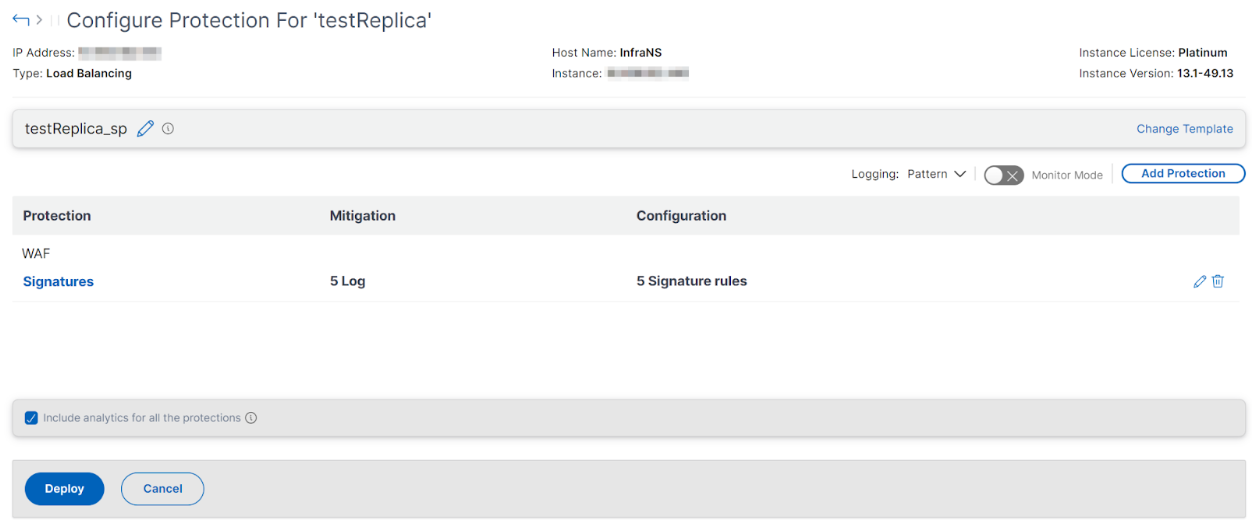

1 - Fournit des informations sur l’application telles que l’adresse IP, le type de serveur virtuel, le type de licence, l’instance à partir de laquelle l’application est configurée, etc.

2 - Affiche le modèle sélectionné. Vous pouvez le renommer selon votre choix.

3 - Affiche les protections. Certaines protections nécessitent des informations supplémentaires.

4 - Affiche le type de journalisation détaillée. Vous pouvez sélectionner les options suivantes :

-

Modèle. Journalise uniquement le modèle de violation.

-

Charge utile du modèle. Journalise le modèle de violation et 150 octets de charge utile JSON supplémentaire.

-

Modèle, charge utile, en-tête. Journalise le modèle de violation, 150 octets de charge utile JSON supplémentaire et les informations d’en-tête HTTP.

5 - Vous permet d’activer le mode Moniteur. Si vous activez le mode Moniteur, le trafic est uniquement journalisé et les mesures d’atténuation ne sont pas activées.

6 - Vous permet d’ajouter d’autres protections. Cliquez sur Ajouter des protections et examinez-les pour les ajouter.

7 - Vous permet de choisir un nouveau modèle en utilisant l’option Changer de modèle.

8 - Vous permet de modifier ou de supprimer la protection.

9 - Active l’analyse pour les protections que vous sélectionnez. Cette option est sélectionnée par défaut. Vous pouvez afficher les analyses pour les protections configurées sous Sécurité > Violations de sécurité.

Après avoir configuré les protections, cliquez sur Déployer.

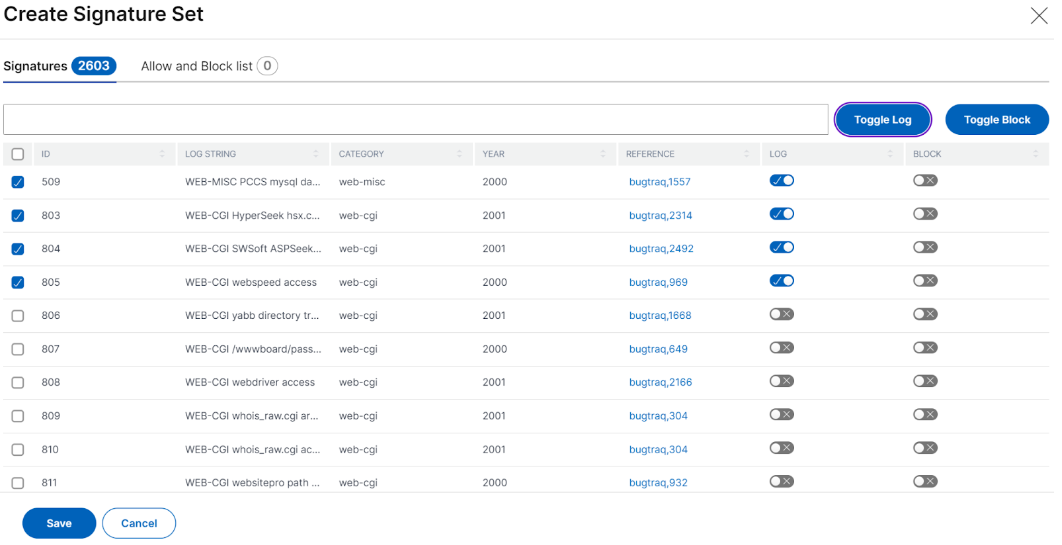

Protections CVE

Pour déployer les protections CVE, cliquez sur Créer une protection CVE. Sur la page Créer un ensemble de signatures, sélectionnez les signatures dans la liste pour configurer l’action de journalisation ou de blocage, puis cliquez sur Enregistrer.

Après avoir cliqué sur Enregistrer, vous pouvez afficher les signatures ajoutées à la page de configuration.

Vous pouvez également cliquer sur Ajouter une protection pour ajouter d’autres protections à l’application. Après avoir configuré toutes les protections, cliquez sur Déployer.

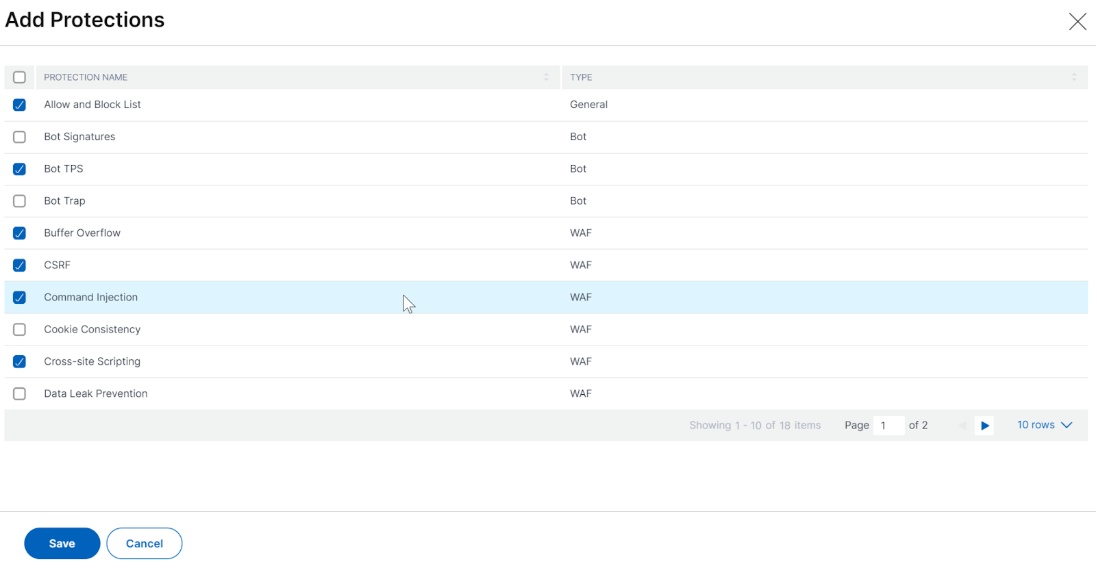

Protection personnalisée

Pour déployer des protections basées sur vos exigences, cliquez sur Créer une nouvelle protection. Sur la page Ajouter des protections, sélectionnez les protections que vous souhaitez déployer et cliquez sur Enregistrer.

Après avoir cliqué sur Enregistrer, examinez les protections sélectionnées sur la page de configuration, puis cliquez sur Déployer.

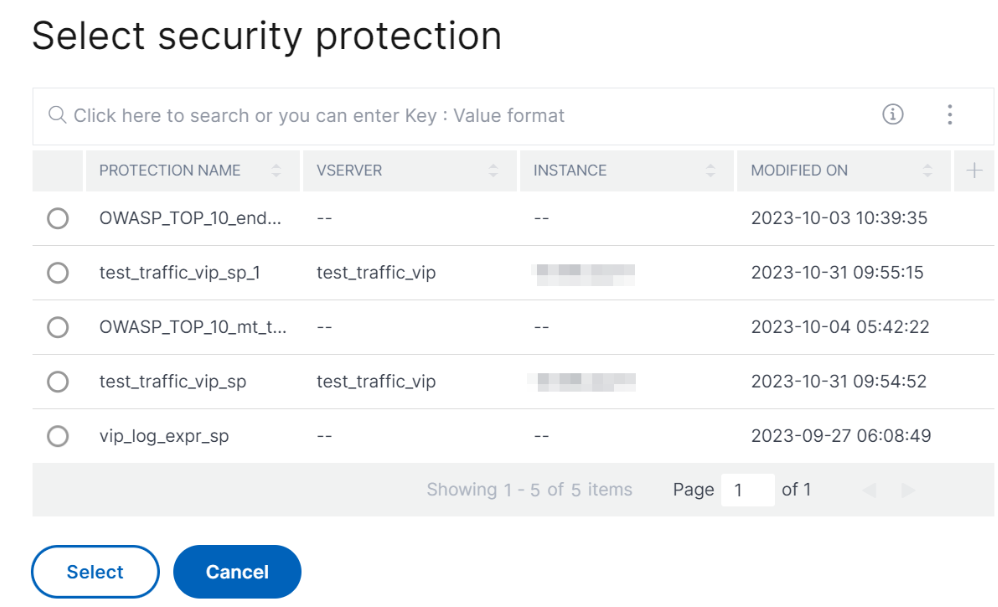

Choisir des protections existantes

Pour déployer des protections existantes d’une application à une autre, sélectionnez une protection existante dans la liste.

Après avoir sélectionné une protection, les protections existantes sont clonées et affichées sur la page de configuration. Vous pouvez les modifier en fonction de vos exigences, puis cliquer sur Déployer.