Einheitliches Sicherheits-Dashboard

Das Einheitliche Sicherheits-Dashboard ist ein zentrales Dashboard, über das Sie Schutzmaßnahmen konfigurieren, Analysen aktivieren und die Schutzmaßnahmen für Ihre Anwendung bereitstellen können. In diesem Dashboard können Sie aus verschiedenen Vorlagenoptionen wählen und den gesamten Konfigurationsprozess in einem einzigen Workflow abschließen. Navigieren Sie zunächst zu Security > Security Dashboard und klicken Sie dann auf Manage Application. Auf der Seite Manage Application können Sie Details zu Ihren gesicherten und ungesicherten Anwendungen anzeigen.

Hinweis:

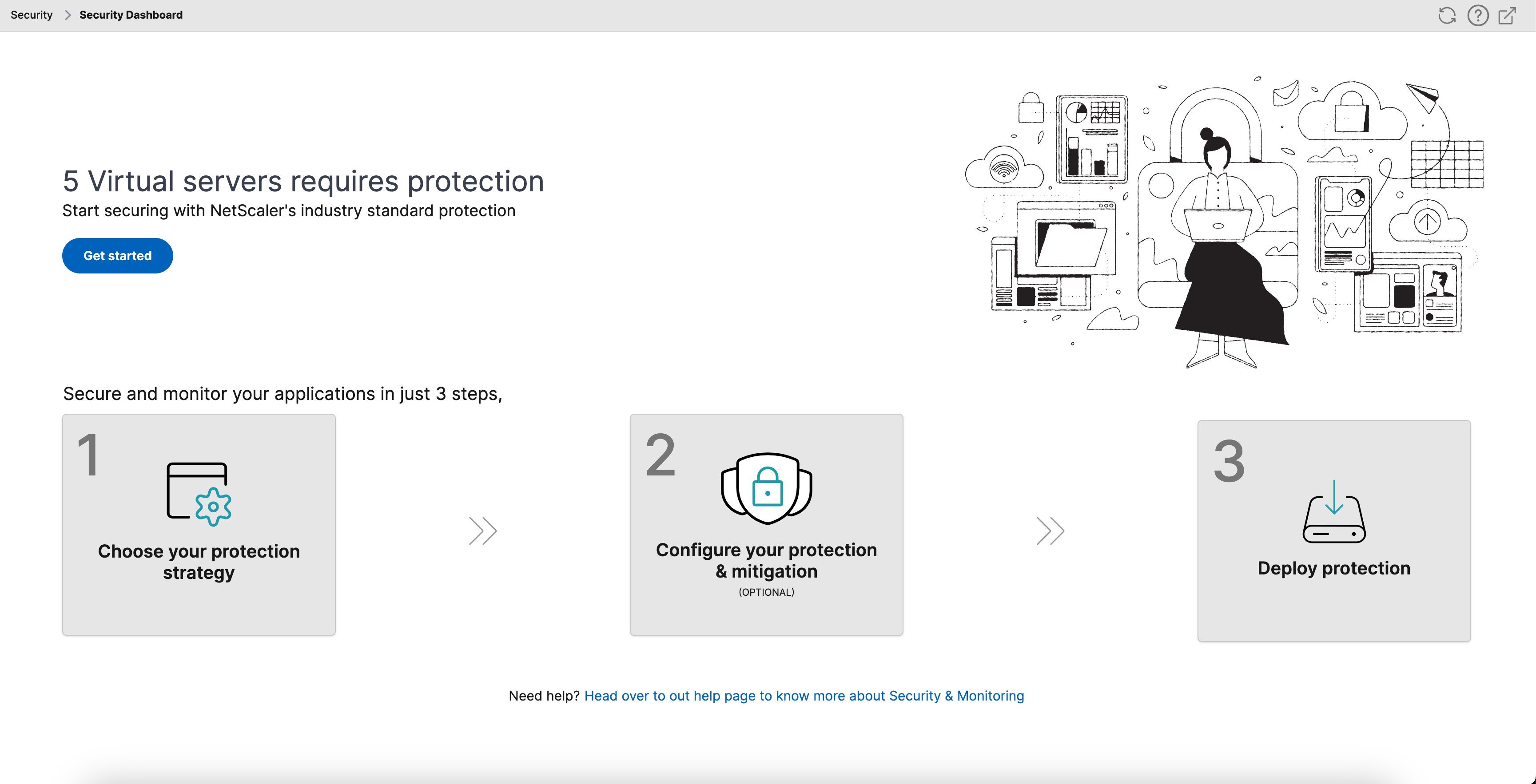

- Wenn Sie ein neuer Benutzer sind oder noch keine Schutzmaßnahmen über StyleBooks oder direkt auf NetScaler®-Instanzen konfiguriert haben, wird die folgende Seite angezeigt, nachdem Sie auf Security > Security Dashboard geklickt haben.

Sie können die Gesamtzahl der virtuellen Server anzeigen, die Schutz benötigen. Klicken Sie auf Get Started, um Details unter Unsecured Applications anzuzeigen.

Die für die Konfiguration von Schutzmaßnahmen geeigneten virtuellen Servertypen sind Lastausgleich und Content Switching.

Gesicherte Anwendungen

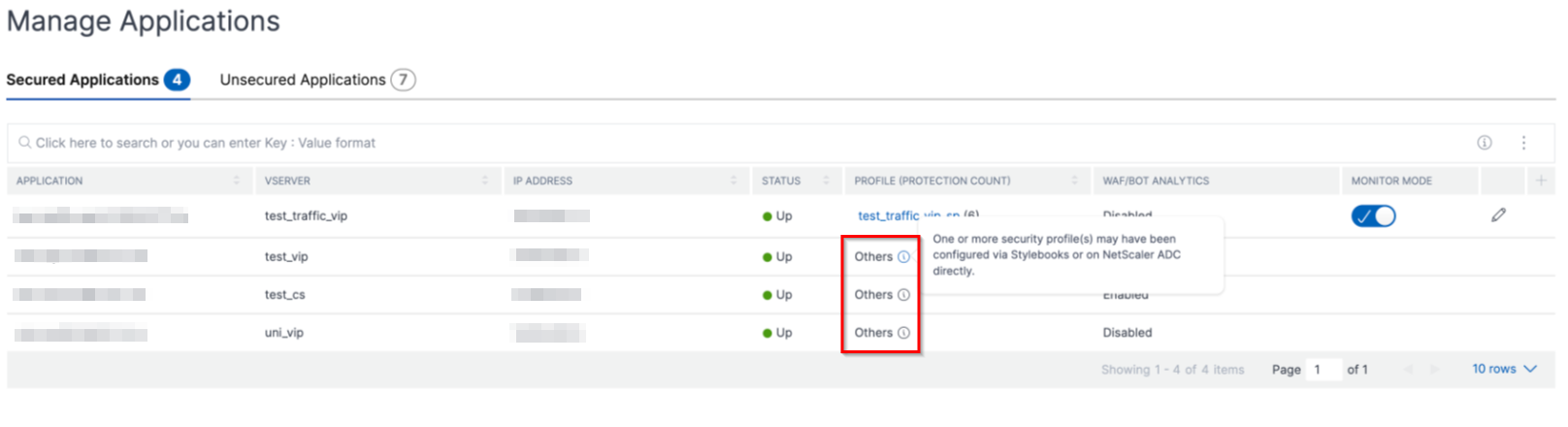

Details können Sie anzeigen, nachdem Sie Schutzmaßnahmen über das einheitliche Sicherheits-Dashboard konfiguriert haben. Weitere Informationen finden Sie unter Schutzmaßnahmen für ungesicherte Anwendungen konfigurieren.

Wenn Sie bereits Schutzmaßnahmen direkt auf den NetScaler-Instanzen oder über StyleBooks konfiguriert haben, können Sie die Anwendungen auf der Registerkarte Secured Applications anzeigen, die unter Profile als Others gekennzeichnet sind.

Schutzmaßnahmen für ungesicherte Anwendungen konfigurieren

Hinweis:

Die maximal unterstützte Anzahl von Konfigurationsentitäten (Regeln) in der Blockierliste beträgt 32.

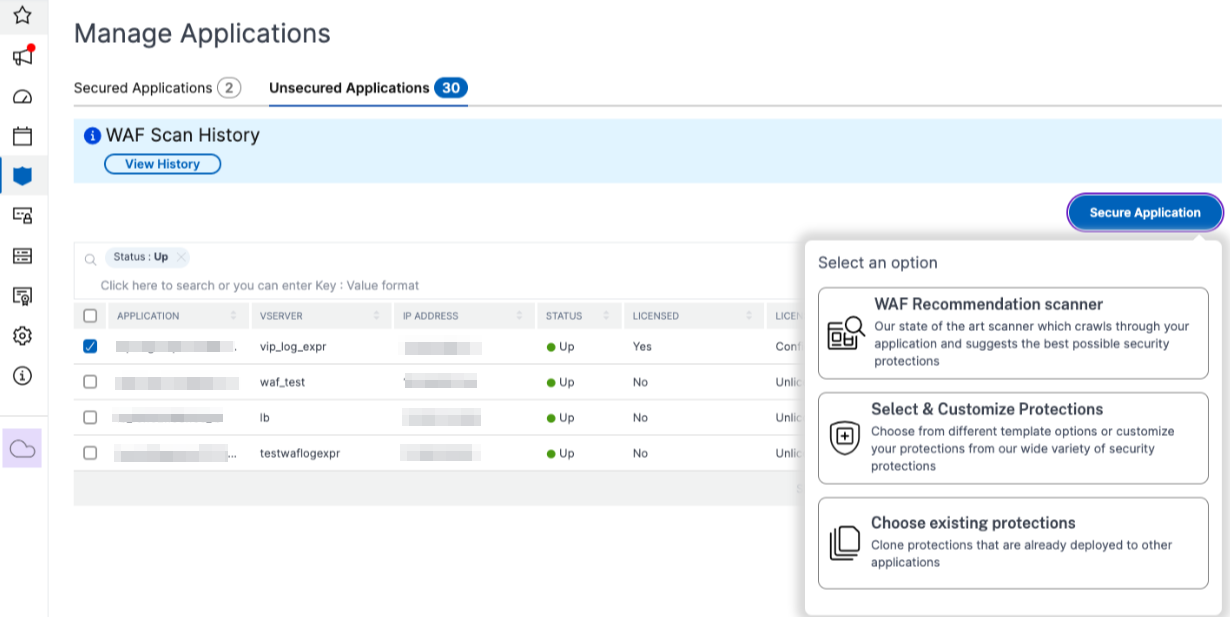

Wählen Sie auf der Registerkarte Unsecured Applications eine Anwendung aus und klicken Sie auf Secure Application.

Sie können eine der folgenden Optionen auswählen, um Ihre Anwendung zu schützen:

-

WAF Recommendation scanner – Diese Option ermöglicht es Ihnen, einen Scan Ihrer Anwendung durchzuführen. Basierend auf bestimmten Scanparametern schlägt das Ergebnis Schutzmaßnahmen für Ihre Anwendung vor. Sie könnten in Betracht ziehen, diese Empfehlungen anzuwenden.

-

Select & Customize Protections – Diese Option ermöglicht es Ihnen, aus verschiedenen Vorlagenoptionen zu wählen oder Ihre Schutzmaßnahmen anzupassen und bereitzustellen.

-

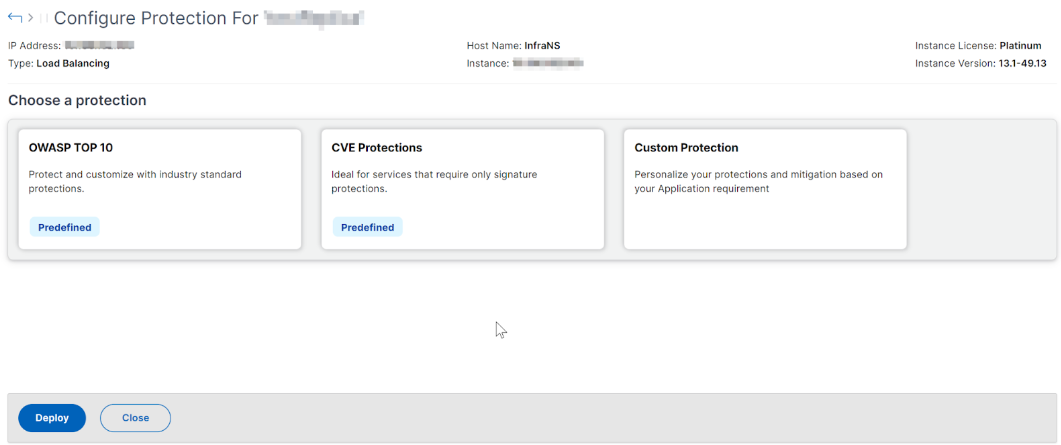

OWASP Top 10 – Eine vordefinierte Vorlage, die die branchenüblichen Schutzmaßnahmen gegen die Top-10-Sicherheitsrisiken von OWASP enthält. Weitere Informationen finden Sie unter

https://owasp.org/www-project-top-ten/. -

CVE Protections – Sie können den Signatursatz aus der Liste der vorkonfigurierten Signaturregeln erstellen, die unter bekannten Schwachstellenkategorien klassifiziert sind. Sie können Signaturen auswählen, um eine Protokoll- oder Blockieraktion zu konfigurieren, wenn ein Signaturmuster mit dem eingehenden Datenverkehr übereinstimmt. Die Protokollnachricht enthält die Details zur Schwachstelle.

-

Custom Protections – Wählen Sie die Schutzmaßnahmen aus und stellen Sie sie entsprechend Ihren Anforderungen bereit.

-

-

Choose existing protections – Diese Option klont die Schutzmaßnahmen, die in einer bestehenden Anwendung bereitgestellt werden. Wenn Sie dieselben Schutzmaßnahmen für eine andere Anwendung bereitstellen möchten, können Sie diese Option auswählen und sie unverändert für eine andere Anwendung bereitstellen. Sie können diese Option auch als Vorlage auswählen, die Schutzmaßnahmen ändern und dann bereitstellen.

WAF-Empfehlungsscanner

Hinweis:

Sie können für eine Anwendung immer nur einen Scan gleichzeitig ausführen. Um einen neuen Scan für dieselbe oder eine andere Anwendung zu starten, müssen Sie warten, bis der vorherige Scan abgeschlossen ist.

Sie können auf View History klicken, um den Verlauf und den Status der vergangenen Scans anzuzeigen. Sie können auch auf View Report klicken und die Empfehlungen später anwenden.

Voraussetzungen:

-

Die NetScaler-Instanz muss Version 13.0 41.28 oder höher (für Sicherheitsprüfungen) und 13.0 oder höher (für Signaturen) sein.

-

Muss über die Premium-Lizenz verfügen.

-

Muss der virtuelle Lastausgleichsserver sein.

Um mit dem WAF-Empfehlungsscan zu beginnen, müssen Sie die folgenden Informationen angeben:

-

Unter Scan Parameters:

-

Domain Name – Geben Sie eine gültige, zugängliche IP-Adresse oder den öffentlich erreichbaren Domänennamen an, der der Anwendung zugeordnet ist. Zum Beispiel:

www.example.com. -

HTTP/HTTPS Protocol – Wählen Sie das Protokoll der Anwendung aus.

-

Traffic Timeout – Die Wartezeit (in Sekunden) für eine einzelne Anfrage während des Scans. Der Wert muss größer als 0 sein.

-

URL to start scan from – Die Startseite der Anwendung, von der aus der Scan initiiert werden soll. Zum Beispiel:

https://www.example.com/home. Die URL muss eine gültige IPv4-Adresse sein. Wenn die IP-Adressen privat sind, müssen Sie sicherstellen, dass die private IP-Adresse von der lokalen Verwaltungs-IP der NetScaler Console aus zugänglich ist. -

Login URL – Die URL, an die die Anmeldedaten zur Authentifizierung gesendet werden. In HTML ist diese URL allgemein als Aktions-URL bekannt.

-

Authentication Method – Wählen Sie die unterstützte Authentifizierungsmethode (Formular-basiert oder Header-basiert) für Ihre Anwendung aus.

-

Die formularbasierte Authentifizierung erfordert das Senden eines Formulars an die Anmelde-URL mit den Anmeldeinformationen. Diese Anmeldeinformationen müssen in Form von Formularfeldern und deren Werten vorliegen. Die Anwendung teilt dann das Sitzungscookie, das zur Aufrechterhaltung der Sitzungen während des Scans verwendet wird.

-

Die Header-basierte Authentifizierung erfordert den Authentifizierungs-Header und dessen Wert im Header-Bereich. Der Authentifizierungs-Header muss einen gültigen Wert haben und wird zur Aufrechterhaltung der Sitzungen während des Scans verwendet. Die Formularfelder sollten für die Header-basierte Authentifizierung leer gelassen werden.

-

-

Request Method – Wählen Sie die HTTP-Methode aus, die beim Senden von Formulardaten an die Anmelde-URL verwendet wird. Die zulässigen Anfragemethoden sind POST, GET und PUT.

-

Form Fields – Geben Sie die Formulardaten an, die an die Anmelde-URL übermittelt werden sollen. Formularfelder sind nur erforderlich, wenn Sie die formularbasierte Authentifizierung auswählen. Sie müssen die Daten in Schlüssel-Wert-Paaren angeben, wobei Field Name der Schlüssel und Field Value der Wert ist. Stellen Sie sicher, dass alle für die Anmeldung erforderlichen Formularfelder korrekt hinzugefügt werden, einschließlich Passwörtern. Die Werte werden vor der Speicherung in der Datenbank verschlüsselt. Sie können auf Add klicken, um mehrere Formularfelder hinzuzufügen. Zum Beispiel: Field Name – Benutzername und Field Value – admin.

-

Logout URL – Geben Sie die URL an, die die Sitzung nach dem Zugriff beendet. Zum Beispiel:

https://www.example.com/customer/logout.

-

-

Unter Scan Configurations:

-

Vulnerabilities to check – Wählen Sie die Schwachstellen aus, die der Scanner erkennen soll. Derzeit geschieht dies für SQL-Injection- und Cross-Site-Scripting-Verletzungen. Standardmäßig sind alle Verletzungen ausgewählt. Nach der Auswahl der Schwachstellen simuliert der Scanner diese Angriffe auf die Anwendung, um die potenzielle Schwachstelle zu melden. Es wird empfohlen, diese Erkennung nicht in der Produktionsumgebung zu aktivieren. Alle anderen Schwachstellen werden ebenfalls gemeldet, ohne diese Angriffe auf die Anwendung zu simulieren.

-

Response size limit – Die maximale Begrenzung der Antwortgröße. Antworten, die den angegebenen Wert überschreiten, werden nicht gescannt. Die empfohlene Begrenzung beträgt 10 MB (1000000 Bytes).

-

Requests Concurrency – Die Gesamtzahl der parallel an die Webanwendung gesendeten Anfragen.

-

-

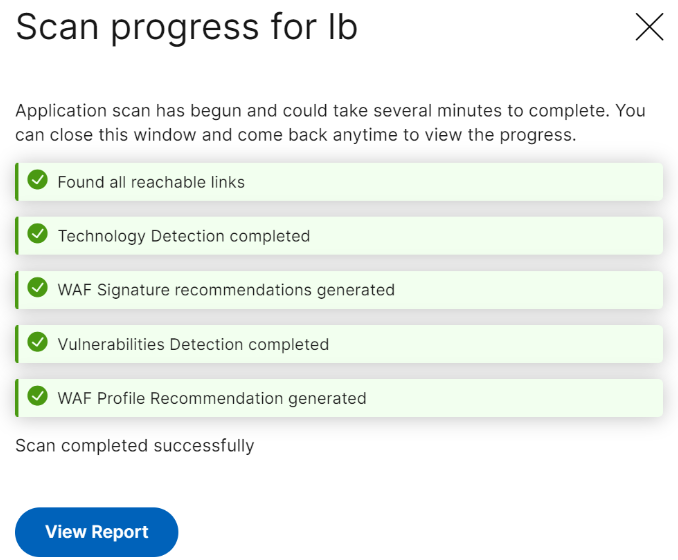

Die Konfiguration der WAF-Scaneinstellungen ist abgeschlossen. Sie können auf Start Scan klicken, um den Scanvorgang zu starten und auf den Abschluss des Fortschritts zu warten. Nachdem der Scan abgeschlossen ist, klicken Sie auf View Report.

-

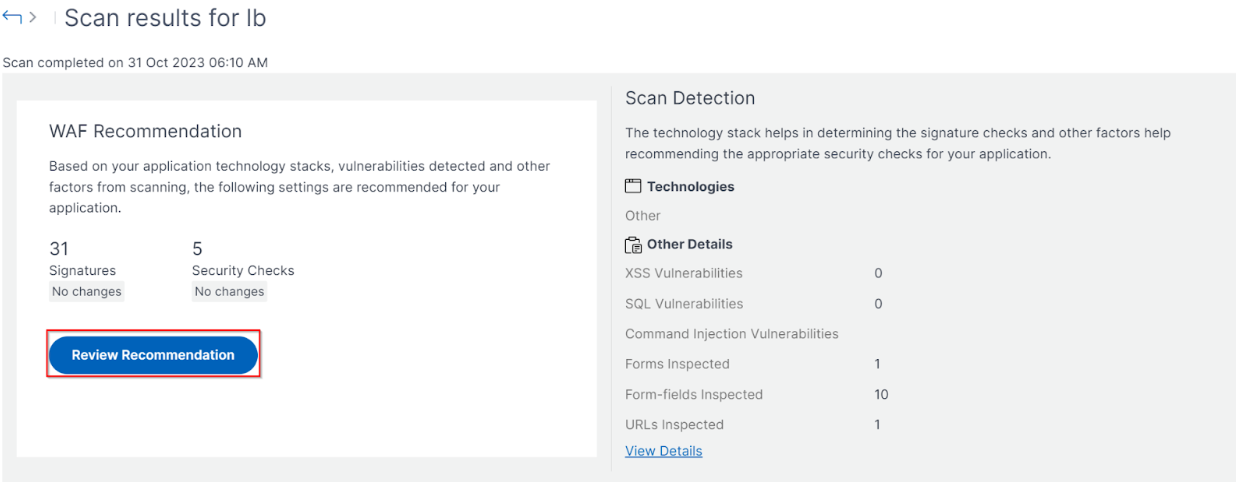

Klicken Sie auf der Seite mit den Scanergebnissen auf Review Recommendation.

-

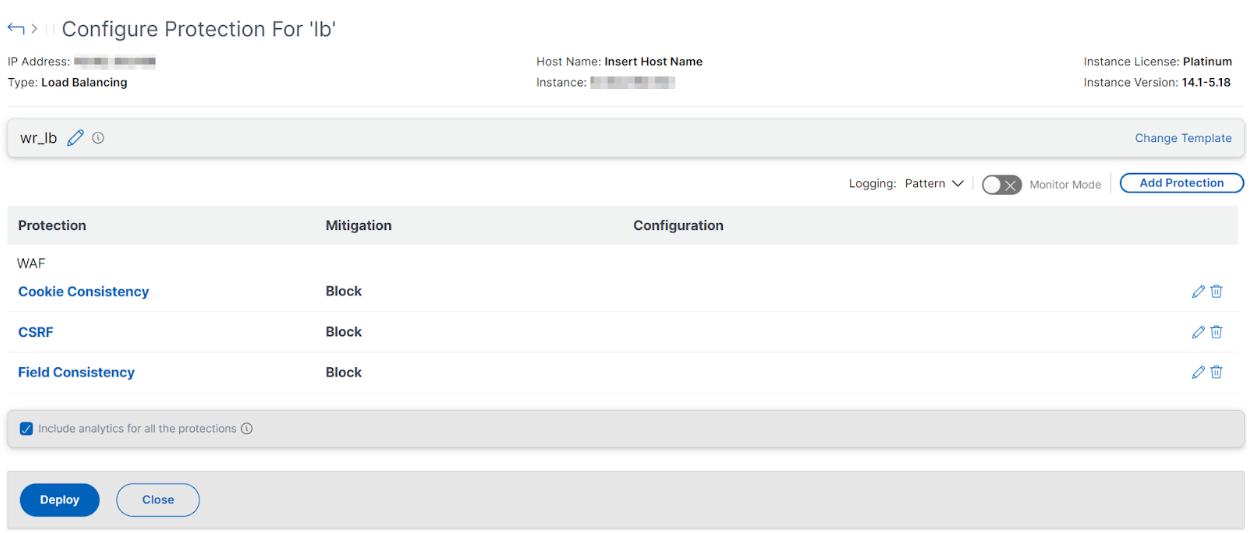

Überprüfen Sie die Schutzmaßnahmen oder bearbeiten/fügen Sie weitere Schutzmaßnahmen hinzu und klicken Sie auf Deploy.

Wenn Sie Sicherheitsprüfungen erfolgreich anwenden:

-

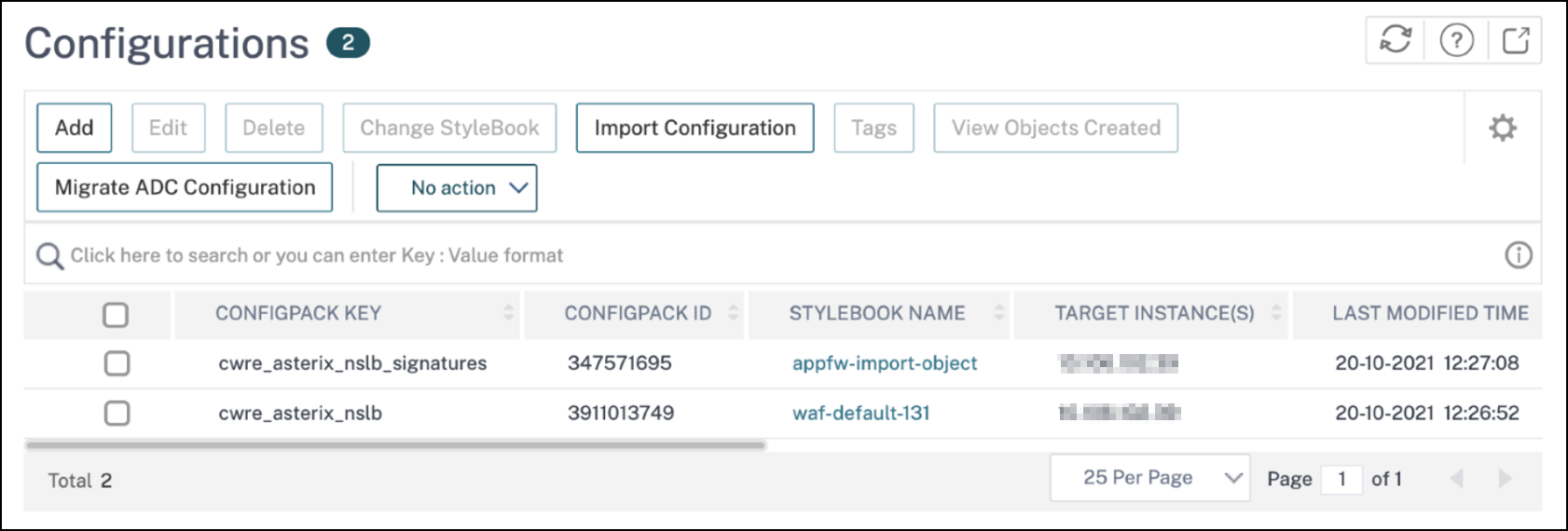

Die Konfiguration wird je nach Version über StyleBooks auf der NetScaler-Instanz angewendet.

-

Für NetScaler 13.0 wird das StyleBook

unified-appsec-protection-130verwendet. -

Für NetScaler 13.1 wird das StyleBook

unified-appsec-protection-131verwendet. -

Für NetScaler 14.1 wird das StyleBook

unified-appsec-protection-141verwendet.

-

-

Das

Appfw-Profil wird auf Ihrem NetScaler erstellt und mithilfe despolicylabelan die Anwendung gebunden. -

Die Signaturen werden an das Appfw-Profil gebunden, wenn die empfohlenen Signaturen bereits angewendet wurden.

Hinweis

Sicherheitsprüfungen werden in NetScaler Version 13.0 41.28 oder höher unterstützt.

Sie können überprüfen, ob die WAF-Profile und Signaturen über die Standard-StyleBooks angewendet wurden, indem Sie zu Applications > Configuration > Config Packs navigieren.

WAF-Scanner-Bericht exportieren

Um den WAF-Scanner-Bericht zu exportieren, führen Sie die folgenden Schritte aus:

-

Navigieren Sie zu Security > Dashboard > Manage Applications.

-

Klicken Sie auf der Registerkarte Unsecured Applications auf View History.

-

Wählen Sie auf der Seite Scan History den gewünschten Scan aus und klicken Sie auf View Report.

-

Klicken Sie auf der Seite Scan Results auf das Export-Symbol.

-

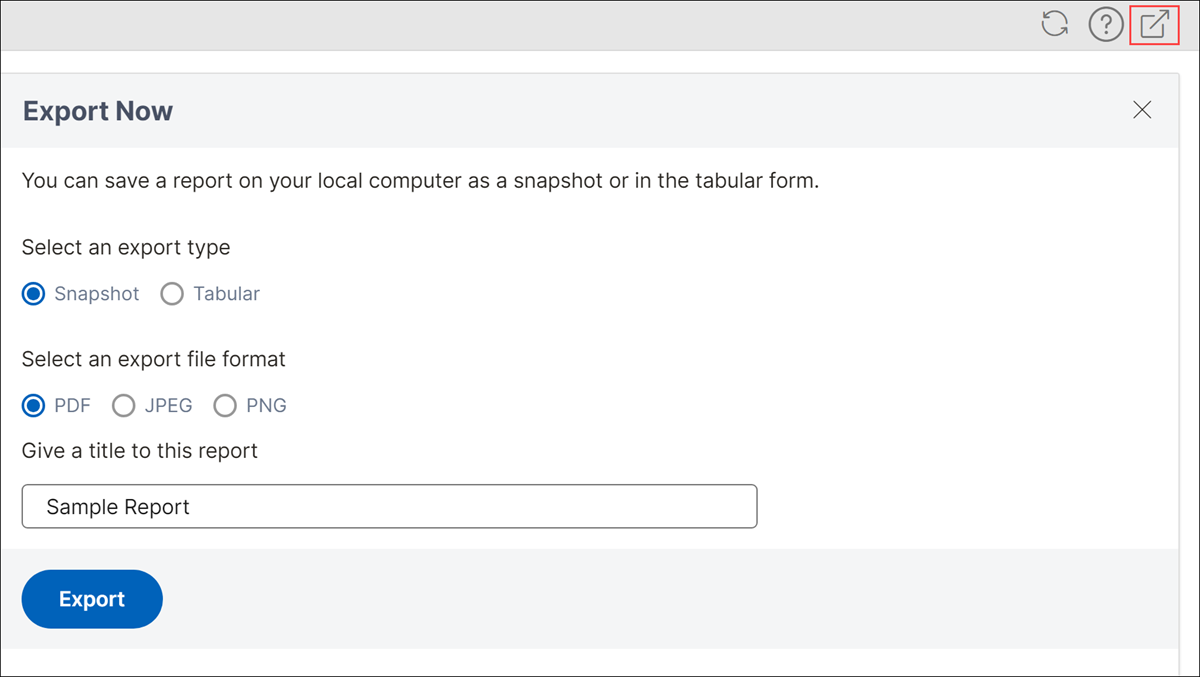

Wählen Sie auf der Seite Exports Now den Exporttyp aus.

Für den Exporttyp Snapshot:

-

Wählen Sie ein Exportdateiformat: PDF, JPG oder PNG

-

Geben Sie einen Titel für den Bericht ein.

-

Klicken Sie auf Export.

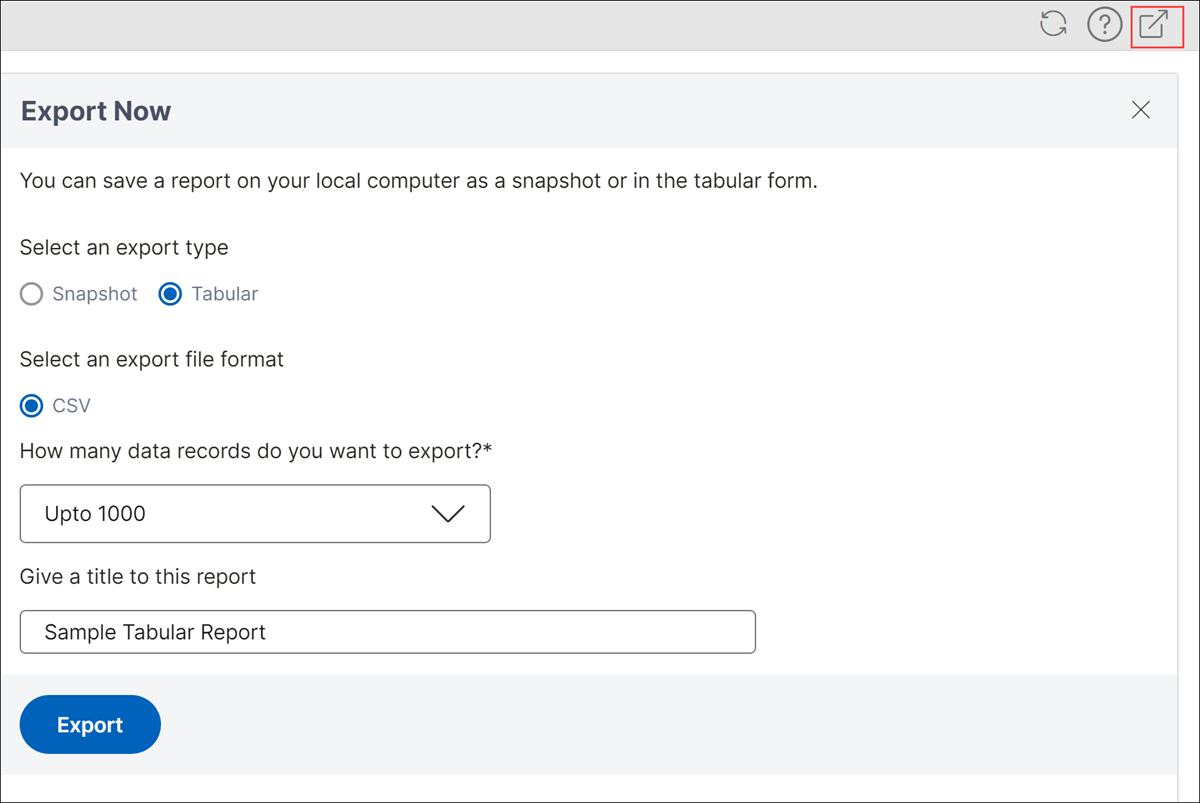

Für den Exporttyp Tabular:

Ab Release 14.1 Build 25.x können Sie den WAF-Scanner-Bericht in einem tabellarischen Format exportieren.

-

Wählen Sie das CSV-Dateiformat aus.

-

Wählen Sie die Anzahl der zu exportierenden Datensätze aus der Liste aus.

-

Geben Sie einen Titel für den Bericht ein.

-

Klicken Sie auf Export.

Schutzmaßnahmen auswählen und anpassen

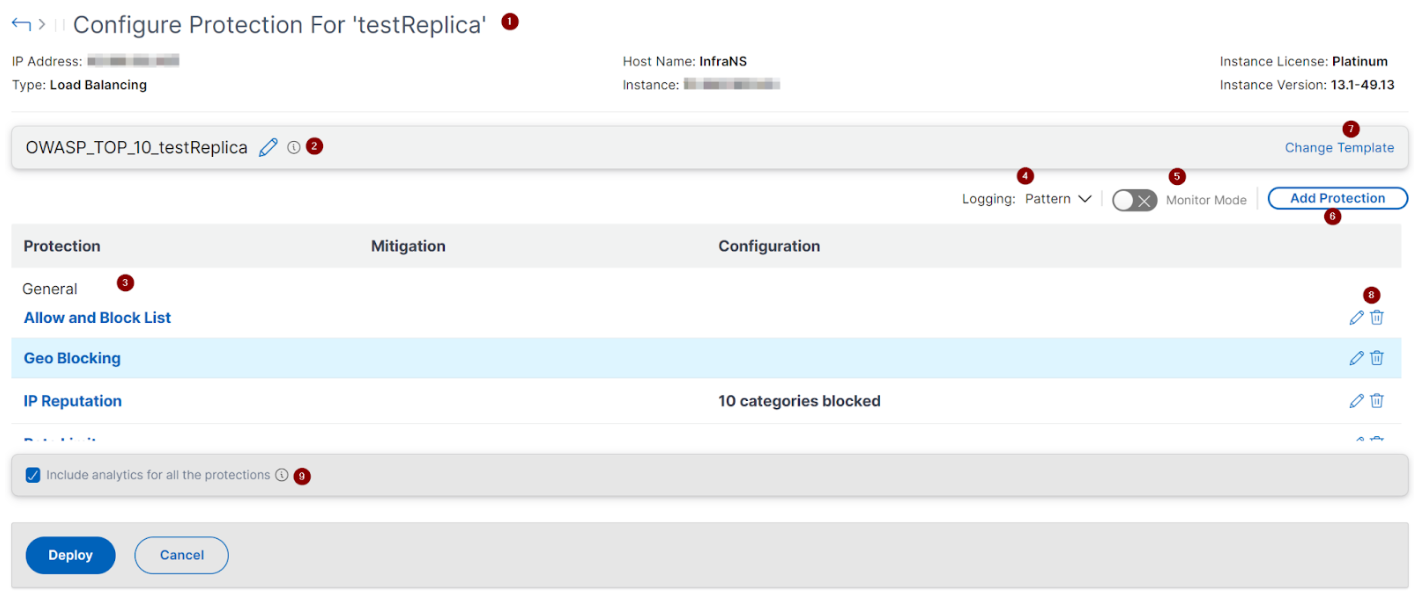

OWASP Top 10

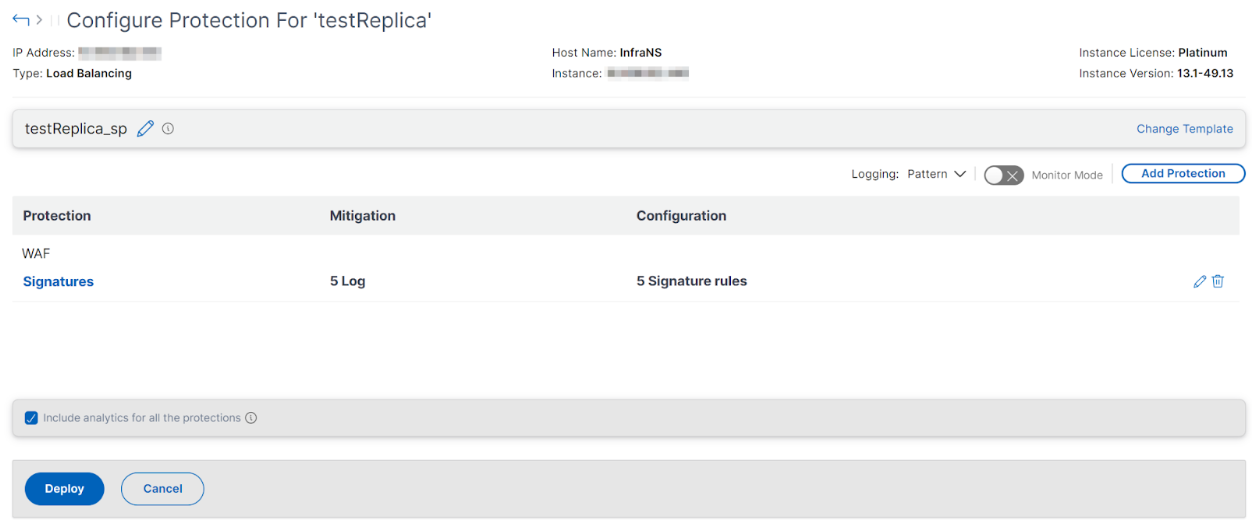

1 – Bietet Informationen über die Anwendung, wie z. B. IP-Adresse, virtueller Servertyp, Lizenztyp, von welcher Instanz die Anwendung konfiguriert ist und so weiter.

2 – Zeigt die ausgewählte Vorlage an. Sie können sie nach Belieben umbenennen.

3 – Zeigt die Schutzmaßnahmen an. Einige Schutzmaßnahmen erfordern zusätzliche Informationen.

4 – Zeigt den ausführlichen Protokolltyp an. Sie können die folgenden Optionen auswählen:

-

Pattern. Protokolliert nur das Verletzungsmuster.

-

Pattern payload. Protokolliert das Verletzungsmuster und 150 Bytes zusätzliche JSON-Nutzdaten.

-

Pattern, payload, header. Protokolliert das Verletzungsmuster, 150 Bytes zusätzliche JSON-Nutzdaten und HTTP-Header-Informationen.

5 – Ermöglicht Ihnen die Aktivierung des Überwachungsmodus. Wenn Sie den Überwachungsmodus aktivieren, wird der Datenverkehr nur protokolliert und es werden keine Abhilfemaßnahmen aktiviert.

6 – Ermöglicht Ihnen das Hinzufügen weiterer Schutzmaßnahmen. Klicken Sie auf Add Protections und überprüfen Sie diese, um sie hinzuzufügen.

7 – Ermöglicht Ihnen die Auswahl einer neuen Vorlage über die Option Change Template.

8 – Ermöglicht Ihnen das Bearbeiten oder Löschen der Schutzmaßnahme.

9 – Aktiviert Analysen für die von Ihnen ausgewählten Schutzmaßnahmen. Diese Option ist standardmäßig ausgewählt. Sie können Analysen für die konfigurierten Schutzmaßnahmen unter Security > Security Violations anzeigen.

Nachdem Sie die Schutzmaßnahmen konfiguriert haben, klicken Sie auf Deploy.

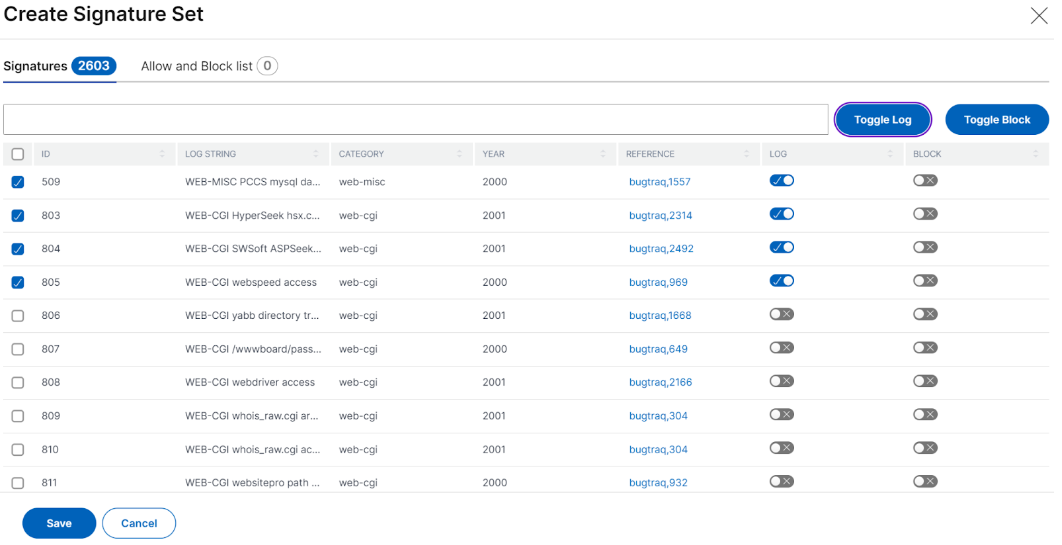

CVE-Schutzmaßnahmen

Um die CVE-Schutzmaßnahmen bereitzustellen, klicken Sie auf Create CVE Protection. Wählen Sie auf der Seite Create Signature Set die Signaturen aus der Liste aus, um die Protokoll- oder Blockieraktion zu konfigurieren, und klicken Sie dann auf Save.

Nachdem Sie auf Save geklickt haben, können Sie die zur Konfigurationsseite hinzugefügten Signaturen anzeigen.

Sie können auch auf Add Protection klicken, um der Anwendung weitere Schutzmaßnahmen hinzuzufügen. Nachdem Sie alle Schutzmaßnahmen konfiguriert haben, klicken Sie auf Deploy.

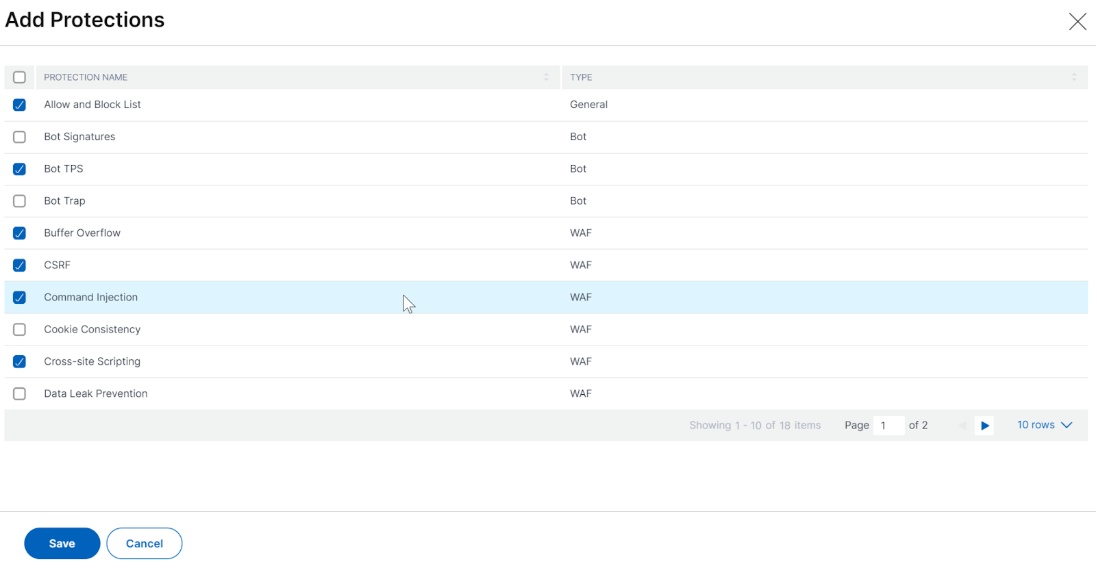

Benutzerdefinierter Schutz

Um Schutzmaßnahmen basierend auf Ihren Anforderungen bereitzustellen, klicken Sie auf Create new protection. Wählen Sie auf der Seite Add Protections die Schutzmaßnahmen aus, die Sie bereitstellen möchten, und klicken Sie auf Save.

Nachdem Sie auf Save geklickt haben, überprüfen Sie die ausgewählten Schutzmaßnahmen auf der Konfigurationsseite und klicken Sie dann auf Deploy.

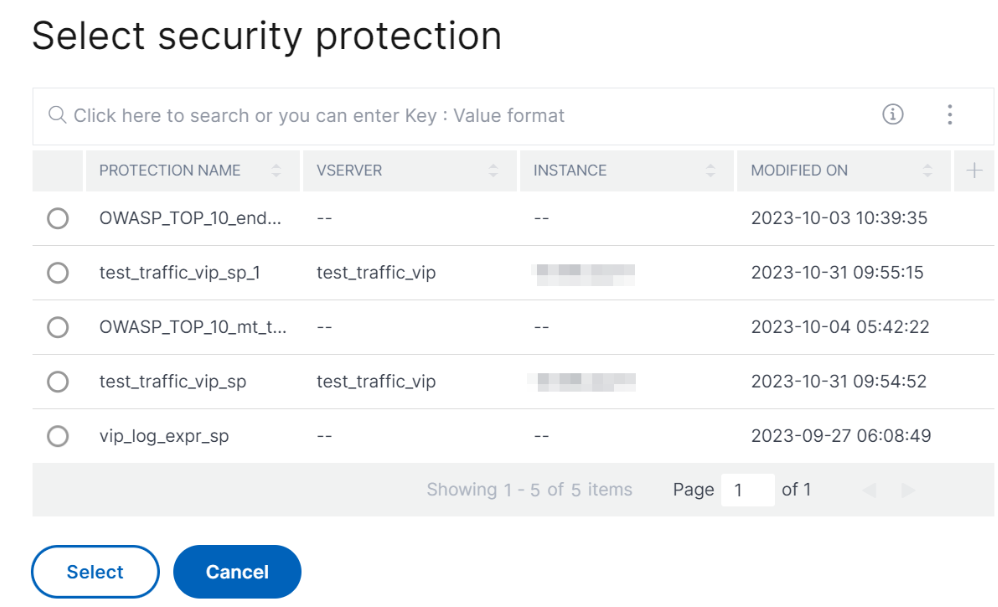

Bestehende Schutzmaßnahmen auswählen

Um bestehende Schutzmaßnahmen von einer Anwendung auf eine andere zu übertragen, wählen Sie eine bestehende Schutzmaßnahme aus der Liste aus.

Nachdem Sie eine Schutzmaßnahme ausgewählt haben, werden die bestehenden Schutzmaßnahmen geklont und auf der Konfigurationsseite angezeigt. Sie können sie nach Ihren Anforderungen ändern und dann auf Deploy klicken.