Sicherheitshinweis

Eine sichere, geschützte und widerstandsfähige Infrastruktur ist die Lebensader jeder Organisation. Organisationen müssen neue Common Vulnerabilities and Exposures (CVEs) verfolgen und die Auswirkungen von CVEs auf ihre Infrastruktur bewerten. Sie müssen auch die Behebung der Schwachstellen verstehen und planen. Die Funktion “Sicherheitshinweis” in der NetScaler Console ermöglicht es Ihnen, die CVEs zu identifizieren, die Ihre NetScaler-Instanzen gefährden, und empfiehlt Abhilfemaßnahmen. Die Sicherheitshinweise der NetScaler Console umfassen:

-

Erkennung und Behebung von Common Vulnerabilities and Exposures (CVEs) – Ermöglicht Ihnen, die CVEs zu identifizieren, die Ihre NetScaler-Instanzen gefährden, und empfiehlt Abhilfemaßnahmen.

-

Überwachung der Dateintegrität – Ermöglicht Ihnen zu erkennen, ob Änderungen oder Ergänzungen an Ihren NetScaler-Build-Dateien vorgenommen wurden.

Als Administrator müssen Sie Folgendes sicherstellen:

-

Neue Common Vulnerabilities and Exposures (CVEs) verfolgen, die Auswirkungen von CVEs bewerten, die Abhilfemaßnahmen verstehen und die Schwachstellen beheben.

-

Die Integrität Ihrer NetScaler-Build-Dateien überprüfen.

In NetScaler Console On-Premise-Builds 25.x und höher ist der Sicherheitshinweis standardmäßig automatisch aktiviert.

Hinweise:

-

Die Dateintegrität wird ab den Builds 14.1-34.x und höher unterstützt. Die Überwachung der Dateintegrität wird über den automatisierten Telemetrie-Modus von NetScaler aktiviert, wenn alle Voraussetzungen erfüllt sind. Weitere Informationen finden Sie unter Automatischer Telemetrie-Erfassungsmodus. Wenn eine Voraussetzung nicht erfüllt ist, wird die Registerkarte “Überwachung der Dateintegrität” im Sicherheitshinweis nicht angezeigt.

-

Neue CVE-Updates werden automatisch über den automatisch aktivierten Kanal synchronisiert.

-

Optionale Telemetriedaten werden erfasst, wenn Sie Sicherheitshinweis aktivieren. Es wird empfohlen, den Sicherheitshinweis zu aktivieren, um die neuesten CVE-Updates anzuzeigen. Sie können die optionalen Parameter jedoch auch deaktivieren. Um dies zu deaktivieren, müssen Sie zuerst den Sicherheitshinweis auf der Seite “NetScaler® Telemetrie” deaktivieren, dann zu Einstellungen > Verwaltung > Freigabe von Konsolenfunktionsdaten aktivieren oder deaktivieren navigieren und das Kontrollkästchen Ich stimme der Freigabe von Konsolenfunktionsnutzungsdaten zu deaktivieren.

-

Wenn Sie auf der Seite “Sicherheitshinweis” ein Banner sehen, das besagt, dass neue CVE-Updates nicht synchronisiert werden, überprüfen Sie die folgenden Probleme in der NetScaler-Telemetrie in der On-Premise-GUI der Console:

- Sicherheitshinweis ist deaktiviert

- Manueller Modus der Telemetrieerfassung ist aktiviert

- Die Endpunkt-URLs sind nicht erreichbar

- Der Upload ist über den automatisch aktivierten Kanal fehlgeschlagen

Die folgende Tabelle enthält Details zur Verfügbarkeit der Funktion “Sicherheitshinweis” in verschiedenen NetScaler Console On-Premise-Builds:

| Build | Verfügbarkeit der Funktion “Sicherheitshinweis” | Erforderliche Aktion | Datenerfassung |

|---|---|---|---|

| 14.1-25.x oder höher | Sicherheitshinweis ist standardmäßig aktiviert | Stellen Sie sicher, dass der Telemetrie-Erfassungsmodus im automatisierten Modus ist, der Sicherheitshinweis aktiviert ist und die erforderlichen URLs erreichbar sind. | Ja. Sowohl erforderliche als auch optionale Parameter werden über das NetScaler-Telemetrieprogramm erfasst. |

| Zwischen 14.1-8.x und 14.1-21.x | Sicherheitshinweis wird über Cloud Connect aktiviert. | Cloud Connect konfigurieren und Sicherheitshinweis aktivieren. | Ja. Nach der Konfiguration von Cloud Connect. |

| 14.1-4.x oder früher | Sicherheitshinweis ist nur im Vorschaumodus verfügbar. | Keine Aktion erforderlich | Nein |

Funktionen des Sicherheitshinweises

Die folgenden Funktionen des Sicherheitshinweises helfen Ihnen, Ihre Infrastruktur zu schützen:

CVEs:

| Funktionen | Beschreibung |

|---|---|

| Systemscan | Scannt standardmäßig alle verwalteten Instanzen einmal pro Woche. Die NetScaler Console legt Datum und Uhrzeit der Systemscans fest, und Sie können diese nicht ändern. |

| Bedarfsscan | Sie können die Instanzen bei Bedarf manuell scannen. Wenn seit dem letzten Systemscan eine erhebliche Zeit vergangen ist, können Sie einen Bedarfsscan durchführen, um die aktuelle Sicherheitslage zu bewerten. Oder scannen Sie nach der Anwendung einer Abhilfemaßnahme, um die überarbeitete Lage zu bewerten. |

| CVE-Auswirkungsanalyse | Zeigt die Ergebnisse aller CVEs, die Ihre Infrastruktur und alle betroffenen NetScaler-Instanzen betreffen, und schlägt Abhilfemaßnahmen vor. Verwenden Sie diese Informationen, um Abhilfemaßnahmen zur Behebung von Sicherheitsrisiken anzuwenden. |

| Scan-Protokoll | Speichert die Kopien der letzten fünf Scans. Sie können diese Berichte im CSV- und PDF-Format herunterladen und analysieren. |

| CVE-Repository | Bietet eine detaillierte Ansicht aller NetScaler-bezogenen CVEs, die Citrix seit Dezember 2019 angekündigt hat und die Ihre NetScaler-Infrastruktur betreffen könnten. Sie können diese Ansicht nutzen, um die CVEs im Bereich des Sicherheitshinweises zu verstehen und mehr über die CVE zu erfahren. Informationen zu nicht unterstützten CVEs finden Sie unter Nicht unterstützte CVEs im Sicherheitshinweis. |

Überwachung der Dateintegrität:

| Funktionen | Beschreibung |

|---|---|

| Bedarfsscan | Sie müssen einen Bedarfsscan durchführen, um Ergebnisse zu allen in den NetScaler-Build-Dateien erkannten Dateiänderungen zu erhalten. |

| Scan zur Überwachung der Dateintegrität | Vergleicht den binären Hash-Wert Ihrer aktuellen NetScaler-Build-Dateien mit dem ursprünglichen binären Hash und hebt hervor, ob Dateiänderungen oder Dateiergänzungen vorliegen. Sie können die Scan-Ergebnisse unter der Registerkarte Überwachung der Dateintegrität anzeigen. |

Hinweise

-

Der Sicherheitshinweis unterstützt keine NetScaler-Builds, die das End of Life (EOL) erreicht haben. Wir empfehlen Ihnen, auf die von NetScaler unterstützten Builds oder Versionen zu aktualisieren.

-

Für die CVE-Erkennung unterstützte Instanzen: alle NetScaler (SDX, MPX, VPX) und Gateway.

-

Für die Überwachung der Dateintegrität unterstützte Instanzen: MPX-, VPX-Instanzen und Gateway.

-

Unterstützte CVEs: Alle CVEs nach Dezember 2019.

Hinweis:

Die Erkennung und Behebung von Schwachstellen, die das NetScaler Gateway-Plug-in für Windows betreffen, wird vom NetScaler Console Sicherheitshinweis nicht unterstützt. Informationen zu nicht unterstützten CVEs finden Sie unter Nicht unterstützte CVEs im Sicherheitshinweis.

-

Der NetScaler Console Sicherheitshinweis berücksichtigt keine Art von Fehlkonfiguration der Funktion bei der Identifizierung der Schwachstelle.

-

Der NetScaler Console Sicherheitshinweis unterstützt nur die Identifizierung und Behebung der CVEs. Er unterstützt nicht die Identifizierung und Behebung der Sicherheitsbedenken, die im Sicherheitsartikel hervorgehoben werden.

-

Umfang der NetScaler-, Gateway-Releases: Die Funktion ist auf Haupt-Builds beschränkt. Der Sicherheitshinweis umfasst keine speziellen Builds in seinem Umfang.

- Sicherheitshinweis wird in der Admin-Partition nicht unterstützt.

-

Die folgenden Scan-Typen sind für CVEs verfügbar:

-

Versionsscan: Dieser Scan erfordert, dass die NetScaler Console die Version einer NetScaler-Instanz mit den Versionen und Builds vergleicht, für die der Fix verfügbar ist. Dieser Versionsvergleich hilft dem NetScaler Console Sicherheitshinweis zu identifizieren, ob der NetScaler für die CVE anfällig ist. Wenn beispielsweise eine CVE in einem NetScaler-Release und Build xx.yy behoben ist, betrachtet der Sicherheitshinweis alle NetScaler-Instanzen auf Builds, die kleiner als xx.yy sind, als anfällig. Der Versionsscan wird heute im Sicherheitshinweis unterstützt.

-

Konfigurationsscan: Dieser Scan erfordert, dass die NetScaler Console ein für den CVE-Scan spezifisches Muster mit der NetScaler-Konfigurationsdatei (nsconf) abgleicht. Wenn das spezifische Konfigurationsmuster in der NetScaler ns.conf-Datei vorhanden ist, wird die Instanz für diese CVE als anfällig betrachtet. Dieser Scan wird typischerweise zusammen mit dem Versionsscan verwendet. Der Konfigurationsscan wird heute im Sicherheitshinweis unterstützt.

-

Benutzerdefinierter Scan: Dieser Scan erfordert, dass die NetScaler Console eine Verbindung zur verwalteten NetScaler-Instanz herstellt, ein Skript darauf überträgt und das Skript ausführt. Die Skriptausgabe hilft der NetScaler Console zu identifizieren, ob der NetScaler für die CVE anfällig ist. Beispiele hierfür sind spezifische Shell-Befehlsausgaben, spezifische CLI-Befehlsausgaben, bestimmte Protokolle sowie das Vorhandensein oder der Inhalt bestimmter Verzeichnisse oder Dateien. Der Sicherheitshinweis verwendet auch benutzerdefinierte Scans für mehrere Konfigurationsmuster-Übereinstimmungen, wenn der Konfigurationsscan dabei nicht helfen kann. Für CVEs, die benutzerdefinierte Scans erfordern, wird das Skript jedes Mal ausgeführt, wenn Ihr geplanter oder Bedarfsscan läuft. Erfahren Sie mehr über die gesammelten Daten und Optionen für spezifische benutzerdefinierte Scans in der Dokumentation zum Sicherheitshinweis für diese CVE.

-

-

Der folgende Scan ist für die Überwachung der Dateintegrität verfügbar:

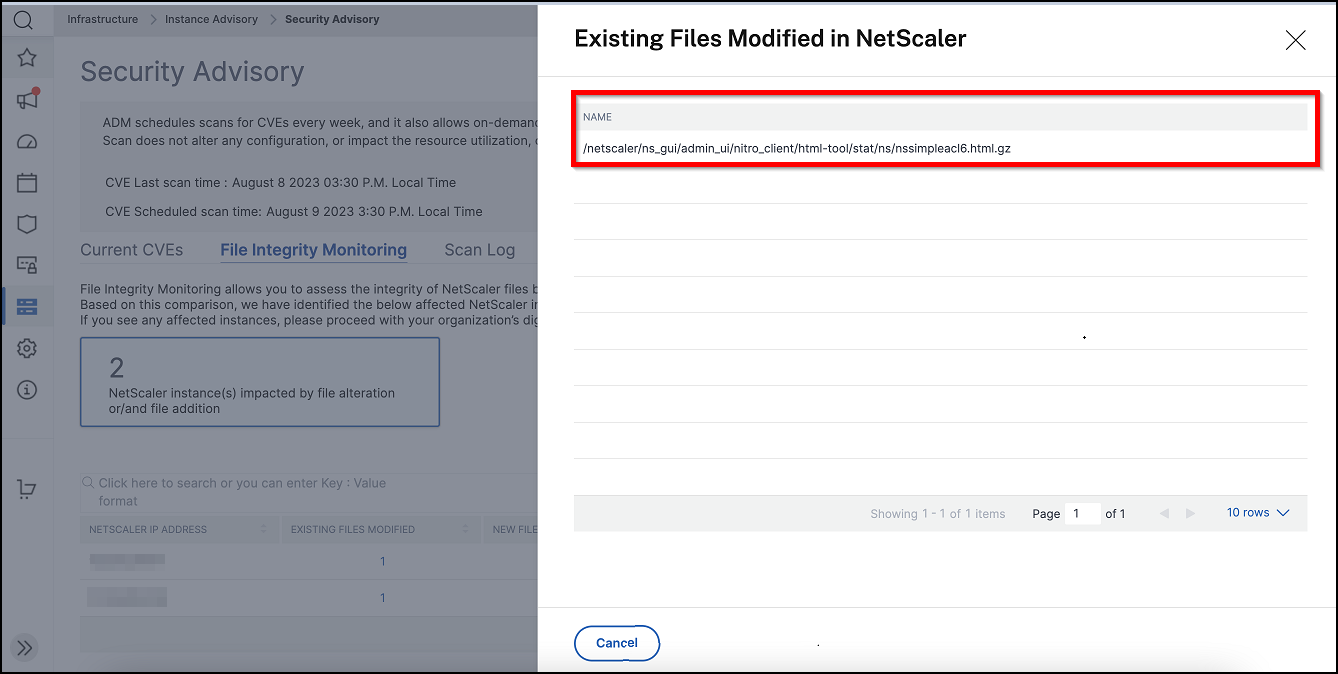

- Scan zur Überwachung der Dateintegrität: Dieser Scan erfordert, dass die NetScaler Console eine Verbindung zur verwalteten NetScaler-Instanz herstellt. Die NetScaler Console vergleicht die Hash-Werte, indem sie ein Skript in NetScaler ausführt und die aktuellen binären Hash-Werte für die NetScaler-Build-Dateien sammelt. Nach dem Vergleich liefert die NetScaler Console das Ergebnis mit der Gesamtzahl der geänderten vorhandenen Dateien und der Gesamtzahl der neu hinzugefügten Dateien. Als Administrator können Sie sich für weitere Untersuchungen der Scan-Ergebnisse an die digitale Forensik Ihrer Organisation wenden.

-

Scans beeinträchtigen den Produktionsdatenverkehr auf NetScaler nicht und ändern keine NetScaler-Konfiguration auf NetScaler.

-

Der NetScaler Console Sicherheitshinweis unterstützt keine CVE-Minderung. Wenn Sie eine Minderung (temporäre Problemumgehung) auf die NetScaler-Instanz angewendet haben, wird die NetScaler Console den NetScaler weiterhin als anfälligen NetScaler identifizieren, bis Sie die Behebung abgeschlossen haben.

-

Für FIPS-Instanzen wird der CVE-Scan nicht unterstützt, der Scan zur Überwachung der Dateintegrität jedoch schon.

-

Einige Dateiänderungen können im Rahmen des normalen Betriebs des Geräts auftreten, während andere weitere Untersuchungen erfordern könnten. Bei der Überprüfung von Dateiänderungen kann Folgendes hilfreich sein:

-

Änderungen im Verzeichnis

/netscaler(in .html- und .js-Dateien) können durch die Verwendung von Skripten oder Plug-ins auftreten. -

Das Verzeichnis

/etcenthält Konfigurationsdateien, die durch unerwartete Eingriffe nach dem Systemstart geändert werden könnten. -

Es wäre ungewöhnlich, wenn es gäbe:

- Berichte in den Verzeichnissen

/bin,/sbinoder/lib - Neue .php-Dateien im Verzeichnis

/netscaler

- Berichte in den Verzeichnissen

-

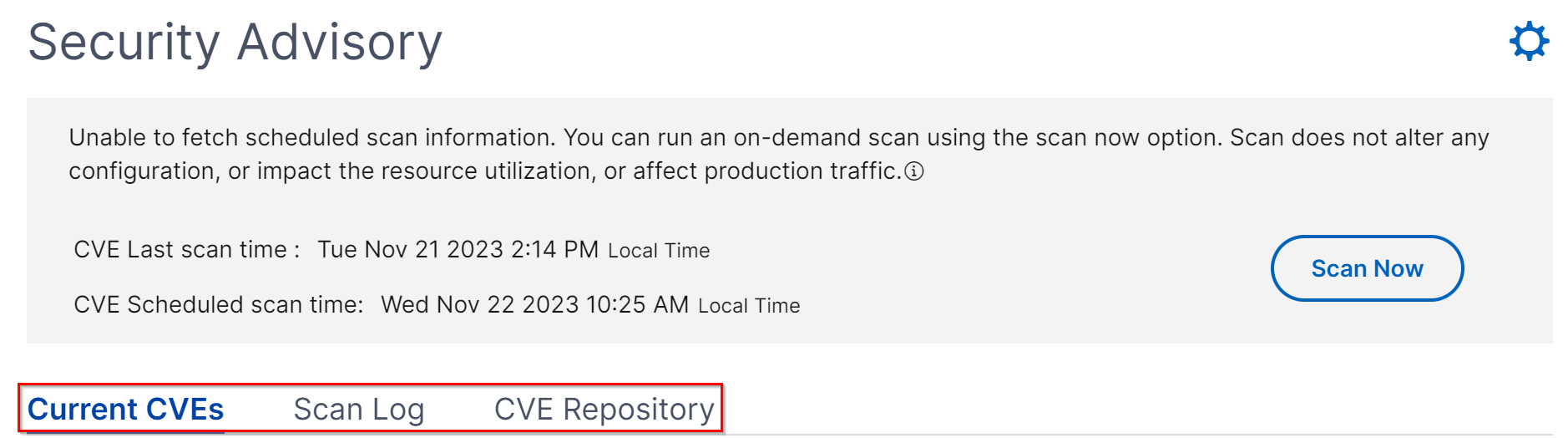

So verwenden Sie das Dashboard für Sicherheitshinweise

Um auf das Dashboard Sicherheitshinweis zuzugreifen, navigieren Sie in der NetScaler Console GUI zu Infrastruktur > Instanzhinweis > Sicherheitshinweis.

Das Dashboard enthält drei Registerkarten:

-

Aktuelle CVEs

-

Überwachung der Dateintegrität

-

Scan-Protokoll

-

CVE-Repository

Wichtig:

In der Sicherheitshinweis-GUI oder im Bericht werden möglicherweise nicht alle CVEs angezeigt, und Sie sehen möglicherweise nur eine CVE. Als Problemumgehung klicken Sie auf Jetzt scannen, um einen Bedarfsscan durchzuführen. Nachdem der Scan abgeschlossen ist, werden alle relevanten CVEs (ca. 15) in der Benutzeroberfläche oder im Bericht angezeigt.

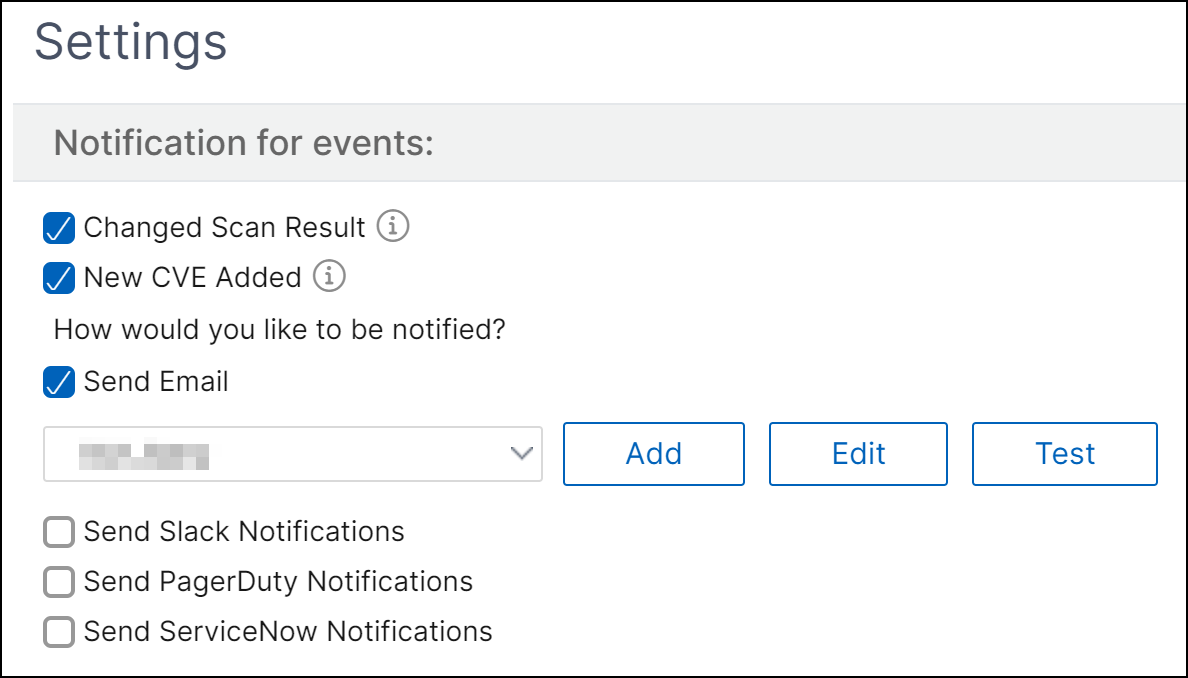

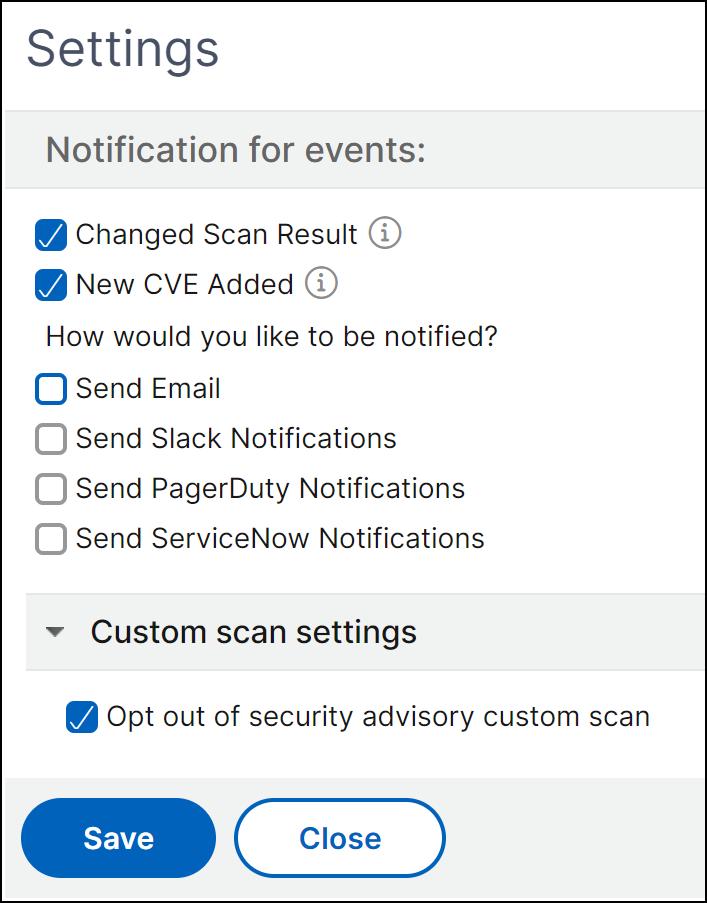

In der oberen rechten Ecke des Dashboards befindet sich das Einstellungssymbol, mit dem Sie:

-

Benachrichtigungen aktivieren und deaktivieren (nur für CVEs anwendbar).

Sie können die folgenden Benachrichtigungen für CVE-Auswirkungen erhalten.

-

E-Mail-, Slack-, PagerDuty- und ServiceNow-Benachrichtigungen für Änderungen der CVE-Scan-Ergebnisse und neue CVEs, die im CVE-Repository hinzugefügt werden.

-

Cloud-Benachrichtigung für Änderungen der CVE-Auswirkungs-Scan-Ergebnisse.

-

-

Benutzerdefinierte Scaneinstellungen konfigurieren (nur für CVEs anwendbar)

Sie können auf die Liste Benutzerdefinierte Scaneinstellungen klicken, um das Kontrollkästchen für zusätzliche Einstellungen anzuzeigen. Sie haben die Möglichkeit, das Kontrollkästchen zu aktivieren und sich von diesen benutzerdefinierten CVE-Scans abzumelden. Die Auswirkungen der CVEs, die einen benutzerdefinierten Scan erfordern, werden für Ihre NetScaler-Instanzen im Sicherheitshinweis nicht bewertet.

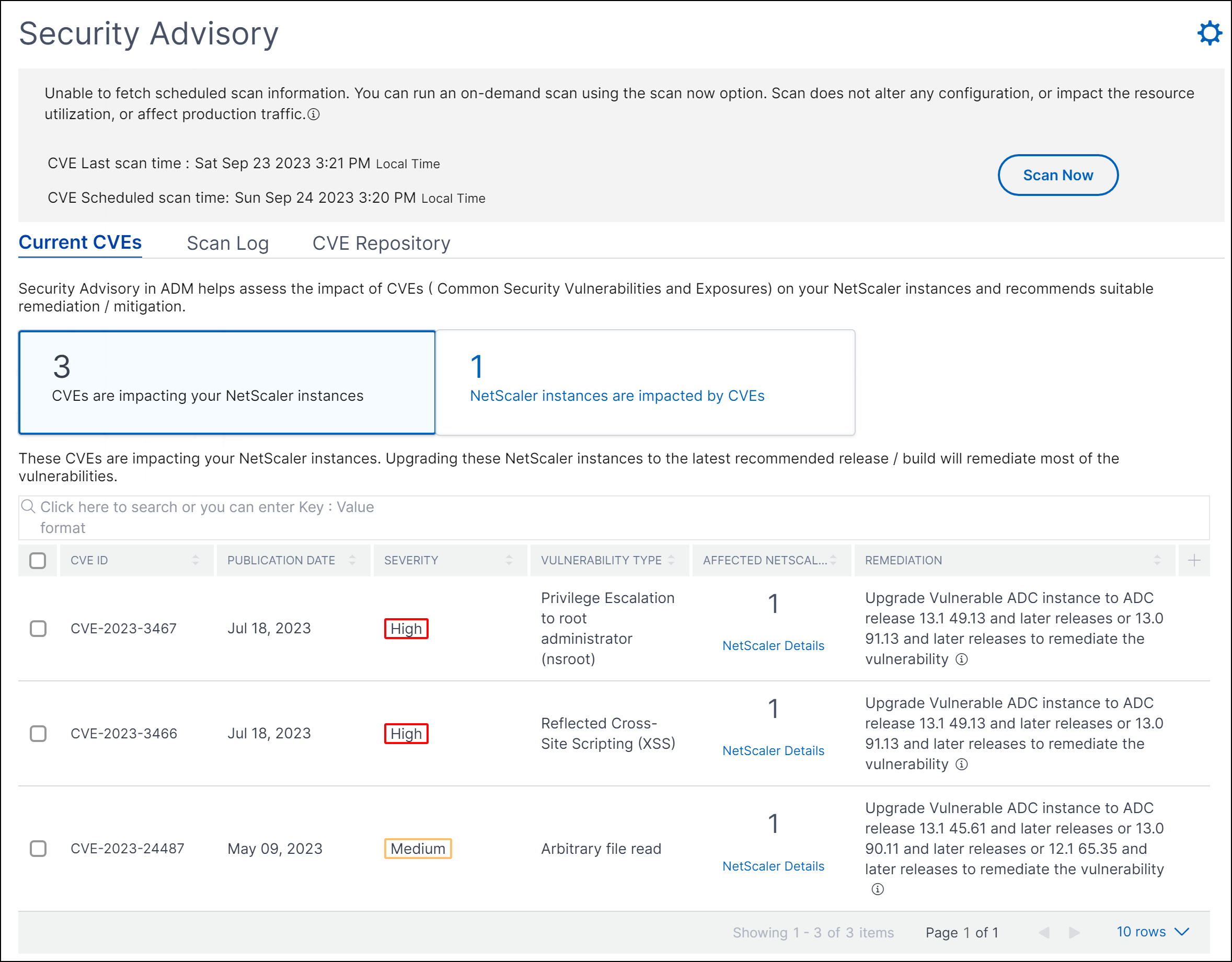

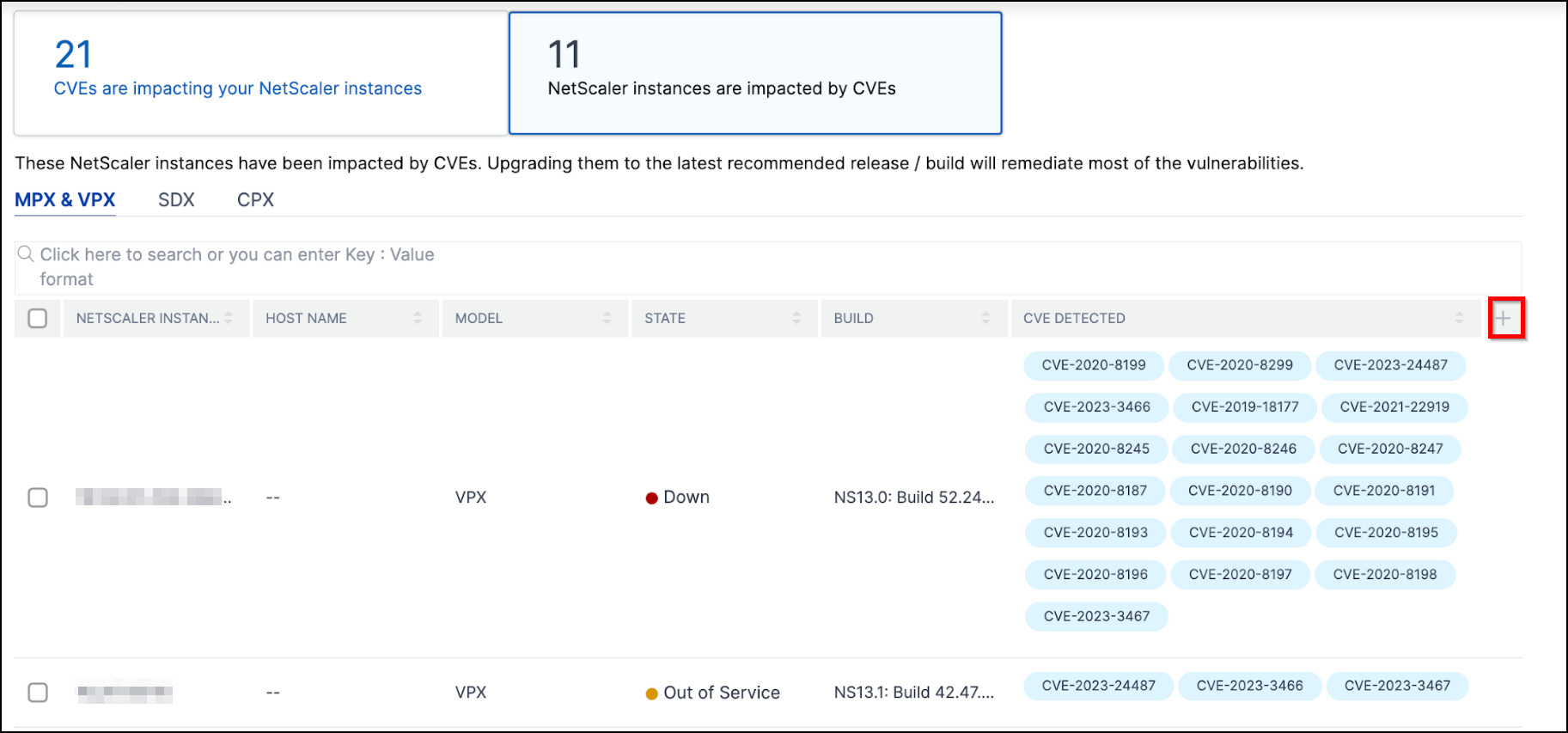

Aktuelle CVEs

Diese Registerkarte zeigt die Anzahl der CVEs, die Ihre Instanzen betreffen, sowie die Instanzen, die von CVEs betroffen sind. Die Registerkarten sind nicht sequenziell, und als Administrator können Sie je nach Anwendungsfall zwischen diesen Registerkarten wechseln.

Die Tabelle, die die Anzahl der CVEs anzeigt, die die NetScaler-Instanzen betreffen, enthält die folgenden Details.

CVE-ID: Die ID der CVE, die die Instanzen betrifft.

Veröffentlichungsdatum: Das Datum, an dem das Sicherheitsbulletin für diese CVE veröffentlicht wurde.

Schweregrad-Score: Der Schweregradtyp (hoch/mittel/kritisch) und der Score. Um den Score anzuzeigen, fahren Sie mit der Maus über den Schweregradtyp.

Schwachstellentyp: Der Typ der Schwachstelle für diese CVE.

Betroffene NetScaler-Instanzen: Die Anzahl der Instanzen, die von der CVE-ID betroffen sind. Beim Überfahren mit der Maus wird die Liste der NetScaler-Instanzen angezeigt.

Abhilfemaßnahme: Die verfügbaren Abhilfemaßnahmen, die in der Regel ein Upgrade der Instanz oder die Anwendung von Konfigurationspaketen sind.

Dieselbe Instanz kann von mehreren CVEs betroffen sein. Diese Tabelle hilft Ihnen zu sehen, wie viele Instanzen eine bestimmte CVE oder mehrere ausgewählte CVEs betreffen. Um die IP-Adresse der betroffenen Instanz zu überprüfen, fahren Sie mit der Maus über “NetScaler-Details” unter Betroffene NetScaler-Instanzen. Um die Details der betroffenen Instanz zu überprüfen, klicken Sie unten in der Tabelle auf Betroffene Instanzen anzeigen. Sie können auch Spalten in der Tabelle hinzufügen oder entfernen, indem Sie auf das Pluszeichen klicken.

Auf diesem Bildschirm beträgt die Anzahl der CVEs, die Ihre Instanzen betreffen, 3 CVEs, und die Anzahl der Instanzen, die von diesen CVEs betroffen sind, ist eins.

Die Registerkarte <Anzahl der> NetScaler-Instanzen sind von CVEs betroffen zeigt Ihnen alle betroffenen NetScaler Console NetScaler-Instanzen an. Die Tabelle zeigt die folgenden Details:

- NetScaler IP-Adresse

- Hostname

- NetScaler Modellnummer

- Status des NetScaler

- Softwareversion und Build

- Liste der CVEs, die den NetScaler betreffen.

Sie können jede dieser Spalten nach Bedarf hinzufügen oder entfernen, indem Sie auf das Pluszeichen klicken.

Um das Schwachstellenproblem zu beheben, wählen Sie die NetScaler-Instanz aus und wenden Sie die empfohlene Abhilfemaßnahme an. Die meisten CVEs erfordern ein Upgrade als Abhilfemaßnahme, während andere ein Upgrade und einen zusätzlichen Schritt als Abhilfemaßnahme benötigen.

-

Informationen zur Behebung von CVE-2020-8300 finden Sie unter Schwachstellen für CVE-2020-8300 beheben.

-

Informationen zu CVE-2021-22927 und CVE-2021-22920 finden Sie unter Schwachstellen für CVE-2021-22927 und CVE-2021-22920 beheben.

-

Informationen zu CVE CVE-2021-22956 finden Sie unter Schwachstellen für CVE-2021-22956 identifizieren und beheben

-

Informationen zu CVE CVE-2022-27509 finden Sie unter Schwachstellen für CVE-2022-27509 beheben

Hinweis

Wenn Ihre NetScaler-Instanzen Anpassungen aufweisen, lesen Sie Upgrade-Überlegungen für angepasste NetScaler-Konfigurationen, bevor Sie ein NetScaler-Upgrade planen.

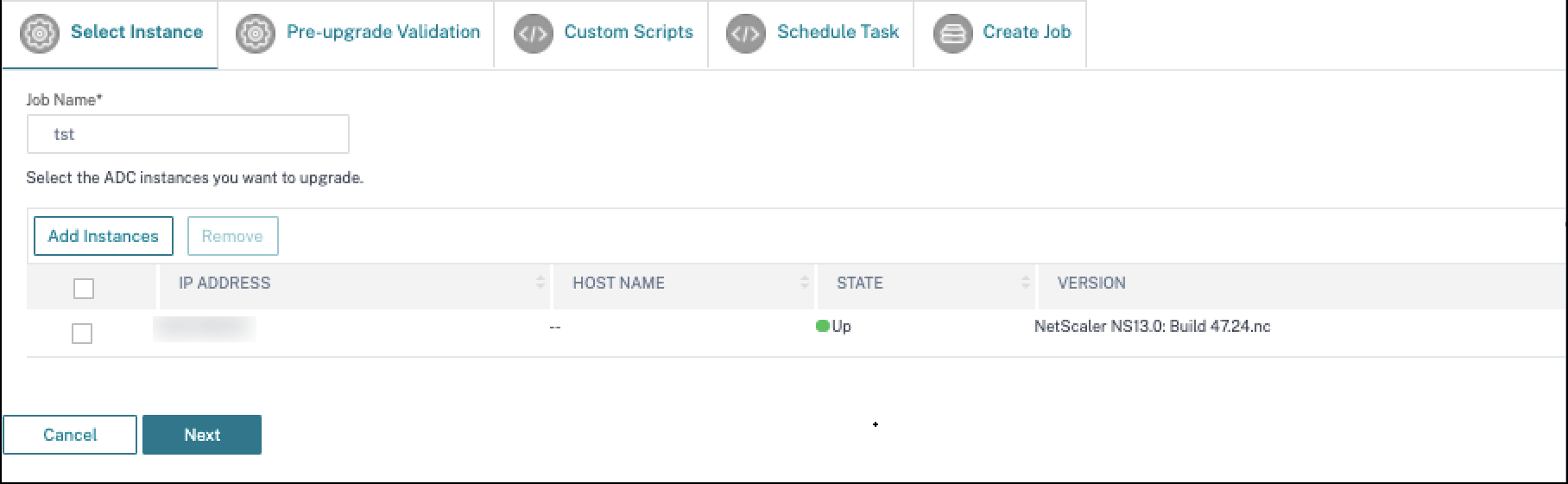

Upgrade: Sie können die anfälligen NetScaler-Instanzen auf ein Release und einen Build aktualisieren, der den Fix enthält. Dieses Detail ist in der Spalte “Abhilfemaßnahme” ersichtlich. Um ein Upgrade durchzuführen, wählen Sie die Instanz aus und klicken Sie dann auf Mit dem Upgrade-Workflow fortfahren. Im Upgrade-Workflow wird der anfällige NetScaler automatisch als Ziel-NetScaler vorab ausgefüllt.

Hinweis

Die Releases 12.0, 11.0, 10.5 und niedriger haben bereits das End of Life (EOL) erreicht. Wenn Ihre NetScaler-Instanzen auf einem dieser Releases laufen, aktualisieren Sie auf ein unterstütztes Release.

Der Upgrade-Workflow startet. Weitere Informationen zur Verwendung der NetScaler Console zum Upgrade von NetScaler-Instanzen finden Sie unter Jobs zum Upgrade von NetScaler-Instanzen verwenden.

Hinweis

Das Release und der Build, auf den Sie aktualisieren möchten, liegt in Ihrem Ermessen. Beachten Sie die Hinweise in der Spalte “Abhilfemaßnahme”, um zu erfahren, welche Releases und Builds den Sicherheitsfix enthalten. Wählen Sie dementsprechend ein unterstütztes Release und einen Build aus, der noch nicht das End of Life erreicht hat.

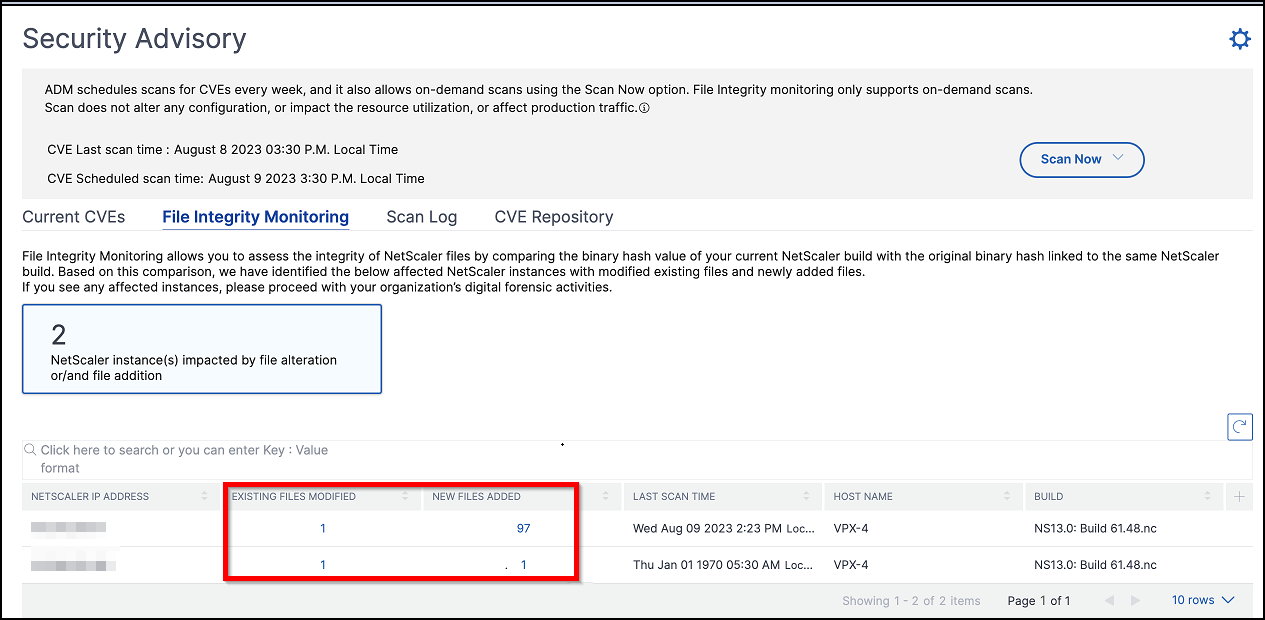

Überwachung der Dateintegrität

Diese Registerkarte zeigt das Scan-Ergebnis der Dateintegritätsüberwachung für NetScaler-Instanzen, bei denen Änderungen oder Ergänzungen an den ursprünglichen NetScaler-Build-Dateien vorgenommen wurden.

Das folgende Beispiel zeigt das Scan-Ergebnis für zwei betroffene NetScaler-Instanzen mit geänderten vorhandenen Dateien und neu hinzugefügten Dateien zu den ursprünglichen Build-Dateien.

Klicken Sie auf die Zahlen unter Geänderte vorhandene Dateien und Neu hinzugefügte Dateien, um Details anzuzeigen.

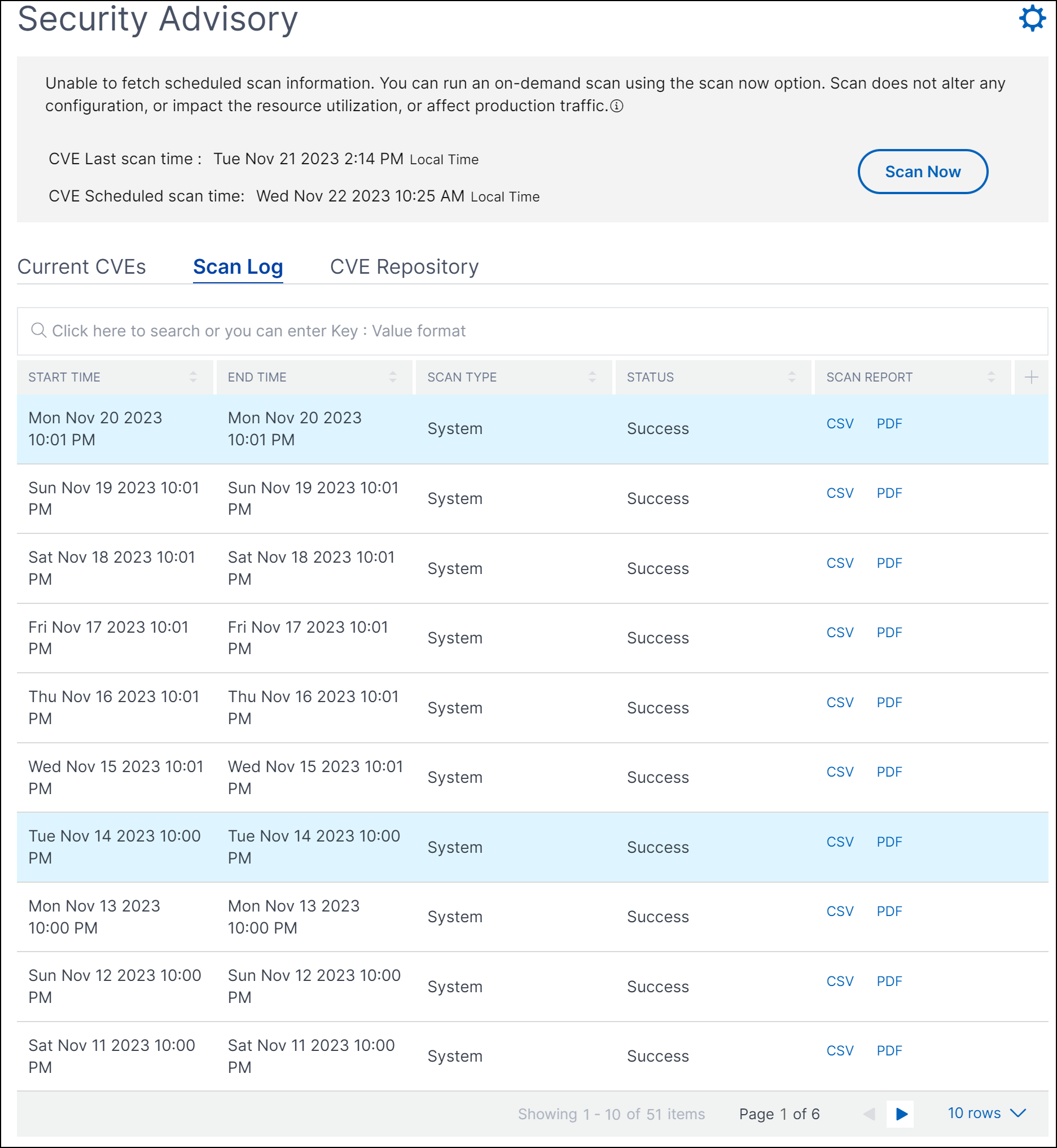

Scan-Protokoll (nur für CVEs anwendbar)

Die Registerkarte zeigt Berichte der letzten fünf CVE-Scans, die sowohl standardmäßige Systemscans als auch bedarfsgesteuerte, vom Benutzer initiierte Scans umfassen. Sie können den Bericht jedes Scans im CSV- und PDF-Format herunterladen. Wenn ein Bedarfsscan läuft, können Sie auch den Abschlussstatus sehen.

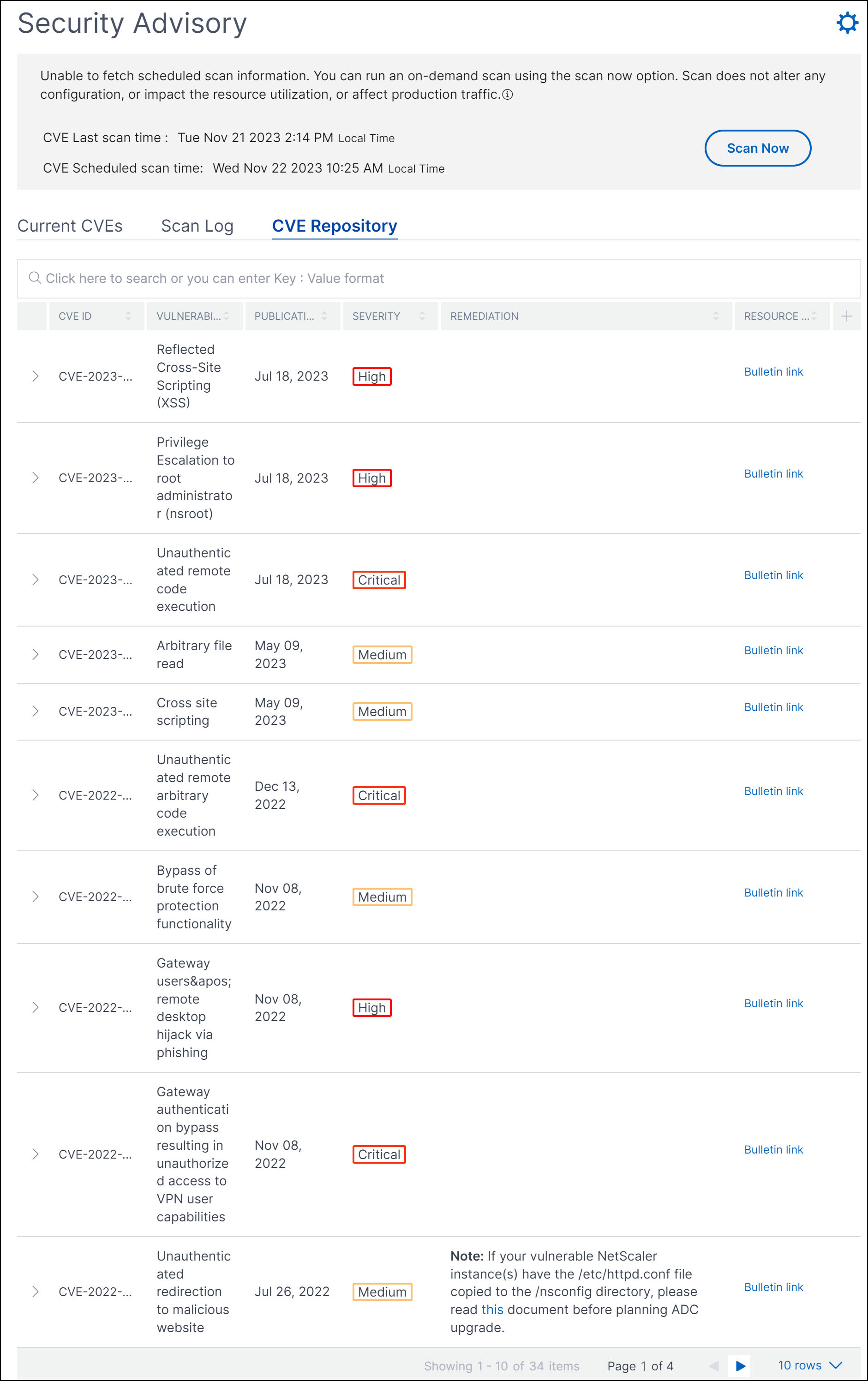

CVE-Repository

Diese Registerkarte enthält die neuesten Informationen zu allen CVEs ab Dezember 2019, zusammen mit den folgenden Details:

- CVE-IDs

- Schwachstellentyp

- Veröffentlichungsdatum

- Schweregrad

- Abhilfemaßnahme

-

Links zu Sicherheitsbulletins

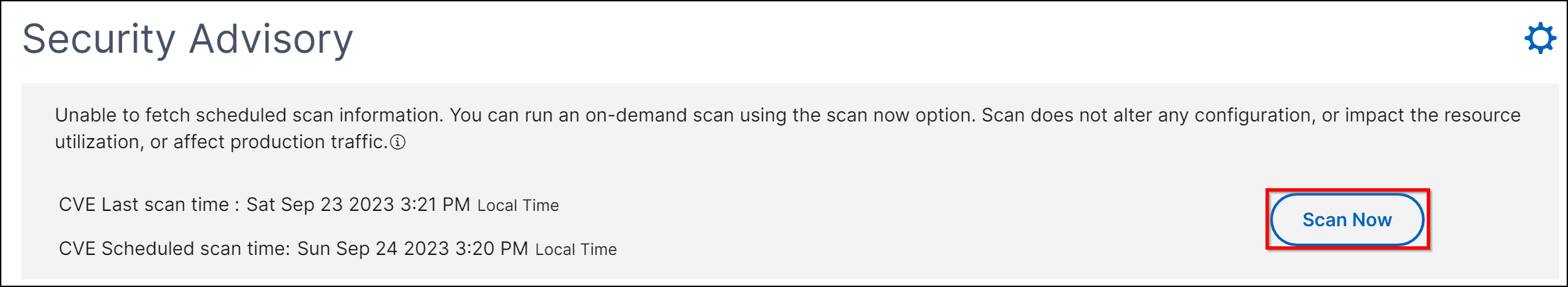

Jetzt scannen

Sie können die Instanzen jederzeit nach Bedarf scannen.

Klicken Sie auf Jetzt scannen, um nach CVEs zu suchen, die Ihre NetScaler-Instanzen betreffen. Sobald der Scan abgeschlossen ist, werden die überarbeiteten Sicherheitsdetails in der GUI des Sicherheitshinweises angezeigt.

Die NetScaler Console benötigt einige Minuten, um den Scan abzuschließen.

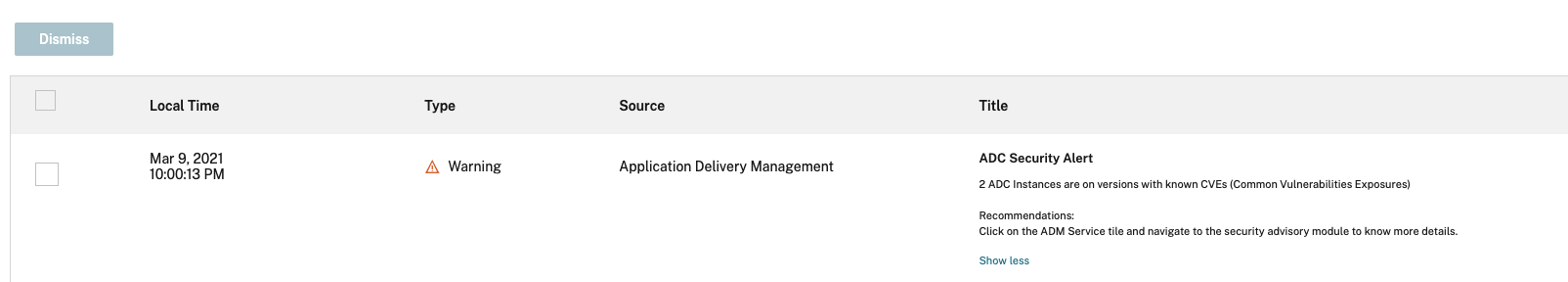

Benachrichtigung (nur für CVEs anwendbar)

Als Administrator erhalten Sie Citrix Cloud-Benachrichtigungen, die Ihnen mitteilen, wie viele NetScaler-Instanzen von CVEs betroffen sind. Um die Benachrichtigungen anzuzeigen, klicken Sie auf das Glockensymbol in der oberen rechten Ecke der NetScaler Console GUI.

Haftungsausschluss:

Bitte beachten Sie, dass die NetScaler-Dateintegritätsüberwachung (“die Funktion”) nicht in der Lage ist, alle Techniken, Taktiken oder Verfahren (TTPs) zu erkennen, die Bedrohungsakteure bei der Ausrichtung auf relevante Umgebungen verwenden könnten. Bedrohungsakteure ändern TTPs und Infrastruktur häufig, und daher kann die Funktion in Bezug auf bestimmte Bedrohungen einen begrenzten oder gar keinen forensischen Wert haben. Es wird dringend empfohlen, die Dienste erfahrener forensischer Ermittler in Anspruch zu nehmen, um Ihre Umgebung im Zusammenhang mit möglichen Bedrohungen zu bewerten.

Dieses Dokument und die darin enthaltenen Informationen werden “wie besehen” bereitgestellt. Cloud Software Group, Inc. gibt keine ausdrücklichen oder stillschweigenden Garantien oder Zusicherungen bezüglich des Dokuments oder seines Inhalts, einschließlich, aber nicht beschränkt auf die Fehlerfreiheit oder die Erfüllung der Bedingungen der Marktgängigkeit oder Eignung für einen bestimmten Zweck.