-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

NetScaler VPXスタンドアロンインスタンスをAWSにデプロイする

-

NetScalerアプライアンスのアップグレードとダウングレード

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScaler VPXスタンドアロンインスタンスをAWSにデプロイする

NetScaler VPXスタンドアロンインスタンスは、次のオプションを使用してAWSにデプロイできます。

- AWS ウェブコンソール

- Citrixが作成したCloudFormationテンプレート

- AWS CLI

このトピックでは、NetScaler VPXインスタンスをAWSにデプロイする手順について説明します。

デプロイを開始する前に、以下のトピックをお読みください。

AWSウェブコンソールを使用してNetScaler VPXインスタンスをAWSにデプロイします

AWS Webコンソールを使用して、AWSでNetScaler VPXインスタンスを展開できます。展開のプロセスには、次の手順が含まれます。

- キーペアの作成

- 仮想プライベートクラウド(VPC)の作成

- サブネットをさらに追加する

- セキュリティグループとセキュリティルールの作成

- ルートテーブルの追加

- インターネットゲートウェイを作成する

- NetScaler VPXインスタンスを作成する

- ネットワークインターフェースをさらに作成してアタッチする

- エラスティックIPの管理NICへのアタッチ

- VPXインスタンスに接続する

ステップ 1: キーペアを作成します。

Amazon EC2 は、キーペアを使用してログオン情報を暗号化および復号します。インスタンスにログオンするには、キーペアを作成し、インスタンスを起動するときにキーペアの名前を指定し、インスタンスに接続するときにプライベートキーを指定する必要があります。

AWS Launch Instance ウィザードを使用してインスタンスを確認し、起動すると、既存のキーペアを使用するか、新しいキーペアを作成するように求められます。キーペアの作成方法の詳細については、「 Amazon EC2 キーペア」を参照してください。

ステップ 2: VPC を作成します。

NetScaler VPCインスタンスはAWS VPC内で展開されます。VPC では、AWS アカウント専用の仮想ネットワークを定義できます。AWS VPC の詳細については、「 Amazon VPC の使用開始」を参照してください。

NetScaler VPXインスタンスに対するVPCの作成中は、次の点に留意してください。

- AWSアベイラビリティーゾーンにAWS VPCを作成するには、単一のパブリックサブネットのみのオプションでVPCを使用します。

- Citrixでは、 以下のタイプのサブネットを少なくとも3つ作成することをお勧めします。

- 管理トラフィック用の 1 つのサブネット。このサブネットに管理 IP (NSIP) を配置します。デフォルトでは、エラスティックネットワークインターフェース (ENI) eth0 が管理 IP に使用されます。

- クライアントアクセス(ユーザーからNetScaler ADC VPX)トラフィック用の1つ以上のサブネット。クライアントがNetScaler ADC負荷分散仮想サーバーに割り当てられた1つ以上の仮想IP(VIP)アドレスに接続します。

- サーバーアクセス(VPXからサーバーへ)トラフィック用の1つ以上のサブネット。サーバーはこのサブネットを介してVPX所有のサブネットIP(SNIP)アドレスに接続します。NetScaler負荷分散と仮想サーバー、仮想IPアドレス(VIP)、サブネットIPアドレス(SNIP)の詳細については、以下を参照してください。

- すべてのサブネットは、同じアベイラビリティーゾーンに存在する必要があります。

ステップ 3: サブネットを追加します。

VPCウィザードを使った場合、作成されたサブネットは1つのみです。要件に応じて、さらにサブネットを作成することもできます。サブネットをさらに作成する方法について詳しくは、「 VPC へのサブネットの追加」を参照してください。

ステップ 4: セキュリティグループとセキュリティルールを作成します。

受信トラフィックと送信トラフィックを制御するには、セキュリティグループを作成し、そのグループに規則を追加します。グループを作成してルールを追加する方法の詳細については、「 VPC のセキュリティグループ」を参照してください。

NetScaler VPXインスタンスの場合、EC2ウィザードはデフォルトのセキュリティグループを提供します。このセキュリティグループは、AWSマーケットプレイスによって生成され、Citrix が推奨する設定に基づいています。ただし、要件に応じてさらにセキュリティグループを作成できます。

注

ポート 22、80、443 をセキュリティグループでそれぞれ SSH、HTTP、HTTPS アクセス用に開きます。

ステップ 5: ルートテーブルを追加します。

ルートテーブルには、ネットワークトラフィックの経路を判断する際に使用される、ルートと呼ばれる一連のルールが含まれます。VPCの各サブネットはルートテーブルに関連付ける必要があります。ルートテーブルの作成方法について詳しくは、「 ルートテーブル」を参照してください。

ステップ6:インターネットGateway を作成します。

インターネットゲートウェイには 2 つの目的があります。1 つは、インターネットでルーティング可能なトラフィックのターゲットを VPC ルートテーブルに提供すること、もう 1 つはパブリック IPv4 アドレスが割り当てられたインスタンスに対してネットワークアドレス変換 (NAT) を実行することです。

インターネットトラフィックに対して、インターネットゲートウェイを作成します。インターネットゲートウェイの作成方法の詳細については、「 インターネットゲートウェイをアタッチする」を参照してください。

ステップ7:AWS EC2サービスを使用してNetScaler ADC VPXインスタンスを作成します。

AWS EC2サービスを使ってNetScaler VPXインスタンスを作成するには、次の手順に従います。

-

AWS ダッシュボードから、 [コンピューティング] > [EC2] > [インスタンスの起動] > [AWS マーケットプレイス] に移動します。

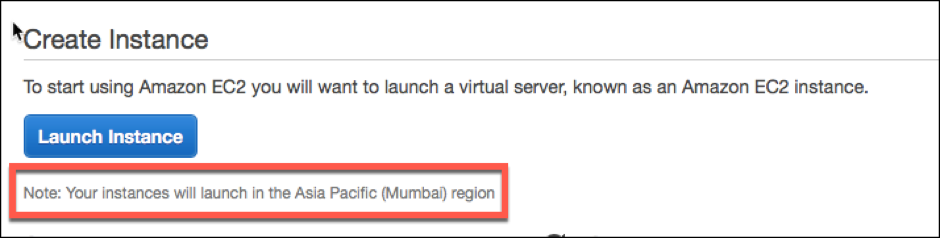

Launch Instanceをクリックする前に、 Launch Instanceの下に表示される注記を確認して、リージョンが正しいことを確認してください。

-

[Search AWS Marketplace]バーで、「NetScaler VPX」と入力して検索します。

-

展開するバージョンを選択し、[Select] をクリックします。NetScaler VPXバージョンでは、次のオプションがあります。

- ライセンスバージョン

- NetScaler VPX Expressアプライアンス(これは無料の仮想アプライアンスで、NetScaler 12.0 56.20から入手できます。)

- 自分のデバイスを持参

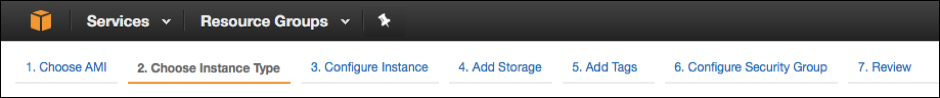

Launch Instanceウィザードが起動します。ウィザードに従って、インスタンスを作成します。このウィザードでは、次のことを求められます。

- インスタンスの種類の選択

- インスタンスの構成

- ストレージの追加

- タグの追加

- セキュリティグループの構成

- 確認

ステップ 8: ネットワークインターフェースをさらに作成してアタッチします。

VIP と SNIP 用に 2 つのネットワークインターフェイスを作成します。ネットワークインターフェイスの作成方法の詳細については、「 ネットワークインターフェイスの作成 」を参照してください。

ネットワークインターフェイスを作成したら、VPXインスタンスにアタッチする必要があります。インターフェイスを接続する前に、VPXインスタンスをシャットダウンし、インターフェイスを接続し、インスタンスの電源をオンにします。ネットワークインターフェイスの接続方法の詳細については、「 インスタンスの起動時にネットワークインターフェイスをアタッチする 」セクションを参照してください。

ステップ 9: Elastic IP を割り当てて関連付けます。

EC2 インスタンスにパブリック IP アドレスを割り当てた場合、そのアドレスはインスタンスが停止されるまで割り当てられたままになります。その後、アドレスはプールに解放されます。インスタンスを再起動すると、新しいパブリックIPアドレスが割り当てられます。

対照的に、エラスティックIP(EIP)アドレスの場合は、インスタンスから割り当てが解除されるまで割り当ての状態が維持されます。

管理NICのエラスティックIPを割り当てて、関連付けます。Elastic IP アドレスを割り当てて関連付ける方法の詳細については、以下のトピックを参照してください。

これらのステップで、AWSにNetScaler VPXインスタンスを作成する手順が完了します。インスタンスの準備が完了するまで数分かかる場合があります。インスタンスがステータスチェックに合格したことを確認します。この情報は、「インスタンス」ページの「 ステータスチェック 」列で確認できます。

ステップ10: VPXインスタンスに接続します。

VPXインスタンスを作成したら、GUIとSSHクライアントを使用してインスタンスを接続します。

- GUI

NetScaler VPXインスタンスにアクセスするためのデフォルト管理者の資格情報は以下のとおりです。

ユーザー名: nsroot

パスワード:ns rootアカウントのデフォルトパスワードは、NetScaler VPXインスタンスのAWSインスタンスIDに設定されます。初めてログオンすると、セキュリティ上の理由からパスワードを変更するように求められます。パスワードを変更したら、設定を保存する必要があります。設定が保存されずにインスタンスが再起動する場合は、デフォルトのパスワードでログオンする必要があります。プロンプトでパスワードを再度変更します。

- SSH クライアント

AWSマネジメントコンソールから、NetScaler VPXインスタンスを選択して [接続] をクリックします。「 インスタンスへの接続 」ページの指示に従ってください。

AWSウェブコンソールを使用してNetScaler ADC VPXスタンドアロンインスタンスをAWSにデプロイする方法の詳細については、以下を参照してください。

Citrix のCloudFormationテンプレートを使用してNetScaler VPXインスタンスを構成する

Citrix が提供するCloudFormationテンプレートを使用して、VPXインスタンスの起動を自動化できます。このテンプレートには、単一のNetScaler VPXインスタンスを起動したり、NetScaler VPXインスタンスのペアを使用して高可用性環境を作成したりする機能があります。

テンプレートは AWS Marketplace または GitHub から起動できます。

CloudFormationテンプレートには既存のVPC環境が必要で、3つのエラスティックネットワークインターフェース(ENI)を備えたVPXインスタンスを起動します。CloudFormation テンプレートを開始する前に、以下の要件を満たしていることを確認してください。

- AWS 仮想プライベートクラウド(VPC)

- VPC 内の 3 つのサブネット (1 つは管理用、1 つはクライアントトラフィック用、もう 1 つはバックエンドサーバー用)

- インスタンスへの SSH アクセスを有効にする EC2 キーペア

- UDP 3003、TCP 3009—3010、HTTP、SSH ポートが開いているセキュリティグループ

前提条件を満たす方法の詳細については、「AWS ウェブコンソールを使用してAWSにNetScaler ADC VPXインスタンスをデプロイする」セクションまたはAWSのドキュメントを参照してください。

このビデオでは 、AWS Marketplaceで利用可能なCitrix CloudFormationテンプレートを使用して、NetScaler VPXスタンドアロンインスタンスを構成して起動する方法について説明します。

さらに、GitHubで利用可能なCitrix CloudFormationテンプレートを使用して、NetScaler VPX Expressのスタンドアロンインスタンスを構成して起動します。

https://github.com/citrix/citrix-adc-aws-cloudformation/tree/master/templates/standalone/

IAM ロールはスタンドアロンデプロイでは必須ではありません。ただし、Citrix では、将来の必要に備えて、必要な権限を持つIAMロールを作成してインスタンスにアタッチすることを推奨しています。IAM ロールにより、スタンドアロンインスタンスは、必要に応じて SR-IOV を使用して高可用性ノードに簡単に変換されます。

必要な権限の詳細については、「 SR-IOVネットワークインターフェイスを使用するためのNetScaler ADC VPXインスタンスの構成」を参照してください。

注: AWS ウェブコンソールを使用してNetScaler ADC VPXインスタンスをAWSにデプロイする場合、CloudWatchサービスはデフォルトで有効になります。Citrix CloudFormationテンプレートを使用してNetScaler ADC VPXインスタンスを展開する場合、デフォルトのオプションは「はい」です。CloudWatch サービスを無効にする場合は、[いいえ] を選択します。詳細については、「 Amazon CloudWatch を使用したインスタンスのモニタリング」を参照してください。

AWS CLIを使用してNetScaler ADC VPXインスタンスを構成する

AWS CLI を使用してインスタンスを起動できます。詳細については、 AWS コマンドラインインターフェイスのドキュメントを参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.